Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Después de configurar la clave de cliente, el siguiente paso es crear y asignar una o varias directivas de cifrado de datos (DEP). Una vez asignadas, puede administrar las claves de cifrado y las directivas, como se describe en este artículo.

Sugerencia

Si no es cliente de E5, use la prueba de 90 días de soluciones de Microsoft Purview para explorar cómo las funcionalidades adicionales de Purview pueden ayudar a su organización a administrar las necesidades de cumplimiento y seguridad de los datos. Comience ahora en el centro de pruebas de Microsoft Purview. Obtenga más información sobre términos de suscripción y prueba.

Importante

Microsoft recomienda utilizar roles con la menor cantidad de permisos. Minimizar el número de usuarios con el rol administrador global ayuda a mejorar la seguridad de la organización. Obtenga más información sobre los roles y permisos de Microsoft Purview.

La clave de cliente de Microsoft Purview también admite Windows 365 pc en la nube. Para obtener más información, consulte Clave de cliente de Microsoft Purview para equipos en la nube Windows 365.

Para más información sobre los conceptos de clave de cliente y la configuración, consulte los artículos relacionados al final de esta página.

Creación de un DEP para su uso con varias cargas de trabajo para todos los usuarios del inquilino

Antes de continuar, complete los pasos de configuración de la clave de cliente. Para obtener instrucciones, consulte Configuración de la clave de cliente.

Para crear el DEP, necesita los URI de Key Vault recuperados durante la instalación. Consulte Obtención del URI de cada clave de Azure Key Vault para obtener instrucciones.

En el equipo local, inicie sesión con una cuenta profesional o educativa con permisos de administrador de cumplimiento y conéctese a Exchange Online PowerShell.

Ejecute el siguiente cmdlet para crear una directiva de cifrado de datos de varias cargas de trabajo:

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]Definiciones de parámetros:

-Name: nombre que desea usar para la directiva. No se permiten espacios.-AzureKeyIDs: URI de las dos claves de Azure Key Vault que se usan en la directiva, separadas por comas.Ejemplo:

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02""https://contosoWestUSvault1.vault.azure.net/keys/Key_01"Description(opcional): una descripción legible de la directiva.Ejemplo:

"Policy for multiple workloads for all users in the tenant."

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

Asignación de directivas de varias cargas de trabajo

Después de crear una directiva de cifrado de datos (DEP) de varias cargas de trabajo, asígnela mediante el Set-M365DataAtRestEncryptionPolicyAssignment cmdlet . Una vez asignado, Microsoft 365 cifra los datos de la organización mediante las claves especificadas en el DEP.

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

Reemplace por <PolicyName or ID> el nombre o GUID de la directiva.

Ejemplo:

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

equipos en la nube de Windows 365:

Después de asignar la directiva, espere entre 3 y 4 horas para que el centro de administración de Intune refleje la actualización. Una vez actualizado, siga los pasos del Centro de administración para cifrar los equipos en la nube existentes.

Para obtener más información, consulte Configuración de claves de cliente para los equipos en la nube de Windows 365.

Creación de un DEP para su uso con buzones de Exchange

Antes de comenzar, complete los pasos de configuración necesarios. Para obtener más información, consulte Configuración de la clave de cliente. Para crear el DEP, necesitará los URI de Azure Key Vault obtenidos durante la instalación. Para obtener más información, consulte Obtención del URI de cada clave de Azure Key Vault.

Para crear un DEP para buzones de Exchange, siga estos pasos:

En el equipo local, con una cuenta profesional o educativa que tenga permisos de administrador de Exchange, conéctese a Exchange Online PowerShell.

Cree un DEP mediante el

New-DataEncryptionPolicycmdlet :New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>

| Parámetro | Descripción | Ejemplo |

|---|---|---|

-Name |

Escriba un nombre para la directiva. Los nombres no pueden contener espacios. | USA_mailboxes |

-AzureKeyIDs |

Escriba los URI para dos claves en almacenes de claves de Azure independientes. Sepárelos con una coma y un espacio. |

https://contosoEastUSvault01.vault.azure.net/keys/USA_key_01, https://contosoEastUS2vault01.vault.azure.net/keys/USA_key_02 |

-Description |

Descripción fácil de usar que ayuda a identificar el propósito de la directiva. | "Root key for mailboxes in USA and its territories" |

Ejemplo:

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

Para obtener información sobre la sintaxis y los parámetros, vea New-DataEncryptionPolicy.

Asignación de un DEP a un buzón

Asigne el DEP mediante el Set-Mailbox cmdlet . Una vez que asigne la directiva, Microsoft 365 cifra el buzón con las claves identificadas en el DEP.

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

| Parámetro | Descripción |

|---|---|

-Identity |

Especifica el buzón al que se va a asignar el DEP. Use un identificador de usuario válido. |

-DataEncryptionPolicy |

Nombre de la directiva de cifrado de datos (DEP) que se va a asignar al buzón. |

Para obtener más información, vea Set-Mailbox.

Asignación de un DEP a buzones híbridos

En entornos híbridos, asigne un DEP a los datos del buzón local sincronizados mediante el cmdlet Set-MailUser.

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

| Parámetro | Descripción |

|---|---|

-Identity |

Especifica el usuario de correo (usuario habilitado para correo) al que se va a asignar el DEP. |

-DataEncryptionPolicy |

Nombre de la directiva de cifrado de datos (DEP) que se va a asignar al usuario de correo. |

Para obtener más información, vea Set-MailUser.

Para más información sobre la compatibilidad con buzones híbridos, consulte Buzones locales con Outlook para iOS y Android con autenticación moderna híbrida.

Asignar un DEP antes de migrar un buzón a la nube

La asignación de una directiva de cifrado de datos (DEP) antes de migrar un buzón garantiza que el contenido del buzón se cifre durante la migración. Este método es más eficaz que asignar el DEP después de la migración, lo que podría provocar retrasos mientras se completa el proceso de cifrado.

Con una cuenta profesional o educativa que tenga permisos adecuados en su organización, conéctese a Exchange Online PowerShell.

Ejecute el siguiente comando:

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>

| Parámetro | Descripción |

|---|---|

-Identity |

Especifica el buzón de usuario (o el usuario habilitado para correo) |

-DataEncryptionPolicy |

Nombre o identificador de la directiva de cifrado de datos que se va a aplicar. |

Para obtener más información, vea Set-MailUser.

Visualización de los DEP que ha creado para los buzones de Exchange

Puede ver todas las directivas de cifrado de datos (DEP) creadas para buzones de Exchange mediante PowerShell.

Con una cuenta profesional o educativa que tenga permisos adecuados en su organización, conéctese a Exchange Online PowerShell.

Para devolver todos los DEP de la organización, ejecute el siguiente comando:

Get-DataEncryptionPolicyPara obtener información detallada sobre los cmdlets, consulte Get-DataEncryptionPolicy.

Determinación del DEP asignado a un buzón

Para determinar el DEP asignado a un buzón de correo, use el cmdlet Get-MailboxStatistics. El cmdlet devuelve un identificador único (GUID).

Con una cuenta profesional o educativa que tenga permisos adecuados en su organización, conéctese a Exchange Online PowerShell.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyID

| Parámetro | Descripción |

|---|---|

-Identity |

Especifica el buzón de usuario (o el usuario habilitado para correo) |

DataEncryptionPolicyID |

Devuelve el GUID del DEP. |

Para obtener más información sobre el cmdlet Get-MailboxStatistics, consulte Get-MailboxStatistics.

Ejecute el cmdlet Get-DataEncryptionPolicy para averiguar el nombre descriptivo del DEP al que está asignado el buzón.

Get-DataEncryptionPolicy <GUID>Donde GUID es el GUID devuelto por el cmdlet Get-MailboxStatistics en el paso anterior.

Creación de un DEP para su uso con SharePoint y OneDrive

Antes de comenzar, asegúrese de completar los pasos de configuración necesarios. Para obtener más información, vea Configurar la clave de cliente.

Para configurar la clave de cliente para SharePoint y OneDrive, use SharePoint PowerShell.

Acerca de las directivas de cifrado de datos:

Una directiva de cifrado de datos (DEP) está asociada a dos claves almacenadas en almacenes de claves de Azure independientes. Estas claves deben residir en distintas regiones de Azure para evitar la redundancia geográfica.

Inquilinos de una sola ubicación geográfica: puede crear un DEP para proteger todos los datos de la ubicación geográfica.

Inquilinos multigeográficos: cree un DEP por ubicación geográfica, cada uno con claves diferentes.

Necesita los URI de Key Vault para ambas claves. Para obtener más información, consulte Obtención del URI de cada clave de Azure Key Vault.

En el equipo local, con una cuenta profesional o educativa que tenga los permisos adecuados en su organización, conéctese a SharePoint PowerShell.

Use el

Register-SPODataEncryptionPolicycmdlet para registrar el DEP.Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>Ejemplo:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'Si usa Managed HSM: use la dirección URL completa de la clave , incluida la versión de cada almacén.

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL <PrimaryKeyVaultURL> -SecondaryKeyVaultURL <SecondaryKeyVaultURL>Ejemplo:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL https://M365-Test.managedhsm.azure.net/keys/Sharepoint-01/aaaa5513974f4780ea67b2f5d8c3dd -SecondaryKeyVaultURL https://M365-Test-02.managedhsm.azure.net/keys/Sharepoint-02/7d8f30343bed4e44a57225bae2012388Nota:

Una vez registrado el DEP, comienza el cifrado de los datos de la ubicación geográfica. Este proceso puede tardar algún tiempo.

Para obtener una referencia completa del cmdlet, consulte Register-SPODataEncryptionPolicy.

Comprobación de que el cifrado con la clave de cliente está completo

Después de implementar una clave de cliente, asignar una nueva directiva de cifrado de datos (DEP) o migrar un buzón, siga los pasos de esta sección para confirmar que el cifrado se ha completado.

Comprobación de que el cifrado se completa para buzones de Exchange

El cifrado de un buzón puede tardar tiempo. Para el cifrado por primera vez, el buzón debe moverse completamente a una nueva base de datos antes de que se pueda completar el cifrado.

Para comprobar si un buzón de correo está cifrado, use el Get-MailboxStatistics cmdlet :

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

La IsEncrypted propiedad devuelve true si el buzón está cifrado y false si no lo está.

El tiempo necesario para completar los movimientos de buzón depende del número de buzones que se cifran por primera vez y sus tamaños. Si un buzón no está cifrado dentro de una semana después de asignar la directiva de cifrado de datos (DEP), póngase en contacto con Soporte técnico de Microsoft.

Nota:

El New-MoveRequest cmdlet ya no está disponible para los movimientos de buzón local. Para obtener más información, consulte este anuncio.

Comprobación de que el cifrado se completa para SharePoint y OneDrive

Compruebe el estado del cifrado mediante la ejecución del cmdlet Get-SPODataEncryptionPolicy como se indica a continuación:

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

La salida de este cmdlet incluye:

URI de clave principal

URI de la clave principal.

URI de clave secundaria

URI de la clave principal.

Estado de cifrado para la ubicación geográfica

El estado puede ser uno de los siguientes estados:

- No registrado: No se aplica el cifrado de clave de cliente.

- Registrar: El cifrado de clave de cliente está en curso. Si se registra la clave de la geoárea, la salida incluye el porcentaje de sitios cifrados para que pueda supervisar el progreso.

- Registrado: El cifrado de clave de cliente está completo. Todos los archivos de todos los sitios están cifrados.

- Rodante: Hay una lista de claves en curso. Si la clave de la ubicación geográfica está gradual, la salida incluye el porcentaje de lanzamientos de sitio completados para que pueda supervisar el progreso.

Sitios incorporados

Porcentaje de sitios incorporados para el cifrado.

Obtenga detalles sobre los DEP que usa con varias cargas de trabajo.

Para ver detalles sobre los DEP que creó para su uso con varias cargas de trabajo, siga estos pasos:

En el equipo local, use una cuenta profesional o educativa con permisos de administrador de cumplimiento para conectarse a Exchange Online PowerShell.

Ejecute el siguiente comando para enumerar todos los DEP de varias cargas de trabajo de la organización:

Get-M365DataAtRestEncryptionPolicyPara ver detalles sobre un DEP específico, use el siguiente comando. En este ejemplo se muestra información para el DEP denominado

Contoso_Global:Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

Obtención de información de asignación de DEP de varias cargas de trabajo

Para identificar qué DEP está asignado actualmente al inquilino, siga estos pasos:

En el equipo local, use una cuenta profesional o educativa con permisos de administrador de cumplimiento para conectarse a Exchange Online PowerShell.

Ejecute el siguiente comando:

Get-M365DataAtRestEncryptionPolicyAssignment

Deshabilitación de un DEP de varias cargas de trabajo

Antes de deshabilitar un DEP de varias cargas de trabajo, quite la asignación del DEP de las cargas de trabajo del inquilino. Para deshabilitar un DEP usado con varias cargas de trabajo, complete estos pasos:

En el equipo local, use una cuenta profesional o educativa con permisos de administrador de cumplimiento para conectarse a Exchange Online PowerShell.

Ejecute el siguiente comando, reemplazando

PolicyNamepor el nombre o el identificador único de la directiva (por ejemplo,Contoso_Global):Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $falseEjemplo:

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Restauración de claves de Azure Key Vault

Antes de realizar una restauración, use la característica de eliminación temporal para recuperar claves si es posible. Todas las claves usadas con clave de cliente deben tener habilitada la eliminación temporal. Las funciones de eliminación temporal, como una papelera de reciclaje, le permiten recuperar las claves eliminadas durante un máximo de 90 días sin necesidad de una restauración completa.

La restauración de claves solo debe ser necesaria en casos excepcionales o poco frecuentes, por ejemplo, si se pierde permanentemente una clave o un almacén de claves.

Para restaurar una clave mediante Azure PowerShell, ejecute el siguiente comando:

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

Ejemplo:

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

Importante

Si el almacén de claves ya contiene una clave con el mismo nombre, se produce un error en la operación de restauración. El Restore-AzKeyVaultKey cmdlet restaura todas las versiones de la clave, incluidos sus metadatos y su nombre.

Administración de permisos del almacén de claves

Puede usar Azure PowerShell para ver o quitar permisos del almacén de claves. Por ejemplo, es posible que tenga que quitar el acceso de un usuario cuando deje el equipo.

Sugerencia

Para empezar a trabajar con Azure PowerShell, consulte Información general de Azure PowerShell.

Para ver los permisos de un almacén de claves, ejecute el siguiente comando:

Get-AzKeyVault -VaultName <vault name>

Ejemplo:

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

Para quitar el acceso de un usuario a un almacén de claves, use el siguiente comando:

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

Ejemplo:

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

Reversión de la clave de cliente a las claves administradas por Microsoft

Si es necesario, puede volver a usar claves administradas por Microsoft. Al revertir, los datos se vuelven a cifrar mediante el método de cifrado predeterminado compatible con cada carga de trabajo. Por ejemplo, los equipos en la nube de Exchange y Windows 365 usan claves administradas por Microsoft para el cifrado predeterminado.

Importante

Revertir no es lo mismo que realizar una purga de datos.

- Una purga de datos elimina permanentemente los datos de la organización de Microsoft 365.

- Una reversión revierte el cifrado, pero no elimina ningún dato.

- No se puede realizar una purga de datos para una directiva de varias cargas de trabajo.

Reversión de la clave de cliente para varias cargas de trabajo

Si ya no desea usar la clave de cliente con directivas de cifrado de datos (DEP) de varias cargas de trabajo, envíe una solicitud de soporte técnico a través de Soporte técnico de Microsoft. Incluya la siguiente información en la solicitud:

- Nombre de dominio completo (FQDN) del inquilino

- Contacto del inquilino para la solicitud de reversión

- Motivo para interrumpir la clave de cliente

- Número de incidente

Importante

Debe conservar las claves de cifrado y azure key vaults (AKV) con los permisos adecuados. Esta acción es necesaria para que los datos se puedan volver a compilar mediante claves administradas por Microsoft.

Importante

No se admite la reversión de la clave de cliente para varias cargas de trabajo en Gallatin.

Reversión de la clave de cliente para Exchange

Si ya no desea cifrar buzones individuales mediante directivas de cifrado de datos (DEP) de nivel de buzón, puede anular la asignación de esos DEP de todos los buzones de correo.

Para anular la asignación de un DEP de nivel de buzón, siga estos pasos:

Use una cuenta profesional o educativa que tenga los permisos necesarios Exchange Online PowerShell y conéctese a Exchange Online PowerShell.

Ejecute el siguiente cmdlet.

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

Este comando anula la asignación del DEP actual y vuelve a cifrar el buzón mediante las claves administradas por Microsoft predeterminadas.

Nota:

No se puede anular la asignación del DEP asociado a claves administradas por Microsoft. Si no desea usar claves administradas por Microsoft, asigne un DEP diferente al buzón en su lugar.

Reversión de la clave de cliente para SharePoint y OneDrive

No se admite la reversión de la clave de cliente a las claves administradas por Microsoft para SharePoint o OneDrive.

Revocar las claves e iniciar la ruta de acceso de purga de datos

Puede controlar la revocación de todas las claves raíz, incluida la clave de disponibilidad. La clave de cliente le proporciona control sobre el proceso de planeamiento de salida requerido por muchos estándares normativos. Si decide revocar las claves para purgar datos y salir del servicio, la clave de disponibilidad se elimina una vez completado el proceso de purga de datos.

Esta funcionalidad solo se admite para los DEP de clave de cliente asignados a buzones individuales.

Microsoft 365 audita y valida el proceso de purga de datos. Para obtener más información, consulte el informe SSAE 18 SOC 2 disponible en el Portal de confianza de servicios.

Microsoft también recomienda revisar los siguientes documentos:

Guía de evaluación y cumplimiento de riesgos para instituciones financieras en la nube de Microsoft

Consideraciones sobre el planeamiento de salida de Microsoft 365

Importante

No se admite la purga de un DEP de varias cargas de trabajo. Estas directivas cifran los datos en varias cargas de trabajo y usuarios dentro del inquilino. Purgar un DEP de este tipo haría que los datos de todas las cargas de trabajo no fueran accesibles.

Si sale por completo de los servicios de Microsoft 365, consulte cómo eliminar un inquilino en Microsoft Entra ID.

Revocación de las claves de cliente y la clave de disponibilidad para Exchange

Al iniciar la ruta de acceso de purga de datos para Exchange, coloca una solicitud de purga de datos permanente en una directiva de cifrado de datos (DEP). Esta acción elimina permanentemente los datos cifrados en todos los buzones asignados a ese DEP.

Dado que el cmdlet de PowerShell solo funciona en un DEP a la vez, considere la posibilidad de reasignar un único DEP a todos los buzones antes de iniciar el proceso de purga de datos.

Advertencia

No use la ruta de acceso de purga de datos para eliminar un subconjunto de buzones. Este proceso solo está pensado para organizaciones que salen completamente del servicio.

Para iniciar la ruta de acceso de purga de datos, siga estos pasos:

Quite los permisos de encapsulado y desencapsulado de Exchange Online de O365 de azure Key Vault.

Use una cuenta profesional o educativa con los permisos adecuados de PowerShell Exchange Online y conéctese a Exchange Online PowerShell.

Para cada DEP que incluya buzones que quiera purgar, ejecute el

Set-DataEncryptionPolicycmdlet :Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>Si se produce un error en el comando, confirme que Exchange Online permisos se quitaron de ambas claves en azure Key Vault, como se indicó anteriormente. Después de ejecutar el

Set-DataEncryptionPolicycmdlet con el-PermanentDataPurgeRequestedmodificador , el DEP ya no se puede asignar a los buzones.Póngase en contacto con Soporte técnico de Microsoft y solicite el documento electrónico de purga de datos.

Microsoft envía un documento legal para confirmar y autorizar la purga de datos. La persona de la organización que aparece como aprobador durante la incorporación (normalmente a través del programa FastTrack) debe firmar este documento. Esta persona suele ser un representante ejecutivo u otro representante legalmente autorizado.

Una vez que el representante firme el documento, devuévalo a Microsoft (normalmente a través de la firma electrónica).

Una vez que Microsoft recibe el documento electrónico firmado, ejecutan los cmdlets necesarios para completar la purga de datos. Este proceso elimina el DEP, marca los buzones afectados para su eliminación permanente y quita la clave de disponibilidad. Una vez finalizado el proceso, los datos se purgan, no se pueden acceder a Exchange y no se pueden recuperar.

Revocación de las claves de cliente y la clave de disponibilidad para SharePoint y OneDrive

La purga de DEP para SharePoint y OneDrive no se admite en clave de cliente. Si sale por completo de los servicios de Microsoft 365, puede seguir el proceso documentado para eliminar el inquilino.

Para obtener más información, consulte cómo eliminar un inquilino en Microsoft Entra ID.

Migración de los almacenes de claves desde el modelo de directiva de acceso heredado a RBAC

Si se incorporó a La clave de cliente mediante el modelo de directiva de acceso heredado, siga estos pasos para migrar todos los almacenes de claves de Azure para usar el control de acceso basado en rol (RBAC). Para comparar los dos modelos y comprender por qué Microsoft recomienda RBAC, consulte Control de acceso basado en rol de Azure (RBAC de Azure) frente a directivas de acceso (heredadas).

Eliminación de directivas de acceso heredadas

Para quitar las directivas de acceso existentes de los almacenes de claves, use el Remove-AzKeyVaultAccessPolicy cmdlet .

Inicie sesión en su suscripción de Azure con Azure PowerShell. Para obtener instrucciones, consulte Inicio de sesión con Azure PowerShell.

Ejecute el siguiente comando para quitar el acceso a la entidad de servicio de Microsoft 365 :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4Ejecute el siguiente comando para quitar el acceso a la entidad de seguridad de Exchange Online:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000Ejecute el siguiente comando para quitar el acceso a la entidad de servicio profesional o educativa de SharePoint y OneDrive:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

Cambio del modelo de permisos de configuración de Access

Después de quitar las directivas de acceso, actualice el modelo de permisos para cada Key Vault de la Azure Portal:

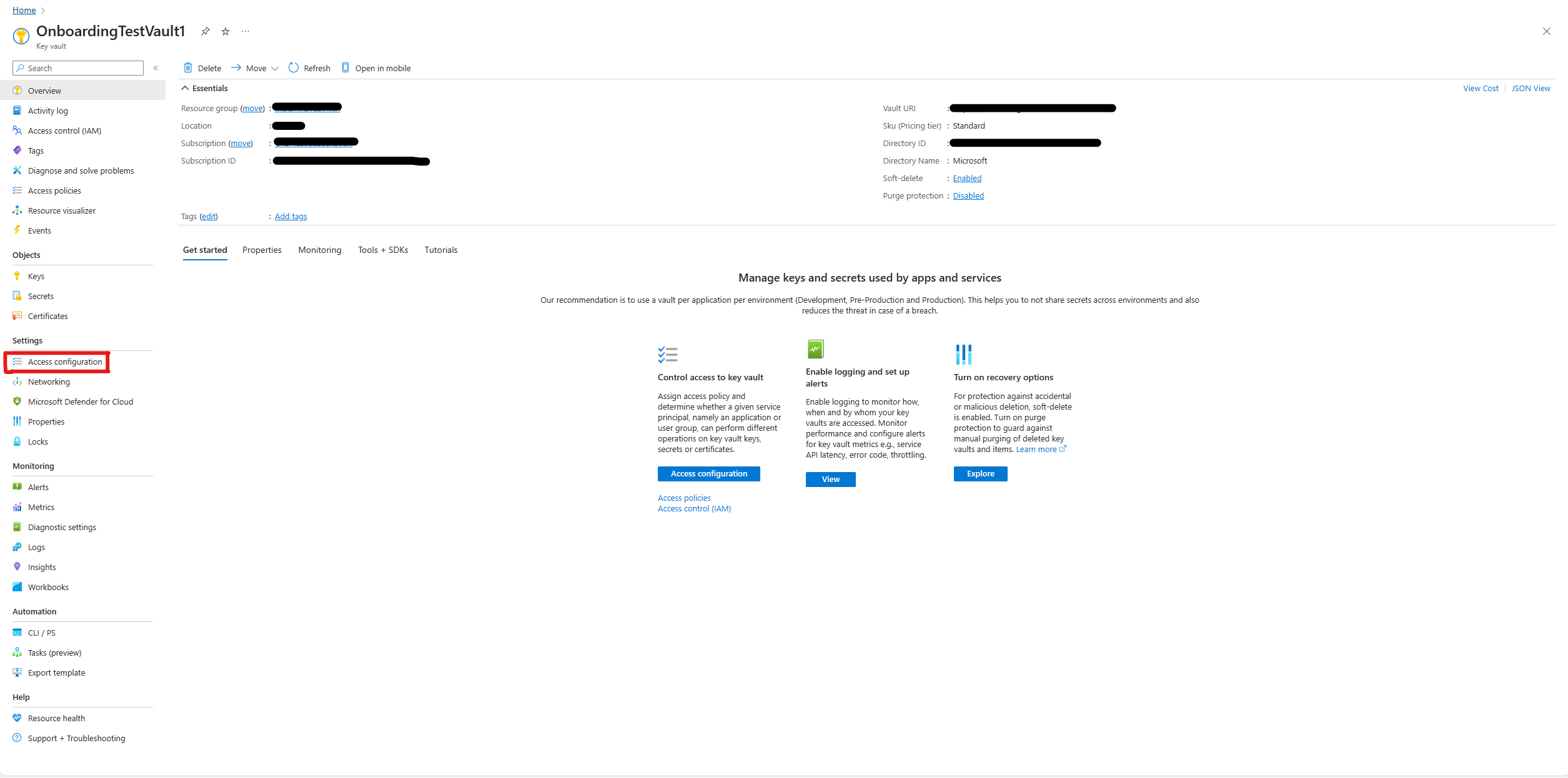

En el Azure Portal, vaya a la Key Vault.

En el menú izquierdo, en Configuración, seleccione Configuración de acceso.

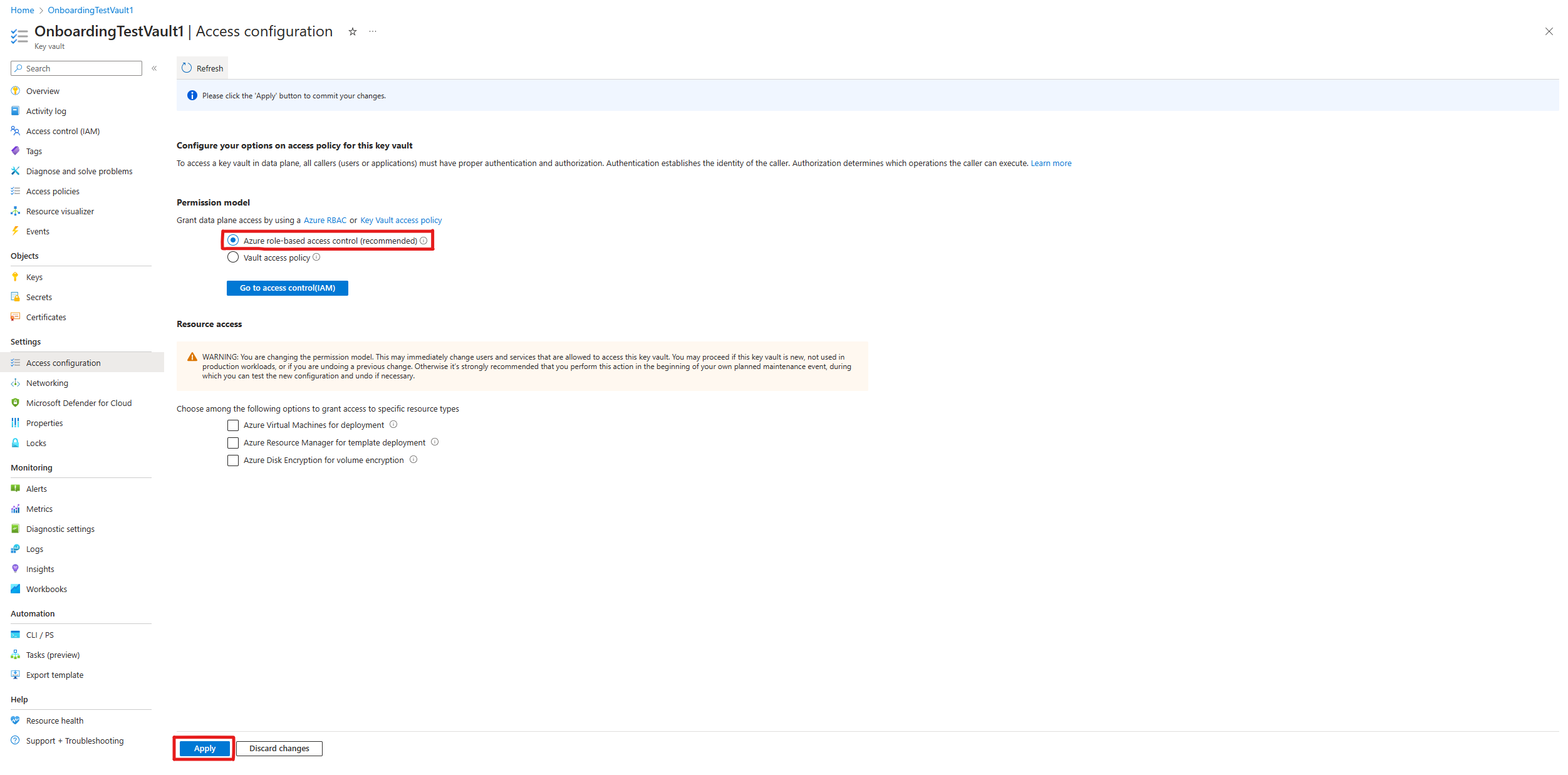

En Modelo de permisos, elija Control de acceso basado en rol de Azure.

Seleccione Aplicar en la parte inferior de la pantalla.

Asignación de permisos de RBAC

Después de cambiar el modelo de permisos, siga los pasos descritos en Asignación de permisos a cada Key Vault para conceder los roles necesarios.