Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Multicloud Scanning Connector for Microsoft Purview permite explorar los datos de la organización entre proveedores de nube, incluido Amazon Web Services, además de los servicios de almacenamiento de Azure.

En este artículo se describe cómo usar Microsoft Purview para examinar los datos no estructurados almacenados actualmente en cubos estándar de Amazon S3 y detectar qué tipos de información confidencial existen en los datos. En esta guía paso a paso también se describe cómo identificar los cubos de Amazon S3 donde se almacenan actualmente los datos para facilitar la protección de la información y el cumplimiento de los datos.

Para este servicio, use Microsoft Purview para proporcionar una cuenta Microsoft con acceso seguro a AWS, donde se ejecutará multinube Scanning Connector para Microsoft Purview. Multicloud Scanning Connector for Microsoft Purview usa este acceso a los cubos de Amazon S3 para leer los datos y, a continuación, notifica los resultados del examen, incluidos solo los metadatos y la clasificación, a Azure. Use los informes de clasificación y etiquetado de Microsoft Purview para analizar y revisar los resultados del examen de datos.

Importante

Multicloud Scanning Connector for Microsoft Purview es un complemento independiente de Microsoft Purview. Los términos y condiciones de Multicloud Scanning Connector for Microsoft Purview se incluyen en el contrato con el que obtuvo los Servicios de Microsoft Azure. Para obtener más información, consulte Información legal de Microsoft Azure en https://azure.microsoft.com/support/legal/.

Funciones admitidas

Funcionalidades de examen

| Extracción de metadatos | Examen completo | Examen incremental | Examen con ámbito |

|---|---|---|---|

| Sí | Sí | Sí | Sí |

Otras funcionalidades

Para obtener clasificaciones, etiquetas de confidencialidad, directivas, linaje de datos y vista dinámica, consulte la lista de funcionalidades admitidas.

Limitaciones conocidas

Al examinar Amazon S3 de clases de almacenamiento Glacier, no se admiten las etiquetas de extracción, clasificación y confidencialidad de esquemas.

Los puntos de conexión privados de Microsoft Purview no se admiten al examinar Amazon S3.

Para obtener más información sobre los límites de Microsoft Purview, consulte:

- Administración y aumento de cuotas de recursos con Microsoft Purview

- Orígenes de datos y tipos de archivo admitidos en Microsoft Purview

Regiones de almacenamiento y examen

El conector de Microsoft Purview para el servicio Amazon S3 se implementa actualmente solo en regiones específicas. En la tabla siguiente se asignan las regiones donde se almacenan los datos a la región donde Microsoft Purview los examinaría.

Importante

A los clientes se les cobrarán todos los cargos relacionados por transferencia de datos según la región de su cubo.

| Región de almacenamiento | Región de examen |

|---|---|

| Este de EE. UU. (Ohio) | Este de EE. UU. (Ohio) |

| Este de EE. UU. (N. Virginia) | Este de EE. UU. (N. Virginia) |

| Oeste de EE. UU. (N. California) | Oeste de EE. UU. (N. California) |

| Oeste de EE. UU. (Oregón) | Oeste de EE. UU. (Oregón) |

| África (Ciudad del Cabo) | Europa (Fráncfort) |

| Asia Pacífico (Región Administrativa Especial de Hong Kong) | Asia Pacífico (Tokio) |

| Asia Pacífico (Bombay) | Asia Pacífico (Singapur) |

| Asia Pacífico (Osaka-Local) | Asia Pacífico (Tokio) |

| Asia Pacífico (Seúl) | Asia Pacífico (Tokio) |

| Asia Pacífico (Singapur) | Asia Pacífico (Singapur) |

| Asia Pacífico (Sídney) | Asia Pacífico (Sídney) |

| Asia Pacífico (Tokio) | Asia Pacífico (Tokio) |

| Canadá (Centro) | Este de EE. UU. (Ohio) |

| China (Pekín) | No compatible |

| China (Ningxia) | No se admite |

| Europa (Fráncfort) | Europa (Fráncfort) |

| Europa (Irlanda) | Europa (Irlanda) |

| Europa (Londres) | Europa (Londres) |

| Europa (Milán) | Europa (París) |

| Europa (París) | Europa (París) |

| Europa (Estocolmo) | Europa (Fráncfort) |

| Oriente Medio (Bahrein) | Europa (Fráncfort) |

| Sudamérica (São Paulo) | Este de EE. UU. (Ohio) |

Requisitos previos

Asegúrese de que ha cumplido los siguientes requisitos previos antes de agregar los cubos de Amazon S3 como orígenes de datos de Microsoft Purview y examinar los datos de S3.

- Debe ser un origen de datos de Microsoft Purview Administración.

- Cree una cuenta de Microsoft Purview si aún no tiene una.

- Creación de un nuevo rol de AWS para su uso con Microsoft Purview

- Creación de una credencial de Microsoft Purview para el examen del bucket de AWS

- Configuración del examen de cubos de Amazon S3 cifrados, si procede

- Asegúrese de que la directiva de cubo no bloquea la conexión. Para obtener más información, consulte Requisitos de directivas de bucket y Requisitos de directivas SCP. Para estos elementos, es posible que tenga que consultar con un experto de AWS para asegurarse de que las directivas permiten el acceso necesario.

- Al agregar los cubos como recursos de Microsoft Purview, necesitará los valores del ARN de AWS, el nombre del bucket y, a veces, el identificador de la cuenta de AWS.

Crear una cuenta de Microsoft Purview

Si ya tiene una cuenta de Microsoft Purview, puede continuar con las configuraciones necesarias para la compatibilidad con AWS S3. Comience con Creación de una credencial de Microsoft Purview para el examen del bucket de AWS.

Si necesita crear una cuenta de Microsoft Purview, siga las instrucciones de Creación de una instancia de cuenta de Microsoft Purview. Después de crear la cuenta, vuelva aquí para completar la configuración y empezar a usar el conector de Microsoft Purview para Amazon S3.

Creación de un nuevo rol de AWS para Microsoft Purview

El analizador de Microsoft Purview se implementa en una cuenta de Microsoft en AWS. Para permitir que el analizador de Microsoft Purview lea los datos de S3, debe crear un rol dedicado en el portal de AWS, en el área IAM, para que el analizador lo use.

En este procedimiento se describe cómo crear el rol de AWS, con el identificador de cuenta de Microsoft necesario y Id. externa de Microsoft Purview y, a continuación, escribir el valor del ARN de rol en Microsoft Purview.

Para buscar el identificador de cuenta de Microsoft y Id. externa:

Para buscar credenciales:

- En el portal de Microsoft Purview: vaya aCredenciales deadministración> del origen de mapa> de datos.

- En el portal de gobernanza de Microsoft Purview clásico, vaya a Seguridad del Centro> de administracióny acceso a>Credenciales.

Seleccione Nuevo para crear una nueva credencial.

En el panel Nueva credencial que aparece, en la lista desplegable Método de autenticación , seleccione ARN de rol.

A continuación, copie el identificador de la cuenta de Microsoft y Id. externa valores que aparecen en un archivo independiente, o tenga a mano para pegarlos en el campo correspondiente de AWS. Por ejemplo:

Para crear el rol de AWS para Microsoft Purview:

Abra la consola de Amazon Web Services y, en Seguridad, identidad y cumplimiento, seleccione IAM.

Seleccione Roles y, a continuación, Crear rol.

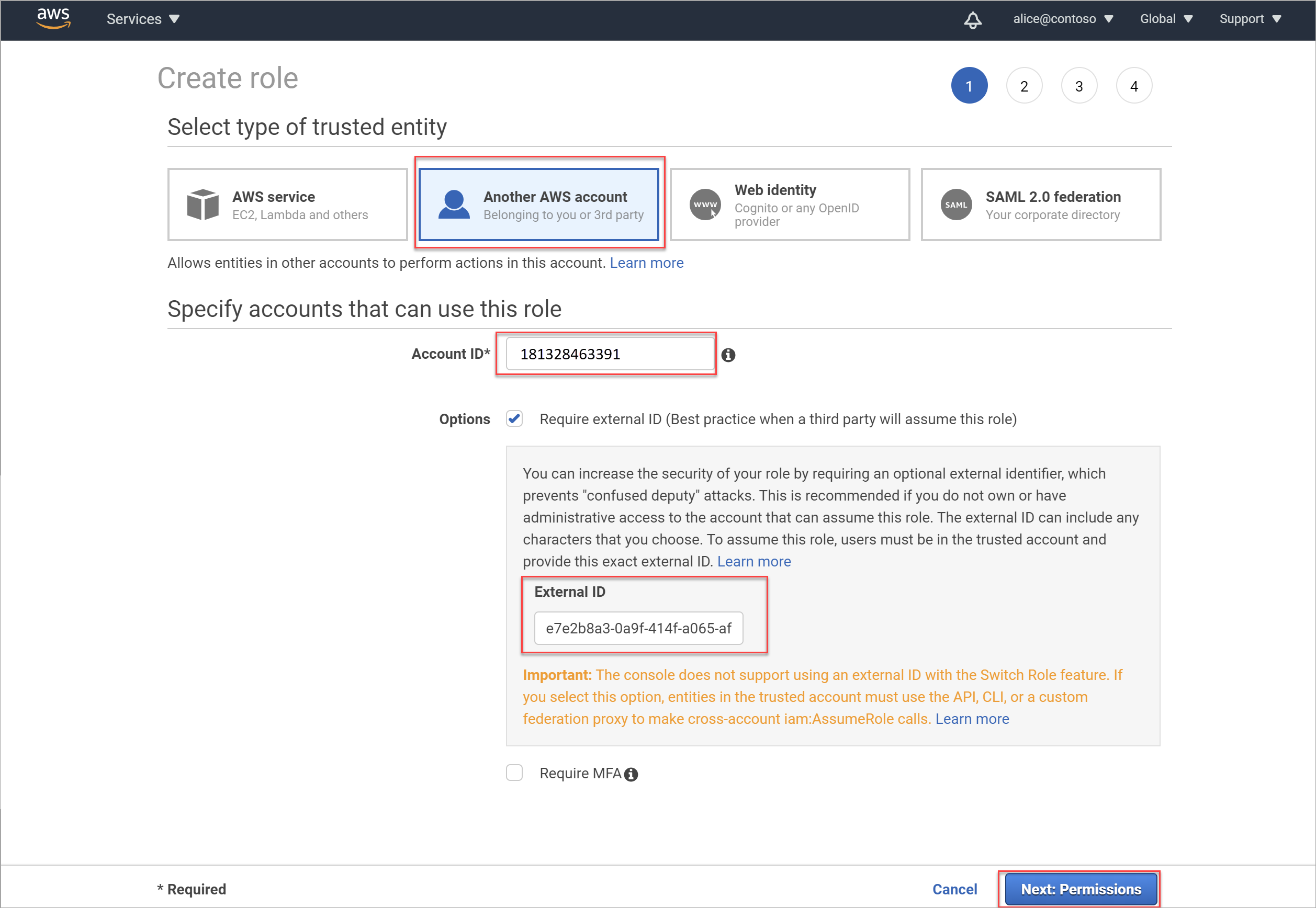

Seleccione Otra cuenta de AWS y escriba los valores siguientes:

Campo Descripción Account ID Escriba su id. de cuenta de Microsoft. Por ejemplo: 181328463391Id. externo En opciones, seleccione Requerir id. externo... y escriba el Id. externa en el campo designado.

Por ejemplo:e7e2b8a3-0a9f-414f-a065-afaf4ac6d994Por ejemplo:

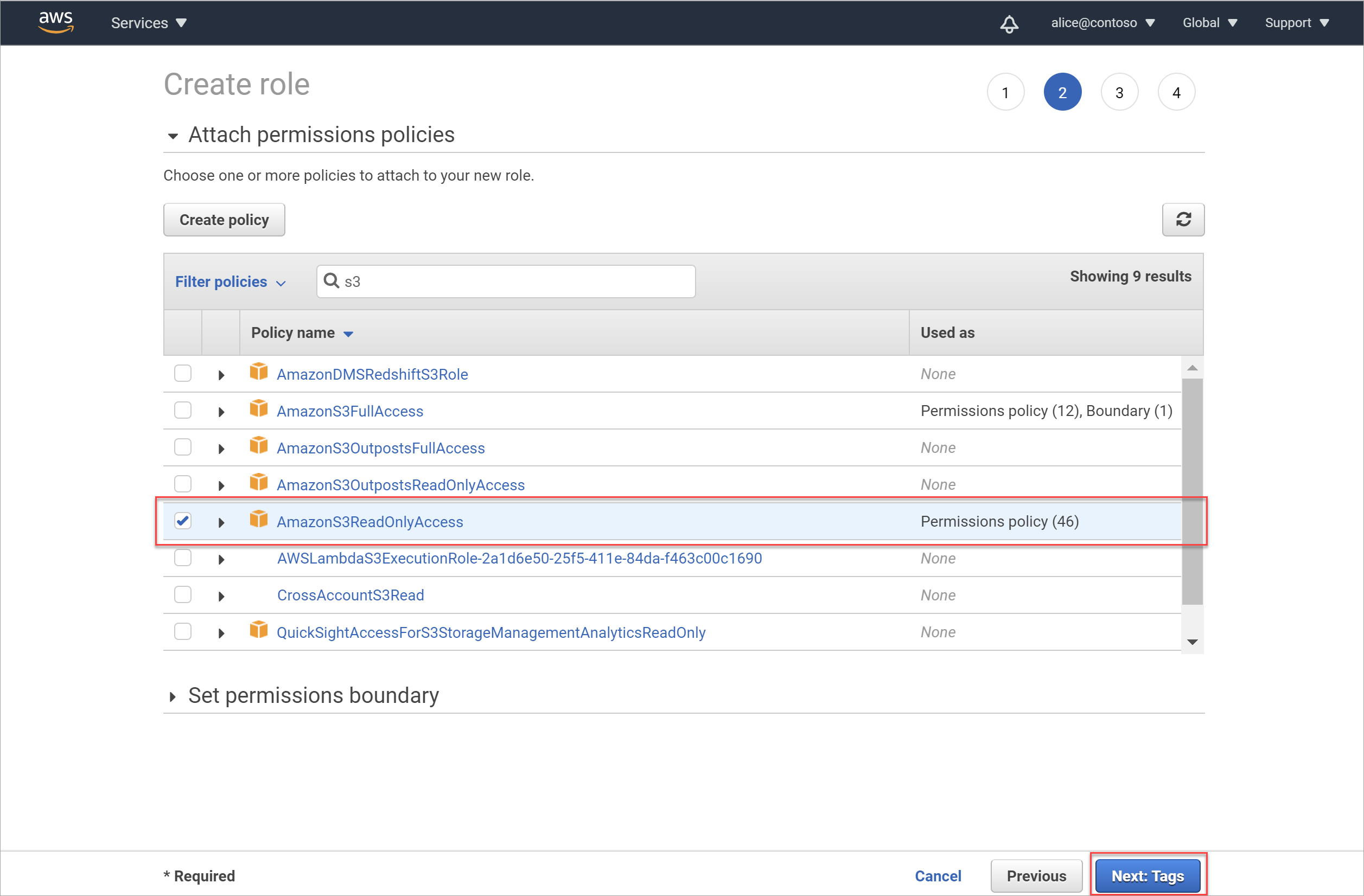

En el área Crear directivas de permisos de asociación de roles>, filtre los permisos mostrados en S3. Seleccione AmazonS3ReadOnlyAccess. Si también desea poder aplicar directivas de protección, agregue también estos permisos:

- GetBucketLocation

- GetBucketPublicAccessBlock

- GetObject

- PutBucketPolicy

- PutObjectTagging

- DeleteBucketPolicy

- Cubo de lista

Importante

La directiva AmazonS3ReadOnlyAccess proporciona los permisos mínimos necesarios para examinar los cubos de S3 y también puede incluir otros permisos.

Para aplicar solo los permisos mínimos necesarios para examinar los cubos, cree una nueva directiva con los permisos enumerados en Permisos mínimos para la directiva de AWS, en función de si desea examinar un único cubo o todos los cubos de su cuenta.

Aplique la nueva directiva al rol en lugar de AmazonS3ReadOnlyAccess.

Seleccione Siguiente: Etiquetas.

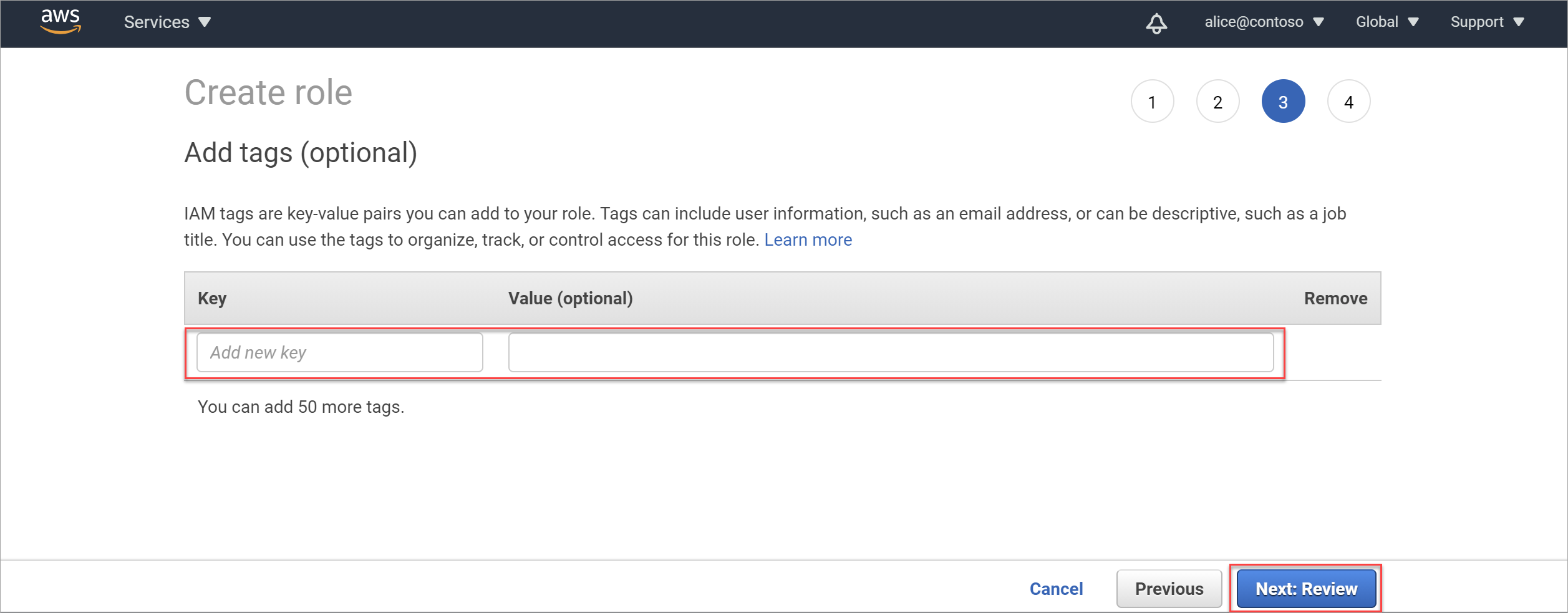

En el área Agregar etiquetas (opcional ), puede optar opcionalmente por crear una etiqueta significativa para este nuevo rol. Las etiquetas útiles le permiten organizar, realizar un seguimiento y controlar el acceso para cada rol que cree.

Si también quiere poder aplicar directivas de protección, agregue una etiqueta con la clave :

msftpurview_allowlistedy el valortrue.Escriba una nueva clave y un valor para la etiqueta según sea necesario. Cuando haya terminado, o si desea omitir este paso, seleccione Siguiente: Revisar para revisar los detalles del rol y completar la creación de roles.

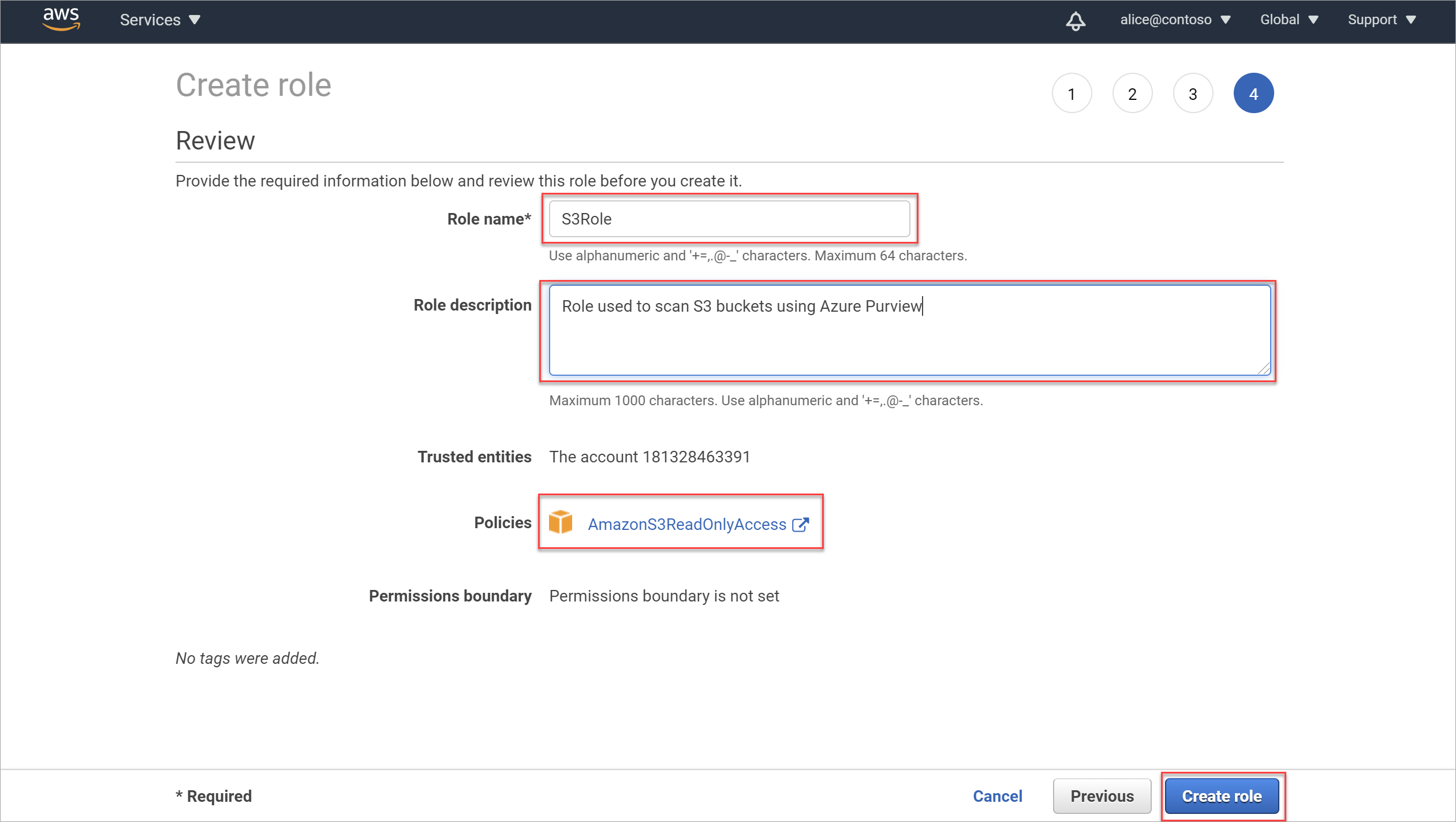

En el área Revisar , haga lo siguiente:

- En el campo Nombre del rol, escriba un nombre significativo para el rol.

- En el cuadro Descripción del rol, escriba una descripción opcional para identificar el propósito del rol.

- En la sección Directivas , confirme que la directiva correcta (AmazonS3ReadOnlyAccess) está asociada al rol.

A continuación, seleccione Crear rol para completar el proceso. Por ejemplo:

Configuraciones adicionales necesarias:

En el caso de los cubos que usan el cifrado AWS-KMS , se requiere una configuración especial para habilitar el examen.

Asegúrese de que la directiva de cubo no bloquea la conexión. Para más información, vea:

Creación de una credencial de Microsoft Purview para el examen de AWS S3

En este procedimiento se describe cómo crear una nueva credencial de Microsoft Purview que se usará al examinar los cubos de AWS.

Sugerencia

Si continúa directamente desde Creación de un nuevo rol de AWS para Microsoft Purview, es posible que ya tenga abierto el panel Nueva credencial en Microsoft Purview.

También puede crear una nueva credencial en medio del proceso, mientras configura el examen. En ese caso, en el campo Credencial , seleccione Nuevo.

En Microsoft Purview, vaya al Centro de administración y, en Seguridad y acceso, seleccione Credenciales.

Seleccione Nuevo y, en el panel Nueva credencial que aparece a la derecha, use los campos siguientes para crear la credencial de Microsoft Purview:

Campo Descripción Name Escriba un nombre significativo para esta credencial. Descripción Escriba una descripción opcional para esta credencial, como Used to scan the tutorial S3 bucketsMétodo de autenticación Seleccione ARN de rol, ya que usa un ARN de rol para acceder al bucket. ARN de rol Una vez que haya creado el rol de Amazon IAM, vaya a su rol en el área AWS IAM, copie el valor de Role ARN y introdúzcalo aquí. Por ejemplo: arn:aws:iam::181328463391:role/S3Role.

Para obtener más información, consulte Recuperar el nuevo ARN de rol.El identificador de cuenta de Microsoft y los valores de Id. externa se usan al crear el ARN de rol en AWS.

Seleccione Crear cuando haya terminado de crear la credencial.

Para obtener más información sobre las credenciales de Microsoft Purview, consulte Credenciales para la autenticación de origen en Microsoft Purview.

Configuración del examen de cubos de Amazon S3 cifrados

Los cubos de AWS admiten varios tipos de cifrado. En el caso de los cubos que usan el cifrado AWS-KMS , se requiere una configuración especial para habilitar el examen.

Nota:

En el caso de los cubos que no usan cifrado, cifrado AES-256 o AWS-KMS S3, omita esta sección y continúe con Recuperar el nombre del bucket de Amazon S3.

Para comprobar el tipo de cifrado usado en los cubos de Amazon S3:

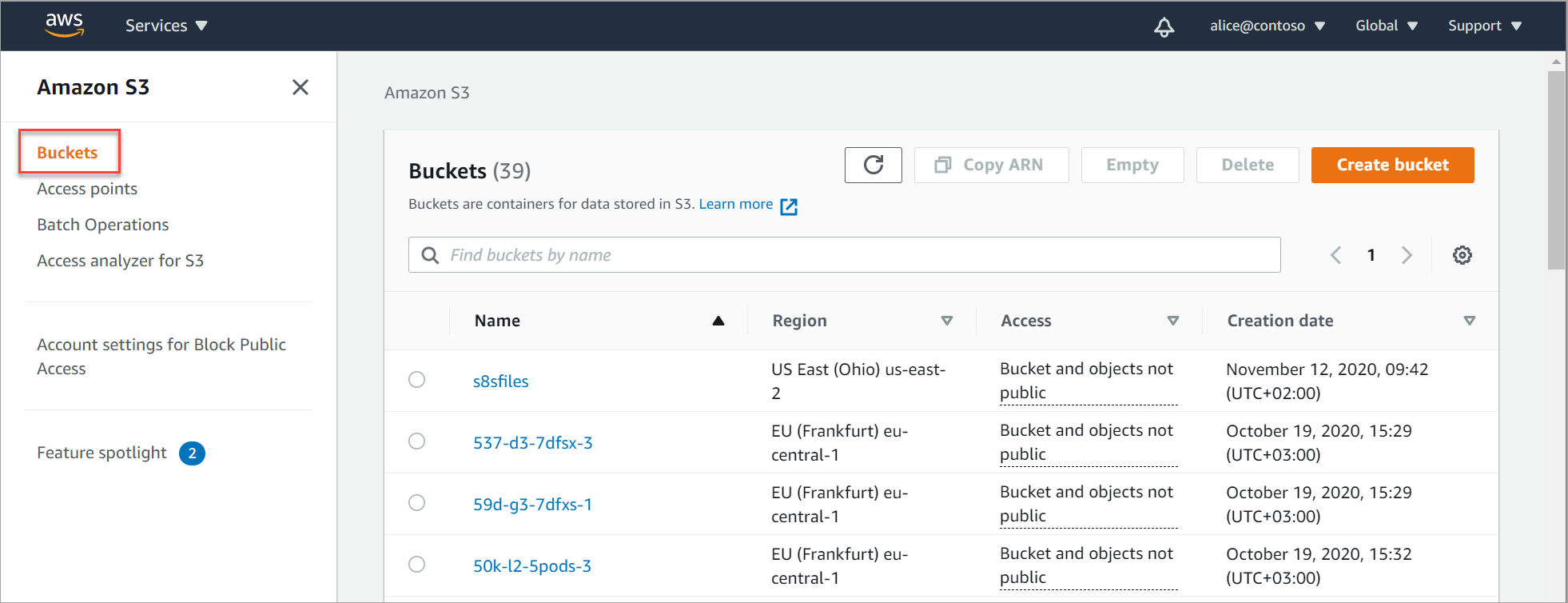

En AWS, vaya a Storage>S3> y seleccione Buckets en el menú de la izquierda.

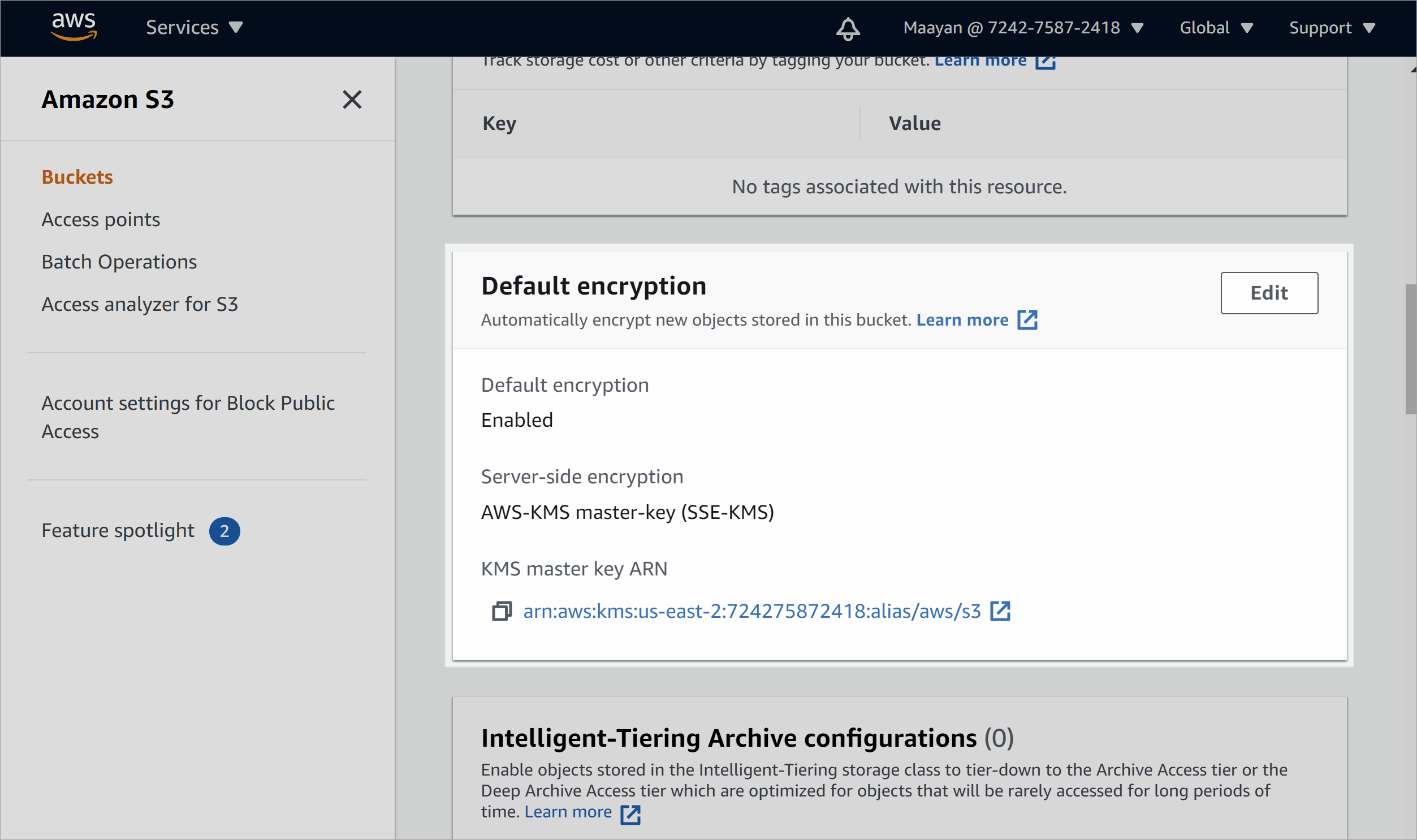

Seleccione el cubo que desea comprobar. En la página de detalles del cubo, seleccione la pestaña Propiedades y desplácese hacia abajo hasta el área Cifrado predeterminado .

Si el cubo seleccionado está configurado para cualquier cosa que no sea el cifrado AWS-KMS , incluido si el cifrado predeterminado para el bucket es Disabled, omita el resto de este procedimiento y continúe con Retrieve your Amazon S3 bucket name (Recuperar el nombre del bucket de Amazon S3).

Si el cubo seleccionado está configurado para el cifrado AWS-KMS , continúe como se describe a continuación para agregar una nueva directiva que permita examinar un bucket con cifrado AWS-KMS personalizado.

Por ejemplo:

Para agregar una nueva directiva que permita el examen de un cubo con cifrado AWS-KMS personalizado:

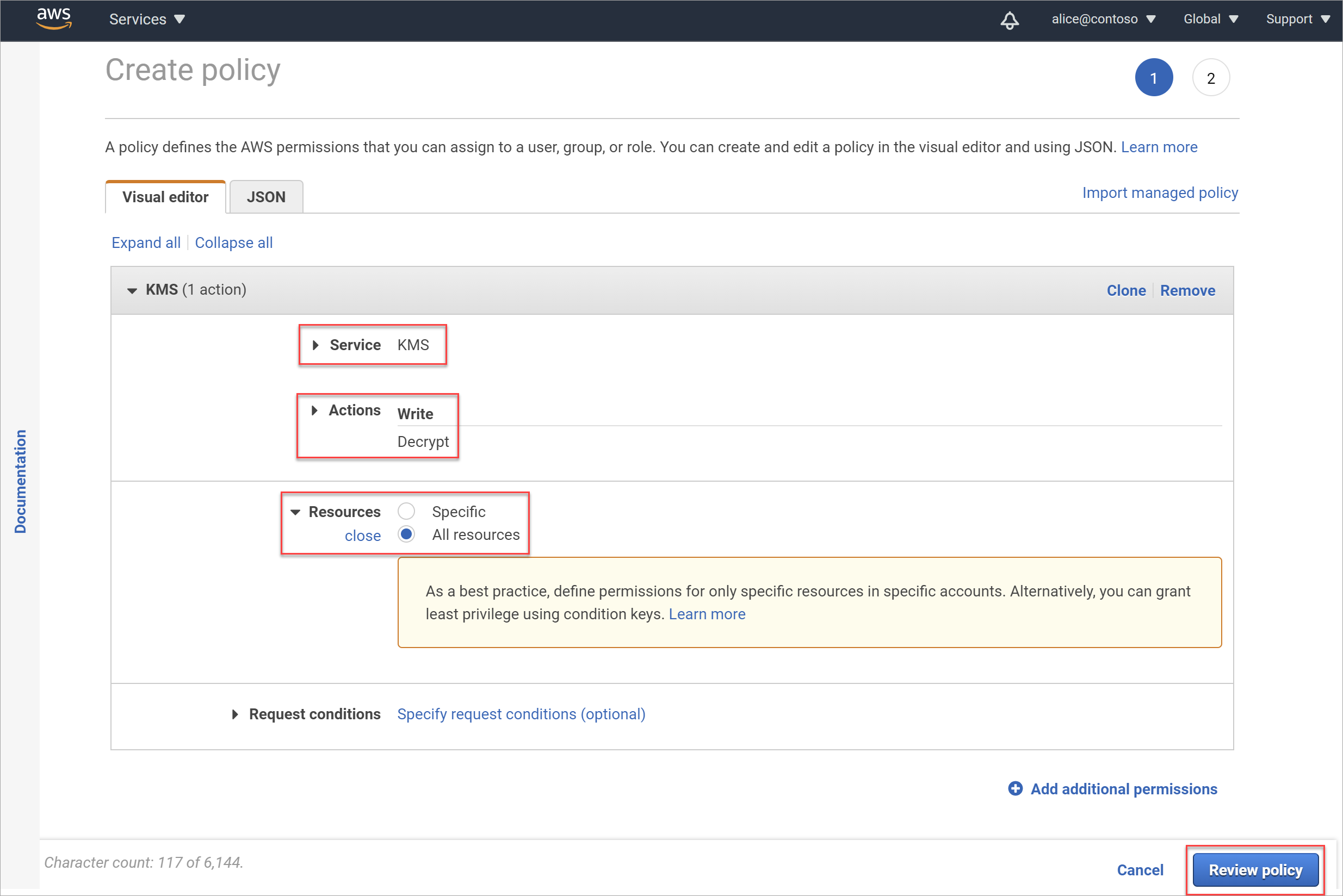

En AWS, vaya aServices IAM Policies (Directivas deIAM> de servicios>) y seleccione Create policy (Crear directiva).

En la pestaña Crear directiva>editor visual , defina la directiva con los siguientes valores:

Campo Descripción Servicio Escriba y seleccione KMS. Acciones En Nivel de acceso, seleccione Escribir para expandir la sección Escritura .

Una vez expandido, seleccione solo la opción Descifrar .Recursos Seleccione un recurso específico o Todos los recursos. Cuando haya terminado, seleccione Revisar directiva para continuar.

En la página Revisar directiva , escriba un nombre significativo para la directiva y una descripción opcional y, a continuación, seleccione Crear directiva.

La directiva recién creada se agrega a la lista de directivas.

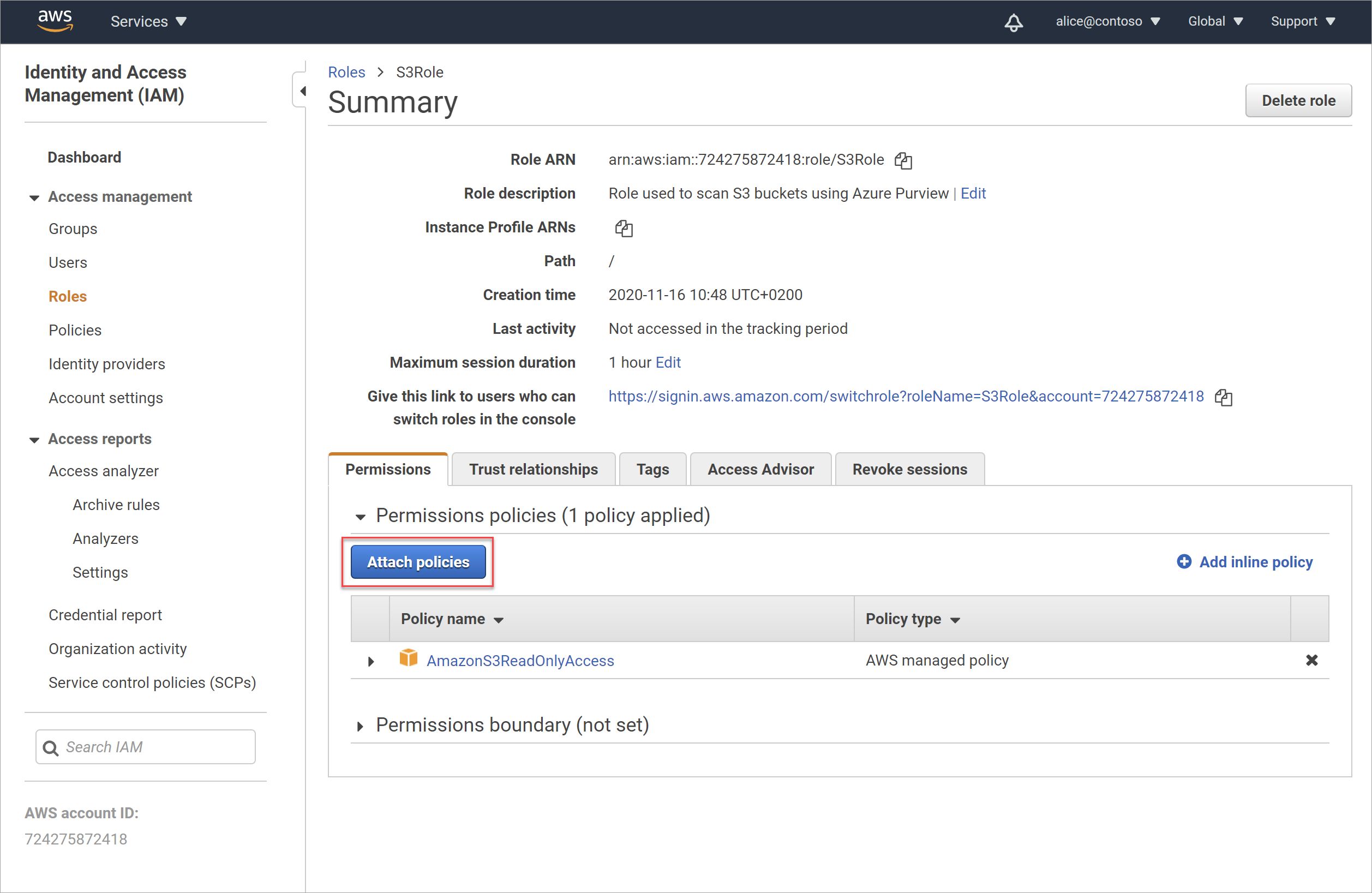

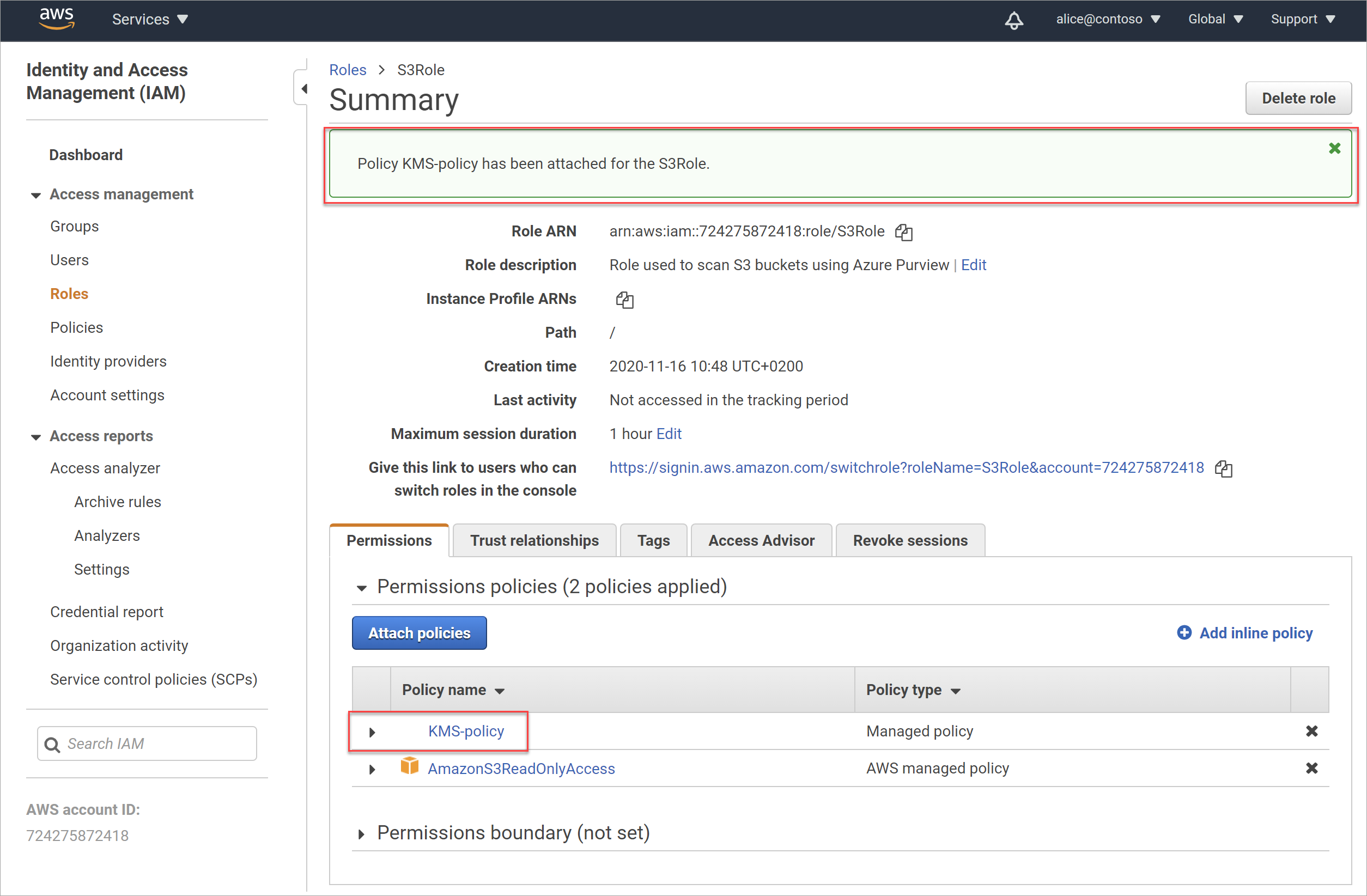

Adjunte la nueva directiva al rol que agregó para el examen.

Vuelva a la páginaRoles deIAM> y seleccione el rol que agregó anteriormente.

En la pestaña Permisos , seleccione Asociar directivas.

En la página Adjuntar permisos , busque y seleccione la nueva directiva que creó anteriormente. Seleccione Asociar directiva para asociar la directiva al rol.

La página Resumen se actualiza, con la nueva directiva adjunta a su rol.

Confirmación del acceso a la directiva de bucket

Asegúrese de que la directiva del cubo S3 no bloquea la conexión:

- En AWS, vaya al bucket de S3 y, a continuación, seleccione la pestaña PermisosBucket policy (Directiva de cubo de la pestaña > Permisos).

- Compruebe los detalles de la directiva para asegurarse de que no bloquea la conexión desde el servicio de escáner de Microsoft Purview.

Confirmación del acceso a la directiva SCP

Asegúrese de que no haya ninguna directiva SCP que bloquee la conexión con el cubo S3.

Por ejemplo, la directiva SCP podría bloquear las llamadas API de lectura a la región de AWS donde se hospeda el bucket de S3.

- Las llamadas API necesarias, que la directiva SCP debe permitir, incluyen:

AssumeRole,GetBucketLocation,GetObject,ListBucket,GetBucketPublicAccessBlock. - La directiva SCP también debe permitir llamadas a la región de AWS us-east-1 , que es la región predeterminada para las llamadas API. Para más información, consulte la documentación de AWS.

Siga la documentación de SCP, revise las directivas SCP de su organización y asegúrese de que todos los permisos necesarios para el analizador de Microsoft Purview están disponibles.

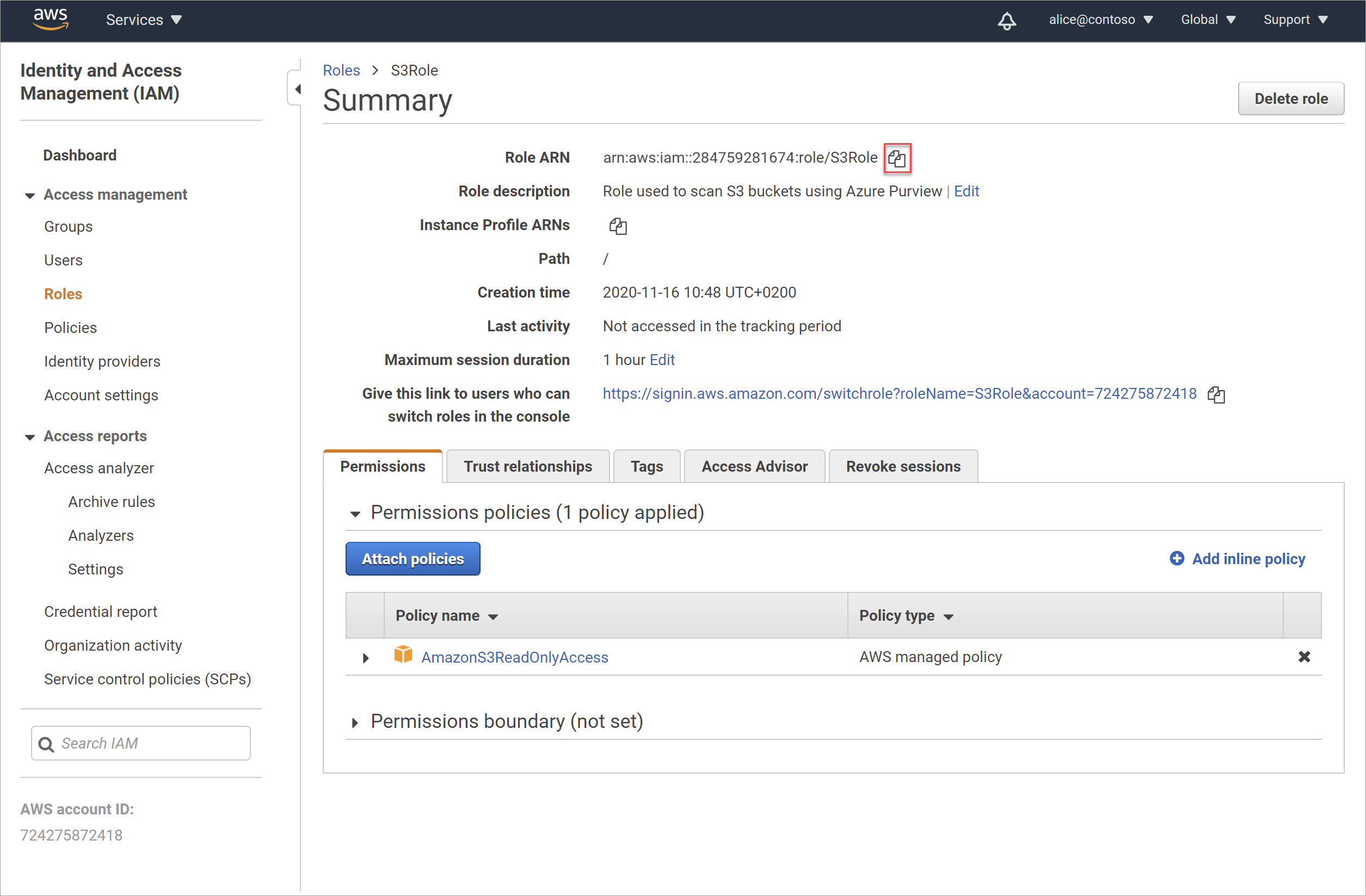

Recuperación del nuevo ARN de rol

Tendrá que registrar el ARN de rol de AWS y copiarlo en Microsoft Purview al crear un examen para el bucket de Amazon S3.

Para recuperar el ARN del rol:

En el área AWS Identity and Access Management (IAM)>Roles , busque y seleccione el nuevo rol que ha creado para Microsoft Purview.

En la página Resumen del rol, seleccione el botón Copiar en el Portapapeles situado a la derecha del valor del ARN de rol .

En Microsoft Purview, puede editar su credencial para AWS S3 y pegar el rol recuperado en el campo Role ARN . Para obtener más información, consulte Creación de un examen para uno o varios cubos de Amazon S3.

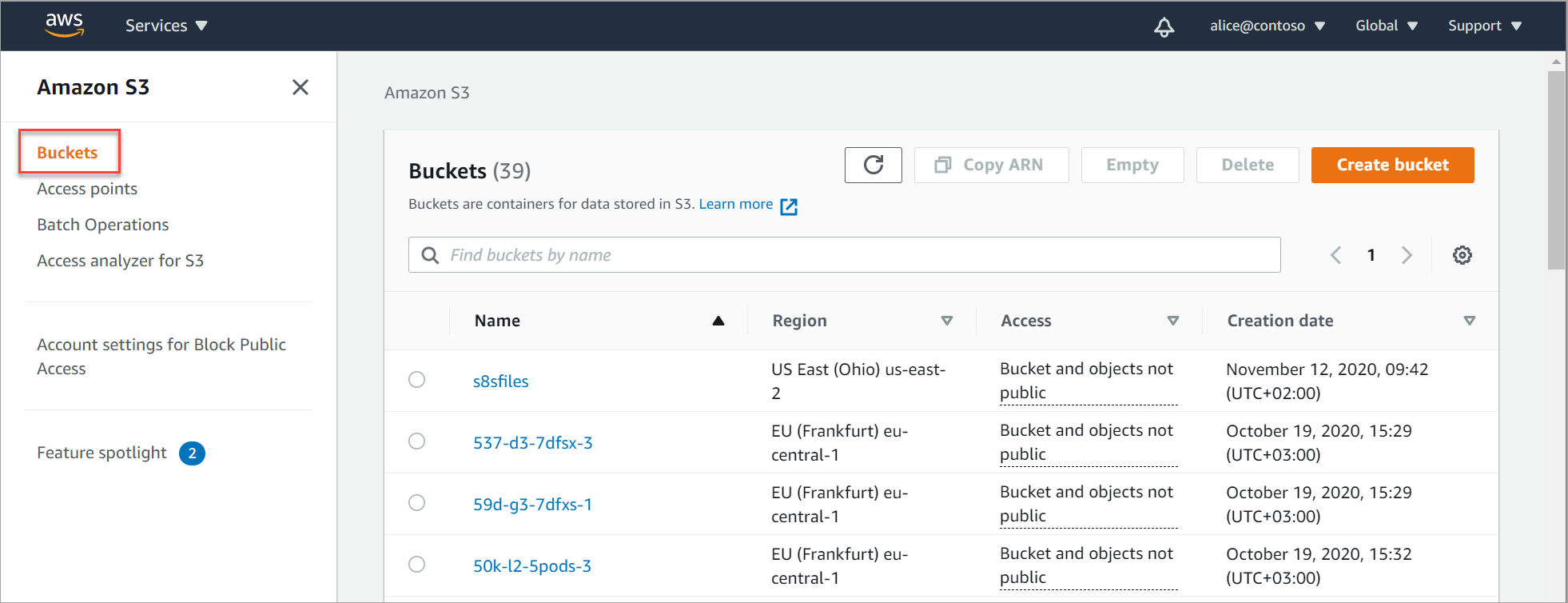

Recuperar el nombre del bucket de Amazon S3

Necesitará el nombre del bucket de Amazon S3 para copiarlo en Microsoft Purview al crear un examen para el bucket de Amazon S3.

Para recuperar el nombre del bucket:

En AWS, vaya a Storage>S3> y seleccione Buckets en el menú de la izquierda.

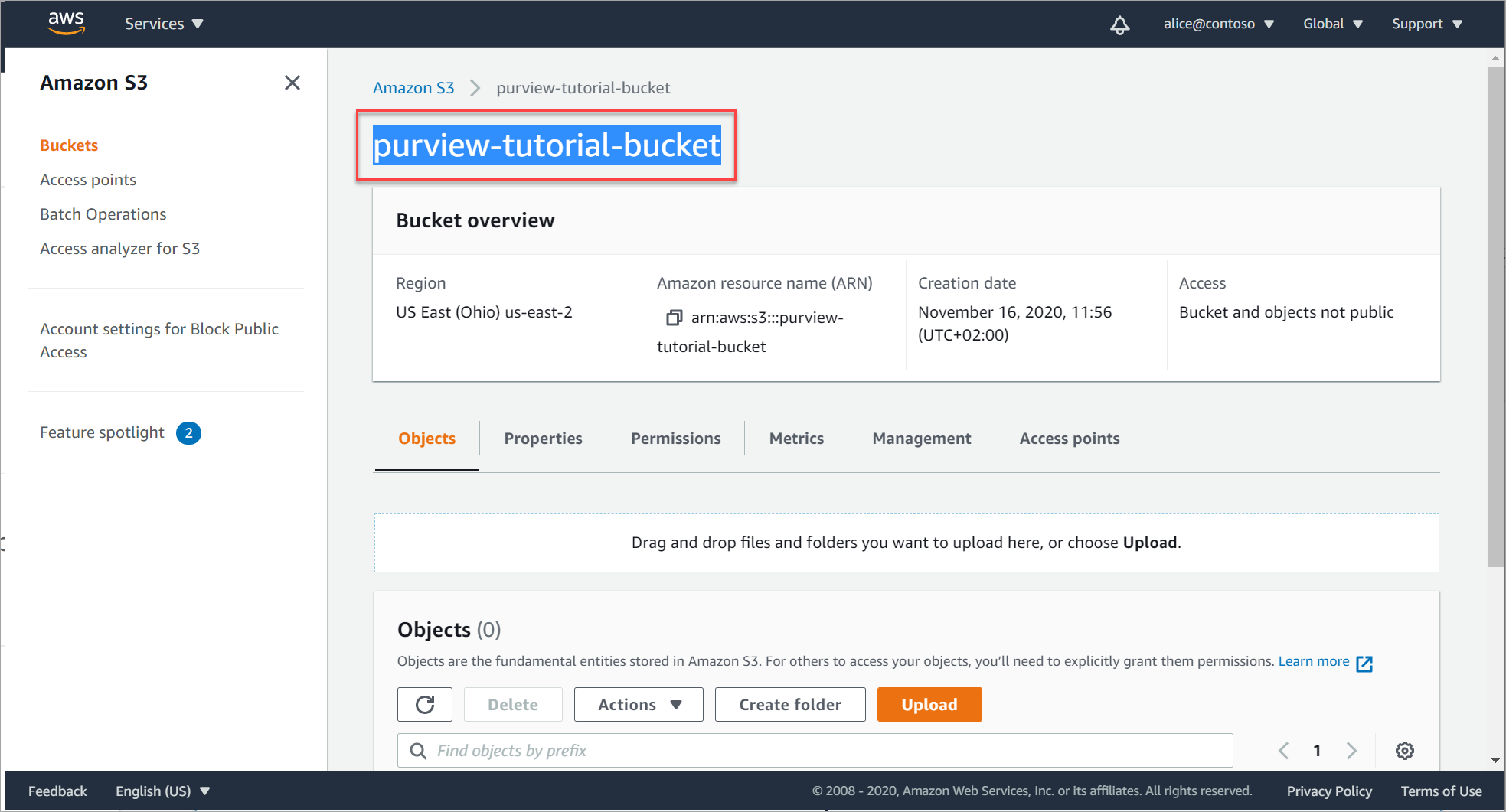

Busque y seleccione el cubo para ver la página de detalles del cubo y, a continuación, copie el nombre del cubo en el Portapapeles.

Por ejemplo:

Pegue el nombre del cubo en un archivo seguro y agréguele un

s3://prefijo para crear el valor que deberá especificar al configurar el cubo como una cuenta de Microsoft Purview.Por ejemplo:

s3://purview-tutorial-bucket

Sugerencia

Solo se admite el nivel raíz del cubo como origen de datos de Microsoft Purview. Por ejemplo, no se admite la siguiente dirección URL, que incluye una subcarpeta: s3://purview-tutorial-bucket/view-data

Sin embargo, si configura un examen para un cubo S3 específico, puede seleccionar una o varias carpetas específicas para el examen. Para obtener más información, consulte el paso para limitar el examen.

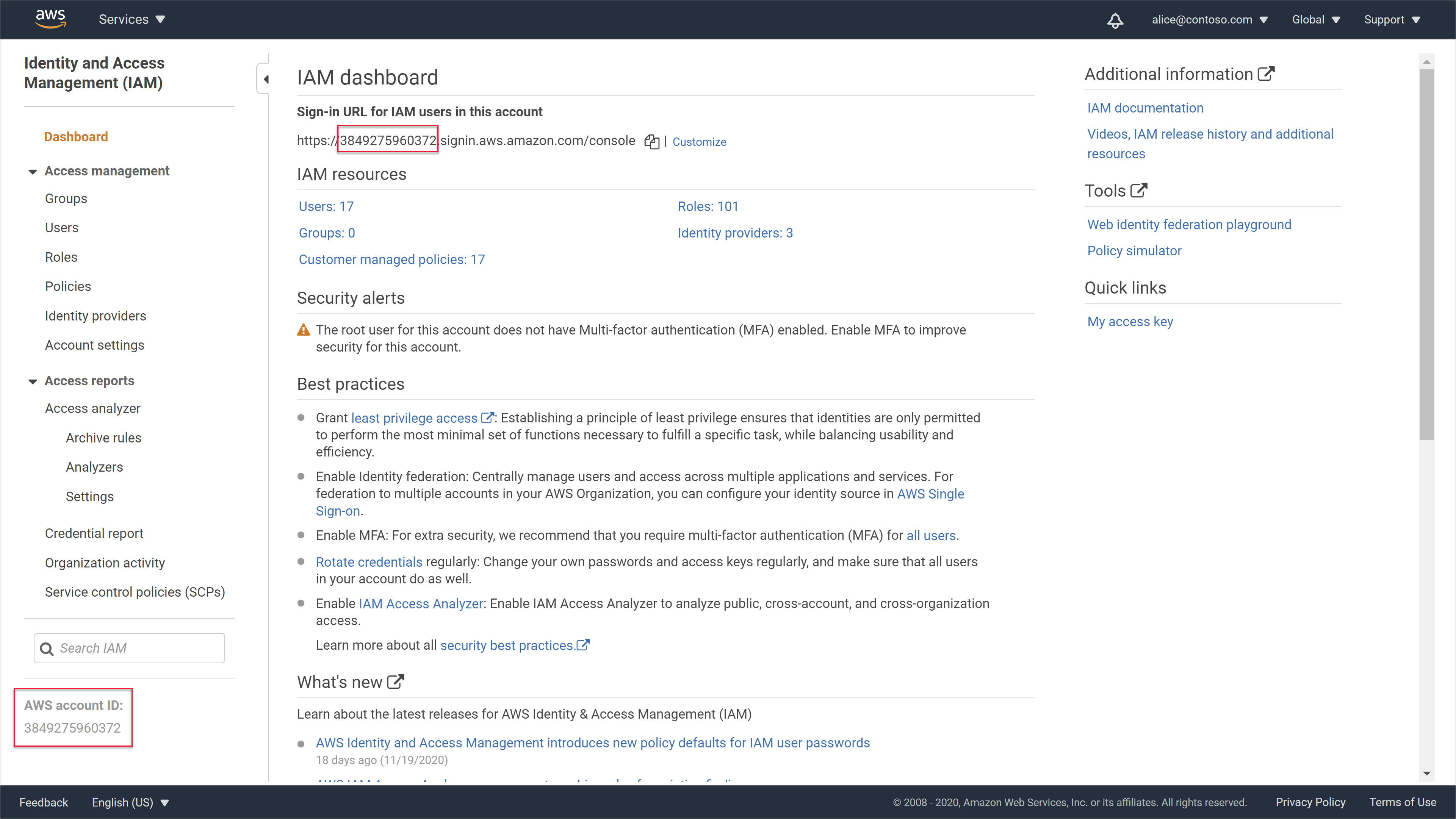

Búsqueda del identificador de la cuenta de AWS

Necesitará su identificador de cuenta de AWS para registrar su cuenta de AWS como origen de datos de Microsoft Purview, junto con todos sus depósitos.

El id. de la cuenta de AWS es el identificador que se usa para iniciar sesión en la consola de AWS. También puede encontrarlo una vez que haya iniciado sesión en el panel de IAM, a la izquierda en las opciones de navegación y en la parte superior, como parte numérica de la dirección URL de inicio de sesión:

Por ejemplo:

Adición de un único cubo de Amazon S3 como una cuenta de Microsoft Purview

Use este procedimiento si solo tiene un único cubo S3 que desea registrar en Microsoft Purview como origen de datos, o si tiene varios cubos en su cuenta de AWS, pero no quiere registrarlos todos en Microsoft Purview.

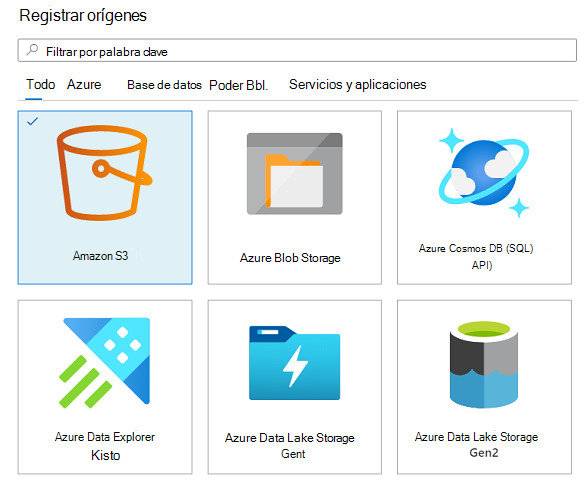

Para agregar el bucket:

En Microsoft Purview, vaya a Data Map y seleccione Data sourcesRegister Amazon S3 Continue (Registrar orígenes > de datosen>Amazon S3>Continue).

Sugerencia

Si tiene varias colecciones y desea agregar su Amazon S3 a una colección específica, seleccione la vista Mapa en la parte superior derecha y, a continuación, seleccione el

de la colección.

de la colección.En el panel Registrar orígenes (Amazon S3) que se abre, escriba los detalles siguientes:

Campo Descripción Name Escriba un nombre significativo o use el valor predeterminado proporcionado. Dirección URL del cubo Escriba la dirección URL del cubo de AWS con la siguiente sintaxis: s3://<bucketName>

Nota: Asegúrese de usar solo el nivel raíz del cubo. Para obtener más información, consulte Recuperación del nombre del bucket de Amazon S3.Selección de una colección Si seleccionó registrar un origen de datos desde dentro de una colección, esa colección ya aparece en la lista.

Seleccione una colección diferente según sea necesario, Ninguno para asignar ninguna colección o Nuevo para crear una nueva colección ahora.

Para obtener más información sobre las colecciones de Microsoft Purview, consulte Administración de orígenes de datos en Microsoft Purview.Cuando haya terminado, seleccione Finalizar para completar el registro.

Continúe con Creación de un examen para uno o varios cubos de Amazon S3.

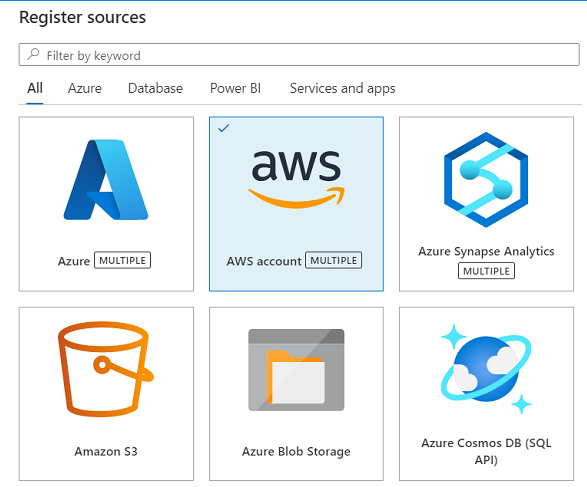

Adición de una cuenta de AWS como una cuenta de Microsoft Purview

Use este procedimiento si tiene varios cubos S3 en su cuenta de Amazon y desea registrarlos todos como orígenes de datos de Microsoft Purview.

Al configurar el examen, podrá seleccionar los cubos específicos que quiere examinar, si no desea examinarlos todos juntos.

Para agregar su cuenta de Amazon:

En Microsoft Purview, vaya a la página Mapa de datos y seleccione Orígenes de datos>Registrar>cuentas> de AmazonContinuar.

Sugerencia

Si tiene varias colecciones y desea agregar su Amazon S3 a una colección específica, seleccione la vista Mapa en la parte superior derecha y, a continuación, seleccione el

de la colección.

de la colección.En el panel Registrar orígenes (Amazon S3) que se abre, escriba los detalles siguientes:

Campo Descripción Name Escriba un nombre significativo o use el valor predeterminado proporcionado. Id. de cuenta de AWS Escriba el identificador de la cuenta de AWS. Para obtener más información, consulte Localizar el identificador de la cuenta de AWS. Selección de una colección Si seleccionó registrar un origen de datos desde dentro de una colección, esa colección ya aparece en la lista.

Seleccione una colección diferente según sea necesario, Ninguno para asignar ninguna colección o Nuevo para crear una nueva colección ahora.

Para obtener más información sobre las colecciones de Microsoft Purview, consulte Administración de orígenes de datos en Microsoft Purview.Cuando haya terminado, seleccione Finalizar para completar el registro.

Continúe con Creación de un examen para uno o varios cubos de Amazon S3.

Creación de un examen para uno o varios cubos de Amazon S3

Una vez que haya agregado los cubos como orígenes de datos de Microsoft Purview, puede configurar un examen para que se ejecute a intervalos programados o inmediatamente.

Seleccione mapa de datos en el portal de Microsoft Purview:

- En la vista Mapa, seleccione Nuevo examen

En el cuadro Origen de datos.

En el cuadro Origen de datos. - En la vista Lista, mantenga el puntero sobre la fila del origen de datos y seleccione Nuevo examen

- En la vista Mapa, seleccione Nuevo examen

En el panel Examinar... que se abre a la derecha, defina los campos siguientes y, a continuación, seleccione Continuar:

Campo Descripción Name Escriba un nombre significativo para el examen o use el valor predeterminado. Tipo Solo se muestra si ha agregado su cuenta de AWS, con todos los cubos incluidos.

Las opciones actuales solo incluyen All>Amazon S3. Manténgase atento para obtener más opciones para seleccionar a medida que se expanda la matriz de compatibilidad de Microsoft Purview.Credential Seleccione una credencial de Microsoft Purview con el ARN de rol.

Sugerencia: Si desea crear una credencial en este momento, seleccione Nuevo. Para obtener más información, consulte Creación de una credencial de Microsoft Purview para el examen del bucket de AWS.Amazon S3 Solo se muestra si ha agregado su cuenta de AWS, con todos los cubos incluidos.

Seleccione uno o más cubos para examinar o Seleccione todo para examinar todos los cubos de su cuenta.Microsoft Purview comprueba automáticamente que el ARN del rol es válido y que los cubos y los objetos de los cubos son accesibles y, a continuación, continúa si la conexión se realiza correctamente.

Sugerencia

Para escribir valores diferentes y probar la conexión usted mismo antes de continuar, seleccione Probar conexión en la parte inferior derecha antes de seleccionar Continuar.

En el panel Ámbito del examen , seleccione los cubos o carpetas específicos que desea incluir en el examen.

Al crear un examen para una cuenta de AWS completa, puede seleccionar cubos específicos para examinar. Al crear un examen para un bucket específico de AWS S3, puede seleccionar carpetas específicas para examinar.

En el panel Seleccionar un conjunto de reglas de examen , seleccione el conjunto de reglas predeterminado de AmazonS3 o seleccione Nuevo conjunto de reglas de examen para crear un nuevo conjunto de reglas personalizado. Una vez que haya seleccionado el conjunto de reglas, seleccione Continuar.

Si selecciona crear un nuevo conjunto de reglas de examen personalizado, use el asistente para definir la siguiente configuración:

Pane Descripción Nuevo conjunto de reglas de examen /

Descripción de la regla de examenEscriba un nombre significativo y una descripción opcional para el conjunto de reglas. Seleccionar tipos de archivo Seleccione todos los tipos de archivo que desea incluir en el examen y, a continuación, seleccione Continuar.

Para agregar un nuevo tipo de archivo, seleccione Nuevo tipo de archivo y defina lo siguiente:

- La extensión de archivo que desea agregar

- Una descripción opcional

: indica si el contenido del archivo tiene un delimitador personalizado o si es un tipo de archivo del sistema. A continuación, escriba el delimitador personalizado o seleccione el tipo de archivo del sistema.

Seleccione Crear para crear el tipo de archivo personalizado.Selección de reglas de clasificación Vaya a y seleccione las reglas de clasificación que desea ejecutar en el conjunto de datos. Seleccione Crear cuando haya terminado de crear el conjunto de reglas.

En el panel Establecer un desencadenador de examen , seleccione una de las siguientes opciones y, a continuación, seleccione Continuar:

- Periódica para configurar una programación para un examen periódico

- Una vez para configurar un examen que se inicia inmediatamente

En el panel Revisar el examen , compruebe los detalles del examen para confirmar que son correctos y, a continuación, seleccione Guardar o Guardar y ejecutar si seleccionó Una vez en el panel anterior.

Nota:

Una vez iniciado, el examen puede tardar hasta 24 horas en completarse. Podrá revisar los informes de información y buscar en el catálogo 24 horas después de iniciar cada examen.

Para obtener más información, consulte Exploración de los resultados del examen de Microsoft Purview.

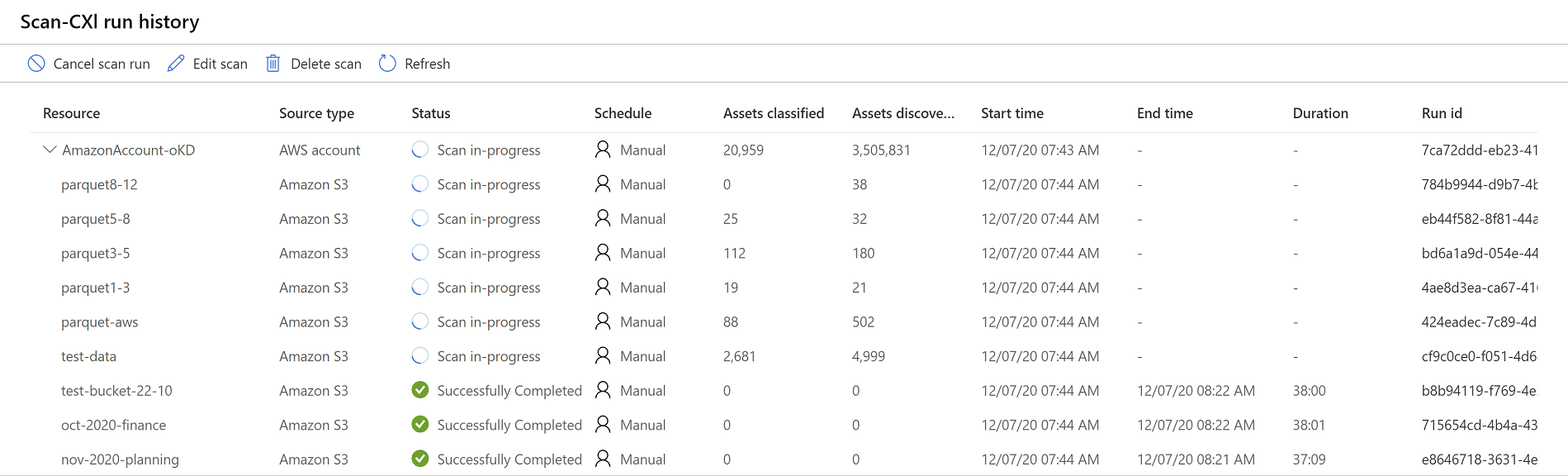

Exploración de los resultados del examen de Microsoft Purview

Una vez completado un examen de Microsoft Purview en los cubos de Amazon S3, explore en profundidad el área Mapa de datos de Microsoft Purview para ver el historial de análisis.

Seleccione un origen de datos para ver sus detalles y, a continuación, seleccione la pestaña Exámenes para ver los exámenes en ejecución o completados actualmente. Si ha agregado una cuenta de AWS con varios cubos, el historial de exámenes de cada bucket se muestra en la cuenta.

Por ejemplo:

Use las otras áreas de Microsoft Purview para obtener detalles sobre el contenido de su patrimonio de datos, incluidos los cubos de Amazon S3:

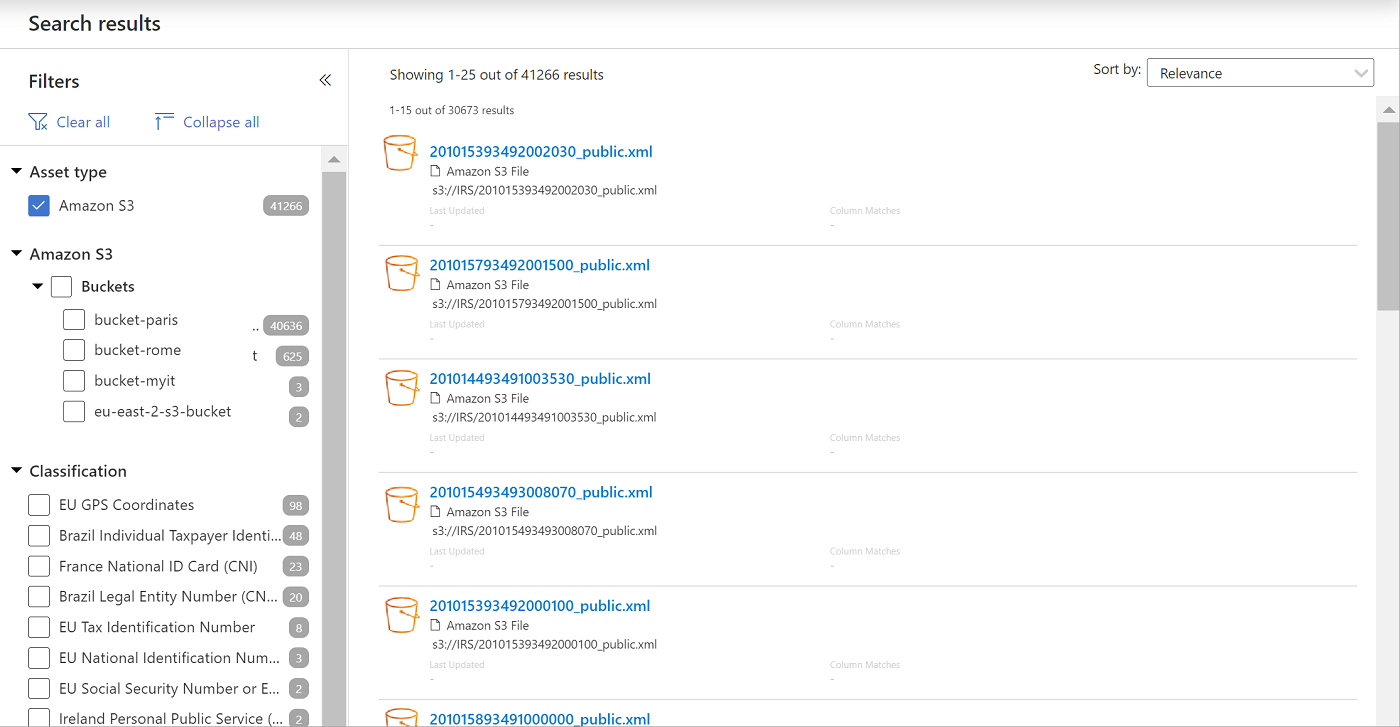

Busque el Catálogo unificado de Microsoft Purview y filtre por un cubo específico. Por ejemplo:

Vea informes de Información para ver estadísticas de clasificación, etiquetas de confidencialidad, tipos de archivo y más detalles sobre el contenido.

Todos los informes de Microsoft Purview Insight incluyen los resultados de análisis de Amazon S3, junto con el resto de los resultados de los orígenes de datos de Azure. Cuando es pertinente, se agregó otro tipo de recurso de Amazon S3 a las opciones de filtrado de informes.

Para obtener más información, consulte Descripción de Data Estate Insights en Microsoft Purview.

Permisos mínimos para la directiva de AWS

El procedimiento predeterminado para crear un rol de AWS para que Microsoft Purview lo use al examinar los cubos de S3 usa la directiva AmazonS3ReadOnlyAccess .

La directiva AmazonS3ReadOnlyAccess proporciona los permisos mínimos necesarios para examinar los cubos de S3 y también puede incluir otros permisos.

Para aplicar solo los permisos mínimos necesarios para examinar los cubos, cree una nueva directiva con los permisos enumerados en las secciones siguientes, en función de si desea examinar un único cubo o todos los cubos de su cuenta.

Aplique la nueva directiva al rol en lugar de AmazonS3ReadOnlyAccess.

Cubos individuales

Al examinar cubos S3 individuales, los permisos mínimos de AWS incluyen:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListBucket

Asegúrese de definir el recurso con el nombre de cubo específico. Por ejemplo:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListBucket"

],

"Resource": "arn:aws:s3:::<bucketname>"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "arn:aws:s3::: <bucketname>/*"

}

]

}

Todos los cubos de la cuenta

Al examinar todos los cubos de la cuenta de AWS, los permisos mínimos de AWS incluyen:

GetBucketLocationGetBucketPublicAccessBlockGetObjectListAllMyBuckets-

ListBucket.

Asegúrese de definir el recurso con un carácter comodín. Por ejemplo:

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetBucketLocation",

"s3:GetBucketPublicAccessBlock",

"s3:GetObject",

"s3:ListAllMyBuckets",

"s3:ListBucket"

],

"Resource": "*"

},

{

"Effect": "Allow",

"Action": [

"s3:GetObject"

],

"Resource": "*"

}

]

}

Solución de problemas

El análisis de recursos de Amazon S3 requiere la creación de un rol en AWS IAM para permitir que el servicio de escáner de Microsoft Purview que se ejecuta en una cuenta de Microsoft en AWS lea los datos.

Los errores de configuración del rol pueden provocar errores de conexión. En esta sección se describen algunos ejemplos de errores de conexión que pueden producirse al configurar el examen y las directrices de solución de problemas para cada caso.

Si todos los elementos descritos en las secciones siguientes están configurados correctamente y el examen de cubos S3 sigue generando errores, póngase en contacto con el soporte técnico de Microsoft.

Nota:

En el caso de los problemas de acceso a la directiva, asegúrese de que ni la directiva de cubo ni la directiva SCP bloqueen el acceso al bucket de S3 desde Microsoft Purview.

Para obtener más información, consulte Confirm your bucket policy access (Confirmar el acceso a la directiva de bucket ) y Confirm your SCP policy access (Confirmar el acceso a la directiva SCP).

El cubo se cifra con KMS

Asegúrese de que el rol de AWS tiene permisos de descifrado de KMS . Para obtener más información, consulte Configuración del examen de cubos de Amazon S3 cifrados.

Falta un identificador externo en el rol de AWS

Asegúrese de que el rol de AWS tiene el identificador externo correcto:

- En el área AWS IAM, seleccione la pestaña Relaciones de confianza > de roles.

- Siga los pasos descritos en Creación de un nuevo rol de AWS para Microsoft Purview de nuevo para comprobar los detalles.

Error encontrado con el ARN del rol

Se trata de un error general que indica un problema al usar el ARN de rol. Por ejemplo, es posible que desee solucionar los problemas de la siguiente manera:

Asegúrese de que el rol de AWS tiene los permisos necesarios para leer el bucket de S3 seleccionado. Los permisos necesarios incluyen

AmazonS3ReadOnlyAccesso los permisos de lectura mínimos yKMS Decryptpara los cubos cifrados.Asegúrese de que el rol de AWS tiene el identificador de cuenta de Microsoft correcto. En el área AWS IAM, seleccione la pestaña Relaciones de confianza > de roles y, a continuación, siga los pasos descritos en Creación de un nuevo rol de AWS para Microsoft Purview de nuevo para comprobar los detalles.

Para obtener más información, consulte Can't find the specified bucket,

No se encuentra el cubo especificado

Asegúrese de que la dirección URL del cubo de S3 está definida correctamente:

- En AWS, vaya al bucket de S3 y copie el nombre del bucket.

- En Microsoft Purview, edite el origen de datos de Amazon S3 y actualice la dirección URL del cubo para incluir el nombre del bucket copiado, mediante la sintaxis siguiente:

s3://<BucketName>

Directiva de protección

Las directivas de control de acceso de protección (directivas de protección) permiten a las organizaciones proteger automáticamente los datos confidenciales en los orígenes de datos. Microsoft Purview ya examina los recursos de datos e identifica elementos de datos confidenciales, y esta nueva característica permite restringir automáticamente el acceso a esos datos mediante etiquetas de confidencialidad de Microsoft Purview Information Protection.

Para configurar directivas de protección para orígenes de Amazon S3, consulte : Creación de directivas de protección para Amazon S3.

Pasos siguientes

Obtenga más información sobre los informes de Microsoft Purview Insight: