Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Dado que es posible que su organización ya tenga elementos de las protecciones de confianza cero ya vigentes, este conjunto de documentación proporciona información conceptual para comenzar e implementar planes de implementación y recomendaciones de implementación para la adhesión de un extremo a otro a los principios de confianza cero. Cada artículo actúa como una lista de comprobación de los objetivos de implementación con pasos y vínculos a más información.

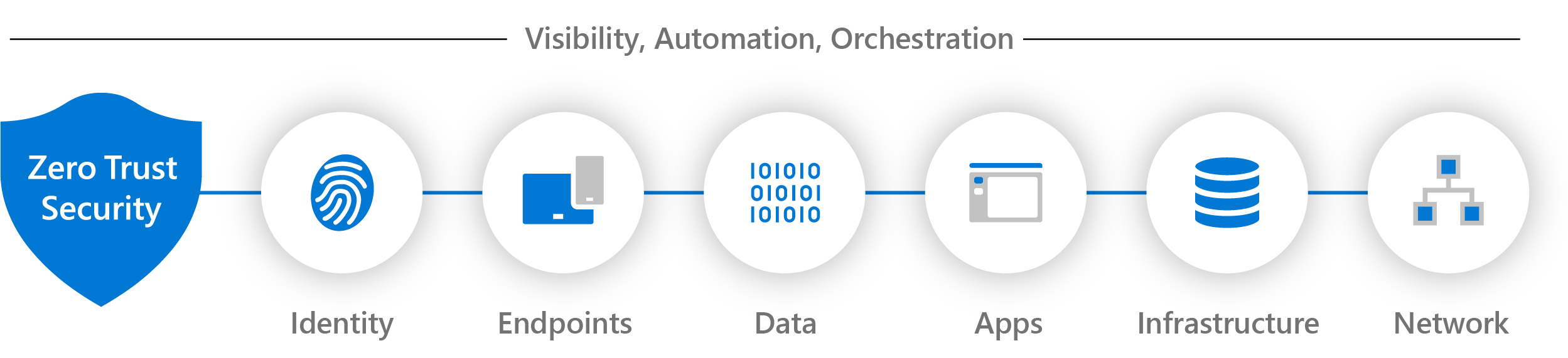

Los principios de confianza cero se implementan en la infraestructura de TI mediante la implementación de controles y tecnologías de confianza cero en siete pilares tecnológicos. Seis de estos pilares son fuentes de señal, un plano de control para el cumplimiento y un recurso crítico que se va a defender. A lo largo de estos se encuentra el pilar que recopila esas señales y proporciona visibilidad de incidentes de seguridad, automatización y orquestación para responder a amenazas de ciberseguridad y mitigarlas.

En los siguientes artículos se proporcionan información conceptual y objetivos de implementación para estos siete pilares tecnológicos. Use estos artículos para evaluar la preparación y crear un plan de implementación para aplicar los principios de confianza cero.

| Pilar tecnológico | Descripción |

|---|---|

Identidades |

Tanto si representan personas, servicios o dispositivos IOT, debe definir el plano de control de confianza cero por identidades. Cuando una identidad intenta acceder a un recurso, compruebe esa identidad mediante autenticación sólida y asegúrese de que el acceso sea compatible y normal para esa identidad. Seguir los principios de acceso con privilegios mínimos. |

Extremos |

Una vez que se ha concedido a una identidad acceso a un recurso, los datos pueden fluir a varios puntos de conexión diferentes (dispositivos): desde dispositivos IoT a smartphones, desde BYOD a dispositivos administrados por asociados y desde cargas de trabajo locales en servidores hospedados en la nube. Esta diversidad crea un área expuesta a ataques masivos. Supervisar y aplicar el estado y el cumplimiento del dispositivo para un acceso seguro. |

Data |

[En última instancia, los equipos de seguridad protegen los datos. Siempre que sea posible, los datos deben seguir siendo seguros aunque salgan de los dispositivos, las aplicaciones, la infraestructura y las redes que la organización controla. Clasifique, etiquete y cifre los datos, y restrinja el acceso en función de esos atributos. |

Aplicaciones |

Las aplicaciones y API proporcionan la interfaz por la que se consumen los datos. Pueden ser cargas de trabajo locales heredadas, migradas mediante lift-and shift a cargas de trabajo en la nube o modernas aplicaciones SaaS. Aplique controles y tecnologías para detectar shadow IT, garantizar los permisos adecuados en las aplicaciones, controlar el acceso basado en el análisis en tiempo real, supervisar el comportamiento anómalo, controlar las acciones de los usuarios y validar las opciones de configuración segura. |

Infraestructura |

La infraestructura (ya sean servidores locales, máquinas virtuales basadas en la nube, contenedores o microservicios) representa un vector de amenaza crítico. Evalúe la versión, la configuración y el acceso JIT para reforzar la defensa. Use la telemetría para detectar ataques y anomalías, bloquear y marcar automáticamente el comportamiento peligroso y tomar medidas de protección. |

Network |

Se accede a todos los datos a través de la infraestructura de la red. Los controles de red pueden ofrecer controles "en canalización" críticos para mejorar la visibilidad y ayudar a impedir que los atacantes se muevan lateralmente a través de la red. Segmente redes (y realice una microsegmentación más profunda en la red) e implemente la protección contra amenazas en tiempo real, el cifrado de un extremo a otro, la supervisión y el análisis. |

Visibilidad, automatización y orquestación |

En nuestras guías, definimos el enfoque que se debe seguir para implementar una metodología de Confianza cero de un extremo a otro entre identidades, puntos de conexión (dispositivos), datos, aplicaciones, infraestructura y red. Estas actividades aumentan su visibilidad, lo que proporciona mejores datos para tomar decisiones de confianza. Dado que cada una de estas áreas individuales genera sus propias alertas pertinentes, se necesita una funcionalidad integrada para administrar el flujo de datos resultante para defenderse mejor contra las amenazas y validar la confianza en una transacción. |

Recomendado para el entrenamiento

| Cursos | Establecer los principios rectores y los componentes básicos de Confianza cero |

|---|---|

|

Use esta ruta de aprendizaje para comprender los aspectos básicos de la aplicación de principios de Confianza cero a los pilares tecnológicos clave de identidades, puntos de conexión, acceso a aplicaciones, redes, infraestructura y datos. |

Recursos adicionales de confianza cero

Use estos recursos adicionales de Confianza cero que se basan en un conjunto de documentación o roles de su organización.

Conjunto de documentación

Siga esta tabla a fin obtener los mejores conjuntos de documentación de Confianza cero para sus necesidades.

| Conjunto de documentación | Le ayuda... | Roles |

|---|---|---|

| Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de Confianza cero desde los directivos a la implementación de TI. | Arquitectos de seguridad, equipos de TI y administradores de proyectos |

| Confianza cero para pequeñas empresas | Aplique los principios de Confianza cero a los clientes de pequeñas empresas. | Clientes y asociados que trabajan con Microsoft 365 para empresas |

| Plan de modernización rápida de Confianza cero (RaMP) para obtener instrucciones de administración de proyectos y listas de comprobación para obtener victorias fáciles | Implemente rápidamente capas clave de protección de Confianza cero. | Arquitectos de seguridad e implementadores de TI |

| Plan de implementación de Confianza cero con Microsoft 365 para obtener instrucciones de diseño e implementación detalladas y escalonadas | Aplique protecciones de Confianza cero al inquilino de Microsoft 365. | Equipos de TI y personal de seguridad |

| Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones Confianza cero a copilotos de Microsoft. | Equipos de TI y personal de seguridad |

| Confianza cero para los servicios de Azure a fin de obtener instrucciones detalladas de diseño e implementación escalonadas | Aplique protecciones de Confianza cero a las cargas de trabajo y los servicios de Azure. | Equipos de TI y personal de seguridad |

| Integración de asociados con Confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de Confianza cero a las soluciones en la nube de Microsoft asociadas. | Desarrolladores asociados, equipos de TI y personal de seguridad |

| Desarrollo con principios de Confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. | Desarrolladores de aplicaciones |

Su rol

Siga esta tabla a fin de obtener los mejores conjuntos de documentación para los roles de la organización.

| Role | Conjunto de documentación | Le ayuda... |

|---|---|---|

| Arquitecto de seguridad Jefe de proyectos de TI Implementador de TI |

Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de confianza cero desde los directivos a la implementación de TI. |

| Cliente o asociado para Microsoft 365 para empresas | Confianza cero para pequeñas empresas | Aplique los principios de Confianza cero a los clientes de pequeñas empresas. |

| Arquitecto de seguridad Implementador de TI |

Plan de modernización rápida de Confianza cero (RaMP) para obtener instrucciones de administración de proyectos y listas de comprobación para obtener victorias fáciles | Implemente rápidamente capas clave de protección de Confianza cero. |

| Miembro de un equipo de TI o de seguridad de Microsoft 365 | Plan de implementación de Confianza cero con Microsoft 365 a fin de obtener instrucciones de diseño e implementación detalladas y escalonadas para Microsoft 365 | Aplique protecciones de Confianza cero al inquilino de Microsoft 365. |

| Miembro de un equipo de TI o de seguridad de Microsoft Copilot | Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones Confianza cero a copilotos de Microsoft. |

| Miembro de un equipo de TI o de seguridad para los servicios de Azure | Confianza cero para los servicios de Azure a fin de obtener instrucciones detalladas de diseño e implementación escalonadas | Aplique protecciones de Confianza cero a las cargas de trabajo y los servicios de Azure. |

| Desarrollador asociado o miembro de un equipo de TI o de seguridad | Integración de asociados con Confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de Confianza cero a las soluciones en la nube de Microsoft asociadas. |

| Desarrollador de aplicaciones | Desarrollo con principios de Confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. |