Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

![]()

La empresa moderna tiene una increíble diversidad de puntos de conexión que acceden a los datos. La organización no administra todos los puntos de conexión o no todos son de su propiedad, lo que da lugar a diferentes configuraciones de dispositivos y niveles de revisión de software. Esto crea una superficie de ataque masiva y, si se deja sin resolver, el acceso a los datos de trabajo desde puntos de conexión que no son de confianza puede convertirse fácilmente en el vínculo más débil de la estrategia de seguridad de Confianza cero. (Descargue el modelo de madurez de confianza cero: Zero_Trust_Vision_Paper_Final 10.28.pdf).

Cero Confianza se adhiere al principio: "Nunca confíe, compruebe siempre". En términos de puntos de conexión, esto significa que siempre debe verificarse todos los puntos de conexión. Esto no solo incluye los dispositivos de contratistas, asociados e invitados, sino también las aplicaciones y dispositivos usados por los empleados para acceder a los datos de trabajo, independientemente de la propiedad del dispositivo.

En un enfoque de confianza cero, se aplican las mismas directivas de seguridad independientemente de si el dispositivo es propiedad corporativa o personal a través de bring your own device (BYOD); si el dispositivo está totalmente administrado por TI o solo las aplicaciones y los datos están protegidos. Las directivas se aplican a todos los puntos de conexión, ya sean de PC, Mac, smartphone, tableta, ponible o dispositivo IoT y dondequiera que estén conectados, ya sea la red corporativa segura, la banda ancha doméstica o la red pública de Internet. Lo más importante es que el mantenimiento y la confiabilidad de las aplicaciones que se ejecutan en esos puntos de conexión afecta a la posición de seguridad. Debe evitar que los datos corporativos se filtren a aplicaciones o servicios desconocidos o que no son de confianza, ya sea accidentalmente o mediante una acción malintencionada.

Hay algunas reglas clave para proteger dispositivos y puntos de conexión en un modelo de confianza cero: Las directivas de seguridad de confianza cero se aplican de forma centralizada a través de la nube y cubren la seguridad de los puntos de conexión, la configuración del dispositivo, la protección de aplicaciones, el cumplimiento de dispositivos y la posición de riesgo.

- La plataforma, así como las aplicaciones que se ejecutan en los dispositivos, se aprovisionan de forma segura, se configuran correctamente y se mantienen actualizadas.

- Hay una respuesta automatizada y rápida para contener el acceso a los datos corporativos dentro de las aplicaciones en caso de un riesgo para la seguridad.

- El sistema de control de acceso garantiza que todos los controles de directiva están en vigor antes de que se acceda a los datos.

Objetivos de implementación de confianza cero para proteger los puntos de conexión

Antes de que la mayoría de las organizaciones inicien el recorrido confianza cero, la seguridad de los puntos de conexión se configura de la siguiente manera:

- Los puntos de conexión están unidos a un dominio y se administran con soluciones como objetos de directiva de grupo o el administrador de la configuración. Estas son excelentes opciones, pero no aprovechan los proveedores modernos de servicios de configuración de Windows (CSP) ni requieren un dispositivo de puerta de enlace de administración en la nube independiente para atender dispositivos basados en la nube.

- Los puntos de conexión deben estar en una red corporativa para acceder a los datos. Esto podría significar que los dispositivos deben estar físicamente en el sitio para acceder a la red corporativa o que requieran acceso a VPN, lo que aumenta el riesgo de que un dispositivo en peligro pueda acceder a los recursos corporativos confidenciales.

Al implementar un marco de confianza cero de un extremo a otro para proteger los puntos de conexión, se recomienda centrarse primero en los tres objetivos de implementación iniciales. Una vez completados, céntrese en el cuarto objetivo:

Los puntos de conexión se registran con proveedores de identidades en la nube. Para supervisar la seguridad y el riesgo en varios puntos de conexión utilizados por cualquier persona, necesita visibilidad para todos los dispositivos y puntos de acceso que puedan tener acceso a los recursos. En los dispositivos registrados, puede aplicar una línea de base de seguridad que también proporcione a los usuarios un método biométrico o basado en PIN para la autenticación para ayudar a eliminar la dependencia de las contraseñas.

El acceso solo se concede a puntos de conexión y aplicaciones administrados por la nube y compatibles. Establezca reglas de cumplimiento para asegurarse de que los dispositivos cumplen los requisitos mínimos de seguridad antes de conceder el acceso. Además, cree reglas de corrección y notificaciones para dispositivos no compatibles para que los usuarios sepan cómo resolver problemas de cumplimiento.

Las directivas de prevención de pérdida de datos (DLP) se aplican para dispositivos corporativos y BYOD. Controle lo que el usuario puede hacer con los datos después de acceder a ellos. Por ejemplo, restrinja el almacenamiento de archivos en ubicaciones que no son de confianza (como un disco local) o restrinja el uso compartido de copia y pegado con una aplicación de comunicación de consumidor o una aplicación de chat para proteger los datos.

La detección de amenazas de punto de conexión se usa para supervisar el riesgo del dispositivo. Apunte a un único panel de soluciones de vidrio para administrar todos los puntos de conexión de forma coherente. Use una solución de administración de eventos e información de seguridad (SIEM) para enrutar los registros de puntos de conexión y las transacciones, de modo que se obtengan menos alertas, pero accionables.

Como tarea final, examine los principios de confianza cero para las redes de tecnología operativa y IoT.

Guía de implementación del modelo de Confianza cero para el punto de conexión

Esta guía le guía por los pasos necesarios para proteger los dispositivos siguiendo los principios de un marco de seguridad de Confianza cero.

1. Registro de puntos de conexión con un proveedor de identidades en la nube

Para ayudar a limitar la exposición a riesgos, supervise los puntos de conexión para asegurarse de que cada uno tiene una identidad de confianza, se aplican los requisitos de seguridad principales y el nivel de riesgo para cosas como malware o filtración de datos se ha medido, corregido o considerado aceptable.

Después de registrar un dispositivo, los usuarios pueden acceder a los recursos restringidos de su organización mediante su nombre de usuario corporativo y contraseña para iniciar sesión. Cuando esté disponible, aumente la seguridad mediante el uso de funcionalidades como Windows Hello para empresas.

Registro de dispositivos corporativos con Microsoft Entra ID

Tenga los dispositivos Windows que se usan para acceder a los datos de las organizaciones, únase y regístrese con el identificador de Microsoft Entra a través de una de las siguientes rutas de acceso:

Experiencia de configuración inicial de Windows: usar la experiencia de configuración inicial (OOBE) para unir dispositivos Windows a Microsoft Entra ID simplifica la configuración, garantizando que los dispositivos estén preparados para un acceso seguro a los recursos organizacionales de inmediato. Para obtener instrucciones, consulte Cómo asociar Microsoft Entra a un nuevo dispositivo Windows.

Dispositivos Windows aprovisionados anteriormente : los usuarios de un dispositivo de trabajo de Windows aprovisionado anteriormente pueden usar su cuenta profesional o educativa para registrarlo con el identificador de Microsoft Entra. Consulta Agregar tu cuenta profesional o educativa a un dispositivo Windows.

Registrar un dispositivo personal : los usuarios pueden registrar sus dispositivos Windows personales con el identificador de Microsoft Entra. Consulta Registrar tu dispositivo personal en tu red profesional o educativa.

En el caso de los dispositivos corporativos, puede usar los siguientes métodos específicos de la plataforma para aprovisionar nuevos sistemas operativos y registrar dispositivos con microsoft Entra ID:

Windows : Windows Autopilot es una colección de tecnologías que se usan para configurar y preconfigurar nuevos dispositivos, preparándolos para su uso productivo. Consulte Introducción a Windows Autopilot.

iOS/iPadOS : los dispositivos corporativos adquiridos a través de Apple Business Manager o Apple School Manager se pueden inscribir en Intune a través de la inscripción de dispositivos automatizada. Consulte Configuración de la inscripción automatizada de dispositivos.

Mejora de la seguridad de autenticación con Windows Hello para empresas

Para permitir a los usuarios un método de inicio de sesión alternativo que reemplace el uso de contraseñas con autenticación fuerte en dos fases en dispositivos y aplique reglas para el uso de PIN, claves de seguridad para el inicio de sesión y mucho más, habilite Windows Hello para empresas en los dispositivos Windows de los usuarios.

Microsoft Intune admite dos métodos complementarios para aplicar y aplicar la configuración de Windows Hello para empresas:

En la inscripción de dispositivos con directiva a nivel de inquilino – Use este método para aplicar una Directiva Predeterminada de Windows Hello para Empresas a cada dispositivo Windows cuando se registre en Intune. Esta directiva ayuda a garantizar que todos los dispositivos Windows nuevos que se unan a la organización se mantienen en los mismos estándares de configuración iniciales para los requisitos de PIN, la autenticación en dos fases, etc.

Para obtener más información e instrucciones de configuración, consulte Windows Hello en la inscripción de dispositivos en la documentación de Intune.

Después de la inscripción con perfiles de protección de cuentas: los perfiles de protección de cuentas permiten aplicar configuraciones específicas de Windows Hello para empresas a diferentes grupos de la organización después de haber inscrito con Intune. Si hay un conflicto entre el perfil de protección de cuentas y el perfil a nivel de inquilino, el perfil de protección de cuenta tiene prioridad. Esto permite realizar ajustes para diferentes grupos en función de sus requisitos.

Los perfiles de protección de cuentas de Intune son un tipo de perfil de la categoría de directiva de protección de cuentas, que a su vez es un tipo de directiva de seguridad de puntos de conexión de Intune. Para obtener instrucciones sobre cómo configurar este perfil, vea Crear una directiva de seguridad de punto de conexión y elegir el tipo de directiva de protección de cuentas, seguido del tipo de perfil protección de cuentas.

2. Limitar el acceso a puntos de conexión y aplicaciones compatibles y administrados en la nube

Con las identidades de los puntos de conexión que se unen a la organización establecidos y los requisitos de autenticación mejorados, asegúrese de que esos puntos de conexión cumplen las expectativas de seguridad de la organización antes de que se usen para acceder a los datos y los recursos de la organización.

Para restringir el acceso, use las directivas de cumplimiento de dispositivos de Intune, que funcionan conjuntamente con el acceso condicional de Microsoft Entra para asegurarse de que solo los dispositivos que cumplen actualmente los requisitos de seguridad puedan ser utilizados por sus usuarios autenticados para acceder a los recursos. Una parte importante de las directivas de cumplimiento son las notificaciones de corrección y las reglas que ayudan a los usuarios a devolver un dispositivo no conforme al cumplimiento.

Creación de una directiva de cumplimiento con Microsoft Intune

Microsoft Intune directivas de cumplimiento son conjuntos de reglas y condiciones que se usan para evaluar la configuración de los dispositivos administrados. Estas directivas pueden ayudarle a proteger los datos y recursos de la organización desde dispositivos que no cumplen esos requisitos de configuración. Los dispositivos administrados deben cumplir las condiciones establecidas en las directivas para que Intune consideren compatible.

El cumplimiento de dispositivos de Intune tiene dos partes que funcionan conjuntamente:

Las configuraciones de la política de cumplimiento son un único conjunto de configuraciones que se aplican a todo el cliente para proporcionar una política de cumplimiento integrada que cada dispositivo recibe. La configuración de la directiva de cumplimiento establece cómo funciona la directiva de cumplimiento en su entorno, incluido cómo controlar los dispositivos que no tienen asignada una directiva de cumplimiento de dispositivos explícita.

Para configurar estas opciones de toda la organización, consulte Configuración de directiva de cumplimiento.

Las directivas de cumplimiento de dispositivos son conjuntos discretos de reglas y configuraciones específicas de la plataforma que se implementan en grupos de usuarios o dispositivos. Los dispositivos evalúan las reglas de la directiva para informar sobre su estado de cumplimiento. Un estado no conforme puede dar lugar a una o varias acciones por incumplimiento. Microsoft Entra las directivas de acceso condicional también pueden usar ese estado para bloquear el acceso a los recursos de la organización desde ese dispositivo.

Para configurar grupos con directivas de cumplimiento de dispositivos, consulte Creación de una directiva de cumplimiento en Microsoft Intune. Para ejemplos de niveles crecientes de configuraciones de cumplimiento que puede usar, consulte el Plan de políticas de cumplimiento de Intune.

Establecimiento de acciones y notificaciones orientadas al usuario para dispositivos no compatibles

Cada directiva de cumplimiento de Intune incluye acciones para no cumplir. Las acciones se aplican cuando un dispositivo no cumple su configuración de directiva de cumplimiento asignada. Tanto Intune como el acceso condicional leen el estado de un dispositivo para ayudar a determinar los pasos adicionales que puede configurar o para bloquear el acceso a los recursos de las organizaciones desde ese dispositivo, siempre y cuando permanezcan no conformes.

Configuras acciones para casos de incumplimiento como parte de cada directiva de cumplimiento de dispositivos que crees.

Las acciones de incumplimiento incluyen, entre otras, las siguientes opciones, con diferentes opciones disponibles para distintas plataformas:

- Marcar el dispositivo como no conforme

- Enviar un correo electrónico preconfigurado al usuario del dispositivo

- Bloqueo remoto del dispositivo

- Enviar una notificación push preconfigurada al usuario

Para obtener información sobre las acciones disponibles, cómo agregarlas a directivas y cómo preconfigurar correos electrónicos y notificaciones, consulte Configuración de acciones para dispositivos no compatibles en Intune.

3. Implementación de directivas que aplican la prevención de pérdida de datos (DLP) para dispositivos corporativos y BYOD

Una vez concedido el acceso a los datos, quiere controlar lo que el usuario puede hacer con los datos y cómo se almacena. Por ejemplo, si un usuario accede a un documento con su identidad corporativa, quiere impedir que ese documento se guarde en una ubicación de almacenamiento de consumidor desprotegida o que se comparta con una aplicación de chat o comunicación de consumidor.

Aplicación de la configuración de seguridad recomendada

Las líneas base de seguridad pueden ayudar a establecer una línea base amplia y coherente de configuraciones seguras que ayudan a proteger a los usuarios, los dispositivos y los datos. Las líneas base de seguridad de Intune son grupos preconfigurados de configuración de Windows que le ayudan a aplicar un grupo conocido de valores predeterminados y valores recomendados por los equipos de seguridad pertinentes. Puede usar estas líneas base con sus configuraciones predeterminadas o editarlas para crear instancias personalizadas que satisfagan las diversas necesidades de los distintos grupos de su organización.

Implementación automática de actualizaciones en puntos de conexión

Para mantener los dispositivos administrados en conformidad con las amenazas de seguridad en constante evolución, use directivas de Intune que puedan automatizar las implementaciones de actualizaciones:

Actualizaciones de Windows para empresas : puede usar directivas de Intune para Actualizaciones de Windows para empresas para instalar automáticamente actualizaciones de Windows en los dispositivos. Las directivas pueden automatizar la instalación de actualizaciones y el tipo de actualizaciones, incluida la versión de Windows, las actualizaciones de seguridad más recientes y los nuevos controladores. Para empezar, consulte Administración de actualizaciones de software de Windows 10 y Windows 11 en Intune.

Actualizaciones de Android Enterprise : Intune admite actualizaciones automáticas por vía inalámbrica del sistema operativo y el firmware para dispositivos Android Zebra a través de una integración de asociados.

iOS/iPadOS : las directivas de Intune pueden instalar automáticamente actualizaciones en dispositivos iOS/iPad inscritos como un dispositivo supervisado a través de una de las opciones de inscripción automatizada de dispositivos (ADE) de Apple. Para configurar una directiva de actualización de iOS, consulte Administración de directivas de actualización de software de iOS/iPadOS en Intune.

Cifrar dispositivos

Use las siguientes opciones específicas de la plataforma para cifrar los datos corporativos en reposo en los dispositivos:

MacOS - Para configurar el cifrado de disco completo en macOS, use el cifrado de disco FileVault para macOS con Intune.

Windows : para dispositivos Windows, administre la directiva de cifrado de disco para dispositivos Windows con Intune. La directiva de Intune puede aplicar BitLocker para volúmenes y discos, y cifrado de datos personales que proporciona funcionalidades de cifrado de datos basadas en archivos vinculadas a las credenciales de un usuario.

Protección de datos corporativos en el nivel de aplicación con directivas de protección de aplicaciones

Para proteger los datos corporativos dentro de las aplicaciones administradas, use las directivas de protección de aplicaciones de Intune. Las directivas de protección de aplicaciones de Intune ayudan a proteger los datos de su organización controlando cómo se accede a ellos y se comparten. Por ejemplo, estas directivas pueden impedir que los usuarios copien y peguen datos corporativos en aplicaciones personales o requieran un PIN para acceder al correo electrónico corporativo.

Para empezar a crear y usar estas directivas, consulte Creación y asignación de directivas de protección de aplicaciones. Para ver algunos ejemplos de tres niveles crecientes de configuraciones de seguridad que puede usar, consulte Marco de protección de datos de Intune para la directiva de protección de aplicaciones.

4. Monitoreo del riesgo del dispositivo con detección de amenazas en dispositivos finales

Una vez que haya logrado los tres primeros objetivos, configure la seguridad de los puntos de conexión en los dispositivos y comience a supervisar las amenazas emergentes para poder corregirlas antes de que se conviertan en un problema mayor.

A continuación se muestran algunas de las soluciones de Microsoft que puede usar y combinar:

Microsoft Defender con Microsoft Intune : al integrar Microsoft Defender para punto de conexión con Intune, puede usar el Centro de administración de Intune para configurar Defender para punto de conexión en dispositivos administrados por Intune, ver las recomendaciones y datos de amenazas de Defender y, a continuación, actuar para corregir esos problemas. También puede usar el escenario de administración de la configuración de seguridad de Defender para Endpoint, que permite utilizar la directiva de Intune para gestionar configuraciones de Defender en dispositivos que no están inscritos en Intune.

Microsoft Sentinel : Microsoft Sentinel es una solución de administración de eventos e información de seguridad nativa de la nube (SIEM) que le ayuda a descubrir y responder rápidamente a amenazas sofisticadas.

Con el almacenamiento de datos de Intune, puede enviar datos de administración de dispositivos y aplicaciones a herramientas de informes para el filtrado inteligente de alertas para reducir el ruido. Entre las opciones se incluyen, entre otras, la conexión al almacenamiento de datos con Power BI y el uso de soluciones SIEM mediante el uso de un cliente personalizado de OData.

Confianza cero y las redes de OT

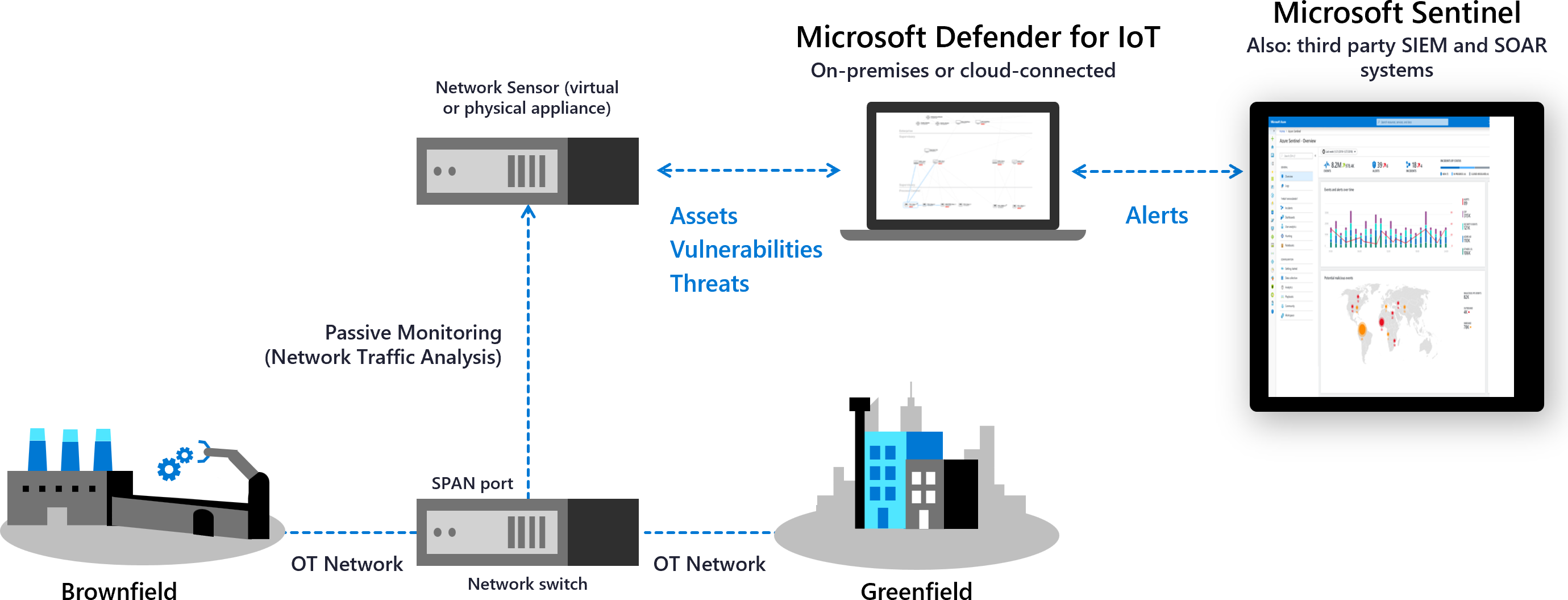

Microsoft Defender para IoT es una solución de seguridad unificada creada específicamente para identificar dispositivos, vulnerabilidades y amenazas en redes IoT y de tecnología de operaciones (OT). Use Defender para IoT para aplicar la seguridad en todo el entorno de IoT/OT, incluidos los dispositivos existentes que podrían no tener agentes de seguridad integrados.

Las redes de OT suelen diferir de la infraestructura de TI tradicional y necesitan un enfoque especializado para Confianza cero. Los sistemas OT usan tecnología única con protocolos propietarios y pueden incluir plataformas de envejecimiento con conectividad y potencia limitadas, requisitos de seguridad específicos y exposiciones únicas a ataques físicos.

Defender para IoT admite principios de confianza cero al abordar desafíos específicos de OT, como:

- Ayuda a controlar las conexiones remotas a los sistemas OT.

- Revisar y ayudar a reducir las interconexiones entre sistemas dependientes.

- Búsqueda de puntos únicos de error en la red.

Implemente sensores de red de Defender para IoT para detectar dispositivos y tráfico y observar las vulnerabilidades específicas de OT. Segmente los sensores en sitios y zonas de toda la red para supervisar el tráfico entre zonas y siga los pasos de mitigación basados en riesgos de Defender para IoT para reducir el riesgo en todo el entorno de OT. Una vez hecho esto, Defender para IoT supervisa continuamente los dispositivos para detectar comportamientos anómalos o no autorizados.

Integre servicios Microsoft, como Microsoft Sentinel y otros servicios de asociados, incluidos sistemas SIEM y de incidencias, para compartir datos de Defender para IoT en toda la organización.

Para más información, vea:

- Confianza cero y las redes de OT

- Supervisión de redes de OT con principios de Confianza cero

- Investigación de incidentes de Defender para IoT con Microsoft Sentinel

Productos incluidos en esta guía

Microsoft Azure

Microsoft 365

Microsoft Defender para punto de conexión

Conclusión

Un enfoque de Confianza cero puede reforzar significativamente la posición de seguridad de los dispositivos y los puntos de conexión. Para más información o ayuda con la implementación, póngase en contacto con el equipo Éxito del cliente o siga leyendo los demás capítulos de esta guía, que abarcan todos los pilares de Confianza cero.

Obtenga más información sobre la implementación de una estrategia de confianza cero de un extremo a otro para:

La serie de la guía de implementación de Confianza cero