Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

![]()

La infraestructura representa un vector de amenaza crítico. La infraestructura de TI, ya sea local o multinube, se define como todo el hardware (físico, virtual y en contenedores), el software (de código abierto, propio y de terceros, PaaS y SaaS), los microservicios (funciones, API), la infraestructura de redes, las instalaciones, etc., necesarios para desarrollar, probar, entregar, supervisar, controlar o proporcionar soporte técnico a los servicios de TI. Es un área en la que Microsoft ha invertido enormes recursos para desarrollar un conjunto completo de funcionalidades para proteger su futura infraestructura local y en la nube.

La seguridad moderna con una estrategia de Confianza cero integral facilita lo siguiente:

- Evaluar la versión.

- Realizar la administración de configuración.

- Emplear privilegios administrativos Just-In-Time y Just-Enough-Access (JIT/JEA) para mejorar las defensas.

- Usar datos de telemetría para detectar ataques y anomalías.

- Bloquear y marcar automáticamente un comportamiento de riesgo y tomar acciones de protección.

Igualmente importante, Microsoft Azure Blueprints y las funcionalidades relacionadas garantizan que los recursos se diseñan, implementan y mantienen de forma que se ajustan a las directivas, estándares y requisitos de una organización.

Azure Blueprints, Azure Policy, Microsoft Defender for Cloud, Microsoft Sentinel y Azure Sphere pueden contribuir en gran medida a mejorar la seguridad de la infraestructura implementada. Juntos, habilitan un enfoque diferente para definir, diseñar, aprovisionar, implementar y supervisar la infraestructura.

Objetivos de la implementación de la Confianza cero en la infraestructura

Sugerencia

Antes de que la mayoría de las organizaciones inicien el recorrido de la Confianza cero, su enfoque para la seguridad de la infraestructura se caracteriza por lo siguiente:

- Los permisos se gestionan manualmente en todos los entornos.

- Gestión de la configuración de máquinas virtuales y servidores en los que se ejecutan cargas de trabajo.

|

Al implementar un marco de Confianza cero integral para administrar y supervisar la infraestructura, se recomienda centrarse primero en estos objetivos de implementación iniciales: |

|

|

|

I. Las cargas de trabajo se supervisan y se alerta sobre cualquier comportamiento anómalo. |

|

Una vez que haya completado estos objetivos iniciales, céntrese en los siguientes objetivos de implementación adicionales: |

|

|

|

IV. Las implementaciones no autorizadas se bloquean y se desencadena una alerta. V. La visibilidad granular y el control de acceso están disponibles en todas las cargas de trabajo. VI. Acceso de usuarios y recursos segmentado para cada carga de trabajo. |

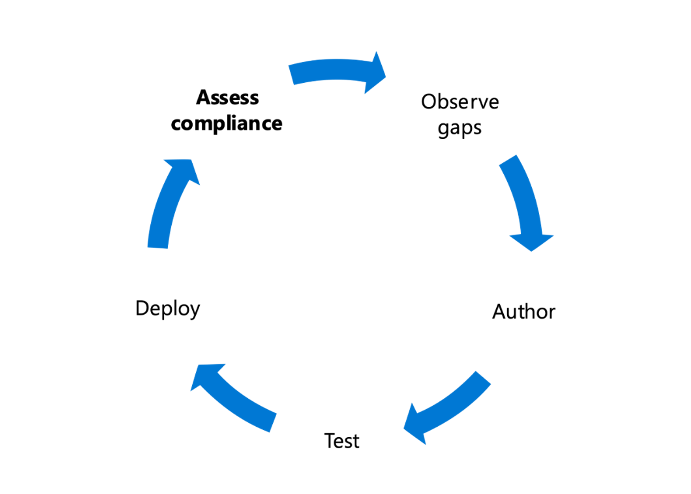

Guía de implementación de la Confianza cero en la infraestructura

Esta guía recorre los pasos necesarios para proteger la infraestructura según los principios de un marco de seguridad de Confianza cero.

Antes de empezar, asegúrese de que ha cumplido estos objetivos de implementación de infraestructura de línea base.

Establecimiento de la línea base del inquilino de Microsoft

Se debe establecer una línea base con prioridad sobre la forma en la que se administra la infraestructura. Al aplicar las instrucciones del sector, como NIST 800-53, puede derivar un conjunto de requisitos para administrar la infraestructura. En Microsoft, hemos establecido una línea base mínima para la siguiente lista de requisitos:

-

El acceso a datos, redes, servicios, utilidades, herramientas y aplicaciones se debe controlar mediante mecanismos de autenticación y autorización.

-

Los datos se deben cifrar en tránsito y en reposo.

-

Restringir los flujos del tráfico de red.

-

Visibilidad del equipo de seguridad en todos los recursos.

-

La supervisión y la auditoría se deben habilitar y configurar correctamente según las instrucciones organizativas prescritas.

-

El software antimalware debe estar actualizado y en ejecución.

-

Se deben realizar exámenes de vulnerabilidades y corregir las vulnerabilidades según las instrucciones organizativas prescritas.

Para medir e impulsar el cumplimiento de esta línea base mínima (o expandida), empezamos por obtener visibilidad en el nivel de inquilino y en los entornos locales mediante la aplicación del rol Lector de seguridad en el inquilino de Azure. Con el rol Lector de seguridad en vigor, puede obtener visibilidad adicional mediante Microsoft Defender for Cloud y las directivas de Azure que se pueden usar para aplicar líneas base del sector (por ejemplo, Azure CIS, PCI o ISO 27001) o una línea base personalizada definida por la organización.

Los permisos se administran manualmente en los distintos entornos

Se deben aplicar los controles de acceso basados en rol adecuados desde el nivel de inquilino hasta los recursos individuales dentro de cada suscripción y grupo de recursos.

Sugerencia

Aprenda a implementar una estrategia integral de confianza cero para los puntos de conexión.

Administración de configuración de máquinas virtuales y servidores en los que se ejecutan las cargas de trabajo

Del mismo modo que hemos administrado nuestro entorno del centro de datos local, también debemos asegurarnos de que administramos eficazmente nuestros recursos en la nube. La ventaja de aprovechar Azure es la capacidad de administrar todas las máquinas virtuales desde una plataforma mediante Azure Arc (versión preliminar). Con Azure Arc, puede ampliar las líneas base de seguridad de Azure Policy, las directivas de Microsoft Defender for Cloud y las evaluaciones de puntuación segura, así como registrar y supervisar todos los recursos en un solo lugar. A continuación se muestran algunas acciones para comenzar.

Implementación de Azure Arc (versión preliminar)

Azure Arc permite a las organizaciones ampliar los controles de seguridad conocidos de Azure al entorno local y al perímetro de la infraestructura de la organización. Los administradores disponen de varias opciones para conectar los recursos locales a Azure Arc. Entre ellas se incluyen Azure Portal, PowerShell y la instalación de Windows con scripting de entidad de servicio.

Más información sobre estas técnicas.

Aplicación de líneas base de seguridad mediante Azure Policy, incluida la aplicación de directivas en el invitado

Al habilitar Defender for Cloud, podrá incorporar un conjunto de controles de línea base mediante las definiciones de directivas integradas de Azure Policy para Microsoft Defender for Cloud. El conjunto de directivas de línea base se reflejará en la puntuación segura de Defender for Cloud, donde puede medir el cumplimiento con esas directivas.

Puede ampliar la cobertura de las directivas más allá del conjunto de Defender for Cloud y crear directivas personalizadas si no hay disponible una integrada. También puede incorporar directivas de configuración de invitado, que miden el cumplimiento dentro de las máquinas virtuales invitadas de las suscripciones.

Aplicación de la protección de puntos de conexión de Defender for Cloud y controles de administración de vulnerabilidades

La protección de puntos de conexión es esencial para garantizar que la infraestructura sigue siendo segura y está disponible. Como parte de cualquier estrategia para la administración de vulnerabilidades y la protección de puntos de conexión, podrá medir el cumplimiento de forma centralizada para asegurarse de que la protección contra software malicioso esté habilitada y configurada mediante la evaluación de la protección de puntos de conexión y recomendaciones de Microsoft Defender for Cloud.

Visibilidad centralizada de la línea base en varias suscripciones

Al aplicar la implementación del rol de lector de inquilino, puede obtener visibilidad en el inquilino del estado de cada una de las directivas que se evalúan como parte de la puntuación segura de Defender for Cloud, Azure Policy y las directivas de configuración de invitado. Lo puede canalizar al panel de cumplimiento organizativo para obtener informes centralizados del estado del inquilino.

Además, como parte de Defender para servidores, puede usar la directiva Habilitar la solución de evaluación de vulnerabilidades integrada en las máquinas virtuales (con tecnología de Qualys) para examinar las máquinas virtuales en busca de vulnerabilidades y hacer que se reflejen directamente en Defender for Cloud. Si ya tiene una solución de examen de vulnerabilidades implementada en la empresa, puede usar la solución de evaluación de vulnerabilidades de directivas alternativa, que se debe instalar en las máquinas virtuales para implementar una Solución de evaluación de vulnerabilidades integrada en Azure Defender para Azure y máquinas híbridas.

Sugerencia

|

|

Objetivos de implementación adicionales |

Una vez que haya cumplido los objetivos de infraestructura de línea base, puede centrarse en implementar una infraestructura moderna con una estrategia de Confianza cero integral.

I. Las cargas de trabajo se supervisan y se alerta sobre cualquier comportamiento anómalo

Al crear una nueva infraestructura, debe asegurarse de que también establece reglas para supervisar y generar alertas. Esto es fundamental para identificar cuándo un recurso muestra un comportamiento inesperado.

Se recomienda habilitar Microsoft Defender for Cloud y sus planes para proteger los tipos de recursos admitidos, incluidos Defender para servidores, Defender para Storage, Defender para contenedores, Defender para SQL, etc.

Para supervisar las identidades, se recomienda habilitar Microsoft Defender for Identity y Advanced Threat Analytics con el fin de habilitar la recopilación de señales para identificar, detectar e investigar amenazas avanzadas, identidades en peligro y acciones malintencionadas dirigidas a la organización.

La integración de estas señales de Defender for Cloud, Defender for Identity, Advanced Threat Analytics y otros sistemas de supervisión y auditoría con Microsoft Sentinel, una solución nativa de la nube de administración de eventos e información de seguridad (SIEM) y respuesta automatizada de orquestación de seguridad (SOAR), permitirá que su Centro de operaciones de seguridad (SOC) funcione desde un único panel para supervisar los eventos de seguridad en toda la empresa.

Sugerencia

Aprenda a implementar una estrategia integral de confianza cero para los puntos de conexión.

II. A cada carga de trabajo se le asigna una identidad de aplicación, y se configura e implementa de forma coherente

Se recomienda usar una directiva que se asigne y aplique al crear recursos o cargas de trabajo. Las directivas pueden requerir que se apliquen etiquetas a un recurso tras la creación, exigir la asignación de grupos de recursos y restringir o dirigir características técnicas, como las regiones permitidas, las especificaciones de máquina virtual (por ejemplo, el tipo de máquina virtual, los discos o las directivas de red aplicadas).

III. El acceso humano a los recursos requiere Just-In-Time

El personal debe usar el acceso administrativo con moderación. Cuando se requieren funciones administrativas, los usuarios deben recibir acceso administrativo temporal.

Las organizaciones deben establecer un programa de protección del administrador. Entre las características de estos programas se incluyen:

- Reducción dirigida del número de usuarios con permisos administrativos.

- Auditoría de roles y cuentas de permisos con privilegios elevados.

- Creación de zonas de infraestructura de recursos de alto valor (HVA) especiales para reducir el área de superficie.

- Puesta a disposición de los administradores de estaciones de trabajo de administración seguras (SAW) especiales para reducir la probabilidad de robo de credenciales.

Todos estos elementos ayudan a una organización a ser más consciente de cómo se usan los permisos administrativos y dónde siguen siendo necesarios estos permisos, y proporcionan una hoja de ruta sobre cómo funcionar de forma más segura.

|

|

Objetivos de implementación adicionales |

Una vez que haya logrado los tres objetivos iniciales, puede centrarse en objetivos adicionales, como el bloqueo de implementaciones no autorizadas.

IV. Las implementaciones no autorizadas se bloquean y se desencadena una alerta

Cuando las organizaciones se mueven a la nube, las posibilidades son ilimitadas. Eso no siempre es algo bueno. Por diversos motivos, las organizaciones deben ser capaces de bloquear implementaciones no autorizadas y desencadenar alertas para que los responsables y administradores sean conscientes de los problemas.

Microsoft Azure ofrece Azure Blueprints para regular cómo se implementan los recursos, lo que garantiza que solo se puedan implementar los recursos aprobados (por ejemplo, plantillas de ARM). Los planos técnicos pueden garantizar que los recursos que no cumplen las directivas del plano técnico u otras reglas estén bloqueados para la implementación. Una infracción real o intentada del plano técnico puede generar alertas según sea necesario y realizar notificaciones, activar webhooks o runbooks de automatización, o incluso crear vales de administración de servicios.

V. La visibilidad granular y el control de acceso están disponibles en todas las cargas de trabajo

Microsoft Azure ofrece una variedad de métodos para lograr la visibilidad de los recursos. Desde Azure Portal, los propietarios de los recursos pueden configurar muchas funcionalidades de análisis y recopilación de métricas y registros. Esta visibilidad se puede usar no solo para alimentar las operaciones de seguridad, sino también para apoyar la eficiencia informática y los objetivos de la organización. Entre ellas se incluyen funcionalidades como Virtual Machine Scale Sets, que permiten el escalado y la reducción horizontal segura y eficaz de los recursos en función de las métricas.

En el apartado del control de acceso, se puede emplear el control de acceso basado en rol (RBAC) para asignar permisos a los recursos. Esto permite asignar y revocar permisos uniformemente en los niveles individual y de grupo mediante una variedad de roles integrados o personalizados.

VI. Acceso de usuarios y recursos segmentado para cada carga de trabajo

Microsoft Azure ofrece muchas maneras de segmentar las cargas de trabajo para administrar el acceso de usuarios y recursos. La segmentación de red es el enfoque general y, dentro de Azure, los recursos se pueden aislar en el nivel de suscripción con redes virtuales (VNet), reglas de emparejamiento de red virtual, grupos de seguridad de red (NSG), grupos de seguridad de aplicaciones (ASG) y firewalls de Azure. Hay varios patrones de diseño para determinar el mejor enfoque para segmentar las cargas de trabajo.

Productos incluidos en esta guía

Microsoft Azure

Plantillas de Azure Resource Manager (ARM)

Conclusión

La infraestructura es fundamental para una estrategia de Confianza cero correcta. Para más información o ayuda con la implementación, póngase en contacto con el equipo de éxito del cliente o siga leyendo los demás capítulos de esta guía, que abarcan todos los pilares de Confianza cero.

La serie de la guía de implementación de Confianza cero