Lista de comprobación de RaMP: Validación explícita de la confianza para todas las solicitudes de acceso

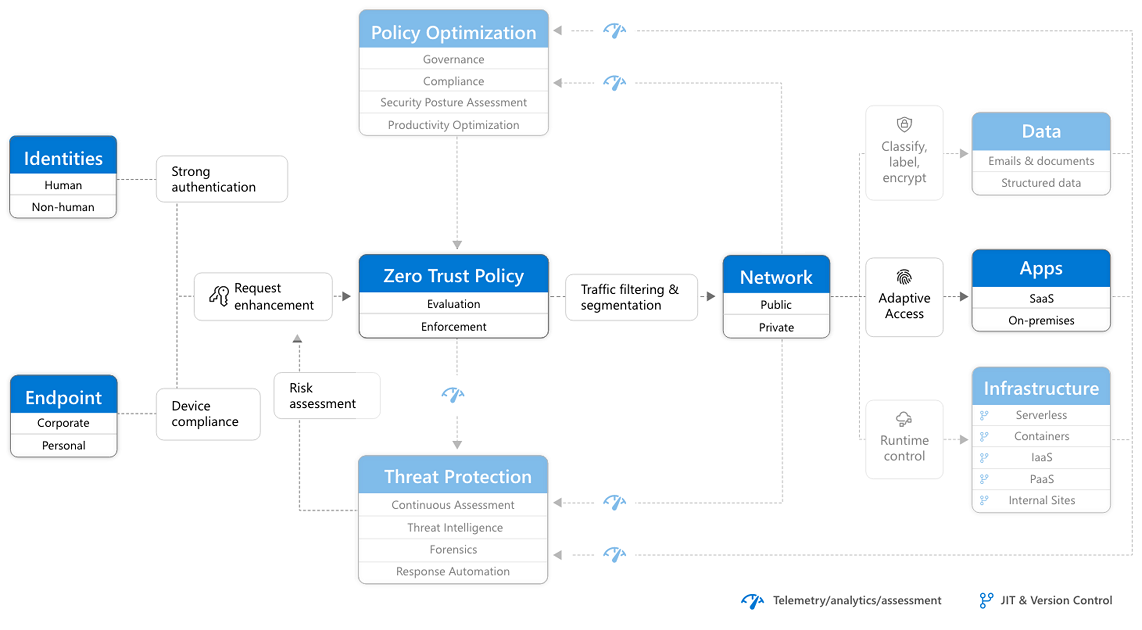

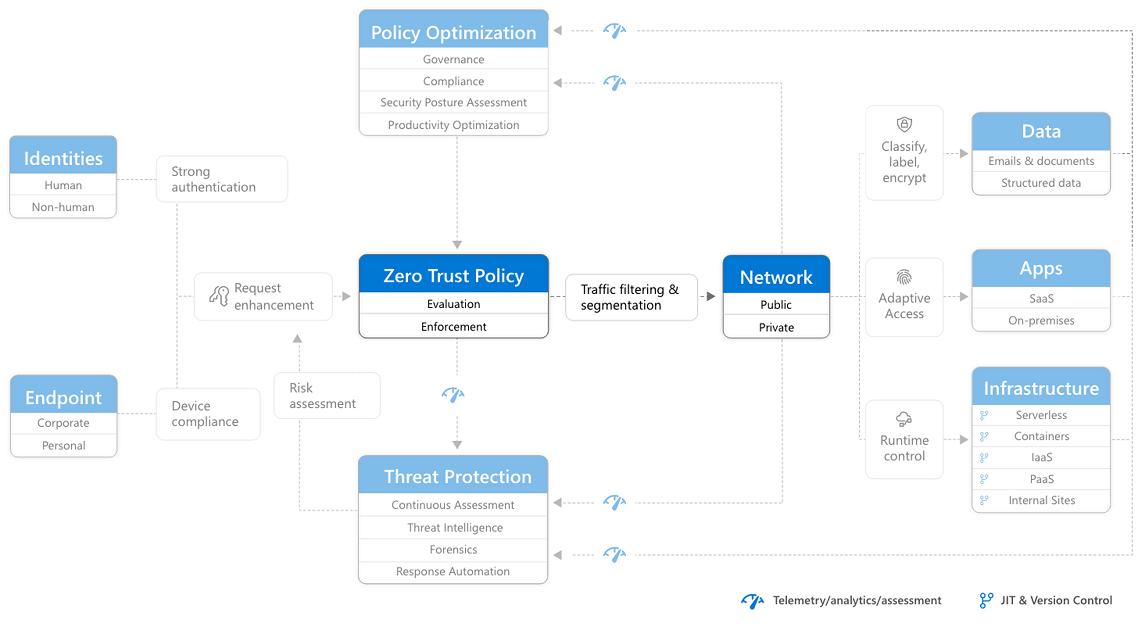

Esta lista de comprobación del Plan de modernización rápida (RaMP) le ayuda a establecer un perímetro de seguridad para aplicaciones en la nube y dispositivos móviles utilizando la identidad como plano de control y valida explícitamente la confianza para las cuentas de usuario y los dispositivos antes de permitir el acceso, tanto para redes públicas como privadas.

Para ser productivos, los empleados (usuarios) deben poder usar lo siguiente:

- Las credenciales de su cuenta para comprobar su identidad.

- Su punto de conexión (dispositivo), como un equipo, una tableta o un teléfono.

- Las aplicaciones que ha proporcionado para realizar sus trabajos.

- Red a través de la cual el tráfico fluye entre dispositivos y aplicaciones, ya sea en el entorno local o en la nube.

Todos estos elementos son objetivos para los atacantes, y deben protegerse con el principio central de "nunca confiar, siempre verificar" de la confianza cero.

Esta lista de comprobación incluye el uso del enfoque de confianza cero para validar explícitamente la confianza de todas las solicitudes de acceso de:

Después de completar este trabajo, habrá creado esta parte de la arquitectura de Confianza cero.

Identidades

Compruebe y proteja cada identidad con autenticación sólida en todo el patrimonio digital con el identificador de Entra de Microsoft, una solución completa de administración de identidades y acceso con seguridad integrada que conecta cientos de millones de personas a sus aplicaciones, dispositivos y datos cada mes.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe la protección general de las cuentas de usuario en términos de una jerarquía de administración de proyectos de programa de patrocinio para determinar e impulsar los resultados.

| Cliente potencial | Owner | Responsabilidad |

|---|---|---|

| CISO, CIO o Director de seguridad de la identidad | Patrocinio ejecutivo | |

| Jefe de programa de seguridad de la identidad o arquitecto de identidad | Impulsar los resultados y la colaboración entre equipos | |

| Arquitecto de seguridad | Asesorar sobre la configuración y los estándares | |

| Seguridad de identidad o arquitecto de identidad | Implementar cambios de configuración | |

| Administración de identidades | Actualizar documentos de directivas y estándares | |

| Administrador de gobernanza de la seguridad o identidades | Supervisar para garantizar el cumplimiento | |

| Equipo de educación de usuarios | Asegurarse de que la guía para los usuarios refleje las actualizaciones de las directivas |

Objetivos de implementación

Cumpla estos objetivos de implementación para proteger las identidades con privilegios con en enfoque de confianza cero.

| ¡Listo! | Objetivo de implementación | Owner | Documentación |

|---|---|---|---|

| 1. Implementar el acceso con privilegios protegido para proteger las cuentas de usuario administrativas. | Implementador de TI | Protección del acceso con privilegios para las implementaciones híbridas y en la nube en Microsoft Entra ID | |

| 2. Implementar Privileged Identity Management (PIM) de Microsoft Entra para conseguir un proceso de aprobación con límite de tiempo en el momento oportuno para el uso de cuentas de usuario con privilegios. | Implementador de TI | Planeación de una implementación de Privileged Identity Management |

Cumpla estos objetivos de implementación para proteger las identidades de usuarios con en enfoque de confianza cero.

| ¡Listo! | Objetivo de implementación | Owner | Documentación |

|---|---|---|---|

| 1. Habilitar el autoservicio de restablecimiento de contraseña (SSPR), que proporciona funcionalidades de restablecimiento de credenciales. | Implementador de TI | Planear una implementación de autoservicio de restablecimiento de contraseña de Microsoft Entra | |

| 2. Habilitar la autenticación multifactor (MFA) y seleccionar los métodos adecuados para MFA. | Implementador de TI | Planear una implementación de autenticación multifactor de Microsoft Entra | |

| 3. Habilitar el registro de usuario combinado para el directorio a fin de permitir que los usuarios se registren en SSPR y MFA en un paso. | Implementador de TI | Habilitación del registro de información de seguridad combinado en Microsoft Entra ID | |

| 4. Configurar una directiva de acceso condicional para requerir el registro de MFA. | Implementador de TI | Configuración de la directiva de registro de autenticación multifactor de Microsoft Entra | |

| 5. Habilitar directivas basadas en riesgos de usuario e inicio de sesión para proteger el acceso de los usuarios a los recursos. | Implementador de TI | Cómo: Configuración y habilitación de directivas de riesgo | |

| 6. Detectar y bloquear las contraseñas no seguras conocidas y sus variantes, y bloquear otros términos poco seguros específicos de una organización. | Implementador de TI | Eliminación de contraseñas incorrectas mediante la Protección de contraseñas de Microsoft Entra | |

| 7. Implementar Microsoft Defender for Identity y revisar y mitigar las alertas abiertas (en paralelo con las operaciones de seguridad). | Equipo de operaciones de seguridad | Microsoft Defender for Identity | |

| 8. Implementar credenciales sin contraseña. | Implementador de TI | Planeamiento de una implementación de autenticación sin contraseña en Id. de Microsoft Entra |

Ya ha creado la sección Identidades de la arquitectura de confianza cero.

Puntos de conexión

Asegúrese del estado de cumplimiento y estado de mantenimiento antes de conceder acceso a los puntos de conexión (dispositivos) y obtenga visibilidad sobre cómo acceden a la red.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe la protección general de los puntos de conexión en términos de una jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Owner | Responsabilidad |

|---|---|---|

| CISO, CIO o Director de seguridad de la identidad | Patrocinio ejecutivo | |

| Jefe de programa de seguridad de la identidad o arquitecto de identidad | Impulsar los resultados y la colaboración entre equipos | |

| Arquitecto de seguridad | Asesorar sobre la configuración y los estándares | |

| Seguridad de identidad o arquitecto de seguridad de infraestructura | Implementar cambios de configuración | |

| Responsable de la administración de dispositivos móviles (MDM) | Actualizar documentos de directivas y estándares | |

| Administrador de gobernanza de la seguridad o MDM | Supervisar para garantizar el cumplimiento | |

| Equipo de educación de usuarios | Asegurarse de que la guía para los usuarios refleje las actualizaciones de las directivas |

Objetivos de implementación

Cumpla estos objetivos de implementación para proteger los puntos de conexión (dispositivos) con un enfoque de confianza cero.

| ¡Listo! | Objetivo de implementación | Owner | Documentación |

|---|---|---|---|

| 1. Registrar dispositivos con Microsoft Entra ID. | Administrador de MDM | Identidades de dispositivo | |

| 2. Inscribir dispositivos y crear perfiles de configuración. | Administrador de MDM | Introducción a la administración de dispositivos | |

| 3. Conectar Defender para punto de conexión a Intune (en paralelo con las operaciones de seguridad). | Administrador de seguridad de identidad | Configuración de Microsoft Defender para punto de conexión en Intune | |

| 4. Supervisar el cumplimiento de dispositivos y el riesgo del acceso condicional. | Administrador de seguridad de identidad | Uso de directivas de cumplimiento para establecer reglas para los dispositivos que administra con Intune | |

| 5. Implemente una solución de Protección de la información de Microsoft e intégrela con directivas de acceso condicional. | Administrador de seguridad de identidad | Uso de etiquetas de confidencialidad para proteger contenido |

Ya ha creado la sección Puntos de conexión de la arquitectura de confianza cero.

Aplicaciones

Dado que los usuarios malintencionados usan las aplicaciones para infiltrarse en su organización, debe asegurarse de que las aplicaciones usen servicios, como microsoft Entra ID e Intune, que proporcionen protección de confianza o estén protegidas frente a ataques.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe una implementación de confianza cero para las aplicaciones en términos de una jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Owner | Responsabilidad |

|---|---|---|

| CISO, CIO o director de seguridad de aplicaciones | Patrocinio ejecutivo | |

| Jefe del programa de administración de aplicaciones | Impulsar los resultados y la colaboración entre equipos | |

| Arquitecto de identidad | Asesorar sobre la configuración de Microsoft Entra para aplicaciones Actualizar los estándares de autenticación para aplicaciones locales |

|

| Arquitecto desarrollador | Asesorar sobre la configuración y los estándares de las aplicaciones locales y en la nube | |

| Arquitecto de red | Implementar cambios de configuración en la VPN | |

| Arquitecto de red en la nube | Implementar el proxy de aplicaciones de Microsoft Entra | |

| Gobernanza de la seguridad | Supervisar para garantizar el cumplimiento |

Objetivos de implementación

Cumpla estos objetivos de implementación para garantizar la protección de confianza cero en las aplicaciones en la nube de Microsoft, las aplicaciones SaaS de terceros, las aplicaciones PaaS personalizadas y las aplicaciones locales.

| ¡Listo! | Tipo de aplicación o uso de la aplicación | Objetivos de implementación | Owner | Documentación |

|---|---|---|---|---|

| Aplicaciones SaaS de terceros y aplicaciones PaaS personalizadas registradas con Microsoft Entra ID | El registro de aplicaciones de Microsoft Entra usa directivas de autenticación, certificación y consentimiento de aplicaciones de Microsoft Entra. Use directivas de acceso condicional de Microsoft Entra y directivas MAM y de protección de aplicaciones (APP) de Intune para permitir el uso de aplicaciones. |

Arquitecto de identidad | Administración de aplicaciones en Microsoft Entra ID | |

| Aplicaciones en la nube habilitadas para OAuth y registradas en Microsoft Entra ID, Google y Salesforce | Use la gobernanza de aplicaciones en Microsoft Defender for Cloud Apps para disfrutar de visibilidad del comportamiento de las aplicaciones, gobernanza con el cumplimiento de directivas y detección y corrección de ataques basados en aplicaciones. | Ingeniero de seguridad | Información general | |

| Aplicaciones SaaS de terceros y aplicaciones PaaS personalizadas NO registradas con Microsoft Entra ID | Regístrelas con el Microsoft Entra ID para implementar directivas de autenticación, certificación y consentimiento en aplicaciones. Use directivas de acceso condicional de Microsoft Entra y directivas MAM y APP de Intune. |

Arquitecto de aplicaciones | Integración de todas las aplicaciones con Microsoft Entra ID | |

| Usuarios locales que acceden a aplicaciones locales, que incluyen aplicaciones que se ejecutan en servidores locales e IaaS | Asegúrese de que las aplicaciones admitan protocolos de autenticación modernos, como OAuth/OIDC y SAML. Póngase en contacto con el proveedor de la aplicación para obtener actualizaciones a fin de proteger el inicio de sesión del usuario. | Arquitecto de identidad | Consulta de la documentación del proveedor | |

| Usuarios remotos que acceden a aplicaciones locales a través de una conexión VPN | Configure el dispositivo VPN para que use Microsoft Entra ID como proveedor de identidades. | Arquitecto de red | Consulta de la documentación del proveedor | |

| Usuarios remotos que acceden a aplicaciones web locales a través de una conexión VPN | Publique las aplicaciones mediante el proxy de aplicaciones de Microsoft Entra. Los usuarios remotos solo necesitan acceder a la aplicación publicada individual, la cual se enruta al servidor web local a través de un conector de proxy de aplicaciones. Las conexiones aprovechan la sólida autenticación de Microsoft Entra y limitan a los usuarios y sus dispositivos a acceder a una sola aplicación a la vez. En cambio, el ámbito de una VPN de acceso remoto típico es todas las ubicaciones, protocolos y puertos de toda la red local. |

Arquitecto de red en la nube | Acceso remoto a aplicaciones locales a través del proxy de aplicación de Microsoft Entra |

Después de completar estos objetivos de implementación, habrá creado la sección Apps de la arquitectura confianza cero.

Red

El modelo de confianza cero presupone que hay una vulneración y comprueba todas las solicitudes como si provinieran de una red no controlada. Aunque se trata de una práctica habitual en las redes públicas, también se aplica a las redes internas de la organización, que normalmente están aisladas de la red pública.

Para cumplir el enfoque de confianza cero, la organización debe abordar las vulnerabilidades de seguridad tanto en redes públicas como privadas, tanto locales como en la nube, y asegurarse de realizar comprobaciones explícitas, usar el acceso con privilegios mínimos y asumir la vulneración. Los dispositivos, los usuarios y las aplicaciones no deben ser de confianza inherente porque están en las redes privadas.

Responsabilidades de los miembros del programa y del proyecto

En esta tabla se describe una implementación de confianza cero para redes públicas y privadas en términos de una jerarquía de patrocinio, administración de programas y administración de proyectos para determinar e impulsar los resultados.

| Lead | Owner | Responsabilidad |

|---|---|---|

| CISO, CIO o director de seguridad de red | Patrocinio ejecutivo | |

| Jefe del programa de liderazgo de redes | Impulsar los resultados y la colaboración entre equipos | |

| Arquitecto de seguridad | Asesorar sobre la configuración y los estándares de directivas de cifrado y acceso | |

| Arquitecto de red | Asesorar sobre los cambios en el filtrado de tráfico y la arquitectura de red | |

| Ingenieros de red | Diseñar cambios en la configuración de segmentación | |

| Implementadores de red | Cambiar la configuración del equipo de red y actualizar los documentos de configuración | |

| Gobernanza de redes | Supervisar para garantizar el cumplimiento |

Objetivos de implementación

Cumpla estos objetivos de implementación para garantizar la protección de confianza cero de las redes públicas y privadas para el tráfico local y basado en la nube. Estos objetivos se pueden realizar en paralelo.

| ¡Listo! | Objetivo de implementación | Owner | Documentación |

|---|---|---|---|

| Requerir cifrado para todas las conexiones de tráfico, incluidos los componentes de IaaS y entre usuarios y aplicaciones locales. | Arquitecto de seguridad | Componentes de IaaS de Azure IPsec para dispositivos Windows locales |

|

| Limitar el acceso a datos y aplicaciones críticos mediante una directiva (identidad de usuario o dispositivo) o el filtrado del tráfico. | Arquitecto de seguridad o arquitecto de red | Directivas de acceso para el control de aplicaciones de acceso condicional de las aplicaciones de Defender for Cloud Firewall de Windows para dispositivos Windows |

|

| Implementar la segmentación de red local con controles de tráfico de entrada y salida mediante microperímetros y microsegmentación. | Arquitecto de red o ingeniero de red | Consultar la documentación de los dispositivos perimetrales y la red local. | |

| Usar la detección de amenazas en tiempo real para el tráfico local. | Analistas de SecOps | Protección contra amenazas de Windows Microsoft Defender para punto de conexión |

|

| Implementar la segmentación de red en la nube con controles de tráfico de entrada y salida mediante microperímetros y microsegmentación. | Arquitecto de red o ingeniero de red | Recomendaciones de redes y conectividad | |

| Usar la detección de amenazas en tiempo real para el tráfico en la nube. | Arquitecto de red o ingeniero de red | Filtrado basado en inteligencia sobre amenazas de Azure Firewall Sistema de detección y prevención de intrusiones de red (IDPS) de Azure Firewall Premium |

Después de completar estos objetivos de implementación, habrá creado la sección Red de la arquitectura confianza cero.

Paso siguiente

Continúe con la iniciativa de acceso y productividad de los usuarios con el artículo Datos, cumplimiento y gobernanza.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de