Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La Confianza cero es un nuevo modelo de seguridad que presupone que hay una vulneración y comprueba todas las solicitudes como si provinieran de una red no controlada. Independientemente del lugar en el que se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero enseña a "no confiar nunca, a realizar siempre todas las comprobaciones pertinentes".

Como implementador o arquitecto de TI, puede usar los recursos de evaluación y seguimiento de progreso de este artículo para:

- Evalúe la preparación de la infraestructura para Confianza cero, incluida la detección de los elementos que ya están en su lugar o se puede reforzar o mejorar fácilmente.

- Realice un seguimiento del progreso de las mejoras de seguridad de Confianza cero necesarias en su entorno tanto para los líderes empresariales como para los departamentos de TI.

Recursos de seguimiento de progreso para los escenarios empresariales del marco de adopción

El conjunto de documentación del marco de adopción de Confianza cero ayuda a los equipos de seguridad y tecnología a colaborar con líderes empresariales en Confianza cero al proporcionar:

Los objetivos recomendados de Confianza cero para los líderes empresariales en todas las organizaciones.

Un enfoque metódico y por fases para implementar una arquitectura de Confianza cero.

Una manera sistemática de realizar un seguimiento del progreso de los objetivos, con ámbito a los líderes empresariales.

Una manera sistemática de realizar un seguimiento del progreso en los objetivos y sus tareas, con ámbito a los clientes potenciales e implementadores de TI.

Curación de los recursos más relevantes para la adopción de la Confianza cero, entre los que se incluyen:

- Diapositivas de PowerPoint que están listas para presentarse a los líderes empresariales.

- Hojas de cálculo de Excel para evaluar el estado actual y realizar un seguimiento del progreso.

- Guía de implementación técnica e infografías del usuario.

En esta guía de adopción de Confianza cero se recomienda crear una estrategia y una arquitectura de Confianza cero a través de estos escenarios empresariales:

- Modernización rápida de la posición de seguridad

- Trabajo remoto e híbrido seguro

- Identificar y proteger los datos empresariales confidenciales

- Evitar o reducir los daños empresariales de una brecha

- Cumplir los requisitos normativos y de cumplimiento

Cada escenario empresarial describe cómo avanzar el trabajo técnico necesario a través de cada una de las fases del ciclo de vida (definir estrategia, planear, preparar, adoptar y gobernar y administrar), empezando por la creación del caso empresarial.

Para cada escenario empresarial, puede usar los siguientes recursos de seguimiento de progreso.

Esquema de un proyecto para Confianza cero

Cuadrícula de las fases del plan para el escenario de adopción

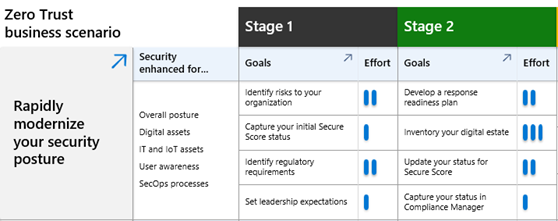

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan.

Para responsables de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas.

Descargue el archivo de Visio o el PDF.

Herramienta de seguimiento para líderes empresariales para Confianza cero

Seguimiento de la adopción de Confianza cero

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan.

Para responsables de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas.

Descargue la presentación de PowerPoint.

Herramienta de supervisión para implementadores para Confianza cero

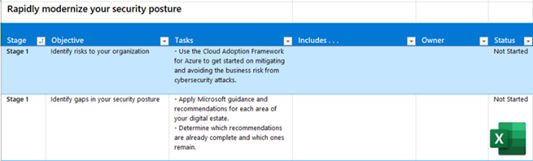

Objetivos y tareas del escenario empresarial

Asigne la propiedad y realice un seguimiento del progreso a través de las fases, los objetivos y las tareas de la fase plan.

Para responsables de proyectos de escenario empresarial, líderes de TI e implementadores de TI.

Descargue el libro de Excel.

Panel en el producto para Confianza cero

Iniciativa de Confianza cero en el portal de Microsoft Defender (puede requerir el inicio de sesión con una cuenta de usuario que tenga privilegios del portal de Microsoft Defender)

Consulte también Iniciativas de administración de exposición de seguridad de Microsoft.

Consulte el estado actual, las métricas de seguridad y las recomendaciones para los escenarios empresariales del marco de adopción.

Para responsables de proyectos de escenario empresarial, líderes de TI e implementadores de TI.

Recursos de evaluación

Para comprender dónde se encuentra su organización en su recorrido de Confianza cero, use estos recursos de evaluación.

Evaluación de la posición de seguridad de Confianza cero de Microsoft

Evalúe su nivel de madurez y posición de seguridad de Confianza cero.

Para responsables e implementadores de proyectos del departamento de TI.

Evaluación de la posición de seguridad de Confianza cero de Microsoft

Taller de estrategia de evaluación de Confianza cero

Evalúe su nivel de madurez y posición de seguridad de Confianza cero.

Para responsables e implementadores de proyectos del departamento de TI.

Libro de Excel del taller de estrategia de evaluación de Confianza cero descargable en https://aka.ms/ztworkshop

Recomendado para el entrenamiento

| Cursos | Introducción a Confianza cero |

|---|---|

| Use este módulo para comprender el enfoque de Confianza cero y cómo refuerza la infraestructura de seguridad dentro de su organización. |

| Cursos | Introducción a Confianza cero y marcos de procedimientos recomendados |

|---|---|

| Use este módulo para obtener información sobre los procedimientos recomendados que usan los arquitectos de ciberseguridad y algunos marcos de procedimientos recomendados clave para las funcionalidades de ciberseguridad de Microsoft. También obtendrá información sobre el concepto de Confianza cero y cómo empezar a trabajar con Confianza cero en su organización. |

Recursos adicionales de confianza cero

Use el contenido adicional de Confianza cero basado en un conjunto de documentación o en los roles de la organización.

Conjunto de documentación

Siga esta tabla a fin obtener los mejores conjuntos de documentación de Confianza cero para sus necesidades.

| Conjunto de documentación | Le ayuda... | Roles |

|---|---|---|

| Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de Confianza cero desde los directivos a la implementación de TI. | Arquitectos de seguridad, equipos de TI y administradores de proyectos |

| Conceptos y objetivos de implementación para obtener instrucciones generales de implementación para áreas tecnológicas | Aplique protecciones de Confianza cero alineadas con áreas tecnológicas. | Equipos de TI y personal de seguridad |

| Confianza cero para pequeñas empresas | Aplique los principios de Confianza cero a los clientes de pequeñas empresas. | Clientes y asociados que trabajan con Microsoft 365 para empresas |

| Plan de modernización rápida de Confianza cero (RaMP) para obtener instrucciones de administración de proyectos y listas de comprobación para obtener victorias fáciles | Implemente rápidamente capas clave de protección de Confianza cero. | Arquitectos de seguridad e implementadores de TI |

| Plan de implementación de Confianza cero con Microsoft 365 para obtener instrucciones de diseño e implementación detalladas y escalonadas | Aplique protecciones de Confianza cero al inquilino de Microsoft 365. | Equipos de TI y personal de seguridad |

| Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones de confianza cero a Microsoft Copilots. | Equipos de TI y personal de seguridad |

| Confianza cero para los servicios de Azure a fin de obtener instrucciones detalladas de diseño e implementación escalonadas | Aplique protecciones de Confianza cero a las cargas de trabajo y los servicios de Azure. | Equipos de TI y personal de seguridad |

| Integración de asociados con Confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de Confianza cero a las soluciones en la nube de Microsoft asociadas. | Desarrolladores asociados, equipos de TI y personal de seguridad |

| Desarrollo con principios de Confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. | Desarrolladores de aplicaciones |

Su rol

Siga esta tabla para obtener los mejores conjuntos de documentación para su rol en su organización.

| Role | Conjunto de documentación | Le ayuda... |

|---|---|---|

| Arquitecto de seguridad Jefe de proyectos de TI Implementador de TI |

Marco de adopción para las instrucciones de fases y pasos para soluciones empresariales y resultados clave | Aplique protecciones de Confianza cero desde los directivos a la implementación de TI. |

| Miembro de un equipo de TI o de seguridad | Conceptos y objetivos de implementación para obtener instrucciones generales de implementación para áreas tecnológicas | Aplique protecciones de Confianza cero alineadas con áreas tecnológicas. |

| Cliente o asociado para Microsoft 365 para empresas | Confianza cero para pequeñas empresas | Aplique los principios de Confianza cero a los clientes de pequeñas empresas. |

| Arquitecto de seguridad Implementador de TI |

Plan de modernización rápida de Confianza cero (RaMP) para obtener instrucciones de administración de proyectos y listas de comprobación para obtener victorias fáciles | Implemente rápidamente capas clave de protección de Confianza cero. |

| Miembro de un equipo de TI o de seguridad de Microsoft 365 | Plan de implementación de Confianza cero con Microsoft 365 a fin de obtener instrucciones de diseño e implementación detalladas y escalonadas para Microsoft 365 | Aplique protecciones de Confianza cero al inquilino de Microsoft 365. |

| Miembro de un equipo de TI o de seguridad de Microsoft Copilot | Confianza cero para Microsoft Copilots para un diseño escalonado y detallado y orientación para la implementación | Aplicar protecciones Confianza cero a copilotos de Microsoft. |

| Miembro de un equipo de TI o de seguridad para los servicios de Azure | Confianza cero para los servicios de Azure a fin de obtener instrucciones detalladas de diseño e implementación escalonadas | Aplique protecciones de Confianza cero a las cargas de trabajo y los servicios de Azure. |

| Desarrollador asociado o miembro de un equipo de TI o de seguridad | Integración de asociados con Confianza cero a fin de obtener instrucciones de diseño para áreas tecnológicas y especializaciones | Aplique protecciones de Confianza cero a las soluciones en la nube de Microsoft asociadas. |

| Desarrollador de aplicaciones | Desarrollo con principios de Confianza cero para la guía de diseño de desarrollo de aplicaciones y procedimientos recomendados | Aplique protecciones de confianza cero a la aplicación. |