Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Como parte de la guía de adopción de Confianza cero, en este artículo se describe el escenario empresarial para evitar o reducir los daños empresariales de una infracción de ciberseguridad. Este escenario aborda el principio de orientación de confianza cero de Asumir vulneración, que incluye:

- Minimizar el radio de explosión y segmentar el acceso

- Comprobación del cifrado de un extremo a otro

- Uso de análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas

Con los modelos de infraestructura de TI híbridas, los recursos y los datos de la organización se encuentran tanto en el entorno local como en la nube y los actores incorrectos pueden emplear muchos métodos diferentes para atacarlos. Su organización debe ser capaz de evitar estos ataques tanto como sea posible y, cuando se produzca una infracción, minimice el daño del ataque.

Los enfoques tradicionales que se centran en establecer la seguridad basada en perímetros para el entorno local, donde confía en todos los usuarios dentro del perímetro de red privada de la organización, ya no son pertinentes. Si un atacante obtiene acceso a la red privada, puede, con los permisos adecuados, acceder a cualquier dato, aplicación o recurso dentro de ella. Pueden infringir la red robando credenciales de usuario, aprovechando una vulnerabilidad de seguridad o introduciendo una infección por malware. Estos ataques pueden dar lugar a una pérdida de ingresos y altas primas de seguros cibernéticos, lo que puede ser un retroceso significativo para la salud financiera y la reputación del mercado de su organización.

Forester concluyó lo siguiente para 2021:

- Casi dos tercios de las organizaciones fueron vulneradas el último año, y les costó un promedio de 2,4 millones de dólares por brecha de seguridad. – Forester, El estado de las violaciones de seguridad empresarial de 2021 (abril de 2022).

Con la nube, los actores malintencionados no necesitan vulnerar físicamente el perímetro de tu red privada. Pueden atacar los recursos digitales basados en la nube desde cualquier lugar del mundo.

El estado y la reputación de su organización dependen de su estrategia de seguridad. Con la adopción generalizada de entornos empresariales basados en la nube y el crecimiento de la fuerza de trabajo móvil, las huellas de datos existen más allá de los límites tradicionales de las redes corporativas. En esta tabla se resumen las diferencias clave entre la protección contra amenazas tradicional y moderna con Confianza cero.

| Protección contra amenazas tradicional con controles de red privada | Protección contra amenazas moderna con confianza cero |

|---|---|

| La protección tradicional se basa en la seguridad perimetral, donde se confía en todos los usuarios dentro de la red privada. Las redes perimetrales pueden incluir: - Pequeña segmentación de red o perímetros de seguridad y redes planas abiertas. - Protección contra amenazas mínima y filtrado de tráfico estático. - Tráfico interno sin cifrar. |

El modelo de confianza cero mueve las defensas de la red de perímetros estáticos basados en red para centrarse en usuarios, dispositivos, activos y recursos. Supongamos que una infracción puede ocurrir y se producirá. Los riesgos de seguridad pueden existir dentro y fuera de la red, está constantemente bajo ataque y puede producirse un incidente de seguridad en cualquier momento. Una infraestructura completa y moderna de protección contra amenazas puede proporcionar detección y respuesta a ataques puntuales. Minimice el radio de explosión de incidentes de seguridad con capas de protección que, juntas, reduzcan la extensión del daño y la rapidez con la que pueden propagarse. |

Para reducir el impacto de un incidente significativo, lo siguiente es esencial:

- Identificación del riesgo empresarial de una infracción

- Planear un enfoque basado en riesgos para la respuesta de vulneración

- Comprender el daño resultante a la reputación y las relaciones de su organización con otras organizaciones

- Adición de capas de defensa en profundidad

La guía de este artículo le guía por cómo puede empezar a trabajar en su estrategia para evitar y reducir los daños de una infracción. Dos artículos adicionales le proporcionan los detalles de cómo implementar esa estrategia mediante:

- Una infraestructura de recuperación y prevención de infracciones de seguridad

- Herramientas de protección contra amenazas y detección y respuesta extendida (XDR)

El primer paso hacia una posición de seguridad sólida es determinar cómo su organización es vulnerable a través de la evaluación de riesgos.

Evaluación del riesgo y la posición de seguridad

Cuando decida adoptar una estrategia para evitar infracciones y reducir los daños causados por uno, es importante tener en cuenta y cuantificar la métrica de riesgo. Estratégicamente, el ejercicio de cuantificar el riesgo le permite establecer una métrica para el apetito por el riesgo. Esto requiere que realice una evaluación de riesgos de línea base junto con un análisis de las infracciones críticas para la empresa que pueden afectar a su negocio. La combinación de su apetito de riesgo documentado frente a los escenarios de violación que está dispuesto a abordar constituye la base de una estrategia de preparación y remediación de violaciones.

Tenga en cuenta que es prácticamente imposible prevenir brechas de seguridad como algo absoluto. Como se describe en Rentabilidad de la inversión del atacante, el objetivo es aumentar incrementalmente la fricción de los ciberataques hasta el punto en el que los atacantes contra los que pueda o esté dispuesto a defenderse ya no obtengan una rentabilidad viable de la inversión de sus ataques. El tipo de ataques y la viabilidad económica para defenderse deben capturarse como parte de su análisis de riesgos.

La reducción del daño de una infracción proporciona una energía considerable a las opciones durante y posteriores a la infracción, lo que permite a su organización recuperarse rápidamente de una infracción esperada o un tipo de infracción. Estos tipos de infracciones y la preparación para recuperarse se definen en las secciones posteriores de este artículo.

Reconocer la intención de vulneración debe formar parte de la preparación de la infracción. Todas las infracciones tienen un elemento de malicia o intención criminal asociada; sin embargo, las infracciones motivadas por intereses financieros tienen el potencial de causar un daño mucho mayor en comparación con las infracciones ocasionales u oportunistas.

Para obtener más información sobre la posición de seguridad y la evaluación de riesgos, consulte Modernización rápida de la posición de seguridad.

Ejemplos de riesgos por tipo de negocio

Los requisitos empresariales dependen del análisis de riesgos resultante para su tipo de negocio. A continuación se describen varias verticales empresariales y cómo sus necesidades específicas impulsan el análisis de riesgos segmentado:

Minería

La industria minera está buscando más hacia la mina del futuro donde los sistemas de tecnología operativa (OT) usan menos procesos manuales. Un ejemplo es el uso de interfaces de máquina humana (HMI) que aprovechan una interfaz de aplicación para completar trabajos y tareas dentro de una planta de procesamiento. Dado que estos HMIs están diseñados como aplicaciones, los riesgos de ciberseguridad para esta industria vertical pueden ser mayores.

La amenaza ya no se convierte en una pérdida de datos o robo de activos de la empresa. La amenaza se convierte en uno de los actores externos que usan el robo de identidad para acceder a sistemas críticos e interferir con los procesos de producción.

Comercio minorista

Los principales riesgos relacionados con la vulneración dentro del sector minorista pueden surgir cuando hay varios dominios para varias marcas que residen dentro del mismo inquilino. Las complejidades de la administración de identidades locales o basadas en la nube pueden crear vulnerabilidades.

Sector sanitario

Los principales riesgos del sector sanitario son la pérdida de datos. La divulgación no autorizada de registros médicos confidenciales puede ser una amenaza directa a los datos y las leyes de privacidad de la información que están reservadas para pacientes y clientes por igual y, en función de las regulaciones locales, pueden incurrir en sanciones sustanciales.

Sector gubernamental

Las organizaciones del sector gubernamental suponen los mayores riesgos para la seguridad de la información. Los daños de reputación, la seguridad nacional y la pérdida de datos están en juego. Esto es en gran medida por el que las organizaciones gubernamentales deben suscribirse a estándares más estrictos, como el Instituto Nacional de Estándares y Tecnología (NIST).

Como parte de la preparación y respuesta de las infracciones, aproveche la inteligencia sobre amenazas de Microsoft Defender para buscar y obtener información sobre los tipos de ataques y vectores de amenazas más relevantes para su vertical.

Riesgos de tipos comunes de ataques

La prevención o reducción del daño empresarial de una infracción de ciberseguridad incluye el conocimiento de los tipos de ataques más comunes. Aunque los siguientes tipos de ataque son actualmente los más comunes, el equipo de ciberseguridad también debe tener en cuenta los nuevos tipos de ataques, algunos de los cuales pueden aumentarlos o reemplazarlos.

Identidades

Los incidentes de seguridad cibernética suelen comenzar con un robo de credenciales de algún tipo. Las credenciales pueden ser robadas mediante una variedad de métodos:

Suplantación de identidad (phishing)

Un atacante se hace pasar por una entidad de confianza y engaña a los empleados para que abran correos electrónicos, textos o mensajes instantáneos. También puede incluir spear-phishing, en el que un atacante usa información específica sobre un usuario para elaborar un ataque de suplantación de identidad más creíble. El robo de credenciales técnicas puede producirse debido a que un usuario hace clic en una dirección URL o un ataque de suplantación de identidad de MFA.

Vishing

Un atacante usa métodos de ingeniería social para dirigir la infraestructura de apoyo, como los departamento de soporte técnico, para obtener o cambiar las credenciales.

Difusión de contraseñas

El atacante intenta una lista grande de posibles contraseñas para una cuenta determinada o un conjunto de cuentas. Las contraseñas posibles se pueden basar en datos públicos sobre un usuario, como las fechas de nacimiento en perfiles de redes sociales.

En todos estos casos, las aptitudes y la educación son esenciales tanto para los usuarios, que son el objetivo de los ataques de suplantación de identidad (phishing), como para los servicios de asistencia técnica, que son el objetivo de los ataques de vishing. Los departamento de soporte técnico deben tener protocolos para autenticar a los usuarios que solicitan antes de realizar acciones confidenciales en cuentas de usuario o permisos.

Dispositivos

Los dispositivos de usuario son otra vía de entrada para los atacantes, que suelen depender del compromiso de los dispositivos para instalar malware, tales como virus, spyware, ransomware y otro software no deseado que se instala sin consentimiento.

Los atacantes también pueden usar las credenciales del dispositivo para obtener acceso a sus aplicaciones y datos.

Red

Los atacantes también pueden usar las redes para afectar a los sistemas o determinar datos confidenciales. Entre los tipos comunes de ataques de red se incluyen:

Denegación de servicio distribuida (DDos)

Ataques que tienen como objetivo sobrecargar los servicios en línea con el tráfico para hacer que el servicio sea inoperable.

Interceptación

Un atacante intercepta el tráfico de red y tiene como objetivo obtener contraseñas, números de tarjeta de crédito y otra información confidencial.

Inserción de código y SQL

Un atacante transmite código malintencionado en lugar de valores de datos a través de un formulario o a través de una API.

Secuencias de comandos entre sitios

Un atacante usa recursos web de terceros para ejecutar scripts en el explorador web de la víctima.

Cómo piensan los líderes empresariales en la prevención o reducción de daños empresariales de una infracción

Antes de iniciar cualquier trabajo técnico, es importante comprender las diferentes motivaciones para invertir en prevenir y reducir los daños empresariales de una infracción, ya que estas motivaciones ayudan a informar a la estrategia, los objetivos y las medidas para el éxito.

En la tabla siguiente se proporcionan razones por las que los líderes empresariales de una organización deben invertir en evitar o reducir los daños de una infracción.

| Rol | ¿Por qué evitar o reducir los daños empresariales de una infracción es importante? |

|---|---|

| Director Ejecutivo (CEO) | La empresa debe estar facultada para lograr sus objetivos y objetivos estratégicos, independientemente del clima de ciberseguridad. La agilidad empresarial y la ejecución empresarial no deben restringirse debido a un incidente o una infracción. Los líderes empresariales deben comprender que la seguridad forma parte de los imperativos empresariales y que se requiere inversión tanto en la prevención de brechas como en la preparación ante brechas para garantizar la continuidad empresarial. El costo de un ciberataque exitoso y destructivo puede ser mucho más que el precio de implementar medidas de seguridad. |

| Director de Marketing (CMO) | La forma en que la empresa se percibe, tanto interna como externamente, no debe restringirse en función de una violación o de preparación ante violaciones. Aprender a comunicar la preparación para afrontar infracciones y las comunicaciones internas y externas en respuesta a una infracción es una cuestión de preparación. Un ataque exitoso puede convertirse en un conocimiento público, lo que podría dañar el valor de la marca, a menos que exista un plan de comunicación contra infracciones. |

| Director de información (CIO) | Las aplicaciones usadas por la organización deben ser resistentes a ataques al tiempo que protegen los datos de la organización. La seguridad debe ser un resultado medible y estar alineado con la estrategia de TI. La prevención de infracciones y la administración de infracciones deben estar alineadas con la integridad, la privacidad y la disponibilidad de los datos. |

| Director de seguridad de la información (CISO) | La seguridad debe alinearse como un imperativo empresarial para el conjunto de aplicaciones de C. La preparación y respuesta ante brechas se alinean con el logro de las estrategias empresariales principales, con la seguridad de la tecnología alineada a la reducción del riesgo empresarial. |

| Director de operaciones (COO) | El proceso de respuesta a incidentes depende de la dirección y la orientación estratégica proporcionada por este rol. Es imperativo que las acciones preventivas y con capacidad de respuesta se lleven a cabo como alineadas con la estrategia corporativa. La preparación ante brechas en una posición de asumir infracción significa que todas las disciplinas que informan al COO deben funcionar en un nivel de preparación ante brechas, lo que garantiza que una brecha se pueda aislar y mitigar rápidamente sin interrumpir las operaciones de su negocio. |

| Director financiero (CFO) | La preparación y mitigación de infracciones son funciones de gasto de seguridad presupuestado. Los sistemas financieros deben ser sólidos y pueden sobrevivir a una vulneración. Los datos financieros deben clasificarse, protegerse y realizar copias de seguridad como un conjunto de datos confidencial. |

Un enfoque de confianza cero resuelve varios problemas de seguridad derivados de infracciones de seguridad. Puede destacar las siguientes ventajas de un enfoque de confianza cero con sus líderes empresariales.

| Ventajas | Descripción |

|---|---|

| Garantizar la supervivencia | En función de la naturaleza o motivación del atacante, una infracción se puede diseñar para afectar significativamente o interrumpir la capacidad de su organización para realizar actividades empresariales normales. Prepararse para una brecha mejora significativamente la probabilidad de que su organización sobreviva a una brecha diseñada para desestabilizarla o incapacitarla. |

| Controla los daños a la reputación | Una infracción que da lugar a un acceso a datos confidenciales puede tener graves impactos, como daños en la reputación de la marca, pérdida de propiedad intelectual confidencial, interrupción de los clientes, multas normativas y daños financieros a su negocio. La seguridad de confianza cero ayuda a reducir el área de ataque mediante la evaluación continua, la supervisión y el análisis de la infraestructura de TI tanto en el entorno local como en la nube. Una arquitectura de confianza cero ayuda a definir directivas que se actualizan automáticamente cuando se identifican riesgos. |

| Reducir el radio de explosión dentro de la organización | La implementación de un modelo de confianza cero puede ayudar a minimizar el impacto de una vulneración externa o interna. Mejora la capacidad de la organización de detectar y responder a amenazas en tiempo real y reduce la zona de ataques al restringir el movimiento lateral. |

| Demostrar una sólida postura de seguridad y riesgo | Un enfoque de confianza cero permite evaluar alertas, correlación de señales de amenazas adicionales y acciones de corrección. El análisis de señales ayuda a mejorar la posición mediante la evaluación de la cultura de seguridad y la identificación de áreas para mejorar o procedimientos recomendados. Cualquier cambio en la red desencadena automáticamente el análisis de actividades potencialmente malintencionadas. Obtiene visibilidad completa de todos los activos y recursos dentro de sus redes y cómo están funcionando, lo cual resulta en una reducción general significativa de la exposición al riesgo. |

| Menores primas de seguros cibernéticos | Para evaluar el costo del seguro cibernético, necesita un modelo y una arquitectura de seguridad sólidos y bien definidos. Al implementar la seguridad de Confianza cero, tiene control, visibilidad y gobernanza con análisis en tiempo real para proteger la red y los puntos de conexión. Su equipo de seguridad puede detectar y superar las brechas en su posición general de seguridad y demostrar a las aseguradoras que tiene estrategias y sistemas proactivos. Un enfoque de confianza cero también mejora la resistencia cibernética e incluso puede ayudar a pagar por sí mismo mediante la reducción de las primas de seguro. |

| Aumentar la eficiencia y la moral del equipo de seguridad | Las implementaciones de confianza cero reducen los esfuerzos manuales del equipo de seguridad mediante la automatización de tareas rutinarias, como el aprovisionamiento de recursos, las revisiones de acceso y la atestación. Como resultado, puede capacitar a los equipos de seguridad con el tiempo y la telemetría que necesitan para detectar, deternar y derrotar a los ataques y riesgos más críticos, tanto interna como externamente, lo que a su vez aumenta la moral del equipo de TI y de seguridad. |

Para obtener más información para compartir con líderes empresariales, consulte el libro electrónico Minimizar el impacto de actores internos o externos incorrectos.

El ciclo de adopción para evitar o reducir los daños empresariales de una infracción

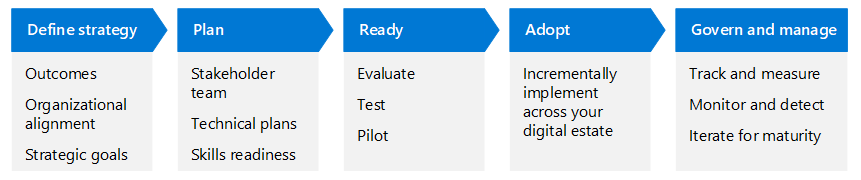

Este conjunto de artículos guía a través de este escenario empresarial utilizando las mismas fases del ciclo de vida que el Cloud Adoption Framework para Azure: Definir estrategia, Planificar, Preparar, Adoptar, Gobernar y gestionar, pero adaptadas para Confianza Cero.

La tabla siguiente es una versión accesible de la ilustración.

| Definición de la estrategia | Planificación | Listo | Adoptar | Gobernanza y administración |

|---|---|---|---|---|

| Resultados Alineación organizativa Objetivos estratégicos |

Equipo de partes interesadas Planes técnicos Preparación de aptitudes |

Evaluar Prueba Piloto |

Implementación incremental en todo el patrimonio digital | Seguimiento y medida Supervisión y detección Iterar para alcanzar la madurez |

Obtenga más información sobre el ciclo de adopción de Confianza cero en la introducción al marco de adopción de Confianza cero.

Para evitar o reducir los daños empresariales de una infracción, use la información de estos artículos adicionales:

- Implementación de la infraestructura de recuperación y prevención de infracciones de seguridad

- Implementación de la protección contra amenazas y XDR

Tenga en cuenta que las recomendaciones de implementación para estas dos pistas independientes requieren la participación de grupos independientes del departamento de TI y las actividades de cada pista se pueden realizar en paralelo.

Pasos siguientes

Para este escenario empresarial:

- Implementación de la infraestructura de recuperación y prevención de infracciones de seguridad

- Implementación de la protección contra amenazas y XDR

Artículos adicionales dentro del marco de adopción de Confianza Cero:

- Introducción al marco de adopción de Confianza cero

- Modernizar rápidamente la estrategia de seguridad

- trabajo remoto e híbrido seguro

- Identificar y proteger datos empresariales confidenciales

- cumplir los requisitos normativos y de cumplimiento

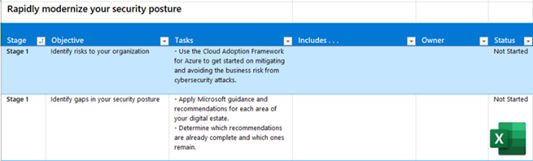

Recursos de seguimiento de progreso

Para cualquiera de los escenarios empresariales de Confianza cero, puede usar los siguientes recursos de seguimiento de progreso.

| Recurso de seguimiento de progreso | Eso te ayuda... | Diseñado para... |

|---|---|---|

Cuadrícula de fases del plan de adopción descargable archivo de Visio o PDF

|

Comprenda fácilmente las mejoras de seguridad para cada escenario empresarial y el nivel de esfuerzo de las fases y objetivos de la fase de plan. | Líderes de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

| Seguimiento de adopción de Confianza cero presentación de diapositivas de PowerPoint descargable |

Realice un seguimiento del progreso a través de las fases y los objetivos de la fase de plan. | Líderes de proyectos de escenario empresarial, líderes empresariales y otras partes interesadas. |

Objetivos y tareas de escenario empresarial libro de Excel descargable

|

Asigne la propiedad y realice un seguimiento del progreso a través de las etapas, los objetivos y las tareas de la fase de planificación. | Líderes de proyectos de escenarios empresariales, líderes de TI e implementadores de TI. |

Para obtener más recursos, vea Evaluación de confianza cero y recursos de seguimiento de progreso.