Recomendaciones de directivas para proteger el correo electrónico

En este artículo se describe cómo implementar las directivas recomendadas de acceso a dispositivos e identidades de Confianza cero para proteger los clientes de correo electrónico y correo electrónico de la organización que admiten la autenticación moderna y el acceso condicional. Esta guía se basa en las directivas de acceso a dispositivos e identidades comunes y también incluye algunas recomendaciones adicionales.

Estas recomendaciones se basan en tres niveles diferentes de seguridad y protección que se pueden aplicar en función de la granularidad de las necesidades: punto de partida, empresa y seguridad especializada. Puede obtener más información sobre estos niveles de seguridad y los sistemas operativos cliente recomendados en la introducción a las directivas de seguridad y las configuraciones recomendadas.

Estas recomendaciones requieren que los usuarios usen clientes de correo electrónico modernos, incluidos Outlook para iOS y Android en dispositivos móviles. Outlook para iOS y Android proporcionan compatibilidad con las mejores características de Microsoft 365. Estas aplicaciones móviles de Outlook también están diseñadas con funcionalidades de seguridad que admiten el uso móvil y funcionan junto con otras funcionalidades de seguridad en la nube de Microsoft. Para obtener más información, consulte Preguntas frecuentes de Outlook para iOS y Android.

Actualizar directivas comunes para incluir correo electrónico

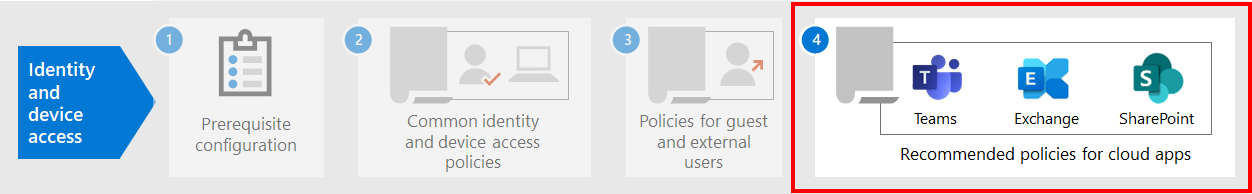

Para proteger el correo electrónico, en el diagrama siguiente se muestran las directivas que se deben actualizar a partir de las directivas comunes de acceso a dispositivos e identidades.

Tenga en cuenta que la adición de una nueva directiva para Exchange Online para bloquear los clientes de ActiveSync. Esta directiva fuerza el uso de Outlook para iOS y Android en dispositivos móviles.

Si incluyó Exchange Online y Outlook en el ámbito de las directivas al configurarlas, solo tiene que crear la nueva directiva para bloquear los clientes de ActiveSync. Revise las directivas enumeradas en la tabla siguiente y realice las adiciones recomendadas o confirme que esta configuración ya está incluida. Cada directiva se vincula a las instrucciones de configuración asociadas de Directivas de acceso a dispositivos e identidades comunes.

| Nivel de protección | Directivas | Información adicional |

|---|---|---|

| Punto de partida | Exigir la MFA cuando el riesgo de inicio de sesión sea medio o alto | Incluya Exchange Online en la asignación de aplicaciones en la nube |

| Bloquear clientes que no admiten la autenticación moderna | Incluya Exchange Online en la asignación de aplicaciones en la nube | |

| Aplicar directivas de protección de datos de aplicaciones | Asegúrese de que Outlook está incluido en la lista de aplicaciones. Asegúrese de actualizar la directiva para cada plataforma (iOS, Android, Windows) | |

| Requerir aplicaciones aprobadas y protección de aplicaciones | Incluya Exchange Online en la lista de aplicaciones en la nube | |

| Bloquear clientes de ActiveSync | Agregue esta nueva directiva | |

| Empresa | Exigir la MFA cuando el riesgo de inicio de sesión sea bajo, medio o alto | Incluya Exchange Online en la asignación de aplicaciones en la nube |

| Exigir PC y dispositivos móviles conformes | Incluya Exchange Online en la lista de aplicaciones en la nube | |

| Seguridad especializada | Exigir siempre la MFA | Incluya Exchange Online en la asignación de aplicaciones en la nube |

Bloquear clientes de ActiveSync

Exchange ActiveSync se puede usar para sincronizar los datos de mensajería y calendario en dispositivos móviles y de escritorio.

En el caso de los dispositivos móviles, los siguientes clientes se bloquean en función de la directiva de acceso condicional creada en Requerir aplicaciones aprobadas y protección de aplicaciones:

- Clientes de Exchange ActiveSync que usan la autenticación básica.

- Clientes de Exchange ActiveSync que admiten la autenticación moderna, pero que no admiten directivas de protección de aplicaciones de Intune.

- Dispositivos que admiten directivas de protección de aplicaciones de Intune, pero que no se definen en la directiva.

Para bloquear las conexiones de Exchange ActiveSync mediante la autenticación básica en otros tipos de dispositivos (por ejemplo, equipos), siga los pasos descritos en Bloquear Exchange ActiveSync en todos los dispositivos.

Limitar el acceso a Exchange Online desde Outlook en la Web

Puede restringir la capacidad de que los usuarios descarguen datos adjuntos de Outlook en la Web en dispositivos no administrados. Los usuarios de estos dispositivos pueden ver y editar estos archivos con Office Online sin perder y almacenar los archivos en el dispositivo. También puede impedir que los usuarios vean datos adjuntos en un dispositivo no administrado.

Estos son los pasos que debe realizar:

Cada organización de Microsoft 365 con buzones de Exchange Online tiene una directiva de buzón integrada de Outlook en la Web (anteriormente conocida como Outlook Web App o OWA), denominada OwaMailboxPolicy-Default. Los administradores también pueden crear directivas personalizadas.

Para ver las directivas de buzón de correo de Outlook disponibles en la web, ejecute el siguiente comando:

Get-OwaMailboxPolicy | Format-Table Name,ConditionalAccessPolicyPara permitir la visualización de datos adjuntos pero no su descarga, ejecute el siguiente comando en las directivas afectadas:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPor ejemplo:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPara bloquear los datos adjuntos, ejecute el siguiente comando en las directivas afectadas:

Set-OwaMailboxPolicy -Identity "<PolicyName>" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedPor ejemplo:

Set-OwaMailboxPolicy -Identity "OwaMailboxPolicy-Default" -ConditionalAccessPolicy ReadOnlyPlusAttachmentsBlockedEn Azure Portal, cree una nueva directiva de acceso condicional con la siguiente configuración:

Asignaciones>Usuarios y grupos: seleccione los usuarios y grupos adecuados para incluir y excluir.

Asignaciones>Aplicaciones en la nube o acciones>Aplicaciones en la nube>Incluir>Seleccionar aplicaciones: seleccione Office 365 Exchange Online.

Controles de acceso>Sesión: seleccione Usar restricciones que exige la aplicación.

Requerir que los dispositivos iOS y Android usen Outlook

Para asegurarse de que los dispositivos iOS y Android pueden acceder solo al contenido profesional o educativo mediante Outlook para iOS y Android, necesita una directiva de acceso condicional destinada a esos usuarios potenciales.

Consulte los pasos para configurar esta directiva en Administrar el acceso de colaboración de mensajería mediante Outlook para iOS y Android.

Configuración del cifrado de mensajes

Con el cifrado de mensajes de Microsoft Purview, que usa las características de protección de Azure Information Protection, su organización puede compartir fácilmente el correo electrónico protegido con cualquier usuario de cualquier dispositivo. Los usuarios pueden enviar y recibir mensajes protegidos con otras organizaciones de Microsoft 365, así como para los que no son clientes mediante Outlook.com, Gmail y otros servicios de correo electrónico.

Para obtener más información, consulte Configurar cifrado de mensajes.

Pasos siguientes

Configuración de directivas de acceso condicional para:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de