Solución de problemas de implementación de directivas de protección de aplicaciones en Intune

Este artículo ayuda a los administradores de TI a comprender y solucionar problemas al aplicar directivas de protección de aplicaciones (APP) en Microsoft Intune. Siga las instrucciones de las secciones que se aplican a su situación. Busque en la guía instrucciones adicionales para la solución de problemas relacionados con la aplicación, como Solución de problemas de usuario de directivas de protección de aplicaciones y Solución de problemas de transferencia de datos entre aplicaciones.

Antes de empezar

Antes de empezar a solucionar problemas, recopile información básica para ayudarle a comprender mejor el problema y reducir el tiempo para encontrar una resolución.

Recopile la siguiente información general:

- ¿Qué configuración de directiva se aplica y cuál no? ¿Se aplica alguna directiva?

- ¿Cuál es la experiencia del usuario? ¿Los usuarios han instalado e iniciado la aplicación de destino?

- ¿Cuándo comenzó el problema? ¿Ha funcionado alguna vez la protección de aplicaciones?

- ¿Qué plataforma (Android o iOS) tiene el problema?

- ¿Cuántos usuarios se ven afectados? ¿Se ven afectados todos los usuarios o solo algunos?

- ¿Cuántos dispositivos se ven afectados? ¿Se ven afectados todos los dispositivos o solo algunos?

- Aunque Intune directivas de protección de aplicaciones no requieren un servicio de administración de dispositivos móviles (MDM), ¿los usuarios afectados usan Intune o una solución MDM de terceros?

- ¿Se ven afectadas todas las aplicaciones administradas o solo aplicaciones específicas? Por ejemplo, ¿se ven afectadas las aplicaciones de línea de negocio (LOB) creadas con el SDK de Intune App, pero las aplicaciones de la tienda no?

- ¿Se usa algún servicio de administración que no sea Intune en el dispositivo?

Con la información anterior en su lugar, puede empezar a solucionar problemas.

Flujo de investigación recomendado

La implementación correcta de la directiva de protección de aplicaciones se basa en la configuración adecuada de la configuración y otras dependencias. El flujo recomendado para investigar problemas comunes con Intune APP es el siguiente, que se revisa con más detalle en este artículo:

- Compruebe que ha cumplido los requisitos previos para implementar directivas de protección de aplicaciones.

- Compruebe el estado de la directiva de protección de aplicaciones y compruebe el destino.

- Compruebe que el usuario está destinado.

- Compruebe que la aplicación administrada está destinada.

- Compruebe que el usuario inició sesión en la aplicación afectada mediante su cuenta corporativa de destino.

- Recopilar datos del dispositivo.

Paso 1: Comprobación de los requisitos previos de la directiva de protección de aplicaciones

El primer paso para solucionar problemas es comprobar si se cumplen todos los requisitos previos. Aunque puede usar Intune APP independientemente de cualquier solución MDM, deben cumplirse los siguientes requisitos previos:

La cuenta de usuario debe tener una licencia de Intune asignada.

El usuario debe pertenecer a un grupo de seguridad destinado a una directiva de protección de aplicaciones. La misma directiva de protección de aplicaciones debe aplicarse a la aplicación específica que se usa.

En el caso de los dispositivos Android, la aplicación Portal de empresa es necesaria para recibir directivas de protección de aplicaciones.

Si usa aplicaciones de Word, Excel o PowerPoint, se deben cumplir los siguientes requisitos adicionales:

- El usuario debe tener una licencia para Aplicaciones Microsoft 365 para negocios o empresa vinculada a la cuenta de Microsoft Entra del usuario. La suscripción debe incluir las aplicaciones de Office en dispositivos móviles y puede incluir una cuenta de almacenamiento en la nube con OneDrive para la Empresa. Las licencias de Microsoft 365 se pueden asignar en el Centro de administración de Microsoft 365 siguiendo estas instrucciones.

- El usuario debe tener una ubicación administrada configurada mediante la funcionalidad granular Guardar como. Este comando se encuentra en la configuración de guardar copias de los datos de la organización de la directiva de protección de aplicaciones. Por ejemplo, si la ubicación administrada es OneDrive, la aplicación de OneDrive debe configurarse en la aplicación de Word, Excel o PowerPoint del usuario.

- Si la ubicación administrada es OneDrive, la aplicación debe ser objeto de la directiva de protección de aplicaciones implementada para el usuario.

Nota:

Las aplicaciones móviles de Office actualmente sólo son compatibles con SharePoint Online y no con SharePoint local.

Si usa Intune directivas de protección de aplicaciones junto con recursos locales (Microsoft Skype Empresarial y Microsoft Exchange Server), debe habilitar la autenticación moderna híbrida para Skype Empresarial y Exchange.

Paso 2: Comprobar el estado de la directiva de protección de aplicaciones

Revise los detalles siguientes para comprender el estado de las directivas de protección de aplicaciones:

- ¿Ha habido una comprobación de usuario desde el dispositivo afectado?

- ¿Se administran las aplicaciones para el escenario de problema a través de la directiva de destino?

- Compruebe que el tiempo de entrega de la directiva está dentro del comportamiento esperado. Para obtener más información, consulte Entender el tiempo de entrega de la Directiva de protección de aplicaciones.

Siga estos pasos para obtener información detallada:

- Inicie sesión en el Centro de administración de Microsoft Intune.

- SeleccioneMonitor> de aplicaciones>Protección de aplicaciones estado y, a continuación, seleccione el icono Usuarios asignados.

- En la página Informes de aplicaciones, seleccione Seleccionar usuario para mostrar una lista de usuarios y grupos.

- Busque y seleccione uno de los usuarios afectados de la lista y seleccione Seleccionar usuario. En la parte superior de la página Informes de aplicaciones, puede ver si el usuario tiene licencia para protección de aplicaciones y licencia para Microsoft 365. También puede ver el estado de la aplicación para todos los dispositivos del usuario.

- Tome nota de información tan importante como las aplicaciones de destino, los tipos de dispositivo, las directivas, el estado de la protección del dispositivo y la hora de la última sincronización.

Nota:

Las directivas de protección de aplicaciones solo se aplican cuando se usan las aplicaciones en el contexto de trabajo. Por ejemplo, cuando el usuario accede a las aplicaciones mediante una cuenta profesional.

Para obtener más información, consulte Cómo validar la configuración de la directiva de protección de aplicaciones en Microsoft Intune

Paso 3: Comprobar que el usuario está destinado

Las directivas de protección de aplicaciones de Intune deben estar destinadas a los usuarios. Si no asigna una directiva de protección de aplicaciones a un usuario o grupo de usuarios, la directiva no se aplica.

Para comprobar que la directiva se aplica al usuario de destino, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Intune.

- SeleccioneMonitor> de aplicaciones>Protección de aplicaciones estado y, a continuación, seleccione el icono Estado de usuario (basado en la plataforma del sistema operativo del dispositivo). En el panel Informes de aplicaciones que se abre, seleccione Seleccionar usuario para buscar un usuario.

- Seleccione el usuario de la lista. Puede ver los detalles de ese usuario. Tenga en cuenta que un nuevo usuario de destino puede tardar hasta 24 horas en aparecer en los informes.

Al asignar la directiva a un grupo de usuarios, asegúrese de que el usuario está en el grupo de usuarios. Para ello, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Seleccione Grupos > Todos los grupos y, a continuación, busque y seleccione el grupo que se usa para la asignación de directivas de protección de aplicaciones.

- En la sección Administrar, seleccione Miembros.

- Si el usuario afectado no aparece en la lista, revise Administrar el acceso a aplicaciones y recursos mediante grupos de Microsoft Entra y las reglas de pertenencia a grupos. Asegúrese de que el usuario afectado está incluido en el grupo.

- Asegúrese de que el usuario afectado no esté en ninguno de los grupos excluidos de la directiva.

Importante

- La directiva de protección de aplicaciones de Intune debe asignarse a grupos de usuarios y no a grupos de dispositivos.

- Si el dispositivo afectado usa Android Enterprise, solo los perfiles de trabajo de propiedad personal admitirán directivas de protección de aplicaciones.

- Si el dispositivo afectado usa la inscripción de dispositivos automatizada (ADE) de Apple, asegúrese de que la afinidad de usuario está habilitada. La afinidad de usuario es necesaria para cualquier aplicación que requiera autenticación de usuario en ADE. Para obtener más información sobre la inscripción de IOS/iPadOS en ADE, consulte Inscripción automática de dispositivos iOS/iPadOS.

Paso 4: Comprobar que la aplicación administrada está destinada

Al configurar Intune directivas de protección de aplicaciones, las aplicaciones de destino deben usar Intune SDK de aplicaciones. De lo contrario, es posible que las directivas de protección de aplicaciones no funcionen correctamente.

Asegúrese de que la aplicación de destino aparece en Microsoft Intune aplicaciones protegidas. En el caso de lob o aplicaciones personalizadas, compruebe que las aplicaciones usan la versión más reciente de Intune APP SDK.

Para iOS, esta práctica es importante porque cada versión contiene correcciones que afectan a cómo se aplican estas directivas y cómo funcionan. Para obtener más información, consulte versiones de iOS del SDK de aplicaciones de Intune. Los usuarios de Android deben tener instalada la versión más reciente de la aplicación Portal de empresa porque la aplicación funciona como agente de directivas.

Paso 5: Comprobar que el usuario inició sesión en la aplicación afectada mediante su cuenta corporativa de destino

Algunas aplicaciones se pueden usar sin inicio de sesión de usuario, pero para administrar correctamente una aplicación mediante Intune APP, los usuarios deben iniciar sesión en la aplicación con sus credenciales corporativas. Intune directivas de protección de aplicaciones requieren que la identidad del usuario sea coherente entre la aplicación y Intune SDK de la aplicación. Asegúrese de que el usuario afectado ha iniciado sesión correctamente en la aplicación con su cuenta corporativa.

En la mayoría de los escenarios, los usuarios inician sesión en sus cuentas con su nombre principal de usuario (UPN). Sin embargo, en algunos entornos (como escenarios locales), los usuarios pueden usar otra forma de credenciales de inicio de sesión. En estos casos, es posible que descubra que el UPN que se usa en la aplicación no coincide con el objeto UPN de Microsoft Entra ID. Cuando se produce este problema, las directivas de protección de aplicaciones no se aplican según lo esperado.

Los procedimientos recomendados de Microsoft son hacer coincidir el UPN con la dirección SMTP principal. Esta práctica permite a los usuarios iniciar sesión en aplicaciones administradas, Intune protección de aplicaciones y otros recursos Microsoft Entra al tener una identidad coherente. Para obtener más información, vea Microsoft Entra rellenado UserPrincipalName.

La única manera de garantizar esta coherencia es a través de la autenticación moderna. Hay escenarios en los que las aplicaciones pueden funcionar en una configuración local sin autenticación moderna. Sin embargo, los resultados no son coherentes ni están garantizados.

Si el entorno requiere métodos de inicio de sesión alternativos, consulte Configuración del identificador de inicio de sesión alternativo, específicamente Autenticación moderna híbrida con identificador alternativo.

Paso 6: Recopilación de datos de dispositivos con Microsoft Edge

Trabaje con el usuario para recopilar detalles sobre lo que está intentando hacer y los pasos que está realizando. Pida al usuario que recopile capturas de pantalla o grabación de vídeo del comportamiento. Esto ayuda a aclarar las acciones explícitas del dispositivo que se están realizando. A continuación, recopile registros de aplicaciones administradas a través de Microsoft Edge en el dispositivo.

Los usuarios con Microsoft Edge instalado en su dispositivo iOS o Android pueden ver el estado de administración de todas las aplicaciones publicadas por Microsoft. Pueden usar los pasos siguientes para enviar registros para ayudar en la solución de problemas.

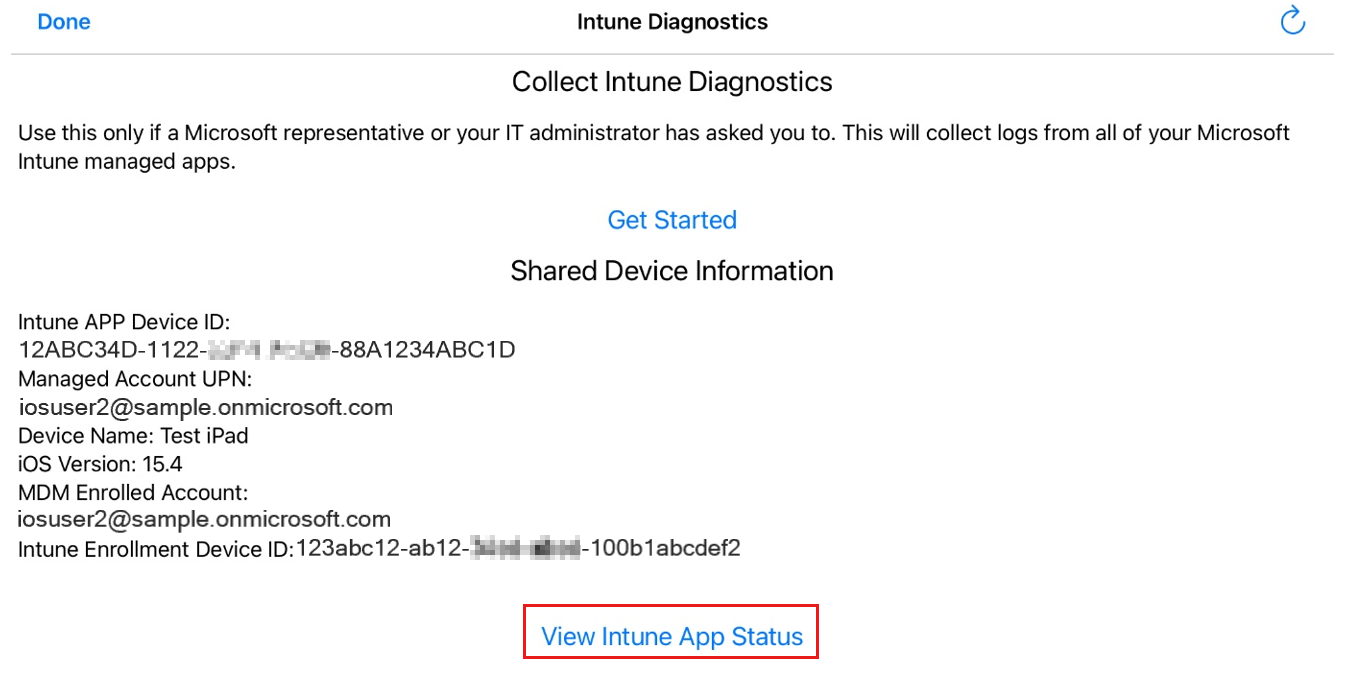

- Abra Microsoft Edge para iOS y Android en el dispositivo.

- En la barra de direcciones, escriba: about:intunehelp.

- Microsoft Edge para iOS y Android se inicia en modo de solución de problemas.

En esta pantalla, se le presentarán dos opciones y datos sobre el dispositivo.

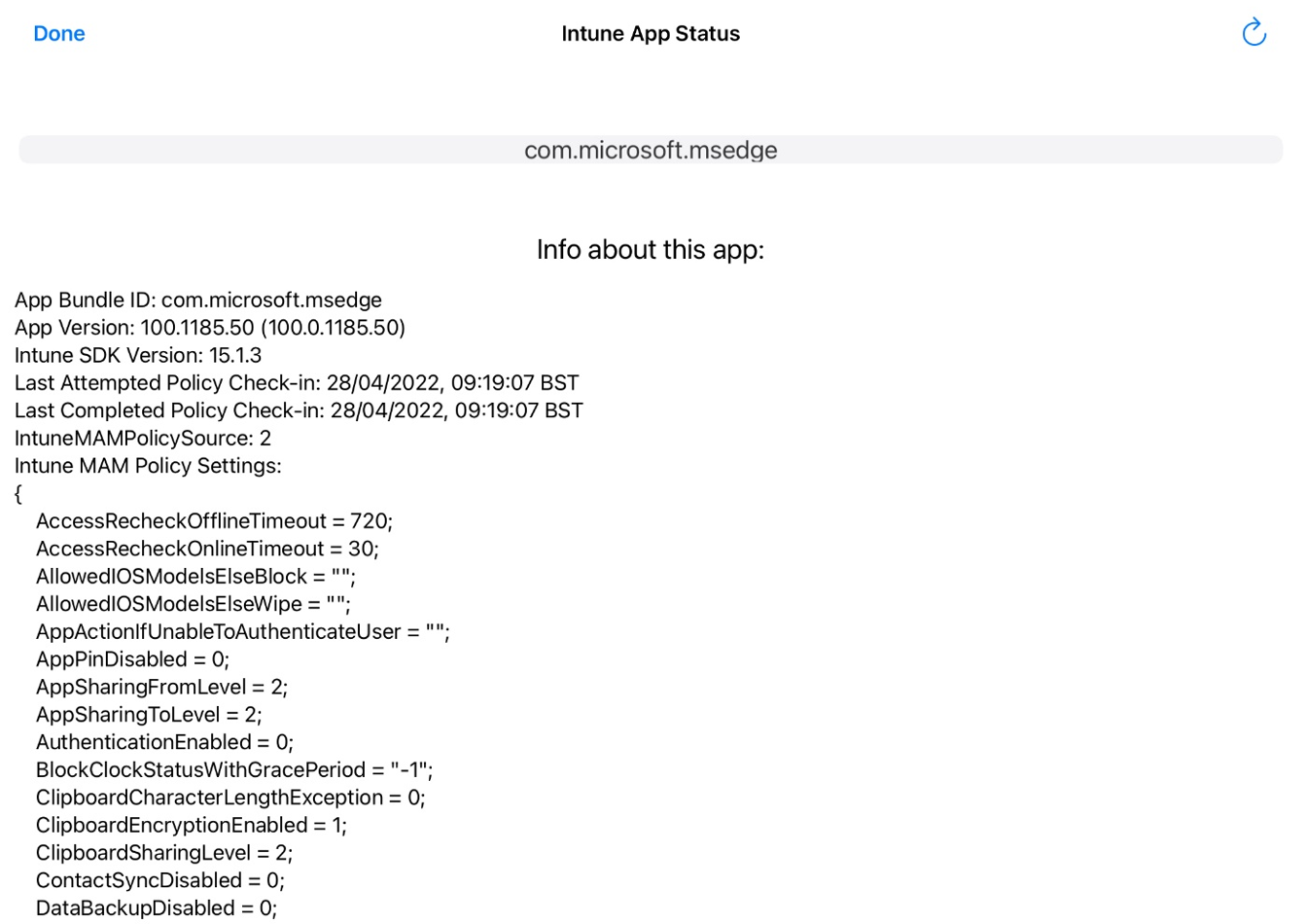

Seleccione Ver Intune estado de la aplicación para ver una lista de aplicaciones. Si selecciona una aplicación específica, mostrará la configuración de la aplicación asociada a esa aplicación que está activa actualmente en el dispositivo.

Si la información que se muestra para una aplicación específica está limitada a la versión de la aplicación y se agrupa con la marca de tiempo de protección de directiva, significa que actualmente no se aplica ninguna directiva a esa aplicación en el dispositivo.

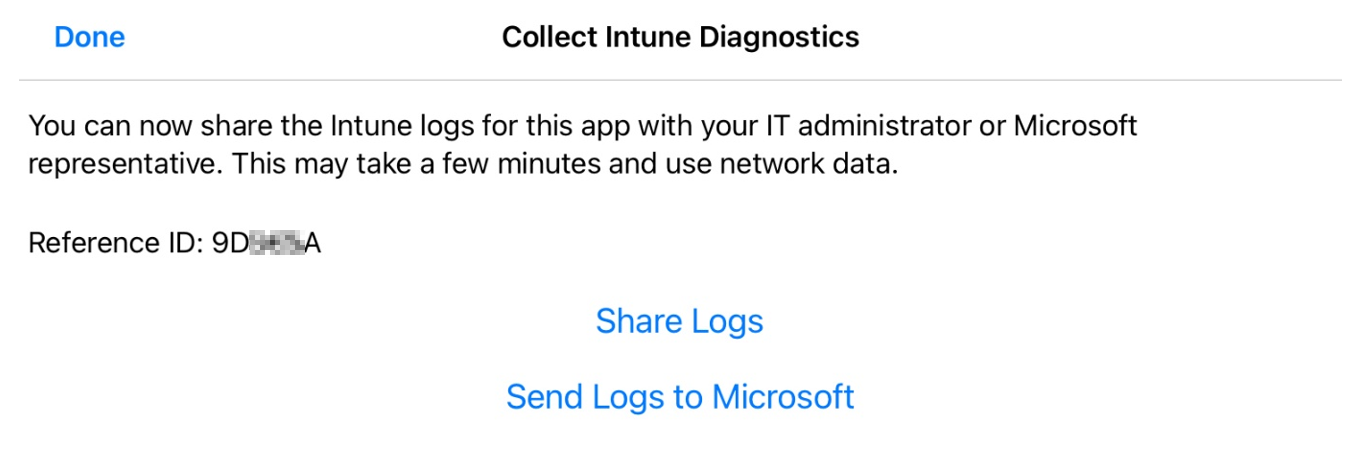

La opción Introducción le permite recopilar registros sobre las aplicaciones habilitadas para la aplicación. Si abre una incidencia de soporte técnico con Microsoft para directivas de protección de aplicaciones, siempre debe proporcionar estos registros desde un dispositivo afectado si es posible. Para obtener instrucciones específicas de Android, consulte Carga y registros de correo electrónico.

Para obtener una lista de la configuración almacenada en los registros de diagnóstico de Intune (APP), consulte Revisión de los registros de protección de aplicaciones del cliente.

Escenarios de solución de problemas adicionales

Revise los siguientes escenarios comunes al solucionar el problema de la aplicación. También puede revisar los escenarios en Problemas comunes de transferencia de datos.

Escenario: Los cambios de directiva no se aplican

El SDK de Intune App comprueba periódicamente si hay cambios en la directiva. Sin embargo, este proceso puede retrasarse por cualquiera de los siguientes motivos:

- La aplicación no se ha registrado con el servicio.

- La aplicación Portal de empresa se ha quitado del dispositivo.

La directiva de protección de aplicaciones de Intune se basa en la identidad del usuario. Por lo tanto, se requiere un inicio de sesión válido que use una cuenta profesional o educativa en la aplicación y una conexión coherente con el servicio. Si el usuario no ha iniciado sesión en la aplicación o la aplicación Portal de empresa se ha quitado del dispositivo, no se aplicarán las actualizaciones de directivas.

Importante

El SDK de Intune App comprueba cada 30 minutos el borrado selectivo. Sin embargo, es posible que los cambios en la directiva existente para los usuarios que ya han iniciado sesión no aparezcan durante un máximo de 8 horas. Para acelerar este proceso, haga que el usuario cierre la sesión de la aplicación y vuelva a iniciar sesión o reinicie el dispositivo.

Para comprobar el estado de protección de la aplicación, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Intune.

- SeleccioneMonitor> de aplicaciones>Protección de aplicaciones estado y, a continuación, seleccione el icono Usuarios asignados.

- En la página Informes de aplicaciones, seleccione Seleccionar usuario para abrir una lista de usuarios y grupos.

- Busque y seleccione uno de los usuarios afectados de la lista y seleccione Seleccionar usuario.

- Revise las directivas que se aplican actualmente, incluido el estado y la hora de la última sincronización.

- Si el estado no está protegido o si la pantalla indica que no ha habido una sincronización reciente, compruebe si el usuario tiene una conexión de red coherente. Para los usuarios de Android, asegúrese de que tienen instalada la versión más reciente de la aplicación Portal de empresa.

Las directivas de protección de aplicaciones de Intune incluyen asistencia con varias identidades. Intune puede aplicar directivas de protección de aplicaciones solo a la cuenta profesional o educativa que haya iniciado sesión en la aplicación. Sin embargo, solo se admite una cuenta profesional o educativa por dispositivo.

Escenario: los dispositivos iOS inscritos en Intune requieren una configuración adicional

Al crear una directiva de protección de aplicaciones, puede dirigirla a todos los tipos de aplicación o a los siguientes tipos de aplicación:

- Aplicaciones en dispositivos no administrados

- Aplicaciones en dispositivos administrados por Intune

- Aplicaciones en el perfil de trabajo de propiedad personal de Android

Nota:

Para especificar los tipos de aplicación, establezca Destino en Todos los tipos de aplicación en No y, a continuación, seleccione en la lista Tipos de aplicación.

Si solo tiene como destino dispositivos administrados Intune iOS, es necesario establecer como destino las siguientes opciones de configuración de aplicaciones adicionales junto con la directiva de protección de aplicaciones:

- IntuneMAMUPN debe configurarse para todas las aplicaciones administradas por MDM (Intune o EMM de terceros). Para obtener más información, consulte Configuración de UPN de usuario para Microsoft Intune o EMM de terceros.

- IntuneMAMDeviceID debe configurarse para todas las aplicaciones administradas por MDM de terceros y LOB.

- IntuneMAMDeviceID debe configurarse como token de id. de dispositivo. Por ejemplo, key=IntuneMAMDeviceID, value={{deviceID}}. Para obtener más información, vea Agregar directivas de configuración de aplicaciones para dispositivos iOS administrados.

- Si solo se configura el valor IntuneMAMDeviceID, Intune APP considerará que el dispositivo no está administrado.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de