Inicio de sesión en Escritorio remoto con Windows Hello para empresas

Puede usar Windows Hello para empresas para iniciar sesión en una sesión de Escritorio remoto mediante las funcionalidades de tarjeta inteligente redirigidas del Protocolo de Escritorio remoto (RDP). Esto es posible mediante la implementación de un certificado en el dispositivo del usuario, que luego se usa como la credencial proporcionada al establecer la conexión RDP a otro dispositivo Windows.

En este artículo se describen dos enfoques de implementación de certificados, donde los certificados de autenticación se implementan en el contenedor de Windows Hello para empresas:

- Uso de Microsoft Intune con conectores SCEP o PKCS

- Uso de una directiva de inscripción de Servicios de certificados de Active Directory (AD CS)

Sugerencia

Considere la posibilidad de usar Remote Credential Guard en lugar de Windows Hello para empresas para el inicio de sesión de RDP. Credential Guard remoto proporciona inicio de sesión único (SSO) a sesiones RDP mediante la autenticación Kerberos y no requiere la implementación de certificados. Para obtener más información, vea Remote Credential Guard.

Cómo funciona

Windows genera y almacena claves criptográficas mediante un componente de software denominado proveedor de almacenamiento de claves (KSP):

- Las claves basadas en software se crean y almacenan mediante el proveedor de almacenamiento de claves de software de Microsoft

- Las claves de tarjeta inteligente se crean y almacenan mediante el proveedor de almacenamiento de claves de tarjeta inteligente de Microsoft

- Las claves creadas y protegidas por Windows Hello para empresas se crean y almacenan mediante el proveedor de almacenamiento de claves de Microsoft Passport

Un certificado en una tarjeta inteligente comienza con la creación de un par de claves asimétricas mediante el KSP de tarjeta inteligente de Microsoft. Windows solicita un certificado basado en el par de claves de la entidad de certificación emisora de empresas, que devuelve un certificado almacenado en el almacén de certificados personal del usuario. La clave privada permanece en la tarjeta inteligente y la clave pública se almacena con el certificado. Los metadatos del certificado (y la clave) almacenan el proveedor de almacenamiento de claves usado para crear la clave (recuerde que el certificado contiene la clave pública).

El mismo concepto se aplica a Windows Hello para empresas, salvo que las claves se crean mediante el KSP de Microsoft Passport. La clave privada del usuario permanece protegida por el módulo de seguridad (TPM) del dispositivo y el gesto del usuario (PIN/biométrico). Las API de certificado ocultan la complejidad. Cuando una aplicación usa un certificado, las API de certificado localizan las claves mediante el proveedor de almacenamiento de claves guardado. Los proveedores de almacenamiento de claves dirigen las API de certificado en qué proveedor usan para buscar la clave privada asociada al certificado. Así es como Windows sabe que tiene un certificado de tarjeta inteligente sin la tarjeta inteligente insertada y le pide que inserte la tarjeta inteligente.

Windows Hello para empresas emula una tarjeta inteligente para la compatibilidad de aplicaciones y el KSP de Microsoft Passport solicita al usuario su gesto biométrico o pin.

Nota

Escritorio remoto con biometría no funciona con la inscripción doble o escenarios en los que el usuario proporciona credenciales alternativas.

Requisitos

Esta es una lista de requisitos para habilitar el inicio de sesión de RDP con Windows Hello para empresas:

- Una infraestructura PKI basada en AD CS o de terceros

- Windows Hello para empresas implementar en los clientes

- Si tiene previsto admitir Microsoft Entra dispositivos unidos, los controladores de dominio deben tener un certificado, que actúa como raíz de confianza para los clientes. El certificado garantiza que los clientes no se comuniquen con controladores de dominio no autorizados.

Si tiene previsto implementar certificados mediante Microsoft Intune, estos son más requisitos:

- Asegúrese de que tiene la infraestructura para admitir la implementación de SCEP o PKCS .

- Implementar el certificado de entidad de certificación raíz y cualquier otro certificado de entidad de certificación intermedio en Microsoft Entra dispositivos unidos mediante una directiva de certificado raíz de confianza

Creación de una plantilla de certificado

El proceso de creación de una plantilla de certificado se aplica a escenarios en los que se usa una infraestructura de Active Directory local Certificate Services (AD CS).

Primero debe crear una plantilla de certificado e implementar certificados basados en esa plantilla en el contenedor de Windows Hello para empresas.

La configuración de la plantilla de certificado es diferente en función de si implementa certificados mediante Microsoft Intune o una directiva de inscripción de Active Directory. Seleccione la opción que mejor se adapte a sus necesidades.

Inicie sesión en la entidad de certificación emisora (CA) y abra Administrador del servidor

Seleccione Entidad de certificación herramientas>. Se abre la consola de administración de Microsoft (MMC) de la entidad de certificación

En MMC, expanda el nombre de la entidad de certificación y haga clic con el botón derecho en Administrar plantillas de > certificado

Se abre la consola Plantillas de certificado. Todas las plantillas de certificado se muestran en el panel de detalles

Haga clic con el botón derecho en la plantilla Inicio de sesión de tarjeta inteligente y seleccione Plantilla duplicada.

Use la tabla siguiente para configurar la plantilla:

Nombre de pestaña Configuraciones Compatibilidad - Desactive la casilla Mostrar cambios resultantes

- Seleccione Windows Server 2012 o Windows Server 2012 R2 en la lista Entidad de certificación

- Seleccione Windows Server 2012 o Windows Server 2012 R2 en la lista Destinatario de certificación

General - Especifique un nombre para mostrar de plantilla, por ejemplo , WHfB Certificate Authentication

- Establecer el período de validez en el valor deseado

- Tome nota del nombre de la plantilla para más adelante, que debe ser el mismo que el nombre para mostrar de la plantilla menos los espacios (WHfBCertificateAuthentication en este ejemplo)

Extensions Compruebe que la extensión Directivas de aplicación incluye inicio de sesión de tarjeta inteligente. Nombre del firmante Seleccione Suministrar en la solicitud. Control de solicitudes - Establezca propósito en Inicio de sesión de firma y tarjeta inteligente y seleccione Sí cuando se le pida que cambie el propósito del certificado.

- Active la casilla Renovar con la misma clave .

- Seleccione Preguntar al usuario durante la inscripción

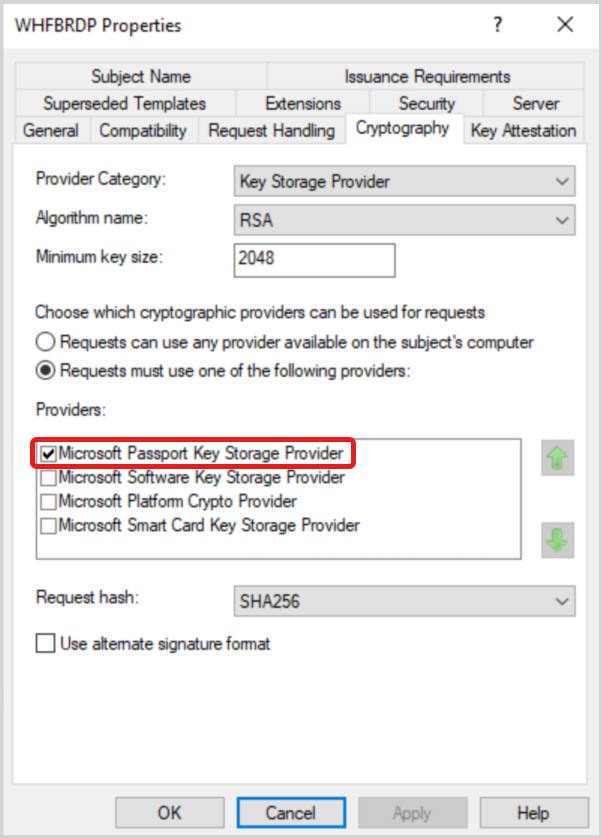

Nota: Si implementa certificados con un perfil PKCS, seleccione la opción Permitir exportación de clave privada.Criptografía - Establecer la categoría de proveedor en Proveedor de almacenamiento de claves

- Establecer el nombre del algoritmo en RSA

- Establecer el tamaño mínimo de clave en 2048

- Seleccionar solicitudes debe usar uno de los siguientes proveedores

- Seleccionar proveedor de almacenamiento de claves de software de Microsoft

- Establecer el hash de solicitud en SHA256

Seguridad Agregar la entidad de seguridad usada para el acceso de inscripción de SCEP o PKCS Seleccione Aceptar para finalizar los cambios y crear la nueva plantilla. La nueva plantilla debería aparecer ahora en la lista de plantillas de certificado.

Cierre la consola de plantillas de certificado

Emisión de la plantilla de certificado

- En la consola de la entidad de certificación, haga clic con el botón derecho en Plantillas de certificado y seleccione Nueva > plantilla de certificado para emitir.

- En la lista de plantillas, seleccione la plantilla que creó anteriormente (autenticación de certificados WHFB) y seleccione Aceptar. La plantilla puede tardar algún tiempo en replicarse en todos los servidores y estar disponible en esta lista.

- Una vez replicada la plantilla, en MMC, haga clic con el botón derecho en la lista Entidad de certificación y seleccione Todas las tareas > Detener servicio. Vuelva a hacer clic con el botón derecho en el nombre de la CA y seleccione Todas las tareas > Iniciar servicio.

Implementación de certificados

El proceso de implementación de certificados es diferente en función de si se usa Microsoft Intune o una directiva de inscripción de Active Directory. Seleccione la opción que mejor se adapte a sus necesidades.

En esta sección se describe cómo configurar una directiva SCEP en Intune. Se pueden seguir pasos similares para configurar una directiva PKCS.

Seleccionar perfiles de configuración de dispositivos >> Crear perfil

Seleccione Platform Windows 10 and later (Plataforma > Windows 10 y versiones posteriores) y Profile type Templates SCEP Certificate (Certificado SCEP de > plantillas de tipo > de perfil)

Seleccione Crear.

En el panel Aspectos básicos, proporcione un nombre y, opcionalmente, una descripción > siguiente.

En el panel Configuración , use la tabla siguiente para configurar la directiva:

Configuración Configuraciones Tipo de certificado Usuario Formato de nombre del firmante CN={{UserPrincipalName}}

Nota: Si hay una discrepancia entre el sufijo UPN de usuario y el FQDN de dominio de Active Directory, useCN={{OnPrem_Distinguished_Name}}en su lugar.Nombre alternativo del firmante En la lista desplegable, seleccione Nombre principal de usuario (UPN) con un valor de {{UserPrincipalName}}Período de validez del certificado Configuración de un valor de su elección Proveedor de almacenamiento de claves (KSP) Inscríbase en Windows Hello para empresas; de lo contrario, se producirá un error Uso de claves Firma digital Tamaño de clave (bits) 2048 Para algoritmo hash SHA-2 Certificado raíz Seleccione +Certificado raíz y seleccione el perfil de certificado de confianza creado anteriormente para el certificado de ca raíz. Uso extendido de claves - Nombre:Inicio de sesión de tarjeta inteligente

- Identificador de objeto:

1.3.6.1.4.1.311.20.2.2 - Valores predefinidos:No configurados

- Nombre:Autenticación de cliente

- Identificador de objeto:

1.3.6.1.5.5.7.3.2 - Valores predefinidos:Autenticación de cliente

Umbral de renovación (%) Configuración de un valor de su elección Direcciones URL del servidor SCEP Proporcione los puntos de conexión públicos que configuró durante la implementación de la infraestructura de SCEP. Seleccione Siguiente.

En el panel Asignaciones, asigne la directiva a un grupo de seguridad que contenga como miembros los dispositivos o usuarios que desea configurar y seleccione Siguiente.

En el panel Reglas de aplicabilidad , configure las restricciones de emisión, si es necesario, y seleccione Siguiente.

En el panel Revisar y crear, revise la configuración de la directiva y seleccione Crear.

Para obtener más información sobre cómo configurar directivas SCEP, vea Configurar perfiles de certificado SCEP en Intune. Para configurar directivas PKCS, consulte Configuración y uso del certificado PKCS con Intune.

Precaución

Si implementa certificados a través de Intune y configura Windows Hello para empresas a través de la directiva de grupo, los dispositivos no obtendrán un certificado y registrarán el código 0x82ab0011 de error en el DeviceManagement-Enterprise-Diagnostic-Provider registro.

Para evitar el error, configure Windows Hello para empresas a través de Intune en lugar de la directiva de grupo.

Uso de entidades de certificación que no son de Microsoft

Si usa una PKI que no es de Microsoft, es posible que las plantillas de certificado publicadas en el Active Directory local no estén disponibles. Para obtener instrucciones con la integración de Intune/SCEP con implementaciones PKI que no son de Microsoft, consulte Uso de entidades de certificación (CA) que no son de Microsoft con SCEP en Microsoft Intune.

Como alternativa al uso de SCEP, o si ninguna de las soluciones cubiertas anteriormente funciona en su entorno, puede generar manualmente solicitudes de firma de certificados (CSR) para su envío a la PKI. Para ayudar con este enfoque, puede usar el commandlet de PowerShell Generate-CertificateRequest .

El Generate-CertificateRequest commandlet genera un .inf archivo para una clave de Windows Hello para empresas existente. .inf se puede usar para generar una solicitud de certificado manualmente mediante certreq.exe. El commandlet también genera un .req archivo, que se puede enviar a la PKI para un certificado.

Comprobación de que el certificado está implementado

Para comprobar que el certificado está implementado correctamente en el contenedor de Windows Hello para empresas, use el siguiente comando:

certutil -store -user my

La salida muestra las claves y los certificados almacenados en el almacén de usuarios. Si se implementa un certificado emitido desde la ca en el contenedor de Windows Hello para empresas, la salida muestra el certificado con un Provider valor de Microsoft Passport Key Storage Provider.

Por ejemplo:

C:\Users\amanda.brady>certutil -store -user my

my "Personal"

================ Certificate 0 ================

Serial Number: 110000001f4c4eccc46fc8f93a00000000001f

Issuer: CN=Contoso - Issuing CA, DC=CONTOSO, DC=COM

NotBefore: 12/8/2023 6:16 AM

NotAfter: 12/7/2024 6:16 AM

Subject: CN=amanda.brady@contoso.com

Non-root Certificate

Template: 1.3.6.1.4.1.311.21.8.2835349.12167323.7094945.1118853.678601.83.11484210.8005739

Cert Hash(sha1): 63c6ce5fc512933179d3c0a5e94ecba98092f93d

Key Container = S-1-12-1-../../login.windows.net/../amanda.brady@contoso.com

Provider = Microsoft Passport Key Storage Provider

Private key is NOT exportable

Encryption test passed

Experiencia del usuario

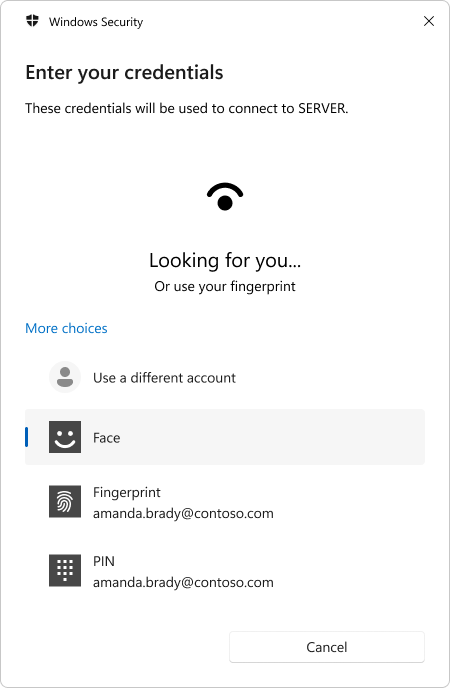

Una vez que los usuarios obtienen su certificado, pueden realizar RDP en cualquier dispositivo Windows del mismo bosque de Active Directory que la cuenta de Active Directory de los usuarios abriendo Conexión a Escritorio remoto (mstsc.exe). Al conectarse al host remoto, se les pide que usen Windows Hello para empresas para desbloquear la clave privada del certificado.

Microsoft Entra dispositivo unido

El usuario puede autenticarse con cualquier gesto de desbloqueo Windows Hello disponible, incluida la biometría.

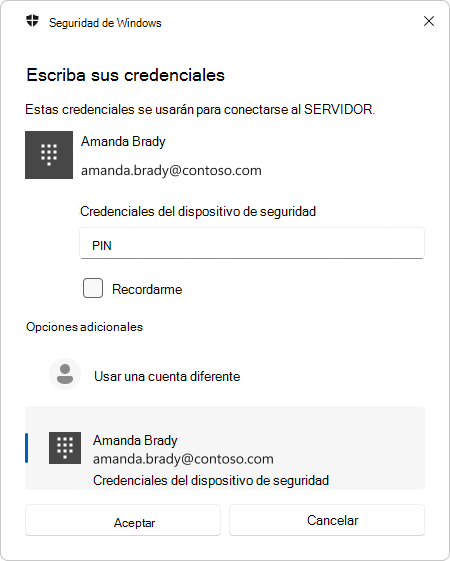

Microsoft Entra dispositivo unido a híbridos

El símbolo del sistema de credenciales identifica el proveedor de credenciales de Windows Hello como credencial de dispositivo de seguridad. El usuario debe usar el proveedor de credenciales de PIN para desbloquear.

Este es un breve vídeo en el que se muestra la experiencia del usuario desde un dispositivo unido a Microsoft Entra mediante la huella digital como factor de desbloqueo:

Nota

El usuario debe estar autorizado para conectarse al servidor remoto mediante el protocolo escritorio remoto, por ejemplo, siendo miembro del grupo local Usuarios de Escritorio remoto en el host remoto.

Compatibilidad

Aunque los usuarios aprecian la comodidad de la biometría y los administradores valoran la seguridad, es posible que experimente problemas de compatibilidad con las aplicaciones y los certificados de Windows Hello para empresas. En estos escenarios, puede implementar una configuración de directiva para revertir al comportamiento anterior para los usuarios que lo necesitan.

Para obtener más información, consulte Uso de certificados Windows Hello para empresas como certificado de tarjeta inteligente.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de