introducción a Protección de aplicaciones de Microsoft Defender

Nota

- Protección de aplicaciones de Microsoft Defender, incluidas las API de Iniciador de aplicaciones aisladas de Windows, está en desuso para Microsoft Edge para negocios y ya no se actualizará. Para obtener más información sobre las funcionalidades de seguridad de Microsoft Edge, consulte Microsoft Edge For Business Security.

- A partir de Windows 11, versión 24H2, Protección de aplicaciones de Microsoft Defender, incluidas las API del iniciador de aplicaciones aisladas de Windows, ya no está disponible.

- Dado que Protección de aplicaciones está en desuso, no habrá una migración al manifiesto perimetral V3. Las extensiones de explorador correspondientes y la aplicación de la Tienda Windows asociada ya no están disponibles. Si desea bloquear exploradores sin protección hasta que esté listo para retirar el uso de MDAG en su empresa, se recomienda usar directivas de AppLocker o el servicio de administración de Microsoft Edge. Para obtener más información, consulte Microsoft Edge y Protección de aplicaciones de Microsoft Defender.

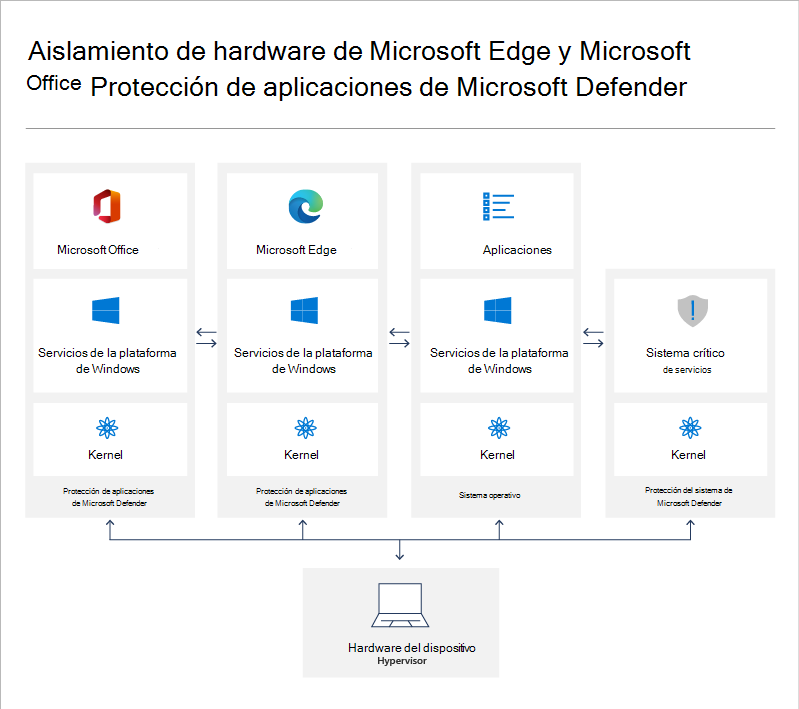

Protección de aplicaciones de Microsoft Defender (MDAG) está diseñado para ayudar a evitar ataques antiguos y recién emergentes para ayudar a mantener la productividad de los empleados. Con nuestro enfoque de aislamiento de hardware único, nuestro objetivo es destruir el cuaderno de estrategias que usan los atacantes haciendo que los métodos de ataque actuales sean obsoletos.

¿Qué es la Protección de aplicaciones y cómo funciona?

Para Microsoft Edge, Protección de aplicaciones ayuda a aislar sitios no de confianza definidos por la empresa, lo que protege a su empresa mientras los empleados navegan por Internet. Como administrador de la empresa, debes definir las páginas web, los recursos de nube y las redes internas de confianza. Todo lo que no se encuentre en la lista se considerará no de confianza. Si un empleado va a un sitio que no es de confianza a través de Microsoft Edge o Internet Explorer, Microsoft Edge abre el sitio en un contenedor aislado habilitado para Hyper-V.

Para Microsoft Office, Protección de aplicaciones ayuda a evitar que los archivos de Word, PowerPoint y Excel que no son de confianza accedan a recursos de confianza. Protección de aplicaciones abre archivos que no son de confianza en un contenedor aislado habilitado para Hyper-V. El contenedor aislado de Hyper-V es independiente del sistema operativo host. Este aislamiento de contenedor significa que si el sitio o archivo que no es de confianza resulta malintencionado, el dispositivo host está protegido y el atacante no puede acceder a los datos de la empresa. Por ejemplo, este enfoque hace que el contenedor aislado sea anónimo, por lo que el atacante no podrá acceder a las credenciales empresariales del empleado.

¿Qué tipos de dispositivos deben usar la Protección de aplicaciones?

Protección de aplicaciones se ha creado para tener como destino varios tipos de dispositivos:

Escritorios empresariales. Estos equipos de escritorio están unidos a un dominio y los administra tu organización. La administración de la configuración se realiza principalmente a través de Microsoft Configuration Manager o Microsoft Intune. Por lo general, los empleados tienen los privilegios de usuario estándares y usan una red de banda ancha con cable corporativa.

Portátiles móviles empresariales. Estos ordenadores portátiles están unidos a un dominio y los administra tu organización. La administración de la configuración se realiza principalmente a través de Microsoft Configuration Manager o Microsoft Intune. Por lo general, los empleados tienen los privilegios de usuario estándares y usan una red de banda ancha inalámbrica corporativa.

Traiga su propio dispositivo (BYOD) portátiles móviles. Estos portátiles de propiedad personal no están unidos a dominios, sino que los administra su organización a través de herramientas, como Microsoft Intune. El empleado suele ser un administrador del dispositivo y usa una red corporativa de ancho de banda alto inalámbrica mientras se encuentra en el trabajo, y una red personal similar mientras está en casa.

Dispositivos personales. Estos equipos de escritorio o portátiles móviles de propiedad personal no están unidos a un dominio ni están administrados por una organización. El usuario es un administrador en el dispositivo y usa una red personal inalámbrica de ancho de banda alto mientras está en casa o una red pública comparable mientras está fuera.

Requisitos de licencia y de la edición de Windows

En la tabla siguiente se enumeran las ediciones de Windows que admiten Protección de aplicaciones de Microsoft Defender (MDAG) para el modo independiente de Edge:

| Windows Pro | Windows Enterprise | Windows Pro Education/SE | Windows Education |

|---|---|---|---|

| Sí | Sí | Sí | Sí |

Protección de aplicaciones de Microsoft Defender (MDAG) para los derechos de licencia en modo independiente de Edge se conceden mediante las siguientes licencias:

| Windows Pro/Pro Education/SE | Windows Enterprise E3 | Windows Enterprise E5 | Windows Education A3 | Windows Education A5 |

|---|---|---|---|---|

| Sí | Sí | Sí | Sí | Sí |

Se puede obtener más información sobre las licencias de Windows en Información general sobre las licencias de Windows.

Para obtener más información sobre Protección de aplicaciones de Microsoft Defender (MDAG) para el modo de empresa de Microsoft Edge, Configure Protección de aplicaciones de Microsoft Defender policy settings (Configuración de directivas de Protección de aplicaciones de Microsoft Defender).

Artículos relacionados

| Artículo | Descripción |

|---|---|

| Requisitos del sistema para Protección de aplicaciones de Microsoft Defender | Especifica los requisitos previos necesarios para instalar y usar Protección de aplicaciones. |

| Preparar e instalar Protección de aplicaciones de Microsoft Defender | Ofrece instrucciones acerca de cómo determinar el modo que se debe emplear (independiente o administrado por la empresa) y cómo instalar la Protección de aplicaciones en la organización. |

| Configuración de los valores de directiva de grupo para Protección de aplicaciones de Microsoft Defender | Ofrece información sobre la configuración de la directiva de grupo y MDM. |

| Probar escenarios con Protección de aplicaciones de Microsoft Defender en su empresa u organización | Proporciona una lista de escenarios de prueba sugeridos que puede usar para probar Protección de aplicaciones en su organización. |

| Protección de aplicaciones de Microsoft Defender para Microsoft Office | Describe Protección de aplicaciones para Microsoft Office, incluidos los requisitos mínimos de hardware, la configuración y una guía de solución de problemas |

| Preguntas más frecuentes: Protección de aplicaciones de Microsoft Defender | Proporciona respuestas a las preguntas más frecuentes sobre las características de Protección de aplicaciones, la integración con el sistema operativo Windows y la configuración general. |

| Use un límite de red para agregar sitios de confianza en dispositivos Windows en Microsoft Intune | Límite de red, una característica que le ayuda a proteger su entorno frente a sitios que no son de confianza para su organización. |