Novedades de Windows 10 Enterprise LTSC 2019

En este artículo se enumeran las características y el contenido nuevos y actualizados que son de interés para los profesionales de TI para Windows 10 Enterprise LTSC 2019, en comparación con Windows 10 Enterprise LTSC 2016 (LTSB). Para obtener una breve descripción del canal de mantenimiento LTSC y la compatibilidad asociada, consulte Windows 10 Enterprise LTSC.

Nota

Windows 10 Enterprise LTSC 2019 estuvo disponible por primera vez el 13 de noviembre de 2018. Las características de Windows 10 Enterprise LTSC 2019 son equivalentes a Windows 10, versión 1809.

Windows 10 Enterprise LTSC 2019 se basa en Windows 10 Pro, versión 1809, que agrega características premium diseñadas para satisfacer las necesidades de organizaciones grandes y medianas (incluidas las grandes instituciones académicas), como:

- Protección avanzada contra amenazas de seguridad modernas

- Flexibilidad total de la implementación del sistema operativo

- Opciones de actualización y soporte técnico

- Funcionalidades completas de control y administración de dispositivos y aplicaciones

La versión Windows 10 Enterprise LTSC 2019 es una versión importante para los usuarios de LTSC, ya que incluye las mejoras acumulativas proporcionadas en Windows 10 versiones 1703, 1709, 1803 y 1809. A continuación se proporcionan detalles sobre estas mejoras.

Importante

La versión LTSC está pensada para dispositivos de uso especial. La compatibilidad con LTSC por parte de aplicaciones y herramientas diseñadas para la versión general del canal de disponibilidad de Windows 10 podría ser limitada.

Microsoft Intune

Microsoft Intune admite Windows 10 Enterprise LTSC 2019 con la excepción siguiente:

- Los anillos de actualización no se pueden usar para las actualizaciones de características, ya que Windows 10 versiones de LTSC no reciben actualizaciones de características. Los anillos de actualización se pueden usar para las actualizaciones de calidad de los clientes de Windows 10 Enterprise LTSC 2019.

Seguridad

Esta versión de Windows 10 incluye mejoras de seguridad para la protección contra amenazas, la protección de la información y la protección de identidades.

Protección contra amenazas

Microsoft Defender para punto de conexión

La plataforma Microsoft Defender para punto de conexión incluye varios pilares de seguridad. En esta versión de Windows, Defender para punto de conexión incluye análisis eficaces, integración de pila de seguridad y administración centralizada para una mejor detección, prevención, investigación, respuesta y administración.

Reducción de la superficie expuesta a ataques

La reducción de la superficie expuesta a ataques incluye sistemas de prevención de intrusiones basados en host, como el acceso controlado a carpetas.

Esta característica puede ayudar a evitar que ransomware y otro malware destructivo cambien sus archivos personales. En algunos casos, las aplicaciones que normalmente utilizas podrían bloquearse para impedir realizar cambios en carpetas comunes como Documentos e Imágenes. Hemos facilitado la incorporación de aplicaciones que se bloquearon recientemente para que pueda seguir usando el dispositivo sin desactivar completamente la característica.

Cuando se bloquea una aplicación, aparecerá en una lista de las aplicaciones recientemente bloqueadas, a las que se puede acceder haciendo clic en Administrar la configuración en el encabezado de Protección contra ransomware . Seleccione Permitir una aplicación a través del acceso controlado a carpetas. Después del aviso, seleccione el + botón y elija Aplicaciones bloqueadas recientemente. Selecciona cualquiera de las aplicaciones para agregarlas a la lista de aplicaciones permitidas. También puedes buscar una aplicación desde esta página.

Firewall de Windows Defender

Windows Defender Firewall ahora admite procesos de Subsistema de Windows para Linux (WSL). Puede agregar reglas específicas para un proceso de WSL como lo haría para cualquier proceso de Windows. Además, Firewall de Windows Defender ahora admite notificaciones para los procesos WSL. Por ejemplo, cuando una herramienta de Linux quiere permitir el acceso a un puerto desde el exterior (por ejemplo, SSH o un servidor web como nginx), Firewall de Windows Defender solicitará permitir el acceso al igual que se haría para un proceso de Windows cuando el puerto comienza a aceptar las conexiones. Este comportamiento se introdujo por primera vez en la compilación 17627.

Device Guard de Windows Defender

Device Guard siempre ha sido una colección de tecnologías que se pueden combinar para bloquear un equipo, entre las que se incluyen:

- Protección basada en software proporcionada por directivas de integridad de código

- Protección basada en hardware proporcionada por la integridad de código protegido por hipervisor (HVCI)

Pero estas protecciones también se pueden configurar por separado. Además, a diferencia de HVCI, las directivas de integridad de código no requieren seguridad basada en virtualización (VBS). Para ayudar a subrayar el valor distinto de estas protecciones, las directivas de integridad de código se han cambiado de nombre como Windows Defender Control de aplicaciones.

Protección de próxima generación

Detección de puntos de conexión y respuesta

Se han mejorado la detección y la respuesta de los puntos de conexión. Los clientes empresariales ahora pueden aprovechar toda la pila de seguridad de Windows con Microsoft Defender detecciones antivirus y bloques de Device Guard que aparecen en el portal de Microsoft Defender para punto de conexión.

Windows Defender ahora se denomina antivirus Microsoft Defender y ahora comparte el estado de detección entre los servicios de Microsoft 365 e interopera con Microsoft Defender para punto de conexión. También se han implementado otras directivas para mejorar la protección basada en la nube y hay nuevos canales disponibles para la protección de emergencia. Para obtener más información, consulta Protección contra virus y amenazas y Usar tecnologías de próxima generación en el Antivirus de Microsoft Defender a través de la protección proporcionada por la nube.

También hemos aumentado la amplitud de la biblioteca de documentación para los administradores de seguridad empresariales. La nueva biblioteca incluye información acerca de:

- Implementar y habilitar la protección antivirus

- Administrar actualizaciones

- Generación de informes

- Configuración de características

- Solución de problemas

Algunos de los aspectos más destacados de la nueva biblioteca incluyen la guía de evaluación para Microsoft Defender AV y la guía de implementación para Microsoft Defender AV en un entorno de infraestructura de escritorio virtual.

Entre las nuevas características de Microsoft Defender AV en Windows 10 Enterprise LTSC 2019 se incluyen:

- Actualizaciones de cómo se puede configurar la característica de bloqueo a primera vista

- La capacidad para especificar el nivel de protección en la nube

- Protección del Antivirus de Microsoft Defender en la aplicación Centro de seguridad de Windows Defender

Hemos invertido mucho en ayudar a protegernos contra ransomware, y continuamos esa inversión con la supervisión de comportamiento actualizada y la protección siempre activa en tiempo real.

También se ha mejorado la detección y respuesta de puntos de conexión. Entre las nuevas funcionalidades de detección se incluyen:

Detección personalizada. Con las detecciones personalizadas, puedes crear consultas personalizadas para supervisar eventos de cualquier tipo de comportamiento, como amenazas emergentes o sospechosas. Puede usar la búsqueda avanzada mediante la creación de reglas de detección personalizadas.

Mejoras en la memoria del sistema operativo y los sensores de kernel para permitir la detección de atacantes que usan ataques en memoria y en el nivel de kernel.

Detecciones actualizadas de ransomware y otros ataques avanzados.

La funcionalidad de detección histórica garantiza que se apliquen nuevas reglas de detección a hasta seis meses de datos almacenados para detectar ataques anteriores que podrían no haberse observado.

La respuesta a amenazas se mejora cuando se detecta un ataque, lo que permite que los equipos de seguridad actúen inmediatamente para contener una infracción:

- Realizar acciones de respuesta en una máquina: responde rápidamente a los ataques detectados aislando máquinas o recopilando un paquete para investigación.

- Realizar acciones de respuesta en un archivo: responde rápidamente a los ataques detectados al detener y poner en cuarentena archivos o al bloquear un archivo.

Otras funcionalidades se han agregado para ayudarle a obtener una visión holística de las investigaciones :

Análisis de amenazas: Threat Analytics es un conjunto de informes interactivos publicados por el equipo de investigación de Microsoft Defender para punto de conexión en cuanto se identifican amenazas y brotes emergentes. Los informes ayudan a los equipos de operaciones de seguridad a evaluar el efecto en su entorno. También proporcionan acciones recomendadas para contener, aumentar la resistencia de la organización y evitar amenazas específicas.

Datos de consulta mediante una Búsqueda avanzada en Microsoft Defender para punto de conexión.

Usar las investigaciones automatizadas para investigar y corregir amenazas

Investigar una cuenta de usuario: identificar las cuentas de usuario con más alertas activas e investigar posibles casos de credenciales en peligro.

Árbol de procesos de alerta : agrega varios eventos de detecciones y relacionados en una única vista para reducir el tiempo de resolución de los casos.

Extraer alertas mediante la API de REST: use la API de REST para extraer alertas de Microsoft Defender para punto de conexión.

Otras características de seguridad mejoradas incluyen:

Comprobar el estado de mantenimiento del sensor: comprueba la capacidad de un punto de conexión para proporcionar datos de sensores y comunicarse con el servicio ATP de Microsoft Defender para punto de conexión y solucionar los problemas conocidos.

Compatibilidad con el proveedor de servicios de seguridad administrados (MSSP): Microsoft Defender para punto de conexión agrega compatibilidad con este escenario proporcionando integración de MSSP. La integración permitirá que los MSSP realicen las siguientes acciones: obtener acceso al portal del Centro de seguridad de Windows Defender del cliente de MSSP, analizar notificaciones de correo electrónico y analizar alertas a través de las herramientas de administración de eventos e información de seguridad (SIEM).

Integración con Azure Defender: Microsoft Defender para punto de conexión se integra con Azure Defender para proporcionar una solución de protección completa del servidor. Con esta integración, Azure Defender puede usar Defender para punto de conexión para proporcionar una detección de amenazas mejorada para servidores Windows Server.

Integración con Microsoft Cloud App Security: Microsoft Cloud App Security usa señales de Microsoft Defender para punto de conexión para permitir la visibilidad directa del uso de aplicaciones en la nube, incluido el uso de servicios en la nube no admitidos (shadow IT) de todo Defender para Máquinas supervisadas por puntos de conexión.

Incorporación de Windows Server 2019: Microsoft Defender para punto de conexión ahora agrega compatibilidad con Windows Server 2019. Podrás volver a incorporar Windows Server 2019 en el mismo método disponible para los equipos de cliente de Windows 10.

Incorporación de versiones anteriores de Windows: incorpore versiones compatibles de máquinas Windows para que puedan enviar datos del sensor al sensor de Microsoft Defender para punto de conexión.

Habilitar el acceso condicional a proteger mejor a los usuarios, dispositivos y datos

También hemos agregado una nueva evaluación del servicio de hora de Windows a la sección Rendimiento del dispositivo & estado . Si detectamos que el tiempo del dispositivo no está sincronizado correctamente con nuestros servidores de tiempo y que el servicio de sincronización de tiempo está deshabilitado, le proporcionaremos la opción de volver a activarlo.

Seguimos trabajando en cómo se muestran otras aplicaciones de seguridad que ha instalado en la aplicación Seguridad de Windows. Hay una nueva página denominada Proveedores de seguridad que puede encontrar en la sección Configuración de la aplicación. Seleccione Administrar proveedores para ver una lista de todos los demás proveedores de seguridad (incluidos antivirus, firewall y protección web) que se ejecutan en el dispositivo. Aquí puede abrir fácilmente las aplicaciones de los proveedores o obtener más información sobre cómo resolver los problemas notificados a través de Seguridad de Windows.

Esta mejora también significa que verá más vínculos a otras aplicaciones de seguridad dentro de Seguridad de Windows. Por ejemplo, si abre la sección Firewall & protección de red , verá las aplicaciones de firewall que se ejecutan en el dispositivo en cada tipo de firewall, que incluye redes públicas, privadas y de dominio.

Consulte también Nuevas funcionalidades de Microsoft Defender para punto de conexión maximizando aún más la eficacia y solidez de la seguridad de los puntos de conexión.

Obtenga información general rápida, pero detallada de Microsoft Defender para punto de conexión para Windows 10: Defender para punto de conexión.

Protección de la información

Se han agregado mejoras a Windows Information Protection y BitLocker.

Windows Information Protection

Ahora, Windows Information Protection está diseñada para funcionar con Microsoft Office y Azure Information Protection.

Microsoft Intune te ayuda a crear e implementar la directiva de Windows Information Protection (WIP), además de permitirte elegir las aplicaciones permitidas y el nivel de protección WIP, así como encontrar los datos empresariales en la red. Para obtener más información, consulta Crear una directiva de Windows Information Protection (WIP) con Microsoft Intune y Asociar e implementar tus directivas VPN y Windows Information Protection (WIP) con Microsoft Intune.

Ahora también puedes recopilar los registros de eventos de auditoría mediante el proveedor de servicios de configuración (CSP) de informes o mediante el Reenvío de eventos de Windows (para dispositivos unidos a un dominio de escritorio de Windows). Para obtener más información, consulte Recopilación de registros de eventos de auditoría de Windows Information Protection (WIP).

Esta versión permite el soporte para WIP con archivos a petición, así como el cifrado de archivos mientras el archivo está abierto en otra aplicación, y mejora el rendimiento. Para obtener más información, vea Archivos a petición de OneDrive para la empresa.

BitLocker

Se cambia la longitud mínima del PIN de 6 a 4, con un valor predeterminado de 6. Para obtener más información, consulta Configuraciones de las directivas de grupo de BitLocker.

Aplicación silenciosa en unidades fijas

A través de una directiva de administración de dispositivos moderna (MDM), BitLocker se puede habilitar de forma silenciosa para los usuarios Microsoft Entra ID unidos estándar. En Windows 10, el cifrado automático de BitLocker de la versión 1803 estaba habilitado para los usuarios estándar de Entra ID, pero esto todavía requería hardware moderno que pasara la interfaz de prueba de seguridad de hardware (HSTI). Esta nueva funcionalidad habilita BitLocker a través de directivas incluso en dispositivos que no pasan el HSTI.

Este cambio es una actualización del CSP de BitLocker y lo usan Intune y otros usuarios.

Protección de identidad

Se han agregado mejoras a Windows Hello para empresas y Credential Guard.

Windows Hello para empresas

Las nuevas características de Windows Hello permiten una mejor experiencia de bloqueo de dispositivo, mediante el desbloqueo multifactor con nuevas señales de ubicación y proximidad del usuario. Con las señales de Bluetooth, puedes configurar tu dispositivo Windows 10 para bloquearse automáticamente cuando te alejas de él o para impedir que otras personas accedan al dispositivo cuando no estés presente.

Entre las nuevas características de Windows Hello para empresas se incluyen:

Ahora puedes restablecer un PIN olvidado sin necesidad de eliminar los datos o las aplicaciones administrados por la empresa en los dispositivos administrados con Microsoft Intune.

En el caso de los escritorios de Windows, los usuarios pueden restablecer un PIN olvidado a través de las opciones de inicio de sesión de cuentas > de configuración>. Para obtener más información, consulte ¿Qué ocurre si olvido mi PIN?.

Windows Hello para empresas ahora admite la autenticación FIDO 2.0 para dispositivos de Windows 10 unidos a id. de Entra y tiene compatibilidad mejorada con dispositivos compartidos, como se describe en Configuración de pantalla completa.

Ahora Windows Hello es sin contraseña en el modo S.

Compatibilidad para S/MIME con Windows Hello para empresas y las API para soluciones de administración del ciclo de vida de identidad que no sean de Microsoft.

Windows Hello forma parte del pilar de protección de la cuenta en el Centro de seguridad de Windows Defender. Account Protection animará a los usuarios de contraseñas a configurar Windows Hello Face, Fingerprint o PIN para un inicio de sesión más rápido, y notificará a los usuarios de bloqueo dinámico si el bloqueo dinámico ha dejado de funcionar porque su dispositivo Bluetooth está desactivado.

Puede configurar Windows Hello desde la pantalla de bloqueo para cuentas de Microsoft. Hemos facilitado a los usuarios de la cuenta microsoft configurar Windows Hello en sus dispositivos para un inicio de sesión más rápido y seguro. Anteriormente, había que ir hasta Configuración para encontrar Windows Hello. Ahora, puedes configurar Rostro de Windows Hello, Huella digital o PIN justo en la pantalla del bloqueo haciendo clic en el icono de Windows Hello en las opciones de inicio de sesión.

Nueva API pública para el SSO de cuenta secundaria para un proveedor de identidad concreto.

Es más fácil configurar el bloqueo dinámico y se han agregado alertas accionables WD SC cuando el bloqueo dinámico deja de funcionar (por ejemplo, el dispositivo Bluetooth está desactivado).

Para obtener más información, consulta: Windows Hello and FIDO2 Security Keys enable secure and easy authentication for shared devices (Windows Hello y las claves de seguridad de FIDO2 habilitan la autenticación segura y sencilla para los dispositivos compartidos)

Credential Guard

Credential Guard es un servicio de seguridad de Windows 10 creado para proteger las credenciales de dominio de Active Directory (AD) para que no puedan ser robadas o mal utilizadas por malware en el equipo de un usuario. Está diseñado para protegerse frente a amenazas conocidas, como pass-the-hash y la recopilación de credenciales.

Credential Guard siempre ha sido una característica opcional, pero Windows 10 en modo S activa esta funcionalidad de forma predeterminada cuando la máquina se ha unido a Entra ID. Esta característica proporciona un nivel de seguridad adicional al conectarse a recursos de dominio que normalmente no están presentes en dispositivos que ejecutan Windows 10 en modo S.

Nota

Credential Guard solo está disponible para dispositivos en modo S o ediciones Enterprise y Education.

Para obtener más información, vea Información general de Credential Guard.

Otras mejoras de seguridad

Bases de referencia de seguridad de Windows

Microsoft ha publicado nuevas bases de referencia de seguridad de Windows para Windows Server y Windows 10. Una línea base de seguridad es un grupo de opciones de configuración recomendadas por Microsoft con una explicación de su efecto de seguridad. Para obtener más información y descargar la herramienta Analizador de directivas, consulta Kit de herramientas de cumplimiento de seguridad de Microsoft 1.0.

Vulnerabilidad frente a SMBLoris

Se ha solucionado un problema, conocido como SMBLoris, que podría provocar la denegación de servicio.

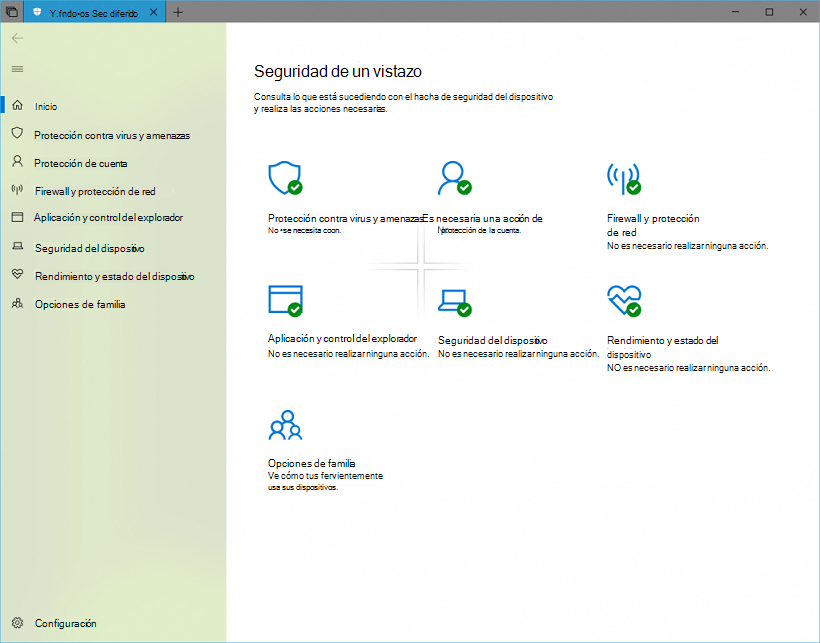

Centro de Seguridad de Windows

El Centro de seguridad de Windows Defender se llama ahora Centro de seguridad de Windows.

Todavía puedes llegar a la aplicación de todas las maneras habituales. WSC te permite administrar todas tus necesidades de seguridad, como Antivirus de Windows Defender y Firewall de Windows Defender.

El servicio WSC ahora requiere productos antivirus para ejecutarse como un proceso protegido para el registro. Los productos que aún no han implementado esta funcionalidad no aparecerán en la interfaz de usuario del Centro de Seguridad de Windows y Microsoft Defender Antivirus permanecerá habilitado en paralelo con estos productos.

WSC ahora incluye los elementos del Sistema Fluent Design que conoces y que te encantan. También observará que hemos ajustado el espaciado y el relleno alrededor de la aplicación. Ahora se ajusta dinámicamente el tamaño de las categorías en la página principal si se necesita más espacio para obtener información adicional. También hemos actualizado la barra de título para que use el color de énfasis si ha habilitado esa opción en Configuración de color.

Opciones de seguridad de directiva de grupo

La configuración de seguridad Inicio de sesión interactivo: mostrar la información del usuario cuando la sesión está bloqueada se ha actualizado para que funcione con la configuración Privacidad en opciones deinicio de sesiónde cuentas> de configuración>.

Una nueva configuración de directiva de seguridad Inicio de sesión interactivo: no mostrar el nombre de usuario al iniciar sesión se ha introducido en Windows 10 Enterprise LTSC 2019. Esta configuración de directiva de seguridad determina si el nombre de usuario se muestra durante el inicio de sesión. Funciona con la configuración Privacidad en Opcionesde inicio de sesiónde cuentas> de configuración>. La configuración solo afecta a la ventana Otro usuario.

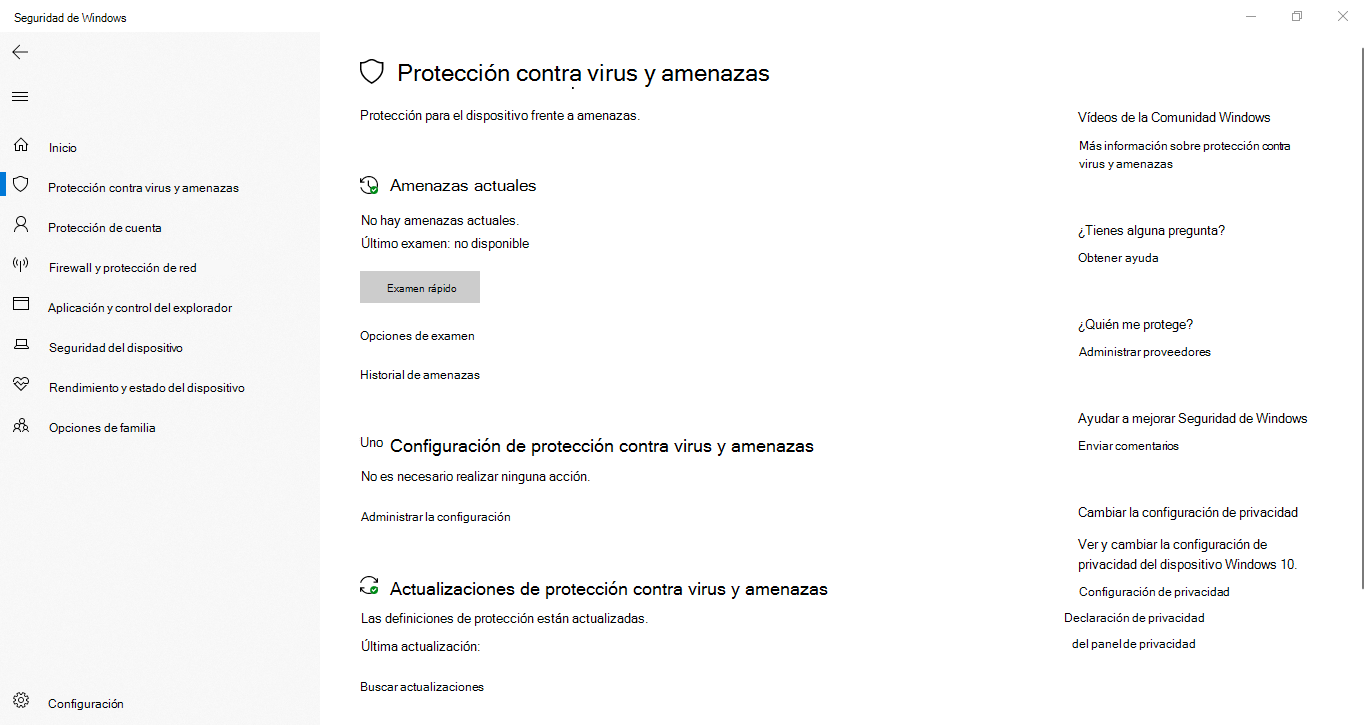

Windows 10 en modo S

Hemos seguido trabajando en el área Amenazas actuales en Virus & protección contra amenazas, que ahora muestra todas las amenazas que necesitan acción. Desde esta pantalla puedes actuar rápidamente sobre las amenazas:

Implementación

MBR2GPT.EXE

MBR2GPT.EXE es una nueva herramienta de línea de comandos introducida con Windows 10, versión 1703 y también disponible en Windows 10 Enterprise LTSC 2019 (y versiones posteriores). MBR2GPT convierte un disco del estilo de partición de registro de arranque maestro (MBR) a tabla de particiones GUID (GPT) sin modificar ni eliminar los datos del disco. La herramienta se ejecuta desde un símbolo del sistema del entorno de preinstalación de Windows (Windows PE), pero también se puede ejecutar desde el sistema operativo Windows 10 completo.

El formato de partición GPT es más reciente y permite el uso de más y mayores particiones de disco. También proporciona confiabilidad de datos agregada, admite otros tipos de partición y permite velocidades de arranque y apagado más rápidas. Si conviertes el disco del sistema en un equipo de MBR a GPT, también debes configurar el equipo para arrancar en modo UEFI, así que asegúrate de que el dispositivo es compatible con UEFI antes de intentar convertir el disco del sistema.

Otras características de seguridad de Windows 10 que están habilitadas al arrancar en modo UEFI son: Arranque seguro, controlador antimalware de inicio anticipado (ELAM), Arranque seguro de Windows, Arranque medido, Device Guard, Credential Guard y Desbloqueo de red de BitLocker.

Para obtener más información, consulta MBR2GPT.EXE.

DISM

Se han agregado los siguientes comandos de DISM nuevos para administrar las actualizaciones de características:

DISM /Online /Initiate-OSUninstall: inicia una desinstalación del sistema operativo para volver a llevar el equipo a la instalación anterior de Windows.DISM /Online /Remove-OSUninstall: quita la funcionalidad de desinstalación del sistema operativo del equipo.DISM /Online /Get-OSUninstallWindow: muestra el número de días después de la actualización durante los cuales se puede realizar la desinstalación.DISM /Online /Set-OSUninstallWindow: establece el número de días después de la actualización durante los cuales se puede realizar la desinstalación.

Para obtener más información, consulta DISM operating system uninstall command-line options (Opciones de la línea de comandos de desinstalación de sistema operativo DISM).

Programa de instalación de Windows

Ahora puedes ejecutar tus propias acciones personalizadas o scripts en paralelo con la instalación de Windows. La instalación también migrará los scripts a la siguiente versión de característica, por lo que solo tienes que agregarlos una vez.

Requisitos previos:

- Windows 10, versión 1803 o Windows 10 Enterprise LTSC 2019 o posterior.

- Windows 10 Enterprise o Pro

Para obtener más información, consulta Run custom actions during feature update (Ejecutar acciones personalizadas durante la actualización de características).

Ahora también es posible ejecutar un script si el usuario revierte su versión de Windows mediante la opción PostRollback.

/PostRollback<location> [\setuprollback.cmd] [/postrollback {system / admin}]

Para obtener más información, consulta Opciones de la línea de comandos del programa de instalación de Windows.

También están disponibles nuevos modificadores de línea de comandos para controlar BitLocker:

Setup.exe /BitLocker AlwaysSuspend: suspenda siempre BitLocker durante la actualización.Setup.exe /BitLocker TryKeepActive: habilite la actualización sin suspender BitLocker, pero si la actualización no funciona, suspenda BitLocker y complete la actualización.Setup.exe /BitLocker ForceKeepActive: habilite la actualización sin suspender BitLocker, pero si la actualización no funciona, no realice la actualización.

Para obtener más información, consulta Opciones de Command-Line configuración de Windows.

Mejoras de la actualización de características

Las partes del trabajo realizado durante las fases sin conexión de una actualización de Windows se han movido a la fase en línea. Este cambio da como resultado una reducción significativa del tiempo sin conexión al instalar actualizaciones.

SetupDiag

SetupDiag es una nueva herramienta de línea de comandos que puede ayudar a diagnosticar por qué se produjo un error en una actualización de Windows 10.

SetupDiag funciona mediante la búsqueda de archivos de registro de la instalación de Windows. Cuando busca archivos de registro, SetupDiag usa un conjunto de reglas para que coincida con problemas conocidos. En la versión actual de SetupDiag, hay 53 reglas incluidas en el archivo rules.xml, que se extrae al ejecutar SetupDiag. El archivo rules.xml se actualizará a medida que haya disponibles nuevas versiones de SetupDiag.

Iniciar sesión

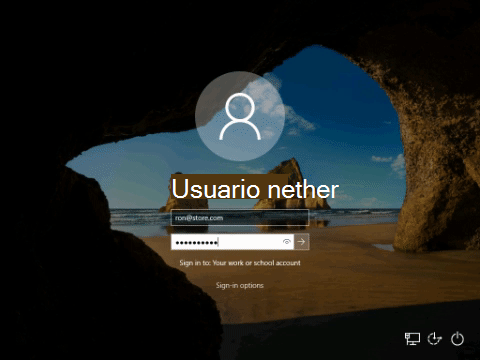

Inicio de sesión más rápido en un PC compartido con Windows 10

Si ha implementado dispositivos compartidos en su lugar de trabajo, el inicio de sesión rápido permite a los usuarios iniciar sesión rápidamente en un equipo Windows 10 compartido.

Para habilitar el inicio de sesión rápido

Configure un dispositivo compartido o invitado con Windows 10, versión 1809 o Windows 10 Enterprise LTSC 2019.

Establezca el CSP de directiva y las directivas Authentication y EnableFastFirstSignIn para habilitar el inicio de sesión rápido.

Inicia sesión en un PC compartido con tu cuenta.

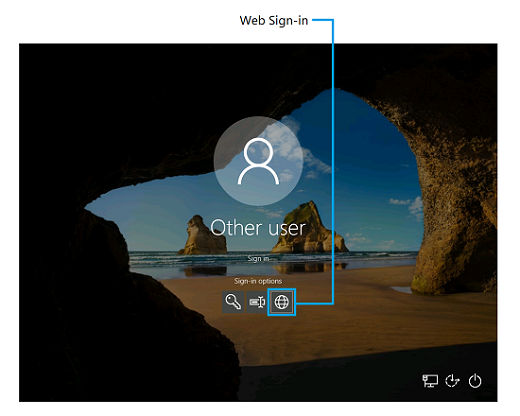

Inicio de sesión web en Windows 10

Hasta ahora, el inicio de sesión de Windows solo admitía el uso de identidades federadas para ADFS u otros proveedores que admiten el protocolo de WS-Fed. Estamos introduciendo "inicio de sesión web", una nueva forma de iniciar sesión en el equipo Windows. El inicio de sesión web habilita la compatibilidad de inicio de sesión de Windows con proveedores federados que no son de ADFS (por ejemplo, SAML).

Prueba del inicio de sesión web

Entra ID únete a tu pc Windows 10. (El inicio de sesión web solo se admite en equipos unidos a id. de Entra).

Establece el CSP de directiva y las directivas Authentication y EnableWebSignIn para habilitar el inicio de sesión web.

En la pantalla de bloqueo, selecciona el inicio de sesión web en las opciones de inicio de sesión.

Seleccione "Iniciar sesión" para continuar.

Update Compliance

Update Compliance te ayuda a mantener protegidos y actualizados los dispositivos con Windows 10 de tu organización.

Update Compliance es una solución creada con OMS Log Analytics, que proporciona información sobre el estado de instalación de actualizaciones mensuales de calidad y características. Se proporciona información detallada sobre el progreso de la implementación de las actualizaciones existentes y el estado de las futuras actualizaciones. También se proporciona información acerca de los dispositivos que puedan necesitar atención para resolver problemas.

Las nuevas funcionalidades de Comprobación de actualizaciones te permiten supervisar el estado de protección de Windows Defender, comparar su cumplimiento con productos similares del sector y optimizar el ancho de banda para la implementación de actualizaciones.

Accesibilidad y privacidad

Accesibilidad

La accesibilidad se ha mejorado con las descripciones de imagen generadas automáticamente. Para obtener más información acerca de la accesibilidad, consulta Información de accesibilidad para profesionales de TI. Consulte también la sección accesibilidad de Novedades de la actualización de abril de 2018 de Windows 10.

Privacidad

En la página Comentarios y configuración, en Configuración de privacidad, ya puedes eliminar los datos de diagnóstico que tu dispositivo haya enviado a Microsoft. También puede ver estos datos de diagnósticos con la aplicación Visor de datos de diagnóstico .

Configuración

Configuración de pantalla completa

El nuevo Microsoft Edge basado en cromo tiene muchas mejoras destinadas a los quioscos. Sin embargo, no se incluye en la versión LTSC de Windows 10. Puede descargar e instalar Microsoft Edge por separado. Para obtener más información, consulte Descarga e implementación de Microsoft Edge para empresas.

Internet Explorer se incluye en las versiones de Windows 10 LTSC, ya que su conjunto de características no cambia y seguirá obteniendo correcciones de seguridad durante la vida útil de una versión de Windows 10 LTSC.

Si desea aprovechar las funcionalidades de pantalla completa en Microsoft Edge, considere el modo de pantalla completa con un canal de versión semestral.

Administración conjunta

se han agregado directivas de Intune y Microsoft Configuration Manager para habilitar la autenticación híbrida unida a id. de entra. La administración de dispositivos móviles (MDM) ha agregado más de 150 nuevas directivas y configuración en esta versión, incluida la directiva MDMWinsOverGP , para facilitar la transición a la administración basada en la nube.

Para obtener más información, consulte Novedades de la inscripción y administración de MDM.

Período de desinstalación de SO

El período de desinstalación del sistema operativo es un período de tiempo que se concede a los usuarios en el que pueden, de manera opcional, revertir una actualización de Windows 10. Con esta versión, los administradores pueden usar Intune o DISM para personalizar la duración del período de desinstalación del sistema operativo.

Microsoft Entra ID unirse de forma masiva

Con los nuevos asistentes de configuración de Windows Designer, puede crear paquetes de aprovisionamiento para inscribir dispositivos en Entra ID. La unión masiva de id. de entra está disponible en los asistentes de escritorio, móvil, quiosco y Surface Hub.

Contenido destacado de Windows

Se agregan las siguientes nuevas configuraciones de directiva de grupo y administración de dispositivos móviles (MDM) para ayudarle a configurar las experiencias de usuario de Windows Spotlight:

- Desactivar Contenido destacado de Windows en el centro de actividades

- No usar los datos de diagnóstico para las experiencias personalizadas

- Desactivar la experiencia de bienvenida de Windows

Para obtener más información, consulta Configurar Contenido destacado de Windows en la pantalla de bloqueo.

Diseño de Inicio y la barra de tareas

Anteriormente, la barra de tareas personalizada solo podía implementarse con la directiva de grupo o los paquetes de aprovisionamiento. Windows 10 Enterprise LTSC 2019 agrega compatibilidad con barras de tareas personalizadas a MDM.

Hay más opciones de configuración de directiva mdm disponibles para el diseño de inicio y de la barra de tareas. La nueva configuración de la directiva de MDM incluye:

Configuración del icono Usuario: Start/HideUserTile, Start/HideSwitchAccount, Start/HideSignOut, Start/HideLock y Start/HideChangeAccountSettings

Configuración para power: Start/HidePowerButton, Start/HideHibernate, Start/HideRestart, Start/HideShutDown y Start/HideSleep

Otras nuevas configuraciones: Start/HideFrequentlyUsedApps, Start/HideRecentlyAddedApps, AllowPinnedFolder, ImportEdgeAssets, Start/HideRecentJumplists, Start/NoPinningToTaskbar, Settings/PageVisibilityList y Start/HideAppsList.

Windows Update

Windows Insider para empresas

Recientemente hemos agregado la opción de descargar Windows 10 compilaciones de Insider Preview con sus credenciales corporativas en Microsoft Entra ID. Al inscribir dispositivos en Entra ID, aumenta la visibilidad de los comentarios enviados por los usuarios de su organización, especialmente en las características que admiten sus necesidades empresariales específicas. Para obtener más información, consulta Programa Windows Insider para empresas.

Ahora puede registrar los dominios de Id. de Entra en el Programa Windows Insider. Para más información, consulta Programa Windows Insider para empresas.

Optimizar la distribución de actualizaciones

Con los cambios entregados en Windows 10 Enterprise LTSC 2019, las actualizaciones rápidas ahora son totalmente compatibles con Configuration Manager. También se admite con otros productos de administración y actualización de terceros que implementan esta nueva funcionalidad. Esta compatibilidad se suma a la compatibilidad rápida actual con Windows Update, Windows Update para empresas y WSUS.

Nota

Los cambios mencionados estarán disponibles para Windows 10, versión 1607, al instalar la actualización acumulativa de abril de 2017.

Las directivas de optimización de distribución ahora permiten configurar otras restricciones para tener más control en varios escenarios.

Las directivas agregadas incluyen:

- Permitir cargas mientras el dispositivo funciona con batería cuando está configurado en Nivel de batería

- Habilitar el almacenamiento en caché de sistemas de mismo nivel mientras el dispositivo se conecta a través de VPN

- RAM mínima (inclusiva) permitida para usar almacenamiento en caché de sistemas de mismo nivel

- Tamaño mínimo en disco permitido para usar almacenamiento en caché de sistemas de mismo nivel

- Tamaño mínimo del archivo de contenido de almacenamiento en caché de sistemas de mismo nivel

Para obtener más información, vea Configurar optimización de distribución para actualizaciones de Windows.

Las aplicaciones integradas en el equipo desinstaladas no se volverán a instalar automáticamente

A partir de Windows 10 Enterprise LTSC 2019, las aplicaciones integradas que el usuario ha desinstalado no volverán a instalarse automáticamente como parte del proceso de instalación de la actualización de características.

Además, las aplicaciones desaprovisionadas por los administradores en Windows 10 Enterprise máquinas LTSC 2019 permanecerán desaprovisionadas después de futuras instalaciones de actualización de características. Este comportamiento no se aplicará a la actualización de Windows 10 Enterprise LTSC 2016 (o anterior) a Windows 10 Enterprise LTSC 2019.

Administración

Nuevas capacidades de MDM

Windows 10 Enterprise LTSC 2019 agrega muchos proveedores de servicios de configuración (CSP) nuevos que proporcionan nuevas funcionalidades para administrar dispositivos Windows 10 mediante MDM o paquetes de aprovisionamiento. Entre otras cosas, estos CSP le permiten configurar algunos cientos de las opciones de directiva de grupo más útiles a través de MDM. Para obtener más información, consulte CSP de directivas con respaldo de ADMX.

Algunos de los nuevos CSP son:

El CSP de DynamicManagement te permite administrar dispositivos de manera diferente según la ubicación, la red o el tiempo. Por ejemplo, los dispositivos administrados pueden tener cámaras deshabilitadas cuando se encuentran en una ubicación de trabajo, el servicio de telefonía móvil se puede deshabilitar cuando está fuera del país o región para evitar cargos por itinerancia, o la red inalámbrica se puede deshabilitar cuando el dispositivo no está dentro del edificio corporativo o campus. Una vez configuradas, esta configuración se aplicará incluso si el dispositivo no puede llegar al servidor de administración cuando cambia la ubicación o la red. El CSP de administración dinámica permite la configuración de directivas que cambian la forma en que se administra el dispositivo, además de establecer las condiciones en las que se produce el cambio.

El CSP de CleanPC permite la eliminación de aplicaciones preinstaladas e instalados por el usuario, con la opción de conservar los datos de usuario.

El CSP de BitLocker se usa para administrar el cifrado de dispositivos y equipos. Por ejemplo, puede requerir el cifrado de la tarjeta de almacenamiento en dispositivos móviles o requerir el cifrado de las unidades del sistema operativo.

El CSP de NetworkProxy se usa para configurar un servidor proxy para conexiones Wi-Fi y ethernet.

El CSP de Office permite instalar un cliente de Microsoft Office en un dispositivo a través de la herramienta de implementación de Office. Para obtener más información, consulta Opciones de configuración para la Herramienta de implementación de Office.

El CSP de EnterpriseAppVManagement se usa para administrar las aplicaciones virtuales de equipos con Windows 10 (ediciones Enterprise y Education) y permite que las aplicaciones de App-V secuenciadas se transmitan a equipos, incluso cuando se administran mediante MDM.

Para obtener más información, consulte Novedades de la inscripción y administración de dispositivos móviles.

MDM se ha ampliado para incluir dispositivos unidos a un dominio con Microsoft Entra ID registro. La directiva de grupo se puede usar con dispositivos unidos a Active Directory para desencadenar la inscripción automática en MDM. Para obtener más información, consulta Inscribir un dispositivo Windows 10 automáticamente con la directiva de grupo.

También se agregan varios elementos de configuración nuevos. Para más información, consulta Novedades de inscripción y administración de MDM.

Compatibilidad de Administración de aplicaciones móviles para Windows 10

La versión de Windows de Administración de aplicaciones móviles (MAM) es una solución ligera para administrar el acceso a datos de la empresa y la seguridad en los dispositivos personales. La compatibilidad con MAM está integrada en Windows sobre Windows Information Protection (WIP), a partir de Windows 10 Enterprise LTSC 2019.

Para obtener más información, consulta Implement server-side support for mobile application management on Windows (Implementar la compatibilidad del lado servidor para la administración de aplicaciones móviles en Windows).

Diagnóstico de MDM

En Windows 10 Enterprise LTSC 2019, continuamos nuestro trabajo para mejorar la experiencia de diagnóstico para la administración moderna. Mediante la introducción de inicio de sesión automático para dispositivos móviles, Windows recopilará automáticamente registros cuando se produzca un error en MDM, lo que elimina la necesidad de tener registro siempre activo para dispositivos con restricciones de memoria. Además, presentamos Microsoft Message Analyzer como otra herramienta para ayudar al personal de soporte técnico a reducir rápidamente los problemas en su causa principal, a la vez que ahorra tiempo y costos.

Application Virtualization (App-V) para Windows

Las versiones anteriores de Microsoft Application Virtualization Sequencer (App-V Sequencer) te solicitaban crear manualmente un entorno de secuencias. Windows 10 Enterprise LTSC 2019 presenta dos nuevos cmdlets de PowerShell, New-AppVSequencerVM y Connect-AppvSequencerVM. Estos cmdlets crean automáticamente el entorno de secuenciación, incluido el aprovisionamiento de la máquina virtual. Además, el secuenciador de App-V se ha actualizado para permitirle secuenciar o actualizar varias aplicaciones al mismo tiempo, al tiempo que captura y almacena automáticamente las personalizaciones como un archivo de plantilla de proyecto de App-V (.appvt) y le permite usar PowerShell o la configuración de directiva de grupo para limpiar automáticamente los paquetes no publicados después de reiniciar el dispositivo.

Para obtener más información, consulta los artículos siguientes:

- Aprovisionar automáticamente el entorno de secuenciación con Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Secuenciar automáticamente varias aplicaciones al mismo tiempo con Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Actualizar automáticamente varias aplicaciones al mismo tiempo con Microsoft Application Virtualization Sequencer (App-V Sequencer)

- Limpiar automáticamente paquetes sin publicar en el cliente de App-V

Datos de diagnóstico de Windows

Obtén más información acerca de los datos de diagnóstico que se recopilan en el nivel básico y algunos ejemplos de los tipos de datos que se recopilan en el nivel completo.

- Windows 10, versión 1703, nivel básico, campos y eventos de diagnóstico de Windows

- Windows 10, datos de diagnóstico de la versión 1703

Hoja de cálculo de directiva de grupo

Obtenga información sobre las nuevas directivas de grupo que se agregaron en Windows 10 Enterprise LTSC 2019.

Aplicaciones de realidad mixta

Esta versión de Windows 10 presenta Windows Mixed Reality. Las organizaciones que usan WSUS deben actuar para habilitar Windows Mixed Reality. También puedes prohibir el uso de Windows Mixed Reality bloqueando la instalación del Portal de realidad mixta. Para obtener más información, consulta Permitir o bloquear las aplicaciones de Windows Mixed Reality en la empresa.

Redes

Pila de redes

Varias mejoras de la pila de redes están disponibles en esta versión. Algunas de estas características también estaban disponibles en Windows 10, versión 1703. Para obtener más información, consulte Características principales de la pila de red en Creators Update para Windows 10.

Miracast sobre infraestructura

En esta versión de Windows 10, Microsoft ha ampliado la capacidad de enviar un flujo de Miracast a través de una red local en lugar de a través de un vínculo inalámbrico directo. Esta funcionalidad se basa en el Protocolo de establecimiento de conexión de Miracast a través de infraestructura (MS-MICE).

Cómo funciona

Los usuarios intentan conectarse a un receptor de Miracast como lo hacían anteriormente. Cuando se llena la lista de receptores de Miracast, Windows 10 identificará el receptor que puede admitir una conexión a través de la infraestructura. Cuando el usuario selecciona un receptor de Miracast, Windows 10 intentará resolver el nombre de host del dispositivo a través de DNS estándar y DNS de multidifusión (mDNS). Si el nombre no se puede resolver mediante cualquiera de los métodos DNS, Windows 10 recurrirá al establecimiento de la sesión de Miracast mediante la conexión Wi-Fi directa estándar.

Miracast over Infrastructure ofrece muchas ventajas

- Windows detecta automáticamente cuándo se puede enviar la emisión de vídeo a través de esta ruta.

- Windows solo elige esta ruta si la conexión se realiza a través de Ethernet o de una red Wi-Fi segura.

- Los usuarios no tienen que cambiar la forma en que se conectan a un receptor Miracast. Usan la misma experiencia del usuario que en las conexiones de Miracast estándar.

- No es necesario realizar ningún cambio en los controladores inalámbricos existentes ni en el hardware del equipo.

- Funciona bien con hardware inalámbrico anterior que no está optimizado para Miracast a través de Wi-Fi Direct.

- Usa una conexión existente que reduce el tiempo de conexión y proporciona una secuencia estable.

Habilitar Miracast a través de la infraestructura

Si tiene un dispositivo que se ha actualizado a Windows 10 Enterprise LTSC 2019, tendrá automáticamente esta nueva característica. Para aprovecharlo en su entorno, debe asegurarse de que existe el siguiente requisito en la implementación:

El dispositivo (PC o Surface Hub) debe ejecutar Windows 10, versión 1703, Windows 10 Enterprise LTSC 2019 o un sistema operativo posterior.

Se podrá emplear como receptor de Miracast a través de la infraestructura un equipo con Windows o un Surface Hub. Un dispositivo Windows se puede emplear como origen de Miracast a través de la infraestructura.

- Como receptor miracast, el EQUIPO o Surface Hub deben estar conectados a la red empresarial a través de Ethernet o una conexión Wi-Fi segura. Por ejemplo, mediante WPA2-PSK o WPA2-Enterprise seguridad. Si Surface Hub está conectado a una conexión Wi-Fi abierta, se deshabilitará Miracast a través de la infraestructura.

- Para servir de origen de Miracast, el dispositivo debe estar conectado a la misma red de empresa a través de Ethernet o de una conexión Wi-Fi segura.

El nombre de host DNS (nombre del dispositivo) del dispositivo se debe poder resolver a través de los servidores DNS. Para lograr esta configuración, puede permitir que el dispositivo se registre automáticamente a través de DNS dinámico o creando manualmente un registro A o AAAA para el nombre de host del dispositivo.

Los equipos con Windows 10 deben estar conectados a la misma red de empresa a través de Ethernet o de una conexión Wi-Fi segura.

Importante

Miracast sobre infraestructura no sustituye a Miracast estándar. Por el contrario, la funcionalidad es complementaria y ofrece ventajas a los usuarios que forman parte de la red de empresa. Los usuarios que son invitados a una ubicación determinada y no tienen acceso a la red empresarial seguirán conectándose mediante el método de conexión Wi-Fi Direct.

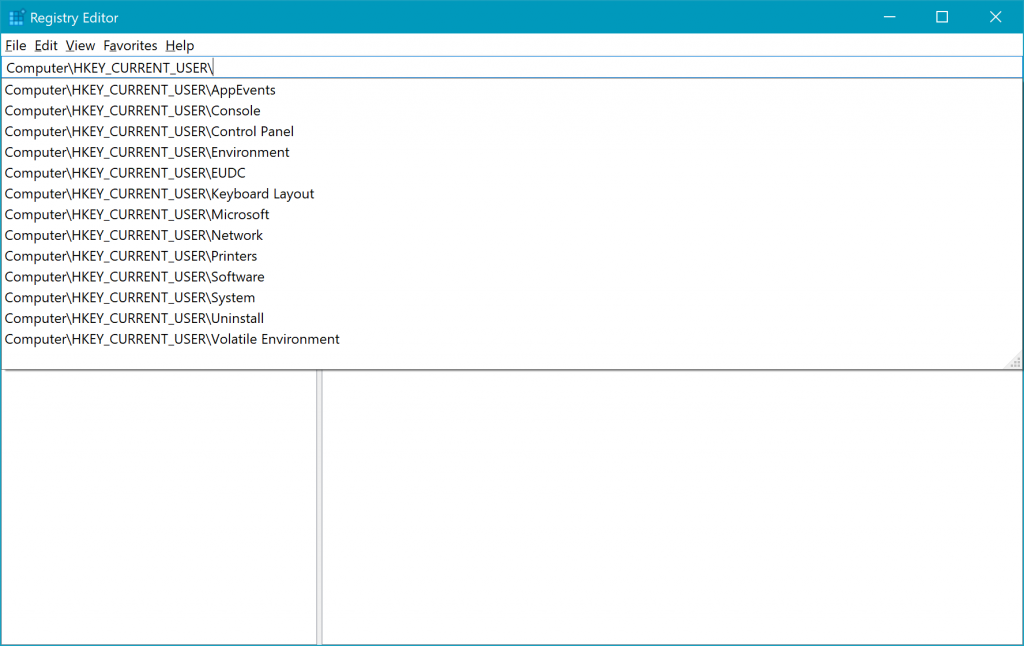

Mejoras del editor del registro

Hemos agregado una lista desplegable que se muestra mientras escribe para ayudar a completar la siguiente parte de la ruta de acceso. También puedes presionar Ctrl + Retroceso para borrar la última palabra y Ctrl + Supr para borrar la palabra siguiente.

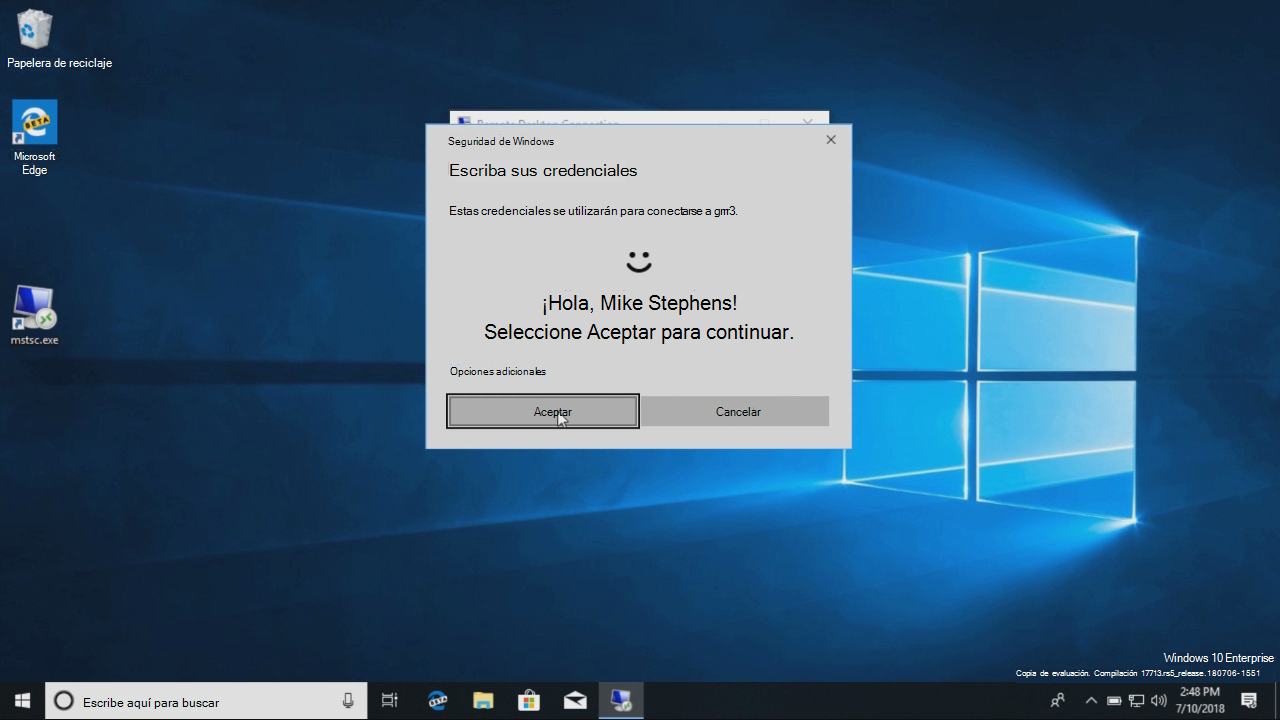

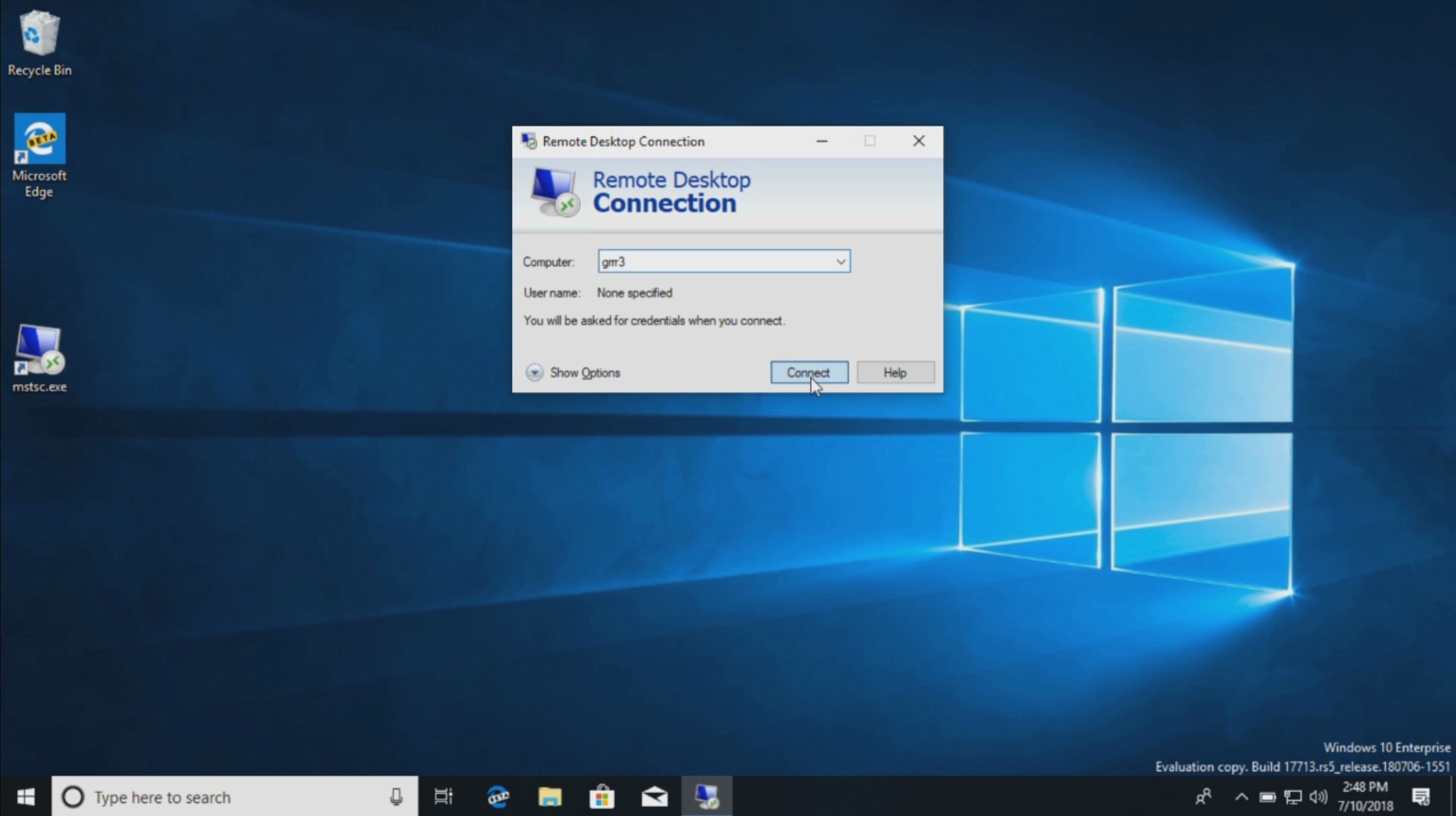

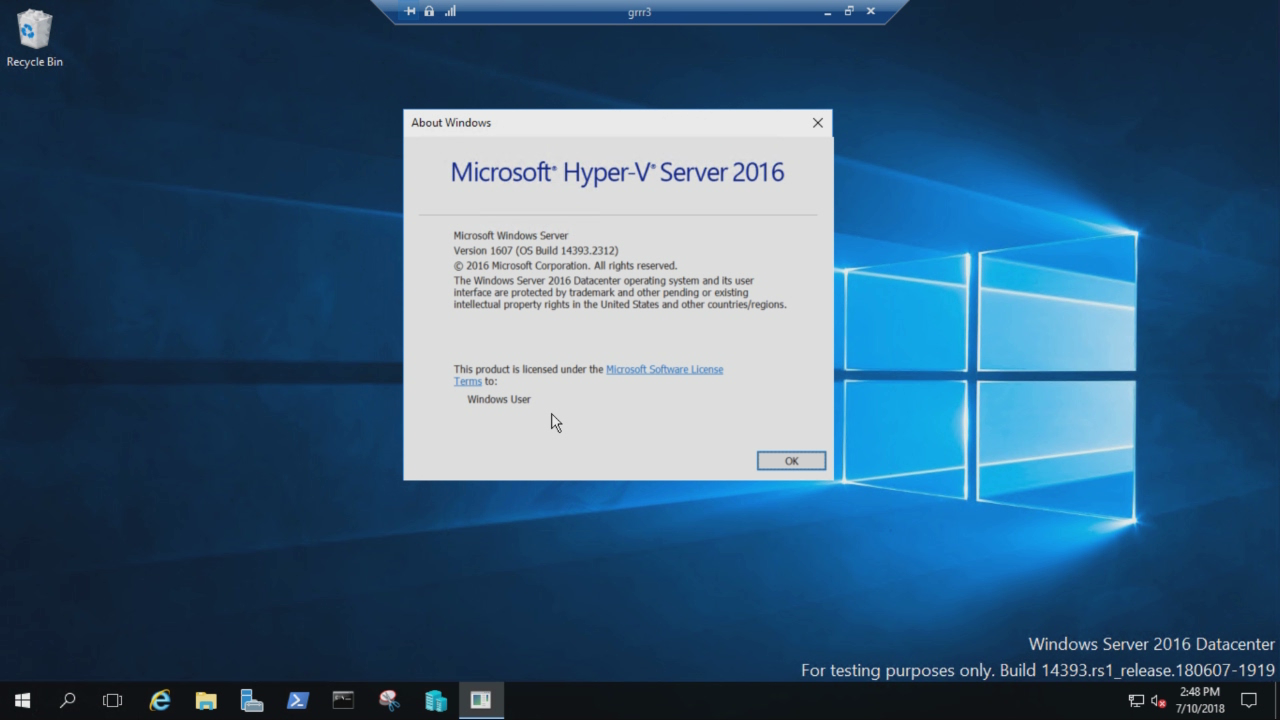

Escritorio remoto con biometría

Microsoft Entra ID y los usuarios de Active Directory que usan Windows Hello para empresas pueden usar la biometría para autenticarse en una sesión de Escritorio remoto.

Para empezar, inicia sesión en el dispositivo con Windows Hello para empresas. Abra Conexión a Escritorio remoto (mstsc.exe), escriba el nombre del equipo al que desea conectarse y seleccione Conectar.

Windows recuerda que has iniciado sesión con Windows Hello para empresas y selecciona automáticamente Windows Hello para empresas para autenticarte en tu sesión de RDP. También puede seleccionar Más opciones para elegir credenciales alternativas.

Windows usa el reconocimiento facial para autenticar la sesión RDP en el servidor Hyper-V de Windows Server 2016. Puedes seguir usando Windows Hello para empresas en la sesión remota, pero debes usar el PIN.

Consulta el ejemplo siguiente:

Ver también

Windows 10 Enterprise LTSC: una breve descripción del canal de mantenimiento de LTSC con vínculos a información sobre cada versión.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de