Integración de Azure VMware Solution en una arquitectura en estrella tipo hub-and-spoke

En este artículo se ofrecen recomendaciones para la integración de una implementación de Azure VMware Solution en una arquitectura en estrella tipo hub-and-spoke existente o nueva en Azure.

El escenario radial presupone un entorno de nube híbrida con cargas de trabajo en:

- Azure nativo con servicios IaaS o PaaS

- Azure VMware Solution

- vSphere local

Architecture

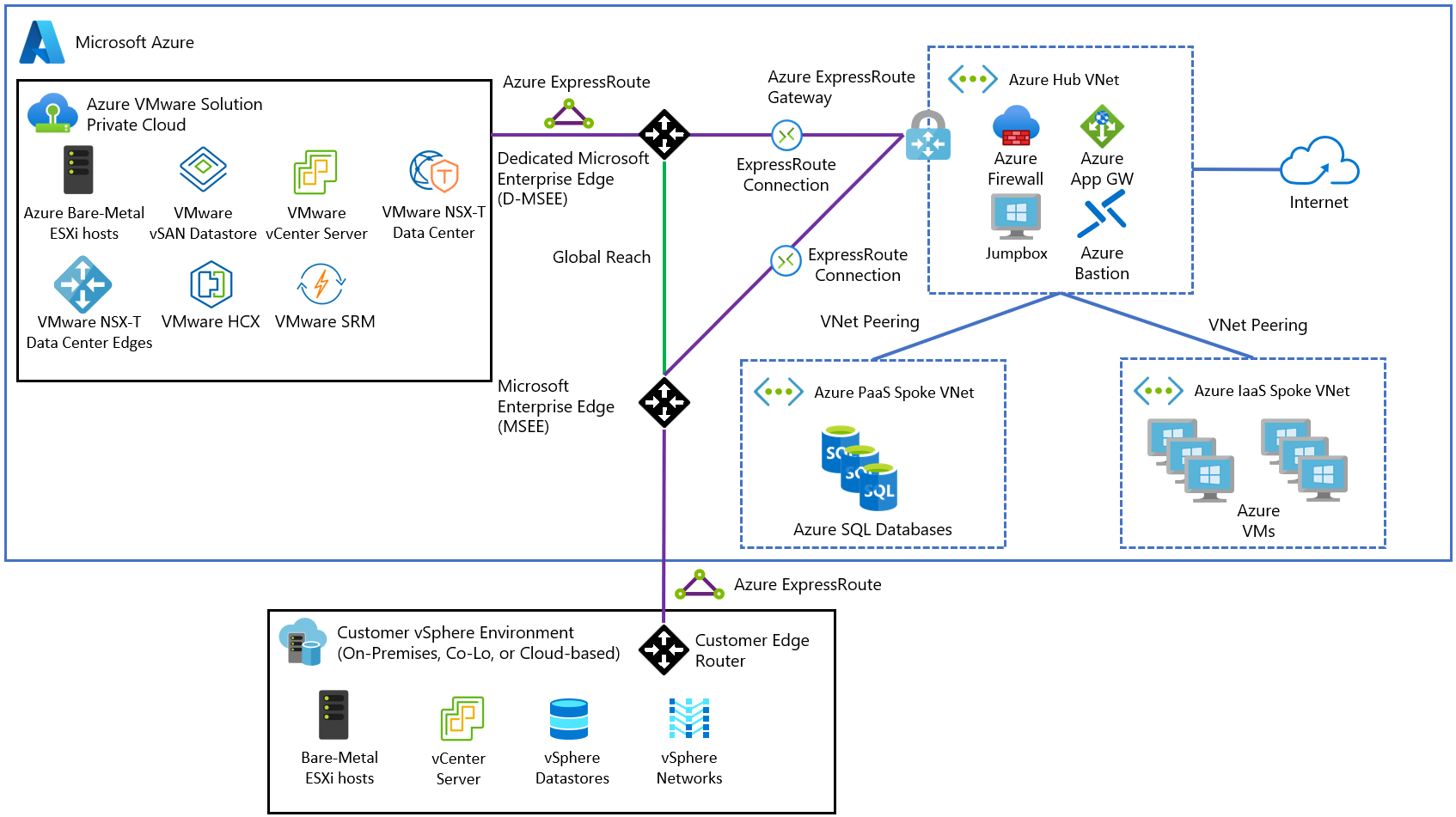

El concentrador (hub) es una red virtual de Azure que actúa como punto central de conectividad al entorno local y la nube privada de Azure VMware Solution. Los radios son redes virtuales emparejadas con el centro para permitir la comunicación entre redes virtuales.

El tráfico entre el centro de datos local, la nube privada de Azure VMware Solution y el concentrador pasa por las conexiones Azure ExpressRoute. Las redes virtuales de radios suelen contener cargas de trabajo basadas en IaaS, pero pueden tener servicios PaaS como App Service Environment, que tiene integración directa con Virtual Network u otros servicios PaaS con Azure Private Link habilitado.

Importante

Puede usar una puerta de enlace de ExpressRoute existente para conectarse a Azure VMware Solution, siempre que no supere el límite de cuatro circuitos ExpressRoute por red virtual. Sin embargo, para tener acceso a Azure VMware Solution desde el entorno local mediante ExpressRoute, debe tener Global Reach de ExpressRoute, ya que la puerta de enlace de ExpressRoute no proporciona enrutamiento transitivo entre sus circuitos conectados.

En el diagrama se muestra un ejemplo de una implementación en estrella tipo hub-and-spoke en Azure conectada al entorno local y a Azure VMware Solution a través de ExpressRoute Global Reach.

La arquitectura consta de los siguientes componentes principales:

Sitio local: centros de datos locales de clientes conectados a Azure a través de una conexión ExpressRoute.

Nube privada de Azure VMware Solution: centro de datos definido por software de Azure VMware Solution formado por uno o varios clústeres de vSphere, cada uno con un máximo de 16 hosts.

Puerta de enlace de ExpressRoute: permite la comunicación entre la nube privada de Azure VMware Solution, la red local, los servicios compartidos en la red virtual de centro de conectividad y las cargas de trabajo que se ejecutan en redes virtuales de radio mediante una conexión a ExpressRoute.

Global Reach de ExpressRoute: habilita la conectividad entre la nube privada local y Azure VMware Solution. La conectividad entre Azure VMware Solution y el tejido de Azure solo se realiza a través de Global Reach de ExpressRoute.

Consideraciones sobre VPN de S2S: la conectividad a la nube privada Azure VMware Solution mediante VPN de sitio a sitio de Azure se admite siempre que cumpla los requisitos mínimos de red para VMware HCX.

Red virtual del centro de conectividad: actúa como punto central de conectividad a la red local y la nube privada de Azure VMware Solution.

Red virtual de radios

Radio de IaaS: Hospeda las cargas de trabajo basadas en IaaS de Azure, incluidos los conjuntos de disponibilidad y de escalado de máquinas virtuales, así como los componentes de red correspondientes.

Radio de PaaS: hospeda los servicios de Azure PaaS usando direccionamiento privado, gracias a un punto de conexión privado y a Private Link.

Azure Firewall: actúa como pieza central para segmentar el tráfico entre los radios y Azure VMware Solution.

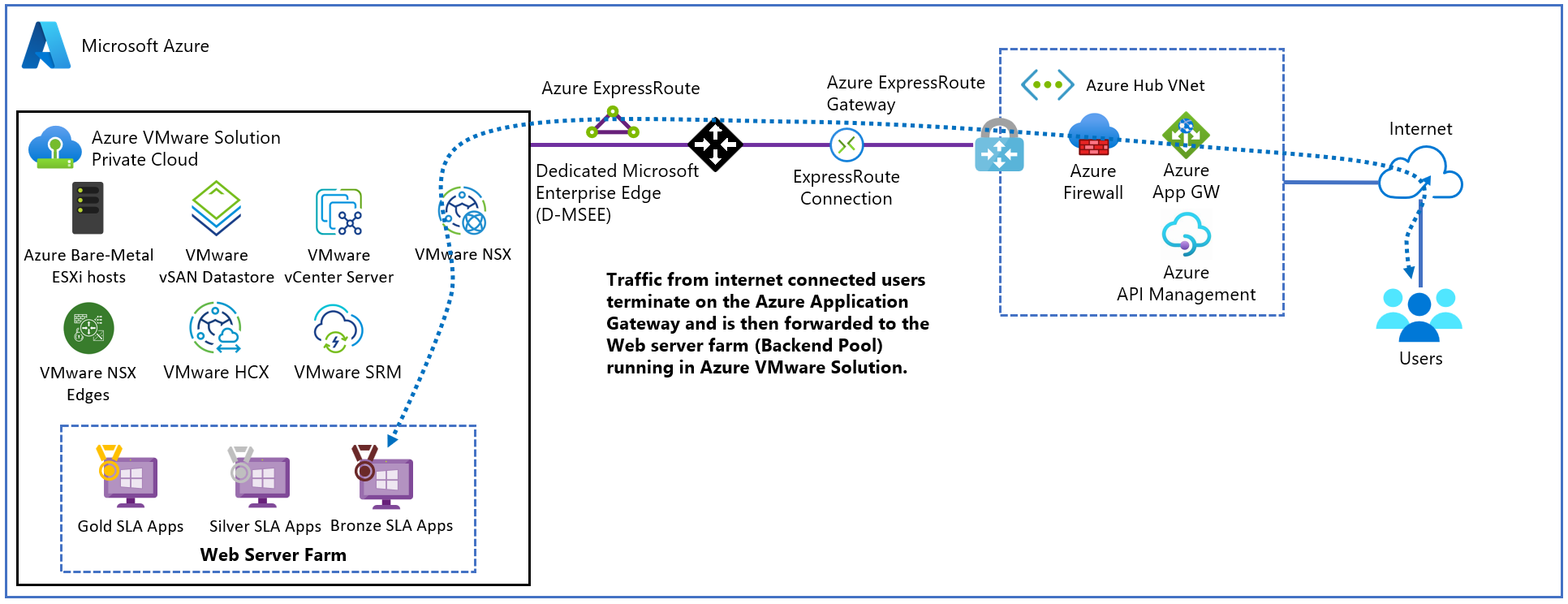

Application Gateway: expone y protege las aplicaciones web que se ejecutan en Azure IaaS/PaaS o en máquinas virtuales de Azure VMware Solution. Se integra con otros servicios como API Management.

Consideraciones sobre red y seguridad

Las conexiones ExpressRoute permiten que el tráfico fluya entre el entorno local, Azure VMware Solution y el tejido de red de Azure. Azure VMware Solution emplea Global Reach de ExpressRoute para implementar esta conectividad.

Dado que una puerta de enlace de ExpressRoute no proporciona enrutamiento transitivo entre sus circuitos conectados, la conectividad local también debe usar ExpressRoute Global Reach para comunicarse entre el entorno de vSphere local y Azure VMware Solution.

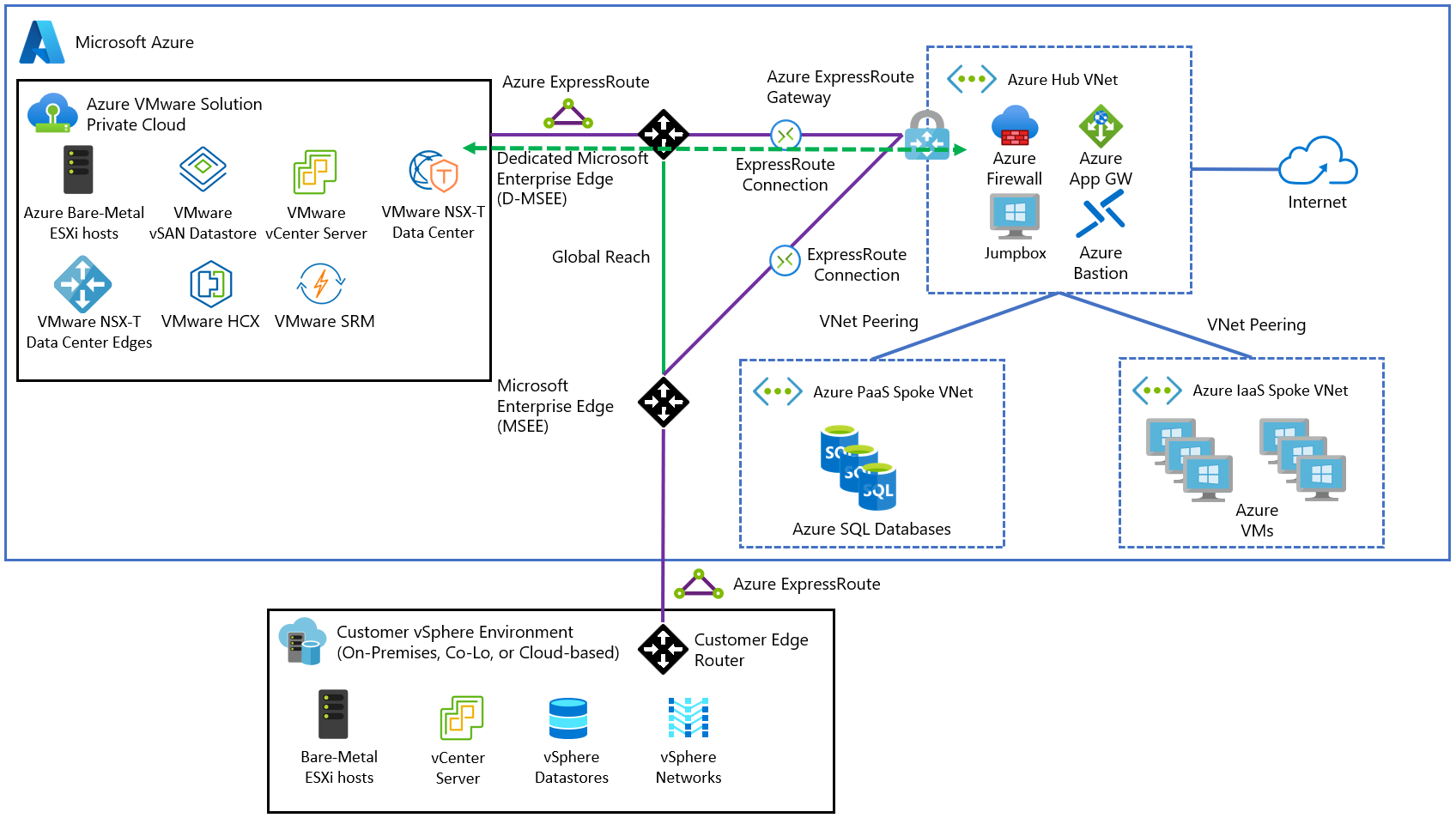

Flujo de tráfico del entorno local a Azure VMware Solution

Flujo de tráfico de Azure VMware Solution a la red virtual de centro de conectividad

Para más información sobre los conceptos de redes y conectividad de Azure VMware Solution, consulte la documentación del producto de Azure VMware Solution.

Segmentación de tráfico

Azure Firewall es la pieza central de la topología de red en estrella tipo hub-and-spoke implementada en la red virtual de centro. Use Azure Firewall u otra aplicación virtual de red (NVA) compatible con Azure para establecer reglas de tráfico y segmentar la comunicación entre los distintos radios y las cargas de trabajo de Azure VMware Solution.

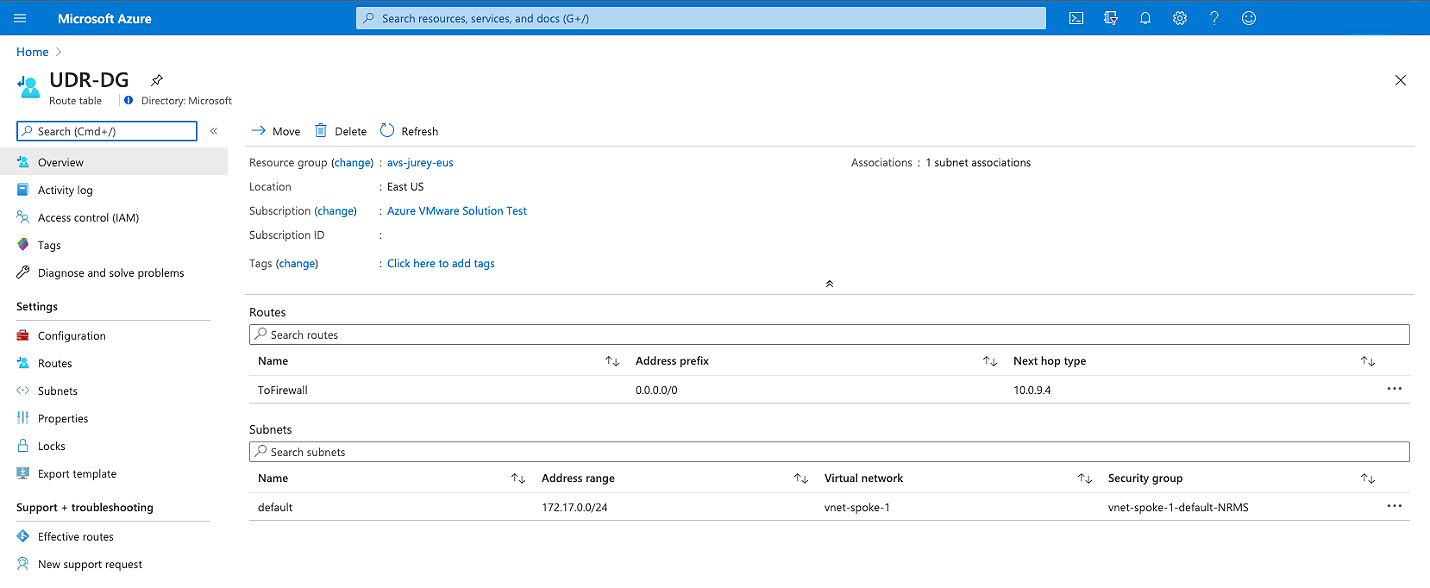

Cree tablas de rutas para dirigir el tráfico a Azure Firewall. En el caso de las redes virtuales de radio, cree una ruta que establezca la ruta predeterminada a la interfaz interna de Azure Firewall. De este modo, cuando una carga de trabajo de la red virtual deba alcanzar el espacio de direcciones de Azure VMware Solution, el firewall puede evaluarla y aplicar la regla de tráfico correspondiente para permitirla o denegarla.

Importante

No se admite una ruta con el prefijo de dirección 0.0.0.0/0 en el valor GatewaySubnet.

Establezca rutas para redes específicas en la tabla de rutas correspondiente. Por ejemplo, rutas para llegar a los prefijos IP de cargas de trabajo y administración de Azure VMware Solution desde las cargas de trabajo de radios y viceversa.

Un segundo nivel de segmentación del tráfico que usa los grupos de seguridad de red dentro de la red radial para crear una directiva de tráfico más pormenorizada.

Nota:

Tráfico desde el entorno local a Azure VMware Solution: el tráfico entre cargas de trabajo locales, ya sea basado en vSphere o en otros, se habilita mediante Global Reach, pero el tráfico no pasa por Azure Firewall en el centro de conectividad. En este escenario, debe implementar mecanismos de segmentación de tráfico en el entorno local o en Azure VMware Solution.

Application Gateway

Se ha probado Azure Application Gateway V1 y V2 con aplicaciones web que se ejecutan en máquinas virtuales de Azure VMware Solution como grupo de back-end. Application Gateway es actualmente el único método admitido para exponer las aplicaciones web que se ejecutan en máquinas virtuales de Azure Application Gateway a Internet. También puede exponer las aplicaciones a los usuarios internos de forma segura.

Para más información, consulte el artículo específico de Azure VMware Solution sobre Application Gateway.

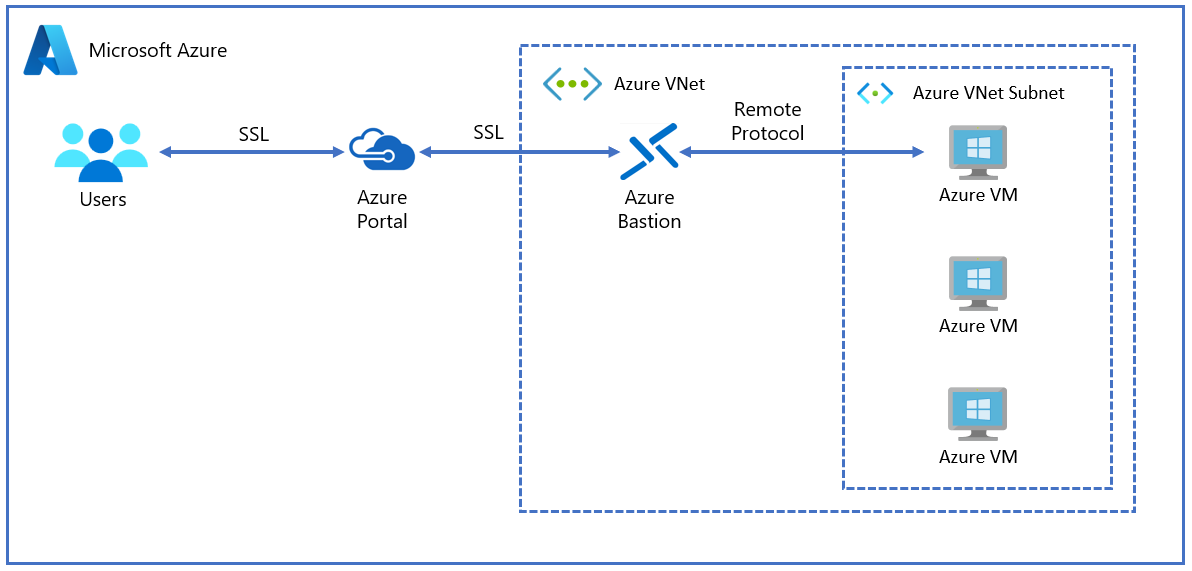

Jumpbox y Azure Bastion

Acceda al entorno de Azure VMware Solution con un jumpbox, una máquina virtual de Windows 10 o Windows Server implementada en la subred de servicio compartida dentro de la red virtual del centro.

Importante

Azure Bastion es el servicio recomendado para conectarse al jumpbox a fin de evitar exponer Azure VMware Solution a Internet. No se puede usar Azure Bastion para conectarse a máquinas virtuales de Azure VMware Solution porque no son objetos de IaaS de Azure.

Como práctica recomendada de seguridad, implemente el servicio Microsoft Azure Bastion dentro de la red virtual de centro. Azure Bastion proporciona acceso RDP y SSH ininterrumpido a máquinas virtuales implementadas en Azure sin necesidad de proporcionar direcciones IP públicas a dichos recursos. Una vez que aprovisione el servicio de Azure Bastion, puede acceder a la máquina virtual seleccionada desde Azure Portal. Después de establecer la conexión, se abre una pestaña nueva que muestra el escritorio de Jumpbox y, desde ese escritorio, puede acceder al plano de administración de la nube privada de Azure VMware Solution.

Importante

No asigne una IP pública a la máquina virtual de Jumpbox ni exponga el puerto 3389/TCP a la red pública de Internet.

Consideraciones sobre la resolución Azure DNS

Para la resolución de Azure DNS hay dos opciones disponibles:

Use los controladores de dominio implementados en el centro (descritos en Consideraciones de identidad) como servidores de nombres.

Implemente y configure una zona privada de Azure DNS.

El mejor enfoque consiste en combinar ambos para proporcionar una resolución de nombres confiable para Azure VMware Solution, el entorno local y Azure.

Como recomendación de diseño general, use el DNS existente que está integrado en Active Directory, implementado en al menos dos máquinas virtuales de Azure en la red virtual de centro y configurado en las redes virtuales de radio para usar dichos servidores de Azure DNS en la configuración de DNS.

Puede usar el DNS privado de Azure, en el que la zona de DNS privado de Azure se vincula a la red virtual. Los servidores DNS se usan como resolución híbrida con reenvío condicional al entorno local o a la instancia de Azure VMware Solution que ejecuta DNS usando la infraestructura de DNS privado de Azure.

Para administrar automáticamente el ciclo de vida de los registros DNS de las MV implementadas en las redes virtuales de radio, habilite el registro automático. Cuando esté habilitado, el número máximo de zonas DNS privadas será solo uno. Si está deshabilitado, el número máximo será 1000.

Los servidores locales y de Azure VMware Solution se pueden configurar con reenviadores condicionales a las máquinas virtuales de resolución de Azure para la zona de DNS privado de Azure.

Consideraciones de identidad

En lo que respecta a la identidad, el mejor enfoque consiste en implementar al menos un controlador de dominio de AD en el concentrador. Use dos subredes de servicio compartido en el modo distribuido por zona o en un conjunto de disponibilidad de máquina virtual. Para obtener más información sobre cómo extender el dominio de Active Directory local (AD) a Azure, consulte Centro de arquitectura de Azure.

Además, implemente otro controlador de dominio en el lado de Azure VMware Solution para que actúe como identidad y origen DNS dentro del entorno de vSphere.

Como práctica recomendada, integre el dominio de AD con Microsoft Entra ID.