Investigación y respuesta de amenazas

Sugerencia

¿Sabía que puede probar las características de Microsoft Defender XDR para Office 365 Plan 2 de forma gratuita? Use la versión de prueba de Defender para Office 365 de 90 días en el centro de pruebas del portal de Microsoft Defender. Obtenga información sobre quién puede registrarse y los términos de prueba aquí.

Las funcionalidades de investigación y respuesta de amenazas en Microsoft Defender para Office 365 ayudan a los analistas y administradores de seguridad a proteger microsoft 365 de su organización para usuarios empresariales mediante:

- Facilitando la identificación, supervisión y comprensión de los ciberataques.

- Ayuda a abordar rápidamente las amenazas en Exchange Online, SharePoint Online, OneDrive para la Empresa y Microsoft Teams.

- Proporcionar información y conocimientos para ayudar a las operaciones de seguridad a evitar ciberataques contra su organización.

- Emplear la investigación y la respuesta automatizadas en Office 365 para amenazas críticas basadas en correo electrónico.

Las funcionalidades de investigación y respuesta de amenazas proporcionan información sobre las amenazas y las acciones de respuesta relacionadas que están disponibles en el portal de Microsoft Defender. Estas conclusiones pueden ayudar al equipo de seguridad de su organización a proteger a los usuarios frente a ataques basados en correo electrónico o archivos. Las funcionalidades ayudan a supervisar las señales y recopilar datos de varios orígenes, como la actividad del usuario, la autenticación, el correo electrónico, los equipos en peligro y los incidentes de seguridad. Los responsables de la toma de decisiones empresariales y el equipo de operaciones de seguridad pueden usar esta información para comprender y responder a las amenazas contra su organización y proteger su propiedad intelectual.

Familiarizarse con las herramientas de investigación y respuesta de amenazas

Las funcionalidades de investigación y respuesta de amenazas en el portal https://security.microsoft.com de Microsoft Defender en son un conjunto de herramientas y flujos de trabajo de respuesta que incluyen:

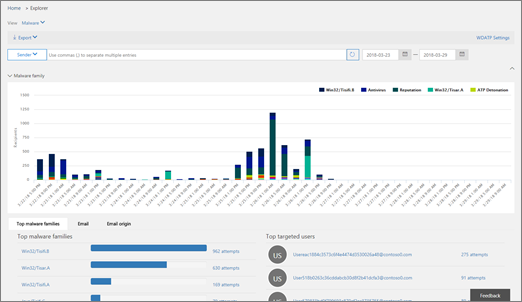

Explorador

Use el Explorador (y las detecciones en tiempo real) para analizar amenazas, ver el volumen de ataques a lo largo del tiempo y analizar datos por familias de amenazas, infraestructura de atacantes, etc. El Explorador (también conocido como Explorador de amenazas) es el punto de partida para el flujo de trabajo de investigación de cualquier analista de seguridad.

Para ver y usar este informe en el portal de Microsoft Defender en https://security.microsoft.com, vaya a Correo electrónico &explorador de colaboración>. O bien, para ir directamente a la página Explorador , use https://security.microsoft.com/threatexplorer.

Conexión de Inteligencia sobre amenazas de Office 365

Esta característica solo está disponible si tiene una suscripción activa de Office 365 E5 o G5 o Microsoft 365 E5 o G5 o el complemento Inteligencia sobre amenazas. Para obtener más información, vea la página del producto Office 365 Enterprise E5.

Los datos de Microsoft Defender para Office 365 se incorporan a XDR de Microsoft Defender para llevar a cabo una investigación de seguridad completa en buzones de Office 365 y dispositivos Windows.

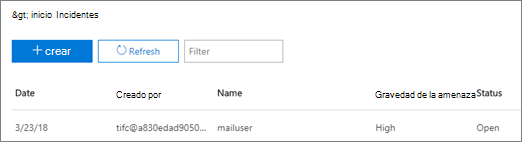

Incidentes

Use la lista Incidentes (esto también se denomina Investigaciones) para ver una lista de incidentes de seguridad de vuelos. Los incidentes se usan para realizar un seguimiento de amenazas, como mensajes de correo electrónico sospechosos, y para llevar a cabo más investigaciones y correcciones.

Para ver la lista de incidentes actuales de su organización en el portal de Microsoft Defender en https://security.microsoft.com, vaya a Incidentes & alertas>Incidentes. O bien, para ir directamente a la página Incidentes , use https://security.microsoft.com/incidents.

Aprendizaje de simulación de ataque

Use el entrenamiento de simulación de ataques para configurar y ejecutar ciberataques realistas en su organización e identificar a las personas vulnerables antes de que un ciberataque real afecte a su negocio. Para obtener más información, consulte Simulación de un ataque de suplantación de identidad (phishing).

Para ver y usar esta característica en el portal de Microsoft Defender en https://security.microsoft.com, vaya a Correo electrónico &entrenamiento de simulación de ataques de colaboración>. O bien, para ir directamente a la página Entrenamiento de simulación de ataque , use https://security.microsoft.com/attacksimulator?viewid=overview.

Investigación y respuesta de amenazas

Use funcionalidades automatizadas de investigación y respuesta (AIR) para ahorrar tiempo y esfuerzo en la correlación de contenido, dispositivos y personas en riesgo de amenazas en su organización. Los procesos de AIR pueden comenzar siempre que se desencadenen ciertas alertas o cuando lo inicie el equipo de operaciones de seguridad. Para obtener más información, consulte Investigación y respuesta automatizadas en Office 365.

Widgets de inteligencia sobre amenazas

Como parte de la oferta de Microsoft Defender para Office 365 Plan 2, los analistas de seguridad pueden revisar los detalles sobre una amenaza conocida. Esto es útil para determinar si hay medidas o pasos preventivos adicionales que se pueden tomar para mantener a los usuarios seguros.

¿Cómo obtenemos estas funcionalidades?

Las funcionalidades de investigación y respuesta de amenazas de Microsoft 365 se incluyen en Microsoft Defender para Office 365 Plan 2, que se incluye en Enterprise E5 o como complemento para determinadas suscripciones. Para obtener más información, vea Hoja de referencia rápida de Defender para Office 365 Plan 1 frente a Plan 2.

Permisos y roles necesarios

Microsoft Defender para Office 365 usa el control de acceso basado en rol. Los permisos se asignan a través de determinados roles en Microsoft Entra ID, el Centro de administración de Microsoft 365 o el portal de Microsoft Defender.

Sugerencia

Aunque algunos roles, como Administrador de seguridad, se pueden asignar en el portal de Microsoft Defender, considere la posibilidad de usar el Centro de administración de Microsoft 365 o el Identificador de Microsoft Entra en su lugar. Para obtener información sobre roles, grupos de roles y permisos, consulte los siguientes recursos:

| Actividad | Roles y permisos |

|---|---|

| Uso del panel administración de vulnerabilidades de Microsoft Defender Visualización de información sobre amenazas recientes o actuales |

Uno de los siguientes:

Estos roles se pueden asignar en Microsoft Entra ID (https://portal.azure.com) o en el Centro de administración de Microsoft 365 (https://admin.microsoft.com). |

| Uso del Explorador (y detecciones en tiempo real) para analizar amenazas | Uno de los siguientes:

Estos roles se pueden asignar en Microsoft Entra ID (https://portal.azure.com) o en el Centro de administración de Microsoft 365 (https://admin.microsoft.com). |

| Ver incidentes (también conocidos como investigaciones) Adición de mensajes de correo electrónico a un incidente |

Uno de los siguientes:

Estos roles se pueden asignar en Microsoft Entra ID (https://portal.azure.com) o en el Centro de administración de Microsoft 365 (https://admin.microsoft.com). |

| Desencadenar acciones de correo electrónico en un incidente Búsqueda y eliminación de mensajes de correo electrónico sospechosos |

Uno de los siguientes:

Los roles de administrador* global y administrador de seguridad se pueden asignar en Microsoft Entra ID (https://portal.azure.com) o en el Centro de administración de Microsoft 365 (https://admin.microsoft.com). El rol Buscar y purgar debe asignarse en el correo electrónico & roles de colaboración en el portal de Microsoft 36 Defender (https://security.microsoft.com). |

| Integración de Microsoft Defender para Office 365 Plan 2 con Microsoft Defender para punto de conexión Integración de Microsoft Defender para Office 365 Plan 2 con un servidor SIEM |

El rol Administrador* global o Administrador de seguridad asignado en Microsoft Entra ID (https://portal.azure.com) o en el Centro de administración de Microsoft 365 (https://admin.microsoft.com). --- más --- Un rol adecuado asignado en aplicaciones adicionales (como El Centro de seguridad de Microsoft Defender o el servidor SIEM). |

Importante

* Microsoft recomienda usar roles con los permisos más mínimos. El uso de cuentas con permisos inferiores ayuda a mejorar la seguridad de su organización. Administrador global es un rol con privilegios elevados que debe limitarse a escenarios de emergencia cuando no se puede usar un rol existente.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de