Planear la implementación de Microsoft Entra para el aprovisionamiento de usuarios con aplicaciones de origen y destino de SAP

Su organización se basa en Microsoft para varios servicios de Azure o Microsoft 365. El software y los servicios de SAP también podrían proporcionar funciones críticas, como recursos humanos (RR. HH.) y planeamiento de recursos empresariales (ERP) para su organización. Puede usar Microsoft Entra para organizar las identidades de sus empleados, contratistas y otros, y su acceso, en sus aplicaciones de SAP y no SAP.

En este tutorial se muestra cómo puede usar las características de Microsoft Entra para administrar identidades en las aplicaciones de SAP, en función de las propiedades de esas identidades que se originan en orígenes de recursos humanos de SAP. En este tutorial se supone que:

- Su organización tiene un inquilino de Microsoft Entra en la nube comercial con una licencia para al menos Microsoft Entra ID P1 en ese inquilino. (Algunos pasos también muestran cómo usar las características de Gobierno de Microsoft Entra ID).

- Es administrador de ese inquilino.

- Su organización tiene un sistema de registro de origen de los trabajadores, que es SAP SuccessFactors.

- Su organización tiene SAP ERP Central Component (ECC), SAP S/4HANA u otras aplicaciones de SAP y, opcionalmente, tiene otras aplicaciones que no son de SAP.

- Está usando SAP Cloud Identity Services para el aprovisionamiento y el inicio de sesión único (SSO) en cualquier aplicación de SAP que no sea SAP ECC.

Información general

En este tutorial se muestra cómo conectar Microsoft Entra con orígenes autoritativos para la lista de trabajadores de una organización, como SAP SuccessFactors. También muestra cómo usar Microsoft Entra para configurar identidades para esos trabajadores. A continuación, aprenderá a usar Microsoft Entra para proporcionar a los trabajadores acceso para iniciar sesión en una o varias aplicaciones de SAP, como SAP ECC o SAP S/4HANA.

El proceso consiste en lo siguiente:

- Plan: defina los requisitos de identidades y acceso a las aplicaciones de su organización. Asegúrese de que Microsoft Entra ID y los servicios en línea de Microsoft relacionados cumplen los requisitos previos de la organización para este escenario.

- Implementación: traiga a los usuarios necesarios a Microsoft Entra ID y tenga un proceso para mantener a esos usuarios al día con las credenciales apropiadas. Asigne usuarios con los derechos de acceso necesarios en Microsoft Entra. Aprovisione esos usuarios y sus derechos de acceso a las aplicaciones para permitirles iniciar sesión en esas aplicaciones.

- Supervisión: supervise los flujos de identidad para ver si hay errores y ajuste las directivas y las operaciones según sea necesario.

Una vez finalizado el proceso, los usuarios pueden iniciar sesión en aplicaciones de SAP y que no son de SAP que estén autorizadas para usarlas con identidades de usuario de Microsoft Entra.

En el diagrama siguiente se muestra la topología de ejemplo que se usa en este tutorial. En esta topología, los trabajadores se representan en SuccessFactors y deben tener cuentas en un dominio de Windows Server Active Directory (Windows Server AD), en aplicaciones en la nube de Microsoft Entra, SAP ECC y SAP. En este tutorial se muestra una organización que tiene un dominio de Windows Server AD. Sin embargo, Windows Server AD no es necesario para este tutorial.

Este tutorial se centra en el ciclo de vida de la identidad para los usuarios que representan a los empleados y a otros trabajadores. El ciclo de vida de identidad de los invitados y el ciclo de vida de acceso para las asignaciones de roles, las solicitudes y las revisiones están fuera del ámbito de este tutorial.

Planeamiento de las integraciones con orígenes y destinos de SAP

En esta sección, definirá los requisitos de identidades y acceso a las aplicaciones de su organización. En esta sección se resaltan las decisiones clave necesarias para la integración con aplicaciones de SAP. En el caso de las aplicaciones que no son de SAP, también puede definir directivas organizativas para gobernar el acceso a esas aplicaciones.

Si ha estado usando SAP IDM, puede migrar los escenarios de administración de identidades de SAP IDM a Microsoft Entra. Para obtener más información, consulte Migrar escenarios de administración de identidades de SAP IDM a Microsoft Entra.

Determinar la secuencia de incorporación de aplicaciones y cómo se integran las aplicaciones con Microsoft Entra

Es posible que su organización ya haya integrado algunas aplicaciones con Microsoft Entra para un subconjunto de los escenarios de integración disponibles. Por ejemplo, quizá haya integrado SAP Cloud Identity Services con Microsoft Entra para el SSO a fin de obtener las ventajas del acceso condicional, pero sigue dependiendo del aprovisionamiento y desprovisionamiento manuales. O bien, es posible que tenga aplicaciones como SAP ECC en su organización que aún no haya integrado con Microsoft Entra.

Establezca un orden de prioridad para que las aplicaciones se integren con Microsoft Entra para el inicio de sesión único y para el aprovisionamiento. Por lo general, las organizaciones comienzan a integrarse con aplicaciones de software como servicio (SaaS) que admiten protocolos modernos. En el caso de las aplicaciones SAP, se recomienda que las organizaciones que tengan aplicaciones en la nube de SAP inicien sus integraciones con el inicio de sesión único y las integraciones de aprovisionamiento con SAP Cloud Identity Services como middleware. Aquí, un aprovisionamiento de usuarios e integración de inicio de sesión único en Microsoft Entra puede beneficiar a varias aplicaciones SAP.

Confirme cómo se integrará cada aplicación con Microsoft Entra. Si la aplicación aparece como una de las sistemas de destino de aprovisionamiento de SAP Cloud Identity Services, como SAP S/4HANA, puede usar SAP Cloud Identity Services como middleware para enlazar el inicio de sesión único y el aprovisionamiento de Microsoft Entra a la aplicación. Si su aplicación es SAP ECC, puede integrar Microsoft Entra directamente con SAP NetWeaver para SSO y en interfaces de programación de aplicaciones empresariales (BAPI) de SAP ECC para el aprovisionamiento.

Para las aplicaciones que no son de SAP, siga las instrucciones de Integrar la aplicación con Microsoft Entra ID para determinar las tecnologías de integración admitidas para el inicio de sesión único y el aprovisionamiento para cada una de las aplicaciones.

Recopile los roles y permisos que proporciona cada aplicación. Algunas aplicaciones solo tienen un rol. Por ejemplo, SAP Cloud Identity Services solo tiene un rol, Usuario, que está disponible para la asignación. SAP Cloud Identity Services puede leer grupos de Microsoft Entra ID para usarlos en la asignación de aplicaciones. Otras aplicaciones pueden exponer varios roles para administrarse a través del Microsoft Entra ID. Estos roles de aplicación suelen hacer restricciones amplias en el acceso que un usuario con ese rol tiene dentro de la aplicación.

Otras aplicaciones también pueden depender de pertenencias a grupos o notificaciones para comprobaciones de roles más específicas. Pueden proporcionarse a cada aplicación desde Microsoft Entra ID en el aprovisionamiento o notificaciones emitidas usando protocolos de SSO de federación. También se pueden escribir en Active Directory como pertenencia a grupos de seguridad.

Nota:

Si está utilizando una aplicación de la galería de aplicaciones de Microsoft Entra que admite el aprovisionamiento, Microsoft Entra ID puede importar roles definidos en la aplicación y actualizar automáticamente el manifiesto de la aplicación con los roles de la aplicación, una vez configurado el aprovisionamiento.

Seleccione qué roles y grupos con pertenencia se van a controlar en Microsoft Entra ID. En función de los requisitos de cumplimiento y administración de riesgos, las organizaciones suelen dar prioridad a esos roles de aplicación o grupos que proporcionan acceso con privilegios o acceso a información confidencial. Aunque este tutorial no incluye los pasos para configurar la asignación de acceso, es posible que tenga que identificar los roles y grupos pertinentes para asegurarse de que todos sus miembros se aprovisionan en las aplicaciones.

Definición de la directiva de la organización con requisitos previos de usuario y otras restricciones para el acceso a una aplicación

En esta sección, determinará las directivas organizativas que planea usar para determinar el acceso a cada aplicación.

Identifique si hay requisitos previos o estándares que un usuario debe cumplir antes de concederles acceso a una aplicación. Las organizaciones con requisitos de cumplimiento o planes de administración de riesgos tienen aplicaciones confidenciales o críticas para la empresa. Es posible que ya haya documentado las directivas de acceso para quién debe tener acceso a esas aplicaciones, antes de que se integren con Microsoft Entra ID. Si no es así, es posible que tenga que consultar con las partes interesadas, como los equipos de cumplimiento y administración de riesgos. Debe asegurarse de que las directivas usadas para automatizar las decisiones de acceso son adecuadas para su escenario.

Por ejemplo, en circunstancias normales, solo los empleados a tiempo completo o los empleados de un departamento o centro de costos concretos deben tener acceso de forma predeterminada a la aplicación de un departamento determinado. Si usa la administración de derechos de Microsoft Entra en Gobierno de Microsoft Entra ID, puede optar por configurar la directiva de administración de derechos para un usuario de algún otro departamento que solicite acceso para tener uno o varios aprobadores, de modo que esos usuarios puedan obtener acceso a través de una excepción.

En algunas organizaciones, las solicitudes de acceso por parte de un empleado pueden tener dos fases de aprobación. La primera fase consiste en solicitarlo al administrador del usuario. La segunda fase consiste en la solicitud a uno de los propietarios de los recursos responsables de los datos contenidos en la aplicación.

Decida cuánto tiempo debe tener acceso un usuario que haya sido aprobado para el acceso y cuándo debería desaparecer ese acceso. En el caso de muchas aplicaciones, un usuario puede conservar el acceso indefinidamente, hasta que ya no esté afiliado a la organización. En algunas situaciones, el acceso puede estar vinculado a proyectos o hitos concretos, de modo que cuando finalice el proyecto, el acceso se quite automáticamente. O bien, si solo unos pocos usuarios usan una aplicación mediante una directiva, puede configurar revisiones trimestrales o anuales del acceso de todos los usuarios mediante esa directiva, para que haya supervisión periódica. Estos escenarios requieren el Gobierno de Microsoft Entra ID.

Si la organización ya está administrando el acceso con un modelo de roles organizativo, planee incorporar ese modelo de roles organizativo a Microsoft Entra ID. Es posible que tenga un modelo de rol organizativo definido que asigne acceso basado en la propiedad de un usuario, como su posición o departamento. Estos procesos pueden garantizar que los usuarios pierdan el acceso cuando ya no sea necesario, incluso si no hay una fecha de finalización del proyecto determinada previamente.

Si ya tiene una definición de rol de organización, puede migrar definiciones de roles de la organización a Gobierno de Microsoft Entra ID.

Pregunte si hay restricciones basadas en la separación de obligaciones. Este tutorial se centra en el ciclo de vida de la identidad para proporcionar a un usuario acceso básico a las aplicaciones. Sin embargo, al planear la incorporación de aplicaciones, puede identificar restricciones basadas en la separación de obligaciones que se van a aplicar.

Por ejemplo, supongamos que hay una aplicación con dos roles de aplicación, Eastern Sales y Western Sales. Quiere asegurarse de que un usuario solo tiene un rol de territorio de ventas a la vez. Incluya una lista de los pares de roles de aplicación que no son compatibles con la aplicación. Entonces, si un usuario tiene un rol, no se le permite solicitar el segundo rol. La configuración de incompatibilidad de administración de derechos de Microsoft Entra en los paquetes de acceso puede aplicar estas restricciones.

Seleccione la directiva de acceso condicional adecuada para el acceso a cada aplicación. Se recomienda analizar las aplicaciones y organizarlas en colecciones de aplicaciones que tengan los mismos requisitos de recursos para los mismos usuarios.

La primera vez que integre una aplicación de SSO federado con Microsoft Entra ID, es posible que tenga que crear una nueva directiva de acceso condicional para expresar las restricciones. Es posible que tenga que aplicar requisitos para la autenticación multifactor (MFA) o el acceso basado en ubicación para esa aplicación y las aplicaciones posteriores. También puede configurar en acceso condicional que los usuarios deban aceptar las condiciones de uso.

Para más consideraciones sobre cómo definir una directiva de acceso condicional, consulte Planificar una implementación de acceso condicional.

Decida cómo se deben controlar las excepciones a los criterios. Por ejemplo, una aplicación normalmente solo puede estar disponible para los empleados designados, pero un auditor o proveedor puede necesitar acceso temporal a un proyecto específico. O bien, un empleado que viaja puede requerir acceso desde una ubicación que normalmente está bloqueada, ya que su organización no tiene presencia allí.

En estas situaciones, si tiene Gobierno de Microsoft Entra ID, también puede optar por tener una directiva de administración de derechos para su aprobación que tenga distintas fases, o un límite de tiempo diferente, o un aprobador diferente. Es posible que un proveedor que haya iniciado sesión como usuario invitado en el inquilino de Microsoft Entra no tenga un administrador. En su lugar, un patrocinador de su organización, un propietario de recursos o un oficial de seguridad podría aprobar sus solicitudes de acceso.

Decidir la topología de autenticación y aprovisionamiento

Ahora que ha determinado que las aplicaciones se integrarán con Microsoft Entra para el aprovisionamiento de usuarios y el inicio de sesión único, decida el flujo de datos sobre cómo se proporcionan las identidades de usuario y sus atributos a esas aplicaciones, en función de los datos que se originan en el sistema autoritativo de orígenes de registros.

Seleccione los orígenes autoritativos para cada identidad y sus atributos. En este tutorial se supone que SuccessFactors es el sistema autoritativo de origen de registros para los usuarios que necesitarán acceso a las aplicaciones de SAP. La configuración del aprovisionamiento de usuarios basado en RR. HH. en la nube de SuccessFactors a Microsoft Entra ID requiere un planeamiento que abarca diferentes aspectos. Estos factores incluyen determinar el identificador coincidente y definir asignaciones de atributos, transformación de atributos y filtros de ámbito.

Para obtener directrices exhaustivas sobre estos temas, consulte el Plan de implementación de RR. HH. en la nube. Consulte Referencia de integración de SAP SuccessFactors para obtener información sobre las entidades admitidas, los detalles de procesamiento y cómo personalizar la integración para distintos escenarios de recursos humanos. También puede tener otros orígenes autoritativos para otras identidades y algunas identidades, como cuentas de emergencia u otros administradores de TI, que tienen Microsoft Entra ID como origen autoritativo.

Decida si los usuarios existen o deben aprovisionarse en Windows Server AD además de Microsoft Entra ID. Es posible que ya tenga usuarios existentes en Windows Server AD, que corresponden a los trabajadores de su origen de RR. HH. autoritativo. O tal vez configuró SAP ECC u otras aplicaciones para que dependan de Windows Server a través del Protocolo ligero de acceso a directorios (LDAP) o Kerberos. En estas situaciones, aprovisionará usuarios en Windows Server AD. Después, estos usuarios se sincronizan en Microsoft Entra ID.

Decida si quiere usar Microsoft Entra ID para aprovisionar en SAP Cloud Identity Services o SAP Cloud Identity Services para leer de Microsoft Entra ID. Para obtener más información sobre las funcionalidades de aprovisionamiento de Microsoft Entra, consulte Automatización del aprovisionamiento y desaprovisionamiento de usuarios en SAP Cloud Identity Services con Microsoft Entra ID. SAP Cloud Identity Services también tiene su propio conector independiente para leer usuarios y grupos de Microsoft Entra ID. Para más información, consulte Servicios de identidad en la nube de SAP: Aprovisionamiento de identidades: Microsoft Entra ID como sistema de origen.

Decida si necesita aprovisionar usuarios en SAP ECC. Puede aprovisionar usuarios de Microsoft Entra ID en SAP ECC (anteriormente SAP R/3) NetWeaver 7.0 o posterior. Si usa otras versiones de SAP R/3, puede seguir usando las guías proporcionadas en la descargaConectores para Microsoft Identity Manager 2016 como referencia para crear su propia plantilla para el aprovisionamiento.

Asegurarse de que se cumplen los requisitos previos de la organización antes de configurar Microsoft Entra ID

Antes de iniciar el proceso de aprovisionamiento de acceso a aplicaciones críticas para el negocio desde Microsoft Entra ID, asegúrese de que su entorno de Microsoft Entra está configurado adecuadamente.

Asegúrese de que el Microsoft Entra ID y el entorno de Microsoft Online Services están listos para los requisitos de cumplimiento para las aplicaciones. El cumplimiento es una responsabilidad compartida entre Microsoft, los proveedores de servicios en la nube y las organizaciones.

Asegúrese de que el inquilino de Microsoft Entra ID tiene una licencia correcta. Para usar Microsoft Entra ID para automatizar el aprovisionamiento, el inquilino debe tener tantas licencias, como mínimo, para Microsoft Entra ID P1, ya que hay trabajadores que se originarán desde la aplicación de RR. HH. de origen o los usuarios miembros (no invitados) que se aprovisionarán.

Además, el uso de Flujos de trabajo de ciclo de vida y otras características de Gobierno de Microsoft Entra ID, como las directivas de asignación automática de administración de derechos de Microsoft Entra en el proceso de aprovisionamiento, requiere licencias de Gobierno de Microsoft Entra ID para sus trabajadores. Estas licencias son Gobierno de Microsoft Entra ID o Gobierno de Microsoft Entra ID Step Up para Microsoft Entra ID P2.

Compruebe que Microsoft Entra ID ya está enviando su registro de auditoría y, opcionalmente, otros registros, a Azure Monitor. Azure Monitor es opcional, pero útil para gobernar el acceso a las aplicaciones, ya que Microsoft Entra solo almacena eventos de auditoría durante un máximo de 30 días en su registro de auditoría. Puede mantener los datos de auditoría durante más tiempo que este período de retención predeterminado. Para más información, consulte ¿Durante cuánto tiempo Microsoft Entra ID almacena los datos de informes?

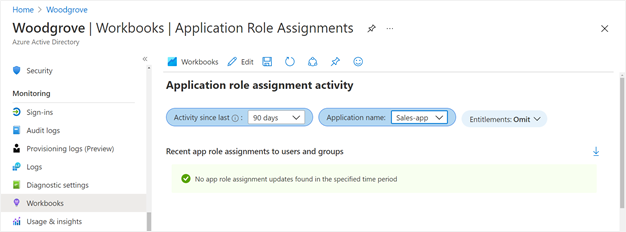

También puede usar libros de Azure Monitor y consultas e informes personalizados sobre datos históricos de auditoría. Para consultar la configuración de Microsoft Entra para ver si usa Azure Monitor, en Microsoft Entra ID, en el centro de administración de Microsoft Entra, seleccione Libros. Si esta integración no está configurada, y usted tiene una suscripción a Azure y es al menos un Administrador de seguridad, puede configurar Microsoft Entra ID para utilizar Azure Monitor.

Asegúrese de que solo los usuarios autorizados estén en los roles administrativos con privilegios elevados en el inquilino de Microsoft Entra. Los administradores que sean, al menos, administrador de Identity Governance, administrador de usuarios, administrador de aplicaciones, administrador de aplicaciones en la nube o administrador de roles privilegiados pueden realizar cambios en los usuarios y en sus asignaciones de roles de aplicación. Si no ha revisado recientemente las pertenencias de esos roles, necesita un usuario que sea al menos Administrador de roles con privilegios para asegurarse de que se ha iniciado la revisión de acceso a esos roles de directorio.

También debe revisar los usuarios de roles de Azure en suscripciones que contienen Azure Monitor, Logic Apps y otros recursos necesarios para el funcionamiento de la configuración de Microsoft Entra.

Compruebe que el inquilino tiene el aislamiento adecuado. Si su organización usa una versión local de Active Directory y estos dominios de Active Directory están conectados a Microsoft Entra ID, deberá asegurarse de que las operaciones administrativas con privilegios elevados para los servicios hospedados en la nube estén aisladas de las cuentas locales. Asegúrese de que ha configurado para proteger su entorno en la nube de Microsoft 365 frente a un compromiso en el entorno local.

Evalúe su entorno con los procedimientos recomendados de seguridad. Para evaluar cómo proteger su inquilino de Microsoft Entra ID, revise Procedimientos recomendados para todas las arquitecturas de aislamiento.

Documente la vigencia del token y la configuración de la sesión de las aplicaciones. Al final de este tutorial, integrará aplicaciones SAP ECC o SAP Cloud Identity Services con Microsoft Entra para el inicio de sesión único. El tiempo que un usuario, al que se ha denegado el acceso continuado, puede seguir usando una aplicación federada depende de la duración de la sesión propia de la aplicación y de la vigencia del token de acceso. La vigencia de la sesión de una aplicación depende de la propia aplicación. Para más información sobre cómo controlar la duración de los tokens de acceso, consulte Vigencia de los tokens configurables.

Confirme que SAP Cloud Identity Services tiene las asignaciones de esquema necesarias para las aplicaciones

Cada una de las aplicaciones SAP de su organización puede tener sus propios requisitos que los usuarios de esas aplicaciones tienen determinados atributos rellenados cuando se aprovisionan en la aplicación.

Si usa SAP Cloud Identity Services para aprovisionar SAP S/4HANA u otras aplicaciones de SAP, asegúrese de que SAP Cloud Identity Services tiene las asignaciones para enviar estos atributos desde Microsoft Entra ID a través de SAP Cloud Identity Services a esas aplicaciones. Si no usa SAP Cloud Identity Services, vaya a la sección siguiente.

Asegúrese de que el directorio en la nube de SAP tenga el esquema de usuario necesario para las aplicaciones en la nube de SAP. En SAP Cloud Identity Services, cada sistema de destino configurado agrega transformaciones del modelo de datos del origen de las identidades proporcionadas a SAP Cloud Identity Services a los requisitos del destino. Es posible que tenga que cambiar esas transformaciones en SAP Cloud Identity Services para que se correspondan con cómo planea modelar la identidad, especialmente si tiene varios sistemas de destino configurados. A continuación, registre el esquema necesario para que Microsoft Entra proporcione a las aplicaciones en la nube de SAP a través de SAP Cloud Identity Services.

Asegúrese de que el origen de recursos humanos tiene el esquema de trabajadores capaz de proporcionar el esquema necesario para esas aplicaciones en la nube de SAP. Cada atributo requerido por las aplicaciones deberá originarse en algún origen de la organización. Algunos atributos pueden tener valores que son constantes o que se transforman a partir de otros atributos. Otros valores pueden ser asignados por un servicio en línea de Microsoft, como la dirección de correo electrónico de un usuario. Otros atributos, como el nombre de un usuario, el departamento u otras propiedades organizativas, normalmente se originan en un sistema de RR. HH. de registro autoritativo.

Antes de continuar, asegúrese de que cada atributo requerido que no tenga su origen en Microsoft Entra u otro servicio en línea de Microsoft pueda seguirse hasta una propiedad disponible en su origen, como SuccessFactors. Si su origen no tiene el esquema requerido, o los atributos no están rellenados en una o más identidades a las que se dará acceso a las aplicaciones, o no están disponibles para que Microsoft Entra los lea, deberá abordar estos requisitos del esquema antes de habilitar el aprovisionamiento.

Registre el esquema usado para la correlación entre Microsoft Entra ID y los sistemas de registro. Es posible que tenga usuarios existentes en Windows Server AD o Microsoft Entra ID que se correspondan con trabajadores en SAP SuccessFactors. Si esos usuarios no fueron creados por Microsoft Entra ID sino por algún otro proceso, consulte la Referencia de atributos de SAP SuccessFactors y su esquema de usuario de Windows Server o Microsoft Entra para seleccionar qué atributos de los objetos de usuario contienen un identificador único para el trabajador en SAP SuccessFactors.

Este atributo debe estar presente con un valor único en cada usuario que corresponda a un trabajador, de modo que el aprovisionamiento entrante de Microsoft Entra pueda determinar qué usuarios ya existen para los trabajadores y evitar la creación de usuarios duplicados.

Confirme que las BAPIs necesarias para SAP ECC están listas para su uso por parte de Microsoft Entra.

El agente de aprovisionamiento de Microsoft Entra y el conector de servicios web genéricos proporcionan conectividad a puntos de conexión SOAP locales, incluidos los BAPIs de SAP.

Si no usa SAP ECC y solo está aprovisionando servicios en la nube de SAP, vaya a la sección siguiente.

Confirme que se han publicado las BAPI necesarias para el aprovisionamiento. Exponga las API necesarias en SAP ECC NetWeaver 7.51 para crear, actualizar y eliminar usuarios. El archivo Connectors for Microsoft Identity Manager 2016 denominado

Deploying SAP NetWeaver AS ABAP 7.pdfle guía por cómo puede exponer las API necesarias.Registre el esquema disponible para los usuarios de SAP existentes. Quizás tenga usuarios existentes en SAP ECC que correspondan a los trabajadores del sistema autoritativo de origen de registros. Pero si esos usuarios no fueron creados por Microsoft Entra ID, necesita tener un campo rellenado en esos usuarios que pueda usarse como identificador único para el trabajador. Este campo debe estar presente con un valor único en cada usuario que corresponda a un trabajador. A continuación, el aprovisionamiento de Microsoft Entra puede determinar qué usuarios ya existen para los trabajadores y evitar la creación de usuarios duplicados.

Por ejemplo, puede usar las BAPI

BAPI_USER_GETLISTyBAPI_USER_GETDETAILde SAP. Uno de los campos devueltos porBAPI_USER_GETDETAILdebe elegirse como identificador único para correlacionar con el origen. Si no tiene un campo que corresponda a un identificador único del origen, es posible que tenga que usar otro identificador único. Por ejemplo, puede que necesite usar el campoaddress.e_mailde SAP si sus valores son únicos en cada usuario de SAP y también están presentes en los usuarios de Microsoft Entra ID.Registre el esquema necesario para que Microsoft Entra proporcione a SAP BAPIs. Por ejemplo, puede usar la BAPI

BAPI_USER_CREATE1de SAP, que requiere los camposADDRESS,COMPANY,DEFAULTS,LOGONDATA,PASSWORD,SELF_REGISTERyUSERNAMEpara crear un usuario. Al configurar la asignación desde el esquema de usuario de Microsoft Entra ID a los requisitos de SAP ECC, asigne atributos de usuario de Id. de Microsoft o constantes a cada uno de esos campos.

Documentar el flujo y las transformaciones de atributos de un extremo a otro

Ha identificado los requisitos de esquema de las aplicaciones y los campos de trabajo disponibles del sistema de orígenes de registros. Ahora documente las rutas de acceso para saber cómo fluyen esos campos a través de Microsoft Entra y, opcionalmente, Windows Server AD y SAP Cloud Identity Services, hasta las aplicaciones.

En algunos casos, los atributos requeridos por las aplicaciones no se corresponden directamente con los valores de datos disponibles desde el origen. En ese caso, es necesario transformar los valores antes de que esos valores se puedan proporcionar a la aplicación de destino.

Hay varias fases de procesamiento en las que se puede aplicar una transformación.

| Fase | Consideraciones | Vínculos para obtener más información |

|---|---|---|

| En el sistema de registro en sí mismo | La administración del ciclo de vida de la identidad de Microsoft Entra podría no ser la única solución de lectura de un sistema de origen de registro. Realizar la normalización de datos antes de exponer los datos a Microsoft Entra también puede beneficiar a otras soluciones que necesitan datos similares. | Consulte la documentación del sistema de registros |

| En el flujo de aprovisionamiento de entrada desde el sistema de registro a Microsoft Entra o Windows Server AD | Puede escribir un valor personalizado en un atributo de usuario de Windows Server AD o un atributo de usuario de Microsoft Entra ID, en función de uno o varios atributos SuccessFactors. | Expresión con funciones para personalización |

| Al sincronizar desde Windows Server AD a Microsoft Entra ID | Si ya tiene usuarios en Windows Server AD, es posible que esté transformando los atributos de esos usuarios a medida que se introducen en el Microsoft Entra ID. | Personalización de una regla de sincronización en Microsoft Entra Connect y Uso del generador de expresiones con la sincronización en la nube de Microsoft Entra |

| En el flujo de aprovisionamiento saliente de Microsoft Entra ID a SAP Cloud Identity Services, SAP ECC u otras aplicaciones que no son de SAP | Al configurar el aprovisionamiento en una aplicación, uno de los tipos de asignaciones de atributos que puede especificar es una asignación de expresión uno o varios de los atributos de Microsoft Entra ID a un atributo del destino. | Expresión con funciones para personalización |

| En SSO federado saliente | De forma predeterminada, la Plataforma de identidad de Microsoft emite un token SAML a una aplicación que contiene una notificación con un valor del nombre de usuario (también denominado nombre principal de usuario), que puede identificar al usuario de forma única. El token SAML también contiene otras notificaciones que incluyen la dirección de correo electrónico del usuario o el nombre para mostrar y puede usar funciones de transformación de notificaciones. | Personalizar las notificaciones de token SAML y Notificaciones de token web JSON de cliente |

| En SAP Cloud Identity Services | En SAP Cloud Identity Services, cada sistema de destino configurado agrega transformaciones del modelo de datos del origen de las identidades proporcionadas a SAP Cloud Identity Services a los requisitos del destino. Es posible que tenga que cambiar esas transformaciones en SAP Cloud Identity Services para que se correspondan con cómo planea modelar la identidad, especialmente si tiene varios sistemas de destino configurados. Este enfoque puede ser adecuado cuando el requisito de atributo sea específico de una o varias aplicaciones SAP conectadas a SAP Cloud Identity Services. | SAP Cloud Identity Services: administración de la transformación |

Preparación para emitir nuevas credenciales de autenticación

Si usa Windows Server AD, planee emitir credenciales de Windows Server AD para los trabajadores que necesitan acceso a aplicaciones y que no tenían cuentas de usuario de Windows Server AD anteriormente. Históricamente, en algunas organizaciones, los usuarios se aprovisionaban directamente en repositorios de aplicaciones. Los trabajadores solo recibían cuentas de usuario de Windows Server AD si necesitaban un buzón de Microsoft Exchange o acceso a aplicaciones integradas en Windows Server AD.

En este escenario, si va a configurar el aprovisionamiento de entrada en Windows Server AD, Microsoft Entra creará usuarios en Windows Server AD, tanto para los trabajadores existentes que anteriormente no tenían cuentas de usuario de Windows Server AD como para los nuevos trabajadores. Si los usuarios inician sesión en el dominio de Windows, se recomienda que los usuarios se inscriban en Windows Hello para empresas para una autenticación más sólida que solo una contraseña.

Si no está usando Windows Server AD, planee emitir credenciales de Microsoft Entra ID para los trabajadores que necesiten acceso a la aplicación y que no tenían cuentas de usuario de Microsoft Entra ID anteriormente. Si está configurando el aprovisionamiento entrante a Microsoft Entra ID, sin pasar primero por Windows Server AD, Microsoft Entra crea usuarios en Microsoft Entra, tanto para los trabajadores existentes que no tenían previamente cuentas de usuario de Microsoft Entra ID como para los nuevos trabajadores. Habilite la Directiva de Pase de acceso temporal para que pueda generar pases de acceso temporal para los nuevos usuarios.

Verifique que los usuarios están preparados para la MFA de Microsoft Entra. Recomendamos requerir MFA de Microsoft Entra para las aplicaciones críticas para la empresa integradas a través de la federación. Para estas aplicaciones, una directiva debería exigir que el usuario cumpla un requisito de MFA antes de que Microsoft Entra ID le permita iniciar sesión en una aplicación. Algunas organizaciones también pueden bloquear el acceso por ubicaciones o requerir que el usuario acceda desde un dispositivo registrado.

Si no hay ninguna directiva adecuada que incluya las condiciones necesarias para la autenticación, la ubicación, el dispositivo y las condiciones de uso, agregue una directiva a la implementación de acceso condicional.

Prepárese para emitir un Pase de acceso temporal para los nuevos trabajadores. Si tiene Gobierno de Microsoft Entra ID y está configurando el aprovisionamiento de entrada a Microsoft Entra ID, planifique la configuración de los flujos de trabajo del ciclo de vida para emitir un Pase de acceso temporal para los nuevos trabajadores.

Implementación de integraciones de Microsoft Entra

En esta sección:

Incorpore los usuarios al Microsoft Entra ID desde un sistema de origen autoritativo.

Aprovisione esos usuarios en SAP Cloud Identity Services o SAP ECC, para permitirles iniciar sesión en las aplicaciones de SAP.

Actualización del esquema de usuario de Windows Server AD

Si va a aprovisionar usuarios en Windows Server AD y Microsoft Entra ID, asegúrese de que el entorno de Windows Server AD y los agentes asociados de Microsoft Entra estén listos para transportar usuarios a Windows Server AD y fuera de él con el esquema necesario para las aplicaciones de SAP.

Si no usa Windows Server AD, vaya a la sección siguiente.

Amplíe el esquema de Windows Server AD, si es necesario. Para cada atributo de usuario requerido por Microsoft Entra y las aplicaciones que aún no forman parte del esquema de usuario de Windows Server AD, debe seleccionar un atributo de extensión de usuario de Windows Server AD integrado. O bien, debe ampliar el esquema de Windows Server AD para que tenga un lugar para que Windows Server AD contenga ese atributo. Este requisito también incluye atributos usados para la automatización, como la fecha de unión de un trabajo y la fecha de salida.

Por ejemplo, algunas organizaciones pueden usar los atributos

extensionAttribute1yextensionAttribute2para contener estas propiedades. Si decide usar los atributos de extensión integrados, asegúrese de que esos atributos aún no están en uso por ninguna otra aplicación basada en LDAP de Windows Server AD o por las aplicaciones integradas con el Microsoft Entra ID. Otras organizaciones crean nuevos atributos de Windows Server AD con nombres específicos de sus requisitos, comocontosoWorkerId.Confirme que los usuarios de Windows Server AD existentes tienen atributos necesarios para la correlación con el origen de RR. HH. Quizás tenga usuarios existentes en Windows Server AD que correspondan a los trabajadores. Esos usuarios deben tener un atributo cuyo valor es único y corresponde a una propiedad en el sistema autoritativo de origen de registros para esos trabajadores.

Por ejemplo, algunas organizaciones usan un atributo como

employeeIden Windows Server AD. Si hay usuarios que no tienen ese atributo, es posible que no se consideren durante la integración posterior. Entonces, el aprovisionamiento automatizado da lugar a la creación de usuarios duplicados en Windows Server AD. Cuando un usuario se marcha, los usuarios originales no se actualizan ni se eliminan. Puede usar:- La canalización de PowerShell en un equipo unido a un dominio con el comando

Get-ADUserpara obtener todos los usuarios en un contenedor de Active Directory. - El comando

where-objectpara filtrar los usuarios que tienen un atributo que falta con un filtro como{$_.employeeId -eq $null}. - El comando

export-csvpara exportar los usuarios resultantes a un archivo CSV.

Asegúrese de que no haya usuarios que correspondan a trabajadores a los que les falte ese atributo. Si los hay, debe editar esos usuarios en Windows Server AD para agregar el atributo que falta antes de continuar.

- La canalización de PowerShell en un equipo unido a un dominio con el comando

Amplíe el esquema de Microsoft Entra ID y configure las asignaciones desde el esquema de AD de Windows Server al esquema de usuario de Microsoft Entra ID. Si está usando Microsoft Entra Connect Sync, realice los pasos en Microsoft Entra Connect Sync: Extensiones de directorio para ampliar el esquema de usuario de Microsoft Entra ID con atributos. Configure las asignaciones de Microsoft Entra Connect Sync para los atributos de Windows Server AD a dichos atributos.

Si usa Microsoft Entra Cloud Sync, siga los pasos indicados en Extensiones de directorio y asignación de atributos personalizados de Microsoft Entra Cloud Sync para usar el esquema de usuario de Microsoft Entra ID con cualquier otro atributo necesario. Configure las asignaciones de Microsoft Entra Cloud Sync para los atributos de Windows Server AD a esos atributos. Asegúrese de que está sincronizando los atributos requeridos por los flujos de trabajo del ciclo de vida.

Espere a que se complete la sincronización de Windows Server AD a Microsoft Entra ID. Si realizó cambios en las asignaciones para aprovisionar más atributos desde Windows Server AD, espere hasta que esos cambios para los usuarios hagan su recorrido desde Windows Server AD a Microsoft Entra ID para que la representación de Microsoft Entra ID de los usuarios tenga el conjunto completo de atributos de Windows Server AD.

Si está usando Microsoft Entra Cloud Sync, puede supervisar la propiedad

steadyStateLastAchievedTimedel estado de sincronización recuperando el trabajo de sincronización de la entidad de servicio que representa a Microsoft Entra Cloud Sync. Si no tiene el identificador de la entidad de servicio, consulte Visualización del esquema de sincronización.

Actualización del esquema de usuario del Microsoft Entra ID

Si usa Windows Server AD, ya ha ampliado el esquema de usuario de Microsoft Entra ID como parte de la configuración de asignaciones desde Windows Server AD. Si finaliza este paso, vaya a la sección siguiente.

Si no usa Windows Server AD, siga los pasos descritos en esta sección para ampliar el esquema de usuario de Microsoft Entra ID.

Cree una aplicación para contener las extensiones de esquema de Microsoft Entra. En el caso de los inquilinos que no están sincronizados desde Windows Server AD, las extensiones de esquema deben formar parte de una nueva aplicación. Si aún no lo ha hecho, cree una aplicación para representar extensiones de esquema. Esta aplicación no tendrá ningún usuario asignado.

Identifique el atributo para la correlación con el sistema de registro. Quizás tenga usuarios existentes en Microsoft Entra ID que correspondan a los trabajadores. A continuación, esos usuarios deben tener un atributo cuyo valor es único y corresponde a una propiedad en el sistema autoritativo de origen de registros para esos trabajadores.

Por ejemplo, algunas organizaciones amplían su esquema de usuario de Microsoft Entra ID para tener un nuevo atributo para este propósito. Si aún no ha creado un atributo para ese propósito, incluya eso como atributo en el paso siguiente.

Amplíe el esquema de usuario del Microsoft Entra ID para los nuevos atributos. Cree extensiones de esquema de directorio para cada atributo requerido por las aplicaciones de SAP que aún no forman parte del esquema de usuario de Microsoft Entra ID. Estos atributos proporcionan una manera de que Microsoft Entra almacene más datos sobre los usuarios. Puede ampliar el esquema mediante la creación de un atributo de extensión.

Asegúrese de que los usuarios del Microsoft Entra ID se pueden correlacionar con los registros de trabajadores en el origen de RR. HH.

Quizás tenga usuarios existentes en Microsoft Entra ID que correspondan a los trabajadores. A continuación, esos usuarios deben tener un atributo cuyo valor es único y corresponde a una propiedad en el sistema autoritativo de origen de registros para esos trabajadores.

Por ejemplo, algunas organizaciones podrían ampliar su esquema de usuario de Microsoft Entra ID para tener un nuevo atributo con este fin. Si hay usuarios que no tienen ese atributo, es posible que no se consideren durante la integración posterior. A continuación, el aprovisionamiento automatizado da como resultado que los usuarios duplicados se creen en Windows Server AD. Cuando un usuario se marcha, los usuarios originales no se actualizan ni se eliminan.

Recupere los usuarios de Microsoft Entra ID. Asegúrese de que cualquier usuario que ya esté en Microsoft Entra ID y que represente a un trabajador tenga un atributo para poder correlacionarlo. Normalmente, algunos usuarios de Microsoft Entra ID no corresponden a los trabajadores del sistema autoritativo de origen de registros. Estos usuarios incluyen la cuenta de emergencia para el acceso administrativo de emergencia, las cuentas de los proveedores de TI y los invitados empresariales. El resto de los usuarios ya debe tener un atributo con un valor único que se usará para la correlación.

Si algunos usuarios no están correlacionados, podrían no ser tenidos en cuenta para las actualizaciones y el desprovisionamiento. Microsoft Entra podría incluso crear usuarios duplicados. Por ejemplo, si el requisito es que todos los usuarios miembros (aparte de la cuenta de emergencia) tengan un atributo

employeeid, podría identificar a esos usuarios con una canalización de comandos de PowerShell similar al siguiente script:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Configuración de los requisitos previos para las características de gobernanza de identidades

Si ha identificado la necesidad de una capacidad de gobierno de Microsoft Entra ID, como la administración de derechos de Microsoft Entra o los flujos de trabajo del ciclo de vida de Microsoft Entra, implemente esas características antes de introducir a los trabajadores como usuarios en Microsoft Entra ID.

Cargue el documento de condiciones de uso, si es necesario. Si requiere que los usuarios acepten las condiciones de uso antes de poder acceder a una aplicación, cree y cargue el documento de condiciones de uso para que pueda incluirse en una directiva de acceso condicional.

Cree un catálogo, si es necesario. De manera predeterminada, cuando un administrador interactúa por primera vez con la administración de derechos de Microsoft Entra, se crea automáticamente un catálogo predeterminado. Sin embargo, los paquetes de acceso para las aplicaciones gobernadas deben estar en un catálogo designado. Para crear un catálogo en el Centro de administración de Microsoft Entra, siga los pasos de la sección Creación de un catálogo.

Para crear un catálogo usando PowerShell, siga los pasos de las secciones Autenticarse en Microsoft Entra ID y Crear un catálogo.

Cree un flujo de trabajo de combinación. Si está configurando el aprovisionamiento de entrada a Microsoft Entra ID, configure un flujo de trabajo de unión del flujo de trabajo del ciclo de vida con una tarea para emitir un Pase de acceso temporal para los nuevos trabajadores.

Crear un flujo de trabajo de salida que bloquee el inicio de sesión. En los flujos de trabajo del ciclo de vida de Microsoft Entra, configure un flujo de trabajo de salida con una tarea que bloquee el inicio de sesión de los usuarios. Este flujo de trabajo se puede ejecutar a petición. Si no configuró el aprovisionamiento de entrada desde los orígenes de registro para impedir que los trabajadores inicien sesión después de su fecha de permiso programada, configure un flujo de trabajo de salida para que se ejecute en las fechas de vacaciones programadas de esos trabajadores.

Cree un flujo de trabajo de salida para eliminar cuentas de usuario. Opcionalmente, configure un flujo de trabajo de salida con una tarea para eliminar un usuario. Programe este flujo de trabajo para ejecutar algún período de tiempo, como 30 o 90 días, después de la fecha de salida programada del trabajador.

Conectar usuarios de Microsoft Entra ID a registros de trabajo desde el origen de RR. HH.

En esta sección se muestra cómo integrar Microsoft Entra ID con SAP SuccessFactors como sistema de origen de RR. HH.

Configure el sistema de registro con una cuenta de servicio y conceda los permisos adecuados para el Microsoft Entra ID. Si usa SAP SuccessFactors, siga los pasos descritos en la sección Configuración de SuccessFactors para la integración.

Configure las asignaciones de entrada desde el sistema de registro a Windows Server AD o Microsoft Entra ID. Si usa SAP SuccessFactors y aprovisiona usuarios en Windows Server AD y Microsoft Entra ID, siga los pasos descritos en la sección Configuración del aprovisionamiento de usuarios de SuccessFactors a Active Directory.

Si usa SAP SuccessFactors y no aprovisiona en Windows Server AD, siga los pasos descritos en la sección Configuración del aprovisionamiento de usuarios de SuccessFactors a Microsoft Entra ID.

Cuando configure las asignaciones, asegúrese de haber configurado una asignación con Coincidencia de objetos usando este atributo para el atributo de Windows Server AD o el atributo de usuario de Microsoft Entra ID usado para la correlación. Configure también las asignaciones para los atributos necesarios para las fechas de unión al trabajo y las fechas de salida, y todos los atributos requeridos por las aplicaciones de destino, que se originan en el origen de RR. HH.

Realice el aprovisionamiento inicial de entrada desde el sistema de registro. Si usa SAP SuccessFactors y aprovisiona usuarios en Windows Server AD y Microsoft Entra ID, siga los pasos descritos en la sección Habilitar e iniciar el aprovisionamiento. Si usa SAP SuccessFactors y no aprovisiona en Windows Server AD, siga los pasos descritos en la sección Habilitar e iniciar el aprovisionamiento.

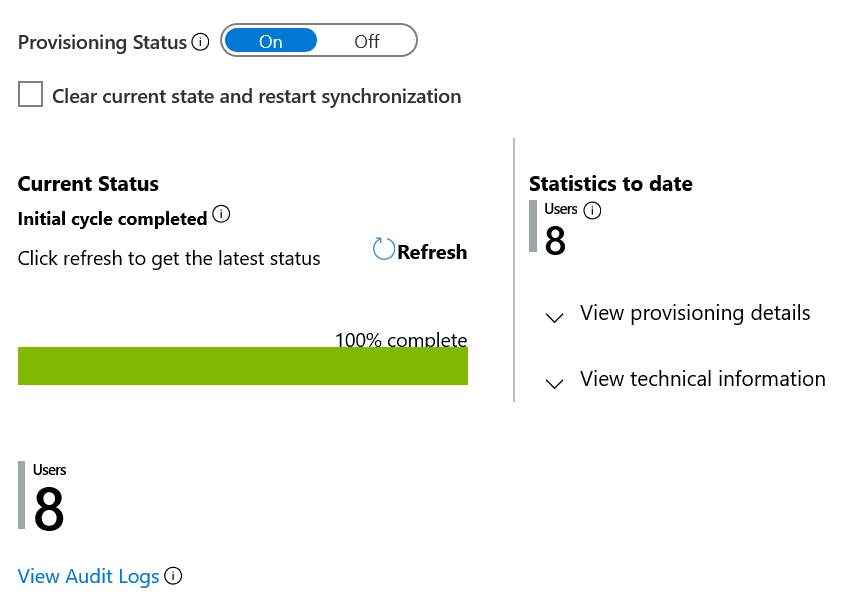

Espere a que se complete la sincronización inicial desde el sistema de registro. Si está sincronizando desde SAP SuccessFactors a Windows Server AD o Microsoft Entra ID, una vez finalizada la sincronización inicial con el directorio, Microsoft Entra actualiza el informe de resumen de auditoría en la pestaña Aprovisionamiento de la aplicación SAP SuccessFactors en el Centro de administración de Microsoft Entra.

Si está aprovisionando en Windows Server AD, espere a que los nuevos usuarios creados en Windows Server AD, o los actualizados en Windows Server AD, se sincronicen desde Windows Server AD a Microsoft Entra ID. Espere hasta que los cambios para los usuarios en Windows Server AD lleguen a Microsoft Entra ID para que la representación de Microsoft Entra ID de los usuarios tenga el conjunto completo de usuarios y sus atributos de Windows Server AD.

Si usa Microsoft Entra Cloud Sync, puede supervisar el

steadyStateLastAchievedTimeestado de la sincronización recuperando el trabajo de sincronización de la entidad de servicio que representa a Microsoft Entra Cloud Sync. Si no tiene el identificador de la entidad de servicio, consulte Visualización del esquema de sincronización.Asegúrese de que los usuarios se han aprovisionado en Microsoft Entra ID. En este momento, los usuarios deben estar presentes en Microsoft Entra ID con los atributos requeridos por las aplicaciones de destino. Por ejemplo, puede requerir que los usuarios tengan los atributos

givenname,surnameyemployeeID. Para mostrar el número de usuarios con determinados atributos, o a los que les faltan atributos, puede usar comandos de PowerShell similares al script siguiente:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Asegúrese de que no haya cuentas no relacionadas inesperadas en Microsoft Entra ID. Normalmente, algunos usuarios de Microsoft Entra ID no corresponden a los trabajadores del sistema autoritativo de origen de registros. Incluyen la cuenta de emergencia para el acceso administrativo de emergencia, las cuentas de los proveedores de TI y los invitados empresariales.

Sin embargo, también pueden ser cuentas huérfanas en Microsoft Entra que se parezcan a esas cuentas de trabajadores actuales, pero no se sincronizaron con un registro de trabajo. Las cuentas huérfanas pueden resultar de los antiguos empleados que ya no están en el sistema de RR. HH. También pueden proceder de errores coincidentes. O pueden surgir de problemas de calidad de datos, como una persona que cambió su nombre o se volvió a contratar.

Aprovisionar usuarios y sus derechos de acceso a las aplicaciones y permitirles iniciar sesión en esas aplicaciones

Ahora que los usuarios existen en Microsoft Entra ID, en las secciones siguientes se aprovisionarán en las aplicaciones de destino.

Aprovisionamiento de usuarios en SAP Cloud Identity Services

Los pasos de esta sección configuran el aprovisionamiento de Microsoft Entra ID en SAP Cloud Identity Services. De manera predeterminada, establezca Microsoft Entra ID para aprovisionar y desprovisionar automáticamente a los usuarios de SAP Cloud Identity Services. Después, esos usuarios pueden autenticarse en SAP Cloud Identity Services y tener acceso a otras cargas de trabajo de SAP que estén integradas con SAP Cloud Identity Services. SAP Cloud Identity Services es compatible con el aprovisionamiento desde su directorio de identidad local a otras aplicaciones de SAP como sistemas de destino.

Como alternativa, puede configurar SAP Cloud Identity Services para leer el Microsoft Entra ID. Si usa SAP Cloud Identity Services para leer usuarios y, opcionalmente, grupos de Microsoft Entra ID, siga las instrucciones de SAP sobre cómo configurar SAP Cloud Identity Services. A continuación, vaya a la sección siguiente.

Si no usa SAP Cloud Identity Services, vaya a la sección siguiente.

Asegúrese de que tiene un inquilino de SAP Cloud Identity Services con una cuenta de usuario en SAP Cloud Identity Services con permisos de administrador.

Configure SAP Cloud Identity Services para el aprovisionamiento. Inicie sesión en la consola de administración de SAP Cloud Identity Services y siga los pasos descritos en la sección Configuración de SAP Cloud Identity Services para el aprovisionamiento.

Agregue SAP Cloud Identity Services desde la galería y configure el aprovisionamiento automático de usuarios en SAP Cloud Identity Services. Siga los pasos descritos en las secciones Agregar SAP Cloud Identity Services desde la galería y Configuración del aprovisionamiento automático de usuarios en SAP Cloud Identity Services.

Aprovisione un usuario de prueba de Microsoft Entra ID en SAP Cloud Identity Services. Compruebe que la integración de aprovisionamiento está lista siguiendo los pasos descritos en la sección Aprovisionamiento de un nuevo usuario de prueba de Microsoft Entra ID a SAP Cloud Identity Services.

Asegúrese de que los usuarios existentes de Microsoft Entra y SAP Cloud Identity Services se pueden correlacionar. Para comparar los usuarios de Microsoft Entra ID con esos usuarios que ya están en SAP Cloud Identity Services, siga los pasos de estas secciones:

Asigne usuarios existentes de SAP Cloud Identity Services a la aplicación en Microsoft Entra ID. Siga los pasos de la sección Asignación de usuarios a la aplicación SAP Cloud Identity Services en Microsoft Entra ID. En esos pasos, debería:

- Abordar cualquier problema de aprovisionamiento para que no se ponga en cuarentena.

- Comprobar si hay usuarios que están presentes en SAP Cloud Identity Services y que aún no están asignados a la aplicación en Microsoft Entra ID.

- Asignar los usuarios restantes.

- Supervisar la sincronización inicial.

Espere a que se sincronice de Microsoft Entra ID a SAP Cloud Identity Services. Espere hasta que se hayan aprovisionado todos los usuarios asignados a la aplicación. Un ciclo inicial tarda entre 20 minutos y varias horas. El tiempo depende del tamaño del directorio de Microsoft Entra y el número de usuarios en el ámbito del aprovisionamiento. Puede supervisar la propiedad

steadyStateLastAchievedTimedel estado de sincronización recuperando el trabajo de sincronización de la entidad de servicio que representa a SAP Cloud Identity Services.Compruebe si hay errores de aprovisionamiento. Compruebe el registro de aprovisionamiento a través del Centro de administración de Microsoft Entra o Graph API. Filtre el registro por el estado Failure (Error).

Si hay errores con un código de error de

DuplicateTargetEntries, este código indica una ambigüedad en las reglas de coincidencia de aprovisionamiento. Para asegurarse de que cada usuario de Microsoft Entra coincide con un usuario de aplicación, debe actualizar los usuarios de Microsoft Entra o las asignaciones que se usan para buscar coincidencias. A continuación, filtre el registro en la acción Crear y el estado Omitido.Si los usuarios se deshabilitaron con el código

SkipReasonde *NotEffectivelyEntitled, este evento de registro podría indicar que las cuentas de usuario en Microsoft Entra ID no se emparejaron porque el estado de la cuenta de usuario era Deshabilitado.Compare los usuarios de SAP Cloud Identity Services con los de Microsoft Entra ID. Repita los pasos de la sección Asegúrese de que los usuarios existentes de SAP Cloud Identity Services tienen los atributos coincidentes necesarios para volver a exportar los usuarios desde SAP Cloud Identity Services. A continuación, compruebe que los usuarios exportados tienen las propiedades necesarias para las aplicaciones de SAP. Puede usar el comando

where-objectde PowerShell para filtrar la lista de usuarios solo a aquellos usuarios que tengan un atributo que falta, con un filtro como{$_.employeeId -eq $null}.Configure el inicio de sesión único federado de Microsoft Entra en SAP Cloud Identity Services. Habilite el inicio de sesión único basado en SAML para SAP Cloud Identity Services. Siga las instrucciones proporcionadas en el Tutorial de inicio de sesión único de SAP Cloud Identity Services.

Incorpore el punto conexión web de la aplicación al ámbito de la directiva de acceso condicional correspondiente. Quizá tenga una directiva de acceso condicional existente que se creó para otra aplicación sujeta a los mismos requisitos de gobernanza. Entonces, puede actualizar esa directiva para que también se aplique a esta aplicación para evitar tener un gran número de directivas.

Una vez que haya realizado las actualizaciones, compruebe que se apliquen las directivas esperadas. Puede ver qué directivas se aplicarían a un usuario con la herramienta what-if de acceso condicional.

Valide que un usuario de prueba pueda conectarse a las aplicaciones de SAP. Puede usar Mis aplicaciones de Microsoft para probar el SSO de la aplicación. Asegúrese de que se asignó un usuario de prueba a la aplicación SAP Cloud Identity Services y se aprovisionó desde Microsoft Entra ID a SAP Cloud Identity Services. A continuación, inicie sesión en Microsoft Entra como ese usuario y visite

myapps.microsoft.com.Cuando seleccione el icono de SAP Cloud Identity Services en Mis aplicaciones, si está configurado en modo de proveedor de servicios (SP), se le redirigirá a la página de inicio de sesión de la aplicación para iniciar el flujo de inicio de sesión. Si está configurado en modo proveedor de identidades (IDP), iniciará sesión automáticamente en los servicios de SAP Cloud Identity Services para los que haya establecido el SSO.

Aprovisionamiento de usuarios en SAP ECC

Ahora que tiene los usuarios en Microsoft Entra ID, puede aprovisionarlos en SAP local.

Si no usa SAP ECC, vaya a la sección siguiente.

Configure el aprovisionamiento. Siga las instrucciones de Configuración de Microsoft Entra ID para aprovisionar usuarios en SAP ECC con NetWeaver AS ABAP 7.0 o posterior.

Espere a la sincronización de Microsoft Entra ID a SAP ECC. Espere hasta que se hayan aprovisionado todos los usuarios asignados a la aplicación SAP ECC. Un ciclo inicial tarda entre 20 minutos y varias horas. El tiempo depende del tamaño del directorio de Microsoft Entra y el número de usuarios en el ámbito del aprovisionamiento. Puede supervisar la propiedad

steadyStateLastAchievedTimedel estado de la sincronización recuperando el trabajo de sincronización de la entidad de servicio.Compruebe si hay errores de aprovisionamiento. Compruebe el registro de aprovisionamiento a través del Centro de administración de Microsoft Entra o Graph API. Filtre el registro por el estado Failure (Error).

Si hay errores con un código de error de

DuplicateTargetEntries, este evento de registro indica una ambigüedad en las reglas de coincidencia de aprovisionamiento. Para asegurarse de que cada usuario de Microsoft Entra coincide con un usuario de aplicación, debe actualizar los usuarios de Microsoft Entra o las asignaciones que se usan para buscar coincidencias. A continuación, filtre el registro en la acción Crear y el estado Omitido.Si se omitieron usuarios con el código

SkipReasondeNotEffectivelyEntitled, este código podría indicar que las cuentas de usuario en Microsoft Entra ID no se emparejaron porque el estado de la cuenta de usuario era Deshabilitado.Compare los usuarios de SAP ECC con los de Microsoft Entra ID. En Windows Server que hospeda el agente de aprovisionamiento para el aprovisionamiento en SAP ECC, reinicie el servicio

Microsoft ECMA2HostWindows. Cuando se reinicie el servicio, realizará una importación completa de los usuarios desde SAP ECC.Configure el inicio de sesión único federado de Microsoft Entra a SAP. Habilite el inicio de sesión único basado en SAML para aplicaciones SAP. Si está usando SAP NetWeaver, siga las instrucciones proporcionadas en el Tutorial de SSO de SAP NetWeaver.

Incorpore el punto conexión web de la aplicación al ámbito de la directiva de acceso condicional correspondiente. Quizá tenga una directiva de acceso condicional existente que se creó para otra aplicación sujeta a los mismos requisitos de gobernanza. Entonces, puede actualizar esa directiva para que también se aplique a esta aplicación para evitar tener un gran número de directivas.

Una vez que haya realizado las actualizaciones, compruebe que se apliquen las directivas esperadas. Puede ver qué directivas se aplicarían a un usuario con la herramienta what-if de acceso condicional.

Valide que un usuario de prueba se puede aprovisionar e iniciar sesión en SAP NetWeaver. Siga las instrucciones de la sección Probar SSO para asegurarse de que los usuarios pueden iniciar sesión después de haber configurado el acceso condicional.

Configuración del aprovisionamiento en SuccessFactors y otras aplicaciones

Puede configurar Microsoft Entra para escribir atributos específicos de Microsoft Entra ID en SAP SuccessFactors Employee Central, incluido el correo electrónico de trabajo. Para obtener más información, consulte Configuración de la escritura diferida de SAP SuccessFactors en Microsoft Entra ID.

Microsoft Entra también puede aprovisionar en muchas otras aplicaciones, incluidas aquellas que usan estándares como OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP y REST. Para más información, vea Integración de aplicaciones con Microsoft Entra ID.

Asignar a los usuarios los derechos de acceso a aplicaciones necesarios en Microsoft Entra

A menos que el inquilino que esté configurando sea un inquilino totalmente aislado y configurado específicamente para el acceso a las aplicaciones de SAP, es poco probable que todas las personas del inquilino necesiten acceso a las aplicaciones de SAP. Las aplicaciones de SAP en el inquilino están configuradas para que solo los usuarios con un rol asignado a una aplicación sean aprovisionados a la aplicación y puedan iniciar sesión desde Microsoft Entra ID a esa aplicación.

A medida que los usuarios que están asignados a una aplicación se actualizan en Microsoft Entra ID, esos cambios se aprovisionarán automáticamente en esa aplicación.

Si tiene Gobierno de Microsoft Entra ID, puede automatizar los cambios en la asignación de roles de aplicación para SAP Cloud Identity Services o SAP ECC en Microsoft Entra ID. Puede usar la automatización para agregar o quitar asignaciones a medida que las personas se unen a la organización o dejan o cambian los roles.

Revise las asignaciones existentes. Opcionalmente, realizar una revisión de acceso único de las asignaciones de roles de aplicación. Cuando finalice esta revisión, la revisión de acceso quita las asignaciones que ya no son necesarias.

Configure el proceso para mantener actualizadas las asignaciones de roles de aplicación. Si utiliza la administración de derechos de Microsoft Entra, consulte Crear un paquete de acceso en la administración de derechos para una aplicación con un único rol mediante PowerShell para configurar las asignaciones a la aplicación que representan los servicios de identidad en la nube de SAP o SAP ECC.

En ese paquete de acceso, puede tener directivas para que se asigne acceso a los usuarios cuando lo soliciten. Las asignaciones pueden ser realizadas por un administrador, automáticas basadas en reglas o generadas a través de flujos de trabajo del ciclo de vida.

Si no tiene Gobierno de Microsoft Entra ID, puede asignar cada usuario individual a la aplicación en el Centro de administración de Microsoft Entra. Puede asignar usuarios individuales a la aplicación mediante el cmdlet de PowerShell New-MgServicePrincipalAppRoleAssignedTo.

Distribuir credenciales a usuarios de Microsoft Entra recién creados o usuarios de Windows Server AD

En este momento, todos los usuarios están presentes en Microsoft Entra ID y se aprovisionan en las aplicaciones SAP pertinentes. Todos los usuarios que se crearon durante este proceso, para los trabajadores que no estaban presentes anteriormente en Windows Server AD o Microsoft Entra ID, requieren nuevas credenciales.

Si el aprovisionamiento entrante de Microsoft Entra crea usuarios en Windows Server AD, distribuya las credenciales iniciales de Windows Server AD para los usuarios recién creados. Puede recuperar una lista de eventos para las interacciones de Microsoft Entra con Windows Server AD mediante el comando Get-MgAuditLogProvisioning.

Puede usar el comando

Set-ADAccountPasswordcon el parámetro-Reseten un equipo unido a un dominio para establecer una nueva contraseña de Windows Server AD para un usuario. Después, use el comandoSet-ADUsercon el parámetro-ChangePasswordAtLogonpara exigir al usuario que seleccione una nueva contraseña en el siguiente inicio de sesión.Si el aprovisionamiento entrante de Microsoft Entra está creando usuarios en Microsoft Entra ID, distribuya las credenciales iniciales de Microsoft Entra ID para los usuarios recién creados. Puede recuperar una lista de usuarios recién creados con el comando Get-MgAuditLogDirectoryAudit, con parámetros como

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Para generar un Pase de acceso temporal para un usuario, puede usar los comandos New-MgUserAuthenticationTemporaryAccessPassMethod y Get-MgUserAuthenticationTemporaryAccessPassMethod, como se muestra en crear un pase de acceso temporal.

Confirme que los usuarios están registrados para MFA. Puede identificar a los usuarios que no están registrados para MFA; para ello, ejecute los comandos de PowerShell en la sección Informes de PowerShell sobre los usuarios registrados para MFA.

Cree una revisión de acceso periódica si algún usuario necesita exclusiones de directivas temporales. En algunos casos, es posible que no se puedan aplicar de inmediato directivas de acceso condicional para cada usuario autorizado. Por ejemplo, es posible que algunos usuarios no tengan un dispositivo registrado adecuado. Si es necesario excluir uno o varios usuarios de la directiva de acceso condicional y permitirles el acceso, configure una revisión de acceso para el grupo de usuarios excluidos de las directivas de acceso condicional.

Supervisión de flujos de identidad

Ahora que tiene el aprovisionamiento entrante y saliente configurado con las aplicaciones, puede usar la automatización en Microsoft Entra para supervisar el aprovisionamiento continuo desde los sistemas autoritativos de registros a las aplicaciones de destino.

Supervisión del aprovisionamiento de entrada

Las actividades realizadas por el servicio de aprovisionamiento se registran en los registros de aprovisionamiento de Microsoft Entra. Puede acceder a los registros de aprovisionamiento en el centro de administración de Microsoft Entra. Puede buscar los datos de aprovisionamiento por el nombre del usuario o el identificador en el sistema de origen o en el sistema de destino. Para más información, consulte Registros de aprovisionamiento.

Supervisión de cambios en Windows Server AD

Tal y como se describe en Recomendaciones de la directiva de auditoría de Windows Server, asegúrese de que los eventos de auditoría de éxito de la Administración de cuentas de usuario se habilitan en todos los controladores de dominio y se recopilan para su análisis.

Supervisión de asignaciones de roles de aplicación

Si configuró Microsoft Entra ID para enviar eventos de auditoría a Azure Monitor, puede usar los libros de trabajo de Azure Monitor para obtener conclusiones sobre cómo reciben los usuarios su acceso.

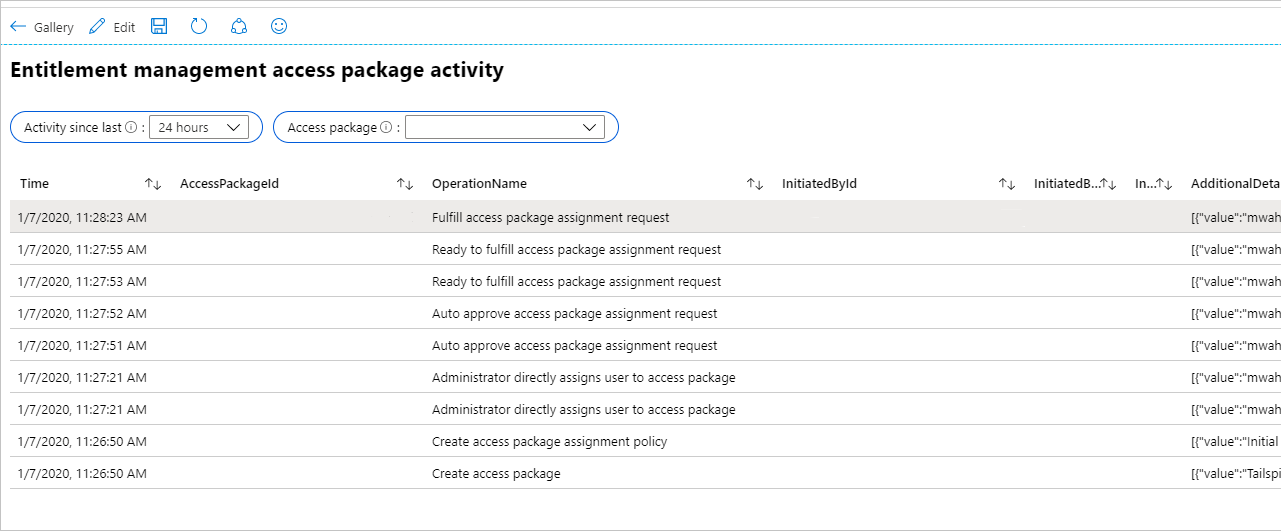

Si usa la administración de derechos de Microsoft Entra, el libro denominado Actividad de paquete de acceso muestra cada evento relacionado con un paquete de acceso determinado.

Para ver si los cambios en las asignaciones de roles de aplicación para una aplicación no se crearon debido a las asignaciones de paquetes de acceso, seleccione el libro de trabajo denominado Actividad de asignación de roles de aplicación. Si selecciona la opción para omitir la actividad de derechos, solo se muestran los cambios en los roles de aplicación que no se realizaron mediante la administración de derechos. Por ejemplo, verá una fila si otro administrador asignó directamente un usuario a un rol de aplicación.

Supervisión de aprovisionamiento de salida

Para cada aplicación integrada con Microsoft Entra, puede usar la sección Detalles de sincronización para supervisar el progreso y seguir los vínculos con el informe de actividad de aprovisionamiento. En el informe se describen todas las acciones que el servicio de aprovisionamiento de Microsoft Entra realiza en la aplicación. También puede supervisar el proyecto de aprovisionamiento a través de Graph API de Microsoft.

Para más información sobre cómo leer los registros de aprovisionamiento de Microsoft Entra, consulte Creación de informes sobre el aprovisionamiento automático de cuentas de usuario.

Supervisión del inicio de sesión único

Puede ver los últimos 30 días de la información de inicio de sesión en una aplicación en el informe de inicios de sesión en el centro de administración de Microsoft Entra, o a través de Microsoft Graph. También puede enviar los registros de inicio de sesión a Azure Monitor para archivar la actividad de inicio de sesión durante un máximo de dos años.

Supervisión de asignaciones en Gobierno de Microsoft Entra ID

Si usa Gobierno de Microsoft Entra ID, puede informar sobre el modo en que los usuarios obtienen acceso usando las características de Gobierno de Microsoft Entra ID. Por ejemplo:

- Un administrador o un propietario del catálogo puede recuperar la lista de usuarios que tienen asignaciones de paquetes de acceso, a través del Centro de administración de Microsoft Entra, Microsoft Graph o PowerShell.

- También puede enviar los registros de auditoría a Azure Monitor y ver un historial de cambios en el paquete de acceso en el centro de administración de Microsoft Entra, o a través de PowerShell.

Para obtener más información sobre estos escenarios y otros escenarios de gobernanza de identidades, consulte cómo supervisar para ajustar las directivas de administración de derechos y el acceso según sea necesario.

Contenido relacionado

- Control del acceso de las aplicaciones de su entorno

- Controlar el acceso mediante la migración de un modelo de rol organizativo a Gobierno de Microsoft Entra ID

- Definir directivas organizativas para gobernar el acceso a otras aplicaciones del entorno

- Uso de Microsoft Entra ID para proteger el acceso a las plataformas y aplicaciones de SAP

- Explorar los fundamentos de la identidad y la gobernanza para SAP en Azure

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de