Tutorial: Configuración de AWS IAM Identity Center para el aprovisionamiento automático de usuarios

En este tutorial, se describen los pasos que debe realizar en el Centro de identidad de IAM de AWS (sucesor del inicio de sesión único de AWS) y Microsoft Entra ID para configurar el aprovisionamiento automático de usuarios. Cuando se configura, Microsoft Entra ID aprovisiona y desaprovisiona automáticamente usuarios y grupos en el Centro de identidad de IAM de AWS mediante el servicio de aprovisionamiento de Microsoft Entra. Para obtener información importante acerca de lo que hace este servicio, cómo funciona y ver preguntas frecuentes al respecto, consulte Automatización del aprovisionamiento y desaprovisionamiento de usuarios para aplicaciones SaaS con Microsoft Entra ID.

Funcionalidades admitidas

- Creación de usuarios en AWS IAM Identity Center

- Eliminación de usuarios de AWS IAM Identity Center cuando ya no necesitan acceso

- Mantenimiento de los atributos de usuario sincronizados entre Microsoft Entra ID y el Centro de identidad de IAM de AWS

- Aprovisionamiento de grupos y pertenencias a grupos en AWS IAM Identity Center

- IAM Identity Center a AWS IAM Identity Center

Prerrequisitos

En el escenario descrito en este tutorial se supone que ya cuenta con los requisitos previos siguientes:

- Un inquilino de Microsoft Entra

- Uno de los siguientes roles: Administrador de aplicaciones, Administrador de aplicaciones en la nube o Propietario de la aplicación.

- Una conexión SAML desde la cuenta de Microsoft Entra al Centro de identidad de IAM de AWS, como se describe en el tutorial

Paso 1: Planeación de la implementación de aprovisionamiento

- Obtenga información sobre cómo funciona el servicio de aprovisionamiento.

- Determinar quién está en el ámbito de aprovisionamiento.

- Determine qué datos asignar entre Microsoft Entra ID y el Centro de identidad de IAM de AWS.

Paso 2: Configuración del Centro de identidad de IAM de AWS para admitir el aprovisionamiento con Microsoft Entra ID

Abra AWS IAM Identity Center.

En el panel de navegación izquierdo, elija Settings (Configuración).

En Settings (Configuración), haga clic en Enable (Habilitar) en la sección Automatic provisioning (Aprovisionamiento automático).

En el cuadro de diálogo de aprovisionamiento automático de entrada, copie y guarde el punto de conexión de SCIM y el token de acceso (visible después de hacer clic en Show Token [Mostrar token]). Estos valores se escriben en los campos URL de inquilino y Token secreto de la pestaña Aprovisionamiento de la aplicación AWS IAM Identity Center.

Paso 3: Incorporación del Centro de identidad de IAM de AWS desde la galería de aplicaciones de Microsoft Entra

Agregue Centro de identidad de IAM de AWS desde la galería de aplicaciones de Microsoft Entra para empezar a administrar el aprovisionamiento en el Centro de identidad de IAM de AWS. Si ha configurado previamente AWS IAM Identity Center para el inicio de sesión único, puede usar la misma aplicación. Puede encontrar más información sobre cómo agregar una aplicación desde la galería aquí.

Paso 4: Definir quién está en el ámbito de aprovisionamiento

El servicio de aprovisionamiento de Microsoft Entra le permite definir quién se aprovisionará, en función de la asignación a la aplicación y de los atributos del usuario o grupo. Si elige el ámbito que aprovisionará en la aplicación en función de la asignación, puede usar los pasos siguientes para asignar usuarios y grupos a la aplicación. Si elige el ámbito que aprovisionará en función únicamente de los atributos del usuario o grupo, puede usar un filtro de ámbito, tal como se describe aquí.

Empiece por algo pequeño. Pruebe con un pequeño conjunto de usuarios y grupos antes de implementarlo en todos. Cuando el ámbito del aprovisionamiento se define en los usuarios y grupos asignados, puede controlarlo asignando uno o dos usuarios o grupos a la aplicación. Cuando el ámbito se establece en todos los usuarios y grupos, puede especificar un filtro de ámbito basado en atributos.

Si necesita roles adicionales, puede actualizar el manifiesto de aplicación para agregar nuevos roles.

Paso 5: Configuración del aprovisionamiento automático de usuarios en el Centro de identidad de IAM de AWS

En esta sección se le guía por los pasos necesarios para configurar el servicio de aprovisionamiento de Microsoft Entra para crear, actualizar y deshabilitar usuarios o grupos en TestApp en función de las asignaciones de usuarios o grupos de Microsoft Entra ID.

A fin de configurar el aprovisionamiento automático de usuarios para Centro de identidad de IAM de AWS en Microsoft Entra ID:

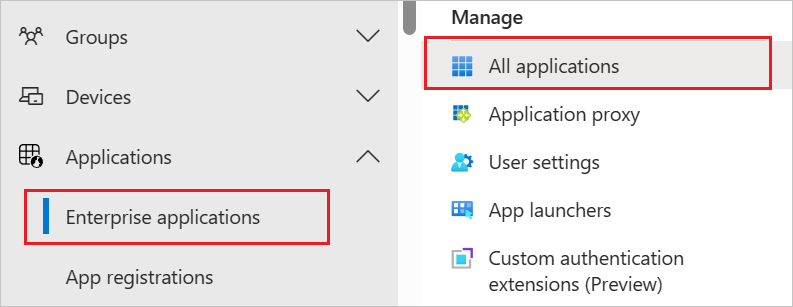

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Identidad>Aplicaciones>Aplicaciones empresariales

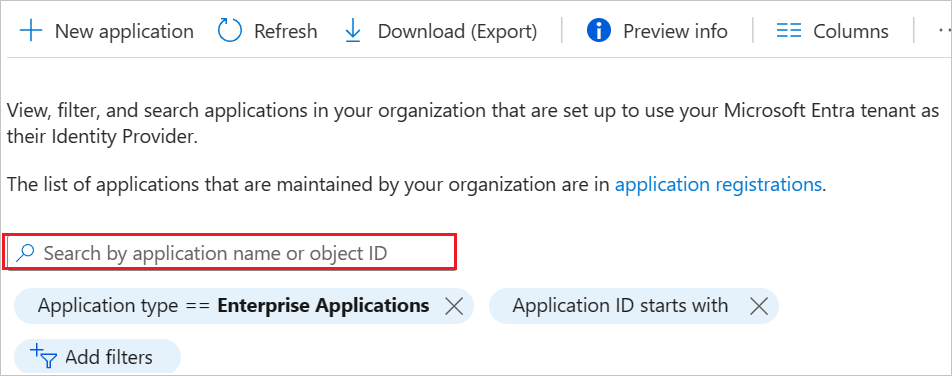

En la lista de aplicaciones, seleccione AWS IAM Identity Center.

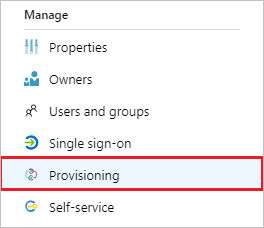

Seleccione la pestaña Aprovisionamiento.

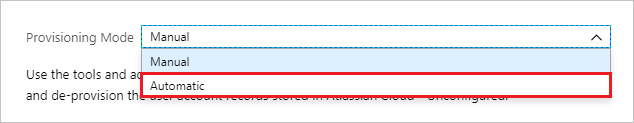

Establezca el modo de aprovisionamiento en Automático.

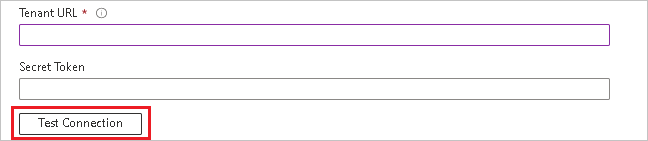

En la sección Credenciales del administrador, escriba la dirección URL del inquilino de AWS IAM Identity Center y el token secreto recuperado anteriormente en el paso 2. Haga clic en Probar conexión para asegurarse de que Microsoft Entra ID se pueda conectar al Centro de identidad de IAM de AWS.

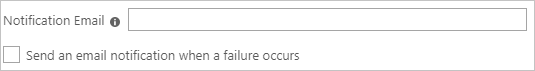

En el campo Correo electrónico de notificación, escriba la dirección de correo electrónico de una persona o grupo que deba recibir las notificaciones de error de aprovisionamiento y active la casilla Enviar una notificación por correo electrónico cuando se produzca un error.

Seleccione Guardar.

En la sección Asignaciones, seleccione Sincronizar usuarios de Microsoft Entra con Centro de identidad de IAM de AWS.

Revise los atributos de usuario sincronizados entre Microsoft Entra ID y Centro de identidad de IAM de AWS en la sección Asignación de atributos. Los atributos seleccionados como propiedades de coincidencia se utilizan para hacer coincidir las cuentas de usuario en AWS IAM Identity Center para operaciones de actualización. Si decide cambiar el atributo de destino de coincidencia, debe asegurarse de que la API de AWS IAM Identity Center admita el filtrado de usuarios en función de ese atributo. Seleccione el botón Guardar para confirmar los cambios.

Atributo Tipo Compatible con el filtrado userName String ✓ active Boolean DisplayName String title String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String externalId String locale String timezone String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Referencia En la sección Asignaciones, seleccione Sincronizar grupos de Microsoft Entra con Centro de identidad de IAM de AWS.

Revise los atributos de grupo sincronizados entre Microsoft Entra ID y Centro de identidad de IAM de AWS en la sección Asignación de atributos. Los atributos seleccionados como propiedades de coincidencia se usan para buscar coincidencias con los grupos de AWS IAM Identity Center con el objetivo de realizar operaciones de actualización. Seleccione el botón Guardar para confirmar los cambios.

Atributo Tipo Compatible con el filtrado DisplayName String ✓ externalId String members Referencia Para configurar filtros de ámbito, consulte las siguientes instrucciones, que se proporcionan en el artículo Aprovisionamiento de aplicaciones basado en atributos con filtros de ámbito.

Para habilitar el servicio de aprovisionamiento de Microsoft Entra para Centro de identidad de IAM de AWS, cambie el Estado de aprovisionamiento a Activado en la sección Configuración.

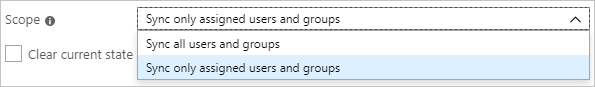

Seleccione los valores deseados en Ámbito, en la sección Configuración, para definir los usuarios o grupos que quiere que se aprovisionen en AWS IAM Identity Center.

Cuando esté listo para realizar el aprovisionamiento, haga clic en Guardar.

Esta operación inicia el ciclo de sincronización inicial de todos los usuarios y grupos definidos en Ámbito en la sección Configuración. El ciclo de sincronización inicial tarda más tiempo en realizarse que los ciclos posteriores, que se producen aproximadamente cada 40 minutos si el servicio de aprovisionamiento de Microsoft Entra está ejecutándose.

Paso 6: Supervisión de la implementación

Una vez configurado el aprovisionamiento, use los recursos siguientes para supervisar la implementación:

- Use los registros de aprovisionamiento para determinar los usuarios que se han aprovisionado correctamente y los que no

- Consulte la barra de progreso para ver el estado del ciclo de aprovisionamiento y cuánto falta para que finalice.

- Si la configuración de aprovisionamiento parece ser incorrecta, la aplicación pasará a estar en cuarentena. Más información sobre los estados de cuarentena aquí.

Acceso a aplicaciones Just-In-Time (JIT) con PIM para grupos

Con PIM para grupos, puede proporcionar acceso Just-In-Time a grupos en Amazon Web Services y reducir el número de usuarios que tienen acceso permanente a grupos con privilegios en AWS.

Configuración de la aplicación empresarial para el inicio de sesión único y el aprovisionamiento

- Agregue AWS IAM Identity Center al inquilino, configúrelo para el aprovisionamiento tal y como se describe en el tutorial anterior e inicie el aprovisionamiento.

- Configure el inicio de sesión único para AWS IAM Identity Center.

- Cree un grupo que proporcione a todos los usuarios acceso a la aplicación.

- Asigne el grupo a la aplicación AWS Identity Center.

- Asigne al usuario de prueba el rol de miembro directo del grupo creado en el paso anterior o proporciónele acceso al grupo a través de un paquete de acceso. Este grupo se puede usar para el acceso persistente y no administrativo en AWS.

Habilitación de PIM para grupos

- Cree un segundo grupo en Microsoft Entra ID. Este grupo proporcionará acceso a los permisos de administrador en AWS.

- Coloque el grupo bajo administración en Microsoft Entra PIM.

- Defina al usuario de prueba como apto para el grupo en PIM con el rol establecido en miembro.

- Asigne el segundo grupo a la aplicación AWS IAM Identity Center.

- Use el aprovisionamiento a petición para crear el grupo en AWS IAM Identity Center.

- Inicie sesión en AWS IAM Identity Center y asigne al segundo grupo los permisos necesarios para realizar tareas de administración.

Ahora cualquier usuario final que se definiese como apto para el grupo en PIM puede obtener acceso JIT al grupo en AWS activando su pertenencia a grupos.

Consideraciones clave

- ¿Cuánto tiempo se tarda en tener un usuario aprovisionado en la aplicación?:

- Cuando se agrega un usuario a un grupo de Microsoft Entra ID fuera de activar su pertenencia a grupos mediante Privileged Identity Management (PIM) de Microsoft Entra ID:

- La pertenencia a grupos se aprovisiona en la aplicación durante el siguiente ciclo de sincronización. El ciclo de sincronización se ejecuta cada 40 minutos.

- Cuando un usuario activa su pertenencia a grupos en PIM de Microsoft Entra ID:

- La pertenencia a grupos se aprovisiona en 2 – 10 minutos. Cuando hay una alta tasa de solicitudes a la vez, las solicitudes se limitan a una velocidad de cinco solicitudes por cada 10 segundos.

- Para los cinco primeros usuarios en un período de 10 segundos que activa su pertenencia a grupos para una aplicación específica, la pertenencia a grupos se aprovisiona en la aplicación en un plazo de 2 a 10 minutos.

- Para el sexto usuario y versiones posteriores en un período de 10 segundos que activa su pertenencia a grupos para una aplicación específica, la pertenencia a grupos se aprovisiona en la aplicación en el siguiente ciclo de sincronización. El ciclo de sincronización se ejecuta cada 40 minutos. Los límites de limitación son por aplicación empresarial.

- Cuando se agrega un usuario a un grupo de Microsoft Entra ID fuera de activar su pertenencia a grupos mediante Privileged Identity Management (PIM) de Microsoft Entra ID:

- Si el usuario no puede acceder al grupo necesario en AWS, revise las sugerencias de solución de problemas siguientes, los registros de PIM y los registros de aprovisionamiento para asegurarse de la pertenencia al grupo se actualizó correctamente. En función de cómo se haya diseñado la aplicación de destino, la pertenencia al grupo puede tardar más tiempo en surtir efecto en la aplicación.

- Puede crear alertas de errores mediante Azure Monitor.

- La desactivación se realiza durante el ciclo incremental normal. No se procesa inmediatamente mediante el aprovisionamiento a petición.

Consejos para la solución de problemas

Atributos que faltan

Al aprovisionar un usuario a AWS, es necesario que tenga los siguientes atributos

- firstName

- lastName

- DisplayName

- userName

Los usuarios que no tengan estos atributos producirán el siguiente error

Atributos con varios valores

AWS no admite los siguientes atributos de varios valores:

- números de teléfono

Al intentar fluir lo anterior como atributos con varios valores, se producirá el siguiente mensaje de error

Hay dos maneras de resolver esto

- Asegúrese de que el usuario solo tiene un valor para phoneNumber/email

- Quite los atributos duplicados. Por ejemplo, la asignación de dos atributos diferentes de Microsoft Entra ID a "phoneNumber___" en el lado de AWS producirá un error si los dos atributos tienen valores en Microsoft Entra ID. El tener solo un atributo asignado a un atributo "phoneNumber____" resolvería el error.

Caracteres no válidos

Actualmente, el Centro de identidad de IAM de AWS no permite algunos caracteres que Microsoft Entra ID sí admite, como los de tabulación (\t), nueva línea (\n), retorno de carro (\r) y caracteres como " <|>|;|:% ".

También puede consultar las sugerencias de solución de problemas de AWS IAM Identity Center aquí para obtener más sugerencias para la solución de problemas.

Recursos adicionales

- Administración del aprovisionamiento de cuentas de usuario para aplicaciones empresariales

- ¿Qué es el acceso a aplicaciones y el Centro de identidad de IAM de AWS con Microsoft Entra ID?