Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

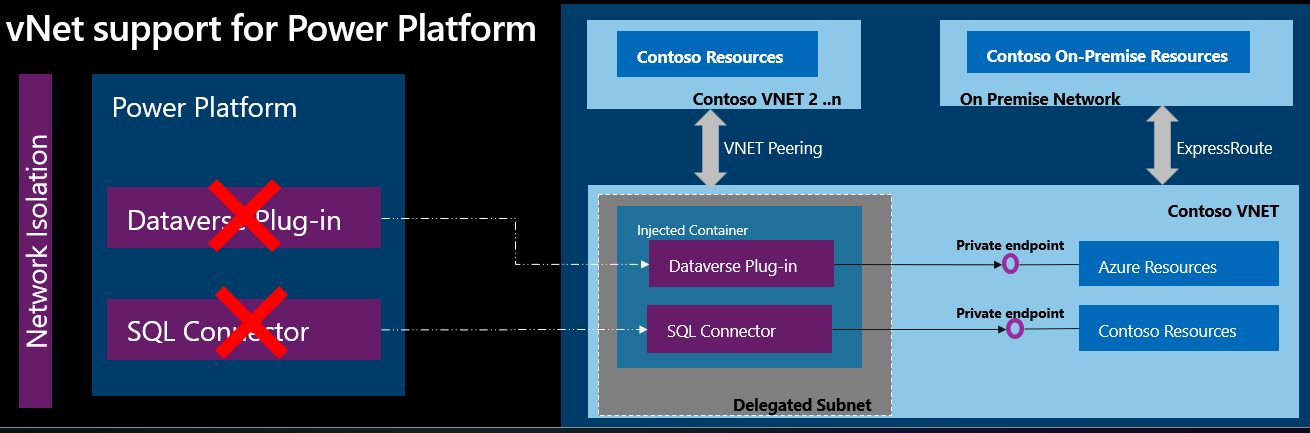

Mediante la compatibilidad de Azure Virtual Network con Power Platform, puede integrar Power Platform con recursos dentro de la red virtual sin exponerlos a través de la red pública de Internet. La compatibilidad con Virtual Network utiliza la delegación de subred de Azure para administrar el tráfico saliente desde Power Platform en tiempo de ejecución. Con la delegación de subred de Azure, no es necesario que los recursos protegidos estén disponibles a través de Internet para integrarse con Power Platform. Mediante el uso de la compatibilidad con redes virtuales, los componentes de Power Platform pueden llamar a recursos que pertenecen a su empresa dentro de la red, tanto si están hospedados en Azure como en el entorno local, y usar complementos y conectores para realizar llamadas salientes.

Power Platform normalmente se integra con recursos empresariales a través de redes públicas. Con las redes públicas, se debe poder acceder a los recursos empresariales desde una lista de rangos de IP de Azure o etiquetas de servicio, que describen direcciones IP públicas. Sin embargo, la compatibilidad con Azure Virtual Network para Power Platform le permite utilizar una red privada y todavía integrarse con servicios en la nube o servicios hospedados dentro de su red empresarial.

Los servicios de Azure están protegidos dentro de una red virtual mediante puntos de conexión privados. Puede utilizar Express Route para llevar sus recursos locales dentro de la red virtual.

Power Platform utiliza la red virtual y subredes que delegue para realizar llamadas salientes a recursos empresariales a través de la red privada empresarial. Mediante el uso de una red privada, no es necesario enrutar el tráfico a través de la red pública de Internet, lo que podría exponer los recursos empresariales.

En una red virtual, usted tiene control total sobre el tráfico de salida desde Power Platform. El tráfico está sujeto a las políticas de red aplicadas por su red Administrador. El siguiente diagrama muestra cómo los recursos dentro de su red interactúan con una red virtual.

Ventajas del soporte de Virtual Network

Mediante el uso de la compatibilidad con Virtual Network, los componentes de Power Platform y Dataverse obtienen todas las ventajas que proporciona la delegación de subred de Azure, como:

Protección de Datos: Virtual Network permite que los servicios de Power Platform se conecten a sus recursos privados y protegidos sin exponerlos a Internet.

Sin acceso no autorizado: Virtual Network se conecta con sus recursos sin necesidad de rangos de IP de Power Platform o etiquetas de servicio en la conexión.

Estimación del tamaño de subred para entornos de Power Platform

Los datos de telemetría y las observaciones del año pasado indican que los entornos de producción normalmente requieren de 25 a 30 direcciones IP, con la mayoría de los casos de uso que se encuentran dentro de este intervalo. En función de esta información, asigne de 25 a 30 direcciones IP para entornos de producción y de 6 a 10 direcciones IP para entornos que no sean de producción, como entornos de espacio aislado o de desarrollador. Los contenedores conectados a la red virtual usan principalmente direcciones IP dentro de la subred. Cuando se inicia el uso del entorno, crea un mínimo de cuatro contenedores, que se escalan dinámicamente en función del volumen de llamadas, aunque normalmente permanecen dentro del intervalo de 10 a 30 contenedores. Estos contenedores ejecutan todas las solicitudes de sus respectivos entornos y controlan eficazmente las solicitudes de conexión paralelas.

Planear para varios entornos

Si usa la misma subred delegada para varios entornos de Power Platform, es posible que necesite un bloque mayor de direcciones IP de enrutamiento entre dominios (CIDR) sin clases. Tenga en cuenta el número recomendado de direcciones IP para entornos de producción y no producción al vincular entornos a una sola directiva. Cada subred reserva cinco direcciones IP, por lo que incluye estas direcciones reservadas en la estimación.

Nota

Para mejorar la visibilidad del uso de recursos, el equipo de producto está trabajando para exponer el consumo de direcciones IP de subred delegada para las directivas y subredes empresariales.

Asignación de IP de ejemplo

Considere un inquilino con dos directivas empresariales. La primera directiva es para entornos de producción y la segunda es para entornos que no son de producción.

Política de empresas de producción

Si tiene cuatro entornos de producción asociados a su política empresarial y cada entorno requiere 30 direcciones IP, la asignación total de direcciones IP es:

(Cuatro entornos x 30 DIRECCIONES IP) + 5 direcciones IP reservadas = 125 DIRECCIONES IP

Este escenario requiere un bloque CIDR de /25, que tiene capacidad para 128 IP.

Directiva empresarial de no producción

Para una política empresarial no destinada a producción con 20 entornos de desarrollo y sandbox, y cada entorno requiere 10 direcciones IP, la asignación total de IP es:

(Veinte entornos x 10 DIRECCIONES IP) + 5 direcciones IP reservadas = 205 DIRECCIONES IP

Este escenario requiere un bloque CIDR de /24, que tiene capacidad para 256 direcciones IP y tiene suficiente espacio para agregar más entornos a la directiva empresarial.

Escenarios compatibles

Power Platform admite Virtual Network para complementos y conectores de Dataverse. Con esta compatibilidad, puede crear conectividad segura, privada y saliente desde Power Platform a los recursos de la red virtual. Los complementos y conectores de Dataverse mejoran la seguridad de la integración de datos mediante la conexión a orígenes de datos externos desde aplicaciones de Power Apps, Power Automate y Dynamics 365. Por ejemplo, puede:

- Utilice complementos de Dataverse para conectarse a sus orígenes de datos en la nube, como Azure SQL, Azure Storage, almacenamiento de blobs o Azure Key Vault. Puede proteger sus datos contra la filtración de datos y otros incidentes.

- Utilice complementos de Dataverse para conectarse de manera segura a recursos privados protegidos por puntos de conexión en Azure, como API web o cualquier recurso dentro de su red privada, como SQL y API web. Puede proteger sus datos contra las infracciones de datos y otras amenazas externas.

- Utilice conectores compatibles con redes virtuales, como SQL Server, para conectarse de forma segura a sus orígenes de datos hospedados en la nube, como Azure SQL o SQL Server, sin exponerlos a Internet. Del mismo modo, puede utilizar el conector de Azure Queue para establecer conexiones seguras a Azure Queues privadas habilitadas para puntos de conexión.

- Usar Azure Key Vault para conectarse de forma segura a Azure Key Vault privado y protegido por puntos de conexión.

- Use conectores personalizados para conectarse de forma segura a sus servicios protegidos por puntos de conexión privados en Azure o servicios hospedados dentro de su red privada.

- Utilice Azure File Storage para conectarse de forma segura a un almacenamiento de archivos Azure privado y habilitado para puntos finales.

- Utilice HTTP con Microsoft Entra ID (preautorizado) para capturar recursos de forma segura a través de Virtual Networks desde varios servicios web, autenticados por Microsoft Entra ID o desde un servicio web local.

Limitaciones

- No se admiten los complementos con poco código de Dataverse que usan conectores hasta que esos tipos de conectores se actualizan para usar la delegación de subred.

- Utilice operaciones de copia, copia de seguridad y restauración del ciclo de vida del entorno en entornos de Power Platform compatibles con red virtual. Puede realizar la operación de restauración dentro de la misma red virtual y en distintos entornos, siempre que estén conectados a la misma red virtual. Además, la operación de restauración está permitida desde entornos que no admiten redes virtuales hasta aquellos que sí lo hacen.

Regiones compatibles

Antes de crear la directiva de red virtual y de empresa, valide la región del entorno de Power Platform para asegurarse de que se encuentra en una región admitida. Puede usar el Get-EnvironmentRegion cmdlet del módulo de diagnóstico de subred de PowerShell para recuperar la información de región del entorno.

Después de confirmar la región del entorno, asegúrese de que la directiva empresarial y los recursos de Azure estén configurados en las regiones de Azure admitidas correspondientes. Por ejemplo, si el entorno de Power Platform está en el Reino Unido, la red virtual y las subredes deben estar en las regiones de Azure uksouth y ukwest . En caso de que una región de Power Platform tenga más de dos pares de regiones disponibles, debe usar el par de regiones específico que coincida con la región del entorno. Por ejemplo, si Get-EnvironmentRegion devuelve westus para su entorno, la red virtual y las subredes deben estar en eastus y westus. Si devuelve eastus2, la red virtual y las subredes deben estar en centralus y eastus2.

Nota

La disponibilidad de entornos en eastUS2 y centralUS está planificada. Si tiene recursos de Azure en estas regiones, también puede considerar el emparejamiento de redes virtuales.

| Región de Power Platform | Región de Azure |

|---|---|

| Estados Unidos |

|

| Sudáfrica | sudáfricanorte, sudáfricaoeste |

| Reino Unido | sur de reino unido, oeste de reino unido |

| Japón | japaneast, japanwest |

| India | India central, India del sur |

| Francia | francecentral, francesouth |

| Europa | oeste de europa, norte de europa |

| Alemania | Alemania Norte, Alemania Centro-Oeste |

| Suiza | switzerlandnorth, switzerlandwest |

| Canadá | canadá central, canadá este |

| Brasil | brazilsouth |

| Australia | sudeste de australia, este de Australia |

| Asia | asia oriental, sudeste asiático |

| EAU | uaenorth |

| Corea del Sur | koreasouth, koreacentral |

| Noruega | Noruega oeste, Noruega este |

| Singapur | southeastasia |

| Suecia | suecia central |

| Italia | italynorth |

| Gobierno de Estados Unidos | usgovtexas, usgovvirginia |

Nota

Actualmente, el soporte en la Comunidad Cloud del Gobierno de los Estados Unidos (GCC) solo está disponible para entornos desplegados en GCC High. El soporte para entornos del Departamento de Defensa (DoD) y GCC no está disponible.

Servicios compatibles

En la siguiente tabla se enumeran los servicios que admiten la delegación de subred de Azure para la compatibilidad con la red virtual para Power Platform.

| Región | Servicios de Power Platform | Disponibilidad del soporte de Virtual Network |

|---|---|---|

| Dataverse | Complementos de Dataverse | Disponible en general |

| Conectores | Disponible en general | |

| Conectores | Disponible en general |

Entornos admitidos

La compatibilidad de Red virtual con Power Platform no está disponible para todos los entornos de Power Platform. En la tabla siguiente se enumeran los tipos de entorno que admiten Virtual Network.

| Tipo de entorno | Compatible |

|---|---|

| Producción | Sí |

| Predeterminado | Sí |

| Espacio aislado | Sí |

| Developer | Sí |

| Prueba | No |

| Microsoft Dataverse para Teams | No |

Consideraciones para habilitar la compatibilidad de Virtual Network con el entorno de Power Platform

Cuando usa la compatibilidad con Virtual Network en un entorno de Power Platform, todos los servicios admitidos, como los complementos, conectores, de Dataverse, ejecutan solicitudes en tiempo de ejecución en su subred delegada y están sujetos a las directivas de red. Las llamadas a recursos disponibles públicamente empiezan a fallar.

Importante

Antes de habilitar el soporte del entorno virtual para el entorno de Power Platform, asegúrese de comprobar el código de los complementos y los conectores. Debe actualizar las direcciones URL y las conexiones para trabajar con conectividad privada.

Por ejemplo, un complemento puede intentar conectarse a un servicio disponible públicamente, pero su política de red no permite el acceso público a Internet dentro de su red virtual. La directiva de red bloquea la llamada desde el complemento. Para evitar la llamada bloqueada, puede alojar el servicio disponible públicamente en su red virtual. Como alternativa, si su servicio está hospedado en Azure, puede usar un punto de conexión privado en el servicio antes de activar el soporte de Virtual Network en el entorno de Power Platform.

Preguntas más frecuentes

¿Cuál es la diferencia entre una puerta de enlace de datos de Virtual Network y la compatibilidad de Azure Virtual Network con Power Platform?

Una puerta de enlace de datos de Red virtual es una puerta de enlace administrada que se usa para acceder a los servicios de Azure y Power Platform desde dentro de la red virtual sin tener que configurar una puerta de enlace de datos local. Por ejemplo, la puerta de enlace está optimizada para cargas de trabajo ETL (extracción, transformación, carga) en flujos de datos de Power BI y Power Platform.

La compatibilidad con Azure Virtual Network para Power Platform utiliza una delegación de subred de Azure para su entorno de Power Platform. Las cargas de trabajo en el entorno de Power Platform utilizan subredes. Las cargas de trabajo de API de Power Platform utilizan el soporte de Virtual Network porque las solicitudes son de corta duración y están optimizadas para una gran cantidad de solicitudes.

¿Cuáles son los escenarios en los que debo utilizar el soporte de Virtual Network para Power Platform y la puerta de enlace de datos de la red virtual?

La compatibilidad con Virtual Network para Power Platform es la única opción admitida para todos los escenarios de conectividad saliente desde Power Platform, excepto Power BI y flujos de datos de Power Platform.

Power BI y los flujos de datos de Power Platform siguen usando la la puerta de enlace de datos de red virtual (vNet).

¿Cómo puede garantizar que una subred de red virtual o una puerta de enlace de datos de un cliente no la utiliza otro cliente en Power Platform?

La compatibilidad con Virtual Network en Power Platform usa la delegación de subred de Azure.

Cada entorno de Power Platform está vinculado a una subred de red virtual. Sólo las llamadas desde ese entorno pueden acceder a esa red virtual.

La delegación le permite designar una subred específica para cualquier plataforma como servicio de Azure (PaaS) de su elección que debe inyectarse en su red virtual.

¿Admite Virtual Network la conmutación por error de Power Platform?

Sí, debe delegar las redes virtuales para ambas regiones de Azure asociadas a su región de Power Platform. Por ejemplo, si su entorno de Power Platform está en Canadá, debe crear, delegar y configurar Virtual Networks en CanadaCentral y CanadaEast.

¿Cómo puede un entorno de Power Platform de una región conectarse con recursos hospedados en otra región?

Una red virtual vinculada a un entorno de Power Platform debe encontrarse en la región del entorno de Power Platform. Si Virtual Network se encuentra en una región diferente, cree una red virtual en la región del entorno de Power Platform y use el emparejamiento de red virtual en las redes virtuales delegadas de la subred de la región de Azure para salvar la brecha con la red virtual en la región independiente.

¿Puedo monitorear el tráfico de salida de subredes delegadas?

Sí. Puede utilizar el Grupo de seguridad de red y/o firewalls para monitorear el tráfico de salida desde subredes delegadas. Para más información, consulte Supervisión de Azure Virtual Network.

¿Puedo realizar llamadas vinculadas a Internet desde complementos o conectores después de que mi entorno esté delegado en subred?

Sí. Puede realizar llamadas a través de Internet desde complementos o conectores, pero la subred delegada debe estar configurada con una puerta de enlace de Azure. NAT.

¿Puedo actualizar el rango de direcciones IP de la subred después de haberlo delegado a "Microsoft.PowerPlatform/enterprisePolicies"?

No, mientras se utilice la característica en su entorno. No se puede cambiar el rango de direcciones IP de la subred después de delegarla a "Microsoft.PowerPlatform/enterprisePolicies". Si lo hace, la configuración de delegación se romperá y el entorno dejará de funcionar. Para cambiar el intervalo de direcciones IP, quite la característica de delegación de su entorno, realice los cambios necesarios y, a continuación, active la característica para su entorno.

¿Puedo actualizar la dirección DNS de mi Virtual Network después de delegarla a "Microsoft.PowerPlatform/enterprisePolicies"?

No, mientras se utilice la característica en su entorno. No se puede cambiar la dirección DNS de la red virtual después de delegarla en "Microsoft.PowerPlatform/enterprisePolicies". Si lo hace, el cambio no se recoge en la configuración y es posible que el entorno deje de funcionar. Para cambiar la dirección DNS, quite la característica de delegación de su entorno, realice los cambios necesarios y, a continuación, active la característica para su entorno.

¿Puedo utilizar la misma directiva empresarial para varios entornos de Power Platform?

Sí. Puede utilizar la misma directiva empresarial para varios entornos de Power Platform. Sin embargo, existe una limitación: los entornos de ciclo de lanzamiento anticipado no se pueden utilizar con la misma directiva empresarial que otros entornos.

Mi red virtual tiene configurado un DNS personalizado. ¿Power Platform usa mi DNS personalizado?

Sí. Power Platform utiliza el DNS personalizado configurado en la Virtual Network que contiene la subred delegada para resolver todos los puntos de conexión. Después de delegar el entorno, puede actualizar complementos para usar el punto de conexión correcto para que el DNS personalizado pueda resolverlos.

Mi entorno tiene complementos proporcionados por ISV. ¿Se ejecutarían estos complementos en la subred delegada?

Sí. Todos los complementos de cliente y los complementos de ISV se pueden ejecutar mediante la subred. Si los complementos ISV tienen conectividad saliente, es posible que esas URL deban aparecer en su firewall.

Mis certificados TLS local punto de conexión no están firmados por autoridades de certificación raíz (CA) conocidas. ¿Admite certificados desconocidos?

No. Debemos asegurarnos de que punto de conexión presente un certificado TLS con la cadena completa. No es posible agregar su CA raíz personalizada a nuestra lista de CA conocidas.

¿Cuál es la configuración recomendada de una red virtual dentro de un inquilino de cliente?

No recomendamos ninguna topología específica. Sin embargo, nuestros clientes utilizan ampliamente la topología de red en estrella tipo hub-and-spoke en Azure.

¿Es necesario vincular una suscripción de Azure a mi inquilino de Power Platform para activar la red virtual?

Sí, para habilitar la compatibilidad con Virtual Network para entornos de Power Platform, es esencial tener una suscripción de Azure asociada con el inquilino de Power Platform.

¿Cómo utiliza Power Platform la delegación de subred de Azure?

Cuando un entorno de Power Platform tiene asignada una subred de Azure delegada, utiliza la inyección de Azure Virtual Network para insertar el contenedor en tiempo de ejecución en una subred delegada. En este proceso, a una tarjeta de interfaz de red (NIC) del contenedor se le asigna una dirección IP de la subred delegada. La comunicación entre el host (Power Platform) y el contenedor se produce a través de un puerto local en el contenedor y el tráfico fluye a través de Azure Fabric.

¿Puedo utilizar una Virtual Network existente para Power Platform?

Sí, puede utilizar una Virtual Network existente para Power Platform, si una única subred nueva dentro de la red virtual se delega específicamente a Power Platform. Debe dedicar la subred delegada para la delegación de subred y no puede usarla para otros fines.

¿Puedo reutilizar la misma subred delegada en varias directivas empresariales?

No. No se puede reutilizar la misma subred en varias directivas empresariales. Cada directiva empresarial de Power Platform debe tener su propia subred única para la delegación.

¿Qué es un complemento de Dataverse?

Un complemento de Dataverse es un fragmento de código personalizado que puede implementar en un entorno de Power Platform. Puede configurar este complemento para que se ejecute durante eventos (como un cambio en los datos) o desencadenarlo como UNA API personalizada. Para obtener más información, consulte Complementos de Dataverse.

¿Cómo se ejecuta un complemento de Dataverse?

Un complemento de Dataverse se ejecuta dentro de un contenedor. Al asignar una subred delegada a un entorno de Power Platform, la tarjeta de interfaz de red (NIC) del contenedor obtiene una dirección IP del espacio de direcciones de esa subred. El host (Power Platform) y el contenedor se comunican a través de un puerto local en el contenedor y el tráfico fluye a través de Azure Fabric.

¿Se pueden ejecutar varios complementos dentro del mismo contenedor?

Sí. En un entorno determinado de Power Platform o Dataverse, varios complementos se pueden ejecutar dentro del mismo contenedor. Cada contenedor usa una dirección IP del espacio de direcciones de subred y cada contenedor puede ejecutar varias solicitudes.

¿Cómo maneja la infraestructura un aumento en las ejecuciones simultáneas de complementos?

A medida que aumenta el número de ejecuciones simultáneas de complementos, la infraestructura se escala automáticamente (horizontal o verticalmente) para adaptarse a la carga. La subred delegada a un entorno de Power Platform debe tener suficientes espacios de direcciones para gestionar el volumen máximo de ejecuciones para las cargas de trabajo en ese entorno de Power Platform.

¿Quién controla la red virtual y las directivas de red asociadas a ella?

Tiene la propiedad y el control sobre la red virtual y sus directivas de red asociadas. Power Platform, por otro lado, utiliza las direcciones IP asignadas de la subred delegada dentro de esa Virtual Network.

¿Los complementos conscientes de Azure admiten Virtual Network?

No, los complementos conscientes de Azure no admiten Virtual Network.

Pasos siguientes

Configurar soporte de Virtual Network