Azure’i hallatavate identiteetide kasutamine Azure’i andmejärve salvestusruumiga

Azure Data Lake Storage pakub kihilist turbemudelit. See mudel võimaldab teil kaitsta ja kontrollida juurdepääsu oma salvestusruumikontodele, mida teie rakendused ja ettevõttekeskkonnad nõuavad, lähtudes kasutatavate võrkude või ressursside tüübist ja alamhulgast. Kui võrgureeglid on konfigureeritud, pääsevad salvestusruumikontole juurde ainult need rakendused, mis taotlevad andmeid määratud võrgukogumi või määratud Azure’i ressursside kogumi kaudu. Saate piirata juurdepääsu oma salvestusruumikontole taotlustega, mis pärinevad määratud IP-aadressidest, IP-vahemikest, Azure’i virtuaalvõrgu (VNet) alamvõrkudest või mõne Azure’i teenuse ressursieksemplaridest.

Azure’i hallatavad identiteedid, varem tuntud kui hallatud teenuseidentiteet (MSI), aitavad saladusi hallata. Microsoft Dataverse Azure’i võimalusi kasutavad kliendid loovad hallatava identiteedi (osa ettevõtte poliitika loomisest), mida saab kasutada ühes või mitmes Dataverse keskkonnas. Seda hallatavat identiteeti, mis teie rentnikus ette valmistatakse, kasutatakse Dataverse seejärel teie Azure’i andmejärvele juurdepääsemiseks.

Hallatud identiteetide puhul on juurdepääs salvestusruumikontole piiratud taotlustega, mis pärinevad rentnikuga seotud keskkonnast Dataverse . Kui Dataverse loote teie nimel salvestusruumiga ühenduse, sisaldab see täiendavat kontekstiteavet, et tõestada, et taotlus pärineb turvalisest ja usaldusväärsest keskkonnast. See võimaldab salvestusruumil anda Dataverse juurdepääsu teie salvestusruumikontole. Hallatavaid identiteete kasutatakse kontekstiteabe allkirjastamiseks, et luua usaldus. See lisab lisaks Azure’i pakutavale võrgu- ja taristuturbele Azure’i teenuste vaheliste ühenduste jaoks ka rakendustaseme turbe.

Enne alustamist

- Azure CLI on teie kohalikus arvutis nõutav. Laadige alla ja installige

- Teil on vaja neid kahte PowerShelli moodulit. Kui teil neid pole, avage PowerShell ja käivitage järgmised käsud.

- Azure Az PowerShell module:

Install-Module -Name Az - Azure Az.Resources PowerShell module:

Install-Module -Name Az.Resources - Power Platform admin PowerShelli moodul:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Azure Az PowerShell module:

- Minge sellele tihendatud kaustafailile GitHubis. Seejärel valige selle allalaadimiseks Laadi alla . Ekstraktige tihendatud kaustafail arvutisse, mis asub kohas, kus saate PowerShelli käske käivitada. Kõik tihendatud kaustast ekstraktitud failid ja kaustad tuleks säilitada nende algses asukohas.

- Soovitame selle funktsiooni kasutuselevõtuks luua sama Azure’i ressursirühma alla uue salvestuskonteineri.

Ettevõttepoliitika lubamine valitud Azure’i kordustellimuse jaoks

Oluline

Selle toimingu tegemiseks peab teil olema Azure’i tellimuse omaniku rollijuurdepääs. Hankige oma Azure’i tellimuse ID Azure’i ressursirühma ülevaatelehelt.

- Avage Azure CLI, kus kasutate administraatorit, ja logige oma Azure’i tellimusse sisse käsuga:

az loginLisateave: logige sisse Azure CLI-ga - (Valikuline) kui teil on mitu Azure’i tellimust, käivitage

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }kindlasti vaiketellimuse värskendamine. - Laiendage tihendatud kausta, mille laadisite alla funktsiooni Enne alustamist osana , asukohta, kus saate PowerShelli käivitada.

- Valitud Azure’i tellimuse ettevõttepoliitika lubamiseks käivitage PowerShelli skript ./SetupSubscriptionForPowerPlatform.ps1.

- Sisestage Azure’i tellimuse ID.

Ettevõtte poliitika loomine

Oluline

Selle ülesande täitmiseks peab teil olema Azure’i ressursirühma omaniku rollijuurdepääs. Hankige oma Azure’i tellimuse ID, asukoht ja ressursirühma nimi Azure’i ressursirühma ülevaatelehelt.

Looge ettevõtte poliitika. Käivitage PowerShelli skript

./CreateIdentityEnterprisePolicy.ps1- Sisestage Azure’i tellimuse ID.

- Sisestage Azure’i ressursirühma nimi.

- Sisestage eelistatud ettevõtte poliitika nimi.

- Sisestage Azure’i ressursirühma asukoht.

Salvestage ResourceId koopia pärast poliitika loomist.

Märkus.

Järgmised on kehtivad asukohasisendid , mida poliitika loomiseks toetatakse. Valige asukoht, mis on teile kõige sobivam.

Ettevõtte poliitika jaoks saadaolevad asukohad

Ameerika Ühendriikide EUAP

Ameerika Ühendriigid

Lõuna-Aafrika

Ühendkuningriigid

Austraalia

Korea

Jaapan

India

Prantsusmaa

Euroopa

Aasia

Norra

Saksamaa

Šveits

Kanada

Brasiilia

AÜE

Singapur

Andke lugejale Azure’i kaudu juurdepääs ettevõttepoliitikale

Dynamics 365 administraatorid ja Power Platform administraatorid pääsevad juurde halduskeskusele Power Platform , et määrata ettevõttepoliitikale keskkondi. Ettevõtte poliitikatele juurdepääsemiseks on vajalik Azure’i võtmehoidla administraatori liikmesus, et anda Dynamics 365 või administraatorile roll Power Platform Reader. Kui lugejaroll on antud, näevad Dynamics 365 või Power Platform administraatorid halduskeskuses ettevõtte poliitikaid Power Platform .

Ainult Dynamics 365 ja Power Platform administraatorid, kellele anti ettevõtte poliitikale lugejaroll, saavad poliitikale keskkonda lisada. Teised Dynamics 365 ja PowerPlatformi administraatorid võivad küll ettevõtte poliitikat vaadata, kuid nad saavad keskkonna lisamisel tõrketeate.

Oluline

Selle toimingu tegemiseks peavad teil olema Microsoft.Authorization/roleAssignments/write õigused (nt kasutaja juurdepääsuadministraator või omanik ).

- Logige sisse Azure’i portaali.

- Hankige Dynamics 365 Power Platform administraatori kasutaja ObjectID .

- Minge kasutajate alale .

- Avage Dynamics 365 või Power Platform administraatori kasutaja.

- Kopeerige kasutaja ülevaatelehel ObjectID .

- Ettevõtte poliitikate ID hankimine:

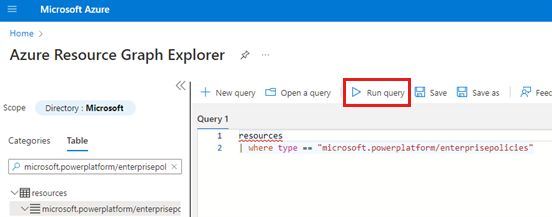

- Avage Azure Resource Graph Explorer.

- Käivitage see päring.

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Liikuge kerides tulemuste lehest paremale ja valige link Kuva üksikasjad .

- Kopeerige lehel Üksikasjad ID.

- Avage Azure CLI ja käivitage järgmine käsk, asendades selle

<objId>kasutaja ObjectID ja<EP Resource Id>ettevõtte poliitika ID-ga.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Ettevõttepoliitika ühendamine keskkonnaga Dataverse

Oluline

Selle toimingu tegemiseks peab teil olema Power Platform administraatori või Dynamics 365 administraatori roll. Selle ülesande täitmiseks peab teil olema ettevõtte poliitika jaoks lugejaroll .

- Hankige Dataverse keskkonna ID.

- Logige sisse Power Platform halduskeskusesse.

- Valige Keskkonnad ja seejärel avage oma keskkond.

- Kopeerige jaotises Üksikasjad keskkonna ID.

- Keskkonnaga Dataverse linkimiseks käivitage see PowerShelli skript:

./NewIdentity.ps1 - Sisestage Dataverse keskkonna ID.

- Sisestage ResourceId.

StatusCode = 202 näitab, et link on edukalt loodud.

- Logige sisse Power Platform halduskeskusesse.

- Valige Keskkonnad ja seejärel avage varem määratud keskkond.

- Uue identiteedi ühenduse valideerimiseks valige alal Hiljutised toimingud suvand Täielik ajalugu .

Gen2-le Azure Data Lake Storage võrgule juurdepääsu konfigureerimine

Oluline

Selle ülesande täitmiseks peab teil olema Azure Data Lake Storage Gen2 omaniku roll.

Avage Azure’i portaal.

Avage oma Azure Synapse Link for Dataverse profiiliga ühendatud salvestusruumikonto.

Tehke vasakpoolsel navigeerimispaanil valik Võrgundus. Seejärel valige vahekaardil Tulemüürid ja virtuaalsed võrgud järgmised sätted.

- Lubatud valitud virtuaalsetest võrkudest ja IP-aadressidest.

- Tehke jaotises Ressursieksemplarid usaldusväärsete teenuste loendis valik Luba Azure’i teenustele juurdepääs sellele salvestusruumikontole

Valige käsk Salvesta.

Tööruumile Azure Synapse võrgule juurdepääsu konfigureerimine

Oluline

Selle ülesande täitmiseks peab teil olema Azure Synapse administraatori roll.

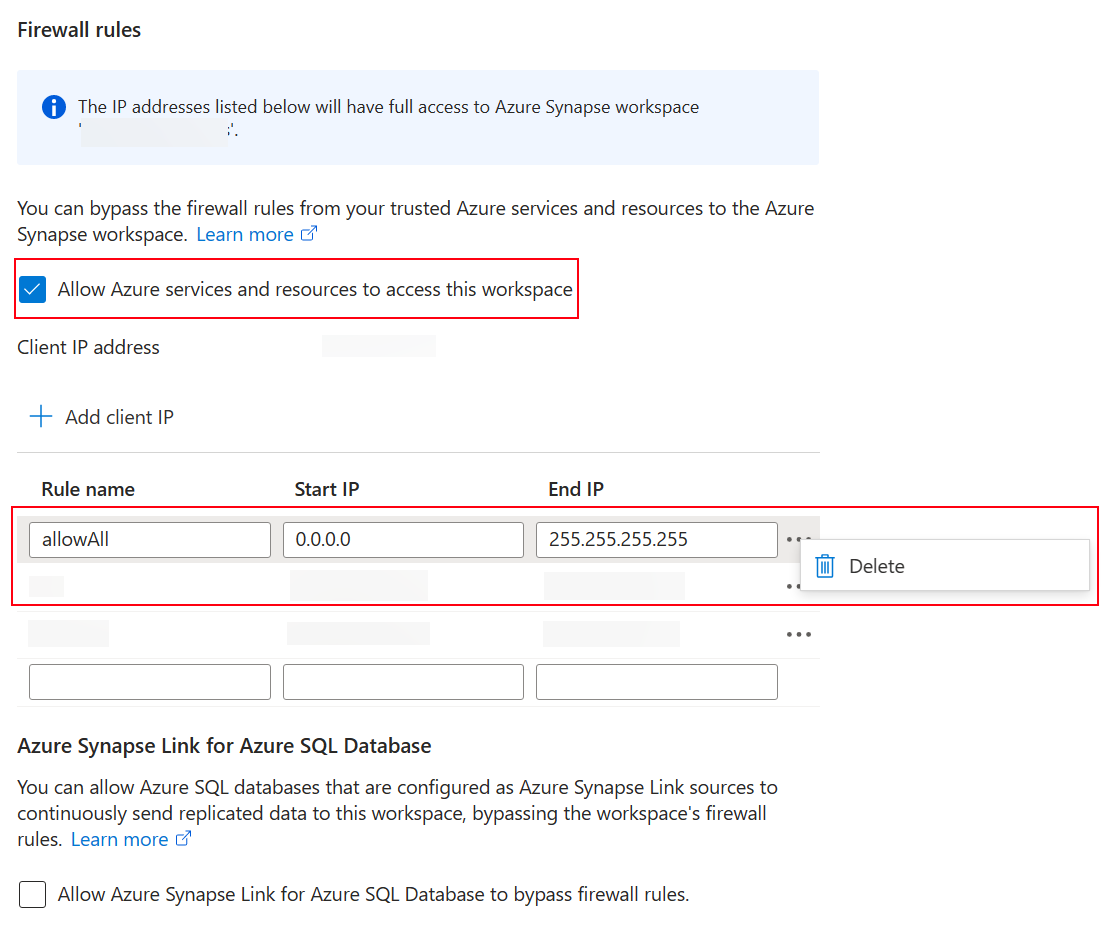

- Avage Azure’i portaal.

- Avage Azure Synapse oma Azure Synapse Link for Dataverse profiiliga ühendatud tööruum.

- Tehke vasakpoolsel navigeerimispaanil valik Võrgundus.

- Valige Luba Azure’i teenustel ja ressurssidel sellele tööruumile juurde pääseda.

- Kui kogu IP-vahemiku jaoks on loodud IP-tulemüüri reeglid , kustutage need, et piirata juurdepääsu avalikule võrgule.

- Lisage kliendi IP-aadressi põhjal uus IP-tulemüüri reegel .

- Kui olete lõpetanud, valige Salvesta . Lisateave: Azure Synapse Analytics IP-tulemüüri reeglid

Uue Azure Synapse Link for Dataverse loomine hallatava identiteediga

Oluline

Dataverse: Teil peab olema Dataverse süsteemiadministraator turberoll. Lisaks peab tabelites, mille kaudu Azure Synapse Link soovite eksportida, olema lubatud atribuut Muutuste jälitus . Lisateave: Täpsemad suvandid

Azure Data Lake Storage Gen2: teil peab olema Azure Data Lake Storage Gen2 konto ning omaniku ja salvestusruumi bloobiandmete kaasautori rolli juurdepääs. Teie salvestusruumikonto peab lubama hierarhilise nimeruumi nii algse seadistamise kui ka delta sünkroonimise jaoks. Luba salvestusruumi konto võtmele juurdepääs on vajalik ainult algseks seadistamiseks.

Synapse tööruum: teil peab Synapse Studios olema Synapse tööruum ja Synapse administraatori rolli juurdepääs. Synapse tööruum peab olema samas piirkonnas, kus teie Azure Data Lake Storage Gen2 konto. Salvestusruumi konto tuleb lisada Synapse Studios lingitud teenusena. Synapse’i tööruumi loomiseks minge jaotisse Sünapsi tööruumi loomine.

Kui loote lingi, Azure Synapse Link for Dataverse saate üksikasju praegu lingitud ettevõttepoliitika Dataverse kohta keskkonnas ja salvestab seejärel identiteedikliendi salajase URL-i vahemällu, et luua ühendus Azure’iga.

- Logige sisse Power Apps ja valige oma keskkond.

- Valige vasakpoolsel navigeerimispaanil Azure Synapse Link link ja seejärel valige + Uus link. Kui üksust pole külgpaneeli paanil, valige ... Veel ja seejärel valige soovitud üksus.

- Täitke vastavad väljad vastavalt kavandatud seadistusele. Valige tellimus , ressursirühm ja salvestusruumikonto. Synapse tööruumiga ühenduse loomiseks Dataverse valige suvand Loo ühendus oma Azure Synapse tööruumiga . Delta Lake’i andmete teisendamiseks valige Sparki bassein.

- Valige Valitud ettevõtte poliitika koos hallatava teenuse identiteediga ja seejärel valige Edasi.

- Lisage tabelid, mida soovite eksportida, ja seejärel valige Salvesta.

Olemasoleva profiili hallatava identiteedi lubamine Azure Synapse Link

Märkus.

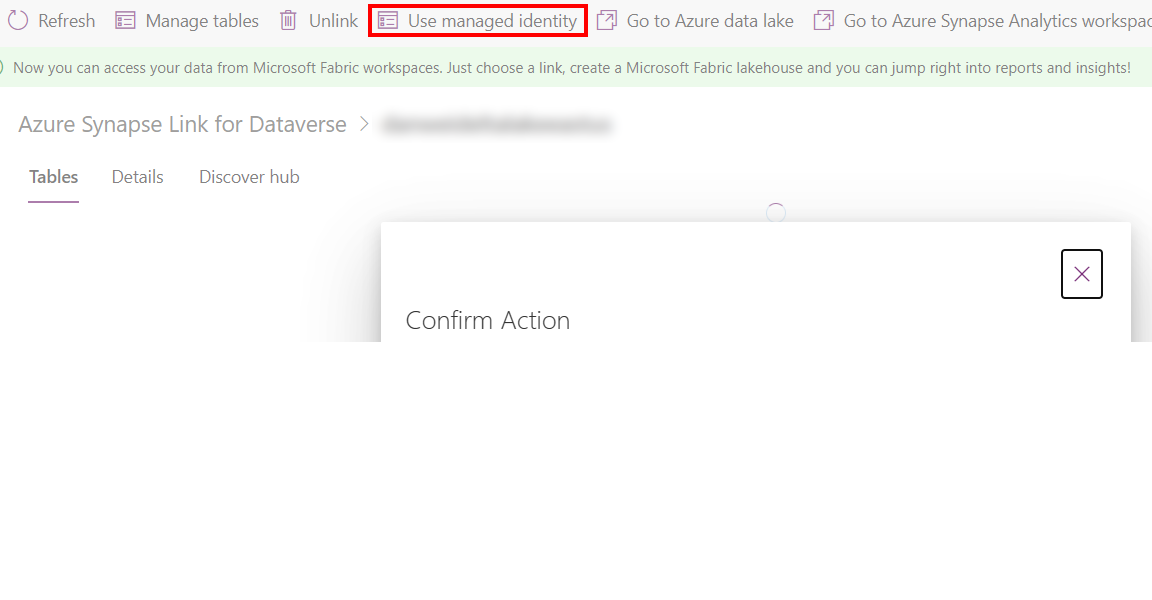

Käsu Kasuta hallatavat identiteeti kättesaadavaks tegemiseks Power Appspeate ülaltoodud seadistuse lõpule viima, et ühendada ettevõttepoliitika oma Dataverse keskkonnaga. Lisateave: Ettevõtte poliitika ühendamine keskkonnaga Dataverse

- Minge olemasolevale Synapse Link profiilile from Power Apps (make.powerapps.com).

- Valige Kasuta hallatavat identiteeti ja seejärel kinnitage.

Tõrkeotsing

Kui saate lingi loomise ajal 403 viga, toimige järgmiselt.

- Hallatavatel identiteetidel kulub esialgse sünkroonimise ajal mööduva loa andmiseks rohkem aega. Andke sellele aega ja proovige operatsiooni hiljem uuesti.

- Veenduge, et lingitud salvestusruumis poleks samast keskkonnast pärit Dataverse olemasolevat konteinerit (dataverse-environmentName-organizationUniqueName).

- Saate tuvastada lingitud ettevõtte poliitika ja

policyArmIdkäivitada PowerShelli skripti./GetIdentityEnterprisePolicyforEnvironment.ps1Azure’i tellimuse ID ja ressursirühma nimega. - Saate tühistada ettevõttepoliitika linkimise, käivitades PowerShelli skripti

./RevertIdentity.ps1keskkonna ID-ga Dataverse japolicyArmId. - Ettevõtte poliitika eemaldamiseks käivitage PowerShelli skript .\RemoveIdentityEnterprisePolicy.ps1 rakendusega policyArmId.

Teadaolev piirang

Ainult üks ettevõtte poliitika saab keskkonnaga Dataverse samaaegselt ühenduse luua. Kui teil on vaja luua mitu Azure Synapse Link linki, kus hallatud identiteet on lubatud, veenduge, et kõik lingitud Azure’i ressursid kuuluksid samasse ressursirühma.