Märkus.

Juurdepääs sellele lehele nõuab autoriseerimist. Võite proovida sisse logida või kausta vahetada.

Juurdepääs sellele lehele nõuab autoriseerimist. Võite proovida kausta vahetada.

Klientidel on andmete privaatsuse ja vastavuse nõuded, et kaitsta oma andmeid, krüpteerides nende jõudeolekus olevad andmed. See kaitseb andmeid paljastamise eest juhul, kui andmebaasi koopia varastatakse. Puhkeolekus andmete krüptimisega on varastatud andmebaasi andmed kaitstud ilma krüpteerimisvõtmeta teise serverisse taastamise eest.

Kõik sinna Power Platform salvestatud kliendiandmed krüpteeritakse vaikimisi tugevate Microsofti hallatavate krüptovõtmetega. Microsoft salvestab ja haldab kõigi teie andmete andmebaasi krüptovõtit, nii et te ei pea seda tegema. Kuid Power Platform pakub seda kliendi hallatavat krüptovõtit (CMK) teie lisatud andmekaitse juhtelemendi jaoks, kus saate oma keskkonnaga seotud Microsoft Dataverse andmebaasi krüptovõtit ise hallata. See võimaldab teil soovi korral krüptovõtit pöörata või vahetada ning takistada Microsofti juurdepääsu teie kliendiandmetele, kui tühistate võtme juurdepääsu meie teenustele.

Kliendi hallatava võtme sisestamise Power Platform kohta lisateabe saamiseks vaadake kliendi hallatava võtme videot.

Need krüpteerimisvõtme toimingud on saadaval kliendi hallatava võtmega (CMK):

- Looge oma Azure’i võtmehoidlast RSA (RSA-HSM) võti.

- Looge Power Platform oma võtme jaoks ettevõtte poliitika.

- Andke ettevõtte poliitikale Power Platform õigus oma võtmehoidlale juurde pääseda.

- Andke teenuse administraatorile Power Platform ettevõtte poliitika lugemine.

- Rakendage oma keskkonnale krüptovõti.

- Keskkonna CMK-krüptimise ennistamine/eemaldamine Microsofti hallatavale võtmele.

- Muutke võtit, luues uue ettevõttepoliitika, eemaldades keskkonna CMK-st ja rakendades CMK-d uuesti uue ettevõttepoliitikaga.

- Lukustage CMK keskkonnad, tühistades CMK võtmehoidla ja/või võtmeõigused.

- Tooge oma võtmega (BYOK) keskkonnad CMK-sse, rakendades CMK-võtit.

Praegu saab kliendi hallatava võtmega krüpteerida kõiki teie kliendiandmeid, mis on salvestatud ainult järgmistesse rakendustesse ja teenustesse.

Kommertspilv

- Dataverse (Kohandatud lahendused ja Microsofti teenused)

- Dataverse Copilot mudelipõhiste rakenduste jaoks

- Power Automate

- Vestlus Dynamics 365-i jaoks

- Dynamics 365 müük

- Dynamics 365 klienditeenindus

- Dynamics 365 Customer Insights – andmed

- Dynamics 365 Field Service

- Dynamics 365 jaemüük

- Dynamics 365 Finance (finants ja toimingud)

- Dynamics 365 Intelligent Order Management (Rahandus ja tegevus)

- Dynamics 365 Project Operations (Rahandus ja tegevus)

- Dynamics 365 Supply Chain Management (Rahandus ja tegevus)

- Dynamics 365 Fraud Protection (Rahandus ja tegevus)

- Copilot Stuudio

Suveräänne pilv – GCC High

- Dataverse (Kohandatud lahendused ja Microsofti teenused)

- Dataverse Copilot mudelipõhiste rakenduste jaoks

- Vestlus Dynamics 365-i jaoks

- Dynamics 365 müük

- Dynamics 365 klienditeenindus

- Dynamics 365 Customer Insights – andmed

- Copilot Stuudio

Märkus.

- Kliendi hallatava võtmetoe kohta teabe saamiseks võtke ühendust ülal loetlemata teenuste esindajaga.

- Nuance Vestluse IVR ja tegija tervitussisu on kliendi hallatava võtme krüptimisest välja jäetud.

- Konnektorite ühendussätted krüptitakse jätkuvalt Microsofti hallatava võtmega.

- Power Apps kuvatavad nimed, kirjeldused ja ühenduse metaandmed krüptitakse jätkuvalt Microsofti hallatava võtmega.

- Allalaadimistulemuste link ja muud lahenduse kontrollija jõustamise käigus lahenduse kontrolli käigus loodud andmed krüptitakse jätkuvalt Microsofti hallatava võtmega.

Krüpteerida saab ka finants- ja äritoimingute rakendustega keskkondi, kus Power Platform integratsioon on lubatud . Integreerimata Power Platform finants- ja äritegevuskeskkonnad kasutavad andmete krüptimiseks jätkuvalt Microsofti hallatavat vaikevõtit. Lisateavet leiate teemast Krüptimine finants- ja äritoimingute rakendustes.

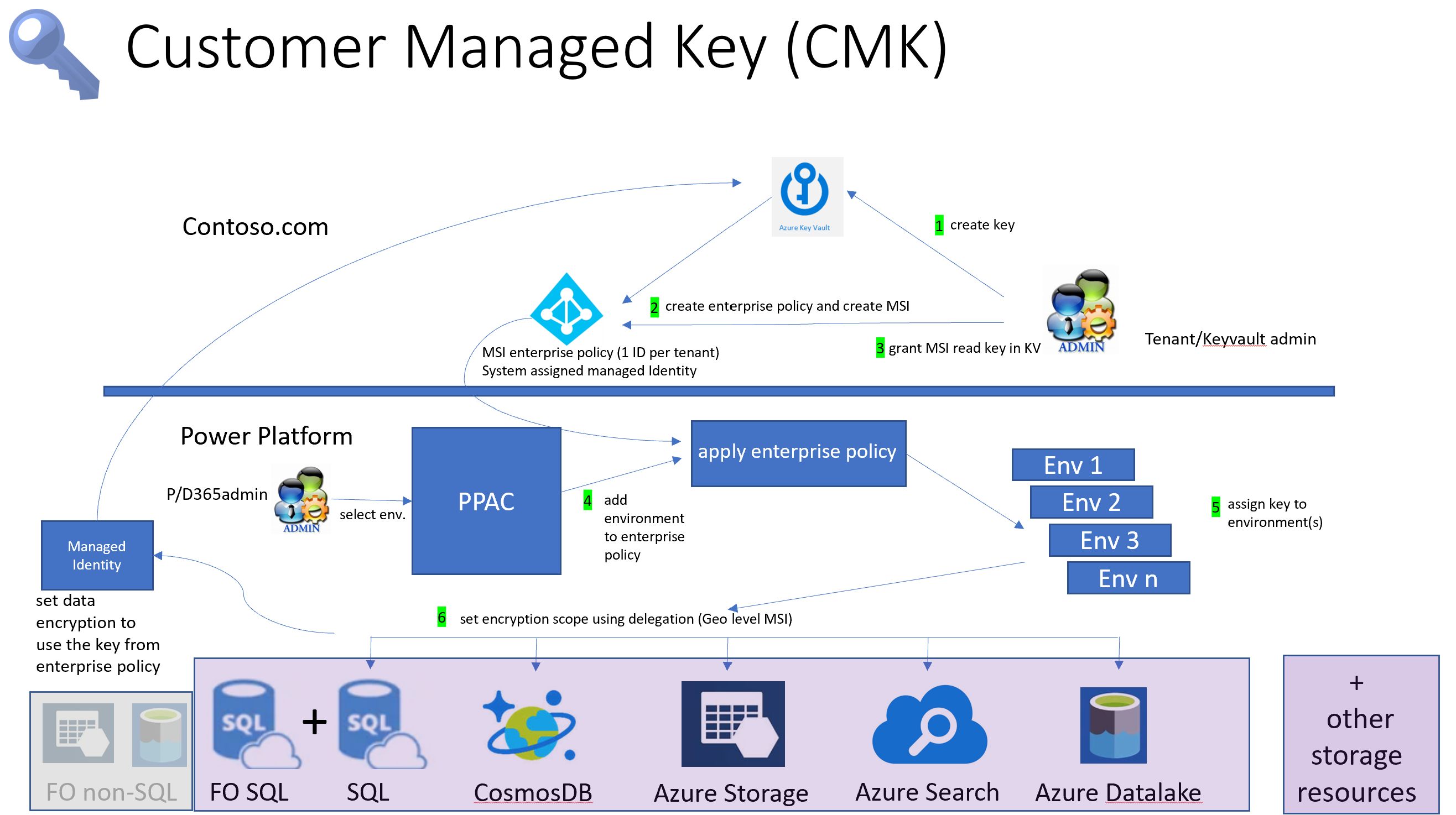

Sissejuhatus kliendi hallatavasse võtmesse

Kliendi hallatava võtme abil saavad administraatorid kliendiandmete krüptimiseks anda salvestusteenustele Power Platform oma Azure’i võtmehoidlast oma krüptovõtme. Microsoftil pole otsest juurdepääsu teie Azure’i võtmehoidlale. Selleks, et Power Platform teenused pääseksid teie Azure’i võtmehoidlast krüptovõtmele juurde, loob Power Platform administraator ettevõtte poliitika, mis viitab krüptovõtmele ja annab sellele ettevõttepoliitikale juurdepääsu võtme lugemiseks teie Azure’i võtmehoidlast.

Teenuseadministraator Power Platform saab seejärel lisada Dataverse keskkonnad ettevõtte poliitikasse, et alustada kõigi keskkonnas olevate kliendiandmete krüptimist teie krüptovõtmega. Administraatorid saavad muuta keskkonna krüptimisvõtit, luues uue ettevõtte poliitika ja lisades keskkonna (pärast selle eemaldamist) uude ettevõtte poliitikasse. Kui keskkonda ei pea enam kliendi hallatava võtmega krüptima, saab administraator keskkonna ettevõtte poliitikast eemaldada Dataverse , et taastada andmete krüptimine Microsofti hallatavale võtmele.

Administraator saab lukustada kliendi hallatavad võtmekeskkonnad, tühistades võtme juurdepääsu ettevõtte poliitikast, ja avada keskkonnad, taastades võtme juurdepääsu. Lisateave: Keskkondade lukustamine võtmehoidla ja/või võtmeõiguste juurdepääsu tühistamise teel

Peamiste juhtimisülesannete lihtsustamiseks on ülesanded jagatud kolme põhivaldkonda:

- Looge krüptovõti.

- Looge ettevõtte poliitika ja andke juurdepääs.

- Keskkonna krüptimise haldamine.

Hoiatus

Kui keskkonnad on lukustatud, ei pääse neile ligi keegi, sealhulgas Microsofti tugiteenused. Lukustatud keskkonnad keelatakse ja võib tekkida andmete kadu.

Kliendi hallatava võtme litsentsimisnõuded

Kliendi hallatava võtme poliitika jõustatakse ainult keskkondades, mis on hallatavate keskkondade jaoks aktiveeritud. Hallatavad keskkonnad on kaasatud õigusena autonoomsetesse Power Apps, Power Automate, Microsoft Copilot Studio,, Power Pages ja Dynamics 365 litsentsidesse, mis annavad esmaklassilisi kasutusõigusi. Lugege lisateavet hallatava keskkonna litsentsimise kohta koos litsentsimise ülevaatega Microsoft Power Platform.

Lisaks nõuab juurdepääs kliendi hallatava võtme Microsoft Power Platform kasutamisele ja Dynamics 365-i kasutajatelt keskkondades, kus krüptovõtmepoliitika on jõustatud, ühte järgmistest kordustellimustest.

- Microsoft 365 või Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 vastavus

- Microsoft 365 F5 turve ja vastavus

- Microsoft 365 A5/E5/F5/G5 teabekaitse ja -korraldus

- Microsoft 365 A5/E5/F5/G5 siseriskihaldus

Vaadake nende litsentside kohta lisateavet.

Võtme haldamisel tekkiva võimaliku riski mõistmine

Nagu mis tahes äriliselt kriitilise tähtsusega rakenduse puhul peab organisatsioonisisene personal, kellel on administraatoritasemel juurdepääs, olema usaldusväärne. Enne võtmehalduse funktsiooni kasutamist peate mõistma andmebaasi krüptovõtmete haldamisega seotud ohtu. On mõeldav, et teie organisatsioonis töötav pahatahtlik administraator (isik, kellele on antud või kes on saanud administraatoritaseme juurdepääsu kavatsusega kahjustada organisatsiooni turvet või äriprotsesse) võib kasutada võtmete haldamise funktsiooni võtme loomiseks ja selle kasutamiseks rentniku keskkondade lukustamiseks.

Kaaluge järgmist sündmuste jada.

Pahatahtlik võtmehoidla administraator loob Azure’i portaalis võtme ja ettevõttepoliitika. Azure’i võtmehoidla administraator läheb halduskeskusesse Power Platform ja lisab keskkonnad ettevõtte poliitikasse. Seejärel naaseb pahatahtlik administraator Azure’i portaali ja tühistab võtmejuurdepääsu ettevõtte poliitikale, lukustades seega kõik keskkonnad. See põhjustab ärikatkestusi, kuna kõik keskkonnad muutuvad ligipääsmatuks ja kui seda sündmust ei lahendata, st võtme juurdepääs taastatakse, võivad keskkonnaandmed kaotsi minna.

Märkus.

- Azure Key Vaultil on sisseehitatud kaitsemeetmed, mis aitavad võtit taastada, mis nõuavad pehme kustutamise ja tühjendamise kaitse võtmehoidla sätete lubamist.

- Teine kaitsemeede, mida tuleb kaaluda, on veenduda, et ülesanded on eraldatud, kui Azure’i võtmehoidla administraatorile ei anta juurdepääsu halduskeskusele Power Platform .

Riski maandamise kohustuse lahusus

Selles jaotises kirjeldatakse kliendi hallatavaid põhifunktsioonide ülesandeid, mille eest iga administraatoriroll vastutab. Nende ülesannete eraldamine aitab vähendada kliendi hallatavate võtmetega seotud riske.

Azure’i võtmehoidla ja Power Platform/või Dynamics 365 teenuseadministraatori ülesanded

Kliendi hallatavate võtmete lubamiseks loob võtmehoidla administraator esmalt Azure’i võtmehoidlas võtme ja loob Power Platform ettevõtte poliitika. Ettevõtte poliitika loomisel luuakse spetsiaalne Microsoft Entra ID hallatav identiteet. Järgmisena naaseb võtmehoidla administraator Azure’i võtmehoidlasse ja annab ettevõtte poliitikale/hallatavale identiteedile juurdepääsu krüptovõtmele.

Seejärel annab võtmehoidla administraator vastavale Power Platform/Dynamics 365 teenuse administraatorile ettevõtte poliitikale lugemisõiguse. Kui lugemisõigus on antud, Power Platform saab Dynamics 365-i teenuseadministraator minna Power Platform halduskeskusesse ja lisada ettevõttepoliitikasse keskkondi. Seejärel krüptitakse kõik lisatud keskkondade kliendiandmed kliendi hallatava võtmega, mis on lingitud selle ettevõtte poliitikaga.

eeltingimused

- Azure’i tellimus, mis sisaldab Azure Key Vaulti või Azure Key Vaulti hallatavaid riistvaraturbemooduleid.

- Isikut tõendav Microsoft Entra dokument, millel on:

- Tellimuse kaasautori õigus. Microsoft Entra

- Õigus luua Azure’i võtmehoidla ja võti.

- Juurdepääs ressursirühma loomiseks. See on vajalik võtmehoidla seadistamiseks.

Võtme loomine ja juurdepääsu andmine Azure’i võtmehoidla abil

Azure’i võtmehoidla administraator täidab neid ülesandeid Azure’is.

- Looge Azure’i tasuline tellimus ja Key Vault. Ignoreerige seda toimingut, kui teil on juba tellimus, mis sisaldab Azure Key Vaulti.

- Minge Azure’i võtmehoidla teenusesse ja looge võti. Lisateave: võtmehoidlas võtme loomine

- Lubage oma Azure’i Power Platform tellimuse jaoks ettevõttepoliitikate teenus. Tehke seda ainult üks kord. Lisateave: Ettevõtte poliitikate teenuse lubamine Power Platform Azure’i tellimuse jaoks

- Looge Power Platform ettevõtte poliitika. Lisateave: Ettevõttepoliitika loomine

- Andke ettevõtte poliitika õigused võtmehoidlale juurdepääsuks. Lisateave: Ettevõtte poliitika õiguste andmine võtmehoidlale juurdepääsuks

- Andke Power Platform Dynamics 365-i administraatoritele õigus ettevõtte poliitikat lugeda. Lisateave: Administraatoriõiguse andmine Power Platform ettevõtte poliitika lugemiseks

Power Platform/Dynamics 365 teenuse administraatori Power Platform halduskeskuse ülesanded

Eeltingimus

Power Platform administraatorile peab olema määratud kas Power Platform Dynamics 365 teenuse administraatori Microsoft Entra roll.

Keskkonna krüptimise haldamine halduskeskuses Power Platform

Administraator Power Platform haldab halduskeskuses Power Platform keskkonnaga seotud kliendi hallatavaid võtmeülesandeid.

- Lisage keskkonnad Power Platform ettevõtte poliitikasse, et krüpteerida andmed kliendi hallatava võtmega. Lisateave: Keskkonna lisamine ettevõtte poliitikasse andmete krüptimiseks

- Eemaldage keskkonnad ettevõtte poliitikast, et tagastada krüptimine Microsofti hallatavale võtmele. Lisateave:Keskkondade eemaldamine poliitikast, et naasta Microsofti hallatava võtme juurde

- Muutke võtit, eemaldades keskkonnad vanast ettevõtte poliitikast ja lisades keskkonnad uude ettevõtte poliitikasse. Lisateave: Sirptimisvõtme loomine ja juurdepääsu andmine

- Migreerimine BYOK-ist. Kui kasutate varasemat isehallatava krüptovõtme funktsiooni, saate oma võtme migreerida kliendi hallatavasse võtmesse. Lisateavet leiate teemast Oma võtme keskkondade migreerimine kliendi hallatavasse võtmesse.

Krüpteerimisvõtme loomine ja juurdepääsu andmine

Azure’i tasulise tellimuse ja võtmehoidla loomine

Tehke Azure’is järgmised toimingud.

Looge tasuline või samaväärne Azure’i tellimus. Seda toimingut pole vaja, kui rentnikul on juba tellimus.

Looge ressursirühm. Lisateave: Ressursirühmade loomine

Märkus.

Looge või kasutage ressursirühma, mille asukoht (nt USA keskosa) vastab Power Platform keskkonna piirkonnale (nt Ameerika Ühendriigid).

Looge võtmehoidla, kasutades tasulist tellimust, mis sisaldab eelmises etapis loodud ressursirühmaga pehme kustutamise ja tühjendamise kaitset.

Oluline

Tagamaks, et teie keskkond on kaitstud krüptovõtme juhusliku kustutamise eest, peab võtmehoidlas olema lubatud pehme kustutamise ja tühjendamise kaitse. Te ei saa oma keskkonda oma võtmega krüptida ilma neid sätteid lubamata. Lisateave: Azure Key Vaulti pehme kustutamise ülevaade Lisateave: Võtmehoidla loomine Azure Portali abil

Võtmehoidlas võtme loomine

- Veenduge, et olete eeltingimused täitnud.

- Minge Azure’i portaali>võtmehoidlasse ja otsige üles võtmehoidla, kus soovite krüptovõtme luua.

- Kontrollige Azure’i võtmehoidla sätteid.

- Valige jaotises Sätted Atribuudid.

- Määrake või kontrollige jaotises Pehme kustutamine, et see on seatud väärtusele Pehme kustutamine on selles võtmehoidla suvandis lubatud.

- Määrake või veenduge, et jaotises Tühjendamiskaitse (kustutatud hoidlate ja hoidlaobjektide kohustusliku säilitusperioodi jõustamine) on lubatud .

- Kui tegite muudatusi, valige Salvesta.

RSA-võtmete loomine

Looge või importige võti, millel on järgmised atribuudid.

- Valige Key Vaulti atribuutide lehtedel Võtmed .

- Valige Loo/impordi.

- Määrake kuval Võtme loomine järgmised väärtused ja seejärel valige Loo.

- Valikud: Genereeri

- Nimi: sisestage võtme nimi

- Võtme tüüp: RSA

- RSA võtme suurus: 2048 või 3072

Oluline

Kui määrate võtmes aegumiskuupäeva ja võti aegus, on kõik selle võtmega krüptitud keskkonnad maas. Määrake aegumissertide jälgimiseks teatis koos kohaliku Power Platform administraatori ja Azure’i võtmehoidla administraatori meiliteatistega, mis tuletab meelde aegumiskuupäeva uuendamist. See on oluline planeerimata süsteemikatkestuste vältimiseks.

Riistvara turbemoodulite (HSM) kaitstud võtmete importimine

Keskkondade krüptimiseks Power Platform Dataverse saate kasutada riistvaraliste turbemoodulite (HSM) kaitstud võtmeid. Teie HSM-kaitsega võtmed tuleb importida võtmehoidlasse , et saaks luua ettevõtte poliitika. Lisateavet leiate teemast Toetatud HSM-idHSM-kaitsega võtmete importimine Key Vaulti (BYOK).

Võtme loomine Azure’i võtmehoidla hallatavas HSM-is

Keskkonnaandmete krüptimiseks saate kasutada Azure’i võtmehoidla hallatavast HSM-ist loodud krüptovõtit. See annab teile FIPS 140-2 3. taseme toe.

RSA-HSM-võtmete loomine

Veenduge, et olete eeltingimused täitnud.

Minge Azure’i portaali.

Hallatava HSM-i loomine:

Lubage oma hallatavas HSM-is puhastuskaitse .

Andke hallatava HSM-i krüptokasutaja roll isikule, kes lõi hallatava HSM-i võtmehoidla.

- Juurdepääs hallatavale HSM-i võtmehoidlale Azure’i portaalis.

- Liikuge jaotisse Kohalik RBAC ja valige + Lisa.

- Valige ripploendist Roll hallatava HSM-i krüptokasutaja roll lehel Rollimääramine .

- Valige jaotises Ulatus Kõik võtmed.

- Valige Valige turbeprintsiip ja seejärel valige lehel Printsiibi lisamine administraator.

- Valige käsk Loo.

RSA-HSM-võtme loomine:

- Valikud: Genereeri

- Nimi: sisestage võtme nimi

- Võtme tüüp: RSA-HSM

- RSA võtme suurus: 2048

Märkus.

Toetatud RSA-HSM-võtme suurused: 2048-bitine ja 3072-bitine.

Keskkonna krüptimine Azure’i võtmehoidla võtmega privaatse lingiga

Saate värskendada oma Azure’i võtmehoidla võrku, lubades privaatse lõpp-punkti ja kasutades võtmehoidla võtit oma Power Platform keskkondade krüptimiseks.

Saate luua uue võtmehoidla ja luua privaatse lingi ühenduse või luua privaatse lingi ühenduse olemasoleva võtmehoidlaga ning luua sellest võtmehoidlast võtmehoidla ja kasutada seda oma keskkonna krüptimiseks. Samuti saate luua privaatse lingi ühenduse olemasoleva võtmehoidlaga pärast seda, kui olete võtme juba loonud, ja kasutada seda oma keskkonna krüptimiseks.

Krüpteerige andmed võtmehoidla võtmega privaatse lingiga

Looge Azure’i võtmehoidla järgmiste võimalustega.

- Luba puhastuskaitse

- Võtme tüüp: RSA

- Võtme suurus: 2048 või 3072

Kopeerige võtmehoidla URL ja krüptovõtme URL, mida kasutatakse ettevõtte poliitika loomiseks.

Märkus.

Kui olete oma võtmehoidlasse lisanud privaatse lõpp-punkti või keelanud avaliku juurdepääsu võrgu, ei näe te võtit, kui teil pole vastavat õigust.

Looge virtuaalne võrk.

Naaske oma võtmehoidlasse ja lisage oma Azure’i võtmehoidlasse privaatse lõpp-punkti ühendused.

Märkus.

Peate valima suvandi Keela avaliku juurdepääsu võrk ja lubama suvandi Luba usaldusväärsetel Microsofti teenustel sellest tulemüüri erandist mööda minna.

Looge Power Platform ettevõtte poliitika. Lisateave: Ettevõttepoliitika loomine

Andke ettevõtte poliitika õigused võtmehoidlale juurdepääsuks. Lisateave: Ettevõtte poliitika õiguste andmine võtmehoidlale juurdepääsuks

Andke Power Platform Dynamics 365-i administraatoritele õigus ettevõtte poliitikat lugeda. Lisateave: Administraatoriõiguse andmine Power Platform ettevõtte poliitika lugemiseks

Power Platform Halduskeskuse administraator valib keskkonna hallatava keskkonna krüptimiseks ja lubamiseks. Lisateave: Hallatava keskkonna ettevõtte poliitikasse lisamise lubamine

Power Platform Halduskeskuse administraator lisab hallatava keskkonna ettevõtte poliitikasse. Lisateave: Keskkonna lisamine ettevõtte poliitikasse andmete krüptimiseks

Ettevõtte poliitikate teenuse lubamine Power Platform oma Azure’i tellimuse jaoks

Registreeruge Power Platform ressursipakkujana. Peate seda toimingut tegema ainult üks kord iga Azure’i tellimuse puhul, kus asub teie Azure’i võtmehoidla. Ressursipakkuja registreerimiseks peavad teil olema tellimuse juurdepääsuõigused.

- Logige sisse Azure’i portaali ja minge jaotisse Kordustellimuse>ressursipakkujad.

- Otsige ressursipakkujate loendist üles Microsoft.PowerPlatform ja registreerige see.

Ettevõtte poliitika loomine

- Installige PowerShell MSI. Lisateave: PowerShelli installimine Windowsi, Linuxi ja macOS-i jaoks

- Pärast PowerShelli MSI installimist minge tagasi jaotisse Kohandatud malli juurutamine Azure’is.

- Valige link Koosta redaktoris oma mall.

- Kopeerige see JSON-mall tekstiredaktorisse, näiteks Notepadi. Lisateave: Ettevõttepoliitika JSON-mall

- Asendage JSON-malli väärtused: EnterprisePolicyName,location, kus EnterprisePolicy tuleb luua,keyVaultId ja keyName. Lisateave: JSON-malli väljamääratlused

- Kopeerige värskendatud mall oma tekstiredaktorist, kleepige see Azure’i kohandatud juurutuse redigeerimismalli ja valige Salvesta.

- Valige kordustellimus ja ressursirühm , kuhu ettevõtte poliitika luuakse.

- Valige Läbivaatamine + loomine ja seejärel valige Loo.

Juurutamine on käivitatud. Kui see on tehtud, luuakse ettevõtte poliitika.

Ettevõtte poliitika JSON-mall

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON-malli väljamääratlused

nimi. Ettevõtte poliitika nimi. See on halduskeskuses Power Platform kuvatava poliitika nimi.

asukoht. Üks järgmistest. See on ettevõtte poliitika asukoht ja see peab vastama Dataverse keskkonna piirkonnale:

- "Ameerika Ühendriigid""

- "Lõuna-Aafrika Vabariik"

- "Ühendkuningriik"

- "Jaapan"

- "India"

- "Prantsusmaa"

- "Euroopa"

- "Saksamaa""

- "Šveits""

- "Kanada"

- "Brasiilia"

- "Austraalia"

- "Aasia"

- "AÜE"

- "Korea"

- "Norra""

- "Singapur"

- "Rootsi"

Kopeerige need väärtused oma võtmehoidla atribuutidest Azure’i portaalis.

- keyVaultId: minge jaotisse Võtmehoidlad> , valige oma võtmehoidla >ülevaade. Valige välja Essentials kõrval JSON-vaade . Kopeerige ressursi ID lõikelauale ja kleepige kogu sisu oma JSON-malli.

- keyName: minge jaotisse Võtmehoidlad> , valige oma võtmehoidla >võtmed. Pange tähele võtit Nimi ja tippige nimi oma JSON-malli.

Ettevõtte poliitika õiguste andmine võtmehoidlale juurdepääsuks

Kui ettevõtte poliitika on loodud, annab võtmehoidla administraator ettevõtte poliitika hallatavale identiteedile juurdepääsu krüptovõtmele.

- Logige sisse Azure’i portaali ja minge jaotisse Võtmehoidlad.

- Valige võtmehoidla, kuhu võti määrati ettevõtte poliitikale.

- Valige vahekaart Juurdepääsukontroll (IAM) ja seejärel valige + Lisa.

- Valige ripploendist Lisa rollimääramine ,

- Otsige Key Vaulti krüptoteenuse krüptimise kasutajat ja valige see.

- Tehke valik Edasi.

- Vali + vali liikmed.

- Otsige üles loodud ettevõttepoliitika.

- Valige ettevõtte poliitika ja seejärel valige Vali.

- Valige Läbivaatamine + määramine.

Ülaltoodud õigusesäte põhineb teie võtmehoidla Azure’i rollipõhise juurdepääsu reguleerimise õigusemudelil. Kui teie võtmehoidla väärtuseks on seatud hoidla juurdepääsupoliitika, on soovitatav migreerida rollipõhisele mudelile. Oma ettevõtte poliitikale võtmehoidlale juurdepääsu andmiseks hoidla juurdepääsupoliitika abil looge juurdepääsupoliitika, valigeVõtihaldustoimingute käivitamineja Krüptograafiliste toimingute puhul Võti lahti ja Mähkimisvõti.

Märkus.

Planeerimata süsteemikatkestuste vältimiseks on oluline, et ettevõtte poliitikal oleks võtmele juurdepääs. Veenduge, et:

- Võtmehoidla on aktiivne.

- Võti on aktiivne ja pole aegunud.

- Võtit ei kustutata.

- Ülaltoodud võtmeõigusi ei tühistata.

Seda võtit kasutavad keskkonnad keelatakse, kui krüptovõti pole juurdepääsetav.

Administraatoriõiguste andmine Power Platform ettevõtte poliitika lugemiseks

Administraatorid, kellel on Dynamics 365 või Power Platform administraatori roll, pääsevad halduskeskusele Power Platform juurde, et määrata ettevõttepoliitikale keskkondi. Ettevõtte poliitikatele juurdepääsuks peab Azure’i võtmehoidla juurdepääsuga administraator andma administraatorile lugeja Power Platform rolli. Kui lugeja roll on antud, Power Platform saab administraator vaadata ettevõtte poliitikaid halduskeskuses Power Platform .

Märkus.

Ainult Power Platform Dynamics 365-i administraatorid, kellele on antud ettevõtte poliitikas lugeja roll, saavad poliitikale keskkonna lisada. Teised Power Platform või Dynamics 365-i administraatorid võivad ettevõtte poliitikat vaadata, kuid nad saavad tõrketeate, kui nad proovivad poliitikasse keskkonda lisada.

Administraatorile lugeja rolli Power Platform andmine

- Logige sisse Azure’i portaali.

- Kopeerige Power Platform Dynamics 365-i administraatori objekti ID. Selleks tehke järgmist.

- Minge Azure’i alale Kasutajad .

- Leidke loendist Kõik kasutajad kasutaja, kellel on Power Platform või Dynamics 365-i administraatoriõigused, kasutades otsingu kasutajaid.

- Avage kasutajakirje ja kopeerige vahekaardil Ülevaade kasutaja objekti ID. Kleepige see hilisemaks tekstiredaktorisse (nt NotePabi).

- Kopeerige ettevõttepoliitika ressursi ID. Selleks tehke järgmist.

- Avage Azure’is Resource Graph Explorer .

- Sisestage väljale

microsoft.powerplatform/enterprisepoliciesOtsing ja seejärel valige ressurss Microsoft.powerplatform/enterprisepolicies . - Valige käsuribal käsk Käivita päring . Kuvatakse kõigi ettevõtte poliitikate Power Platform loend.

- Otsige üles ettevõtte poliitika, millele soovite juurdepääsu anda.

- Liikuge kerides ettevõtte poliitikast paremale ja valige Kuva üksikasjad.

- Kopeerige lehel Üksikasjad ID .

- Käivitage Azure Cloud Shell ja käivitage järgmine käsk, asendades objId kasutaja objekti ID-ga ja EP ressursi ID

enterprisepolicieseelmistes sammudes kopeeritud ID-ga.New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Keskkonna krüptimise haldamine

Keskkonna krüptimise haldamiseks on teil vaja järgmist õigust.

- Microsoft Entra aktiivne kasutaja, kellel on Power Platform ja/või Dynamics 365 administraatori turberoll.

- Microsoft Entra kasutaja, kellel on kas Dynamics 365 teenuse administraatori Power Platform roll.

Võtmehoidla administraator teavitab administraatorit Power Platform krüptovõtme ja ettevõtte poliitika loomisest ning edastab administraatorile Power Platform ettevõtte poliitika. Kliendi hallatava võtme Power Platform lubamiseks määrab administraator oma keskkonnad ettevõtte poliitikale. Kui keskkond on määratud ja salvestatud, käivitab krüpteerimisprotsessi, Dataverse et määrata kõik keskkonnaandmed ja krüpteerida need kliendi hallatava võtmega.

Hallatava keskkonna ettevõtte poliitikasse lisamise lubamine

- Logige sisse Power Platform halduskeskusesse.

- Valige navigeerimispaanil Halda .

- Valige paanil Haldamine Keskkonnad ja seejärel valige saadaolevast keskkondade loendist keskkond.

- Valige Luba hallatavad keskkonnad.

- Valige Luba.

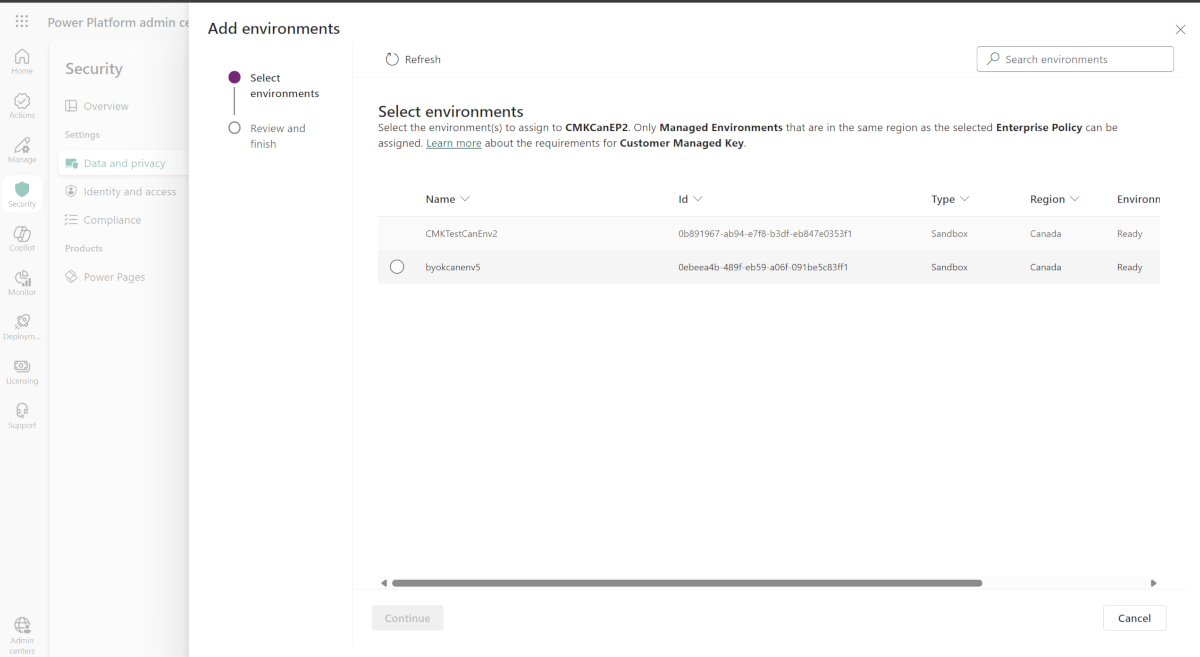

Keskkonna lisamine ettevõtte poliitikasse andmete krüptimiseks

Oluline

Keskkond on keelatud, kui see lisatakse ettevõtte andmete krüptimise poliitikasse. Süsteemi seisaku kestus sõltub andmebaasi suurusest. Soovitame teil teha proovitöö, tehes sihtkeskkonnast koopia testkeskkonda, et määrata kindlaks süsteemi hinnanguline seisakuaeg. Süsteemi seisakuaega saab kindlaks teha, kontrollides keskkonna krüptimisolekut. Süsteemi seisak on krüpteerimise ja krüptimise - võrgus olekute vahel . Süsteemi seisakute vähendamiseks muudame krüpteerimisolekuks Krüpteerimine - võrgus , kui kõik põhilised krüpteerimisetapid, mis nõudsid süsteemi maasolekut, on lõpule viidud. Kasutajad saavad süsteemi kasutada, samal ajal kui ülejäänud salvestusteenused, nagu otsing ja Copiloti indeks, jätkavad andmete krüptimist teie kliendi hallatava võtmega.

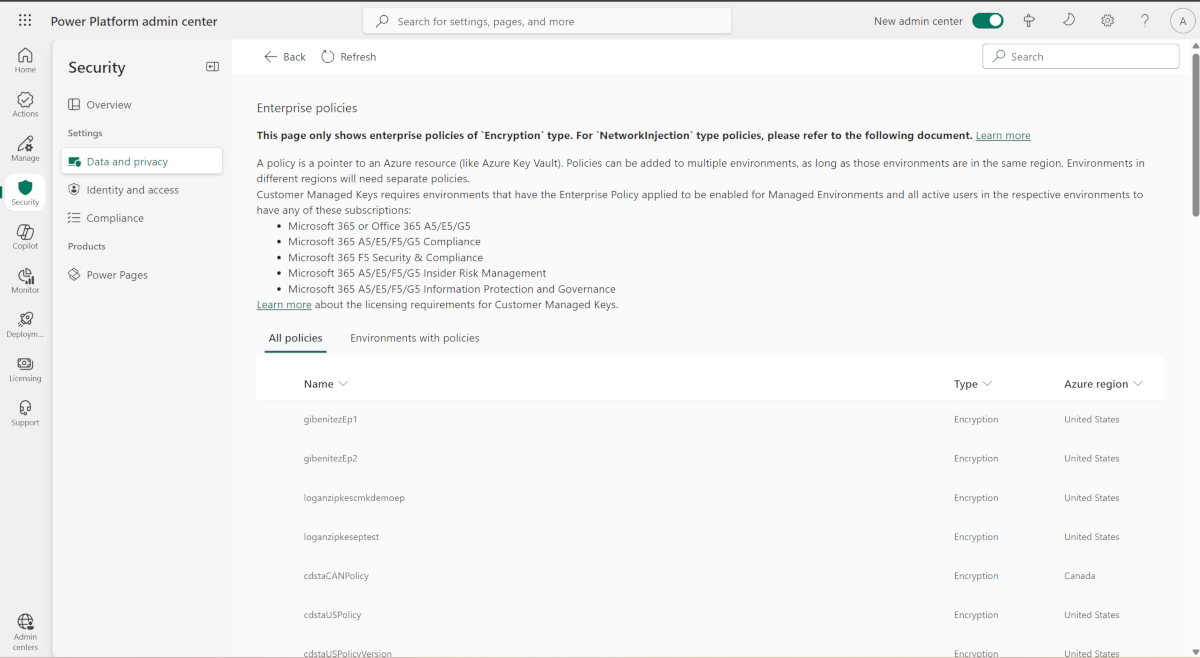

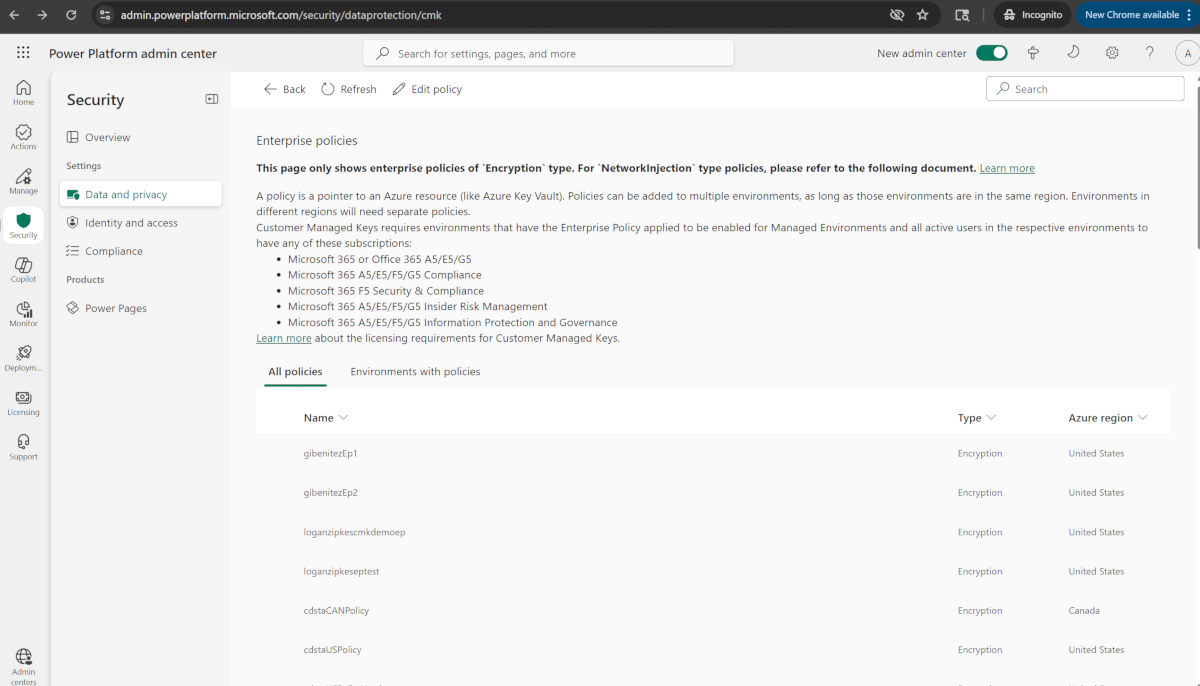

- Logige sisse Power Platform halduskeskusesse.

- Valige navigeerimispaanil Turvalisus .

- Valige paanil Turvalisus jaotises Sätted Andmed ja privaatsus .

- Valige Kliendi hallatav krüptovõti , et minna lehele Ettevõtte poliitikad.

- Valige poliitika ja seejärel valige Redigeeri poliitikat.

- Valige Lisa keskkonnad, valige soovitud keskkond ja seejärel valige Jätka.

- Valige Salvesta ja seejärel valige Kinnita.

Oluline

- Loendis Keskkondade lisamine kuvatakse ainult keskkonnad, mis asuvad ettevõtte poliitikaga samas piirkonnas.

- Krüptimise lõpuleviimiseks võib kuluda kuni neli päeva, kuid keskkond võib olla lubatud enne, kui toiming Keskkondade lisamine on lõpule viidud.

- Toiming ei pruugi lõpule viia ja kui see nurjub, jätkatakse teie andmete krüptimist Microsofti hallatava võtmega. Toimingu Keskkondade lisamine saate uuesti käivitada .

Märkus.

Saate lisada ainult keskkondi, mis on lubatud hallatavate keskkondadena. Prooviversiooni ja Teamsi keskkonnatüüpe ei saa ettevõtte poliitikasse lisada.

Keskkondade eemaldamine poliitikast, et naasta Microsofti hallatava võtme juurde

Kui soovite naasta Microsofti hallatava krüptovõtme juurde, järgige neid samme.

Oluline

Keskkond keelatakse, kui see eemaldatakse ettevõtte poliitikast, et tagastada andmete krüptimine Microsofti hallatava võtme abil.

- Logige sisse Power Platform halduskeskusesse.

- Valige navigeerimispaanil Turvalisus .

- Valige paanil Turvalisus jaotises Sätted Andmed ja privaatsus .

- Valige Kliendi hallatav krüptovõti , et minna lehele Ettevõtte poliitikad.

- Valige vahekaart Poliitikatega keskkond ja seejärel leidke keskkond, mille soovite kliendi hallatavast võtmest eemaldada.

- Valige vahekaart Kõik poliitikad , valige 2. juhises kinnitatud keskkond ja seejärel valige käsuribal Redigeeri poliitikat .

- Valige käsuribal Eemalda keskkond , valige keskkond, mille soovite eemaldada, ja seejärel valige Jätka.

- Valige käsk Salvesta.

Oluline

Keskkond keelatakse, kui see eemaldatakse ettevõtte poliitikast, et taastada andmete krüptimine Microsofti hallatavale võtmele. Ärge kustutage ega keelake võtit, ärge kustutage ega keelake võtmehoidlat ega eemaldage ettevõtte poliitika võtmehoidla õigusi. Võtme ja võtmehoidla juurdepääs on vajalik andmebaasi taastamise toetamiseks. Ettevõtte poliitika õigused saate kustutada ja eemaldada 30 päeva pärast.

Keskkonna krüptimisoleku ülevaatamine

Krüptimisoleku ülevaatamine ettevõtte poliitikatest

Logige sisse Power Platform halduskeskusesse.

Valige navigeerimispaanil Turvalisus .

Valige paanil Turvalisus jaotises Sätted Andmed ja privaatsus .

Valige Kliendi hallatav krüptovõti , et minna lehele Ettevõtte poliitikad.

Valige poliitika ja seejärel valige käsuribal Redigeeri poliitikat.

Vaadake üle keskkonna krüptimise olekjaotises Selle poliitikaga keskkonnad.

Märkus.

Keskkonna krüptimise olek võib olla:

Krüptimine – kliendi hallatav võtme krüptimise protsess töötab ja süsteem on võrgus kasutamiseks keelatud.

Krüpteerimine - võrgus - Kõik põhiteenuste krüptimine, mis nõudis süsteemi seisakuid, on lõpule viidud ja süsteem on võrgus kasutamiseks lubatud.

Krüpteeritud – ettevõtte poliitika krüptovõti on aktiivne ja keskkond on teie võtmega krüpteeritud.

Ennistamine – krüptovõti muudetakse kliendi hallatavast võtmest Microsofti hallatavaks võtmeks ja süsteem keelatakse võrgus kasutamiseks.

Ennistamine - võrgus - Kõik põhiteenuste krüptimine, mis nõudis süsteemi seisakuid, on võtme ennistanud ja süsteem on võrgus kasutamiseks lubatud.

Microsofti hallatav võti – Microsofti hallatav võtme krüptimine on aktiivne.

Nurjunud – kõik salvestusteenused ei kasuta Dataverse ettevõtte poliitika krüptovõtit. Nende töötlemine nõuab rohkem aega ja saate toimingu Lisa keskkond uuesti käivitada . Kui kordustoiming nurjub, võtke ühendust klienditoega.

Krüptimise olek Nurjunud ei mõjuta teie keskkonnaandmeid ega selle toiminguid. See tähendab, et mõned Dataverse salvestusteenused krüptivad teie andmed teie võtmega ja mõned jätkavad Microsofti hallatava võtme kasutamist. Ennistamine pole soovitatav, kuna toimingu Lisa keskkond uuesti käivitamisel jätkub teenus sealt, kus see pooleli jäi.

Hoiatus – ettevõtte poliitika krüptovõti on aktiivne ja üks teenuse andmetest on jätkuvalt krüptitud Microsofti hallatava võtmega. Lisateavet leiate teemast Power Automate CMK rakenduse hoiatusteated.

Krüptimise oleku ülevaatamine lehel Keskkonnaajalugu

Näete keskkonna ajalugu.

Logige sisse Power Platform halduskeskusesse.

Valige navigeerimispaanil Halda .

Valige paanil Haldamine Keskkonnad ja seejärel valige saadaolevast keskkondade loendist keskkond.

Valige käsuribal Ajalugu .

Otsige üles kliendi hallatava võtme värskendamise ajalugu.

Märkus.

Kui krüptimine on pooleli, kuvatakse olekTöötab . Kui krüptimine on lõpule viidud, kuvatakse teade Õnnestus . Olek kuvatakse Nurjus, kui on mõni probleem sellega, et mõni teenus ei saa krüptovõtit rakendada.

Ebaõnnestunud olek võib olla hoiatus ja te ei pea suvandit Lisa keskkond uuesti käivitama. Saate kinnitada, kas tegemist on hoiatusega.

Keskkonna krüptovõtme muutmine uue ettevõtte poliitika ja võtmega

Krüptovõtme muutmiseks looge uus võti ja uus ettevõttepoliitika. Seejärel saate muuta ettevõtte poliitikat, eemaldades keskkonnad ja lisades seejärel keskkonnad uude ettevõtte poliitikasse. Uuele ettevõttepoliitikale üleminekul on süsteem kaks korda maas – 1) krüptimise taastamiseks Microsofti hallatavale võtmele ja 2) uue ettevõtte poliitika rakendamiseks.

Jootraha

Krüpteerimisvõtme pööramiseks soovitame kasutada võtmehoidlaid" Uus versioon või määrake rotatsioonipoliitika.

- Looge Azure’i portaalis uus võti ja uus ettevõttepoliitika. Lisateave: Sirptimisvõtme loomine ja juurdepääsu andmine ja Ettevõtte poliitika loomine

- Andke uuele ettevõttepoliitikale juurdepääs vanale võtmele.

- Pärast uue võtme ja ettevõtte poliitika loomist logige sisse Power Platform halduskeskusesse.

- Valige navigeerimispaanil Turvalisus .

- Valige paanil Turvalisus jaotises Sätted Andmed ja privaatsus .

- Valige Kliendi hallatav krüptovõti , et minna lehele Ettevõtte poliitikad.

- Valige vahekaart Poliitikatega keskkond ja seejärel leidke keskkond, mille soovite kliendi hallatavast võtmest eemaldada.

- Valige vahekaart Kõik poliitikad , valige 2. juhises kinnitatud keskkond ja seejärel valige käsuribal Redigeeri poliitikat .

- Valige käsuribal Eemalda keskkond , valige keskkond, mille soovite eemaldada, ja seejärel valige Jätka.

- Valige käsk Salvesta.

- Korrake juhiseid 2–10, kuni kõik ettevõtte poliitika keskkonnad on eemaldatud.

Oluline

Keskkond keelatakse, kui see eemaldatakse ettevõtte poliitikast, et taastada andmete krüptimine Microsofti hallatavale võtmele. Ärge kustutage ega keelake võtit, ärge kustutage ega keelake võtmehoidlat ega eemaldage ettevõtte poliitika võtmehoidla õigusi. Andke uus ettevõttepoliitika vanale võtmehoidlale. Võtme ja võtmehoidla juurdepääs on vajalik andmebaasi taastamise toetamiseks. Ettevõtte poliitika õigused saate kustutada ja eemaldada 30 päeva pärast.

- Kui kõik keskkonnad on eemaldatud, Power Platform minge halduskeskusest jaotisse Ettevõtte poliitikad.

- Valige uus ettevõttepoliitika ja seejärel valige Redigeeri poliitikat.

- Valige Lisa keskkond, valige keskkonnad, mida soovite lisada, ja seejärel valige Jätka.

Oluline

Keskkond keelatakse, kui see lisatakse uude ettevõttepoliitikasse.

Keskkonna krüptovõtme pööramine uue võtmeversiooniga

Keskkonna krüptovõtit saate muuta, luues uue võtmeversiooni. Uue võtmeversiooni loomisel lubatakse uus võtmeversioon automaatselt. Kõik salvestusressursid tuvastavad uue võtmeversiooni ja hakkavad seda teie andmete krüptimiseks rakendama.

Kui muudate võtit või võtmeversiooni, muutub juurkrüptovõtme kaitse, kuid salvestusruumis olevad andmed jäävad alati teie võtmega krüpteerituks. Te ei pea enam oma andmete kaitse tagamiseks midagi tegema. Võtmeversiooni pööramine ei mõjuta jõudlust. Võtmeversiooni pööramisega ei kaasne seisakuid. Kõigil ressursipakkujatel võib uue võtmeversiooni taustal rakendamiseks kuluda 24 tundi. Eelmist võtmeversiooni ei tohi keelata , kuna see on vajalik selleks, et teenus saaks seda uuesti krüptimiseks ja andmebaasi taastamise toetamiseks kasutada.

Krüptovõtme pööramiseks uue võtmeversiooni loomisega toimige järgmiselt.

- Minge Azure’i portaali>võtmehoidlad ja otsige üles võtmehoidla, kus soovite uue võtmeversiooni luua.

- Navigeerige jaotisse Klahvid.

- Valige praegune lubatud võti.

- Vali+ Uus versioon.

- Sätte Lubatud vaikeväärtus on Jah, mis tähendab, et uus võtmeversioon lubatakse loomisel automaatselt.

- Valige käsk Loo.

Jootraha

Võtme vahetamise poliitika järgimiseks saate krüptovõtit pöörata, kasutades rotatsioonipoliitikat. Saate konfigureerida rotatsioonipoliitika või pöörata nõudmisel, käivitades käsu Pööra kohe.

Oluline

Uut võtmeversiooni pööratakse taustal automaatselt ja administraator ei pea Power Platform midagi tegema. Andmebaasi taastamise toetamiseks on oluline, et eelmist võtmeversiooni ei keelataks ega kustutataks vähemalt 28 päeva jooksul. Eelmise võtmeversiooni liiga varajane keelamine või kustutamine võib muuta teie keskkonna võrguühenduseta.

Krüptitud keskkondade loendi vaatamine

- Logige sisse Power Platform halduskeskusesse.

- Valige navigeerimispaanil Turvalisus .

- Valige paanil Turvalisus jaotises Sätted Andmed ja privaatsus .

- Valige Kliendi hallatav krüptovõti , et minna lehele Ettevõtte poliitikad.

- Valige lehel Ettevõtte poliitikad vahekaart Poliitikatega keskkonnad. Kuvatakse ettevõtte poliitikatesse lisatud keskkondade loend.

Märkus.

Võib esineda olukordi, kus keskkonna või krüptimise olek näitab olekut Nurjunud . Kui see juhtub, võite proovida uuesti käivitada toimingu Lisa keskkond või saata Microsofti tugiteenuse abitaotluse.

Keskkonna andmebaasi toimingud

Kliendi rentnikul võivad olla keskkonnad, mis on krüptitud Microsofti hallatava võtmega, ja keskkonnad, mis on krüptitud kliendi hallatava võtmega. Andmete terviklikkuse ja andmekaitse tagamiseks on keskkonna andmebaasi toimingute haldamisel saadaval järgmised juhtelemendid.

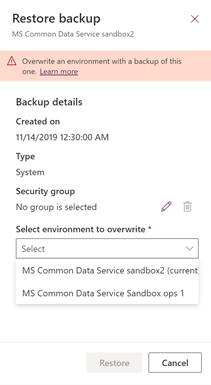

Taastamine Ülekirjutatav keskkond (taastatud keskkond) on piiratud sama keskkonnaga, kust varukoopia tehti, või teise keskkonda, mis on krüptitud sama kliendi hallatava võtmega.

-

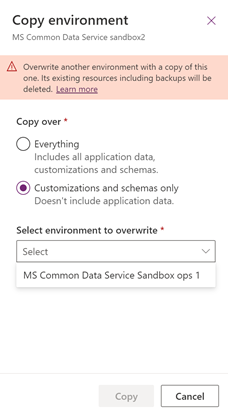

Ülekirjutatav keskkond (keskkonda kopeerimine) on piiratud teise keskkonnaga, mis on krüptitud sama kliendi hallatava võtmega.

Märkus.

Kui tugijuurdluse keskkond loodi tugiteenuse probleemi lahendamiseks kliendi hallatavas keskkonnas, tuleb toe uurimise keskkonna krüpteerimisvõti enne keskkonna kopeerimise toimingut muuta kliendi hallatavaks võtmeks.

Lähtesta: keskkonna krüptitud andmed, sealhulgas varukoopiad, kustutatakse. Pärast keskkonna lähtestamist naaseb keskkonna krüptimine tagasi Microsofti hallatavale võtmele.