Märkus.

Juurdepääs sellele lehele nõuab autoriseerimist. Võite proovida sisse logida või kausta vahetada.

Juurdepääs sellele lehele nõuab autoriseerimist. Võite proovida kausta vahetada.

Tundlikule teabele ja ressurssidele juurdepääsu haldamine on IT-administraatorite ja infoturbejuhtide (CISO) jaoks kõigis tööstusharudes kriitilise tähtsusega. Vähimate privileegidega juurdepääsu tagamine on tugeva turvalisuse säilitamiseks hädavajalik.

Power Platform integreerub Microsoft Entra identiteedi- ja juurdepääsuhalduse ID-ga , võimaldades administraatoritel turvaliselt hallata kasutajaid ja nende suhtlust Power Platform ressurssidega. Microsoft Entra ID on Microsofti autentimise keskmes ja aitab kaitsta identiteedi ohtu sattumise eest. Microsoft Entra ID annab IT-administraatoritele nähtavuse ja kontrolli ning pakub turbefunktsioone, nagu mitmikautentimine ja tingimusjuurdepääs. Hallatav turve pakub ID-le ehitatud Microsoft Entra võimalusi, andes administraatoritele üksikasjaliku kontrolli, et tagada juurdepääs andmetele ja ressurssidele ainult volitatud kasutajatele.

Selles artiklis selgitatakse identiteedi- ja juurdepääsuhalduse juhtelemente igas kihis.

Rentniku juurdepääs

Rentnikutaseme juurdepääs on esimene turbekiht ja kasutab Microsoft Entra ID-d. See tagab, et kasutajatel on aktiivne kasutajakonto ja nad järgivad sisselogimiseks kõiki tingimusliku juurdepääsu poliitikaid. Kuid ainuüksi aktiivse ja lubatud konto omamine ei anna juurdepääsu platvormile. Platvormi saavad autentida ja kasutada ainult vastavate litsentsidega kasutajad.

Teenuse administraatori rollid

Kõrgetasemelise administraatorihalduse tagamiseks saate määrata kaks Power Platform seotud teenuseadministraatori rolli.

- Power Platform administraator: see roll saab täita kõiki administraatori funktsioone Power Platform, olenemata turberühma liikmelisusest keskkonna tasemel.

- Dynamics 365-i administraator: see roll saab täita enamikku administraatori funktsioone Power Platform, kuid ainult keskkondades, kus see kuulub turberühma.

Need rollid ei saa hallata teiste Microsoft 365 rakenduste kasutajakontosid, tellimusi ega juurdepääsusätteid. Nende toimingute tegemiseks peate tegema koostööd oma asutuse teiste administraatoritega. Lisateavet iga rolli õiguste kohta leiate teenuseadministraatori õiguste maatriksist.

Administratiivsed identiteedid kujutavad endast märkimisväärseid turberiske, kuna nende ülesanded nõuavad eelisjuurdepääsu paljudele süsteemidele ja rakendustele. Kompromiteerimine või väärkasutus võib kahjustada teie ettevõtet ja selle infosüsteeme. Halduse turvalisus on üks kriitilisemaid julgeolekuvaldkondi.

Privilegeeritud juurdepääsu kaitsmine kindlaksmääratud vastaste eest nõuab täielikku ja läbimõeldud lähenemist, et isoleerida süsteemid riskidest. Siin on mõned strateegiad:

- Minimeerige kriitilise mõjuga kontode arv.

- Kasutage olemasolevate identiteetide õiguste suurendamise asemel eraldi rolle.

- Vältige püsivat või püsivat juurdepääsu, kasutades oma identiteedipakkuja täppisajastatud (JIT) funktsioone. Klaasi purunemise korral järgige hädaolukorra juurdepääsu protsessi. Kasutage ID funktsiooniPrivileged Identity Management (PIM), Microsoft Entra et hallata, juhtida ja jälgida nende kõrge õigustega rollide kasutamist.

- Kasutage kaasaegseid juurdepääsuprotokolle, nagu paroolivaba autentimine või mitmikautentimine.

- Jõustage peamised turbeatribuudid tingimusjuurdepääsu poliitikate abil.

- Kasutusest kõrvaldada halduskontod, mida ei kasutata.

Tingimuslik juurdepääs

Tingimuslik juurdepääs, ID funktsioon Microsoft Entra , võimaldab teil rakendada poliitikaid, mis põhinevad kasutaja olukorra signaalidel. Need signaalid aitavad teil hinnata riskitaset ja jõustada asjakohaseid meetmeid. Tingimusjuurdepääsupoliitikad on kõige lihtsamalt kui-siis laused, mis määratlevad, mida kasutajad peavad ressursile juurdepääsuks tegema. Näiteks saate nõuda kasutajatelt mitmikautentimise kasutamist, kui nad soovivad pääseda juurde Power Apps lõuendirakendusele, mis jälgib vastavusprotsessi.

Ärge andke kõigile identiteetidele samal tasemel juurdepääsu. Tuginege oma otsuste tegemisel kahele peamisele tegurile:

- Aeg. Kui kaua identiteet teie keskkonnale juurde pääseb.

- Privileegi. Õiguste tase.

Need tegurid ei välista üksteist. Ohustatud identiteet, millel on rohkem õigusi ja piiramatu juurdepääsu kestus, võib saada suurema kontrolli süsteemi ja andmete üle või kasutada seda juurdepääsu keskkonna muutmise jätkamiseks. Piirake neid juurdepääsutegureid nii ennetava meetmena kui ka plahvatuse raadiuse kontrollimiseks.

Just in Time (JIT) lähenemisviisid pakuvad vajalikke õigusi ainult siis, kui neid vajate.

Just Enough Access (JEA) annab ainult vajalikud õigused.

Kuigi aeg ja privileegid on peamised tegurid, kehtivad ka muud tingimused. Näiteks saate poliitikate määramiseks kasutada ka seadet, võrku ja asukohta, kust juurdepääs pärineb.

Kasutage tugevaid juhtelemente, mis filtreerivad, tuvastavad ja blokeerivad volitamata juurdepääsu, sh sellised parameetrid nagu kasutaja identiteet ja asukoht, seadme seisund, töökoormuse kontekst, andmete klassifitseerimine ja kõrvalekalded.

Näiteks võib teie töökoormusele olla vaja juurde pääseda kolmanda osapoole identiteetidel, nagu tarnijad, partnerid ja kliendid. Nad vajavad sobivat juurdepääsutaset, mitte täistööajaga töötajatele antavaid vaikeõigusi. Väliste kontode selge eristamine muudab nendest vektoritest tulenevate rünnakute ennetamise ja tuvastamise lihtsamaks.

Planeerige, kuidas kasutada poliitikaid turbejuhiste Power Platform jõustamiseks. Poliitika abil saate piirata Power Platform juurdepääsu kindlatele kasutajatele või tingimustele, näiteks nende asukohale, kasutatavale seadmele ja sellele installitud rakendustele ning sellele, kas nad kasutavad mitmikautentimist. Tingimusjuurdepääs on paindlik, kuid see paindlikkus võimaldab teil luua poliitikaid, millel on soovimatud tulemused, sealhulgas lukustada oma administraatorid. Plaanimisjuhend aitab teil mõelda, kuidas tingimusjuurdepääsu kasutamist kavandada.

Hankige lisateavet:

- Juurdepääsu blokeerimine asukoha järgi tingimusjuurdepääsuga Microsoft Entra

- Soovitused tingimusjuurdepääsuks ja mitmikautentimiseks ( Microsoft Power Automate Flow)

Pidev juurdepääsu hindamine

Pidev juurdepääsu hindamine on ID funktsioon Microsoft Entra , mis jälgib teatud sündmusi ja muudatusi, et teha kindlaks, kas kasutaja peaks säilitama või kaotama juurdepääsu ressursile. OAuth 2.0 autentimine tugineb traditsiooniliselt juurdepääsutõendi aegumisele, et tühistada kasutaja juurdepääs kaasaegsetele pilveteenustele. Kasutajad, kelle juurdepääsuõigused on lõpetatud, säilitavad juurdepääsu ressurssidele kuni juurdepääsutõendi aegumiseni – Power Platform vaikimisi kuni tund. Pideva juurdepääsu hindamise korral hindavad Power Platform sellised teenused Dataverse nagu kasutaja kriitilisi sündmusi ja võrgu asukoha muutusi pidevalt. Nad lõpetavad ennetavalt aktiivsed kasutajaseansid või nõuavad uuesti autentimist ja jõustavad rentnikupoliitika muudatused peaaegu reaalajas, selle asemel, et oodata juurdepääsutõendi aegumist.

Kuna organisatsioonid jätkavad hübriidtöömudelite ja pilverakenduste kasutuselevõttu, Microsoft Entra on ID peamine peamine turbeperimeeter, mis kaitseb kasutajaid ja ressursse. Tingimuslik juurdepääs laiendab seda perimeetrit võrgupiirist kaugemale, et hõlmata kasutaja ja seadme identiteeti. Pidev juurdepääs tagab, et juurdepääs hinnatakse ümber sündmuste või kasutajate asukohtade muutumisel. Kasutades Microsoft Entra ID-d toodetega Power Platform , saate rakendada järjepidevat turbekorraldust kogu oma rakenduseportfellis.

Vaadake üle need identiteedihalduse head tavad , et saada rohkem näpunäiteid ID-ga Microsoft Entra kasutamise kohta Power Platform.

Juurdepääs keskkonnale

Keskkond Power Platform on loogiline konteiner ja juhtimishalduse üksus, mis esindab turbepiiri. Power Platform Paljud funktsioonid, nagu virtuaalne võrk, Lockbox ja turberühmad, töötavad halduse seisukohast keskkonna detailsuse tasemel. See detailsus võimaldab rakendada erinevaid turbenõudeid erinevates keskkondades sõltuvalt teie ettevõtte vajadustest. Kasutajad saavad keskkonnale juurdepääsu neile määratud turberolli alusel. Lihtsalt litsentsi ja identiteedi olemasolust rentniku tasemel ei piisa keskkonnale juurdepääsu andmiseks, välja arvatud juhul, kui see on vaikekeskkond.

Keskkonnad, mis toetavad Dataverse täiustatud turbemudeleid andmebaasis olevatele andmetele ja teenustele Dataverse juurdepääsu kontrollimiseks.

Turberühmade määramine keskkondadele

Turberühmade abil saate määrata, millised litsentsitud kasutajad võivad olla konkreetse keskkonna liikmed. Turberühmade abil saate määrata, kellel on juurdepääs ressurssidele Power Platform muudes keskkondades kui vaikekeskkond või arendajakeskkonnad. Linkige üks turberühm iga keskkonnaga, millel on vähemalt üks kasutaja või pesastatud turberühm. Turberühma kasutamine iga keskkonna jaoks tagab, et sellele pääsevad juurde ainult õiged kasutajad. Kui automatiseerite oma keskkonna loomise protsessi, saate automatiseerida ka turberühma loomise ja tagada, et teie administraatoritel on juurdepääs mis tahes uuele keskkonnale.

Power Platform Administraatoritel on juurdepääs kõigile keskkondadele, isegi kui nad pole keskkonna turberühmas. Dynamics 365-i administraatorid peavad keskkonnale juurdepääsuks olema turberühmas.

Külaliskasutajate haldamine

Võimalik, et peate lubama külaliskasutajatel juurdepääsu keskkondadele ja Power Platform ressurssidele. Nagu sisekasutajate puhul, saate kasutada Microsoft Entra ID tingimusjuurdepääsu ja pideva juurdepääsu hindamist, et tagada külaliskasutajate kõrgendatud turvalisuse tase.

Turvalisuse edasiseks suurendamiseks ja juhusliku liigse jagamise ohu vähendamiseks saate vajadusel blokeerida või lubada külaliste Microsoft Entra juurdepääsu oma Dataverse toetatud keskkondadele. Vaikimisi on külaliste juurdepääs piiratud uue Dataverse toega keskkondade jaoks, tagades turvalise häälestuse algusest peale. Saate oma turbeskoori veelgi suurendada, lubades selle sätte ka olemasolevate keskkondade jaoks.

Suuna tegijad oma arenduskeskkonda

Keskkonna marsruutimine võimaldab Power Platform administraatoritel suunata uued või olemasolevad tegijad automaatselt oma isiklikesse arendajakeskkondadesse, kui nad logivad sisse sellistesse toodetesse Power Platform nagu Power Apps või Copilot Studio. Soovitame konfigureerida keskkonna marsruutimise, et pakkuda tegijatele isiklikku ja turvalist ruumi, kus Microsoft Dataverse ehitada, kartmata, et teised pääsevad nende rakendustele või andmetele juurde.

Juurdepääs ressurssidele

Turberollid juhivad keskkondades konkreetsete rakenduste ja voogude loomise ja käitamise võimalust. Näiteks saate lõuendirakendusi jagada otse kasutaja või Microsoft Entra ID-rühmaga, kuid Dataverse turberollid kehtivad endiselt. Mudelipõhiseid rakendusi jagate siiski ainult turberollide kaudu Dataverse .

Rollide määramine identiteetidele vastavalt nende vajadustele

Toimingute autoriseerimine iga identiteedi vastutuse alusel. Veenduge, et identiteet ei teeks rohkem, kui vaja. Enne autoriseerimisreeglite määramist veenduge, et mõistate, kes või mis taotlusi esitab, mida sellel rollil on lubatud teha ja kui ulatuses on sellel õigused. Need tegurid juhivad otsuseid, mis ühendavad identiteedi, rolli ja ulatuse.

Mõtisklege järgmiste küsimuste üle:

- Kas identiteet vajab andmetele lugemis- või kirjutamisõigust? Millisel tasemel kirjutusõigust on vaja?

- Kui identiteeti ohustab pahatahtlik osaleja, siis milline oleks selle mõju süsteemile konfidentsiaalsuse, terviklikkuse ja kättesaadavuse osas?

- Kas identiteet vajab püsivat juurdepääsu või võib kaaluda tingimusjuurdepääsu?

- Kas identiteet teeb toiminguid, mis nõuavad administraatori- või kõrgendatud õigusi?

- Kuidas suhtleb töökoormus kolmandate osapoolte teenustega?

Roll on identiteedile määratud õiguste kogum. Määrake rollid, mis lubavad ainult identiteedil ülesande lõpule viia, mitte rohkem. Kui kasutaja õigused on piiratud tema töönõuetega, on süsteemis kahtlast või volitamata käitumist lihtsam tuvastada.

Esitage selliseid küsimusi:

- Kas identiteet vajab ressursside kustutamiseks õigusi?

- Kas roll vajab juurdepääsu ainult loodud kirjetele?

- Kas hierarhiline juurdepääs, mis põhineb äriüksusel, kus kasutaja asub, on nõutav?

- Kas roll vajab administraatori- või kõrgendatud õigusi?

- Kas roll vajab nendele õigustele püsivat juurdepääsu?

- Mis juhtub, kui kasutaja vahetab töökohta?

Kasutajate juurdepääsutaseme piiramine vähendab võimalikku ründepinda. Kui annate ainult minimaalsed õigused, mis on vajalikud konkreetsete toimingute tegemiseks, väheneb eduka rünnaku või volitamata juurdepääsu oht. Näiteks vajavad arendajad ainult tegija juurdepääsu arenduskeskkonnale, kuid mitte tootmiskeskkonnale. Nad vajavad juurdepääsu ressursside loomiseks, kuid mitte keskkonna atribuutide muutmiseks. Nad võivad vajada juurdepääsu andmete Dataverse lugemiseks/kirjutamiseks, kuid mitte tabeli andmemudeli või atribuutide Dataverse muutmiseks.

Vältige õigusi, mis on suunatud üksikutele kasutajatele. Üksikasjalikud ja kohandatud õigused tekitavad keerukust ja segadust. Neid võib olla raske hooldada, kui kasutajad vahetavad rolle ja liiguvad ettevõttes või kui meeskonnaga liituvad uued kasutajad, kellel on sarnased autentimisnõuded. Selline olukord võib luua keeruka pärandkonfiguratsiooni, mida on raske hooldada ja mis mõjutab negatiivselt nii turvalisust kui ka töökindlust.

Andke rolle, mis algavad kõige väiksemate õigustega , ja lisage neid vastavalt oma operatiiv- või andmetele juurdepääsu vajadustele. Teie tehnilistel meeskondadel peavad olema selged juhised õiguste rakendamiseks.

Looge protsessid identiteedi elutsükli haldamiseks

Juurdepääs identiteetidele ei tohi kesta kauem kui ressursid, millele identiteedid juurde pääsevad. Veenduge, et teil oleks protsess identiteetide keelamiseks või kustutamiseks, kui meeskonna struktuuris või tarkvarakomponentides toimuvad muudatused.

Looge identiteedihaldusprotsess digitaalsete identiteetide, kõrge eelisõigusega kasutajate, väliste või külaliskasutajate ja töökoormuse kasutajate elutsükli haldamiseks. Rakendage juurdepääsu ülevaatusi tagamaks, et kui identiteedid lahkuvad organisatsioonist või meeskonnast, eemaldatakse nende töökoormuse õigused.

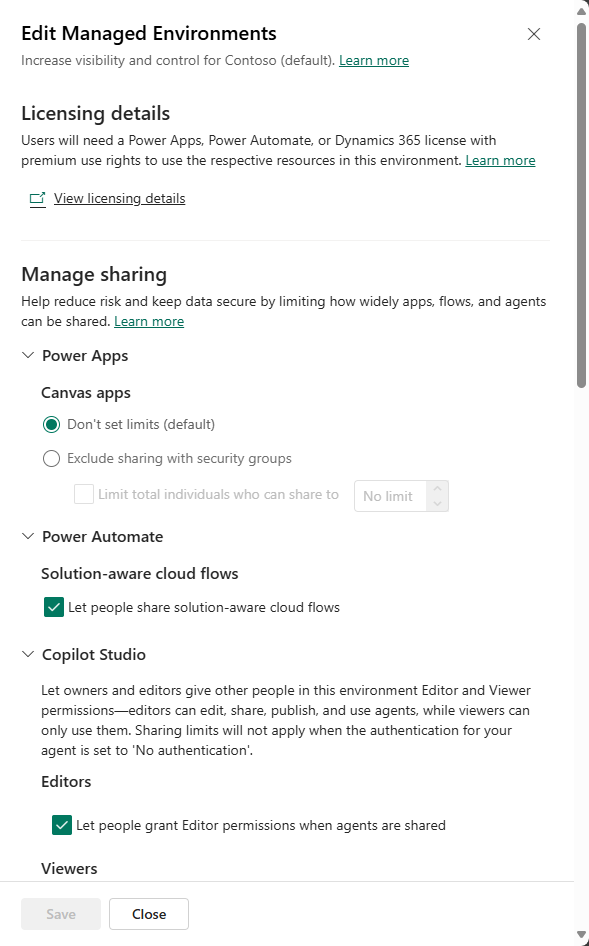

Ühiskasutuspiirangute konfigureerimine

Kuna tehisintellekti kasutuselevõtu võidujooks on kõigis tööstusharudes prioriteetne, püüavad administraatorid tegeleda ressursside liigse jagamise riskiga. Hallatud turve toetab lõuendirakenduste ja lahendusteadlike pilvevoogude üksikasjalikke ühiskasutuspiiranguid , takistades tegijatel voogude jagamist turberühmade vahel ja üksikisikutega.

Agendi stsenaariumide puhul Copilot Studio on administraatoritel üksikasjalikud kontrollid redaktori ja vaataja õiguste üle keskkonna- või keskkonnarühmapõhiselt. Samuti võivad nad piirata vaatajaid konkreetsete turberühmade, üksikisikute või kindla arvu vaatajatega.

Lisaks nendele üksikasjalikele ühiskasutuspiirangutele piirake ka tegijate võimalust kasutada stenogrammi Kõik, et jagada rakendusi kõigi organisatsiooni töötajatega.

Hankige lisateavet:

- Lõuendirakenduse ühiskasutusse andmine

- Lõuendirakenduse jagamine külaliskasutajatega

- Pilvevoo ühiskasutusse andmine

- Agentide jagamine teiste kasutajatega

Ühenduse loomine Azure’i ressurssidega, mis toetavad hallatavat identiteeti

Välistele ressurssidele juurdepääsuga seotud riski minimeerimiseks pakub lisandmoodulite Dataverse hallatava identiteedi tugi turvalist ja sujuvat autentimist. See tugi välistab vajaduse püsikodeeritud mandaatide järele ja lihtsustab ressurssidele juurdepääsu haldamist.

Dataverse pääs

Dataverse kasutab rikkalikku turbemudelit , et kaitsta andmete terviklikkust ja kasutajate privaatsust, edendades samal ajal tõhusat juurdepääsu andmetele ja koostööd. Saate ühendada äriüksused ning rollipõhised, reapõhised ja veerupõhised turbemeetmed, et määratleda Power Platform’i keskkonnas kasutajate üldine juurdepääs andmetele. Rollipõhine juurdepääsu reguleerimine (RBAC) võimaldab teil määratleda juurdepääsuõigusi ja reguleerida andmetele juurdepääsu skaleeritaval viisil. Mitmesuguste sisseehitatud või kohandatud turberollide abil saate anda õigusi andmebaasi, tabeli või kindla kirje tasemel.

Dataverse Võimaldab üksikasjalikke juurdepääsukontrolle autoriseerimis- ja andmetaseme turberollide haldamiseks. Need rollid määratlevad rea-, välja-, hierarhilise ja rühmakaitse, mis pakuvad rakendustes väga tundlike äriandmete kaitsmiseks vajalikku detailsust ja paindlikkust.

Microsoft Purview andmemapp on ühtne ja automatiseeritud lahendus, mis suudab tuvastada, klassifitseerida ja sildistada delikaatseid andmeid erinevates andmeallikates ja domeenides, sh Dataverse. Purview Data Mapi abil sildistamine võimaldab ettevõtetel andmeid automaatselt klassifitseerida ja delikaatseid andmeid hõlpsalt tuvastada. Purview andmekaardi integratsiooni abil saate vähendada andmete Dataverse sildistamisega seotud käsitsi tehtavat tööd ja inimlikke vigu, kasutades eelmääratletud reegleid ja poliitikaid, mis vastavad teie ettevõtte ja vastavuse vajadustele.

Identiteedi- ja juurdepääsuhalduse nõuete mõistmine

Kliendina vastutate järgmise eest:

- Konto- ja identiteedihaldus

- Tingimusjuurdepääsupoliitikate loomine ja konfigureerimine

- Turberollide loomine ja määramine

- Auditeerimise ja jälgimise lubamine ja konfigureerimine

- Ühenduva komponendi Power Platform autentimine ja turvalisus

Mõistke rakendatava töökoormuse Power Platform põhinõudeid. Esitage endale järgmised küsimused, mis aitavad tuvastada konfigureeritavaid identiteedi- ja juurdepääsuhaldusfunktsioone.

- Kuidas rakendada juurdepääsu reguleerimise ja autentimise mehhanisme, et tagada töökoormusele juurdepääs ainult volitatud kasutajatele?

- Kuidas tagada kasutaja turvaline ja sujuv autentimine?

- Kuidas kontrollida, millised rakendused saavad generatiivse tehisintellektiga (agendiga) suhelda ja millised meetmed tagavad nende piirangute tõhususe?

- Kuidas integreerub töökoormus turvaliselt teiste sisemiste ja väliste süsteemidega?

- Kust kasutajad sellele lahendusele juurde pääsevad? Näiteks kas nad kasutavad mobiilseadet või veebibrauserit?

- Kas teie kasutajad on sisemised, välised või mõlemad?

Soovitused

Tegijate, kasutajate ja külaliste tõhus juhtimine on keskkondade turvalisuse, vastavuse ja töötõhususe Power Platform säilitamiseks hädavajalik. Siin on üksikasjalikud soovitused juurdepääsu ja õiguste haldamiseks.

Suunake tegijad oma isiklikku arenduskeskkonda: kasutage keskkonna marsruutimist, et julgustada tegijaid kasutama rakenduste loomiseks ja testimiseks oma isiklikke arenduskeskkondi. See lähenemisviis isoleerib arendustegevused tootmiskeskkondadest, vähendades juhuslike muudatuste või katkestuste ohtu. Isiklikud arengukeskkonnad pakuvad turvalist ruumi eksperimenteerimiseks ja innovatsiooniks, ilma et see mõjutaks kriitilist äritegevust.

Ära luba tegija õigusi testimis- ja tootmiskeskkondades: piirake tegija õigusi test- ja tootmiskeskkondades, et vältida volitamata muudatusi ja tagada, et juurutatakse ainult heakskiidetud ja põhjalikult testitud rakendusi. Selline ülesannete lahusus aitab säilitada tootmissüsteemide terviklikkust ja stabiilsust, minimeerides vigade ja turvaaukude ohtu.

Juurdepääsu juhtimine vähimate õigustega turberollide abil: juurutage rollipõhine juurdepääsu reguleerimine (RBAC), et määrata õigused vähimate õiguste põhimõtte alusel. Andke kasutajatele ainult juurdepääs, mida nad vajavad oma konkreetsete ülesannete täitmiseks. Lubade piiramisega vähendate ründepinda ja minimeerite turberikkumiste võimalikku mõju.

Kasutaja juurdepääsuprobleemide diagnoosimine, käivitades "Käivita diagnostika": kasutage käsu Käivita diagnostika kasutajate juurdepääsuprobleemide tõrkeotsinguks ja diagnoosimiseks. See tööriist aitab tuvastada ja lahendada lubadega seotud probleeme, tagades, et kasutajatel on oma ülesannete täitmiseks sobiv juurdepääs. Regulaarne diagnostika võib samuti aidata tuvastada ja kõrvaldada võimalikke turvalünki.

Piirake ühiskasutust kõigiga ja hinnake konkreetsete piirangute konfigureerimist: vältige laialdasi ühiskasutusõigusi, mis võimaldavad kõigil ressursile juurde pääseda. Konfigureerige konkreetsed ühiskasutuspiirangud, et juhtida, kui paljude kasutajatega saavad tegijad oma rakendusi ja andmeid jagada.

Andmepoliitikate rakendamine vaike- ja arenduskeskkondadele: rakendage andmepoliitikad vaike- ja arenduskeskkondadele, et piirata juurdepääsu ainult konnektoritele, mida tegijad vajavad. See lähenemisviis aitab vältida volitamata andmeedastust ja tagab tundliku teabe kaitse. Vaadake andmepoliitikad regulaarselt üle ja värskendage, et need vastaksid muutuvatele turbenõuetele.

Kasutage Microsoft Entra ID-rühmi keskkonnale juurdepääsu kaitsmiseks: kasutage Microsoft Entra ID-rühmi keskkondadele juurdepääsu Power Platform haldamiseks ja turvaliseks kasutamiseks. Rühmitades kasutajad nende rollide ja kohustuste alusel, saate õigusi tõhusalt määrata ja hallata. Microsoft Entra ID-rühmad lihtsustavad ka juurdepääsukontrolli värskendamise protsessi vastavalt organisatsiooni vajadustele.

Kasutage Dataverse sisseehitatud paindliku RBAC-i turbemudeli jaoks: Dataverse pakub sisseehitatud paindlikku rollipõhist juurdepääsukontrolli turbemudelit, mis võimaldab teil tõhusalt hallata kasutajaõigusi ja juurdepääsu andmetele. See mudel võimaldab teil määratleda kohandatud rolle ja määrata konkreetseid õigusi vastavalt tööfunktsioonidele ja kohustustele. Veenduge, et kasutajatel oleks oma ülesannete täitmiseks ainult vajalik juurdepääs. Selliste funktsioonidega nagu üksikasjalikud õigused, hierarhiline turvalisus ja meeskonnapõhine juurdepääs Dataverse parandab RBAC-mudel andmekaitset, toetab vastavust regulatiivsetele nõuetele ja lihtsustab kasutajate juurdepääsu Power Platform haldamist keskkondades.

Järgmised toimingud

Vaadake üle selle sarja üksikasjalikud artiklid, et oma turbeseisundit veelgi parandada.

- Organisatsiooni ähvardavate ohtude tuvastamine

- Andmekaitse ja privaatsuse kontrollide kehtestamine

- Andmepoliitika strateegia rakendamine

- Vastavusnõuete täitmine

- Vaikekeskkonna turvalisus

Pärast artiklite ülevaatamist vaadake üle turbe kontroll-loend, et veenduda, et Power Platform juurutused on töökindlad, vastupidavad ja kooskõlas parimate tavadega.