Märkus.

Juurdepääs sellele lehele nõuab autoriseerimist. Võite proovida sisse logida või kausta vahetada.

Juurdepääs sellele lehele nõuab autoriseerimist. Võite proovida kausta vahetada.

Märkus.

Eelvaatefunktsioonid ei ole mõeldud kasutamiseks tootmises ja nende funktsioonid võivad olla piiratud. Need funktsioonid on saadaval enne ametlikku väljastamist, et kliendid saaksid sellele varakult juurdepääsu ja võiksid tagasisidet anda.

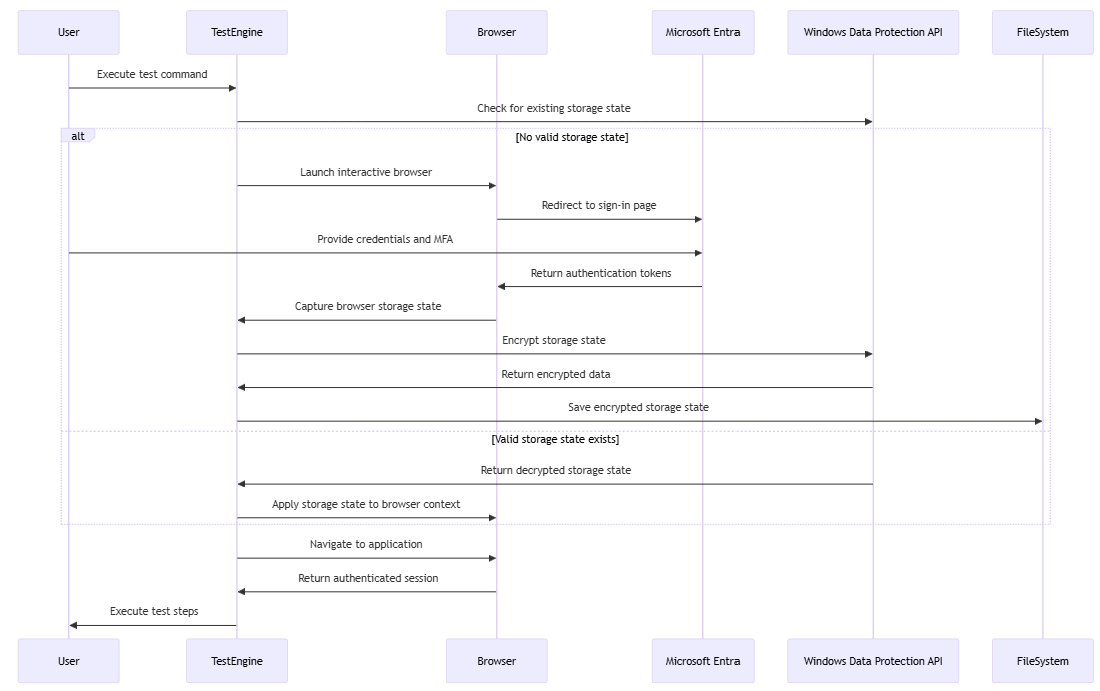

Selles tehnilises dokumendis kirjeldatakse Test Engine’i Power Apps autentimismehhanismide turvaarhitektuuri. Kasutajakeskseid juhiseid autentimismeetodite valimiseks ja konfigureerimiseks leiate jaotisest Autentimisjuhend.

Autentimismeetodite ülevaade

Test Engine toetab kahte peamist autentimismeetodit.

- Salvestusoleku autentimine – põhineb püsivatel brauseri küpsistel ja salvestusolekul

- Sertifikaadipõhine autentimine – põhineb X.509 sertifikaatidel ja Dataverse integratsioonil

Mõlemad meetodid on loodud toetama kaasaegseid turbenõudeid, sealhulgas mitmikautentimist (MFA) ja tingimusjuurdepääsu poliitikaid.

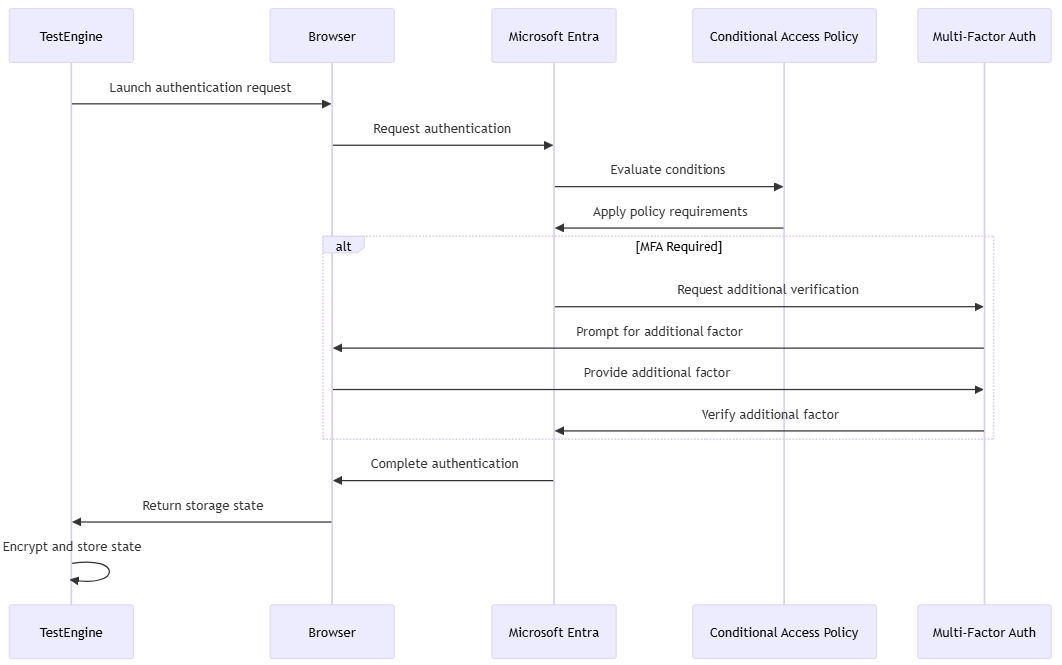

Salvestusoleku autentimise arhitektuur

Salvestusoleku autentimismeetod kasutab autentimislubade turvaliseks salvestamiseks ja taaskasutamiseks Playwrighti brauseri kontekstihaldust.

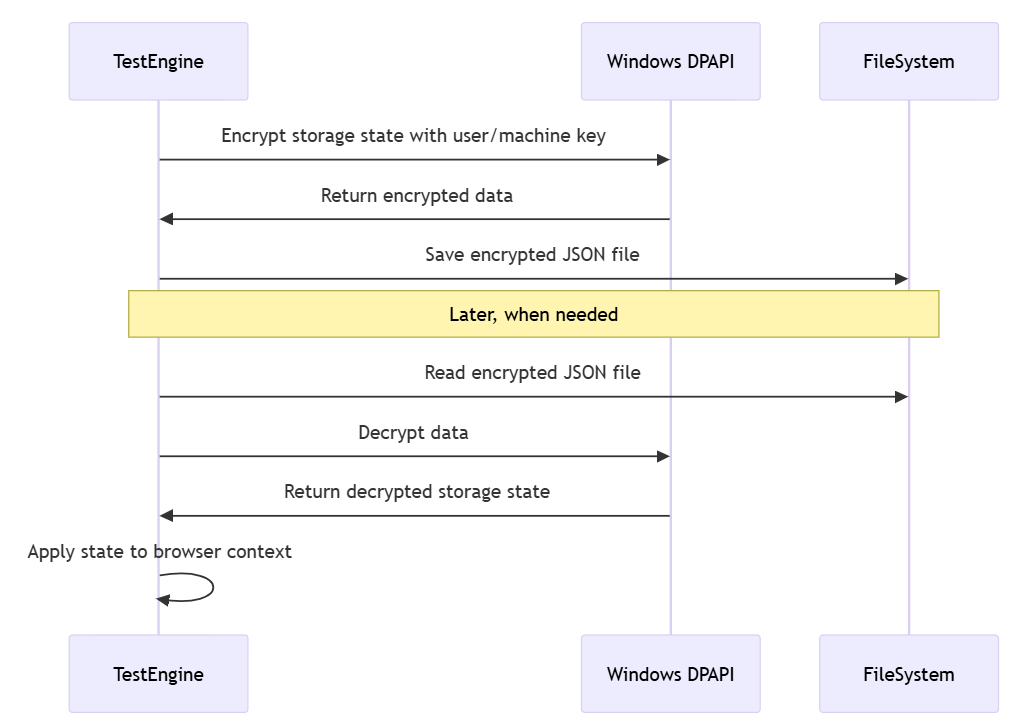

Windowsi andmekaitse juurutamine

Kohaliku salvestusruumi oleku juurutamine kasutab turvaliseks salvestamiseks Windowsi andmekaitse API-d (DPAPI).

Turbekaalutlused

Salvestusoleku turbearhitektuur pakub järgmist.

- Jõudeolekus olevate autentimistõendite kaitse DPAPI-krüptimise abil

- MFA ja tingimusjuurdepääsupoliitikate tugi Microsoft Entra

- Liivakasti isoleerimine Playwrighti brauserikontekstide kaudu

- Seansi eluea eeskirjade järgimine Microsoft Entra

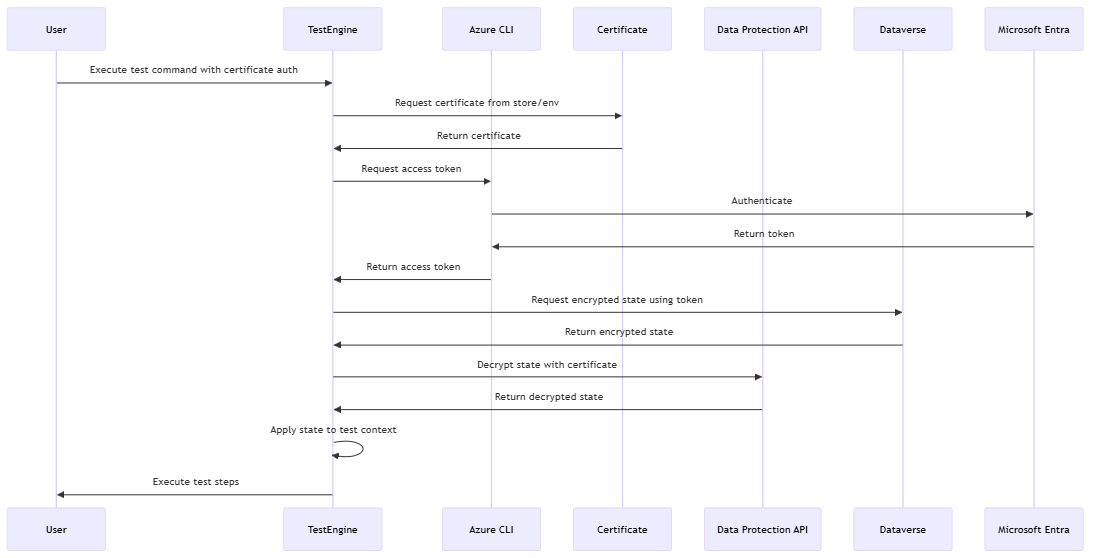

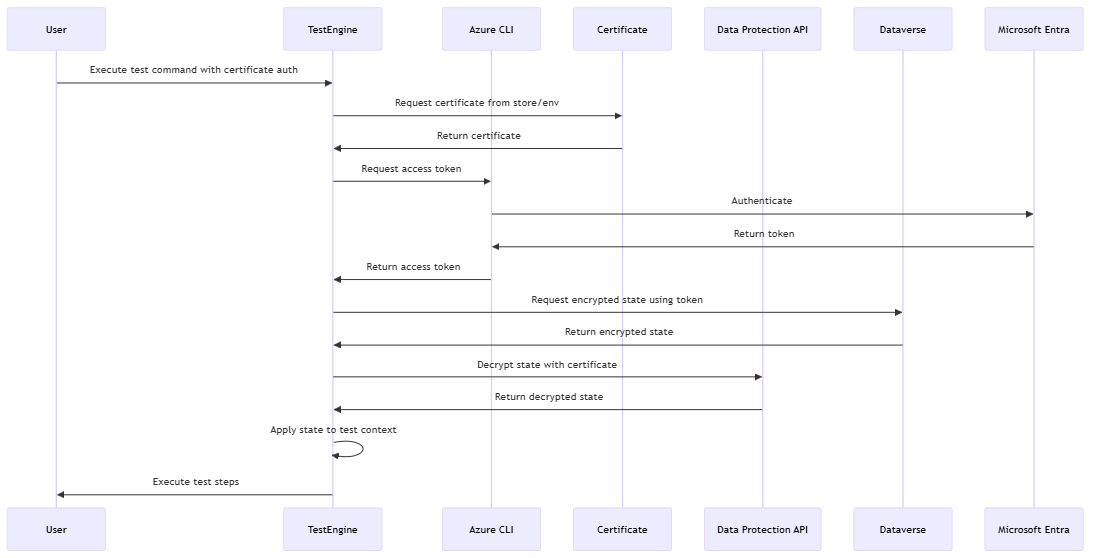

Serdipõhine autentimisarhitektuur

Serdipõhine autentimine integreerub Dataverse X.509 sertidega ja kasutab neid jõudeolekus oleva teabe turvalisuse ja krüptimise suurendamiseks.

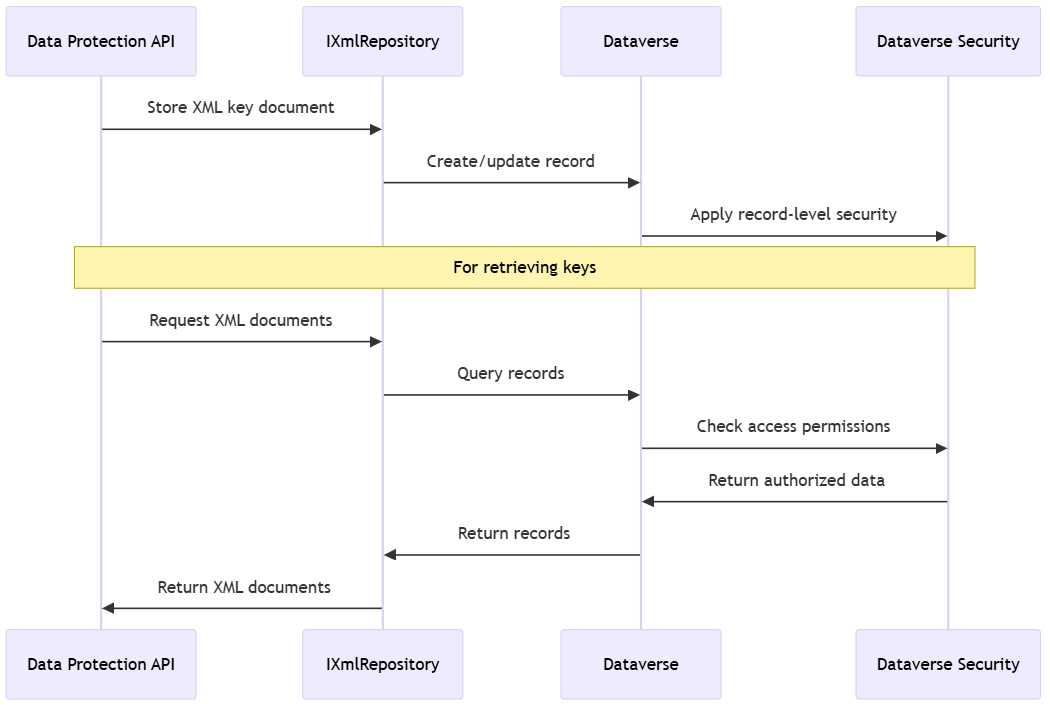

Dataverse Salvestusruumi rakendamine

Juurutamine Dataverse kasutab kaitsevõtmete turvaliseks salvestamiseks kohandatud XML-hoidlat:

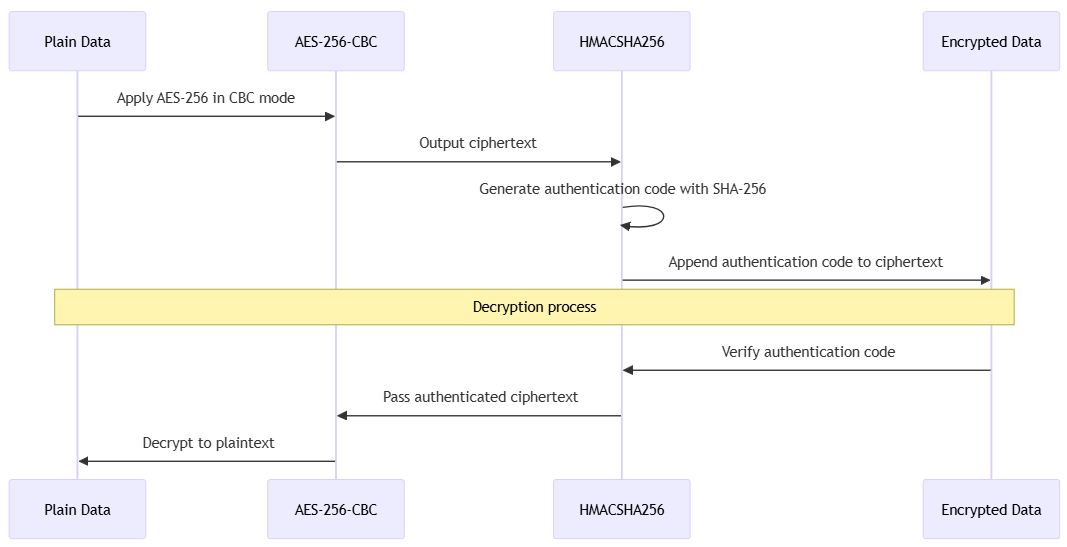

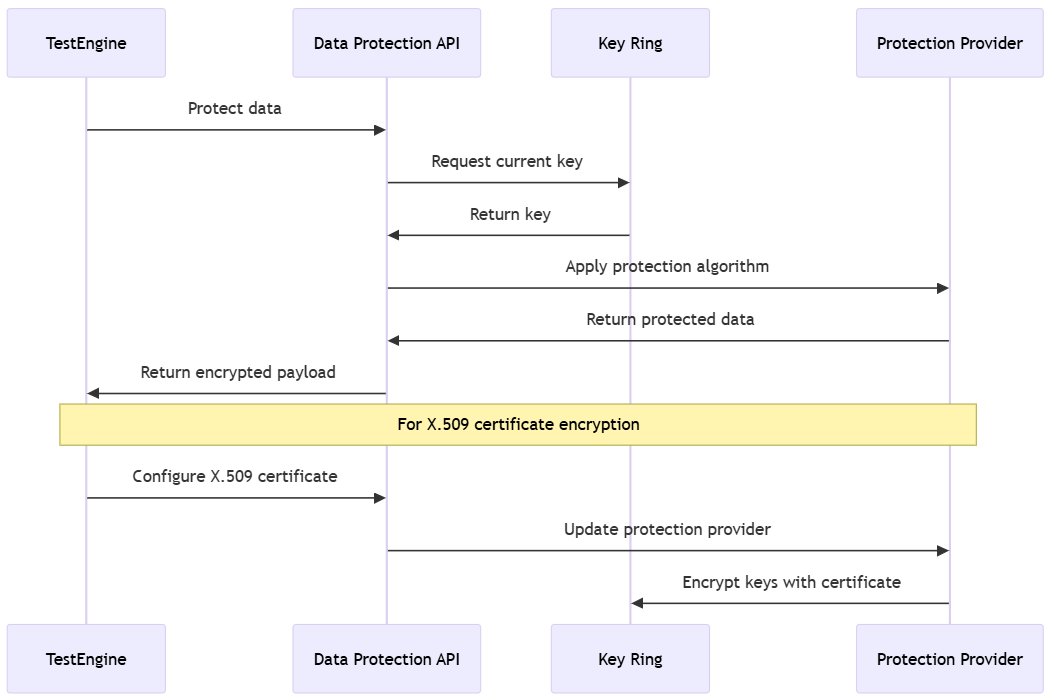

Krüpteerimise tehnoloogia

Järgmistes jaotistes kirjeldatakse krüptimisalgoritme ja võtmehalduse lähenemisviise, mida Test Engine kasutab autentimisandmete kaitsmiseks jõudeolekus ja edastamisel.

AES-256-CBC + HMACSHA256

Vaikimisi krüpteeritakse andmeväärtused AES-256-CBC ja HMACSHA256 kombinatsiooniga:

See lähenemisviis näeb ette:

- Konfidentsiaalsus AES-256 krüptimise kaudu

- Terviklikkus HMAC-i kontrollimise kaudu

- Andmeallika autentimine

Andmekaitse API integreerimine

Test Engine integreerub ASP.NET Core’i andmekaitse API-ga võtmete haldamiseks ja krüptimiseks:

Kohandatud XML-hoidla juurutamine

Test Engine rakendab integreerimiseks Dataverse kohandatud IXmlRepository:

Tingimusjuurdepääs ja MFA ühilduvus

Test Engine’i autentimisarhitektuur on loodud töötama sujuvalt tingimusliku Microsoft Entra juurdepääsu poliitikatega:

Täpsemad turbekaalutlused

Järgmistes jaotistes tuuakse esile muud turbefunktsioonid ja integratsioonid, mis tõhustavad autentimisandmete kaitset ja toetavad turvalisi toiminguid ettevõtte keskkondades.

Dataverse Turbemudeli integreerimine

Test Engine kasutab Dataverse tugevat turvamudelit:

- Kirjetaseme turvalisus – kontrollib juurdepääsu salvestatud autentimisandmetele

- Jagamismudel – võimaldab testi autentimiskontekstide turvalist jagamist

- Auditeerimine – jälgib juurdepääsu tundlikele autentimisandmetele

- Veerutaseme turvalisus – pakub tundlike väljade üksikasjalikku kaitset

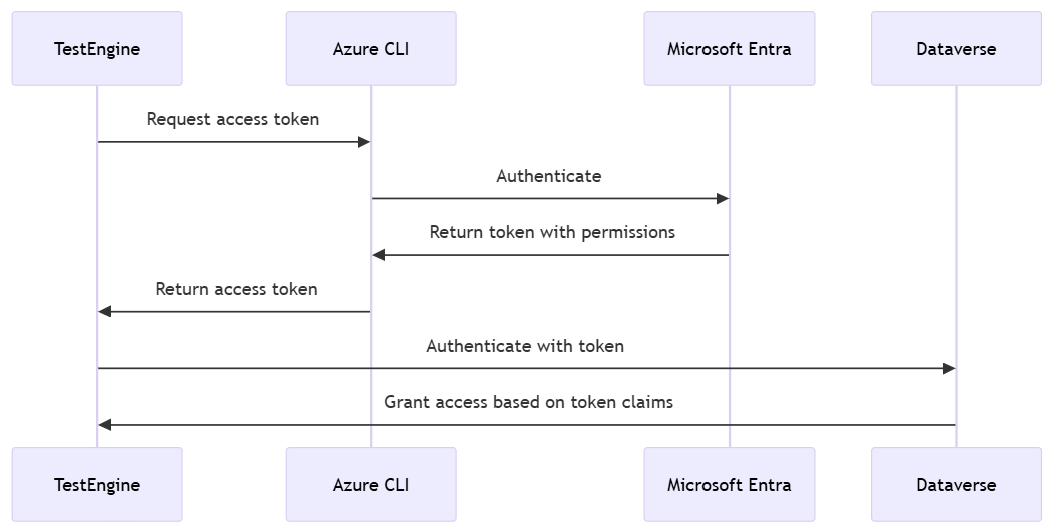

Azure CLI lubade haldamine

Dataverse Autentimiseks hangib Test Engine turvaliselt juurdepääsulubad:

Turvalisuse parimad tavad

Test Engine’i autentimise juurutamisel arvestage järgmiste turvalisuse parimate tavadega.

- Juurdepääs kõige väiksematele õigustele – andke testikontodele minimaalsed vajalikud õigused

- Regulaarne sertifikaatide rotatsioon – värskendage sertifikaate perioodiliselt

- Turvalised CI/CD muutujad – tundlikke andmeid sisaldavate konveieri muutujate kaitsmine

- Auditeerimisjuurdepääs – autentimisressurssidele juurdepääsu jälgimine

- Keskkonna isoleerimine – kasutage testimiseks eraldi keskkondi

Tulevased turvalisuse täiustused

Autentimise turbearhitektuuri võimalikud tulevased täiustused on järgmised:

- Integreerimine Azure Key Vaultiga täiustatud saladuste haldamiseks

- Hallatavate identiteetide tugi Azure’i keskkondades

- Täiustatud logimise ja turvalisuse jälgimise võimalused

- Rohkem kaitsepakkujaid platvormideüleste stsenaariumide jaoks

Seotud artiklid

Andmekaitse `Core`-is ASP.NET

Windowsi andmekaitse API

Microsoft Entra autentimine

Dataverse turvamudel

X.509 sertifikaadipõhine autentimine