Oharra

Orrialde honetara sartzeak baimena behar du. Saioa hasteko edo direktorioak aldatzen saia zaitezke.

Orrialde honetara sartzeak baimena behar du. Direktorioak aldatzen saia zaitezke.

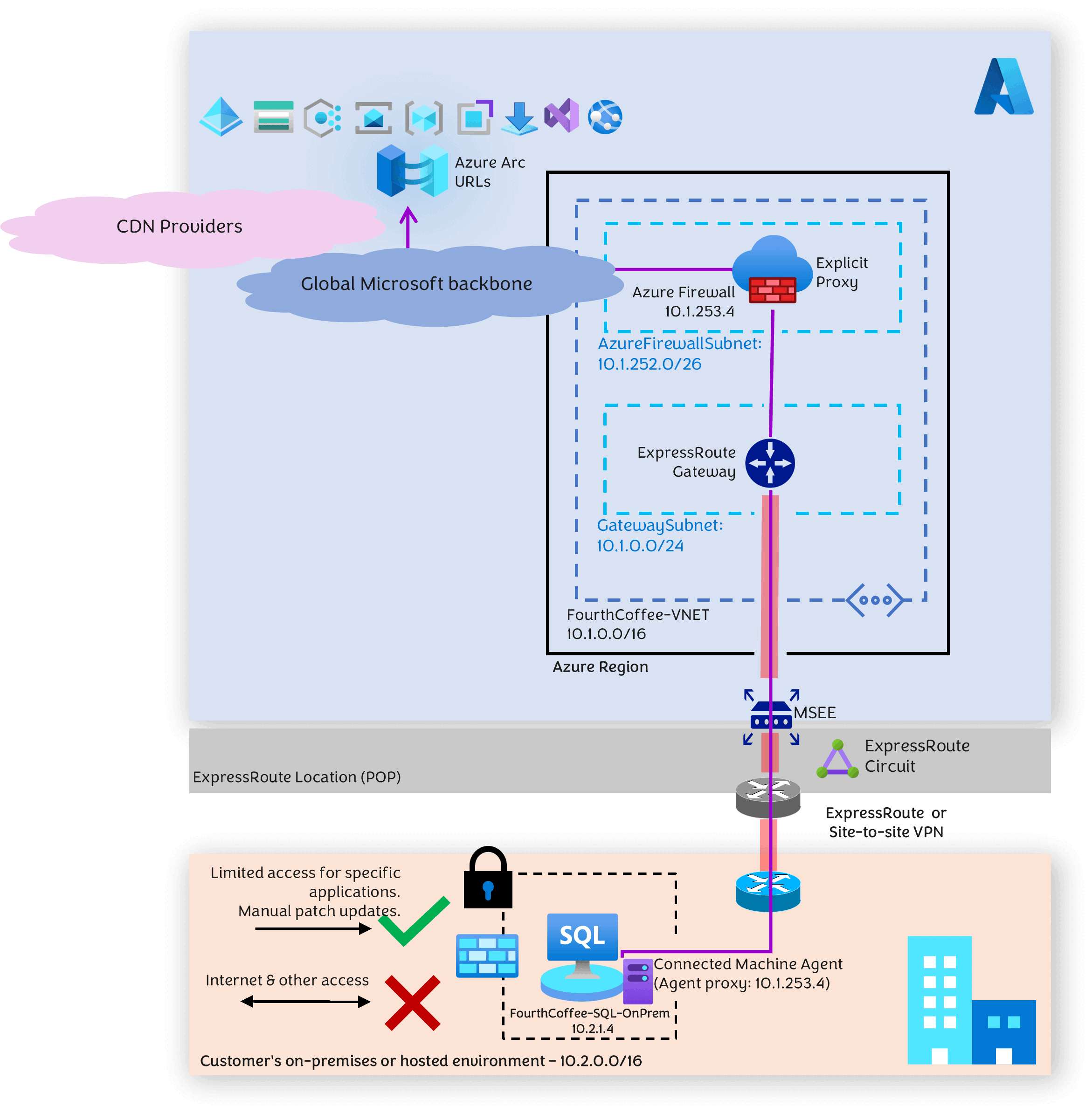

En este artículo se describe cómo configurar la comunicación para una instancia de SQL Server habilitada por la instancia de Azure Arc para que se conecte a Azure sin pasar por rutas de acceso a Internet.

Este diseño implementa servidores proxy de reenvío en Azure para permitir que SQL Server se comunique a través de una VPN de sitio a sitio o ExpressRouteConnection con direcciones IP privadas. Los servidores proxy se comunican con las direcciones URL de Arc a través de la red troncal de Azure.

Importante

Esta implementación usa el proxy explícito de Azure Firewall , que está disponible actualmente en versión preliminar.

El siguiente diagrama representa este patrón.

Para el proxy de reenvío, elija:

Característica de proxy explícito (versión preliminar) de Azure Firewall, que es un servicio de seguridad de red de plataforma como servicio (PaaS).

O

Una appliance virtual de red proxy de terceros (NVA).

En el diagrama se muestra el proxy explícito de Azure Firewall.

Caso de uso

Use esta arquitectura para SQL Server habilitada por Azure Arc cuando:

La instancia de SQL Server está aislada y protegida.

El agente de Azure Connected Machine solo puede comunicarse con un proxy de reenvío a través de una dirección IP privada hospedada en la red virtual en Azure. Las direcciones URL y direcciones IP públicas con las que se comunica el proxy de reenvío, para acceder a las direcciones URL relacionadas con Arc, están dentro de la red troncal de Microsoft, no a través de Internet. Por lo tanto, el tráfico no pasa por la red pública de Internet.

El tráfico entre la instancia de SQL Server y el proxy de reenvío debe ser seguro. En el diagrama anterior, ExpressRoute se muestra como conexión entre el servidor SQL y el proxy de reenvío, pero también se puede lograr mediante una VPN de sitio a sitio.

El tráfico circula por el emparejamiento privado de ExpressRoute en lugar del emparejamiento público.

La configuración del proxy se realiza dentro del agente de Arc Connected Machine y no en el nivel de sistema operativo. Esta configuración podría no afectar a las directivas relacionadas con la seguridad.

La comunicación de Arc se cifra a través del puerto 443 y el uso de ExpressRoute o VPN de sitio a sitio agrega una capa adicional de seguridad.

Requisito previo: una red virtual de Azure con dos subredes

Esta arquitectura requiere una red virtual en Azure con dos subredes. Los siguientes pasos están diseñados para preparar la VPN de sitio a sitio en lugar de ExpressRoute.

- Cree una red virtual y una subred para Azure VPN Gateway.

- Cree una subred independiente para Azure Firewall.

Un paso posterior implementa Azure Firewall como proxy de reenvío.

Creación de una VPN entre SQL Server y Azure

Cree una VPN de sitio a sitio desde la ubicación de SQL Server a Azure.

Siga los pasos descritos en Tutorial: Creación y administración de una puerta de enlace de VPN mediante Azure Portal para crear VPN Gateway.

Cree un Gateway de Red Local antes de crear una VPN de sitio a sitio. Siga los pasos descritos en Tutorial: Creación de una conexión VPN de sitio a sitio en Azure Portal.

Creación del firewall y configuración del proxy

- Crear un Firewall de Azure junto con el Administrador de Firewall.

- Configure el proxy explícito de Azure Firewall (versión preliminar) para que actúe como proxy de reenvío.

- Cree una regla para permitir la dirección IP de SQL Server (

10.2.1.4).

El agente de Azure Connected Machine usa esa regla para acceder https hacia el exterior a través del firewall.

Conexión de SQL Server mediante Azure Arc

Desde Azure Portal, genere un script de incorporación. Como se explica aquí, Conecte SQL Server a Azure Arc.

Ejecute el script para instalar el agente de Azure Connected Machine con las configuraciones correctas. Puede configurar los valores de proxy al generar el script.

En este artículo, actualizamos la configuración del proxy de ruta de acceso privada después de instalar la extensión del agente de Arc Connected Machine.

Configuración del agente de Azure Connected Machine

Para configurar el agente Azure Connected Machine, use azcmagent CLI:

Establecimiento de la dirección URL del proxy

azcmagent config set proxy.url "http://<ip address>:8443"Comprobación de la dirección URL del proxy

azcmagent config get proxy.urlLa consola devuelve la dirección URL del proxy actual.

Compruebe que el agente está conectado.

azcmagent show | find | "Agent Status"La consola devuelve el estado del agente. Si el agente está configurado, la consola devuelve:

Agent Status: Connected

Omisión de URL

Es posible que tenga que configurar el agente para que omita determinadas direcciones URL y no pasen por el proxy, permitiendo el acceso directo. Evitar la utilización de la URL de proxy si necesita admitir puntos de conexión privados. Para más información, consulte Omisión de proxy para puntos de conexión privados.

Configuración del firewall para Log Analytics

También puede configurar el firewall para enviar sus registros a Azure Log Analytics. Para más información, consulte Supervisión de Azure Firewall.

Limpieza de recursos

Si no va a seguir usando esta aplicación, elimine estos recursos.

Para eliminar los recursos de Azure Portal:

- Escriba el nombre del grupo de recursos en el cuadro de búsqueda selecciónelo en los resultados de búsqueda.

- Seleccione Eliminar grupo de recursos.

- Confirme el nombre del grupo de recursos en Escriba el nombre del grupo de recursos y seleccione Eliminar.