Copia de seguridad en la nube de cargas de trabajo locales y en la nube

Azure Backup protege todos sus recursos de datos de Azure por medio de una solución sencilla, segura y rentable que no precisa ninguna infraestructura. Se trata de una solución de protección de datos integrada de Azure válida para una amplia variedad de cargas de trabajo. Ayuda a proteger las cargas de trabajo críticas que se ejecutan en la nube y garantiza que las copias de seguridad estén siempre disponibles y se administren a gran escala en todos los recursos de copia de seguridad.

Destinatarios

El público objetivo principal de este artículo son los administradores de TI y aplicaciones, e implementadores de organizaciones grandes y medianas, que quieren obtener información sobre las capacidades de la tecnología de protección de datos integrada de Azure, Azure Backup, y poner en práctica soluciones para proteger sus implementaciones de forma eficiente. En este artículo se da por supuesto que está familiarizado con las tecnologías básicas de Azure y con los conceptos de protección de datos, y que cuenta con experiencia trabajando con una solución de copia de seguridad. Las instrucciones que se describen en este artículo pueden facilitar el diseño de la solución de copia de seguridad en Azure mediante patrones establecidos y evitar problemas conocidos.

Organización de este artículo

Aunque empezar a proteger la infraestructura y las aplicaciones en Azure resulta fácil, si se asegura de que los recursos subyacentes de Azure están configurados correctamente y se utilizan de forma óptima, también puede reducir el tiempo necesario para hacerlo. En este artículo se ofrece una breve introducción a las consideraciones sobre diseño y las instrucciones para configurar de forma óptima la implementación de Azure Backup. Se examinan los componentes (por ejemplo, el almacén de Recovery Services, la directiva de Backup) y los conceptos (por ejemplo, la gobernanza) esenciales, cómo concebirlos y cómo concebir sus funcionalidades, con vínculos a la documentación detallada del producto.

Introducción

Estrategia de diseño de suscripción

Además de tener una hoja de ruta clara para navegar por el recorrido de adopción en la nube, debe planear el diseño de la suscripción y la estructura de la cuenta de la implementación en la nube para que coincida con las capacidades de propiedad, facturación y administración de su organización. A medida que el almacén está en el ámbito de una suscripción, el diseño de la suscripción influirá mucho en el diseño del almacén. Obtenga más información sobre las diferentes estrategias de diseño de suscripción y las instrucciones sobre cuándo usarlas.

Documentar los requisitos de copia de seguridad

Para empezar a usar Azure Backup, planee sus necesidades de copia de seguridad. A continuación se deberán formular algunas de las preguntas al formular una estrategia de copia de seguridad perfecta.

¿Qué tipo de carga de trabajo desea proteger?

Para diseñar los almacenes, asegúrese de que necesita un modo de operación centralizado o descentralizado.

¿Cuál es la granularidad de copia de seguridad necesaria?

Determinar si debe ser consistente con la aplicación, con bloqueos o con una copia de seguridad del registros.

¿Tiene algún requisito de cumplimiento normativo?

Asegúrese de que necesita aplicar los estándares de seguridad y separar los límites de acceso.

¿Cuál es el RPO, RTO obligatorio?

Determine la frecuencia de copia de seguridad y la velocidad de restauración.

¿Tiene alguna restricción de residencia de datos?

Determine la redundancia de almacenamiento para la durabilidad de datos necesaria.

¿Cuánto tiempo desea conservar los datos de copia de seguridad?

Decida la duración de los datos de copia de seguridad que se conservarán en el almacenamiento.

Architecture

Cargas de trabajo

Azure Backup permite proteger los datos de diversas cargas de trabajo (locales y en la nube). Es un mecanismo de protección de datos integrado, seguro y confiable de Azure. Puede escalar sin problemas su protección en múltiples cargas de trabajo sin que esto suponga ninguna sobrecarga de administración. También existen varios canales de automatización para conseguirlo (a través de PowerShell, la CLI, las plantillas de Azure Resource Manager y las API REST).

Almacenamiento escalable, duradero y seguro: Azure Backup usa almacenamiento de blobs confiable con características de alta disponibilidad y seguridad integradas. Puede elegir almacenamiento LRS, GRS o RA-GRS para los datos de copia de seguridad.

Integración de cargas de trabajo nativas: Azure Backup proporciona integración nativa con cargas de trabajo de Azure (VM, SAP HANA, SQL en VM de Azure e incluso Azure Files) sin necesidad de administrar la automatización o la infraestructura para implementar agentes, escribir nuevos scripts o asignar almacenamiento.

Obtenga más información sobre las cargas de trabajo compatibles.

Plano de datos

Administración automatizada de almacenamiento: Azure Backup automatiza el aprovisionamiento y la administración de cuentas de almacenamiento para los datos de copia de seguridad a fin de garantizar que se escale a medida que estos datos crecen.

Protección contra eliminación malintencionada: la eliminación temporal de las copias de seguridad protege contra cualquier intento accidental o malintencionado de eliminar las copias de seguridad. Los datos de copia de seguridad eliminados se almacenan durante 14 días de forma gratuita y se pueden recuperar desde ese estado.

Copias de seguridad cifradas seguras: Azure Backup garantiza que los datos de copia de seguridad se almacenan de forma segura, aprovechando las funcionalidades de seguridad integradas de la plataforma Azure, como el control de acceso basado en rol de Azure y el cifrado.

Administración del ciclo de vida de los datos de copia de seguridad: Azure Backup limpia automáticamente los datos de copia de seguridad antiguos para cumplir las directivas de retención. También puede organizar los datos desde un almacenamiento operativo hasta la opción de almacén.

Operaciones críticas protegidas: la autorización de varios usuarios (MUA) para Azure Backup le permite agregar una capa adicional de protección a las operaciones críticas en sus almacenes de Recovery Services.

Plano de administración

Control de acceso: los almacenes (almacenes de Recovery Services y de Backup) proporcionan las funcionalidades de administración y son accesibles a través de Azure Portal, el centro de copias de seguridad, los paneles de almacén, el SDK, la CLI e incluso las API de REST. También es un límite de control de acceso basado en rol de Azure, lo que proporciona la opción de restringir el acceso a las copias de seguridad solo a los administradores de copia de seguridad autorizados.

Administración de directivas: las directivas de Azure Backup dentro de cada almacén definen cuándo se deben desencadenar las copias de seguridad y la duración que deben conservarse. También puede administrar estas directivas y aplicarlas en varios elementos.

Supervisión e informes: Azure Backup se integra con Log Analytics y proporciona la capacidad de ver informes también a través de libros.

Administración de instantáneas: Azure Backup toma instantáneas de algunas cargas de trabajo nativas de Azure (máquinas virtuales y Azure Files), administra estas instantáneas y permite restaurarlas rápidamente. Esta opción reduce drásticamente el tiempo de recuperación de los datos en el almacenamiento original.

Consideraciones sobre el almacén

Azure Backup usa almacenes (almacenes de Recovery Services y Backup) para organizar, administrar copias de seguridad y almacenar datos de copia de seguridad. El diseño eficaz del almacén ayuda a las organizaciones a establecer una estructura para organizar y administrar los activos de copia de seguridad en Azure para apoyar sus prioridades empresariales. A la hora de crear un almacén, tenga en cuenta las siguientes directrices.

Uno o varios almacenes

Para usar un solo almacén o varios para organizar y administrar la copia de seguridad, vea las siguientes instrucciones:

Proteja los recursos en varias regiones de todo el mundo: si su organización tiene operaciones globales en Norteamérica, Europa y Asia, y sus recursos se implementan en Oriente-EE. UU., Oeste de Reino Unido y Asia Pacífico. Uno de los requisitos de Azure Backup es que los almacenes deben estar presentes en la misma región que el recurso al que se va a realizar una copia de seguridad. Por lo tanto, debe crear tres almacenes independientes para cada región para proteger sus recursos.

Proteja los recursos de varias unidades de negocio y departamentos: tenga en cuenta que sus operaciones empresariales se dividen en tres unidades de negocio (BU) independientes y cada unidad de negocio tiene su propio conjunto de departamentos (cinco departamentos: finanzas, ventas, recursos humanos, director regional y marketing). Sus necesidades empresariales pueden requerir que cada departamento administre y acceda a sus propias copias de seguridad y restauraciones; además, habilite para realizar un seguimiento de su uso individual y sus gastos de costo. Para estos escenarios, se recomienda crear un almacén para cada departamento en una BU. De esta forma, tendrá 15 almacenes en toda la organización.

Proteger cargas de trabajo diferentes: si tiene previsto proteger diferentes tipos de cargas de trabajo (como 150 máquinas virtuales, 40 bases de datos SQL y 70 bases de datos PostgreSQL), le recomendamos que cree almacenes independientes para cada tipo de carga de trabajo (por ejemplo, debe crear tres almacenes para cada carga de trabajo: máquinas virtuales, bases de datos SQL y bases de datos PostgreSQL). Esto le ayuda a separar los límites de acceso para los usuarios al permitirle conceder acceso (mediante el control de acceso basado en rol de Azure) a las partes interesadas pertinentes.

Proteja los recursos que se ejecutan en varios entornos: si las operaciones requieren que trabaje en varios entornos, como producción, no producción y desarrollador, le recomendamos que cree almacenes independientes para cada uno.

Proteja un gran número (1000 posteriores) de máquinas virtuales de Azure: tenga en cuenta que tiene 1500 máquinas virtuales para hacer una copia de seguridad. Azure Backup solo permite realizar copias de seguridad de 1000 máquinas virtuales de Azure en un almacén. Para este escenario, puede crear dos almacenes diferentes y distribuir los recursos como 1000 y 500 máquinas virtuales a los almacenes respectivos o en cualquier combinación teniendo en cuenta el límite superior.

Proteja un gran número (2000 posteriores) de cargas de trabajo diversas: mientras administra las copias de seguridad a escala, protegerá las máquinas virtuales de Azure, junto con otras cargas de trabajo, como SQL y base de datos de SAP HANA que se ejecutan en esas máquinas virtuales de Azure. Por ejemplo, tiene 1300 máquinas virtuales de Azure y 2500 bases de datos de SQL para proteger. Los límites del almacén le permiten realizar una copia de seguridad de 2000 cargas de trabajo (con una restricción de 1000 máquinas virtuales) en cada almacén. Por lo tanto, matemáticamente puede realizar una copia de seguridad de 2000 cargas de trabajo en un almacén (1000 máquinas virtuales + 1000 bases de datos de SQL) y guardar 1800 cargas de trabajo en un almacén independiente (300 máquinas virtuales + 1500 bases de datos SQL).

Sin embargo, este tipo de segregación no se recomienda, ya que no podrá definir límites de acceso y las cargas de trabajo no se aislarán entre sí. Por lo tanto, para distribuir correctamente las cargas de trabajo, cree cuatro almacenes. Dos almacenes para hacer una copia de seguridad de las máquinas virtuales (1000 máquinas virtuales + 300 máquinas virtuales) y las otras dos bóvedas para hacer una copia de seguridad de las bases de datos de SQL (2000 bases de datos + 500 bases de datos).

Puede administrarlas con:

- El Centro de copia de seguridad le permite tener un único panel para administrar todas las tareas de copia de seguridad. Obtenga más información aquí.

- Si necesita una directiva coherente en todos los almacenes, puede usar la directiva de Azure para propagar la directiva de copia de seguridad en varios almacenes. Puede escribir una definición de Azure Policy personalizada que use el efecto "deployIfNotExists" para propagar una directiva de copia de seguridad en varios almacenes. También puede asignar esta definición de Azure Policy a un ámbito determinado (suscripción o grupo de recursos), para que se implemente un recurso de "directiva de copia de seguridad" en todos los almacenes de Recovery Services incluidos en el ámbito de la asignación de Azure Policy. El usuario debe especificar la configuración de la directiva de copia de seguridad (como la frecuencia de copia de seguridad, la retención, etc.) como parámetros de la asignación de Azure Policy.

- A medida que crezca la superficie de la organización, es posible que desee trasladar las cargas de trabajo entre las suscripciones por las siguientes razones: alinear por directiva de copia de seguridad, consolidar almacenes, aceptar una menor redundancia para ahorrar costos (pasar de GRS a LRS). Azure Backup admite el traslado de un almacén de Recovery Services entre suscripciones de Azure o a otro grupo de recursos dentro de la misma suscripción. Obtenga más información aquí.

Revisión de la configuración predeterminada

Revise los valores predeterminados del tipo de replicación de almacenamiento y la configuración de seguridad de modo que cumplan sus requisitos antes de configurar copias de seguridad en el almacén.

El tipo de replicación de almacenamiento se establece de forma predeterminada en Almacenamiento con redundancia geográfica (GRS). Una vez configurada la copia de seguridad, la opción para modificar deshabilita. Siga estos pasos para revisar y modificar la configuración.

Las cargas de trabajo no críticas, como las que no son de producción y desarrollo, son adecuadas para la replicación de almacenamiento de LRS.

El almacenamiento redundante de zona (ZRS) es una buena opción de almacenamiento para una alta durabilidad de los datos junto con a la residencia de datos.

El Almacenamiento con redundancia geográfica (GRS) se recomienda para cargas de trabajo críticas, como las que se ejecutan en el entorno de producción, para evitar la pérdida permanente de datos y protegerla en caso de interrupción regional completa o un desastre en el que la región principal no se pueda recuperar.

La eliminación temporal está habilitada de forma predeterminada en los almacenes recién creados para proteger los datos de copia de seguridad contra eliminaciones accidentales o malintencionadas. Siga estos pasos para revisar y modificar la configuración.

La restauración entre regiones permite restaurar máquinas virtuales de Azure en una región secundaria, que es una región emparejada de Azure. Esta opción permite llevar a cabo maniobras para cumplir con los requisitos de auditoría o cumplimiento y para restaurar la máquina virtual o su disco si se produce un desastre en la región primaria. Se trata de una característica opcional en cualquier almacén con redundancia geográfica. Obtenga más información aquí.

Antes de finalizar el diseño del almacén, revise las matrices de compatibilidad de los almacenes para conocer los factores que pueden influir en las opciones de diseño o limitarlas.

Consideraciones sobre Backup Policy

Una directiva de Azure Backup tiene dos componentes: programación (cuándo realizar la copia de seguridad) y retención (cuánto tiempo se conserva la copia de seguridad). Puede definir la directiva en función del tipo de datos del que se hará la copia de seguridad, los requisitos de RTO/RPO, las necesidades de cumplimiento operativo o normativo y el tipo de carga de trabajo (por ejemplo, máquina virtual, base de datos, archivos). Más información

Al crear una directiva de copia de seguridad, tenga en cuenta las siguientes directrices:

Consideraciones sobre la programación

Al programar la directiva de copia de seguridad, tenga en cuenta los siguientes puntos:

Para recursos de misión crítica, pruebe a programar las copias de seguridad automatizadas disponibles con más frecuencia al día para tener un RPO más pequeño. Más información

Si necesita realizar varias copias de seguridad al día para máquinas virtuales de Azure a través de la extensión, consulte las soluciones alternativas en la sección siguiente.

Para un recurso que requiere la misma configuración de tiempo de inicio de programación, frecuencia y retención, debe agruparlos en una única directiva de copia de seguridad.

Asegúrese de que la hora de inicio programada de la copia de seguridad se sitúa fuera de las horas punta de aplicación de producción. Por ejemplo, es mejor programar la copia de seguridad automatizada diaria durante la noche, alrededor de las 2 a las 3 de la mañana, en lugar de programarla en la hora del día cuando el uso de los recursos es alto.

Para distribuir el tráfico de copia de seguridad, le recomendamos que realice una copia de seguridad de diferentes máquinas virtuales en diferentes momentos del día. Por ejemplo, para realizar una copia de seguridad de 500 máquinas virtuales con la misma configuración de retención, le recomendamos que cree 5 directivas diferentes que las asocien con 100 máquinas virtuales cada una y que las programen con pocas horas de diferencia.

Consideraciones sobre la retención

La retención a corto plazo puede ser "diaria". La retención de los puntos de copia de seguridad semanales, mensuales o anuales se conoce como retención a largo plazo.

Retención a largo plazo:

- Planeada (requisitos de cumplimiento): si sabe por adelantado que los datos serán necesarios durante años desde el momento actual, use la retención a largo plazo. Azure Backup admite la copia de seguridad de puntos de retención a largo plazo en el nivel de archivo, junto con instantáneas y el nivel Estándar. Obtenga más información sobre las cargas de trabajo admitidas para la configuración de retención y nivel de archivo.

- No planeada (requisito a petición): si no lo sabe de antemano, puede usar la opción a petición con una configuración de retención personalizada específica (esta configuración de retención personalizada no se ve afectada por la configuración de la directiva).

Copia de seguridad a petición con retención personalizada: si necesita realizar una copia de seguridad no programada mediante una directiva de copia de seguridad, puede usar una copia de seguridad a petición. Esto puede ser útil para realizar copias de seguridad que no se ajustan a la copia de seguridad programada o para realizar copias de seguridad pormenorizadas (por ejemplo, varias copias de seguridad de máquinas virtuales de IaaS por día, ya que la copia de seguridad programada solo permite una ejecución al día). Es importante tener en cuenta que la directiva de retención definida en la directiva programada no se aplica a las copias de seguridad a petición.

Optimización de la directiva de copia de seguridad

A medida que cambien los requisitos de su empresa, es posible que necesite ampliar o reducir la duración de la retención. Al hacerlo, puede contar con que sucederá lo siguiente:

- Si se amplía la retención, los puntos de recuperación existentes se marcarán para mantenerlos de acuerdo con la nueva directiva.

- Si se reduce la retención, se marcarán para eliminarse y, posteriormente, se eliminarán en el siguiente trabajo de limpieza.

- En todos los puntos de retención (excepto los puntos a petición) se aplicarán las reglas de retención más recientes. Por lo tanto, si se amplía el período de retención (por ejemplo, a cien días), cuando se realice la copia de seguridad seguida de una reducción de retención (por ejemplo, de cien a siete días), todos los datos de copia de seguridad se conservarán según el último período de retención especificado (es decir, siete días).

Azure Backup proporciona la flexibilidad necesaria para detener la protección y administrar las copias de seguridad:

Detener la protección y conservar los datos de copia de seguridad. Si está retirando o dando de baja el origen de datos (máquina virtual, aplicación), pero necesita conservar los datos con fines de auditoría o cumplimiento, puede usar esta opción para detener todos los trabajos de copia de seguridad futuros de protección del origen de datos y conservar los puntos de recuperación de los que se ha realizado una copia de seguridad. Después, podrá restaurar o reanudar la protección de la máquina virtual.

Detener la protección y eliminar los datos de copia de seguridad. Esta opción hará que todos los trabajos de copia de seguridad futuros dejen de proteger la máquina virtual y eliminará todos los puntos de recuperación. No podrá restaurar la máquina virtual ni usar la opción Reanudar copia de seguridad.

Si reanuda la protección (de un origen de datos que se ha detenido con retención de datos), se aplicarán las reglas de retención. Los puntos de recuperación expirados se quitarán (a la hora programada).

Antes de completar el diseño de la directiva, es importante tener en cuenta los siguientes factores que pueden influir en las opciones de diseño.

- Una directiva de copia de seguridad tiene como ámbito un almacén.

- Existe un límite en cuanto al número de elementos por directiva (por ejemplo, 100 máquinas virtuales). Para escalar, puede crear directivas duplicadas con la misma programación o con distintas programaciones.

- No se pueden eliminar de forma selectiva puntos de recuperación específicos.

- No se puede deshabilitar completamente la copia de seguridad programada y mantener el origen de datos en un estado protegido. La mínima frecuencia de copia de seguridad que puede configurar con la directiva es una copia de seguridad semanal programada. Como alternativa, podría detener la protección con la opción de retención de datos y habilitar la protección cada vez que desee realizar una copia de seguridad, realizar una copia de seguridad a petición y, a continuación, desactivar la protección, pero conservar los datos de copia de seguridad. Obtenga más información aquí.

Consideraciones sobre la seguridad

Con el fin de ayudarle a proteger los datos de copia de seguridad y satisfacer las necesidades de seguridad de su negocio, Azure Backup ofrece garantías de confidencialidad, integridad y disponibilidad frente a ataques deliberados y abuso de sus valiosos datos y sistemas. Tenga en cuenta las siguientes directrices de seguridad para la solución Azure Backup:

Autenticación y autorización mediante el control de acceso basado en rol de Azure

El control de acceso basado en roles de Azure permite la administración de acceso específica, la segregación de tareas dentro del equipo y la concesión de solo la cantidad de acceso a los usuarios necesarios para realizar sus trabajos. Obtenga más información aquí.

Si tiene varias cargas de trabajo para realizar una copia de seguridad (como máquinas virtuales de Azure, bases de datos de SQL y bases de datos de PostgreSQL) y tiene varias partes interesadas para administrar esas copias de seguridad, es importante separar sus responsabilidades para que el usuario solo tenga acceso a esos recursos de los que son responsables. El control de acceso basado en roles de Azure permite la administración granular del acceso, la segregación de tareas dentro del equipo y la concesión solo de los tipos de acceso a los usuarios necesarios para realizar sus trabajos. Más información

También puede separar las tareas proporcionando acceso mínimo necesario para realizar una tarea determinada. Por ejemplo, una persona responsable de supervisar las cargas de trabajo no debería tener acceso para modificar la directiva de copia de seguridad o eliminar los elementos de copia de seguridad. Azure Backup proporciona tres roles integrados para controlar las operaciones de administración de copia de seguridad: colaboradores, operadores y lectores de copias de seguridad. Obtén más información aquí. Para obtener información sobre el rol mínimo de Azure necesario para cada operación de copia de seguridad para las máquinas virtuales de Azure, las bases de datos SQL/SAP HANA y el recurso compartido de archivos de Azure, consulte esta guía.

Control de acceso basado en rol de Azure también proporciona flexibilidad para crear Roles personalizados en función de sus requisitos individuales. Si no está seguro de los tipos de roles recomendados para una operación específica, puede usar los roles integrados proporcionados por el control de acceso basado en roles de Azure y empezar a trabajar.

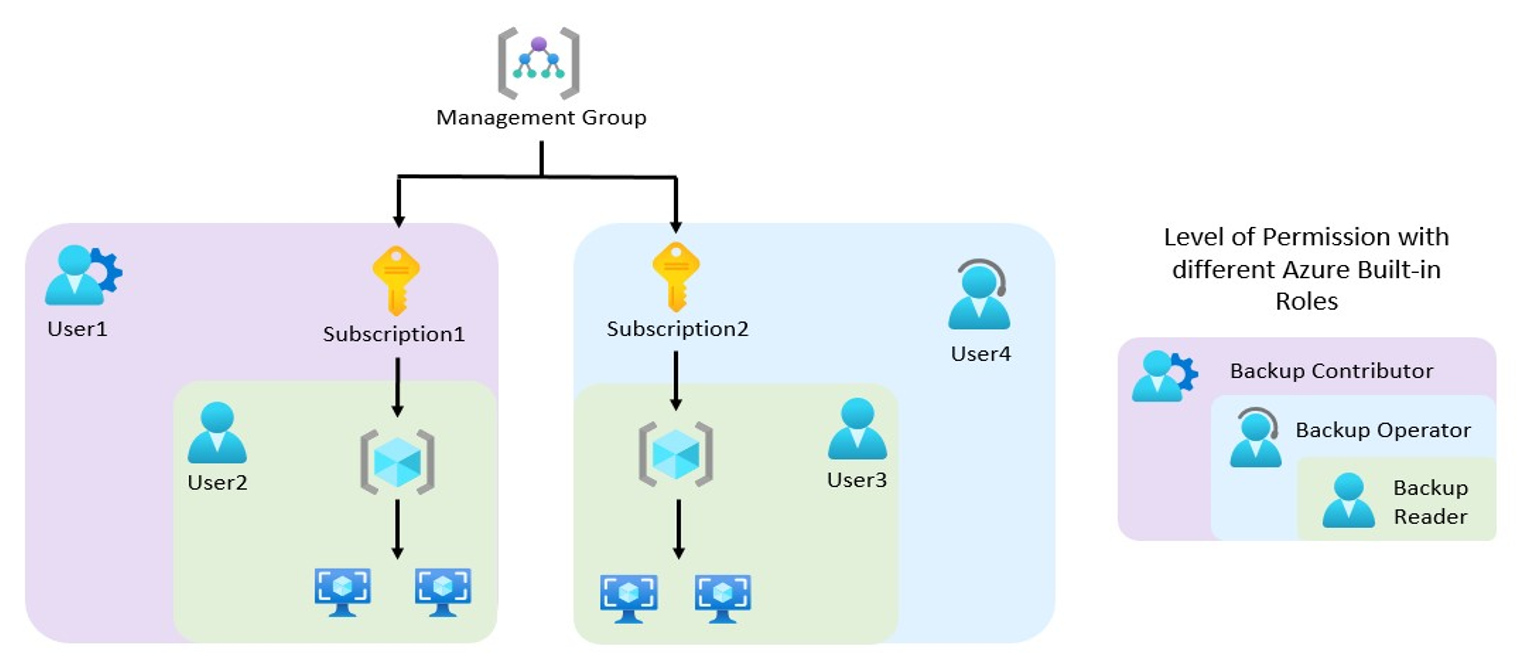

En el siguiente diagrama se explica cómo funcionan los distintos roles integrados de Azure:

En el diagrama anterior, User2 y User3 son lectores de copia de seguridad. Por lo tanto, solo tienen permiso para supervisar las copias de seguridad y ver los servicios de copia de seguridad.

En cuanto al ámbito del acceso,

- User2 solo puede obtener acceso a los Recursos de Subscription1, y User3 solo puede acceder a los Recursos de Subscription2.

- User4 es un operador de copia de seguridad. Tiene permiso para habilitar la copia de seguridad, desencadenar la copia de seguridad a petición, desencadenar restauraciones, además de las funcionalidades de un lector de copia de seguridad. Sin embargo, en este escenario, su ámbito está limitado solo a Subscription2.

- User1 es colaborador de copia de seguridad. Tiene permiso para crear almacenes, crear, modificar o eliminar directivas de copia de seguridad y detener copias de seguridad, junto con las capacidades de un operador de copia de seguridad. Sin embargo, en este escenario, su ámbito está limitado solo a Subscription1.

Las cuentas de almacenamiento empleadas por los almacenes de Recovery Services están aisladas, y los usuarios no pueden acceder a ellas con fines malintencionados. Solo se permite el acceso mediante operaciones de administración de Azure Backup, como la restauración.

Cifrado de datos en tránsito y en reposo

Mediante el cifrado, se protegen los datos y es más fácil cumplir los compromisos de cumplimiento y seguridad de la organización.

Dentro de Azure, los datos en tránsito entre Azure Storage y el almacén se protegen mediante HTTPS. Estos datos permanecen dentro de la red de Azure.

Los datos de copia de seguridad se cifran automáticamente mediante claves administradas por Microsoft. Como alternativa, puede usar sus propias claves, también conocidas como claves administradas por el cliente. Además, usar el cifrado CMK para la copia de seguridad no conlleva costos adicionales. Sin embargo, el uso de Azure Key Vault, donde se almacena la clave, incurre en costos, que son un gasto razonable a cambio de una mayor seguridad de datos.

Azure Backup admite la copia de seguridad y la restauración de máquinas virtuales de Azure que tengan cifrados sus discos del sistema operativo o de datos con Azure Disk Encryption (ADE). Más información

Protección de los datos de copia de seguridad frente a eliminaciones no intencionados con eliminación temporal

Es posible que encuentre escenarios en los que tenga datos de copia de seguridad críticos en un almacén y se elimine accidental o erróneamente. Además, un actor malintencionado podría eliminar los elementos de copia de seguridad de producción. A menudo es costoso e intensivo reconstruir esos recursos e incluso puede causar pérdidas de datos cruciales. Azure Backup proporciona protección contra la eliminación accidental y malintencionada con la característica Eliminación temporal, ya que permite recuperar esos recursos después de eliminarlos.

Con la eliminación temporal, si un usuario elimina la copia de seguridad (de una máquina virtual, base de datos SQL Server, recurso compartido de Azure, base de datos SAP HANA), sus datos se conservan durante 14 días más, lo que permite la recuperación de ese elemento de copia de seguridad sin pérdida de datos. La retención adicional de 14 días de los datos de copia de seguridad en el estado de eliminación temporal no conlleva ningún costo. Más información

Autorización multiusuario (MUA)

¿Cómo protegería sus datos si el administrador se vuelve no seguro y pone en peligro su sistema?

Cualquier administrador que tenga acceso privilegiado a los datos de copia de seguridad puede causar daños irreparables al sistema. Un administrador no autorizado puede eliminar todos los datos críticos para la empresa o incluso desactivar todas las medidas de seguridad que podrían dejar al sistema vulnerable a ataques cibernéticos.

Azure Backup le proporciona la característica de autorización multiusuario (MUA) para protegerle de estos ataques de administradores no fiables. La autorización multiusuario ayuda a proteger contra un administrador no autorizado que realiza operaciones destructivas (es decir, deshabilitando la eliminación temporal), asegurándose de que todas las operaciones privilegiadas o destructivas solo se realizan después de obtener la aprobación de un administrador de seguridad.

Protección contra ransomware

Se descarta el acceso directo a los datos de Azure Backup para cifrar mediante un actor malintencionado, ya que todas las operaciones de los datos de copia de seguridad solo se pueden realizar a través del almacén de Recovery-Services o Backup Vault, que se puede proteger mediante el control de acceso basado en rol y MUA de Azure.

Al habilitar la eliminación temporal en los datos de copia de seguridad (que está habilitada de forma predeterminada) se mantendrán los datos eliminados durante 14 0días (sin costo). La desactivación de la eliminación temporal se puede proteger con MUA.

Use una retención más larga (semanas, meses, años) para asegurarse de que las copias de seguridad limpias (no cifradas por ransomware) no expiren de forma prematura y existen estrategias para la detección temprana y la mitigación de estos ataques a los datos de origen.

Supervisión y alertas por actividad sospechosa

Es posible que encuentre escenarios en los que alguien intente vulnerar el sistema y desactivar malintencionadamente los mecanismos de seguridad, como deshabilitar la eliminación temporal o intentar realizar operaciones destructivas, como eliminar los recursos de copia de seguridad.

Azure Backup proporciona seguridad frente a estos incidentes mediante el envío de alertas críticas sobre el canal de notificación preferido (correo electrónico, ITSM, Webhook, runbook, etc.) mediante la creación de una Regla de acción encima de la alerta. Más información

Características de seguridad que ayudan a proteger las copias de seguridad híbridas

El servicio Azure Backup usa el agente de Microsoft Azure Recovery Services (MARS) para crear copias de seguridad y restaurar archivos y carpetas, así como el estado del volumen o el sistema desde un equipo local en Azure. Ahora MARS proporciona características de seguridad: una frase de contraseña para cifrar antes de la carga y descifrar después de la descarga desde Azure Backup, los datos de copia de seguridad eliminados se conservan durante 14 días más a partir de la fecha de eliminación, y las operaciones críticas (por ejemplo, cambiar una frase de contraseña) solo las pueden realizar los usuarios que tengan credenciales de Azure válidas. Obtenga más información aquí.

Consideraciones sobre la red

Azure Backup requiere el traslado de los datos de la carga de trabajo al almacén de Recovery Services. Azure Backup proporciona varias funcionalidades para impedir que los datos de copia de seguridad se expongan accidentalmente (por ejemplo, un ataque de tipo "Man in the Middle" en la red). Tenga en cuenta las directrices siguientes:

Conectividad de Internet

Copia de seguridad de máquinas virtuales de Azure: todas las comunicaciones y transferencias de datos necesarias entre el almacenamiento y Azure Backup se producen dentro de la red de Azure sin necesidad de acceder a la red virtual. Por lo tanto, la copia de seguridad de máquinas virtuales de Azure colocadas dentro de redes protegidas no requiere que permita el acceso a direcciones IP o FQDN.

Bases de datos de SAP HANA en máquinas virtuales de Azure, bases de datos de SQL Server en máquinas virtuales de Azure: requiere conectividad con el servicio Azure Backup, Azure Storage y Microsoft Entra ID. Esto puede lograrse mediante puntos de conexión privados o si se permite el acceso a las direcciones IP públicas o FQDN necesarios. No permitir la conectividad adecuada con los servicios de Azure necesarios podría provocar errores en operaciones como las de detección de bases de datos, configuración de copias de seguridad, realización de copias de seguridad y restauración de datos. Para obtener una guía de red completa cuando use etiquetas de NSG, Azure Firewall y un proxy HTTP, consulte estos artículos sobre SQL y SAP HANA.

Híbrida: el agente MARS (Microsoft Azure Recovery Services) requiere acceso a la red para todas las operaciones críticas: instalación, configuración, copia de seguridad y restauración. El agente de MARS puede conectarse al servicio Azure Backup a través de Azure ExpressRoute mediante el emparejamiento de Microsoft, mediante puntos de conexión privados o a través de proxy o firewall con los controles de acceso adecuados.

Puntos de conexión privados para un acceso seguro

Al proteger los datos críticos con Azure Backup, no desea que sus recursos sean accesibles desde Internet público. Especialmente, si es un banco o una institución financiera, tendría estrictos requisitos de cumplimiento y seguridad para proteger los datos de gran influencia empresarial. Incluso en el sector de la salud, hay reglas de cumplimiento estrictas.

Para satisfacer todas estas necesidades, use punto de conexión privado de Azure Private Link, que es una interfaz de red que le conecta de forma privada y segura a un servicio con tecnología de Azure Private Link. Le recomendamos que use puntos de conexión privados para realizar copias de seguridad y restaurar de forma segura sin necesidad de agregar a una lista de permitidos ningún IP/FQDN para Azure Backup o Azure Storage desde sus redes virtuales.

Obtenga más información sobre cómo crear y usar puntos de conexión privados para Azure Backup dentro de sus redes virtuales.

Cuando habilita puntos de conexión privados para el almacén, solo se usan para la copia de seguridad y restauración de las cargas de trabajo de SQL y SAP HANA en una máquina virtual de Azure, agente de MARS y en las copias de seguridad de DPM/MABS. También puede usar el almacén para realizar copias de seguridad de otras cargas de trabajo (si bien no requerirán los puntos de conexión privados). Además de la copia de seguridad de las cargas de trabajo de SQL y SAP HANA, y de las copias de seguridad mediante el agente MARS y el servidor DPM/MABS, los puntos de conexión privados también se usan para realizar la recuperación de archivos en el caso de la copia de seguridad de la máquina virtual de Azure. Obtenga más información aquí.

Actualmente, Microsoft Entra ID no admite puntos de conexión privados. Por lo tanto, es necesario permitir el acceso saliente desde la red segura a las direcciones IP y los FQDN necesarios para Microsoft Entra ID cuando se realicen copias de seguridad de bases de datos en máquinas virtuales Azure y copias de seguridad mediante el agente MARS. También puede usar etiquetas NSG y etiquetas de Azure Firewall para permitir el acceso a Microsoft Entra ID, según corresponda. Obtenga más información sobre los requisitos previos aquí.

Consideraciones de gobernanza

La gobernanza en Azure se implementa principalmente con Azure Policy y Microsoft Cost Management. Azure Policy permite crear, asignar y administrar definiciones de directivas para aplicar las reglas en los recursos. Con esta característica, esos recursos se mantienen en cumplimiento con los estándares corporativos. Microsoft Cost Management permite realizar un seguimiento del uso y los gastos de la nube de los recursos de Azure y otros proveedores de nube. Además, herramientas como la Calculadora de precios de Azure y Azure Advisor desempeñan un papel importante en el proceso de administración de costos.

Configurar automáticamente la infraestructura de copia de seguridad recién aprovisionada con la directiva de Azure a escala

Siempre que se aprovisiona nueva infraestructura y se crean nuevas máquinas virtuales, como administrador de copia de seguridad, debe garantizar su protección. Puede configurar fácilmente copias de seguridad para una o dos máquinas virtuales. Pero se vuelve complejo cuando necesita configurar cientos o incluso miles de máquinas virtuales a escala. Para simplificar el proceso de configuración de las copias de seguridad, Azure Backup le proporciona un conjunto de directivas de Azure integradas para gobernar su estado de copia de seguridad.

Habilite automáticamente copias de seguridad en máquinas virtuales mediante Azure Policy (modelo de equipo de copia de seguridad central): si la organización tiene un equipo de copia de seguridad central que administra las copias de seguridad en todos los equipos de aplicaciones, puede usar esta directiva para configurar la copia de seguridad en un almacén central de Recovery Services existente en la misma suscripción y ubicación que la de las máquinas virtuales. Puede elegir incluir o excluir máquinas virtuales que contienen una etiqueta determinada del ámbito de directiva. Más información.

Habilite automáticamente copias de seguridad en máquinas virtuales mediante Azure Policy (donde la copia de seguridad es propiedad de los equipos de aplicaciones): si organiza aplicaciones en grupos de recursos dedicados y desea que el mismo almacén las haga copia de seguridad, use esta directiva para administrar automáticamente esta acción. Puede elegir incluir o excluir máquinas virtuales que contienen una etiqueta determinada del ámbito de directiva. Más información.

Directiva de supervisión:para generar los informes de copia de seguridad de los recursos, habilite la configuración de diagnóstico al crear un almacén nuevo. A menudo, agregar manualmente una configuración de diagnóstico por almacén puede ser una tarea complicada. Por lo tanto, puede usar una directiva integrada de Azure que configura la configuración de diagnóstico a escala en todos los almacenes de cada suscripción o grupo de recursos, con Log Analytics como destino.

Directiva de solo auditoría: Azure Backup también proporciona una directiva de solo auditoría que identifica las máquinas virtuales sin configuración de copia de seguridad.

Consideraciones sobre los costos de Azure Backup

El servicio Azure Backup ofrece la flexibilidad para administrar los costos de forma eficaz; además, cumpla con los requisitos de negocio de BCDR (continuidad empresarial y recuperación ante desastres). Tenga en cuenta las directrices siguientes:

Use la calculadora de precios para evaluar y optimizar el costo mediante el ajuste de varios parámetros. Más información

Optimización de la directiva de copia de seguridad,

- Optimice la configuración de programación y retención en función de los arquetipos de carga de trabajo (como misión crítica, no crítica).

- Optimice la configuración de retención para la restauración instantánea.

- Elija el tipo de copia de seguridad adecuado para cumplir los requisitos, mientras toma tipos de copia de seguridad compatibles (completos, incrementales, de registro, diferenciales) por la carga de trabajo de Azure Backup.

Reduzca el costo de almacenamiento de copia de seguridad con discos de copia de seguridad selectiva: excluir la característica de disco ofrece una opción eficiente y rentable para realizar una copia de seguridad selectiva de los datos críticos. Por ejemplo, solo puede hacer una copia de seguridad de un disco cuando no desea realizar una copia de seguridad de todos los discos conectados a una máquina virtual. Esto también resulta útil si tiene varias soluciones de copia de seguridad, Por ejemplo, para realizar una copia de seguridad de las bases de datos o datos con una solución de copia de seguridad de carga de trabajo (base de datos de SQL Server en una copia de seguridad de máquina virtual de Azure), use la copia de seguridad de nivel de máquina virtual de Azure para los discos seleccionados.

Acelere las restauraciones y minimice el RTO con la característica de restauración instantánea: Azure Backup toma instantáneas de máquinas virtuales de Azure y las almacena junto con los discos para impulsar la creación de puntos de recuperación y acelerar las operaciones de restauración. Esto se denomina Restauración instantánea. Esta característica permite que la operación de restauración que se realiza a partir de ellas reduzca drásticamente los tiempos de restauración, ya que se recorta el tiempo necesario para transformar y copiar los datos de nuevo desde el almacén. Por lo tanto, incurrirá en costos de almacenamiento para las instantáneas tomadas durante este período. Obtenga más información sobre la capacidad de Recuperación instantánea de Azure Backup.

Elija el tipo de replicación correcto: el tipo de replicación del almacén de Azure Backup está establecido en redundancia geográfica (GRS), de manera predeterminada. Esta opción no se puede cambiar después de empezar a proteger elementos. Este almacenamiento proporciona un mayor nivel de durabilidad de los datos que el almacenamiento con redundancia local (LRS), permite usar la restauración entre regiones y cuesta más. Revise las diferencias entre costos más bajos y mayor durabilidad de los datos y elija la mejor opción para su escenario. Más información

Use el nivel de archivo para la retención de Long-Term (LTR) y ahorre costos: considere el escenario en el que tiene datos de copia de seguridad antiguos a los que rara vez tiene acceso, pero se requiere que se almacenen durante un período largo (por ejemplo, 99 años) por motivos de cumplimiento. Almacenar datos tan grandes en un nivel estándar es costoso y no es económico. Para ayudarle a optimizar los costos de almacenamiento, Azure Backup le proporciona el Nivel de archivo, que es un nivel de acceso especialmente diseñado para la retención Long-Term (LTR) de los datos de copia de seguridad.

Si protege tanto la carga de trabajo que se ejecuta dentro de una máquina virtual como la propia máquina virtual, asegúrese de que esta protección dual es necesaria.

Consideraciones sobre la supervisión y las alertas

Como administrador o usuario de copias de seguridad, debe ser capaz de supervisar todas las soluciones de copia de seguridad y recibir notificaciones sobre escenarios importantes. En esta sección se detallan las funcionalidades de supervisión y notificación que presta el servicio Azure Backup.

Supervisión

Azure Backup proporciona supervisión de trabajo integrada para operaciones como la configuración de copias de seguridad, copias de seguridad, restauración, eliminación de copias de seguridad, entre otras. Esta supervisión tiene como ámbito el almacén y es ideal para controlar un único almacén. Obtenga más información aquí.

Si necesita supervisar las actividades operativas a gran escala, dispone del Explorador de Backup, que proporciona una vista agregada de todos los recursos de copia de seguridad, lo que permite realizar análisis detallados y solucionar problemas. Se trata de un libro de Azure Monitor integrado que proporciona una única ubicación central para ayudarle a supervisar las actividades operativas en todos los recursos de copia de seguridad en Azure, lo que abarca inquilinos, ubicaciones, suscripciones, grupos de recursos y almacenes. Obtenga más información aquí.

- Úselo para identificar los recursos que no están configurados para la copia de seguridad y asegúrese de que nunca se queda sin la protección de datos críticos de su patrimonio en crecimiento.

- El panel muestra las actividades operativas de los últimos siete días (máximo). Si necesita conservar estos datos, puede exportarlos como un archivo de Excel.

- Si es un usuario de Azure Lighthouse, puede ver la información de varios inquilinos, lo que supone una supervisión sin límites.

Si necesita conservar y ver las actividades operativas a largo plazo, use informes. Un requisito común de los administradores de copias de seguridad es que necesitan información detallada sobre las copias de seguridad, en función de datos que abarcan un largo período de tiempo. Entre los casos de uso de esta solución se incluyen:

- Asignación y previsión del almacenamiento en la nube consumido.

- Auditoría de copias de seguridad y restauraciones.

- Identificación de las tendencias clave con diferentes niveles de granularidad.

Además:

- Puede enviar datos (por ejemplo, trabajos, directivas, etc.) al área de trabajo de Log Analytics. Esto habilitará las características de los registros de Azure Monitor que permiten la correlación de estos datos con otros datos de supervisión recopilados por Azure Monitor, la consolidación de las entradas de registro de varias suscripciones e inquilinos de Azure en una ubicación para su análisis conjunto, y el uso de consultas de registro para realizar análisis complejos y obtener información detallada sobre las entradas del registro. Obtenga más información aquí.

- Puede enviar datos a un centro de eventos de Azure para enviar entradas fuera de Azure, por ejemplo, a un SIEM externo (información de seguridad y administración de eventos) u otra solución de análisis de registros. Obtenga más información aquí.

- Puede enviar los datos de registro a una cuenta de Azure Storage si quiere conservarlos durante más de 90 días para su auditoría, análisis estático o copia de seguridad. Si solo necesita conservar los eventos durante 90 días o menos, no es necesario configurar el archivado en una cuenta de almacenamiento, ya que los eventos del registro de actividad se conservan en la plataforma de Azure durante ese tiempo. Más información.

Alertas

En un escenario en el que el trabajo de copia de seguridad o restauración falló debido a algún problema desconocido. Para asignar un ingeniero para depurarlo, le gustaría recibir una notificación sobre el error tan pronto como sea posible. También puede haber un escenario en el que alguien realice de forma malintencionada una operación destructiva, como eliminar elementos de copia de seguridad o desactivar la eliminación automática, y requeriría un mensaje de alerta para este tipo de incidentes.

Puede configurar estas alertas críticas y enrutarlas a cualquier canal de notificación preferido (correo electrónico, ITSM, webhook, runbook, entre otros). Azure Backup se integra con varios servicios de Azure para cumplir diferentes requisitos de alertas y notificaciones:

Registros de Azure Monitor (Log Analytics): puede configurar los almacenes para enviar datos a un área de trabajo de Log Analytics, escribir consultas personalizadas en el área de trabajo y configurar alertas para que se generen en función del resultado de la consulta. Puede ver los resultados de la consulta en tablas y gráficos; también, exporte a Power BI o Grafana. (Log Analytics también es un componente clave de la capacidad de informes y auditorías descrita en las secciones posteriores).

Alertas de Azure Monitor: para determinados escenarios predeterminados, como errores de copia de seguridad, errores de restauración, eliminación de datos de copia de seguridad, y así sucesivamente, Azure Backup envía alertas de forma predeterminada que se abren con Azure Monitor, sin la necesidad de que un usuario configure un área de trabajo de Log Analytics.

Azure Backup ofrece un mecanismo integrado de notificación por correo electrónico de alertas en caso de errores, advertencias y operaciones críticas. Puede especificar direcciones de correo electrónico individuales o listas de distribución para recibir una notificación cuando se genere una alerta. También puede optar por recibir una notificación con cada alerta individual, o bien agruparlas en un resumen cada hora y, luego, recibir la notificación correspondiente.

- Estas alertas las define el servicio y ofrecen asistencia en escenarios limitados: errores de copia de seguridad y restauración, detención de la protección con retención de datos o detención de la protección con eliminación de datos, etc. Obtenga más información aquí.

- Si se lleva a cabo una operación de destrucción, como la detención de la protección con eliminación de datos, se generará una alerta y se enviará un correo electrónico a los propietarios de la suscripción, los administradores y los coadministradores, aun cuando las notificaciones no estén configuradas en el almacén de Recovery Services.

- Ciertas cargas de trabajo pueden generar una alta frecuencia de errores (por ejemplo, SQL Server cada 15 minutos). Para evitar la saturación que provocaría el envío excesivo de alertas generadas por cada aparición del error, las alertas se consolidan. Obtenga más información aquí.

- Las alertas integradas no se pueden personalizar y se restringen a los correos electrónicos definidos en Azure Portal.

Si necesita crear alertas personalizadas (por ejemplo, alertas de trabajos correctos), use Log Analytics. En Azure Monitor, puede crear sus propias alertas en un área de trabajo de Log Analytics. Las cargas de trabajo híbridas (DPM/MABS) también pueden enviar datos a Log Analytics y usar este servicio para proporcionar alertas comunes entre cargas de trabajo compatibles con Azure Backup.

También puede recibir notificaciones a través de los registros de actividad integrados del almacén de Recovery Services. Sin embargo, estos solo admiten escenarios limitados y no son adecuados para operaciones como la copia de seguridad programada, que se alinea mejor con los registros de recursos que con los registros de actividad. Para obtener más información acerca de estas limitaciones y cómo puede usar el área de trabajo de Log Analytics para la supervisión y la generación de alertas a gran escala para todas las cargas de trabajo protegidas por Azure Backup, consulte este artículo.

Reintento automático de trabajos de copia de seguridad con errores

Muchos de los errores o los escenarios de interrupción son transitorios por naturaleza, y puede corregirlo configurando los permisos de control de acceso basados en rol de Azure adecuados o vuelva a desencadenar el trabajo de copia de seguridad o restauración. Como la solución a este tipo de errores es sencilla, no necesita invertir tiempo esperando a que un ingeniero desencadene manualmente el trabajo o asigne el permiso correspondiente. Por lo tanto, la forma más inteligente de controlar este escenario es automatizar el reintento de los trabajos con errores. Esto minimizará altamente el tiempo que se necesita para recuperarse de los errores. Para ello, puede recuperar datos de copia de seguridad relevantes a través de Azure Resource Graph (ARG) y combinarlos con el procedimiento correctivo de PowerShell/CLI.

Vea el siguiente vídeo para obtener información sobre cómo volver a desencadenar copias de seguridad para todos los trabajos con errores (en bóvedas, suscripciones, inquilinos) con ARG y PowerShell.

Enrutar alertas a su canal de notificación preferido

Aunque se pueden corregir errores transitorios, es posible que algunos errores persistentes requieran análisis detallados y la reactivación de los trabajos podrían no ser la solución viable. Es posible que tenga sus propios mecanismos de supervisión o vales para asegurarse de que estos errores se realicen correctamente y se corrigieron. Para controlar estos escenarios, puede elegir enrutar las alertas a su canal de notificación preferido (correo electrónico, ITSM, Webhook, runbook, entre otros) creando una regla de acción en la alerta.

Vea el siguiente vídeo para obtener información sobre cómo usar Azure Monitor para configurar varios mecanismos de notificación para alertas críticas.

Pasos siguientes

Lea los siguientes artículos como puntos de partida para usar Azure Backup: