Habilitación de la integración de Defender para punto de conexión

La integración de Microsoft Defender for Cloud con Microsoft Defender para punto de conexión, proporciona una solución de seguridad para puntos de conexión basada en la nube que ofrece una amplia gama de características. La integración proporciona una administración y valoración de vulnerabilidades basada en el riesgo, que ayuda a identificar y clasificar por orden de prioridad las vulnerabilidades que deben abordarse. La solución también incluye la reducción de la superficie de ataque, que ayuda a minimizar la superficie de ataque de los puntos de conexión, así como una protección basada en el comportamiento e impulsada por la nube para detectar amenazas y responder a ellas. Además, Microsoft Defender para punto de conexión ofrece detección y respuesta de puntos finales (EDR), investigación y reparación automáticas y servicios de búsqueda administrados para ayudar a las organizaciones a detectar, investigar y responder rápidamente a los incidentes de seguridad.

Requisitos previos

Para poder habilitar la integración de Microsoft Defender para punto de conexión con Defender for Cloud, debe confirmar que la máquina cumple los requisitos necesarios para Defender para punto de conexión:

Asegúrese de que la máquina está conectada a Azure y a Internet según sea necesario:

Máquinas virtuales de Azure (Windows o Linux) : configure las opciones de red que se describen en "Configuración del proxy de dispositivo y la configuración de conectividad a Internet" (Windows o Linux).

Máquinas locales: conecte sus máquinas de destino a Azure Arc como se explica en Conexión de máquinas híbridas con servidores habilitados para Azure Arc.

Habilitar Microsoft Defender para servidores. Consulte Inicio rápido: Habilitación de las características de seguridad mejoradas de Defender for Cloud.

Importante

La integración de Defender for Cloud con Microsoft Defender para punto de conexión está habilitada de manera predeterminada. Por lo tanto, al habilitar las características de seguridad mejoradas, da su consentimiento para que Microsoft Defender para servidores acceda a los datos de Microsoft Defender para punto de conexión relacionados con vulnerabilidades, software instalado y alertas de sus puntos de conexión.

Para servidores Windows, asegúrese de que cumplen los requisitos de incorporación de Microsoft Defender para punto de conexión.

En el caso de los servidores Linux, debe tener instalado Python. Se recomienda Python 3 para todas las distribuciones, pero es obligatorio para RHEL 8.x y Ubuntu 20.04 o versiones posteriores. Si es necesario, consulte las instrucciones paso a paso para instalar Python en Linux.

Si ha movido la suscripción entre inquilinos de Azure, también se requieren algunos pasos de preparación manuales. Para obtener información, póngase en contacto con el servicio de soporte técnico de Microsoft.

Habilitación de la integración

Windows

La solución unificada Defender para punto de conexión no usa ni requiere la instalación del agente de Log Analytics. La solución unificada se implementa automáticamente para los servidores de Azure Windows 2012 R2 y 2016, los servidores Windows conectados a través de Azure Arc y los servidores Windows multinube conectados a través de los conectores multinube.

Puede implementar Defender para punto de conexión en las máquinas Windows de una de estas dos maneras, en función de si ya lo ha implementado en las máquinas Windows:

- Usuarios con Defender para servidores habilitado y Microsoft Defender para punto de conexión implementado

- Usuarios que nunca habilitaron la integración con Microsoft Defender para punto de conexión

Usuarios con Defender para servidores habilitado y Microsoft Defender para punto de conexión implementado

Si ya ha habilitado la integración con Defender para punto de conexión, tiene plena capacidad de decisión sobre si implementar la solución unificada Defender para punto de conexión en sus máquinas Windows y cuándo hacerlo.

Para implementar la solución unificada Defender para punto de conexión, debe usar una llamada API REST o Azure Portal:

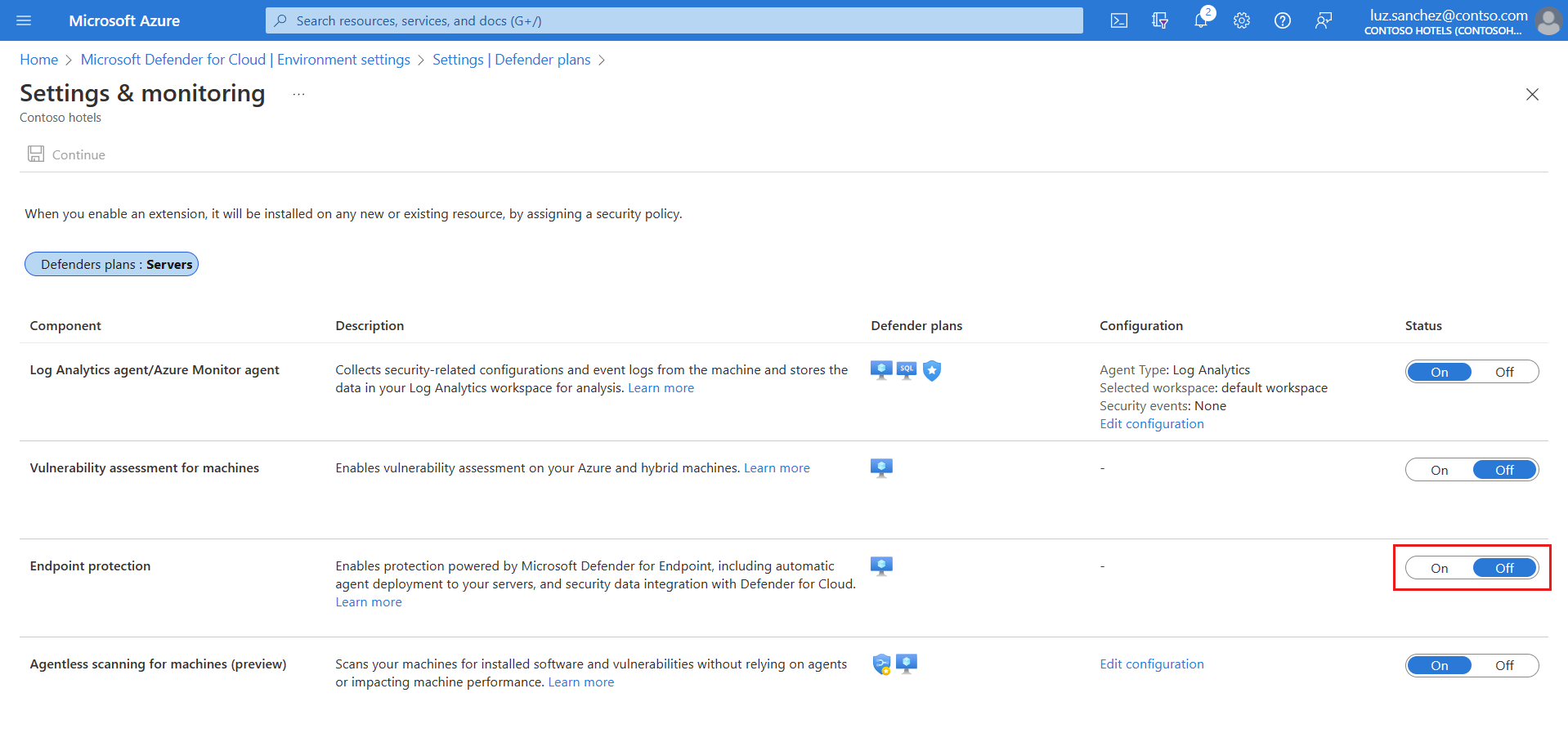

En el menú de Defender for Cloud, seleccione Configuración del entorno y, a continuación, la suscripción con las máquinas de Windows en las que quiera recibir Defender para punto de conexión.

En la columna Cobertura de supervisión del plan de Defender para servidores, seleccione Configuración.

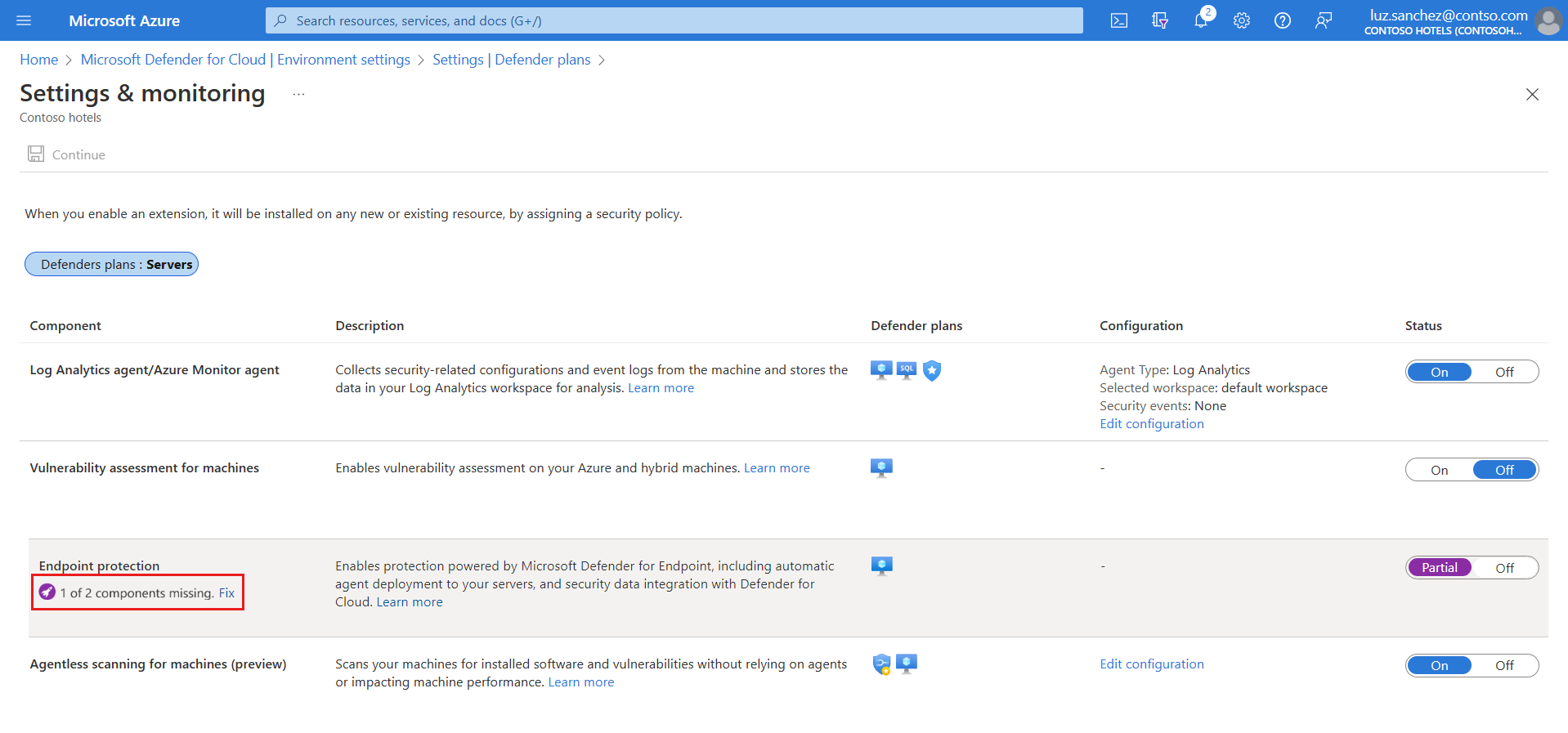

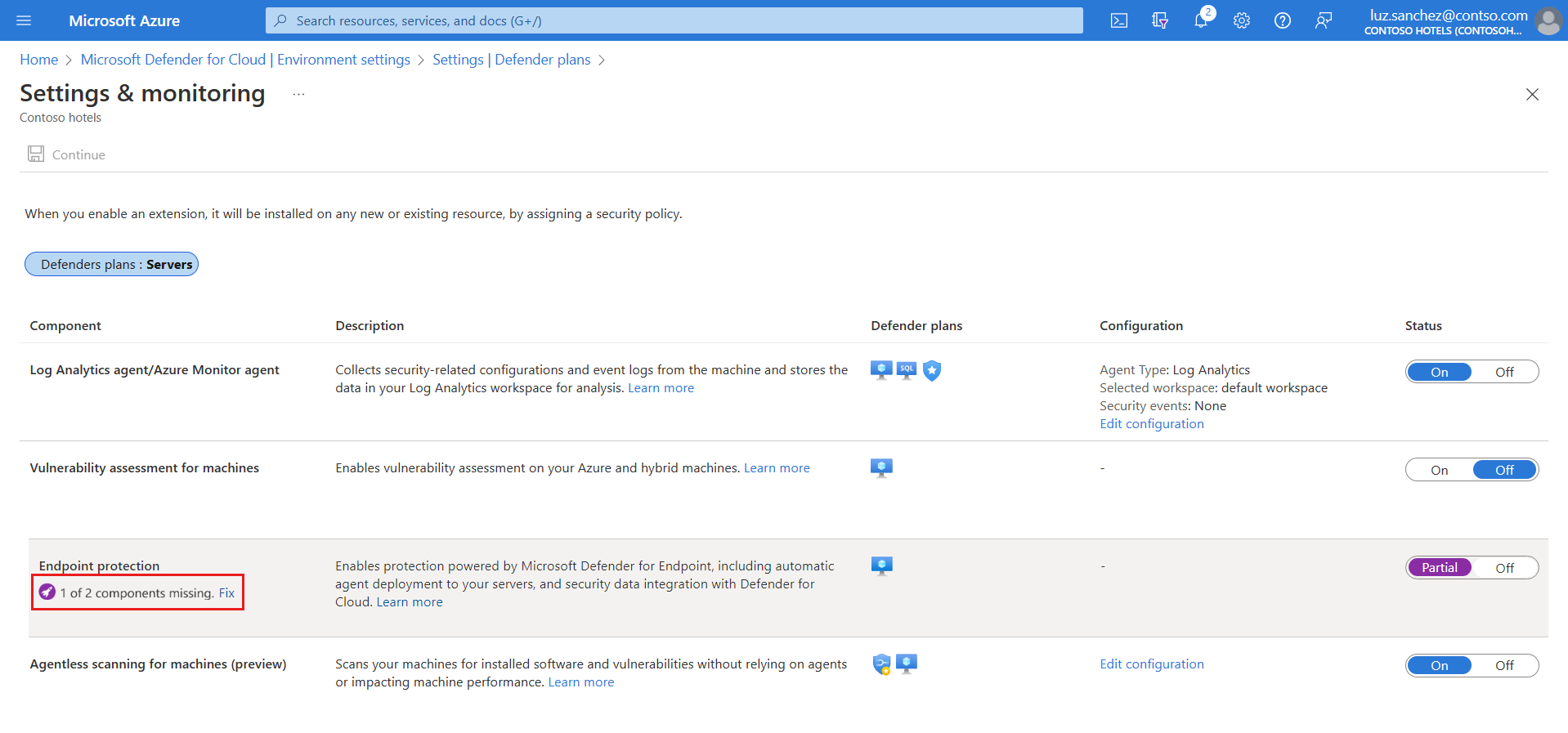

El estado del componente Protecciones de punto de conexión es Parcial, lo que significa que no todas las partes del componente están habilitadas.

Nota

Si el estado es Desactivado, use las instrucciones de Usuarios que nunca han activado la integración con Microsoft Defender para punto de conexión para Windows.

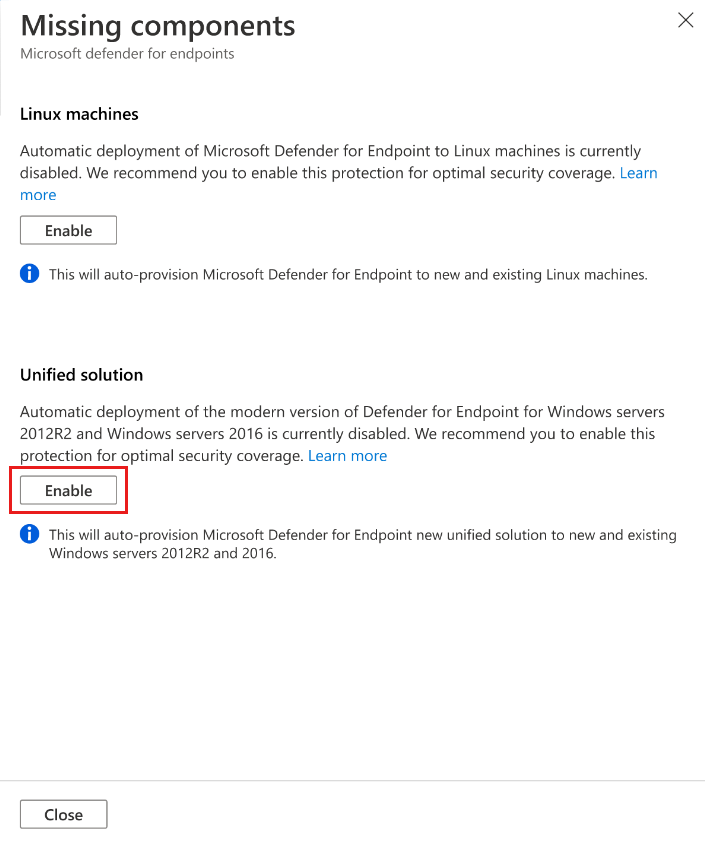

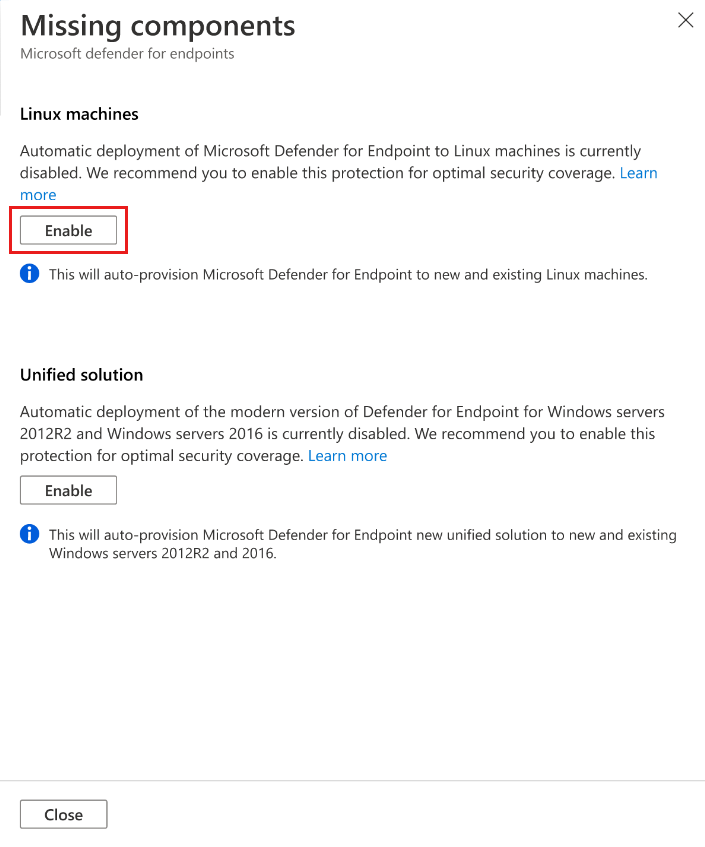

Seleccione Corregir para ver los componentes que no están habilitados.

Para habilitar la solución unificada para máquinas de Windows Server 2012 R2 y 2016, seleccione Habilitar.

Para guardar los cambios, seleccione Guardar en la parte superior de la página y, a continuación, seleccione Continuar en la página Configuración y supervisión.

Microsoft Defender for Cloud hará lo siguiente:

- Detenga el proceso Defender para punto de conexión actual en el agente de Log Analytics que recopila los datos de Defender para servidores.

- Instale la solución unificada Defender para punto de conexión para todas las máquinas actuales y nuevas con Windows Server 2012 R2 y 2016.

Microsoft Defender for Cloud incorporará automáticamente sus máquinas en Microsoft Defender para punto de conexión. Este proceso de incorporación puede tardar hasta 12 horas. En el caso de las nuevas máquinas creadas una vez habilitada la integración, la incorporación tarda hasta una hora.

Nota:

Si decide no implementar la solución unificada Defender para punto de conexión en los servidores Windows Server 2012 R2 y 2016 en el plan 2 de Defender para servidores y, luego, cambiar Defender para servidores al plan 1, la solución unificada Defender para punto de conexión no se implementa en esos servidores para que la implementación actual no cambie sin su consentimiento explícito.

Usuarios que nunca habilitaron la integración con Microsoft Defender para punto de conexión para Windows

Si nunca ha activado la integración para Windows, la protección para punto de conexión permite a Defender for Cloud implementar Defender for Endpoint en tanto sus equipos Windows como Linux.

Para implementar la solución unificada Defender para punto de conexión, debe usar una llamada API REST o Azure Portal:

En el menú de Defender for Cloud, seleccione Configuración del entorno y, a continuación, la suscripción con las máquinas en las que quiera recibir Defender para punto de conexión.

En el estado del componente de protección para punto de conexión, seleccione Activado para activar la integración con Microsoft Defender para punto de conexión.

La solución unificada del agente de Defender para punto de conexión se implementa en todas las máquinas de la suscripción seleccionada.

Linux

Puede implementar Defender para punto de conexión en las máquinas Linux de una de estas maneras, en función de si ya lo ha implementado en las máquinas Windows:

- Habilitar para una suscripción específica en la configuración del entorno de Azure Portal

- Habilitar para varias suscripciones en el panel de Azure Portal

- Habilitar para varias suscripciones con un script de PowerShell

Nota:

Al habilitar la implementación automática, la instalación de Defender para punto de conexión para Linux se anula en las máquinas que ya tenían servicios en ejecución mediante fanotify y otros servicios que también pueden hacer que Defender para punto de conexión no funcione correctamente o que se pueden ver afectados por Defender para punto de conexión, como los servicios de seguridad. Después de validar posibles problemas de compatibilidad, se recomienda instalar manualmente Defender para punto de conexión en estos servidores.

Usuarios existentes con las características de seguridad mejorada de Defender para la nube habilitadas y Microsoft Defender para punto de conexión para Windows

Si ya ha habilitado la integración con Defender para punto de conexión para Windows, tiene plena capacidad de decisión sobre si implementar Defender para punto de conexión en sus máquinas de Linux y cuándo hacerlo.

En el menú de Defender for Cloud, seleccione Configuración del entorno y, a continuación, la suscripción con las máquinas de Linux en las que quiera recibir Defender para punto de conexión.

En la columna Cobertura de supervisión del plan de Defender for Server, seleccione Configuración.

El estado del componente Protecciones de punto de conexión es Parcial, lo que significa que no todas las partes del componente están habilitadas.

Nota

Si el estado Desactivado no está seleccionado, use las instrucciones de Usuarios que nunca han activado la integración con Microsoft Defender para punto de conexión para Windows.

Seleccione Corregir para ver los componentes que no están habilitados.

Para habilitar la implementación en máquinas Linux, seleccione Habilitar.

Para guardar los cambios, seleccione Guardar en la parte superior de la página y, a continuación, seleccione Continuar en la página Configuración y supervisión.

Microsoft Defender for Cloud hará lo siguiente:

- Incorporar automáticamente sus máquinas de Linux en Defender para punto de conexión.

- Detectar instalaciones anteriores de Defender para punto de conexión y volver a configurarlas para que se integren con Defender for Cloud.

Microsoft Defender for Cloud incorporará automáticamente sus máquinas en Microsoft Defender para punto de conexión. Este proceso de incorporación puede tardar hasta 12 horas. En el caso de las nuevas máquinas creadas una vez habilitada la integración, la incorporación tarda hasta una hora.

Nota:

La próxima vez que vuelva a esta página de Azure Portal, no se mostrará el botón Habilitar para máquinas de Linux. Para deshabilitar la integración para Linux, debe deshabilitarla también para Windows al desactivar el botón de alternancia en Endpoint Protection y seleccionar Continuar.

Para comprobar la instalación de Defender para punto de conexión en una máquina de Linux, ejecute el siguiente comando de shell en las máquinas:

mdatp healthSi está instalado Microsoft Defender para punto de conexión, aparecerá su estado de mantenimiento:

healthy : truelicensed: trueAdemás, en Azure Portal, aparecerá una nueva extensión de Azure en las máquinas denominada

MDE.Linux.

Usuarios nuevos que nunca habilitaron la integración con Microsoft Defender para punto de conexión para Windows

Si nunca ha activado la integración para Windows, la protección para punto de conexión permite a Defender for Cloud implementar Defender para punto de conexión en tanto sus equipos Windows como Linux.

En el menú de Defender for Cloud, seleccione Configuración del entorno y, a continuación, la suscripción con las máquinas de Linux en las que quiera recibir Defender para punto de conexión.

En la columna Cobertura de supervisión del plan de Defender for Server, seleccione Configuración.

En el estado del componente de protección para punto de conexión, seleccione Activado para activar la integración con Microsoft Defender para punto de conexión.

Microsoft Defender for Cloud hará lo siguiente:

- Incorporar automáticamente sus máquinas de Windows y Linux en Defender para punto de conexión.

- Detectar instalaciones anteriores de Defender para punto de conexión y volver a configurarlas para que se integren con Defender for Cloud.

Este proceso de incorporación puede tardar hasta 1 hora.

Seleccione Continuar y Guardar para guardar la configuración.

Para comprobar la instalación de Defender para punto de conexión en una máquina de Linux, ejecute el siguiente comando de shell en las máquinas:

mdatp healthSi está instalado Microsoft Defender para punto de conexión, aparecerá su estado de mantenimiento:

healthy : truelicensed: trueAdemás, en Azure Portal, aparecerá una nueva extensión de Azure en las máquinas, denominada

MDE.Linux.

Habilitar en varias suscripciones en el panel de Azure Portal

Si una o más de sus suscripciones no tienen activadas las protecciones de punto de conexión para Linux, verá un panel de información en el panel de control de Defender for Cloud. El panel de información le indica las suscripciones que tienen activada la integración de Defender para puntos de conexión para equipos Windows, pero no para equipos Linux. Puede usar el panel de información para ver las suscripciones afectadas con el número de recursos afectados en cada suscripción. Las suscripciones que no tienen máquinas Linux no muestran recursos afectados. Después podrá seleccionar las suscripciones para activar la protección para punto de conexión para la integración con Linux.

Después de seleccionar Habilitar en el panel de información, Defender for Cloud:

- Incorpora automáticamente las máquinas Linux a Defender para punto de conexión en las suscripciones seleccionadas.

- Detecta instalaciones anteriores de Defender para punto de conexión y volver a configurarlas para que se integren con Defender for Cloud.

Utilice el Libro de trabajo del estado de Defender para punto de conexión para verificar el estado de instalación e implementación de Defender para punto de conexión en un equipo Linux.

Habilitar en varias suscripciones con un script de PowerShell

Utilice nuestro script de PowerShell del repositorio de GitHub de Defender for Cloud para activar la protección de puntos de conexión en equipos Linux que estén en varias suscripciones.

Administración de la configuración de actualizaciones automáticas para Linux

En Windows, las actualizaciones de la versión de Defender para punto de conexión se proporcionan a través de actualizaciones continuas de knowledge base; en Linux, debe actualizar el paquete de Defender para punto de conexión. Cuando usa Defender para servidores con la extensión MDE.Linux, las actualizaciones automáticas de Microsoft Defender para punto de conexión están habilitadas de forma predeterminada. Si desea administrar manualmente las actualizaciones de la versión de Defender para punto de conexión, puede deshabilitar las actualizaciones automáticas en las máquinas. Para ello, agregue la siguiente etiqueta para las máquinas incorporadas con la extensión MDE.Linux.

- Nombre de etiqueta: "ExcludeMdeAutoUpdate"

- Valor de etiqueta: "true"

Esta configuración es compatible con máquinas virtuales de Azure y máquinas de Azure Arc, donde la extensión MDE.Linux inicia la actualización automática.

Habilitar la solución unificada de Microsoft Defender para punto de conexión a escala

También puede habilitar la solución unificada Defender para punto de conexión a gran escala a través de la API REST (versión 2022-05-01) proporcionada. Para obtener más información, consulte la documentación de la API.

El siguiente es un ejemplo de cuerpo de la solicitud PUT para habilitar la solución unificada Defender para punto de conexión:

Identificador URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Seguimiento del estado de la implementación

Puede usar el Libro del estado de implementación de Defender para punto de conexión para hacer un seguimiento del estado de implementación de Defender para punto de conexión en sus máquinas virtuales de Azure y en las máquinas que no son de Azure y que están conectadas a través de Azure Arc. El libro interactivo proporciona una visión general de las máquinas de su entorno con el estado de implementación de la extensión Microsoft Defender para punto de conexión.

Acceso al portal de Microsoft Defender para punto de conexión

Asegúrese de que la cuenta de usuario tenga los permisos necesarios. Obtenga más información en Asignar acceso de usuario al Centro de seguridad de Microsoft Defender.

Compruebe si tiene un proxy o firewall que esté bloqueando el tráfico anónimo. El sensor de Defender para punto de conexión se conecta desde el contexto del sistema, por lo que se debe permitir el tráfico anónimo. Para garantizar un acceso sin obstáculos al portal de Defender para punto de conexión, siga las instrucciones de Habilitar el acceso a las direcciones URL de servicio en el servidor proxy.

Abra el portal de Microsoft Defender. Obtenga información sobre Microsoft Defender para punto de conexión en Microsoft Defender XDR.

Envío de una alerta de prueba

Para generar una alerta de prueba benigna desde Defender para punto de conexión, seleccione la pestaña del sistema operativo correspondiente del punto de conexión:

Prueba en Windows

En el caso de puntos de conexión que ejecuten Windows:

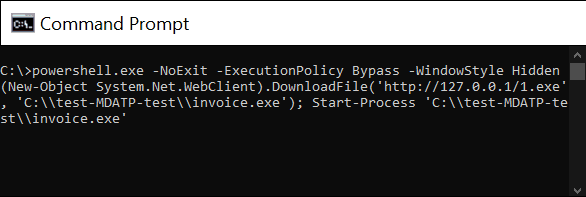

Cree una carpeta "C:\test-MDATP-test".

Use el Escritorio remoto para acceder a su máquina.

Abra una ventana de línea de comandos.

En el símbolo del sistema, copie el siguiente comando y ejecútelo. La ventana del símbolo del sistema se cerrará automáticamente.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Si el comando se ejecuta correctamente, verá una nueva alerta en el panel de protección de cargas de trabajo y el portal de Microsoft Defender para punto de conexión. Esta alerta puede tardar unos minutos en aparecer.

Para revisar la alerta en Defender for Cloud, vaya a Alertas de seguridad>Línea de comandos de PowerShell sospechosa.

En la ventana de la investigación, seleccione el vínculo para ir al portal de Microsoft Defender para punto de conexión.

Sugerencia

La alerta se desencadena con gravedad Información.

Prueba en Linux

En el caso de puntos de conexión que ejecuten Linux:

Descargue la herramienta de alertas de prueba desde: https://aka.ms/LinuxDIY.

Extraiga el contenido del archivo ZIP y ejecute este script de shell:

./mde_linux_edr_diySi el comando se ejecuta correctamente, verá una nueva alerta en el panel de protección de cargas de trabajo y el portal de Microsoft Defender para punto de conexión. Esta alerta puede tardar unos minutos en aparecer.

Para revisar la alerta en Defender for Cloud, vaya a Alertas de seguridad>Enumeración de archivos con datos confidenciales.

En la ventana de la investigación, seleccione el vínculo para ir al portal de Microsoft Defender para punto de conexión.

Sugerencia

La alerta se desencadena con una gravedad Baja.

Eliminación de Defender para punto de conexión de una máquina

Para quitar la solución Defender para punto de conexión de las máquinas:

Deshabilite la integración:

- En el menú de Defender for Cloud, seleccione Configuración del entorno y seleccione la suscripción con las máquinas correspondientes.

- En la página Planes de Defender, seleccione Configuración y Supervisión.

- En el estado del componente de protección de puntos de conexión, seleccione Desactivado para desactivar la integración con Microsoft Defender para punto de conexión.

- Seleccione Continuar y Guardar para guardar la configuración.

Quite la extensión MDE.Windows/MDE.Linux de la máquina.

Siga los pasos descritos en Retirar dispositivos del servicio Microsoft Defender para punto de conexión en la documentación de Defender para puntos de conexión.

Contenido relacionado

Oharrak

Laster erabilgarri: 2024an, GitHub-eko arazoak edukiari buruzko oharrak bidaltzeko mekanismo gisa kenduko dugu apurka-apurka, eta oharrak bidaltzeko sistema berri batekin ordeztuko. Informazio gehiagorako, ikusi: https://aka.ms/ContentUserFeedback.

Bidali eta ikusi honi buruzko oharrak: