Concesión y solicitud de visibilidad para todos los inquilinos

Un usuario con el rol de administrador global de Microsoft Entra puede tener responsabilidades en todo el inquilino, pero carecer de los permisos de Azure para ver la información de toda la organización en Microsoft Defender for Cloud. La elevación de permisos es necesaria porque las asignaciones de roles de Microsoft Entra no conceden acceso a los recursos de Azure.

Concesión de permisos de todo el inquilino a uno mismo

Para asignarse a uno mismo permisos de nivel de inquilino:

Si su organización administra el acceso a los recursos con Microsoft Entra Privileged Identity Management (PIM) o cualquier otra herramienta de PIM, el rol de administrador global debe estar activo para el usuario.

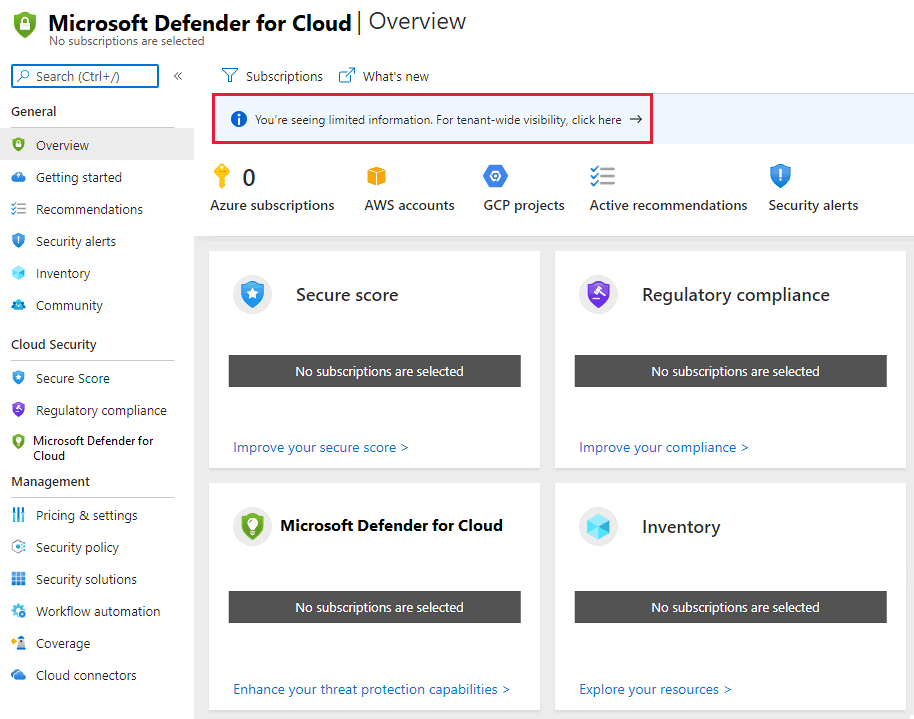

Como usuario administrador global sin una asignación en el grupo de administración raíz del inquilino, abra la página Información general de Defender for Cloud y seleccione el vínculo de visibilidad de todo el inquilino en el mensaje emergente.

Selección del nuevo rol de Azure que se va a asignar.

Sugerencia

Por lo general, el rol de Administrador de seguridad es necesario para aplicar directivas en el nivel raíz, mientras que el de Lector de seguridad será suficiente para proporcionar visibilidad en el nivel de inquilino. Para más información acerca de los permisos concedidos por estos roles, consulte la descripción del rol integrado de Administrador de seguridad o la descripción del rol integrado de Lector de seguridad.

Para conocer las diferencias entre estos roles específicos de Defender for Cloud, consulte la tabla de Roles y acciones permitidas.

Para conseguir la vista de toda la organización, se conceden roles en el nivel de grupo de administración raíz del inquilino.

Cierre sesión en Azure Portal y vuelva a iniciarla.

Cuando tenga privilegios de acceso elevados, abra o actualice Microsoft Defender for Cloud para comprobar que tiene visibilidad en todas las suscripciones del inquilino de Microsoft Entra.

El proceso de asignación de permisos en el nivel de inquilino realiza muchas operaciones automáticamente:

Los permisos del usuario se elevan temporalmente.

Con los nuevos permisos, se asigna al usuario el rol de Azure RBAC deseado en el grupo de administración raíz.

Se quitan los permisos elevados.

Para más información sobre el proceso de elevación de Microsoft Entra, consulte Elevación de los privilegios de acceso para administrar todas las suscripciones y los grupos de administración de Azure.

Solicitud de permisos para todo el inquilino cuando el suyo sea insuficiente

Cuando navegue por Defender for Cloud, es posible que vea un banner que le avisa de que su vista es limitada. Si ve este banner, selecciónelo para enviar una solicitud al administrador global de su organización. En la solicitud, puede incluir el rol que le gustaría que se le asignara y el administrador global tomará una decisión sobre qué rol otorgar.

La decisión del administrador global es aceptar o rechazar estas solicitudes.

Importante

Solamente puede enviar una solicitud cada siete días.

Para solicitar permisos elevados al administrador global:

En Azure Portal, abra Microsoft Defender for Cloud.

Si ve el banner "Está viendo información limitada", selecciónelo.

En el formulario de solicitud detallado, seleccione el rol deseado y la justificación del motivo por el que necesita estos permisos.

Seleccione Solicitar acceso.

Se envía un correo electrónico al administrador global. El correo electrónico contiene un vínculo a Defender for Cloud donde pueden aprobar o rechazar la solicitud.

Una vez que el administrador global selecciona Revisar la solicitud y completa el proceso, la decisión se envía por correo electrónico al usuario que realiza la solicitud.

Quitar permisos

Para quitar permisos del grupo de inquilinos raíz, siga estos pasos:

- Vaya a Azure Portal.

- En Azure Portal, busque Grupos de administración en la barra de búsqueda de la parte superior.

- En el panel Grupos de administración, busque y seleccione el Grupo raíz de inquilino en la lista de grupos de administración.

- Una vez dentro del Grupo raíz de inquilino, seleccione Control de acceso (IAM) en el menú de la izquierda.

- En la panel Control de acceso (IAM), seleccione la pestaña Asignación de roles. Esto muestra una lista de todas las asignaciones de roles del Grupo raíz de inquilino.

- Revise la lista de asignaciones de roles para identificar cuál debe quitar.

- Seleccione la asignación de roles que desea quitar (Administrador de seguridad o Lector de seguridad) y seleccione Quitar. Asegúrese de que tiene los permisos necesarios para realizar cambios en las asignaciones de roles en el Grupo raíz de inquilino.

Pasos siguientes

Obtenga más información sobre los permisos de Defender for Cloud en la siguiente página relacionada: