Habilitación de la ocultación de SUPI

El identificador permanente de la suscripción (SUPI) es un identificador de dispositivos único y permanente. Para no transmitir este identificador en texto sin formato, se puede ocultar mediante cifrado. El valor cifrado se conoce como identificador oculto de la suscripción (SUCI). La UE realiza el cifrado (ocultación de SUPI) durante el registro y se genera una nueva SUCI cada vez para que no se pueda realizar un seguimiento del usuario. El descifrado (eliminación de la ocultación de SUCI) lo realiza la función de red Administración de datos unificados (UDM) en el núcleo del paquete.

La ocultación de SUPI requiere una clave pública de red local (HNPK) y una clave privada correspondiente. La primera se almacena en la SIM. La segunda se almacena en Azure Key Vault hace referencia a ella una dirección URL configurada en el núcleo del paquete. En esta guía paso a paso, aprenderá a configurar el núcleo de un paquete con una clave privada para eliminar la ocultación de SUCI.

Tanto la ocultación de SUPI como la eliminación de la ocultación de SUCI se definen en 3GPP TS 33.501: Arquitectura de la seguridad y procedimientos del sistema 5G.

Importante

La ocultación de SUPI puede ser necesaria para que algunos equipos de usuario funcionen. Para más información, consulte la documentación del proveedor de equipos.

Requisitos previos

Asegúrese de que puede iniciar sesión en Azure Portal mediante una cuenta con acceso a la suscripción activa que identificó en Finalización de las tareas previas necesarias para implementar una red móvil privada. Esta cuenta debe tener el rol de colaborador integrado en el ámbito de la suscripción.

Identifique el nombre del recurso de Mobile Network correspondiente a la red móvil privada.

Identifique qué esquema de protección de SUPI desea usar (perfil A o perfil B).

Póngase en contacto con el proveedor de SIM para tratar el tema de la programación de las SIM con las claves públicas. Deberá aceptar el esquema de protección de SUPI que se va a usar (perfil A o perfil B) y los identificadores de clave que se van a usar.

Generación de claves privadas de red local

Puede usar la herramienta OpenSSL en Bash para generar un par de claves, pública y privada, para el perfil A o el perfil B.

Perfil A

Si se usar el perfil A del esquema de protección de SUPI, la clave debe ser una clave privada X25519.

Inicie sesión en la CLI de Azure mediante Azure Cloud Shell y seleccione Bash en el menú desplegable.

Genere un par de claves y guarde la clave privada en un archivo denominado

hnpk_profile_a.pem:openssl genpkey -algorithm x25519 -outform pem -out hnpk_profile_a.pemObtenga la clave pública correspondiente y guárdela en un archivo denominado

hnpk_profile_a.pub:openssl pkey -in hnpk_profile_a.pem -pubout -out hnpk_profile_a.pub

Perfil B

Si se usar el perfil B del esquema de protección de SUPI, la clave debe ser una clave privada de curva elíptica que use la curva prime256v1.

Inicie sesión en la CLI de Azure mediante Azure Cloud Shell y seleccione Bash en el menú desplegable.

Genere un par de claves y guarde la clave privada en un archivo denominado

hnpk_profile_b.pem:openssl genpkey -algorithm ec -pkeyopt ec_paramgen_curve:prime256v1 -outform pem -out hnpk_profile_b.pemObtenga la clave pública correspondiente y guárdela en un archivo denominado

hnpk_profile_b.pub:openssl pkey -in hnpk_profile_b.pem -pubout -out hnpk_profile_b.pub

Adición de claves privadas de red local a Azure Key Vault

Las claves privadas de red local se almacenan en Azure Key Vault.

Importante

Debe usar la línea de comandos de Azure para cargar las claves, ya que el portal no admite entradas de varias líneas.

Cree una instancia de Azure Key Vault o elija una existente para hospedar las claves privadas. Asegúrese de que Key Vault usa el control de acceso basado en rol (RBAC) para la autorización. El usuario necesitará el rol de Responsable de secretos de Key Vault.

Cargue la clave privada en Key Vault como un secreto y especifique un nombre para identificarla:

az keyvault secret set --vault-name "<Key Vault name>" --name "<secret name, e.g. hnpk-a-123>" --file <Key file name>Anote la dirección URL del identificador del secreto, que se encuentra en la salida del comando, aunque también puede ir a Key Vault en el portal y seleccionar el secreto. Tendrá que configurar el núcleo del paquete con esta dirección URL.

Repita el proceso para las restantes claves privadas.

Crear una identidad administrada asignada por el usuario

Creación de una identidad administrada asignada por el usuario. Anote su identificador de recursos de UAMI.

Asigne acceso de usuario de secretos de Key Vault a la instancia de Key Vault de la identidad administrada.

Vaya al recurso Red móvil en el portal y seleccione Identidad en el menú Configuración de la izquierda. Seleccione Agregar para agregar a la red móvil la identidad administrada asignada por el usuario.

Configuración de claves privadas de red local en el núcleo del paquete

Inicie sesión en Azure Portal.

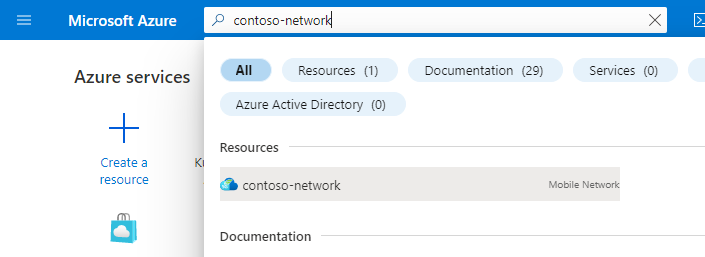

Busque y seleccione el recurso de red móvil que representa la red móvil privada para la que quiere aprovisionar las SIM.

Seleccione Modificar red móvil.

En Configuración de clave pública de red local, seleccione Agregar para Perfil A o Perfil B.

Agregue los detalles de la clave.

- Elija un identificador entre 1 y 255, y escríbalo en el campo id. El identificador debe coincidir con el identificador de clave aprovisionado en las SIM, tal como ha acordado con su proveedor de SIM.

- Escriba la dirección URL del secreto de clave privada en el campo url o seleccione Elegir secreto para seleccionarla en un menú desplegable.

Seleccione Agregar.

Repita el proceso para las restantes claves privadas.

Vuelva al recurso Red móvil. Debería mostrar Claves públicas de red local: correcto.

Vaya al Plano de control del núcleo del paquete. Ahora debería mostrar Aprovisionamiento de claves privadas de red local: correcto.

Deshabilitación de la ocultación de SUPI

Si necesita deshabilitar la ocultación de SUPI, quite la configuración del recurso Red móvil.

Rotar las claves

La clave pública se almacena de forma permanente en la SIM, por lo que para cambiarla deberá generar nuevas SIM. Por consiguiente, se recomienda crear un par de claves con un nuevo identificador y generar nuevas SIM. Una vez que todas las SIM antiguas estén fuera de servicio, puede quitar la configuración del núcleo del paquete de las claves antiguas.

Pasos siguientes

Puede usar el seguimiento distribuido para confirmar que se está realizando la ocultación de SUPI en la red.