Principios de conectividad de red de Microsoft 365

Este artículo se aplica tanto a Microsoft 365 Enterprise como a Office 365 Enterprise.

Antes de empezar a planear la red para la conectividad de red de Microsoft 365, es importante comprender los principios de conectividad para administrar de forma segura el tráfico de Microsoft 365 y obtener el mejor rendimiento posible. Este artículo le ayuda a comprender las instrucciones más recientes para optimizar de forma segura la conectividad de red de Microsoft 365.

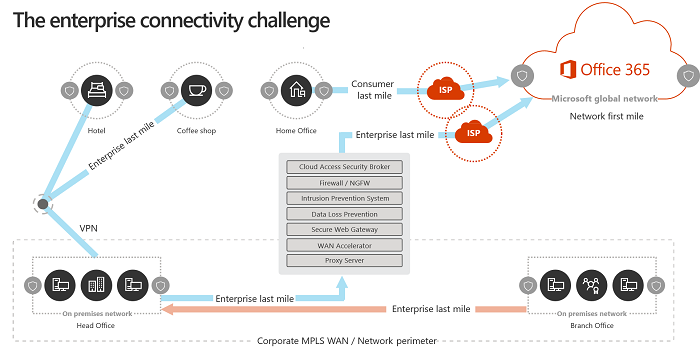

Las redes empresariales tradicionales se diseñan principalmente para proporcionar a los usuarios acceso a las aplicaciones y a los datos alojados en centros de datos operados por empresas con una seguridad del perímetro robusta. El modelo tradicional presupone que los usuarios accederán a las aplicaciones y a los datos desde dentro del perímetro de la red corporativa, mediante vínculos WAN de sucursales o de forma remota mediante conexiones VPN.

La adopción de aplicaciones SaaS como Microsoft 365 traslada cierta combinación de servicios y de datos fuera del perímetro de la red. Sin la optimización, el tráfico entre los usuarios y las aplicaciones SaaS está sujeto a la latencia causada por la inspección de paquetes, las redirecciones de red, las conexiones involuntarias a puntos de conexión alejados geográficamente y otros factores. Para asegurar el máximo rendimiento y confiabilidad de Microsoft 365, necesita entender e implementar directrices claves para la optimización.

En este artículo, obtendrá información sobre:

- La arquitectura 365 de Microsoft cuando se aplica a la conectividad del cliente con la nube

- La actualización de principios de conectividad de Microsoft 365 y estrategias para optimizar el tráfico de red y la experiencia del usuario final

- El servicio web de puntos de conexión de Office 365, que permite a los administradores de red emplear una lista estructurada de puntos de conexión para su uso en la optimización de la red

- Guía para optimizar la conectividad con los servicios de Microsoft 365

- Comparación de la seguridad del perímetro de la red con la seguridad del punto de conexión

- Opciones de optimización incremental del tráfico de Microsoft 365

- La prueba de conectividad de Microsoft 365, una nueva herramienta para probar la conectividad básica a Microsoft 365

Arquitectura de Microsoft 365

Microsoft 365 es una nube distribuida de software como servicio (SaaS) que proporciona escenarios de productividad y colaboración a través de un conjunto diverso de microservicios y aplicaciones. Algunos ejemplos son Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office en un explorador y muchos otros. Aunque las aplicaciones específicas de Microsoft 365 pueden tener sus características únicas a medida que se aplica a la red del cliente y a la conectividad a la nube, todas comparten algunas entidades de seguridad, objetivos y patrones de arquitectura clave. Estos principios y patrones de arquitectura para la conectividad son típicos de muchas otras nubes SaaS. Al mismo tiempo, son diferentes de los modelos de implementación típicos de nubes de plataforma como servicio e infraestructura como servicio, como Microsoft Azure.

Una de las características arquitectónicas más importantes de Microsoft 365 (que a menudo se pierde o se interpreta mal por los arquitectos de red) es que es un servicio distribuido verdaderamente global, en el contexto de cómo se conectan los usuarios a él. La ubicación del inquilino de Microsoft 365 de destino es importante para comprender la localidad en la que se almacenan los datos del cliente en la nube. Sin embargo, la experiencia del usuario con Microsoft 365 no implica conectarse directamente a los discos que contienen los datos. La experiencia de usuario de Microsoft 365 (incluidos el rendimiento, la confiabilidad y otras características de calidad importantes) implica conectividad a través de puertas frontales de servicio enormemente distribuido que se escalan horizontalmente en centenares de ubicaciones de Microsoft en todo el mundo. En la mayoría de los casos, la mejor experiencia de usuario se logra al permitir que la red del cliente enrute las solicitudes de usuario al punto de entrada de servicio de Microsoft 365 más cercano. Esto es preferible en lugar de conectarse a Microsoft 365 a través de un punto de salida en una ubicación central o región.

Para la mayoría de los clientes, los usuarios de Microsoft 365 se distribuyen en muchas ubicaciones. Para lograr los mejores resultados, los principios descritos en este documento deben examinarse desde el punto de vista de escalabilidad horizontal (no vertical). Aunque también se centra en optimizar la conectividad con el punto de presencia más cercano de Microsoft Global Network, no con la ubicación geográfica del inquilino de Microsoft 365. En esencia, esto significa que aunque los datos de inquilino de Microsoft 365 se puedan almacenar en una ubicación geográfica específica, la experiencia de Microsoft 365 para ese inquilino permanece distribuida. Puede estar presente en una proximidad muy cercana (red) a cada ubicación del usuario final que tenga el inquilino.

Principios de conectividad de Microsoft 365

Microsoft recomienda los siguientes principios para lograr una conectividad y un rendimiento óptimos de Microsoft 365. Utilice estos principios de conectividad de Microsoft 365 para administrar el tráfico y obtener el máximo rendimiento al conectarse a Microsoft 365.

El objetivo principal del diseño de la red debe ser minimizar la latencia mediante la reducción del tiempo de ida y vuelta (RTT) desde su red a la Red Global de Microsoft, la red troncal de conexión pública de Microsoft que interconecta todos los centros de datos de Microsoft con la baja latencia y los puntos de entrada de aplicaciones en la nube distribuidos por todo el mundo. Puede obtener más información sobre la Red Global de Microsoft en Cómo construye Microsoft su red global rápida y confiable.

Identificar y diferenciar el tráfico de Microsoft 365

Identificar el tráfico de red 365 de Microsoft es el primer paso para poder diferenciar dicho tráfico del tráfico de red genérico de Internet. La conectividad de Microsoft 365 se puede optimizar implementando una combinación de enfoques como la optimización de rutas de red, las reglas de firewall y la configuración del proxy del explorador. Además, la omisión de dispositivos de inspección de red para determinados puntos de conexión también es beneficiosa.

Para obtener más información sobre los métodos de optimización de Microsoft 365, consulte la sección optimización de la conectividad con los servicios de Microsoft 365 .

Microsoft publica ahora todos los puntos de conexión de Microsoft 365 como un servicio web y proporciona instrucciones sobre cómo dar a estos datos el mejor uso posible. Para más información sobre cómo recuperar puntos de conexión de Microsoft 365 y trabajar con ellos, consulte el artículo Direcciones URL e intervalos de direcciones IP de Office 365.

Conexiones de red de salida de forma local

La salida local de DNS y de Internet resulta fundamental para reducir la latencia de la conexión y garantizar que las conexiones del usuario se realicen al punto más cercano de entrada a los servicios de Microsoft 365. En una topología de red compleja, es importante implementar juntos dns local y salida local de Internet. Para más información sobre cómo Microsoft 365 redirige conexiones de cliente al punto de entrada más cercano, consulte el artículo Conectividad de cliente.

Antes de los servicios en la nube como Microsoft 365, la conectividad de Internet del usuario final como factor de diseño en la arquitectura de red era relativamente sencilla. Cuando se distribuyen los servicios de Internet y los sitios web por todo el mundo, la latencia entre los puntos de salida corporativos y un determinado punto de conexión de destino depende en gran medida de la distancia geográfica.

En una arquitectura de red tradicional, todas las conexiones de Internet salientes atraviesan la red corporativa y salen de una ubicación central. A medida que las ofertas de la nube de Microsoft han madurado, ha aumentado la importancia de contar con una arquitectura de red distribuida accesible desde Internet para poder admitir los servicios en la nube sensibles a la latencia. La Red Global de Microsoft se ha diseñado para dar cabida a los requisitos de latencia con la infraestructura de puerta frontal de servicio distribuido, un tejido dinámico de puntos de entrada global que redirige las conexiones entrantes de servicios en la nube al punto de entrada más cercano. El objetivo es reducir la longitud de la "última milla" para los clientes de la nube de Microsoft al acortar de forma eficaz la ruta entre el cliente y la nube.

Las redes WAN empresariales suelen diseñarse para transmitir en la red de retorno (backhaul) el tráfico de red a una oficina central de la empresa para su inspección antes de su salida a Internet, normalmente mediante uno o varios servidores proxy. En el diagrama siguiente se muestra una topología de red de este tipo.

Dado que Microsoft 365 se ejecuta en Microsoft Global Network, que incluye servidores front-end de todo el mundo, a menudo hay un servidor front-end cerca de la ubicación del usuario. Si se proporciona la salida local de Internet y se configuran los servidores internos DNS para ofrecer resolución de nombres locales para los puntos de conexión de Microsoft 365, el tráfico de red destinado a Microsoft 365 puede conectarse a los servidores front-end de Microsoft 365 más cercanos al usuario. En el diagrama siguiente se muestra un ejemplo de topología de red que permite a los usuarios que se conectan desde la oficina principal, la sucursal y las ubicaciones remotas seguir la ruta más corta hasta el punto de entrada de Microsoft 365 más cercano.

Acortar la ruta de acceso de red a los puntos de entrada de Microsoft 365 de esta manera puede mejorar el rendimiento de la conectividad y la experiencia del usuario final en Microsoft 365. También puede ayudar a reducir el efecto de los cambios futuros en la arquitectura de red en el rendimiento y la confiabilidad de Microsoft 365.

Además, las solicitudes DNS pueden introducir latencia si el servidor DNS de respuesta está lejos o ocupado. Puede minimizar la latencia de resolución de nombres aprovisionando servidores DNS locales en ubicaciones de sucursal y asegurándose de que están configurados para almacenar en caché los registros DNS correctamente.

Aunque la salida regional puede funcionar bien para Microsoft 365, el modelo de conectividad óptimo sería proporcionar siempre salida de red en la ubicación del usuario, independientemente de si se encuentra en la red corporativa o en ubicaciones remotas como hogares, hoteles, cafeterías y aeropuertos. Este modelo de salida directa local se representa en el diagrama siguiente.

Para aprovechar la arquitectura de puerta frontal de servicio distribuido de la Red Global de Microsoft, las empresas que han adoptado Microsoft 365 deben asegurarse de que las conexiones de los usuarios a Microsoft 365 empleen la ruta más corta posible al punto de entrada más cercano de la Red Global de Microsoft. La arquitectura de la red de salida local realiza esto al permitir redirigir el tráfico de Microsoft 365 a la salida más cercana, sea cual sea la ubicación del usuario.

La arquitectura de salida local presenta las siguientes ventajas respecto al modelo tradicional:

- Ofrece rendimiento óptimo de Microsoft 365 al optimizar la longitud de la ruta. las conexiones de los usuarios finales se redirigen dinámicamente al punto de entrada más cercano de Microsoft 365 mediante la infraestructura de puerta frontal de servicio distribuido.

- Reduce la carga en la infraestructura de la red corporativa, ya que permite la salida local.

- Protege las conexiones en ambos extremos mediante las características de seguridad del punto de conexión de cliente y seguridad en la nube.

Evitar las redirecciones de red

Como regla general, la ruta más corta y directa entre el usuario y el punto de conexión de Microsoft 365 más cercano ofrece el mejor rendimiento. Las redirecciones de red tienen lugar cuando el tráfico WAN o VPN con un destino en particular se dirige por primera vez a otra ubicación intermedia (como puede ser una pila de seguridad, un agente de acceso a la nube o una puerta de enlace web basada en la nube), lo que introduce latencia y un posible redireccionamiento a un extremo geográficamente lejano. Las horquillas de red también se deben a ineficiencias de enrutamiento o emparejamiento o búsquedas DNS poco óptimos (remotos).

Para asegurarse de que la conectividad de Microsoft 365 no está sujeta a horquillas de red incluso en el caso de salida local, compruebe si el ISP que se usa para proporcionar salida de Internet para la ubicación del usuario tiene una relación de emparejamiento directo con Microsoft Global Network muy cerca de esa ubicación. También puede configurar el enrutamiento de salida para enviar tráfico de Microsoft 365 de confianza directamente. Esto es en lugar de proxy o tunelización a través de un proveedor de seguridad de red basado en la nube o en la nube de terceros que procesa el tráfico enlazado a Internet. La resolución de nombres DNS locales de los puntos de conexión de Microsoft 365 le ayuda a garantizar que, además de usar el enrutamiento directo, se utilicen los puntos de entrada de Microsoft 365 más cercanos para las conexiones de los usuarios.

Si usa servicios de seguridad o red basados en la nube para el tráfico de Microsoft 365, asegúrese de que se evalúa el resultado de la horquilla y que se entiende su efecto en el rendimiento de Microsoft 365. Para ello, examine el número y las ubicaciones de las ubicaciones del proveedor de servicios a través de las cuales se reenvía el tráfico en relación con el número de sucursales y los puntos de emparejamiento de Microsoft Global Network, la calidad de la relación de emparejamiento de red del proveedor de servicios con el ISP y Microsoft, y el efecto de rendimiento del backhauling en la infraestructura del proveedor de servicios.

Debido al gran número de ubicaciones distribuidas con puntos de entrada de Microsoft 365 y su proximidad a los usuarios finales, el enrutamiento del tráfico de Microsoft 365 a cualquier proveedor de seguridad o red de terceros puede tener un efecto adverso en las conexiones de Microsoft 365 si la red del proveedor no está configurada para el emparejamiento óptimo de Microsoft 365.

Evaluar la omisión de servidores proxy, dispositivos de inspección del tráfico y tecnologías de seguridad duplicadas

Los clientes empresariales deberían revisar sus métodos de seguridad y de reducción de riesgos de la red específicamente para el tráfico vinculado de Microsoft 365, así como usar las características de seguridad de Microsoft 365 para reducir su dependencia de tecnologías de seguridad de red para el tráfico de red de Microsoft 365 que son invasivas y costosas y tienen un impacto en el rendimiento.

La mayoría de las redes empresariales aplican la seguridad de red para el tráfico de Internet mediante tecnologías como servidores proxy, inspección de TLS, inspección de paquetes y sistemas de prevención de pérdida de datos. Estas tecnologías proporcionan una importante mitigación de riesgos para las solicitudes de Internet genéricas, pero pueden reducir drásticamente el rendimiento, la escalabilidad y la calidad de la experiencia del usuario final cuando se aplican a los puntos de conexión de Microsoft 365.

Servicio web de Puntos de conexión de Office 365

Los administradores de Microsoft 365 pueden usar un script o una llamada REST para consumir una lista estructurada de puntos de conexión desde el servicio web de Puntos de conexión de Office 365 y actualizar la configuración de los firewalls perimetrales y otros dispositivos de red. Esto garantiza que el tráfico enlazado a Microsoft 365 se identifique, se trate de forma adecuada y administrada de forma diferente del tráfico de red enlazado a sitios web de Internet genéricos y a menudo desconocidos. Para más información sobre cómo utilizar el servicio web de Puntos de conexión de Office 365, consulte el artículo Direcciones URL e intervalos de direcciones IP de Office 365.

Scripts de configuración automática de proxy (PAC)

Los administradores de Microsoft 365 pueden crear scripts PAC (configuración automática del proxy) que se pueden enviar a los equipos de los usuarios a través de WPAD o GPO. Se pueden usar scripts PAC para omitir los servidores proxy para las solicitudes de Microsoft 365 de usuarios WAN o VPN, lo que permite al tráfico de Microsoft 365 usar conexiones directas de Internet en lugar de atravesar la red corporativa.

Características de seguridad de Microsoft 365

Microsoft es transparente en relación con la seguridad de centros de datos, la seguridad operacional y la reducción de riesgos relacionados con los servidores de Microsoft 365 y con los puntos de conexión de red que representan. Las características de seguridad integradas de Microsoft 365 están disponibles para reducir el riesgo de seguridad de red, como Prevención de pérdida de datos de Microsoft Purview, antivirus, Autenticación multifactor, Caja de seguridad del cliente, Defender para Office 365, Inteligencia sobre amenazas de Microsoft 365, Puntuación de seguridad de Microsoft 365, Exchange Online Protection y seguridad de DDOS de red.

Para más información sobre el centro de datos de Microsoft y la seguridad de la Red Global, consulte el Centro de confianza de Microsoft.

Optimización de la conectividad con los servicios de Microsoft 365

Los servicios de Microsoft 365 son una colección de productos, aplicaciones y servicios dinámicos, interdependientes y profundamente integrados. Al configurar y optimizar la conectividad con los servicios de Microsoft 365, no es factible vincular puntos de conexión específicos (dominios) con algunos escenarios de Microsoft 365 para implementar la lista de permitidos en el nivel de red. Microsoft no admite la lista selectiva de permitidos, ya que provoca incidentes de conectividad y servicio para los usuarios. Por lo tanto, los administradores de red siempre deben aplicar las directrices de Microsoft 365 para la lista de permitidos de red y las optimizaciones de red comunes al conjunto completo de puntos de conexión de red (dominios) necesarios que se publican y actualizan con regularidad. Aunque estamos simplificando los puntos de conexión de red de Microsoft 365 en respuesta a los comentarios de los clientes, los administradores de red deben tener en cuenta los siguientes patrones básicos en el conjunto existente de puntos de conexión en la actualidad:

- Siempre que sea posible, los puntos de conexión de dominio publicados incluirán caracteres comodín para reducir significativamente el esfuerzo de configuración de red para los clientes.

- Microsoft 365 anunció una iniciativa de consolidación de dominios (cloud.microsoft), que proporciona a los clientes una manera de simplificar sus configuraciones de red y acumular automáticamente optimizaciones de red para este dominio a muchos servicios actuales y futuros de Microsoft 365.

- Uso exclusivo del dominio raíz cloud.microsoft para el aislamiento de seguridad y funciones específicas. Esto permite a los equipos de red y seguridad del cliente confiar en dominios de Microsoft 365, a la vez que mejora la conectividad con esos puntos de conexión y evita el procesamiento innecesario de seguridad de red.

- Algunas definiciones de punto de conexión especifican prefijos IP únicos correspondientes a sus dominios. Esta característica admite a los clientes con estructuras de red complejas, lo que les permite aplicar optimizaciones de red precisas mediante los detalles del prefijo IP.

Se recomiendan las siguientes configuraciones de red para todos los puntos de conexión de red (dominios) de Microsoft 365 "obligatorios" y las categorías:

- Permitir explícitamente puntos de conexión de red de Microsoft 365 en los dispositivos y servicios de red por los que pasan las conexiones de usuario (por ejemplo, dispositivos de seguridad perimetral de red como servidores proxy, firewalls, DNS, soluciones de seguridad de red basadas en la nube, etc.)

- Omita los dominios de Microsoft 365 del descifrado tls, la interceptación de tráfico, la inspección profunda de paquetes y el filtrado de paquetes y contenido de red. Tenga en cuenta que muchos resultados para los que los clientes usan estas tecnologías de red en el contexto de aplicaciones no confiables o no administradas se pueden lograr mediante las características de seguridad de Microsoft 365 de forma nativa.

- El acceso directo a Internet debe priorizarse para los dominios de Microsoft 365 al reducir la dependencia del backhauling de red de área extensa (WAN), evitar las horquillas de red y habilitar una salida de Internet más eficaz local para los usuarios y directamente a la red de Microsoft.

- Asegúrese de que la resolución de nombres DNS se produce cerca de la salida de la red para asegurarse de que las conexiones se atienden a través de la puerta principal de Microsoft 365 más óptima.

- Priorice las conexiones de Microsoft 365 a lo largo de la ruta de acceso de red, lo que garantiza la capacidad y la calidad del servicio para las experiencias de Microsoft 365.

- Omita los dispositivos de intermediación de tráfico, como servidores proxy y servicios VPN.

Los clientes con topologías de red complejas, la implementación de optimizaciones de red como el enrutamiento personalizado, la omisión de proxy basada en IP y la VPN de túnel dividido pueden requerir información de prefijo IP además de dominios. Para facilitar estos escenarios de cliente, los puntos de conexión de red de Microsoft 365 se agrupan en categorías para priorizar y facilitar la configuración de estas optimizaciones de red adicionales. Los puntos de conexión de red clasificados en las categorías "Optimizar" y "Permitir" contienen volúmenes de tráfico elevados y son sensibles a la latencia y el rendimiento de la red, y es posible que los clientes quieran optimizar la conectividad con esos primeros. Los puntos de conexión de red de las categorías "Optimizar" y "Permitir" tienen direcciones IP enumeradas junto con dominios. Los puntos de conexión de red clasificados en la categoría "Predeterminado" no tienen direcciones IP asociadas, ya que son más dinámicos por naturaleza y las direcciones IP cambian con el tiempo.

Consideraciones adicionales relacionadas con la red

Al optimizar la conectividad con Microsoft 365, ciertas configuraciones de red pueden tener un impacto negativo en la disponibilidad, interoperabilidad, rendimiento y experiencia del usuario de Microsoft 365. Microsoft no ha probado los siguientes escenarios de red con nuestros servicios y se sabe que causan problemas de conectividad.

- Terminación tls o inspección profunda de paquetes de cualquier dominio M365 con servidores proxy de cliente u otros tipos de dispositivos o servicios de red.

- Bloquear protocolos o versiones de protocolo específicos, como QUIC, WebSocket, etc., mediante la infraestructura o el servicio de red intermedios.

- Forzar la degradación o la conmutación por error de protocolos (como UDP--> TCP, TLS1.3 --> TLS1.2 --> TLS1.1) que se usan entre las aplicaciones cliente y los servicios de Microsoft 365.

- Enrutamiento de conexiones a través de la infraestructura de red que aplica su propia autenticación, como la autenticación de proxy.

Se recomienda a los clientes evitar el uso de estas técnicas de red para el tráfico destinado a dominios de Microsoft 365 y omitirlas para las conexiones de Microsoft 365.

Microsoft recomienda configurar un sistema automatizado para descargar y aplicar la lista de puntos de conexión de red M365 con regularidad. Consulte Administración de cambios para direcciones IP y direcciones URL de Microsoft 365 para obtener más información.

Comparación de la seguridad del perímetro de la red con la seguridad del punto de conexión

El objetivo de la seguridad de red tradicional es fortalecer el perímetro de la red corporativa frente a vulnerabilidades de seguridad malintencionadas e intrusiones. A medida que las organizaciones adoptan Microsoft 365, algunos servicios de red y datos se van migrando de manera total o parcial a la nube. En cuanto a los cambios fundamentales en la arquitectura de red, este proceso requiere una nueva evaluación de la seguridad de la red que tenga en cuenta factores emergentes:

- A medida que se adoptan servicios en la nube, los datos y servicios de red se distribuyen entre los centros de datos locales y la nube, y la seguridad perimetral por sí sola deja de bastar.

- Los usuarios remotos se conectan a recursos corporativos tanto en centros de datos locales como en la nube desde ubicaciones no controladas como hogares, hoteles y cafeterías.

- Las características de seguridad desarrolladas de propósito específico se integran cada vez más en los servicios en la nube y también pueden complementar o reemplazar los sistemas de seguridad existentes.

Microsoft ofrece una amplia gama de características de seguridad de Microsoft 365 y proporciona una guía prescriptiva para emplear las mejores prácticas de seguridad que pueden ayudarle a garantizar la seguridad de los datos y de la red para Microsoft 365. Entre los procedimientos recomendados se incluyen:

Uso de la autenticación multifactor (MFA) MFA agrega una capa adicional de protección a una estrategia de contraseña segura exigiendo a los usuarios que confirmen una llamada telefónica, un mensaje de texto o una notificación de aplicación en su teléfono inteligente después de escribir correctamente su contraseña.

Usar Microsoft Defender for Cloud Apps Configurar directivas para realizar un seguimiento de la actividad anómala y tomar medidas. Configure alertas con Microsoft Defender for Cloud Apps para que los administradores puedan revisar la actividad de usuario inusual o de riesgo, como descargar grandes cantidades de datos, varios intentos de inicio de sesión erróneos o conexiones desde direcciones IP desconocidas o peligrosas.

Configurar la prevención de la pérdida de datos (DLP) DLP le permite identificar datos confidenciales y crear directivas que contribuyen a evitar que los usuarios compartan los datos por error o de forma deliberada. DLP funciona en Microsoft 365, incluido en Exchange Online, SharePoint Online y OneDrive, de modo que los usuarios puedan cumplir las normativas sin interrumpir el flujo de trabajo.

Usar la Caja de seguridad del cliente Como administrador de Microsoft 365, puede usar la Caja de seguridad del cliente para controlar el acceso de un ingeniero de soporte técnico de Microsoft a sus datos durante una sesión de ayuda. En casos donde el ingeniero requiere acceso a los datos para solucionar un problema, la Caja de seguridad del cliente le permite aprobar o rechazar la solicitud de acceso.

Uso de la puntuación segura Una herramienta de análisis de seguridad que recomienda lo que puede hacer para reducir aún más el riesgo. La Puntuación segura analiza las actividades y la configuración de Microsoft 365 y las compara con una línea de base establecida por Microsoft. Obtiene una puntuación en función de la alineación con los procedimientos recomendados de seguridad.

Para lograr un enfoque holístico de seguridad mejorada, se debería tener en cuenta lo siguiente:

- Trasladar el énfasis de la seguridad perimetral a la seguridad de los puntos de conexión mediante la aplicación de características de seguridad de cliente de Office y basadas en la nube.

- Restringir el perímetro de seguridad al centro de datos

- Habilitar la confianza equivalente para dispositivos de usuario dentro la oficina o en ubicaciones remotas

- Centrarse en proteger la ubicación de los datos y la ubicación del usuario

- Los equipos de usuarios administrados tienen un nivel de confianza superior con la seguridad de los puntos de conexión

- Administrar toda la seguridad de la información de forma holística, en lugar de centrarse únicamente en el perímetro

- Redefinir WAN y crear una seguridad de red perimetral permitiendo al tráfico de confianza omitir los dispositivos de seguridad y trasladando los dispositivos no administrados a las redes Wi-Fi de invitado

- Reducir los requisitos de seguridad de red del perímetro WAN corporativo

- Algunos dispositivos de seguridad de perímetro de red, como firewalls, siguen siendo necesarios, pero la carga disminuye

- Garantiza la salida local para el tráfico de Microsoft 365

- Las mejoras se pueden realizar de manera progresiva, tal y como se describe en la sección Optimización incremental. Algunas técnicas de optimización pueden ofrecer mejores proporciones de costo/beneficio en función de la arquitectura de red y debe elegir optimizaciones que tengan más sentido para su organización.

Para más información sobre la seguridad y el cumplimiento de Microsoft 365, consulte el artículo Seguridad de Microsoft 365 y Microsoft Purview.

Optimización incremental

Hemos representado el modelo de conectividad de red ideal para SaaS anteriormente en este artículo, pero para muchas organizaciones grandes con arquitecturas de red históricamente complejas, no resulta práctico realizar directamente todos estos cambios. En esta sección, se describen muchos cambios incrementales que pueden ayudar a mejorar el rendimiento y la confiabilidad de Microsoft 365.

Los métodos que usará para optimizar el tráfico de Microsoft 365 varían según la topología de red y los dispositivos de red que haya implementado. Las grandes empresas con muchas ubicaciones y prácticas de seguridad de red complejas necesitan desarrollar una estrategia que incluya la mayoría o todos los principios enumerados en la sección Principios de conectividad de Microsoft 365 , mientras que las organizaciones más pequeñas solo deben tener en cuenta uno o dos.

Puede abordar la optimización como un proceso gradual y aplicar cada método de manera sucesiva. En la tabla siguiente se enumeran los métodos de optimización clave en orden de su efecto en la latencia y confiabilidad para el mayor número de usuarios.

| Método de optimización | Description | Impacto |

|---|---|---|

| Resolución de DNS y salida de Internet locales | Aprovisionar los servidores DNS locales en cada ubicación y asegurarse de que la salida a Internet de las conexiones de Microsoft 365 esté lo más cerca posible de la ubicación del usuario. | Minimizar la latencia Mejorar la confiabilidad de la conectividad con el punto de entrada de Microsoft 365 más cercano |

| Agregar puntos de salida regionales | Si la red corporativa tiene varias ubicaciones pero un solo punto de salida, agregue puntos de salida regionales para permitir a los usuarios conectarse al punto de entrada de Microsoft 365 más cercano. | Minimizar la latencia Mejorar la confiabilidad de la conectividad con el punto de entrada de Microsoft 365 más cercano |

| Omitir servidores proxy y dispositivos de inspección | Configurar los exploradores con archivos PAC que envíen solicitudes de Microsoft 365 directamente a los puntos de salida. Configurar los enrutadores perimetrales y firewalls para permitir el tráfico de Microsoft 365 sin inspección. |

Minimizar la latencia Reducir la carga en los dispositivos de red |

| Habilitar la conexión directa para usuarios VPN | En el caso de los usuarios VPN, habilite las conexiones de Microsoft 365 para que puedan conectarse directamente desde la red del usuario, en lugar de usar el túnel VPN mediante la implementación de tunelización dividida. | Minimizar la latencia Mejorar la confiabilidad de la conectividad con el punto de entrada de Microsoft 365 más cercano |

| Migrar de WAN tradicional a SD-WAN | Las redes de área extensa definidas por software (SD-WAN) simplifican la administración de WAN y mejoran el rendimiento al reemplazar los enrutadores WAN tradicionales por aplicaciones virtuales, de forma similar a la virtualización de los recursos de proceso mediante máquinas virtuales (VM). | Mejorar el rendimiento y la manejabilidad del tráfico WAN Reducir la carga en los dispositivos de red |

Artículos relacionados

Información general de conectividad de red de Microsoft 365

Administrar puntos de conexión de Office 365

Direcciones URL e intervalos de direcciones IP de Office 365

Dirección IP de Office 365 y servicio web de URL

Evaluar la conectividad de red de Microsoft 365

Planeamiento de red y ajuste del rendimiento para Microsoft 365

Ajuste del rendimiento de Office 365 mediante líneas base y el historial de rendimiento

Plan de solución de problemas de rendimiento para Office 365

Prueba de conectividad de Microsoft 365