Oharra

Orrialde honetara sartzeak baimena behar du. Saioa hasteko edo direktorioak aldatzen saia zaitezke.

Orrialde honetara sartzeak baimena behar du. Direktorioak aldatzen saia zaitezke.

Oharra

Aurrebista-eginbideak ez daude ekoizpenerako diseinatuta, eta funtzionalitate murriztua izan dezakete. Eginbide horiek kaleratze ofiziala baino lehen dauden erabilgarri, bezeroek atzitu eta beren oharrak eman ditzaten.

Dokumentu tekniko honek *Test Engine*-ko autentifikazio-mekanismoen segurtasun-arkitektura azaltzen du. Power Apps Autentifikazio-metodoak hautatu eta konfiguratzeko erabiltzaileari zuzendutako gidaritza lortzeko, ikus Autentifikazio Gida.

Autentifikazio metodoen ikuspegi orokorra

Test Engine-k bi autentifikazio-metodo nagusi onartzen ditu:

- Biltegiratze Egoeraren Autentifikazioa - Nabigatzailearen cookie iraunkorretan eta biltegiratze egoeran oinarrituta

- Ziurtagirietan Oinarritutako Autentifikazioa - X.509 ziurtagirietan eta Dataverse integrazioan oinarrituta

Bi metodoak segurtasun-eskakizun modernoak onartzeko diseinatuta daude, besteak beste, faktore anitzeko autentifikazioa (MFA) eta sarbide baldintzatuko politikak.

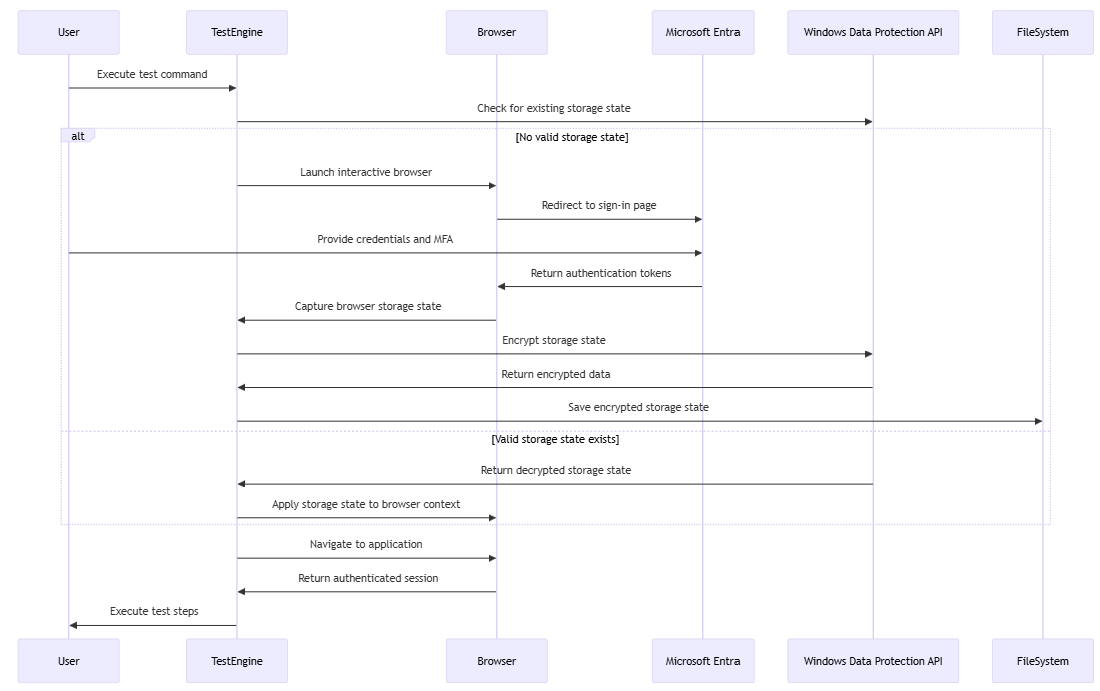

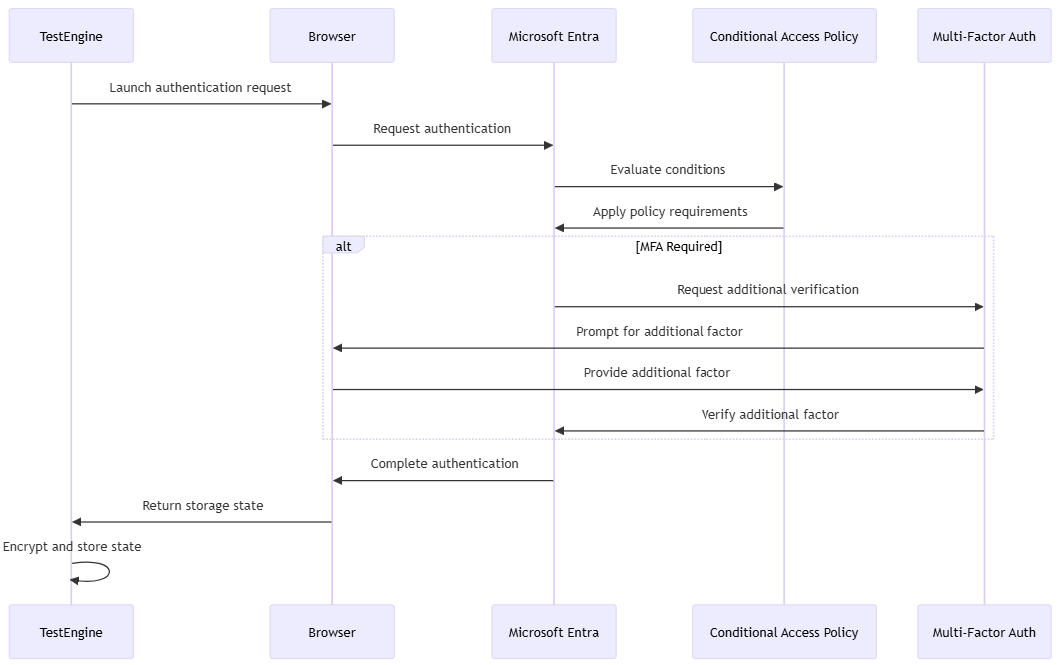

Biltegiratze egoeraren autentifikazio arkitektura

Biltegiratze egoeraren autentifikazio metodoak Playwright-en arakatzailearen testuinguruaren kudeaketa erabiltzen du autentifikazio tokenak modu seguruan gordetzeko eta berrerabiltzeko.

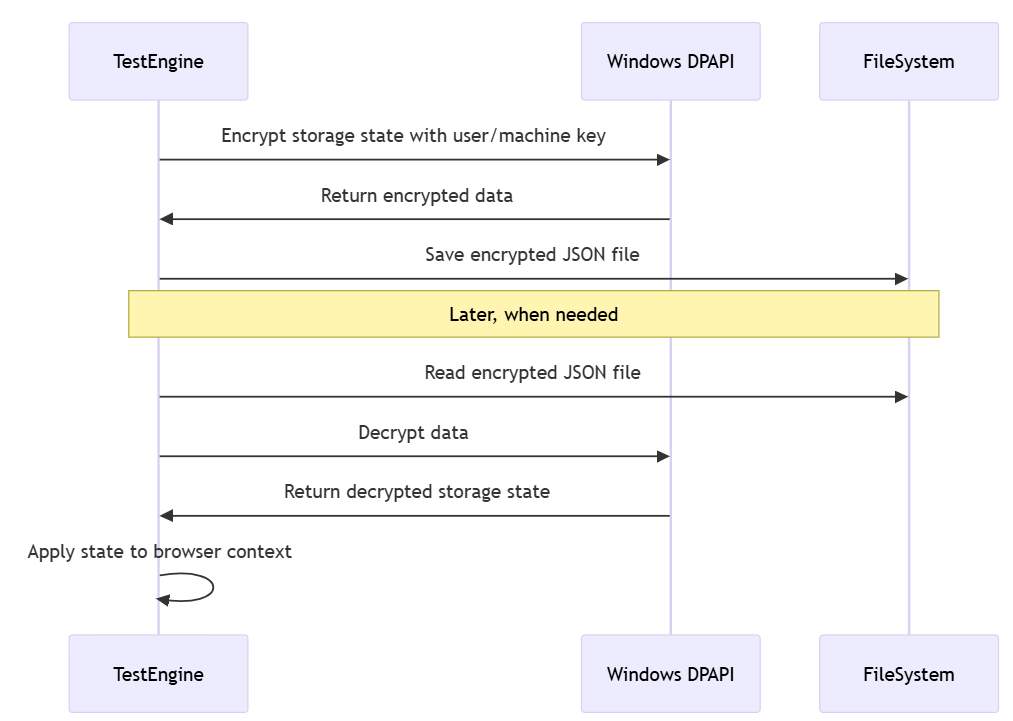

Windows Datuen Babeserako inplementazioa

Tokiko biltegiratze egoeraren inplementazioak Windows Data Protection API (DPAPI) erabiltzen du biltegiratze segururako:

Segurtasunari buruzko irizpideak

Biltegiratze egoeraren segurtasun arkitekturak honako hau eskaintzen du:

- DPAPI enkriptazioa erabiliz atsedenaldian dauden autentifikazio-tokenen babesa

- MFA eta sarbide baldintzatuko gidalerroen laguntza Microsoft Entra

- Sandbox isolamendua Playwright-en arakatzailearen testuinguruen bidez

- Saio-bizitzarako gidalerroen betetzea Microsoft Entra

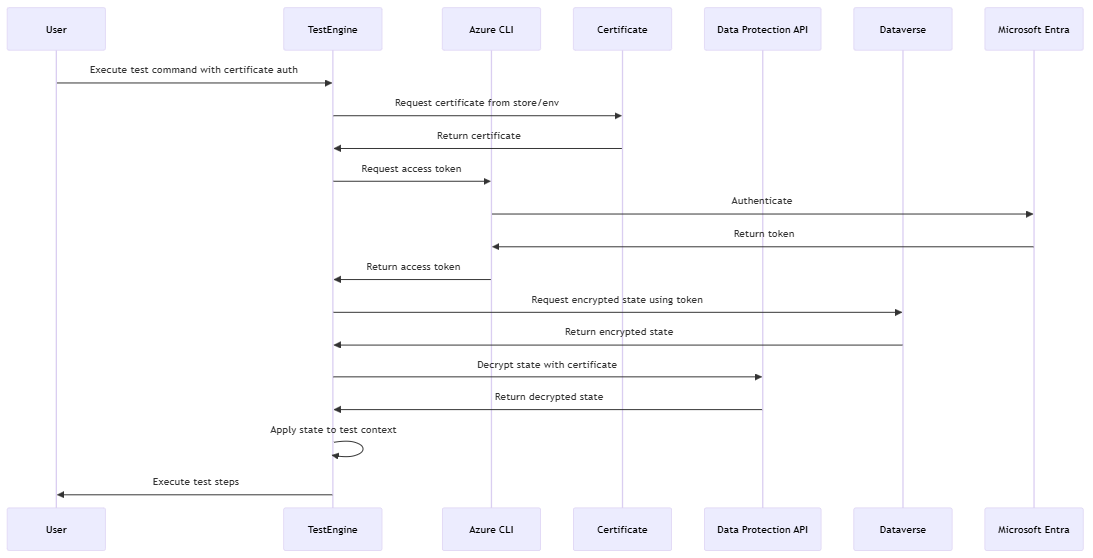

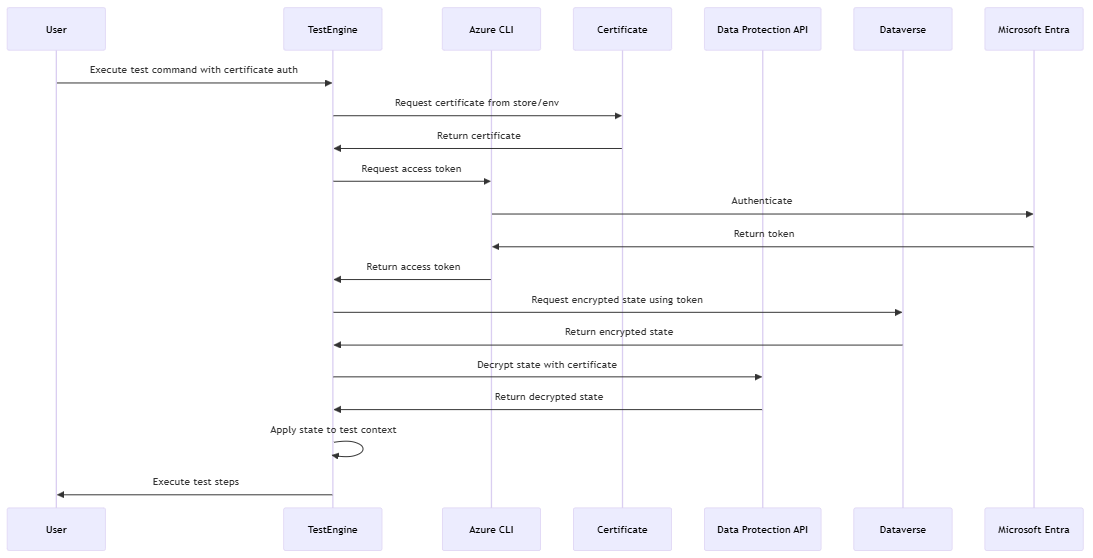

Ziurtagirietan oinarritutako autentifikazio arkitektura

Ziurtagirietan oinarritutako autentifikazioa Dataverse -rekin integratzen da eta X.509 ziurtagiriak erabiltzen ditu atsedenaldian dagoen informazioaren segurtasuna eta enkriptatzea hobetzeko.

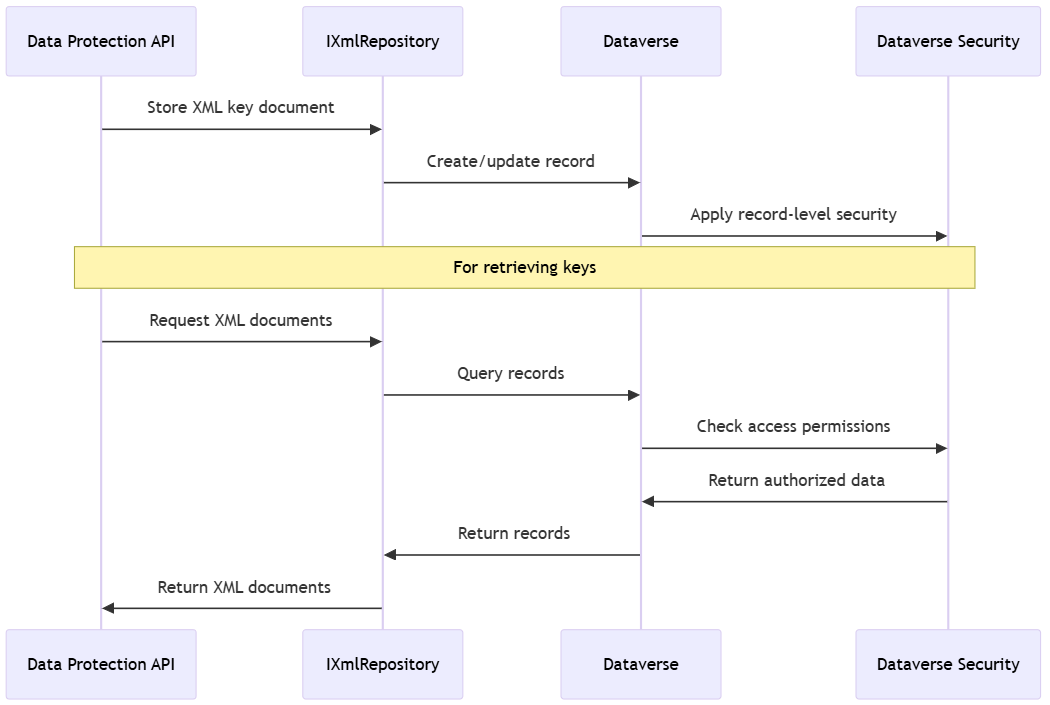

Dataverse biltegiratze inplementazioa

Inplementazioak XML biltegi pertsonalizatu bat erabiltzen du babes-giltzak modu seguruan gordetzeko: Dataverse

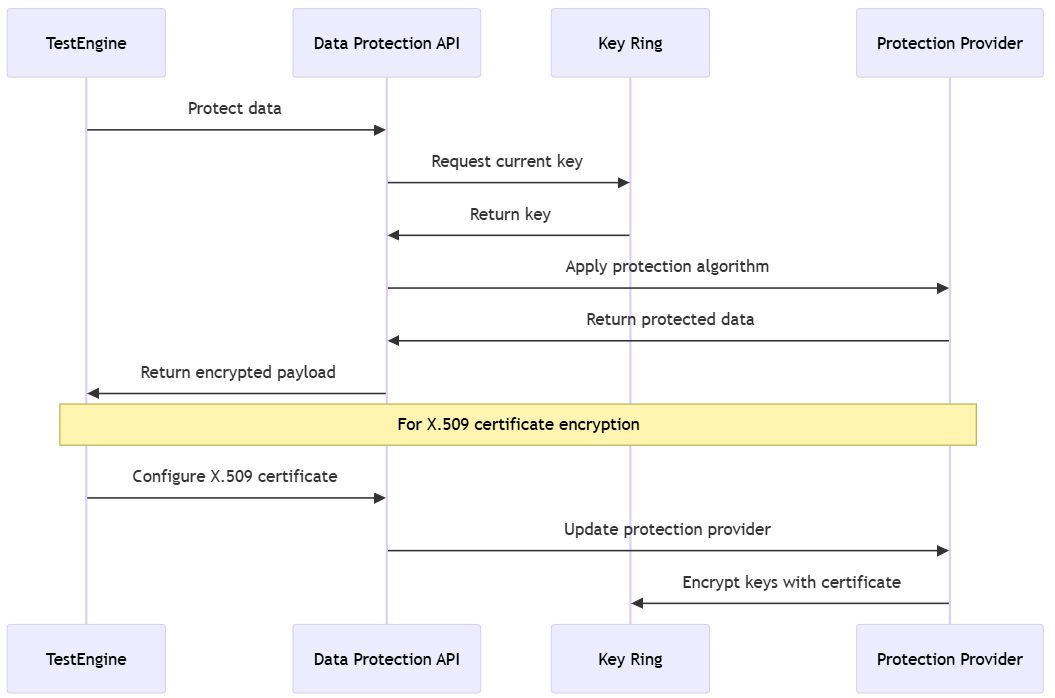

Enkriptazio teknologia

Hurrengo atalek Test Engine-k autentifikazio-datuak geldirik daudenean eta bidean daudenean babesteko erabiltzen dituen enkriptazio-algoritmoak eta gakoen kudeaketa-metodoak deskribatzen dituzte.

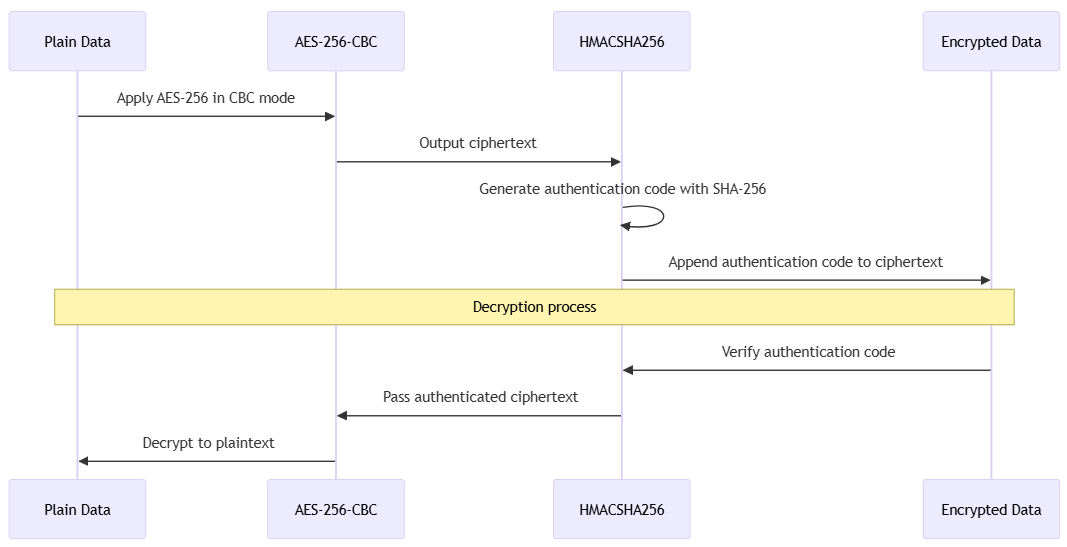

AES-256-CBC + HMACSHA256

Berez, datu-balioak AES-256-CBC eta HMACSHA256 konbinazio batekin enkriptatzen dira:

Ikuspegi honek honako hau eskaintzen du:

- Konfidentzialtasuna AES-256 enkriptazioaren bidez

- Osotasuna HMAC egiaztapenaren bidez

- Datu-iturriaren autentifikazioa

Datuen Babeserako APIaren integrazioa

Proba Motorra Core-ren Datuen Babeserako APIarekin integratzen da gakoak kudeatzeko eta enkriptatzeko: ASP.NET

XML biltegi pertsonalizatuaren inplementazioa

Test Engine-k IXmlRepository pertsonalizatu bat ezartzen du integraziorako Dataverse :

Baldintzapeko sarbidea eta MFA bateragarritasuna

Test Engine-ren autentifikazio-arkitektura baldintzapeko sarbide-politikekin ezin hobeto funtzionatzeko diseinatuta dago: Microsoft Entra

Segurtasun-kontu aurreratuak

Hurrengo atalek autentifikazio-datuen babesa hobetzen duten eta enpresa-inguruneetan eragiketa seguruak laguntzen dituzten beste segurtasun-ezaugarri eta integrazio batzuk nabarmentzen dituzte.

Dataverse segurtasun ereduaren integrazioa

Test Engine-k Dataverse-ren segurtasun-eredu sendoa erabiltzen du:

- Erregistro-mailako segurtasuna - Gordetako autentifikazio-datuetarako sarbidea kontrolatzen du

- Partekatze eredua - Proba autentifikazio testuinguruak modu seguruan partekatzea ahalbidetzen du

- Auditoria - Autentifikazio-datu sentikorretarako sarbidea kontrolatzen du

- Zutabe-mailako segurtasuna - Eremu sentikorren babes zehatza eskaintzen du

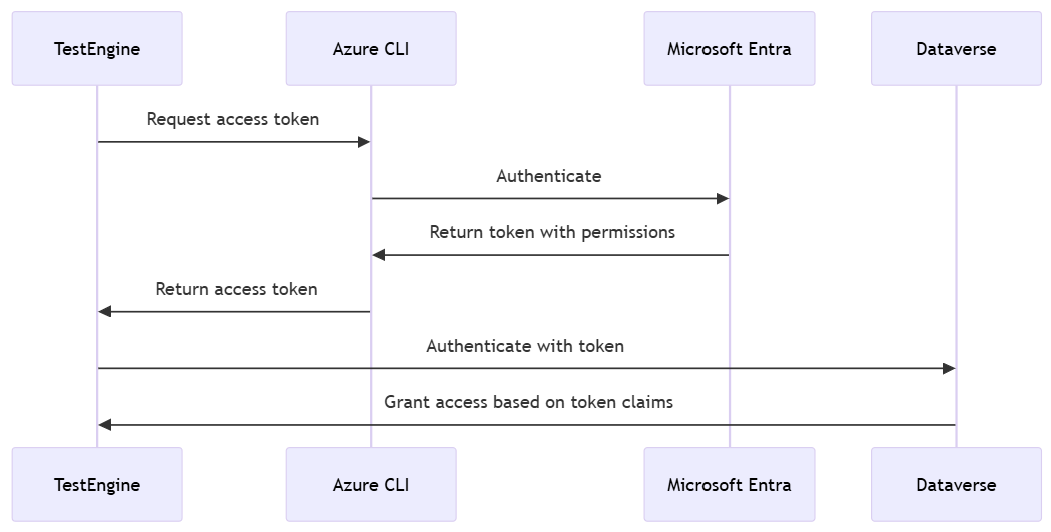

Azure CLI tokenen kudeaketa

Autentifikaziorako, Test Engine-k sarbide-tokenak modu seguruan lortzen ditu: Dataverse

Segurtasun-jardunbide egokienak

Test Engine autentifikazioa ezartzerakoan, kontuan hartu segurtasun-jardunbide egokienak hauek:

- Gutxieneko baimenen sarbidea - Eman beharrezko baimen minimoak proba-kontuei

- Ziurtagirien txandaketa erregularra - Ziurtagiriak aldian-aldian eguneratu

- CI/CD aldagaiak babestu - Datu sentikorrak dituzten kanalizazio aldagaiak babestu

- Sarbide-auditoretza - Autentifikazio-baliabideetarako sarbidea kontrolatu

- Ingurunearen isolamendua - Erabili ingurune bereiziak probak egiteko

Etorkizuneko segurtasun hobekuntzak

Autentifikazio-segurtasun arkitekturaren etorkizuneko hobekuntza posibleen artean daude:

- Azure Key Vault-ekin integrazioa sekretuen kudeaketa hobetua lortzeko

- Azure inguruneetan kudeatutako identitateen laguntza

- Erregistro eta segurtasun monitorizazio gaitasun hobetuak

- Plataforma anitzeko eszenatokietarako babes-hornitzaile gehiago

Erlazionatutako artikuluak

Datuen Babesa ASP.NET Muinean

Windows Datuen Babeserako APIa

Microsoft Entra autentifikazio

Dataverse segurtasun eredua

X.509 ziurtagirian oinarritutako autentifikazioa