Oharra

Orrialde honetara sartzeak baimena behar du. Saioa hasteko edo direktorioak aldatzen saia zaitezke.

Orrialde honetara sartzeak baimena behar du. Direktorioak aldatzen saia zaitezke.

En este artículo se describe el proceso para registrar un origen de base de datos de Azure SQL en Microsoft Purview. Incluye instrucciones para autenticar e interactuar con la base de datos SQL.

Funciones admitidas

Funcionalidades de examen

| Extracción de metadatos | Examen completo | Examen incremental | Examen con ámbito |

|---|---|---|---|

| Sí | Sí | Sí | Sí |

Al examinar Azure SQL Base de datos, Microsoft Purview admite la extracción de metadatos técnicos de estos orígenes:

- Servidor

- Base de datos

- Schemas

- Tablas, incluidas las columnas

- Vistas, incluidas las columnas

- Procedimientos almacenados (con la extracción de linaje habilitada)*

- Ejecuciones de procedimientos almacenados (con la extracción de linaje habilitada)*

Al configurar un examen, puede establecer un ámbito adicional después de proporcionar el nombre de la base de datos seleccionando tablas y vistas según sea necesario.

* El examen de extracción de linaje de procedimiento almacenado tiene algunas limitaciones. Consulte la sección Limitaciones conocidas de esta página para obtener más información.

Otras funcionalidades

Para obtener clasificaciones, etiquetas de confidencialidad, directivas, linaje de datos y vista dinámica, consulte la lista de funcionalidades admitidas.

Limitaciones conocidas

Para la extracción de linaje de procedimientos almacenados (SP):

No se admite el examen de extracción de linaje de SP si el servidor lógico de Azure deshabilita el acceso público o no permite que Azure servicios accedan a él.

Actualmente no se admite el examen de extracción de linaje de SP si los procedimientos almacenados contienen una consulta INSERT o DROP.

No se admite el examen de extracción de linaje de SP si la cuenta de Microsoft Purview deshabilita el acceso público.

- El examen de extracción de linaje de SP está programado para ejecutarse cada seis horas de forma predeterminada. La frecuencia no se puede cambiar.

- El linaje solo se captura cuando la ejecución del procedimiento almacenado transfiere datos de una tabla a otra. Y no se admite para tablas temporales.

- No se admite la extracción de linaje para funciones o desencadenadores.

- Debido a las siguientes limitaciones, podría ver recursos duplicados en el catálogo si tiene escenarios como:

- Los nombres de objeto de los recursos y los nombres completos siguen el caso usado en las instrucciones de procedimiento almacenado, que podrían no alinearse con el caso del objeto en el origen de datos original.

- Cuando se hace referencia a vistas SQL en procedimientos almacenados, se capturan actualmente como tablas SQL.

Para los recursos escaneados:

Para un examen completo, en lugar del tipo de datos INT y NUMERIC, DECIMAL se muestra como un tipo de datos para las propiedades de recursos de SQL. Si la longitud del campo es MAX, se muestra como cero (0).

Para el tipo de datos nchar , la longitud de la columna se muestra en el recuento de caracteres.

Nota:

El linaje también se admite si Azure SQL tablas o vistas se usan como origen o receptor en Azure Data Factory actividades de copia y Data Flow.

Requisitos previos

Una cuenta de Azure con una suscripción activa. Cree una cuenta de forma gratuita.

Una cuenta de Microsoft Purview activa.

Permisos de administrador de origen de datos y lector de datos, para que pueda registrar un origen y administrarlo en el portal de gobernanza de Microsoft Purview. Para obtener más información, consulte Control de acceso en el portal de gobernanza de Microsoft Purview.

Registro del origen de datos

Antes de examinar, es importante registrar el origen de datos en Microsoft Purview:

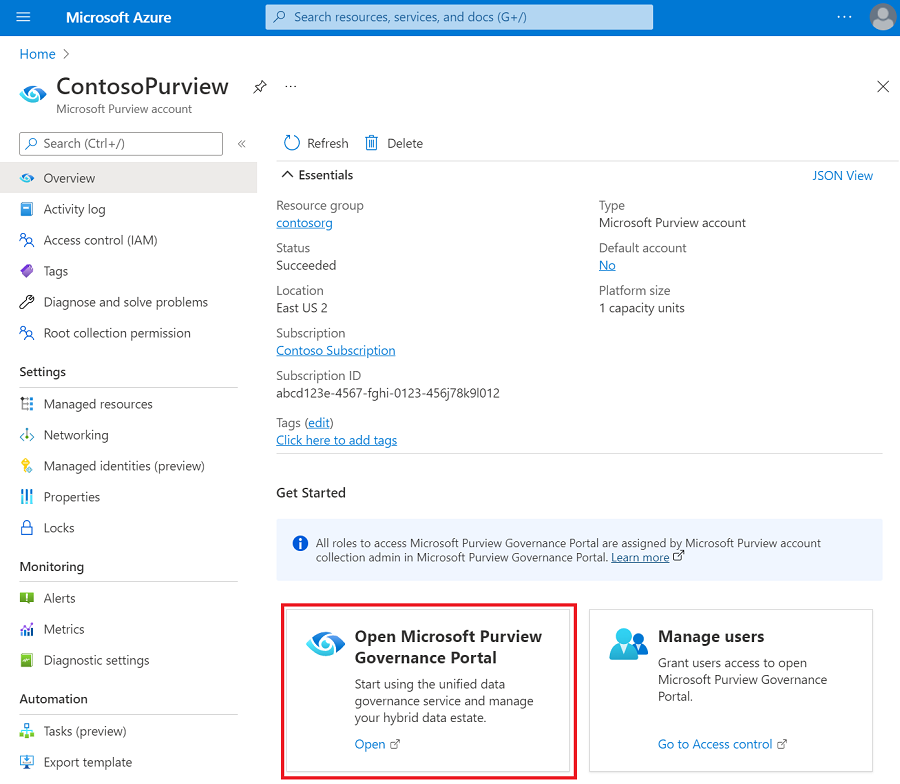

Abra el portal de gobernanza de Microsoft Purview:

- Vaya directamente a https://web.purview.azure.com la cuenta de Microsoft Purview y selecciónela.

- Abra el Azure Portal, busque y seleccione la cuenta de Microsoft Purview. Seleccione el botón Portal de gobernanza de Microsoft Purview .

Vaya al mapa de datos.

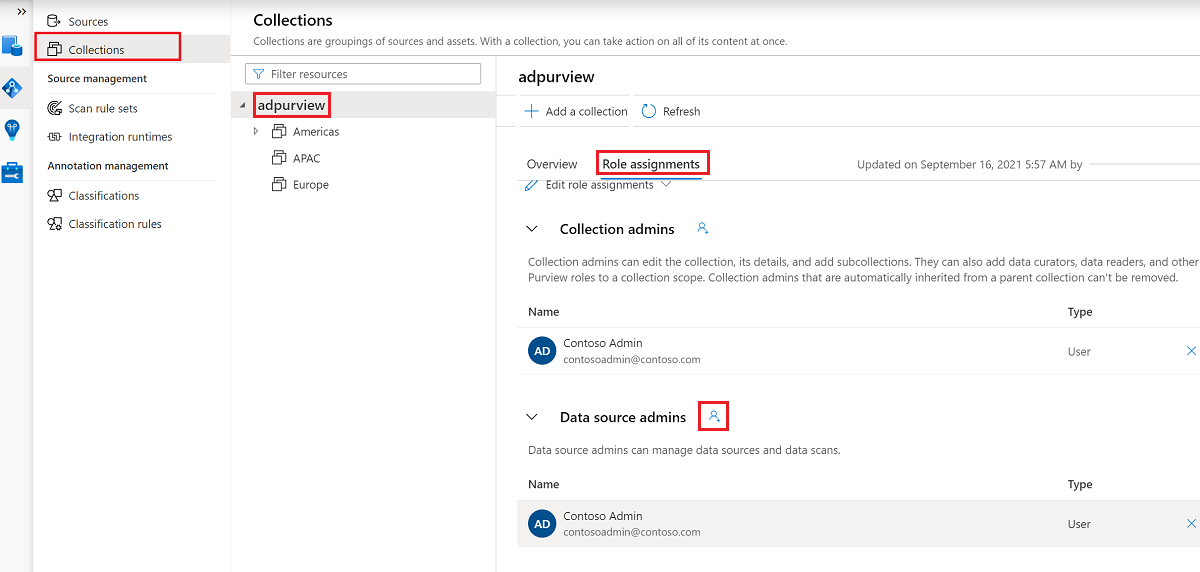

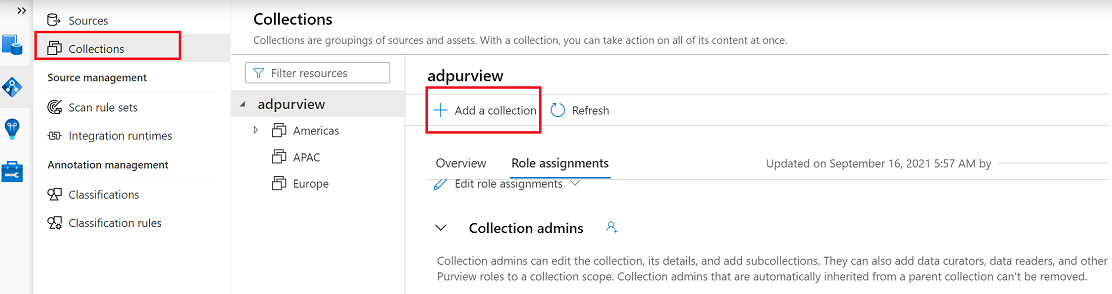

Para crear la jerarquía de colecciones , vaya a Colecciones y seleccione Agregar una colección. Asigne permisos a subcolecciones individuales según sea necesario.

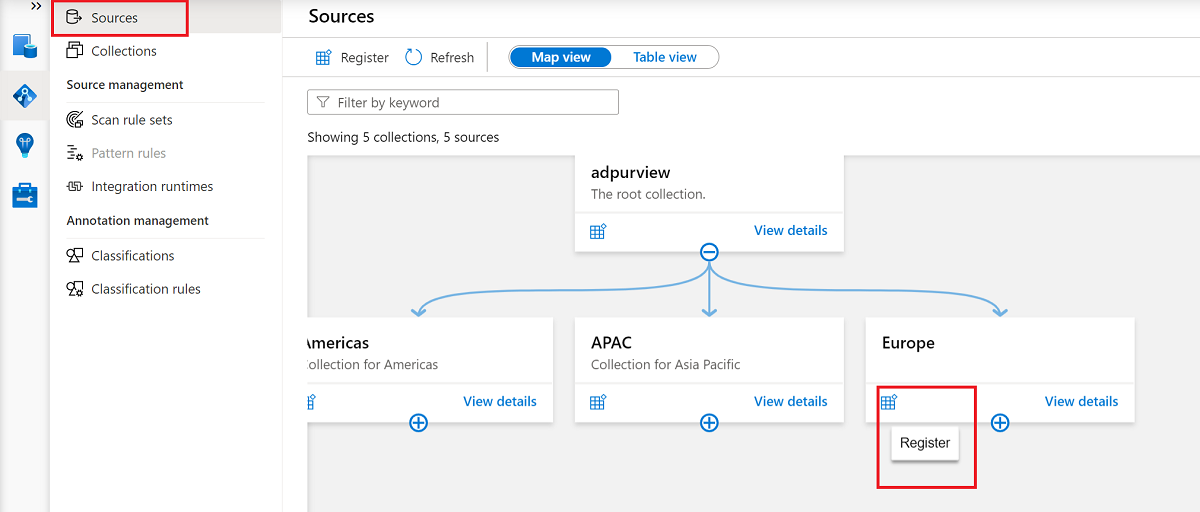

Vaya a la colección adecuada en Orígenes y, a continuación, seleccione el icono Registrar para registrar una nueva base de datos SQL.

Seleccione el origen de datos Azure SQL Database y, a continuación, seleccione Continuar.

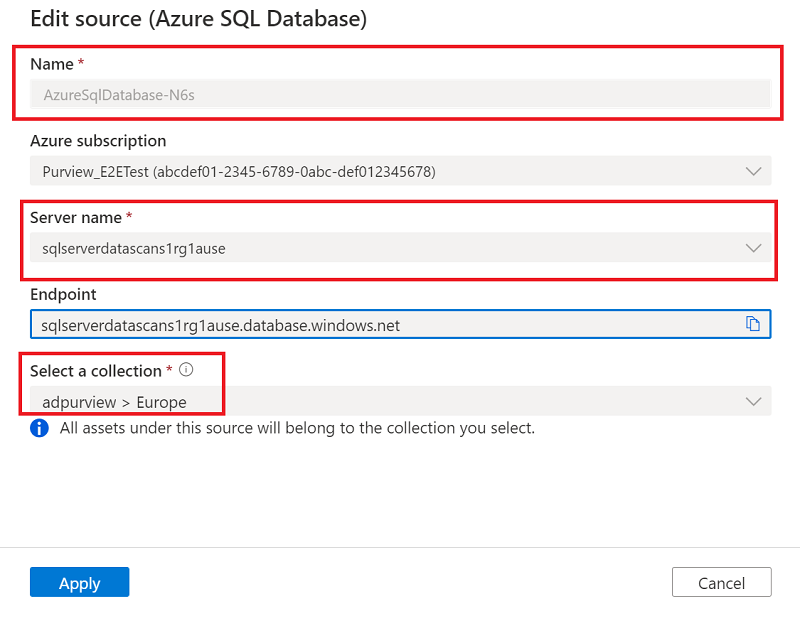

En Nombre, proporcione un nombre adecuado para el origen de datos. Seleccione los nombres pertinentes para Azure suscripción, Nombre del servidor y Seleccione una colección y, a continuación, seleccione Aplicar.

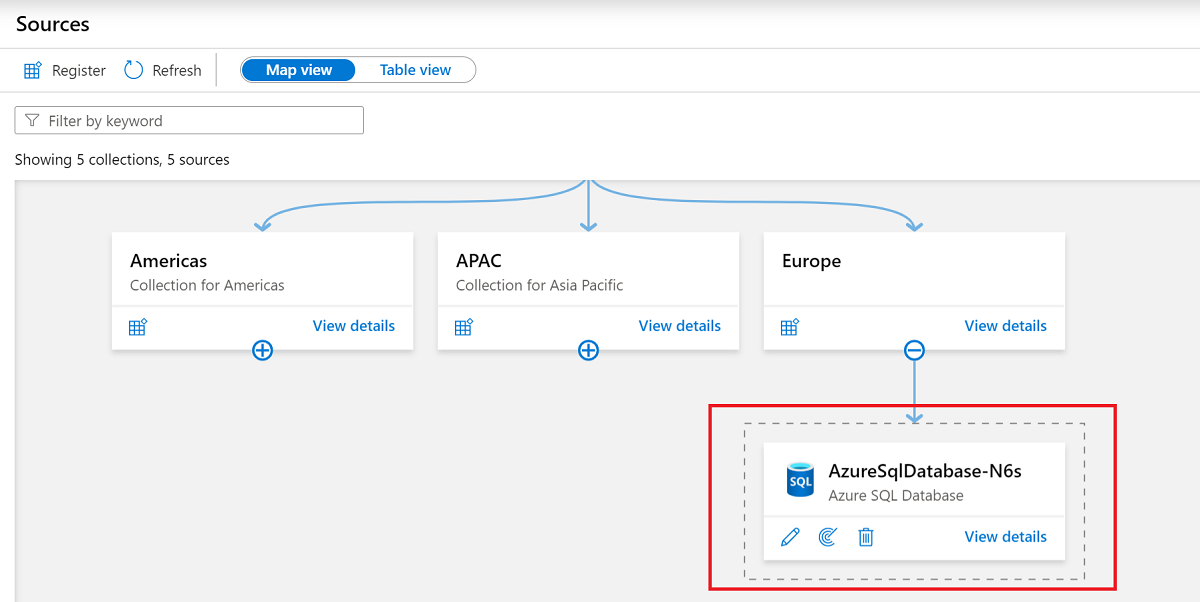

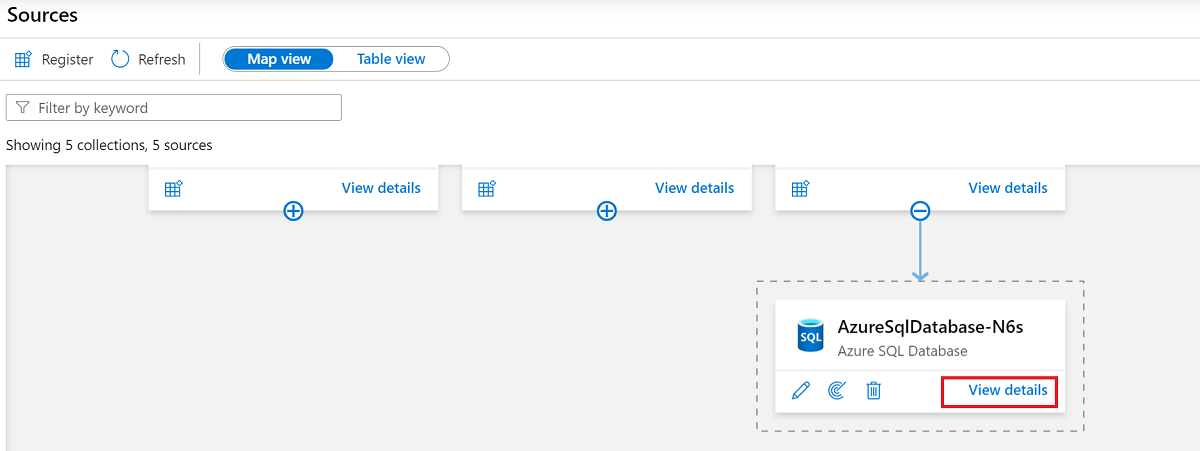

Confirme que la base de datos SQL aparece en la colección seleccionada.

Actualización de la configuración del firewall

Si el servidor de base de datos tiene habilitado un firewall, debe actualizar el firewall para permitir el acceso de una de las siguientes maneras:

- Permitir conexiones Azure a través del firewall. Se trata de una opción sencilla para enrutar el tráfico a través de Azure redes, sin necesidad de administrar máquinas virtuales.

- Instale un entorno de ejecución de integración autohospedado en una máquina de la red y asígnele acceso a través del firewall. Si tiene una red virtual privada configurada dentro de Azure o tiene cualquier otra red cerrada configurada, el uso de un entorno de ejecución de integración autohospedado en una máquina dentro de esa red le permitirá administrar completamente el flujo de tráfico y usar la red existente.

- Use una red virtual administrada. La configuración de una red virtual administrada con su cuenta de Microsoft Purview le permite conectarse a Azure SQL mediante el entorno de ejecución de integración de Azure en una red cerrada.

Para obtener más información sobre el firewall, consulte la documentación del firewall de Azure SQL Database.

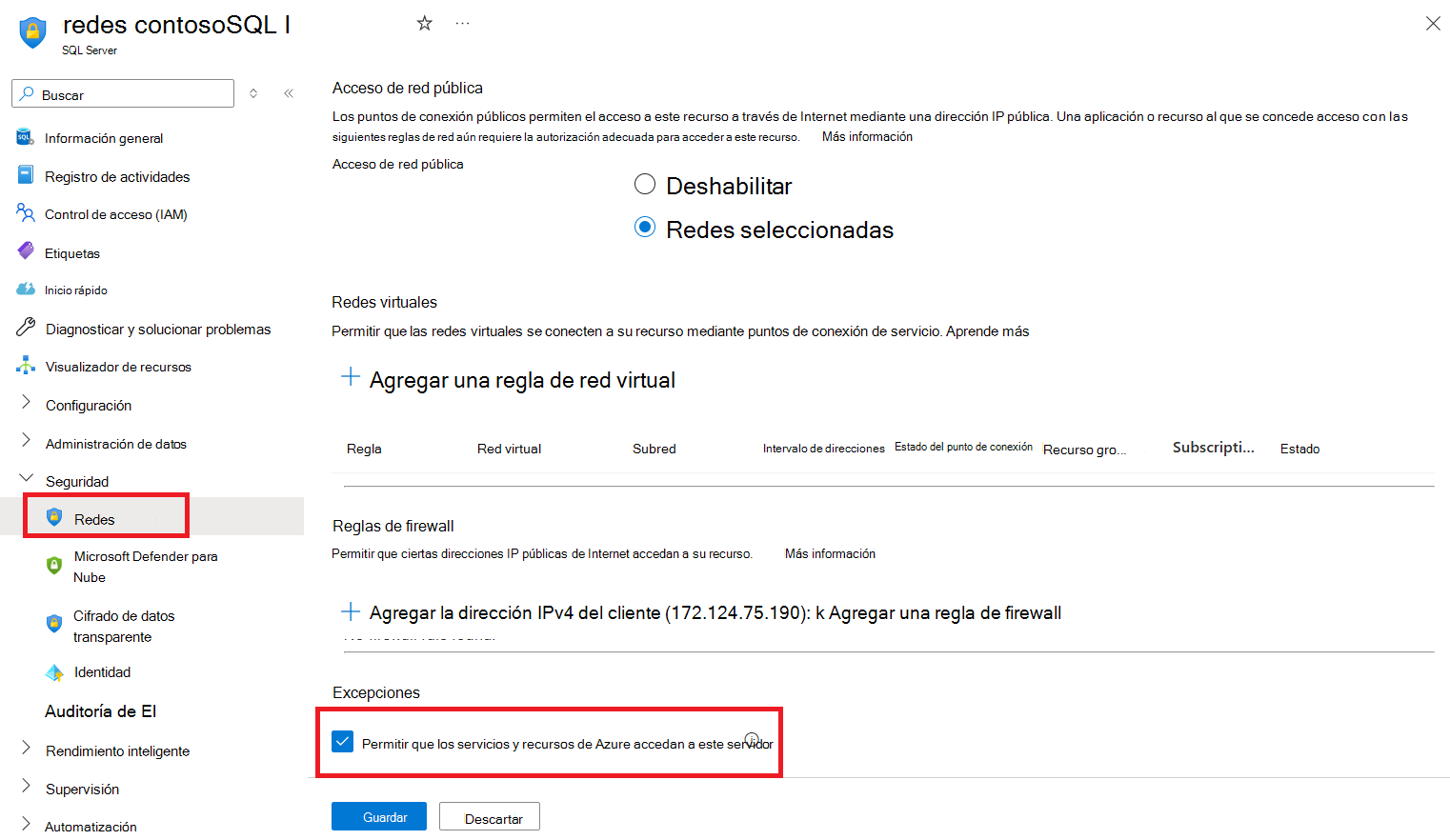

Permitir conexiones Azure

La habilitación de conexiones Azure permite que Microsoft Purview se conecte al servidor sin necesidad de actualizar el propio firewall.

- Vaya a la cuenta de base de datos.

- En la página Información general , seleccione el nombre del servidor.

- Seleccione Redes de seguridad>.

- En Allow Azure services and resources to access this server (Permitir que los servicios y recursos de Azure accedan a este servidor), seleccione Sí.

Para obtener más información sobre cómo permitir conexiones desde dentro de Azure, consulte la guía de procedimientos.

Instalación de un entorno de ejecución de integración autohospedado

Puede instalar un entorno de ejecución de integración autohospedado en una máquina para conectarse con un recurso en una red privada:

- Elija el entorno de ejecución de integración adecuado para el escenario.

- Cree e instale el entorno de ejecución de integración:

- Para usar un entorno de ejecución de integración autohospedado:siga el artículo para crear y configurar un entorno de ejecución de integración autohospedado.

- Para usar un entorno de ejecución de integración autohospedado compatible con Kubernetes:siga el artículo para crear y configurar un entorno de ejecución de integración compatible con Kubernetes.

- Compruebe la configuración de red del servidor de base de datos para confirmar que un punto de conexión privado es accesible para la máquina que contiene el entorno de ejecución de integración autohospedado. Agregue la dirección IP de la máquina si aún no tiene acceso.

- Si el servidor lógico está detrás de un punto de conexión privado o de una red virtual, puede usar un punto de conexión privado de ingesta para garantizar el aislamiento de red de un extremo a otro.

Configuración de la autenticación para un examen

Para examinar el origen de datos, debe configurar un método de autenticación en Azure SQL Database.

Importante

Si usa un entorno de ejecución de integración autohospedado para conectarse al recurso, las identidades administradas asignadas por el sistema y asignadas por el usuario no funcionarán. Debe usar la autenticación de entidad de servicio o la autenticación de SQL.

Microsoft Purview admite las siguientes opciones:

Identidad administrada asignada por el sistema (SAMI) (recomendado). Se trata de una identidad que está asociada directamente a su cuenta de Microsoft Purview. Le permite autenticarse directamente con otros recursos de Azure sin necesidad de administrar un conjunto de credenciales o un usuario entre sí.

El SAMI se crea cuando se crea el recurso de Microsoft Purview. El SAMI se administra mediante Azure y usa el nombre de la cuenta de Microsoft Purview. La SAMI no se puede usar actualmente con un entorno de ejecución de integración autohospedado para Azure SQL.

Para obtener más información, consulte información general sobre la identidad administrada.

Identidad administrada asignada por el usuario (UAMI) (versión preliminar). De forma similar a un SAMI, un UAMI es un recurso de credenciales que permite a Microsoft Purview autenticarse en Microsoft Entra ID.

La UAMI la administran los usuarios en Azure, en lugar de Azure, lo que le da más control sobre la seguridad. La UAMI no se puede usar actualmente con un entorno de ejecución de integración autohospedado para Azure SQL.

Para obtener más información, consulte la guía para identidades administradas asignadas por el usuario.

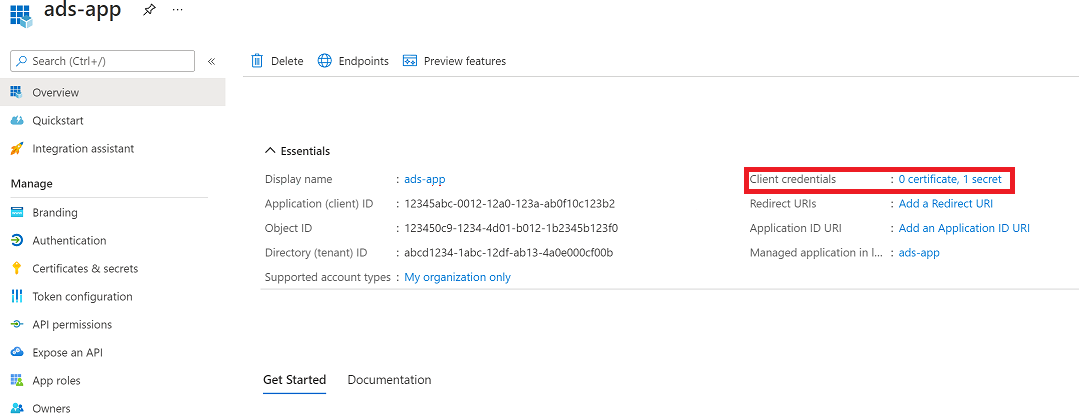

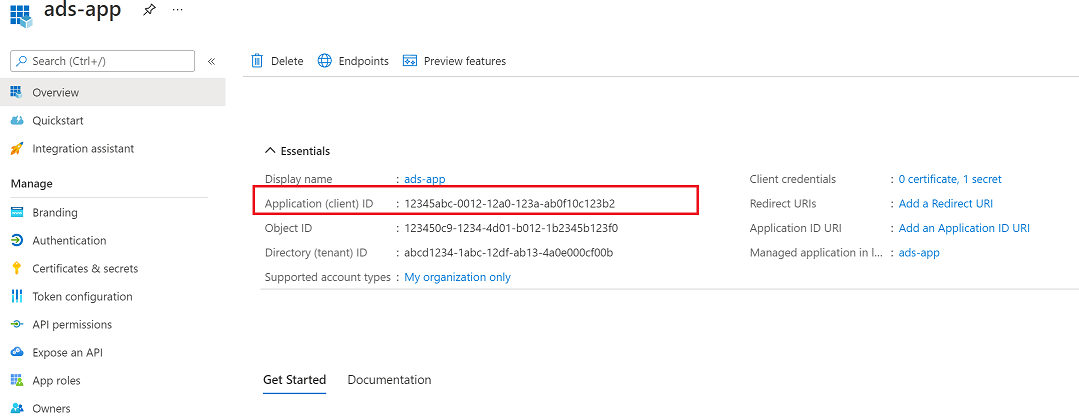

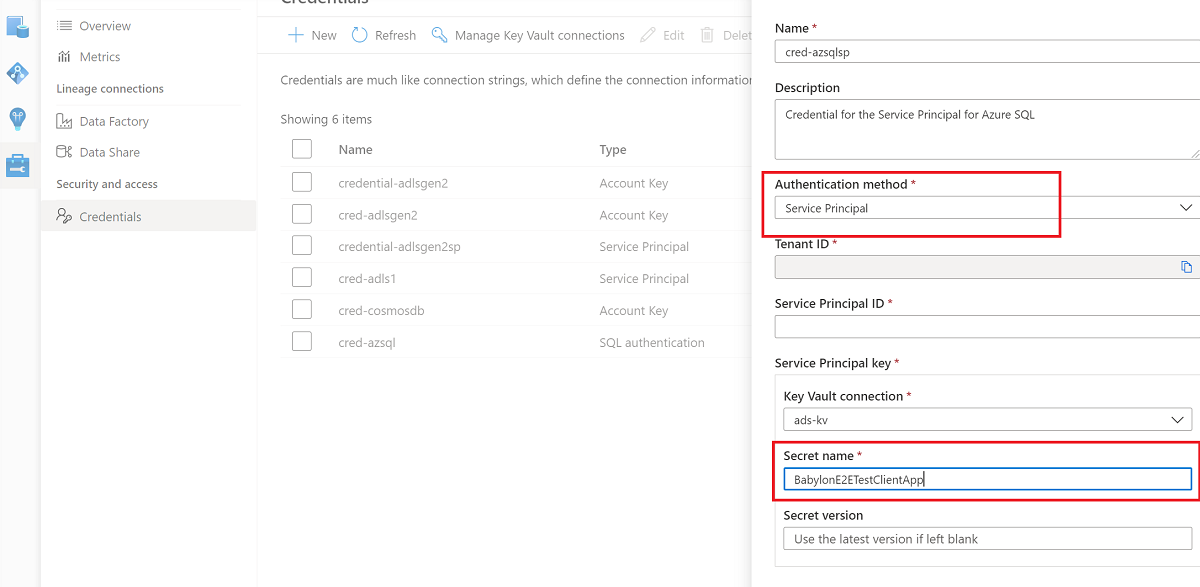

Entidad de servicio. Una entidad de servicio es una aplicación a la que se pueden asignar permisos como cualquier otro grupo o usuario, sin asociarse directamente con una persona. La autenticación para las entidades de servicio tiene una fecha de expiración, por lo que puede ser útil para proyectos temporales.

Para obtener más información, consulte la documentación de la entidad de servicio.

Autenticación de SQL. Conéctese a la base de datos SQL con un nombre de usuario y una contraseña. Para obtener más información, consulte la documentación de autenticación de SQL.

Si necesita crear un inicio de sesión, siga esta guía para consultar una base de datos SQL. Use esta guía para crear un inicio de sesión mediante T-SQL.

Nota:

Asegúrese de seleccionar la opción Azure SQL Base de datos en la página.

Para conocer los pasos para autenticarse con la base de datos SQL, seleccione el método de autenticación elegido en las pestañas siguientes.

Nota:

Solo el inicio de sesión principal de nivel de servidor (creado por el proceso de aprovisionamiento) o los miembros del loginmanager rol de base de datos de la base de datos maestra pueden crear nuevos inicios de sesión. La cuenta de Microsoft Purview debe poder examinar los recursos unos 15 minutos después de obtener permisos.

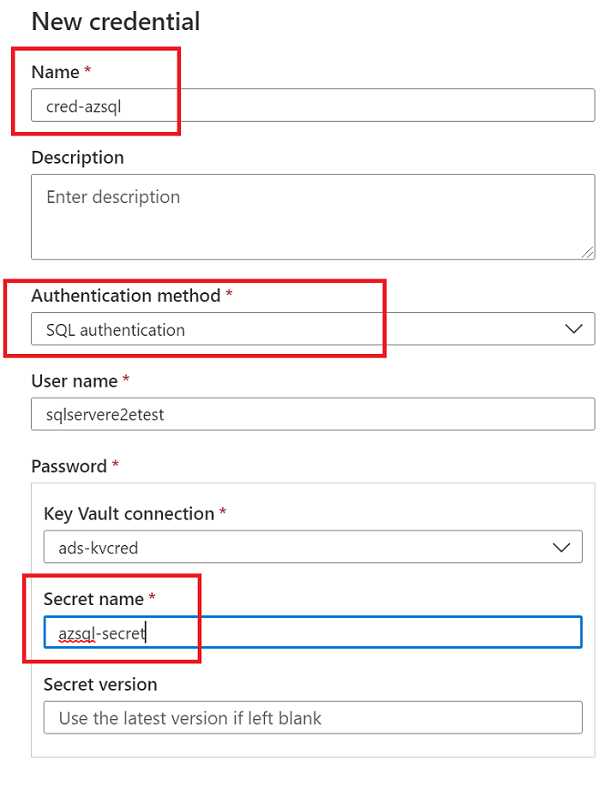

Necesita un inicio de sesión de SQL con al menos

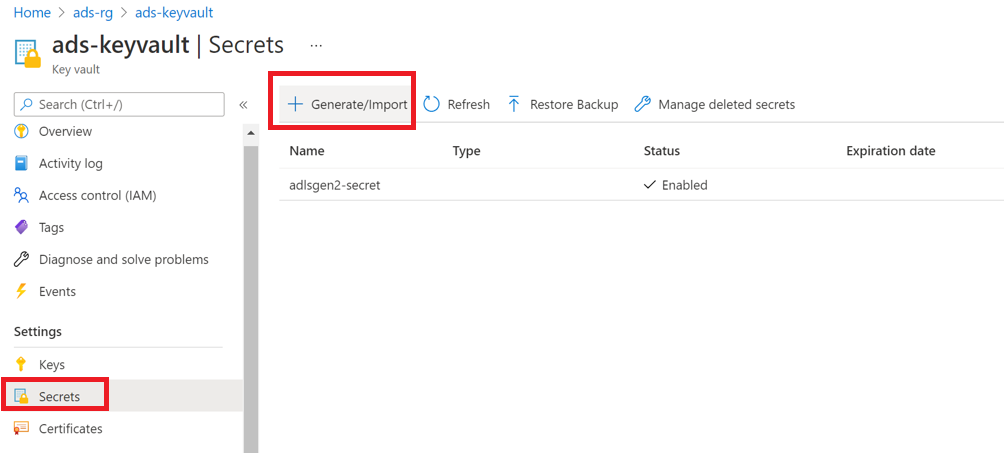

db_datareaderpermisos para poder acceder a la información que Microsoft Purview necesita para examinar la base de datos. Puede seguir las instrucciones de CREATE LOGIN para crear un inicio de sesión para Azure SQL Database. Guarde el nombre de usuario y la contraseña para los pasos siguientes.Vaya al almacén de claves en el Azure Portal.

Seleccione Secretos de configuración> y, a continuación, + Generar o importar.

En Nombre y Valor, use el nombre de usuario y la contraseña (respectivamente) de la base de datos SQL.

Seleccione Crear.

Si el almacén de claves aún no está conectado a Microsoft Purview, cree una nueva conexión del almacén de claves.

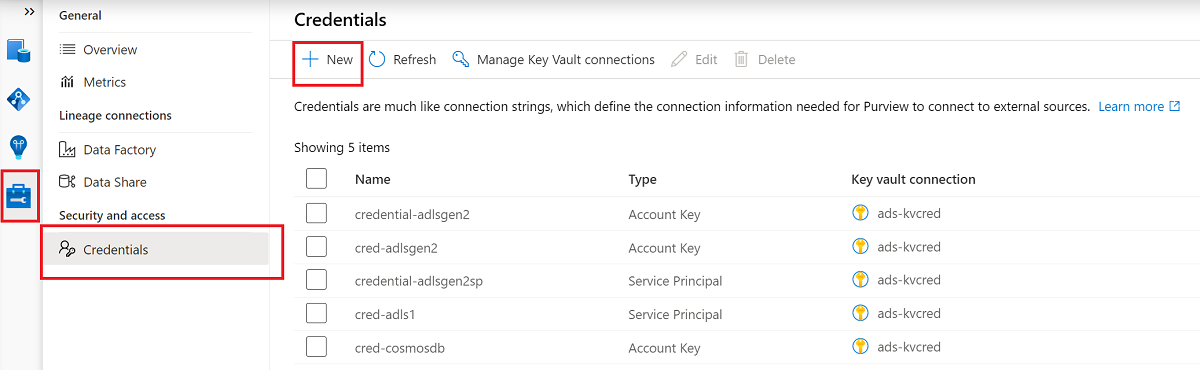

Cree una credencial con la clave para configurar el examen.

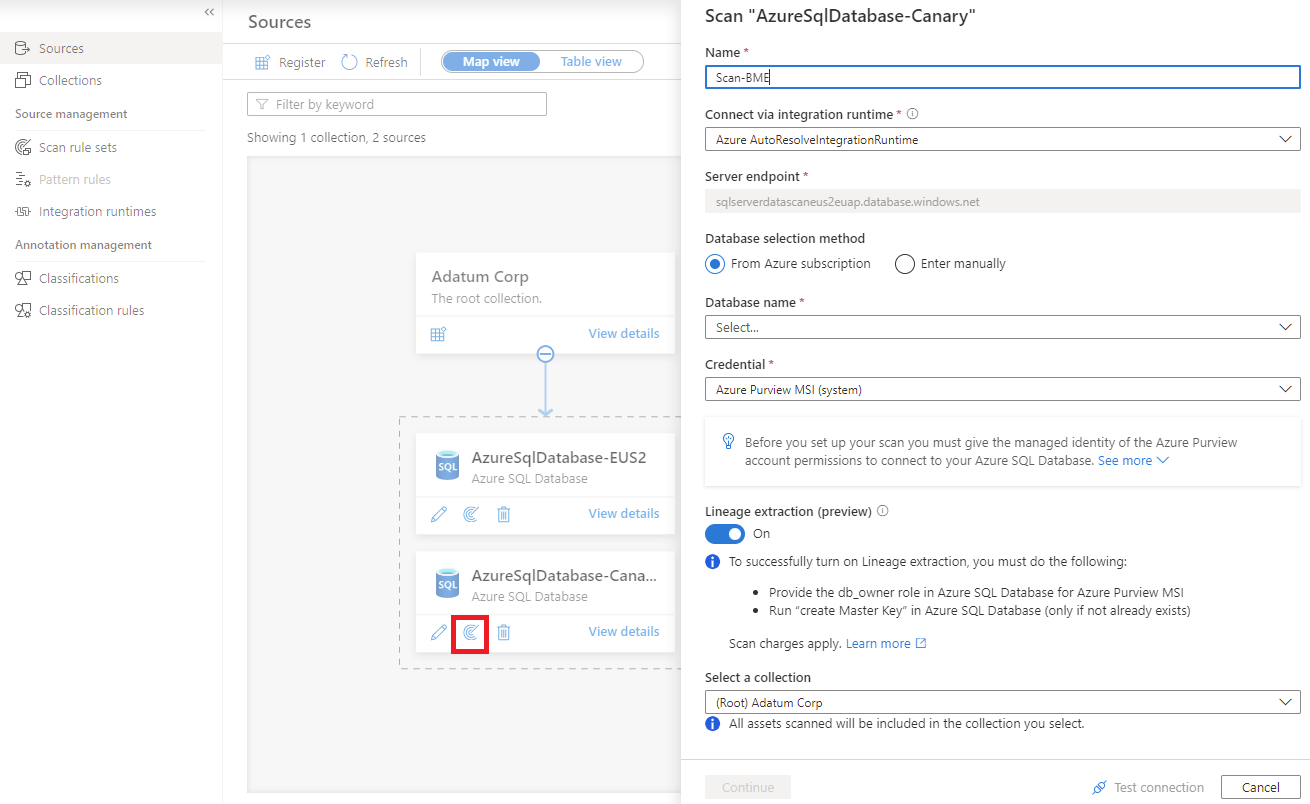

Creación del examen

Abra la cuenta de Microsoft Purview y seleccione Abrir el portal de gobernanza de Microsoft Purview.

Vaya a Orígenes de mapa> de datos para ver la jerarquía de recopilación.

Seleccione el icono Nuevo examen en la base de datos SQL que registró anteriormente.

Para más información sobre el linaje de datos de procedimientos almacenados en Azure SQL Database, consulte la sección Extracción de linaje (versión preliminar) de este artículo.

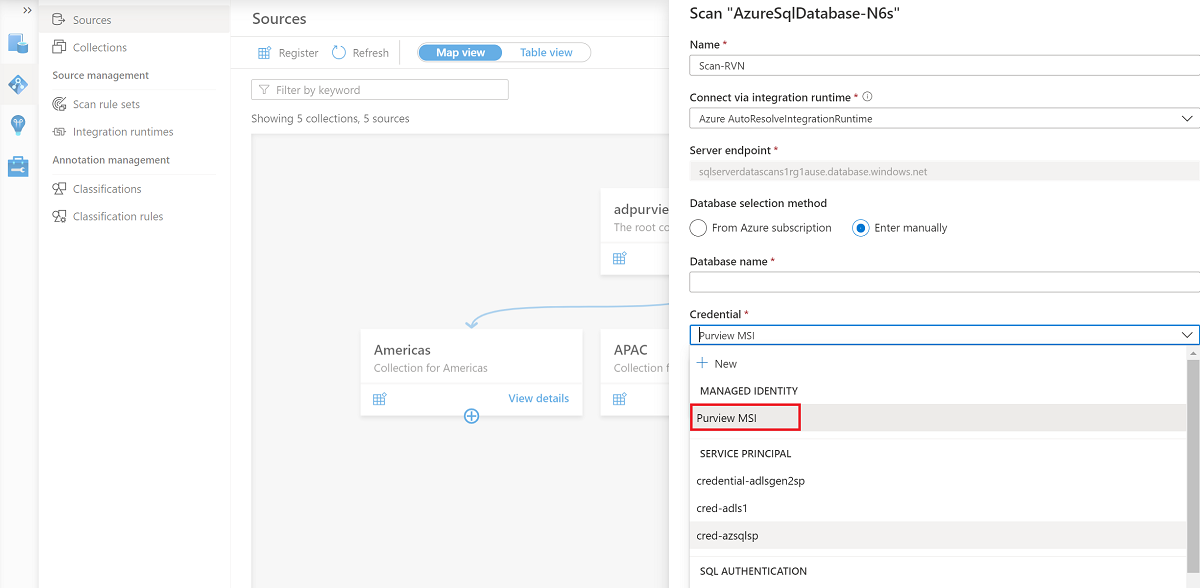

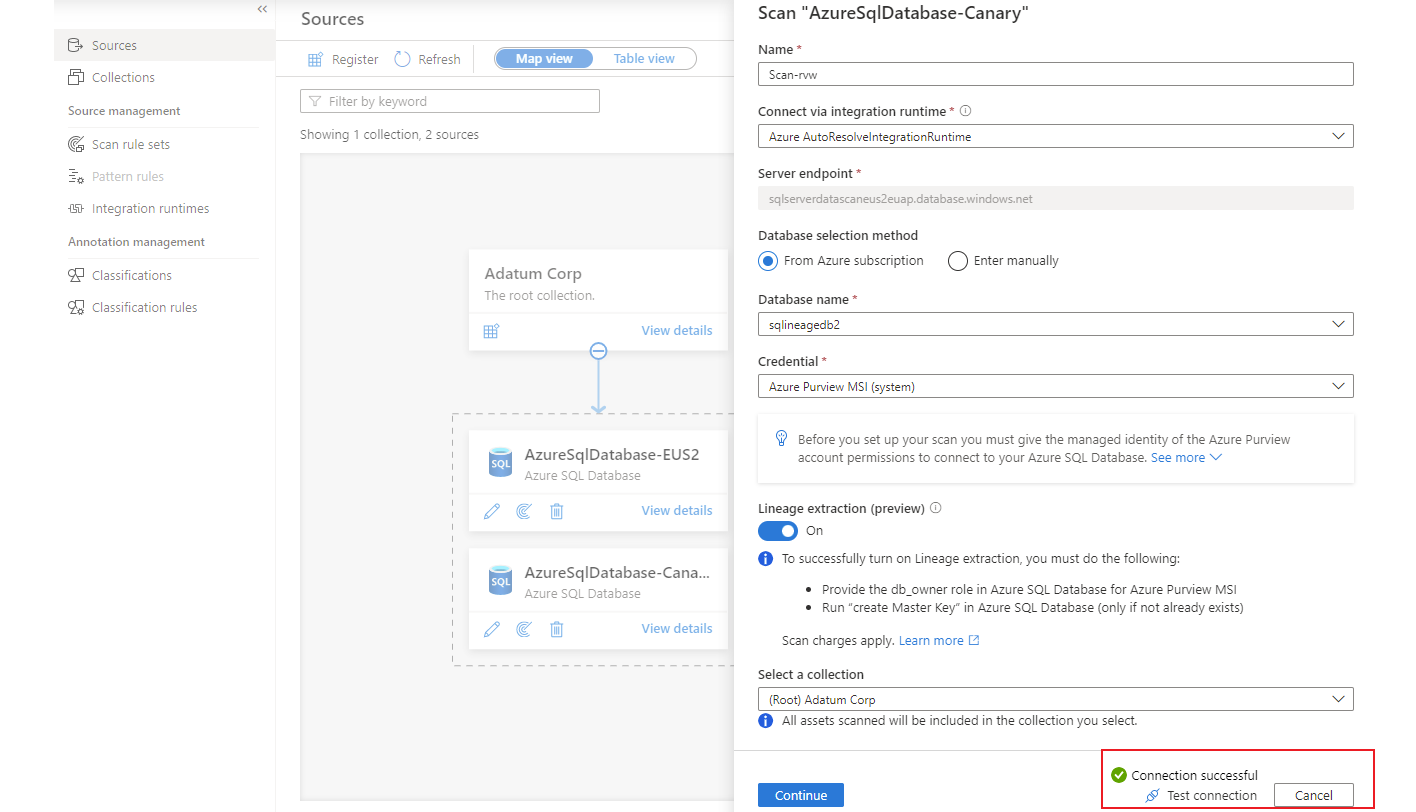

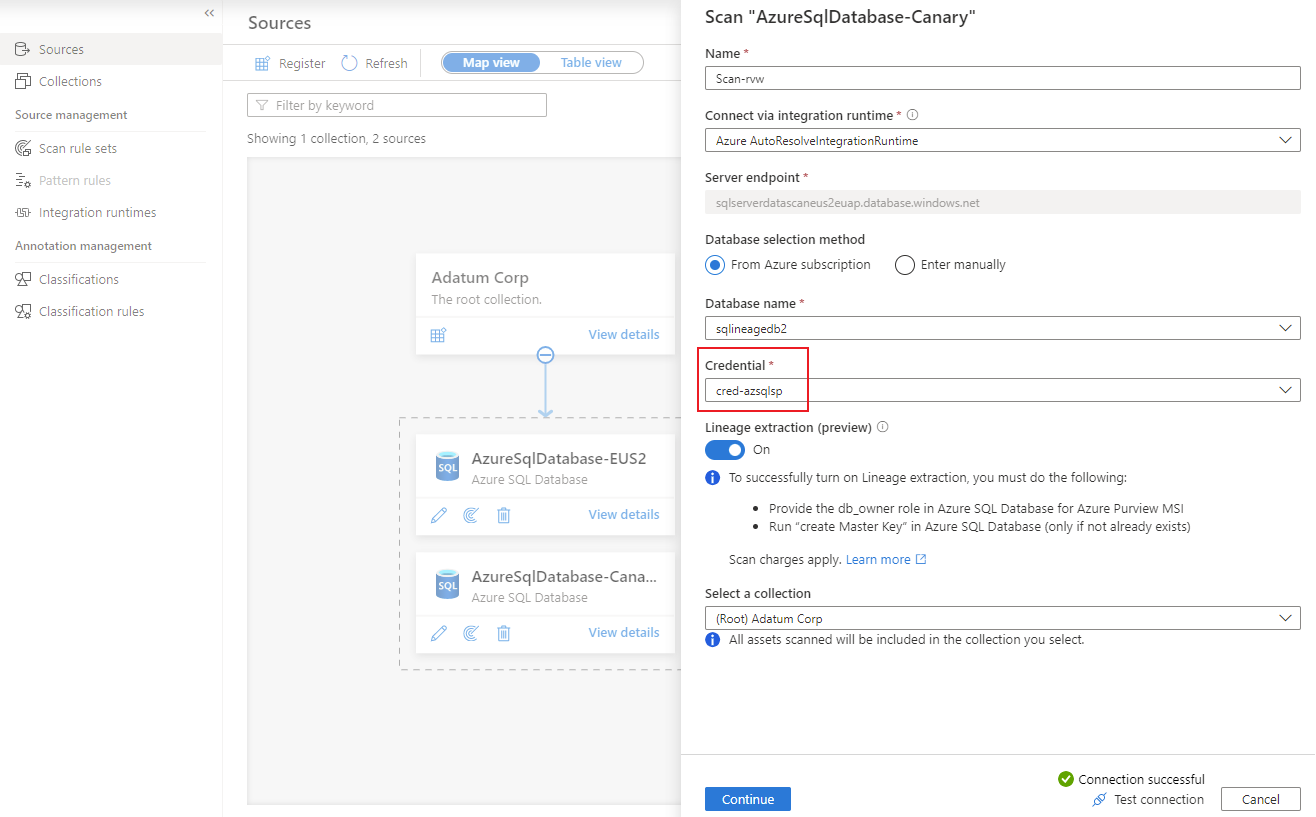

Para los pasos de examen, seleccione el método de autenticación en las pestañas siguientes.

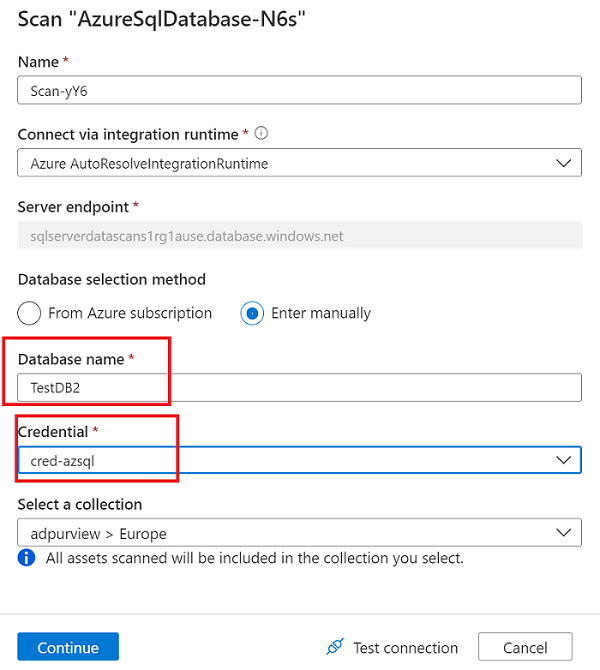

En Nombre, proporcione un nombre para el examen.

En Método de selección de base de datos, seleccione Entrar manualmente.

En Nombre de base de datos y Credencial, escriba los valores que creó anteriormente.

En Seleccionar una conexión, elija la colección adecuada para el examen.

Seleccione Probar conexión para validar la conexión. Una vez que la conexión se haya realizado correctamente, seleccione Continuar.

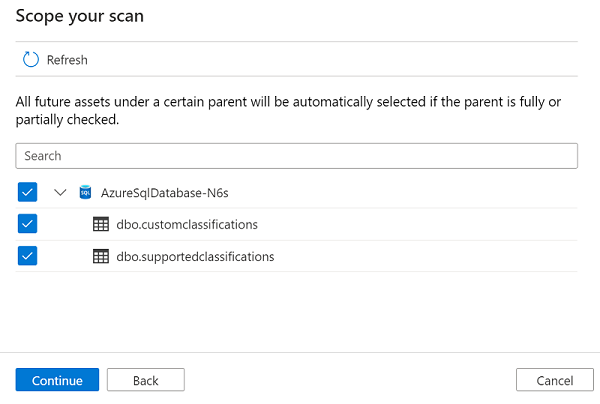

Ámbito y ejecución del examen

Puede limitar el examen a objetos de base de datos específicos eligiendo los elementos adecuados de la lista.

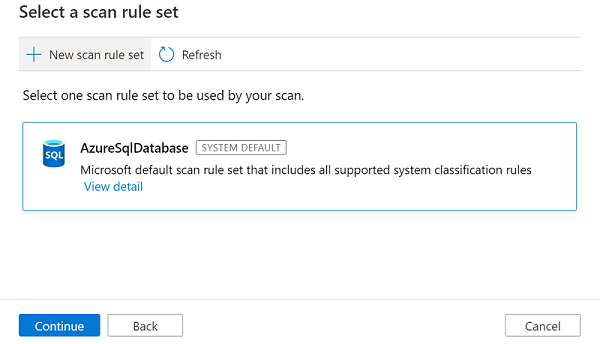

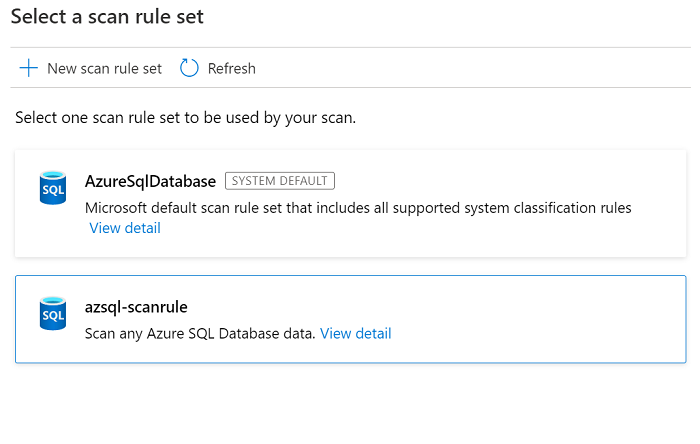

Seleccione un conjunto de reglas de examen. Puede usar el valor predeterminado del sistema, elegir entre conjuntos de reglas personalizados existentes o crear un nuevo conjunto de reglas alineado. Seleccione Continuar cuando haya terminado.

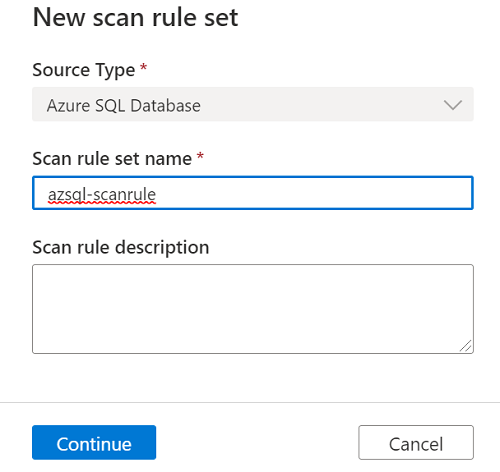

Si selecciona Nuevo conjunto de reglas de examen, se abre un panel para que pueda escribir el tipo de origen, el nombre del conjunto de reglas y una descripción. Seleccione Continuar cuando haya terminado.

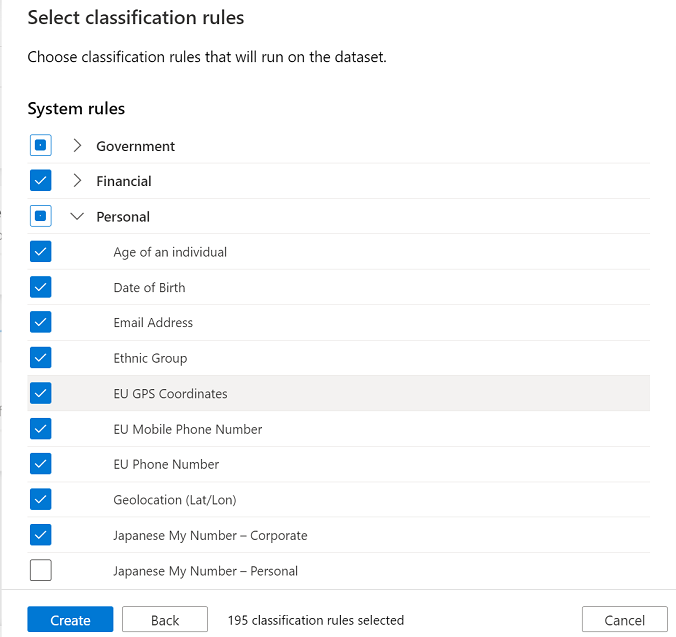

En Seleccionar reglas de clasificación, elija las reglas de clasificación que desea incluir en el conjunto de reglas de examen y, a continuación, seleccione Crear.

A continuación, el nuevo conjunto de reglas de examen aparece en la lista de conjuntos de reglas disponibles.

Elija el desencadenador de examen. Puede configurar una programación o ejecutar el examen una vez.

Revise el examen y, a continuación, seleccione Guardar y ejecutar.

Visualización de un examen

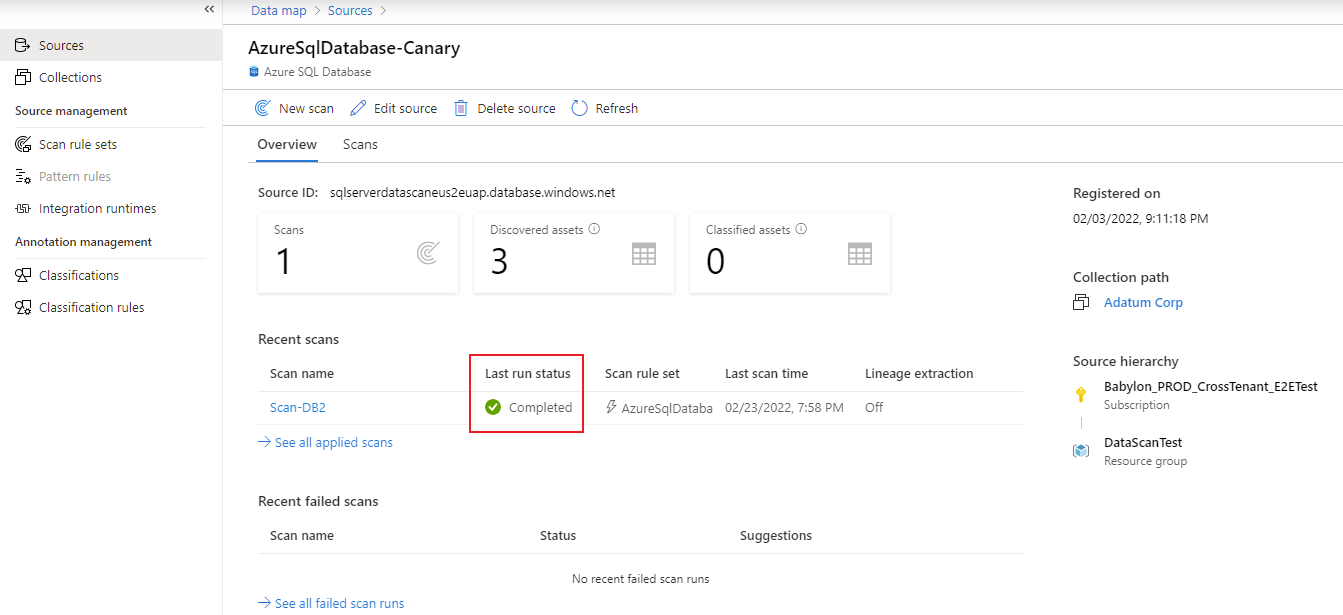

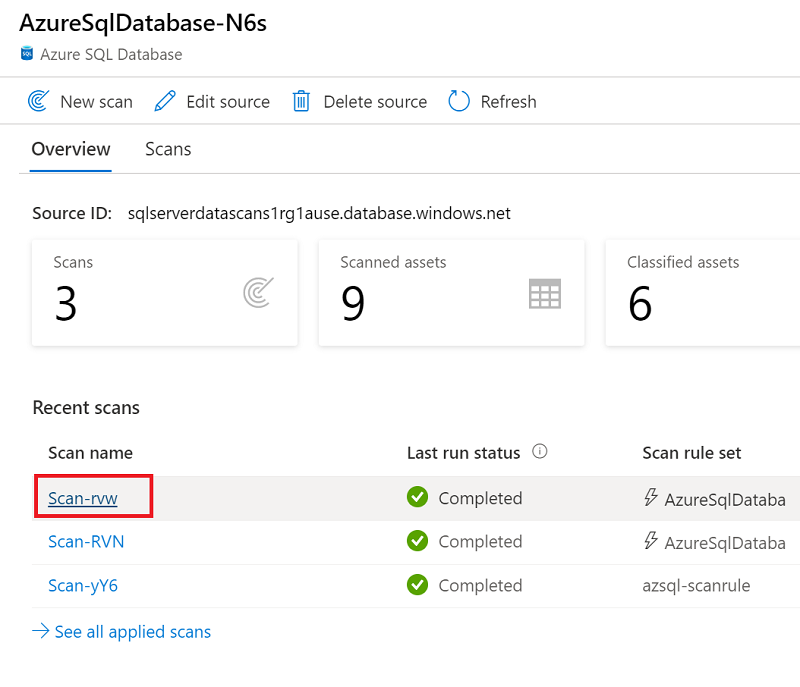

Para comprobar el estado de un examen, vaya al origen de datos de la colección y, a continuación, seleccione Ver detalles.

Los detalles del examen indican el progreso del examen en estado De última ejecución, junto con el número de recursos examinados y clasificados. El estado de la última ejecución se actualiza a En curso y, a continuación, se completa después de que todo el examen se haya ejecutado correctamente.

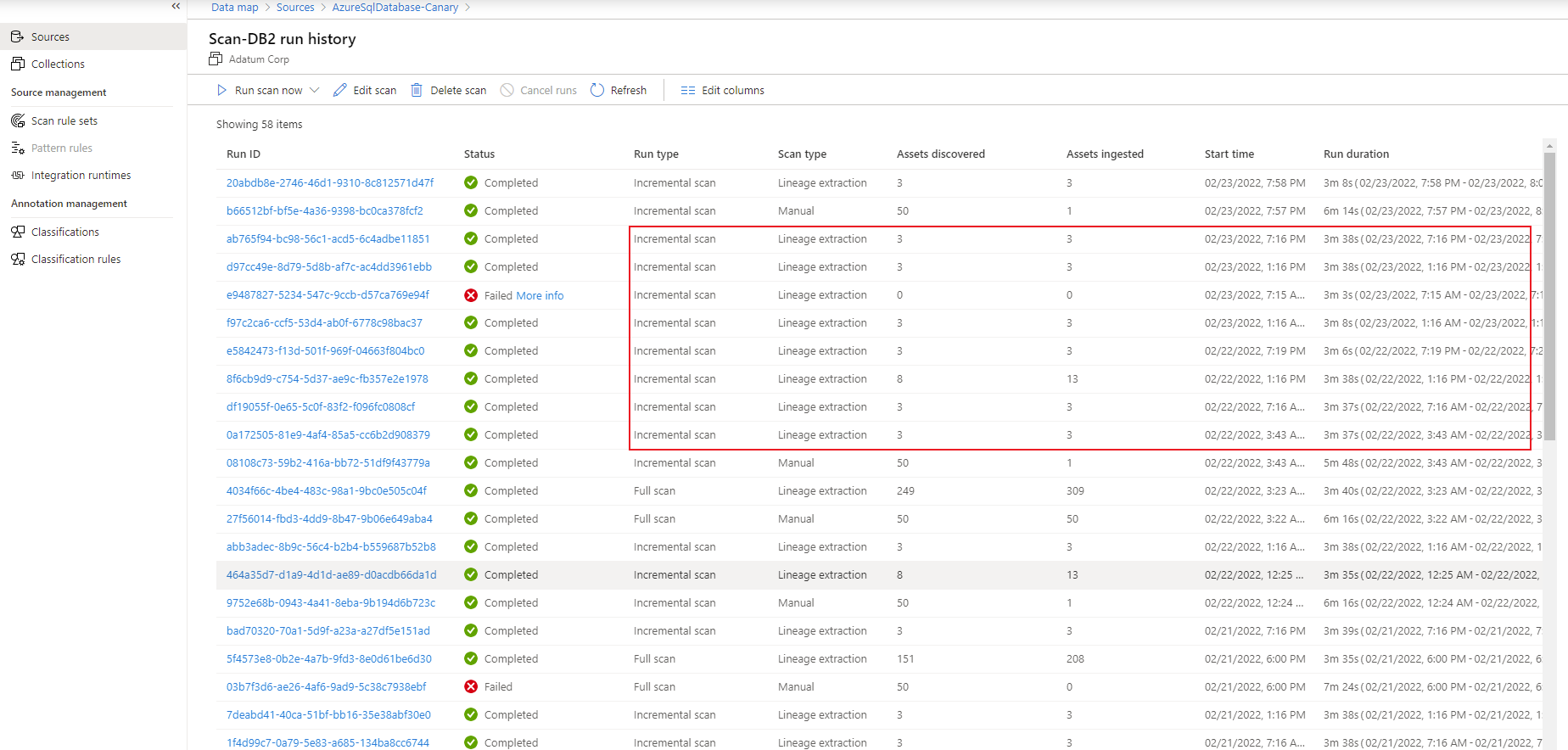

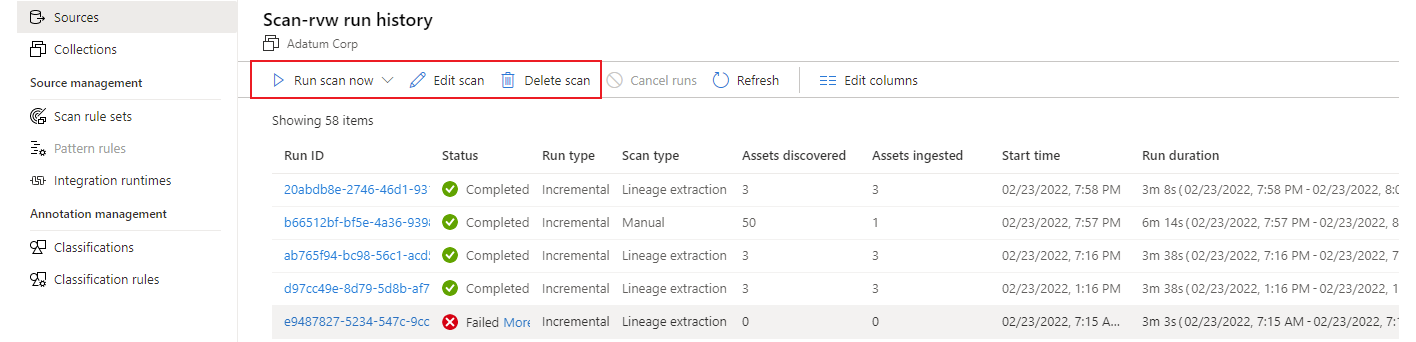

Administración de un examen

Después de ejecutar un examen, puede usar el historial de ejecución para administrarlo:

En Exámenes recientes, seleccione un examen.

En el historial de ejecución, tiene opciones para volver a ejecutar el examen, editarlo o eliminarlo.

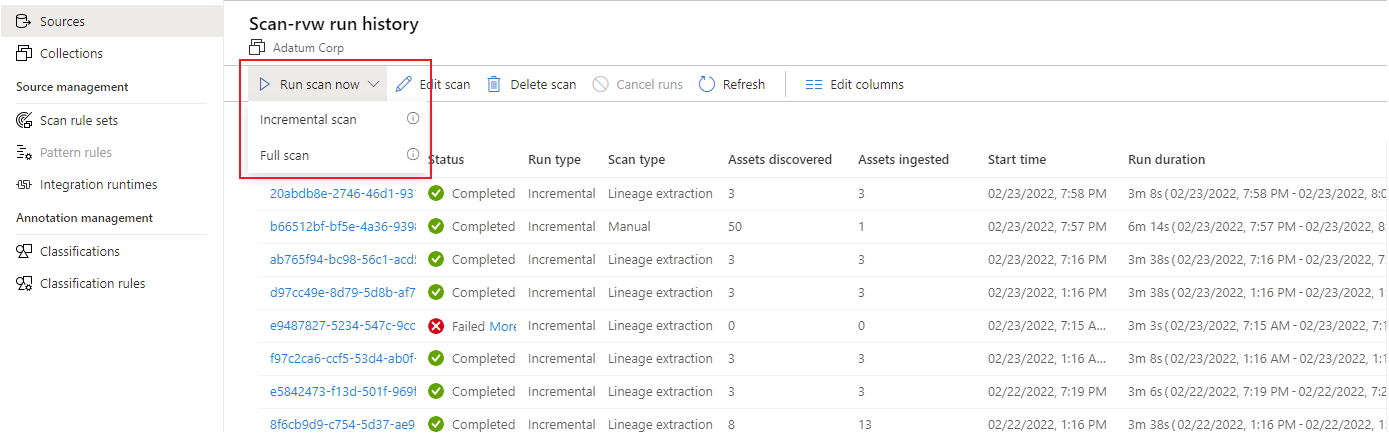

Si selecciona Ejecutar examen ahora para volver a ejecutar el examen, puede elegir Examen incremental o Examen completo.

Solución de problemas de examen

Si tiene problemas con el examen, pruebe estos consejos:

- Confirme que ha seguido todos los requisitos previos.

- Compruebe la red confirmando el firewall, las conexiones Azure o la configuración del entorno de ejecución de integración.

- Confirme que la autenticación está configurada correctamente.

Para obtener más información, consulte Solución de problemas de las conexiones en Microsoft Purview.

Configurar directivas

Se admiten los siguientes tipos de directivas de Microsoft Purview en este recurso de datos:

- Directivas de propietario de datos : un conjunto de instrucciones de directiva que permiten conceder a los usuarios y grupos acceso a los orígenes de datos.

- Directivas de autoservicio : directiva que permite a los usuarios solicitar acceso a orígenes de datos registrados en Microsoft Purview.

- Directivas de protección : deniega el acceso a los datos etiquetados con etiquetas de confidencialidad a todos los usuarios excepto a los especificados por la directiva.

- Directivas de DevOps : concede acceso a los metadatos del sistema de base de datos en varios orígenes. Simplifican el aprovisionamiento de acceso para las operaciones de TI y el personal de auditoría de seguridad. Solo conceden acceso y no deniegan el acceso.

Requisitos previos de la directiva de acceso en Azure SQL Database

- Cree una nueva instancia de Azure SQL Database o use una existente en una de las regiones disponibles actualmente para esta característica. Puede seguir esta guía para crear una instancia de Azure SQL Database.

Compatibilidad con regiones

Se admiten todas las regiones de Microsoft Purview .

La aplicación de directivas de Microsoft Purview solo está disponible en las siguientes regiones para Azure SQL Database:

Nube pública:

- Este de EE. UU.

- Este de EE. UU. 2

- Centro y Sur de EE. UU.

- Centro oeste de EE. UU.

- Oeste de EE. UU. 3

- Centro de Canadá

- Sur de Brasil

- Oeste de Europa

- Norte de Europa

- Centro de Francia

- Sur de Reino Unido

- Norte de Sudáfrica

- Centro de India

- Sudeste asiático

- Asia Oriental

- Este de Australia

Nubes soberanas:

- USGov Virginia

- Norte de China 3

Configuración de la instancia de Azure SQL Database para las directivas de Microsoft Purview

Para que el servidor lógico asociado a Azure SQL Database respete las directivas de Microsoft Purview, debe configurar un administrador de Microsoft Entra. En el Azure Portal, vaya al servidor lógico que hospeda la instancia de Azure SQL Database. En el menú lateral, seleccione Microsoft Entra ID. Establezca un nombre de administrador en cualquier usuario o grupo Microsoft Entra que prefiera y, a continuación, seleccione Guardar.

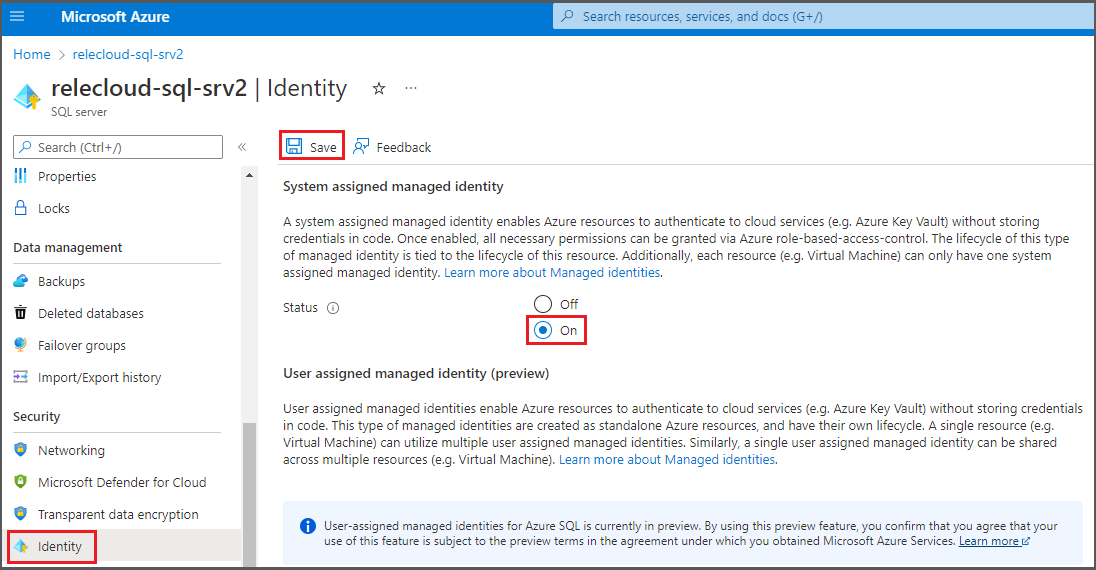

A continuación, en el menú lateral, seleccione Identidad. En Identidad administrada asignada por el sistema, active el estado y seleccioneGuardar.

Configuración de la cuenta de Microsoft Purview para directivas

Registro del origen de datos en Microsoft Purview

Para poder crear una directiva en Microsoft Purview para un recurso de datos, debe registrar ese recurso de datos en Microsoft Purview Studio. Encontrará las instrucciones relacionadas con el registro del recurso de datos más adelante en esta guía.

Nota:

Las directivas de Microsoft Purview se basan en la ruta de acceso de ARM del recurso de datos. Si un recurso de datos se mueve a un nuevo grupo de recursos o una suscripción, deberá anular su registro y volver a registrarse en Microsoft Purview.

Configuración de permisos para habilitar la aplicación de directivas de datos en el origen de datos

Una vez registrado un recurso, pero antes de que se pueda crear una directiva en Microsoft Purview para ese recurso, debe configurar los permisos. Se necesita un conjunto de permisos para habilitar la aplicación de directivas de datos. Esto se aplica a orígenes de datos, grupos de recursos o suscripciones. Para habilitar la aplicación de directivas de datos, debe tener privilegios específicos de Administración de identidades y acceso (IAM) en el recurso, así como privilegios específicos de Microsoft Purview:

Debe tener una de las siguientes combinaciones de roles de IAM en la ruta de acceso Azure Resource Manager del recurso o en cualquier elemento primario del mismo (es decir, mediante la herencia de permisos de IAM):

- Propietario de IAM

- Colaborador de IAM y administrador de acceso de usuarios de IAM

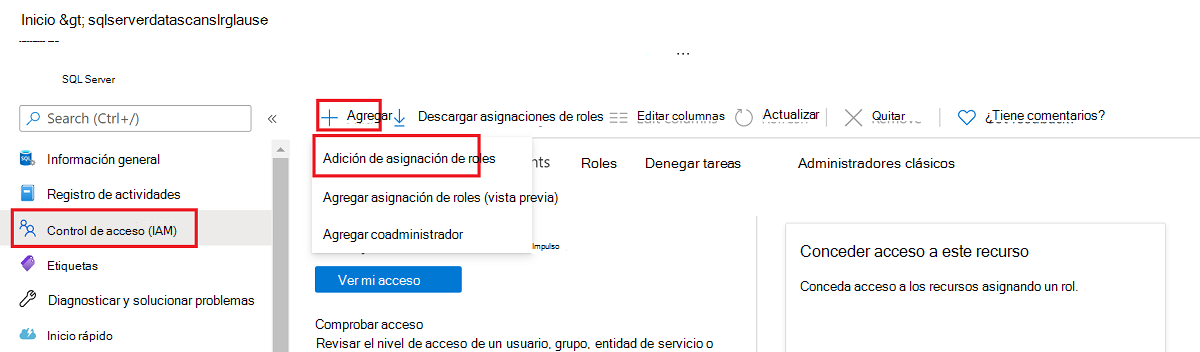

Para configurar Azure permisos de control de acceso basado en rol (RBAC), siga esta guía. En la captura de pantalla siguiente se muestra cómo acceder a la sección Access Control de la Azure Portal para que el recurso de datos agregue una asignación de roles.

Nota:

El rol Propietario de IAM para un recurso de datos se puede heredar de un grupo de recursos primario, una suscripción o un grupo de administración de suscripciones. Compruebe qué Microsoft Entra usuarios, grupos y entidades de servicio contienen o heredan el rol propietario de IAM para el recurso.

También debe tener el rol de administrador de origen de datos de Microsoft Purview para la colección o una colección primaria (si la herencia está habilitada). Para obtener más información, consulte la guía sobre la administración de asignaciones de roles de Microsoft Purview.

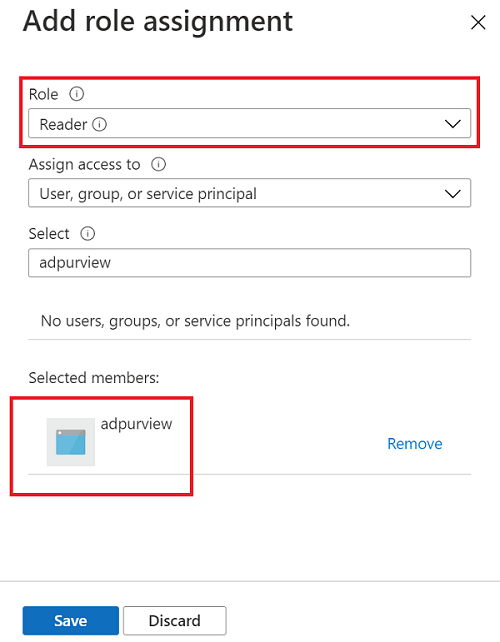

En la captura de pantalla siguiente se muestra cómo asignar el rol de administrador de origen de datos en el nivel de colección raíz.

Configuración de permisos de Microsoft Purview para crear, actualizar o eliminar directivas de acceso

Para crear, actualizar o eliminar directivas, debe obtener el rol de autor de directivas en Microsoft Purview en el nivel de colección raíz:

- El rol de autor de directivas puede crear, actualizar y eliminar directivas de DevOps y propietario de datos.

- El rol de autor de directivas puede eliminar directivas de acceso de autoservicio.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

El rol de autor de directiva debe configurarse en el nivel de colección raíz.

Además, para buscar fácilmente Microsoft Entra usuarios o grupos al crear o actualizar el asunto de una directiva, puede beneficiarse en gran medida de obtener el permiso Lectores de directorio en Microsoft Entra ID. Se trata de un permiso común para los usuarios de un inquilino de Azure. Sin el permiso Lector de directorios, el autor de la directiva tendrá que escribir el nombre de usuario completo o el correo electrónico de todas las entidades de seguridad incluidas en el asunto de una directiva de datos.

Configuración de permisos de Microsoft Purview para publicar directivas de propietario de datos

Las directivas de propietario de datos permiten comprobaciones y saldos si asigna los roles de autor de directiva de Microsoft Purview y Administrador de origen de datos a diferentes personas de la organización. Antes de que se aplique una directiva de propietario de datos, una segunda persona (administrador del origen de datos) debe revisarla y aprobarla explícitamente publicándola. Esto no se aplica a las directivas de acceso de DevOps o autoservicio, ya que la publicación es automática para ellas cuando se crean o actualizan esas directivas.

Para publicar una directiva de propietario de datos, debe obtener el rol Administrador del origen de datos en Microsoft Purview en el nivel de recopilación raíz.

Para obtener más información sobre cómo administrar asignaciones de roles de Microsoft Purview, consulte Creación y administración de colecciones en el Mapa de datos de Microsoft Purview.

Nota:

Para publicar directivas de propietario de datos, el rol de administrador del origen de datos debe configurarse en el nivel de recopilación raíz.

Delegar la responsabilidad de aprovisionamiento de acceso a roles en Microsoft Purview

Una vez habilitado un recurso para la aplicación de directivas de datos, cualquier usuario de Microsoft Purview con el rol De autor de directivas en el nivel de recopilación raíz puede aprovisionar el acceso a ese origen de datos desde Microsoft Purview.

Nota:

Cualquier administrador de colección raíz de Microsoft Purview puede asignar nuevos usuarios a roles de autor de directiva raíz. Cualquier administrador de recopilación puede asignar nuevos usuarios a un rol de administrador de origen de datos en la colección. Minimice y examine cuidadosamente a los usuarios que tienen roles de administrador de Microsoft Purview Collection, administrador de origen de datos o autor de directivas .

Si se elimina una cuenta de Microsoft Purview con directivas publicadas, dichas directivas dejarán de aplicarse en un período de tiempo que depende del origen de datos específico. Este cambio puede tener implicaciones en la disponibilidad de acceso a datos y seguridad. Los roles Colaborador y Propietario de IAM pueden eliminar cuentas de Microsoft Purview. Para comprobar estos permisos, vaya a la sección Control de acceso (IAM) de su cuenta de Microsoft Purview y seleccione Asignaciones de roles. También puede usar un bloqueo para evitar que la cuenta de Microsoft Purview se elimine mediante bloqueos de Resource Manager.

Registro del origen de datos y habilitación de la aplicación de directivas de datos

El recurso Azure SQL Database debe registrarse en Microsoft Purview para poder crear directivas de acceso. Para registrar los recursos, siga las secciones "Requisitos previos" y "Registrar el origen de datos" en Habilitación de la aplicación de directivas de datos en los orígenes de Microsoft Purview.

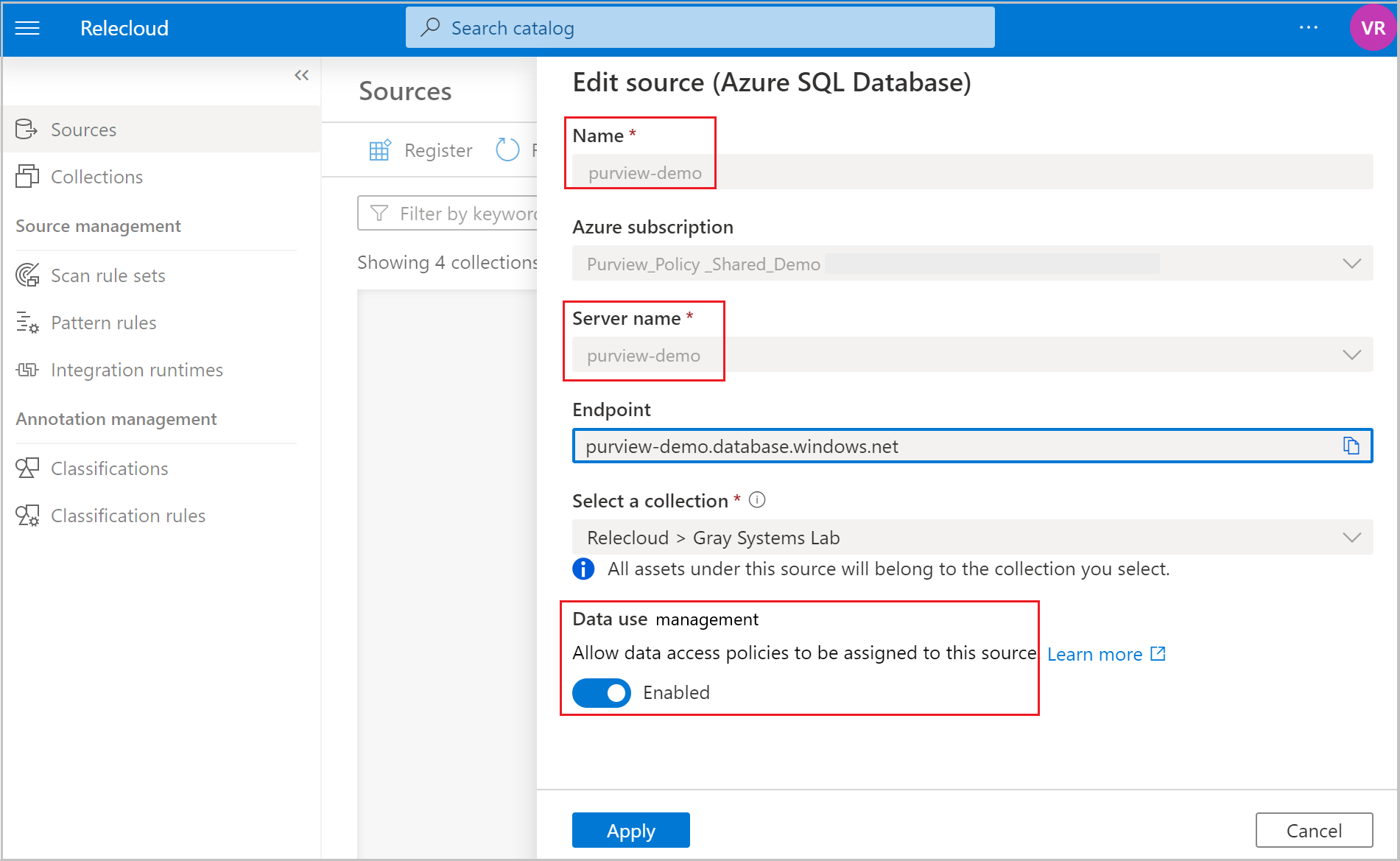

Después de registrar el origen de datos, debe habilitar la aplicación de directivas de datos. Este es un requisito previo para poder crear directivas en el origen de datos. La aplicación de directivas de datos puede afectar a la seguridad de los datos, ya que delega a determinados roles de Microsoft Purview que administran el acceso a los orígenes de datos. Consulte las prácticas de seguridad de Habilitar la aplicación de directivas de datos en los orígenes de Microsoft Purview.

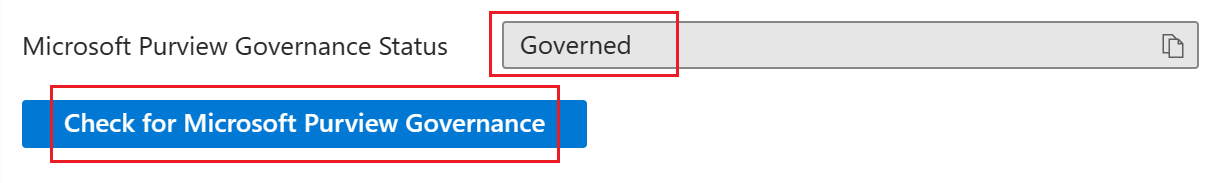

Una vez que el origen de datos tenga la opción Cumplimiento de directivas de datos establecida en Habilitado, tendrá un aspecto similar al de esta captura de pantalla:

Vuelva a la Azure Portal de Azure SQL Database para comprobar que ahora se rige por Microsoft Purview:

Inicie sesión en el Azure Portal a través de este vínculo.

Seleccione el Azure SQL Server que desea configurar.

Vaya a Microsoft Entra ID en el panel izquierdo.

Desplácese hacia abajo hasta Directivas de acceso de Microsoft Purview.

Seleccione el botón Para comprobar la gobernanza de Microsoft Purview. Espere mientras se procesa la solicitud, lo que podría tardar unos minutos.

Confirme que el estado de gobernanza de Microsoft Purview muestra Gobernado. Tenga en cuenta que podría tardar unos minutos después de habilitar la aplicación de directivas de datos en Microsoft Purview para que se refleje el estado correcto.

Nota:

Si deshabilita la aplicación de directivas de datos para este origen de datos de Azure SQL Database en Microsoft Purview, seleccione Comprobar la gobernanza de Microsoft Purview para que el estado de gobernanza de Microsoft Purview se actualice a No gobernado. Este paso debe realizarse para el origen de datos afectado cada vez que se cambia el estado de cumplimiento de directivas de datos para una directiva de acceso existente o nueva en Microsoft Purview. Antes de habilitar la aplicación de directivas de datos para el origen de datos en otra cuenta de Microsoft Purview, asegúrese de que el estado de gobernanza de Purview se muestra como No gobernado. A continuación, repita los pasos anteriores con la nueva cuenta de Microsoft Purview.

Crear una directiva de acceso

Para crear una directiva de acceso para Azure SQL Database, siga estas guías:

- Aprovisione acceso a la información de estado, rendimiento y auditoría del sistema en Azure SQL Database. Use esta guía para aplicar una directiva de DevOps en una sola base de datos SQL.

- Aprovisione el acceso de lectura y modificación en una única base de datos de Azure SQL. Use esta guía para aprovisionar el acceso en una sola cuenta de base de datos SQL de la suscripción.

- Directivas de acceso de autoservicio para Azure SQL Database. Use esta guía para permitir que los consumidores de datos soliciten acceso a los recursos de datos mediante un flujo de trabajo de autoservicio.

Para crear directivas que cubran todos los orígenes de datos dentro de un grupo de recursos o Azure suscripción, consulte Detectar y controlar varios orígenes de Azure en Microsoft Purview.

Directiva de protección

Las directivas de control de acceso de protección (directivas de protección) permiten a las organizaciones proteger automáticamente los datos confidenciales en los orígenes de datos. Microsoft Purview ya examina los recursos de datos e identifica elementos de datos confidenciales, y esta característica le permite restringir automáticamente el acceso a esos datos mediante etiquetas de confidencialidad de Microsoft Purview Information Protection. Obtenga información sobre cómo crear una directiva de protección.

Extracción del linaje (versión preliminar)

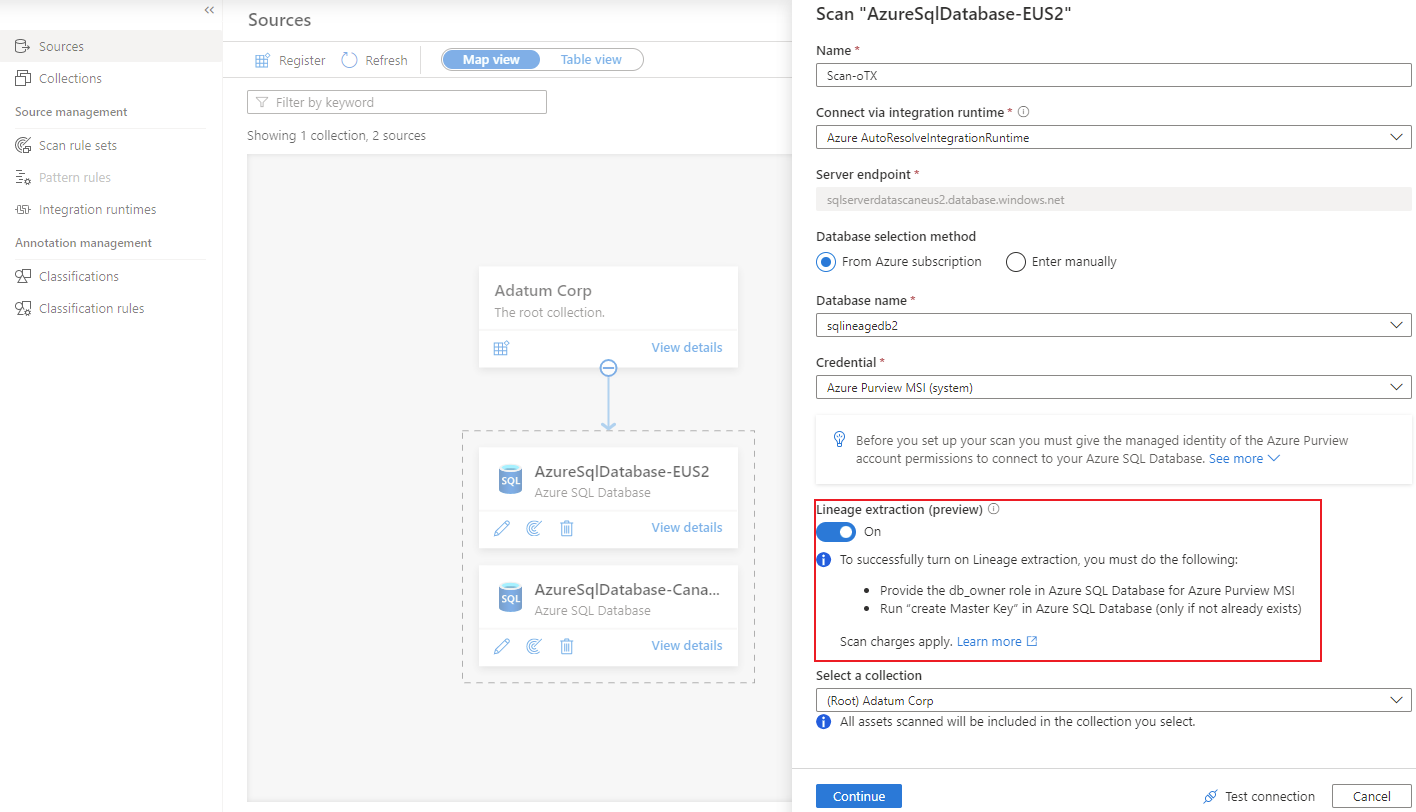

Microsoft Purview admite el linaje de vistas y procedimientos almacenados de Azure SQL Database. Aunque el linaje de las vistas se admite como parte del examen, deberá activar el botón de alternancia extracción linaje para extraer el linaje de procedimiento almacenado al configurar un examen.

Nota:

El linaje no se admite mediante un entorno de ejecución de integración autohospedado o un entorno de ejecución de VNET administrado y un punto de conexión privado Azure SQL. Debe habilitar Azure servicios para acceder al servidor en la configuración de red de la base de datos de Azure SQL y la cuenta de Microsoft Purview debe permitir el acceso público. Obtenga más información sobre las limitaciones conocidas en el examen de extracción de linaje.

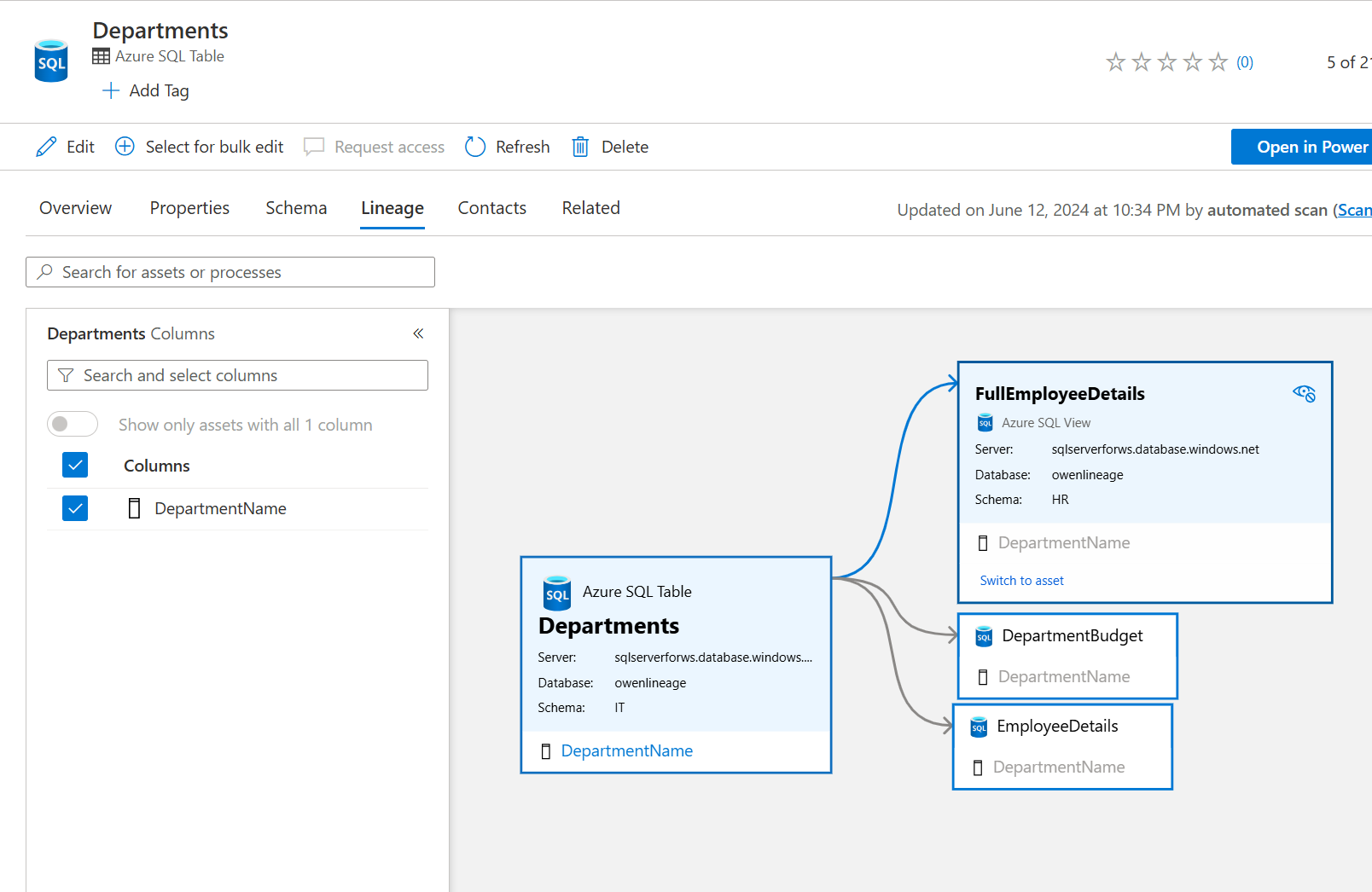

Linaje para vistas de base de datos SQL

El examen de metadatos de SQL DB incluye la extracción de linaje para las vistas. Solo los exámenes nuevos incluyen la extracción del linaje de vista. El linaje se extrae en todos los niveles de examen (L1/L2/L3). En el caso de un examen incremental, independientemente de los metadatos que se analicen como parte del examen incremental, se extraerá el linaje estático correspondiente para tablas o vistas.

Requisitos previos para configurar un examen con la extracción de linaje de SP

Siga los pasos descritos en la sección Configurar autenticación para un examen de este artículo para autorizar a Microsoft Purview a examinar la base de datos SQL.

Inicie sesión en Azure SQL Database con su cuenta de Microsoft Entra y asigne

db_ownerpermisos a la identidad administrada de Microsoft Purview.Nota:

Los permisos "db_owner" son necesarios porque el linaje se basa en sesiones XEvent. Por lo tanto, Microsoft Purview necesita el permiso para administrar las sesiones XEvent en SQL.

Use la sintaxis SQL de ejemplo siguiente para crear un usuario y conceder permiso. Reemplace por

<purview-account>el nombre de la cuenta.Create user <purview-account> FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_owner', <purview-account> GOEjecute el siguiente comando en la base de datos SQL para crear una clave maestra:

Create master key GoAsegúrese de que permitir que los servicios y recursos de Azure accedan a este servidor esté habilitado en redes o firewall para el recurso de Azure SQL.

Creación de un examen con la extracción de linaje activada

En el panel para configurar un examen, active el botón de alternancia Habilitar extracción de linaje .

Seleccione el método de autenticación siguiendo los pasos de la sección Crear el examen de este artículo.

Después de configurar correctamente el examen, un nuevo tipo de examen denominado Extracción de linaje ejecutará exámenes incrementales cada seis horas para extraer el linaje de Azure SQL Database. El linaje se extrae en función de las ejecuciones de procedimiento almacenado en la base de datos SQL.

Buscar Azure SQL recursos de base de datos y ver el linaje en tiempo de ejecución

Puede examinar el Catálogo unificado o buscar en el Catálogo unificado para ver los detalles del recurso de Azure SQL Database. En los pasos siguientes se describe cómo ver los detalles del linaje en tiempo de ejecución:

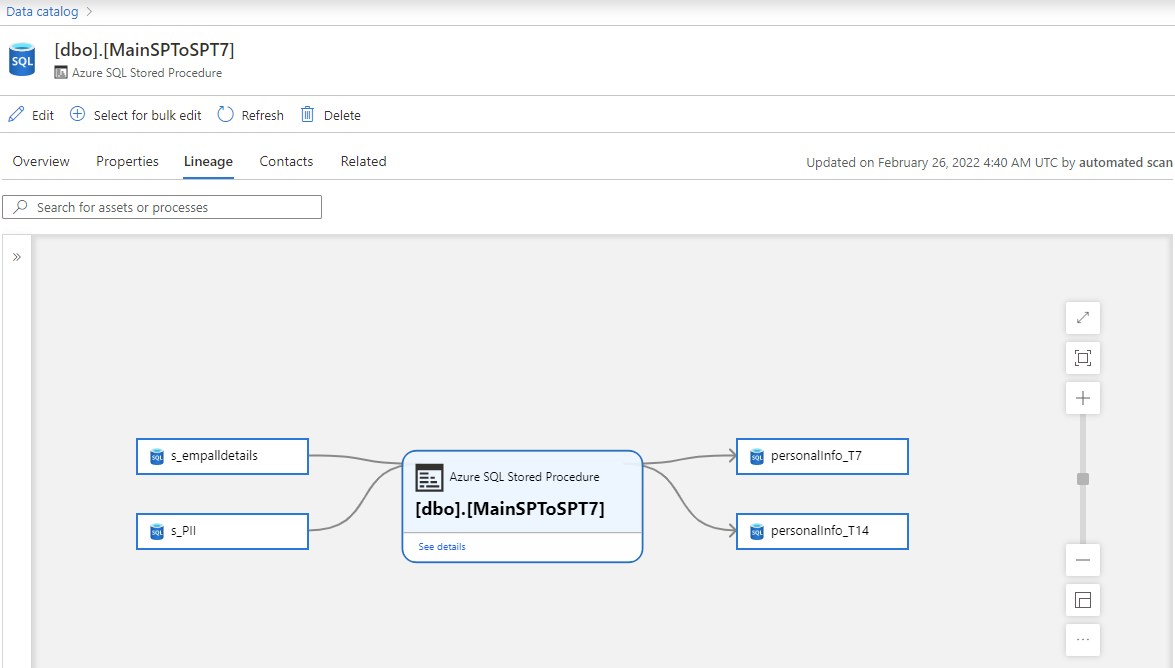

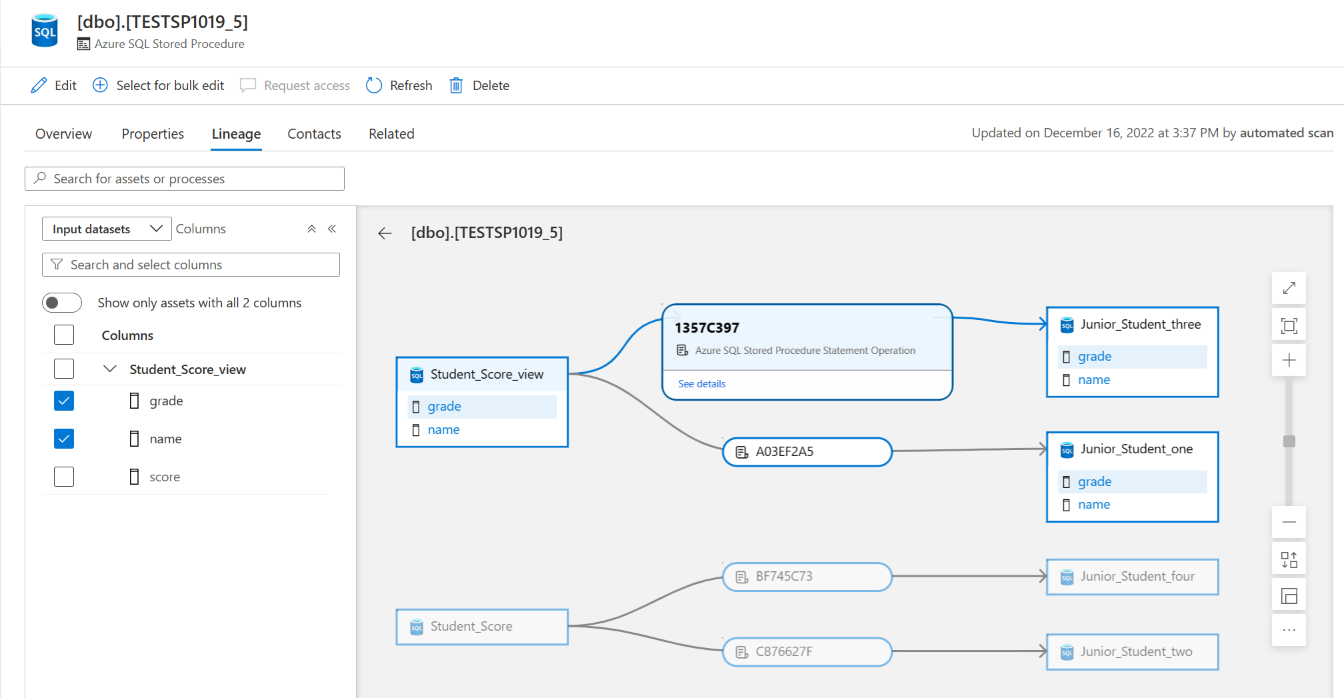

Vaya a la pestaña Linaje del recurso. Cuando corresponda, el linaje de recursos aparece aquí.

Cuando corresponda, puede explorar en profundidad para ver el linaje en el nivel de instrucción SQL dentro de un procedimiento almacenado, junto con el linaje de nivel de columna. Cuando se usa Integration Runtime autohospedado para el examen, se admite la recuperación de la información de obtención de detalles de linaje durante el examen desde la versión 5.25.8374.1.

Para obtener información sobre los escenarios de linaje de Azure SQL base de datos compatibles, consulte la sección Funcionalidades admitidas de este artículo. Para obtener más información sobre el linaje en general, vea Data lineage in Microsoft Purview and Microsoft Purview lineage user guide (Linaje de datos en Microsoft Purview y guía del usuario del linaje de Microsoft Purview).

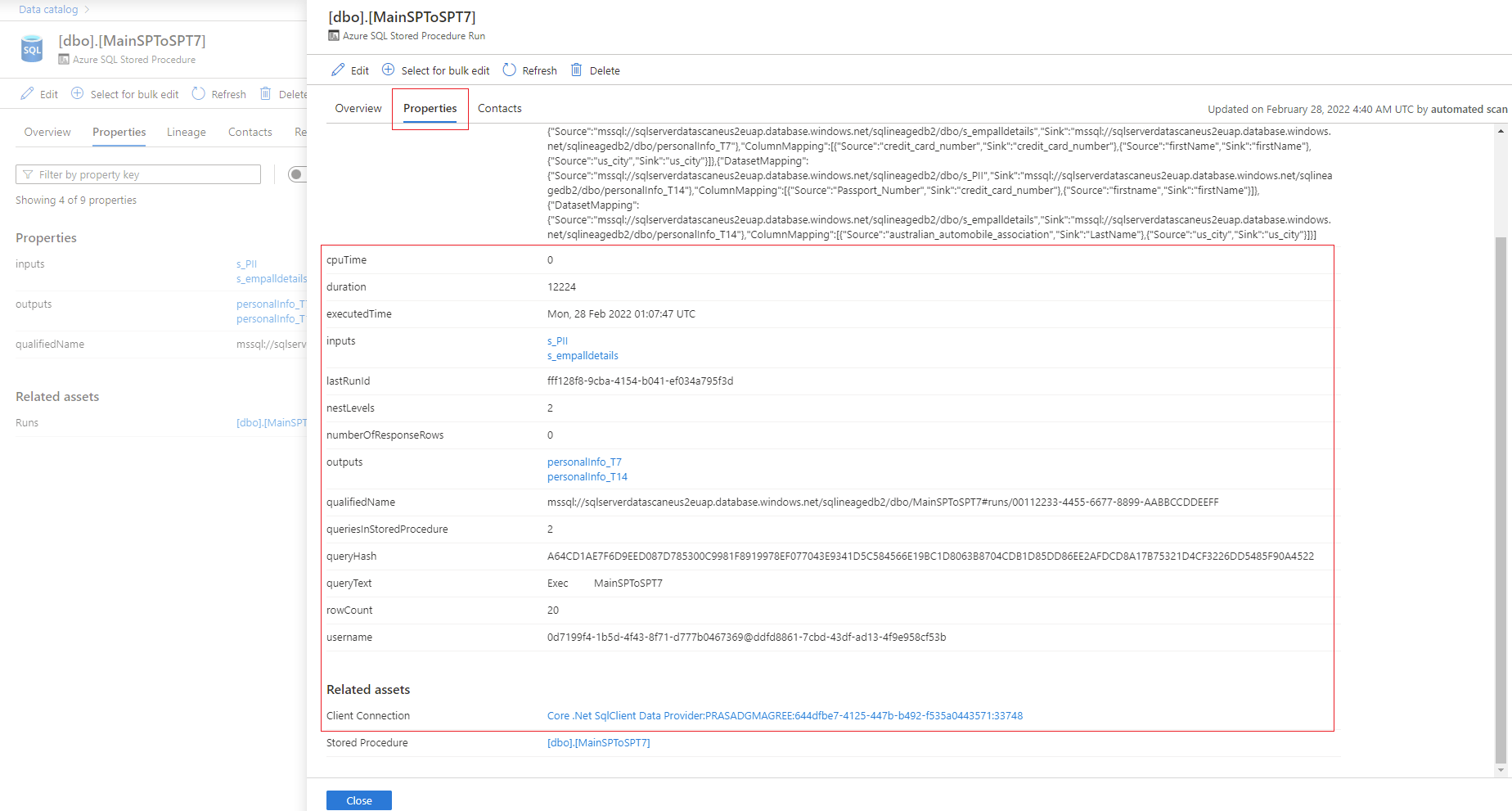

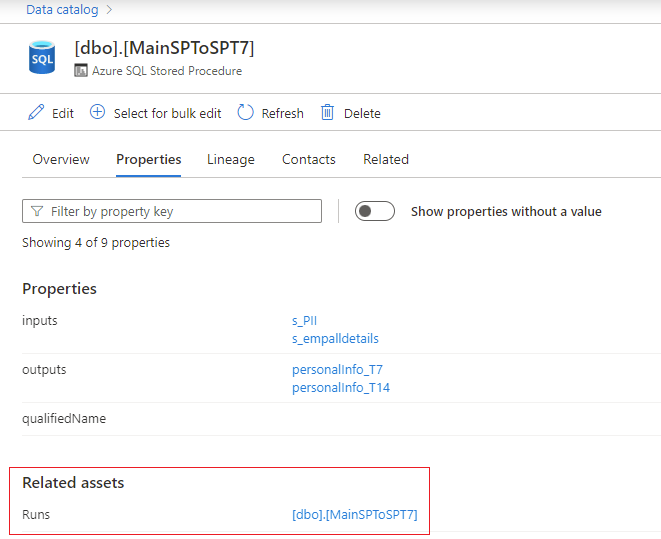

Vaya al recurso de procedimiento almacenado. En la pestaña Propiedades , vaya a Recursos relacionados para obtener los detalles de ejecución más recientes de los procedimientos almacenados.

Seleccione el hipervínculo del procedimiento almacenado situado junto a Ejecuciones para ver la Azure SQL información general sobre la ejecución de procedimientos almacenados. Vaya a la pestaña Propiedades para ver información de tiempo de ejecución mejorada del procedimiento almacenado, como executedTime, rowCount y Conexión de cliente.

Solución de problemas de extracción de linaje para procedimientos almacenados

Las sugerencias siguientes pueden ayudarle a resolver problemas relacionados con el linaje:

- Si no se captura ningún linaje después de una ejecución correcta de extracción de Linaje , es posible que ningún procedimiento almacenado se haya ejecutado al menos una vez desde que configuró el examen.

- El linaje se captura para las ejecuciones de procedimientos almacenados que se producen después de configurar un examen correcto. No se captura el linaje de ejecuciones de procedimientos almacenados anteriores.

- Si la base de datos está procesando cargas de trabajo pesadas con muchas ejecuciones de procedimientos almacenados, la extracción de linaje filtra solo las ejecuciones más recientes. El procedimiento almacenado se ejecuta al principio de la ventana de seis horas o las instancias de ejecución que crean una carga de consulta pesada no se extraerán. Póngase en contacto con el soporte técnico si le falta linaje de cualquier ejecución de procedimiento almacenado.

- Si un procedimiento almacenado contiene instrucciones drop o create, no se capturan actualmente en linaje.

Pasos siguientes

Para más información sobre Microsoft Purview y sus datos, use estas guías:

- Conceptos de las directivas de propietario de datos de Microsoft Purview

- Conceptos de las directivas de DevOps de Microsoft Purview

- Descripción de la aplicación Conclusiones de datos de infraestructura de Microsoft Purview

- Guía del usuario del linaje de Microsoft Purview

- Buscar en el Catálogo unificado de Microsoft Purview