Huomautus

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää kirjautua sisään tai vaihtaa hakemistoa.

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää vaihtaa hakemistoa.

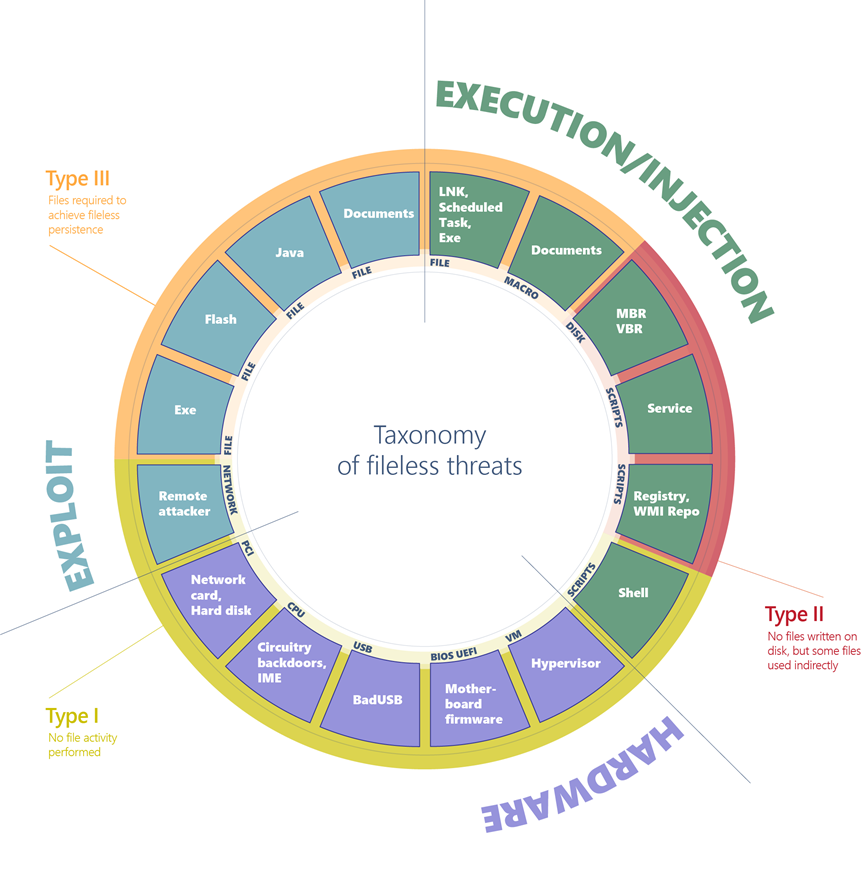

Mitä ovat tiedostottomat uhat? Termi "tiedostoton" viittaa siihen, että uhka ei tule tiedostossa, kuten takaovessa, joka elää vain koneen muistissa. Tiedostottomalle haittaohjelmalle ei kuitenkaan ole yhtä määritelmää. Termiä käytetään laajasti ja joskus kuvaamaan haittaohjelmaperheitä, jotka käyttävät tiedostoja.

Hyökkäyksissä on useita vaiheita toiminnoille, kuten suorittamiselle, pysyvyydelle tai tietovarkaudelle. Jotkin hyökkäysketjun osat voivat olla tiedostottomia, kun taas toiset saattavat koskea tiedostojärjestelmää jossakin muodossa.

Selvyyden vuoksi tiedostottomat uhat on ryhmitelty eri luokkiin.

Kuva 1. Kattava kaavio tiedostottomista haittaohjelmista

Tiedostottomat uhat voidaan luokitella niiden aloituskohdan mukaan, mikä osoittaa, miten tiedostoton haittaohjelma voi saapua laitteelle. He voivat saapua hyödynnettyjen laitteiden kautta tai sovellusten ja komentosarjojen säännöllisen suorittamisen kautta.

Luettele seuraavaksi aloituskohdan muoto. Hyödynnykset voivat esimerkiksi perustua tiedostoihin tai verkkotietoihin, PCI-oheislaitteet ovat eräänlainen laitteistovektori ja komentosarjat ja suoritettavat tiedostot ovat suoritusvektorin aliluokkaa.

Luokittele lopuksi tartunnan isäntä. Flash-sovellus voi esimerkiksi sisältää erilaisia uhkia, kuten hyödynnön, yksinkertaisen suoritettavan tiedoston ja laitteiston haittaohjelmia.

Luokittelu auttaa jakamaan ja luokittelemaan erilaisia tiedostottomia uhkia. Jotkut ovat vaarallisempia, mutta myös vaikeampia toteuttaa, kun taas toisia käytetään yleisemmin siitä huolimatta (tai juuri siksi), että ne eivät ole kovin kehittyneitä.

Tästä luokittelusta voit poimia kolme päätyyppiä tiedostottomia uhkia sen perusteella, kuinka paljon sormenjälkiä ne saattavat jättää tartunnan saaneisiin koneisiin.

Tyyppi I: Tiedostotoimintoa ei suoritettu

Täysin tiedostotonta haittaohjelmistoa voidaan pitää haittaohjelmana, joka ei koskaan vaadi tiedoston kirjoittamista levylle. Miten tällainen haittaohjelma tartuttaisi koneen alun perin? Tässä esimerkissä kohdekone vastaanottaa ikuistablue-haavoittuvuutta hyödyntäviä haitallisia verkkopaketteja. Haavoittuvuus sallii DoublePulsar-takaoven asennuksen, joka päätyy asumaan vain ytimen muistiin. Tässä tapauksessa tiedostoon ei ole kirjoitettu mitään tiedostoa tai mitään tietoja.

Vaarantuneessa laitteessa voi olla myös haitallista koodia piilossa laitteen laiteohjelmistossa (kuten BIOSissa), USB-oheislaitteessa (kuten BadUSB-hyökkäyksessä) tai verkkokortin laiteohjelmistossa. Kaikki nämä esimerkit eivät edellytä levyllä olevaa tiedostoa suoritettavaksi, ja ne voivat teoriassa elää vain muistissa. Haitallinen koodi säilyisi uudelleenkäynnistysten, levyn uudelleenmuotoikkeiden ja käyttöjärjestelmän uudelleenasennuksen jälkeen.

Tämäntyyppisten infektioiden havaitseminen voi olla erityisen vaikeaa, koska useimmilla virustentorjuntatuotteilla ei ole mahdollisuutta tarkastaa laiteohjelmistoa. Tapauksissa, joissa tuotteella on kyky tarkastaa ja havaita haitallisia laiteohjelmistoja, uhkien korjaamiseen tällä tasolla liittyy edelleen merkittäviä haasteita. Tämäntyyppinen tiedostoton haittaohjelma edellyttää korkeaa hienostuneisuutta ja riippuu usein tietystä laitteisto- tai ohjelmistokokoonpanosta. Se ei ole hyökkäysvektori, jota voidaan hyödyntää helposti ja luotettavasti. Vaikka vaaralliset, tämäntyyppiset uhat ovat harvinaisia ja eivät käytännöllisiä useimmille hyökkäyksille.

Tyyppi II: Epäsuora tiedostotoiminta

On myös muita tapoja, joilla haittaohjelma voi saavuttaa tiedostottoman läsnäolon koneessa ilman merkittävää teknistä työtä. Tämäntyyppinen tiedostoton haittaohjelma ei kirjoita tiedostoja suoraan tiedostojärjestelmään, mutta ne voivat päätyä käyttämään tiedostoja epäsuorasti. Esimerkiksi Kun Poshspy-takaoven hyökkääjät asensivat haitallisen PowerShell-komennon WMI-säilöön ja määritti WMI-suodattimen suorittamaan komennon säännöllisesti.

Tällainen asennus voidaan suorittaa komentorivin kautta ilman, että tiedostossa on jo takaovi. Haittaohjelma voidaan asentaa ja suorittaa teoriassa koskematta koskaan tiedostojärjestelmään. WMI-säilö tallennetaan kuitenkin fyysiseen tiedostoon CIM Object Managerin hallitsemalle keskitetylle tallennusalueelle, ja se sisältää yleensä laillisia tietoja. Vaikka tartuntaketju käyttää teknisesti fyysistä tiedostoa, sitä pidetään tiedostottomana hyökkäyksenä, koska WMI-säilö on monikäyttöinen tietosäilö, jota ei voida havaita ja poistaa.

Tyyppi III: Toiminnan edellyttämät tiedostot

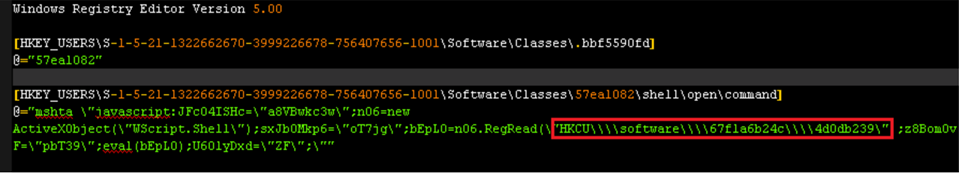

Joillakin haittaohjelmilla voi olla eräänlainen tiedostoton pysyvyys, mutta ei käyttämättä tiedostoja toimiakseen. Esimerkki tästä skenaariosta on Kovter, joka luo rekisteriin shell open verb -käsittelijän satunnaiselle tiedostotunnisteelle. Tällaisen tiedostotunnisteen avaaminen johtaa komentosarjan suorittamiseen laillisen työkalun mshta.exe kautta.

Kuva 2. Kovterin rekisteriavain

Kun avoin verbi käynnistetään, käynnistetään rekisteriin liittyvä komento, mikä johtaa pienen komentosarjan suorittamiseen. Tämä komentosarja lukee tietoja toisesta rekisteriavaimesta ja suorittaa sen, mikä puolestaan johtaa lopullisen hyötykuorman lataamiseen. Kovterin on kuitenkin pudotettava tiedosto, jolla on verbin kohdistama tiedostotunniste, jotta avoin verbi käynnistyy (yllä olevassa esimerkissä tunniste on .bbf5590fd). Sen on myös asetettava automaattisen suorittamisen avain, joka on määritetty avaamaan tällainen tiedosto, kun tietokone käynnistyy.

Kovteria pidetään tiedostottomana uhkana, koska tiedostojärjestelmästä ei ole käytännön hyötyä. Tiedostot, joiden tunniste on satunnainen, sisältävät roskatietoja, joita ei voi käyttää uhkan olemassaolon varmistamisessa. Rekisterin tallentavat tiedostot ovat säilöjä, joita ei tunnisteta ja poisteta, jos haitallista sisältöä on olemassa.

Tartuntaisännän tiedostottomien uhkien luokittelu

Kuvailtuamme laajat luokat voimme nyt tutkia yksityiskohtia ja antaa tartuntaisäntien erittelyn. Tämä kattava luokitus kattaa panoraamat siitä, mitä kutsutaan yleensä tiedostottomaksi haittaohjelmaksi. Se ajaa pyrkimyksiämme tutkia ja kehittää uusia suojausominaisuuksia, jotka neutralisoivat hyökkäysluokkia ja varmistavat, että haittaohjelma ei saa yliotetta kilpavarustelussa.

Hyödyntää

Tiedostopohjainen (tyyppi III: suoritettava, Flash, Java, asiakirjat): Ensimmäinen tiedosto voi hyödyntää käyttöjärjestelmää, selainta, Java-moduulia, Flash-moduulia jne. suorittaakseen shellcoden ja toimittaakseen hyötykuorman muistiin. Vaikka hyötykuorma on tiedostoton, ensimmäinen merkintävektori on tiedosto.

Verkkopohjainen (tyyppi I): Kohdekoneen haavoittuvuutta hyödyntävä verkkoviestintä voi suorittaa koodin suorittamisen sovelluksen tai ytimen kontekstissa. Esimerkki on WannaCry, joka hyödyntää aiemmin korjattua haavoittuvuutta SMB-protokollassa toimittaakseen takaoven ydinmuistiin.

Laitteisto

Laitepohjainen (tyyppi I: verkkokortti, kiintolevy): Laitteet, kuten kiintolevyt ja verkkokortit, edellyttävät piirilevyjä ja varattua ohjelmistoa toimiakseen. Ohjelmiston säilömistä ja suorittamista laitteen piiriohjelmistossa kutsutaan laiteohjelmistoksi. Vaikka laiteohjelmisto voi olla monimutkainen tehtävä, se voi tarttua haittaohjelmiin.

Suoritinpohjainen (tyyppi I): Nykyaikaiset suorittimen versiot ovat monimutkaisia, ja ne voivat sisältää alijärjestelmiä, jotka käyttävät laiteohjelmistoa hallintatarkoituksiin. Tällaiset laiteohjelmistot voivat olla alttiita kaappaulle ja sallia suorittimen sisäisesti toimivan haitallisen koodin suorittamisen. Joulukuussa 2017 kaksi tutkijaa ilmoitti haavoittuvuudesta, jonka avulla hyökkääjät voivat suorittaa koodia Intelin missä tahansa modernissa suoritinohjelmassa (Management Engine, ME). Samaan aikaan hyökkääjäryhmä PLATINUM:n on havaittu pystyvän käyttämään Intelin Active Management Technologyä (AMT)näkymättömän verkkoviestinnän suorittamiseen ohittaen asennetun käyttöjärjestelmän. ME ja AMT ovat pohjimmiltaan autonomisia mikrotietokoneita, jotka elävät suorittimen sisällä ja jotka toimivat hyvin alhaisella tasolla. Koska näiden tekniikoiden tarkoituksena on tarjota etähallittavuus, niillä on suora pääsy laitteistoon, ne ovat riippumattomia käyttöjärjestelmästä ja ne voidaan suorittaa, vaikka tietokone olisi sammutettu.

Sen lisäksi, että suorittimet ovat haavoittuvia laiteohjelmistotasolla, ne voidaan valmistaa takaovella, joka on työnnetty suoraan laitteistopiireihin. Tätä hyökkäystä on tutkittu ja se on osoittautunut mahdolliseksi aiemminkin. On raportoitu, että tietyt x86-suorittimien mallit sisältävät toissijaisen upotetun RISC-kaltaisen suoritinytimen, joka voi tehokkaasti tarjota takaoven , jonka kautta tavalliset sovellukset voivat saada etuoikeutetun suorittamisen.

USB-pohjaiset (tyyppi I): Kaikenlaisia USB-laitteita voidaan ohjelmoida uudelleen haittaohjelmien avulla, jotka voivat toimia vuorovaikutuksessa käyttöjärjestelmän kanssa haitallisilla tavoilla. Esimerkiksi BadUSB-tekniikka sallii uudelleenohjelmoidun USB-muistin toimia näppäimistönä, joka lähettää komentoja koneisiin näppäinpainalluksella tai verkkokorttina, joka voi uudelleenohjata liikennettä milloin vain.

BIOS-pohjainen (tyyppi I): BIOS on piirisarjan sisällä suoritettava laiteohjelmisto. Se suoritetaan, kun kone on käytössä, alustaa laitteiston ja siirtää sitten ohjausobjektin käynnistyssektorille. BIOS on tärkeä osa, joka toimii matalalla tasolla ja suoritetaan ennen käynnistyssektoria. BIOS-laiteohjelmistoa on mahdollista ohjelmoida uudelleen haittakoodilla, kuten on tapahtunut aiemmin Mebromi rootkitin kanssa.

Hypervisor-pohjainen (tyyppi I): Nykyaikaiset suorittimen laitteiston hypervisor-tuki, jonka avulla käyttöjärjestelmä voi luoda tehokkaita näennäiskoneita. Näennäiskone kulkee suljetussa, simuloidussa ympäristössä, eikä teoriassa tiedä emulaatiosta. Tietokoneen valtaava haittaohjelma saattaa toteuttaa pienen hypervisorin piiloutuakseen käynnissä olevan käyttöjärjestelmän ulkopuolelle. Tämäntyyppinen haittaohjelma on theorisoitu aiemmin, ja lopulta todellisia hypervisor rootkit on havaittu, vaikka harvat ovat tunnettuja tähän mennessä.

Suorittaminen ja lisääminen

Tiedostopohjainen (tyyppi III: suoritettavat tiedostot, DLL-tiedostot, LNK-tiedostot, ajoitetut tehtävät): Tämä on tavallinen suoritusvektori. Yksinkertainen suoritettava tiedosto voidaan käynnistää ensimmäisen vaiheen haittaohjelmana ylimääräisen hyötykuorman suorittamiseksi muistissa tai injisoida muihin laillisiin suoritusprosesseihin.

Makropohjainen (tyyppi III: Office-asiakirjat): VBA-kieli on joustava ja tehokas työkalu, joka on suunniteltu automatisoimaan tehtävien muokkaus ja lisäämään dynaamisia toimintoja asiakirjoihin. Näin ollen hyökkääjät voivat käyttää sitä väärin suorittaakseen haitallisia toimintoja, kuten purkaa, suorittaa tai pistää suoritettavan hyötykuorman tai jopa toteuttaa koko kiristyshaittaohjelman, kuten qkG: n tapauksessa. Makrot suoritetaan Office-prosessin yhteydessä (esimerkiksi Winword.exe), ja ne otetaan käyttöön komentosarjakielellä. Virustentorjuntaohjelmalla ei ole binaarista suoritettavaa tiedostoa. Vaikka Office-sovellukset edellyttävät käyttäjältä nimenomaista suostumusta makrojen suorittamiseen asiakirjasta, hyökkääjät käyttävät sosiaalisen suunnittelun tekniikoita huijaamaan käyttäjiä sallimaan makrojen suorittamisen.

Komentosarjapohjainen (tyyppi II: tiedosto, palvelu, rekisteri, WMI-säilö, käyttöliittymä): JavaScript-, VBScript- ja PowerShell-komentosarjakielet ovat oletusarvoisesti käytettävissä Windows-ympäristöissä. Komentosarjilla on samat edut kuin makroilla, ne ovat tekstitiedostoja (eivät binaaritiedostoja) ja ne suoritetaan tulkin kontekstissa (kuten wscript.exe, powershell.exe), joka on puhdas ja laillinen osa. Komentosarjat ovat monipuolisia, ja ne voidaan suorittaa tiedostosta (kaksoisnapsauttamalla niitä) tai suorittaa suoraan tulkin komentorivillä. Komentorivillä suoritettavan haittaohjelman avulla haittaohjelma voi koodata haitallisia komentosarjoja autorun-rekisteriavaimien automaattistenkäynnistyspalveluiden avulla WMI-tapahtumatilauksina WMI-säilöstä. Lisäksi hyökkääjä, joka on päässyt käsiksi tartunnan saaneeseen koneeseen, voi syöttää komentosarjan komentokehotteeseen.

Levypohjainen (tyyppi II: Käynnistystietue): Käynnistystietue on levyn tai aseman ensimmäinen sektori, ja se sisältää suoritettavan koodin, jota tarvitaan käyttöjärjestelmän käynnistysprosessin käynnistämiseen. Petyan kaltaiset uhat voivat tartuttaa käynnistystietueen korvaamalla sen haitallisella koodilla. Kun kone käynnistetään, haittaohjelma saa heti hallinnan. Käynnistystietue sijaitsee tiedostojärjestelmän ulkopuolella, mutta käyttöjärjestelmä voi käyttää sitä. Nykyaikaisilla virustentorjuntatuotteilla on mahdollisuus tarkistaa ja palauttaa se.

Tiedostottoman haittaohjelman esto

Microsoft seuraa aktiivisesti suojausympäristöä uusien uhkatrendien tunnistamiseksi ja kehitämme ratkaisuja uhkien luokkien lieventämiseksi. Me välinelemme kestäviä suojauksia, jotka ovat tehokkaita monenlaisia uhkia vastaan. Haittaohjelmien torjuntaliittymän (AMSI) kautta toiminnan valvonta, muistin tarkistus ja käynnistyssektorin suojaus, Microsoft Defender for Endpoint voivat tarkastaa tiedostottomat uhat jopa raskaalla hämäystoiminnolla. Pilvipalvelujen koneoppimistekniikoiden avulla voimme skaalata näitä suojauksia uusia ja uusia uhkia vastaan.

Lisätietoja on artikkelissa: Poissa näkyvistä, mutta ei näkymätön: Tiedostottoman haittaohjelman torjuminen käyttäytymisseurannalla, AMSI:llä ja seuraavan sukupolven AV:llä

Lisäresurssit ja -tiedot

Lue, miten voit ottaa käyttöön uhkien suojausominaisuuksia Microsoft 365 E5.