Verkon suojaaminen

Koskee seuraavia:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defenderin virustentorjunta

Käyttöympäristöt

- Windows

- Macos

- Linux

Haluatko kokea Microsoft Defender for Endpointin? Rekisteröidy ilmaiseen kokeiluversioon.

Verkon suojauksen yleiskatsaus

Verkon suojaus auttaa suojaamaan laitteita Internet-pohjaisilta tapahtumilta. Verkon suojaus on hyökkäyspinnan vähentämisominaisuus. Se auttaa estämään työntekijöitä käyttämästä vaarallisia toimialueita sovellusten kautta. Verkkotunnuksia, jotka isännöivät tietojenkalasteluhuijauksia, hyväksikäyttöjä ja muuta haitallista sisältöä Internetissä, pidetään vaarallisina. Verkon suojaus laajentaa Microsoft Defender SmartScreeniä estääkseen kaiken lähtevän HTTP(S)-liikenteen, joka yrittää muodostaa yhteyden alhaisen maineen lähteisiin (toimialueen tai isäntänimen perusteella).

Verkon suojaus laajentaa verkon suojauksen käyttöjärjestelmätasolle ja on verkkosisällön suodatuksen (WCF) ydinosa. Se tarjoaa Microsoft Edgestä löytyneet verkkosuojaustoiminnot muihin tuettuihin selaimiin ja muihin kuin selainsovelluksiin. Verkon suojaus tarjoaa myös päätepisteen tunnistukseen ja vastaukseen käytettyjen kompromissien (IOC) ilmaisimien näkyvyyden ja estämisen. Esimerkiksi verkon suojaus toimii mukautettujen ilmaisimien kanssa, joiden avulla voit estää tietyt toimialueet tai isäntänimet.

Verkon suojauksen kattavuus

Seuraavassa taulukossa on yhteenveto kattavuuden verkon suojausalueista.

| Ominaisuus | Microsoft Edge | Kolmannen osapuolen selaimet | Muut kuin selainprosessit (esim. PowerShell) |

|---|---|---|---|

| Web Threat Protection | SmartScreen on otettava käyttöön | Verkon suojauksen on oltava lohkotilassa | Verkon suojauksen on oltava lohkotilassa |

| Mukautetut ilmaisimet | SmartScreen on otettava käyttöön | Verkon suojauksen on oltava lohkotilassa | Verkon suojauksen on oltava lohkotilassa |

| Verkkosisällön suodatus | SmartScreen on otettava käyttöön | Verkon suojauksen on oltava lohkotilassa | Ei tuettu |

Huomautus

Macissa ja Linuxissa verkon suojaus on oltava estetty-tilassa, jotta saat tukea näille Edgen ominaisuuksille. Windowsissa verkon suojaus ei valvo Microsoft Edgeä. Muissa prosesseissa kuin Microsoft Edgessä ja Internet Explorerissa verkon suojausskenaariot hyödyntävät verkon suojausta tarkastuksissa ja täytäntöönpanossa.

- IP-osoite on tuettu kaikissa kolmessa protokollassa (TCP, HTTP ja HTTPS (TLS)).

- Vain yksittäisiä IP-osoitteita tuetaan (ei CIDR-lohkoja tai IP-alueita) mukautetuissa ilmaisimissa.

- Salatut URL-osoitteet (koko polku) voidaan estää vain ensimmäisen osapuolen selaimissa (Internet Explorer, Edge).

- Salatut URL-osoitteet (vain FQDN) voidaan estää kolmansien osapuolten selaimissa (muu kuin Internet Explorer, Edge).

- Salaamattomille URL-osoitteille voidaan käyttää kaikkia URL-polkulohkoja.

Toiminnon suorittamisen ja URL-osoitteen ja IP-osoitteen estojen välillä voi olla jopa 2 tuntia viivettä (yleensä vähemmän).

Katso tästä videosta, miten verkon suojaus auttaa vähentämään laitteiden hyökkäyspintaa tietojenkalasteluhuijauksista, hyväksikäyttöistä ja muusta haitallisesta sisällöstä.

Verkon suojausta koskevat vaatimukset

Verkon suojaus edellyttää Windows 10 tai 11 (Pro tai Enterprise), Windows Server 1803 tai uudempi, macOS-versio 11 tai uudempi tai Defender Supported Linux -versio ja Microsoft Defender virustentorjuntaa reaaliaikaisesti.

| Windows-versio | Microsoft Defenderin virustentorjunta |

|---|---|

| Windows 10 versio 1709 tai uudempi, Windows 11, Windows Server 1803 tai uudempi | Varmista, että Microsoft Defender virustentorjuntaohjelman reaaliaikainen suojaus, toiminnan valvonta ja pilvipalveluun toimitettu suojaus ovat käytössä (aktiivinen) |

| Windows Server 2012 R2 ja Windows Server 2016 yhdessä yhdistetyn agentin kanssa | Platform Updaten versio 4.18.2001.x.x tai uudempi |

Miksi verkon suojaus on tärkeää

Verkon suojaus on osa Microsoft Defender for Endpoint hyökkäyspinnan vähentämisratkaisujen ryhmää. Verkon suojauksen avulla verkkokerros voi estää URL-osoitteet ja IP-osoitteet. Verkon suojaus voi estää URL-osoitteiden käytön käyttämällä tiettyjä selaimia ja tavallisia verkkoyhteyksiä. Oletusarvoisesti verkon suojaus suojaa tietokoneita tunnetuilta haitallisilta URL-osoitteilta SmartScreen-syötteen avulla, joka estää haitalliset URL-osoitteet samalla tavalla kuin SmartScreen Microsoft Edge -selaimessa. Verkon suojaustoiminto voidaan laajentaa koskemaan seuraavaa:

- Estä IP-osoitteet/URL-osoitteet omista uhkatiedoistasi (ilmaisimet)

- Estä Microsoft Defender for Cloud Apps palveluita, joita ei tueta

- Estä selaimen käyttö sivustoille luokan perusteella (verkkosisällön suodatus)

Verkon suojaus on tärkeä osa Microsoftin suojaus- ja vastauspinoa.

Vihje

Lisätietoja Windows Serverin, Linuxin, MacOS:n ja MTD:n (Mobile Threat Defense) verkon suojauksesta on artikkelissa Uhkien ennakoiva etsintä kehittyneellä metsästyksellä.

Estä komento- ja hallintahyökkäykset

Pahantahtoiset käyttäjät käyttävät komento- ja hallintapalvelintietokoneita (C2) komentojen lähettämiseen haittaohjelmien aiemmin vaarantamiin järjestelmiin. C2-hyökkäykset piilottavat yleensä pilvipohjaisissa palveluissa, kuten tiedostojen jakamisessa ja webmail-palveluissa, jolloin C2-palvelimet voivat välttää havaitsemisen sulautumalla tyypilliseen liikenteeseen.

C2-palvelimien avulla voidaan käynnistää komentoja, jotka voivat:

- Tietojen varastaminen

- Vaarantuneiden tietokoneiden hallinta bottiverkossa

- Häiritse laillisia sovelluksia

- Haittaohjelmien, kuten kiristysohjelman, levittäminen

Defender for Endpointin verkon suojauskomponentti tunnistaa ja estää yhteydet C2-infrastruktuureihin, joita käytetään ihmisen ylläpitämissä kiristyshaittaohjelmahyökkäyksissä, käyttämällä koneoppimisen ja älykkään kompromissi-indikaattorin (IoC) tunnistamista.

Verkon suojaus: C2-tunnistaminen ja korjaaminen

Alkuperäisessä muodossaan kiristyshaittaohjelma on hyödykeuhka, joka on esiohjelmoitu ja keskittyy rajoitettuihin, erityisiin tuloksiin (esimerkiksi tietokoneen salaamiseen). Kiristyshaittaohjelma on kuitenkin kehittynyt kehittyneeksi uhaksi, joka on ihmisvetoinen, mukautuva ja keskittyy suurempaan mittakaavaan ja laajalle levinneisiin tuloksiin, kuten koko organisaation omaisuuden tai tietojen pitämiseen lunnaita varten.

Komento- ja hallintapalvelimien tuki (C2) on keskeinen osa tätä kiristyshaittaohjelmakehitystä, ja sen avulla nämä hyökkäykset voivat sopeutua kohteeseensa. Linkin katkaiseminen komento- ja hallintainfrastruktuuriin pysäyttää hyökkäyksen etenemisen seuraavaan vaiheeseen. Lisätietoja C2-tunnistamisesta ja korjaamisesta on artikkelissa Komento- ja hallintahyökkäysten havaitseminen ja korjaaminen verkkokerroksessa.

Verkon suojaus: uudet ilmoitusruutuilmoitukset

| Uusi yhdistämismääritys | Vastausluokka | Lähteistä |

|---|---|---|

| Phishing | Tietojenkalastelu | Smartscreen |

| Haittaohjelmien | Haittaohjelmien | Smartscreen |

| komento ja hallinta | C2 | Smartscreen |

| komento ja hallinta | COCO | Smartscreen |

| Haittaohjelmien | Untrusted | Smartscreen |

| IT-järjestelmänvalvojan tekemä | Mukautettu Estoluettelo | |

| IT-järjestelmänvalvojan tekemä | Mukautettukäytäntö |

Huomautus

customAllowList ei luo päätepisteisiin ilmoituksia.

Uusia ilmoituksia verkon suojauksen määrittämiseksi

Uusi, julkisesti saatavilla oleva verkon suojauksen ominaisuus käyttää SmartScreen-funktioita estämään tietojenkalastelutoiminnot haitallisista komento- ja hallintasivustoista.

Kun loppukäyttäjä yrittää vierailla verkkosivustossa ympäristössä, jossa verkon suojaus on käytössä, on mahdollista käyttää kolmea skenaariota:

- URL-osoitteella on tunnettu hyvä maine – Tässä tapauksessa käyttäjälle sallitaan käyttöoikeus ilman estämistä, eikä päätepisteessä esitetä ilmoitusruutua. Itse asiassa toimialueen tai URL-osoitteen arvoksi on määritetty Sallittu.

- URL-osoitteella on tuntematon tai epävarma maine – Käyttäjän käyttö on estetty, mutta lohkon voi kiertää (poistaa eston). Itse asiassa toimialueen tai URL-osoitteen arvoksi on määritetty Valvonta.

- URL-osoitteella on tunnettu huono (haitallinen) maine – Käyttäjää estetään käyttämästä. Itse asiassa toimialue tai URL-osoite on Block.

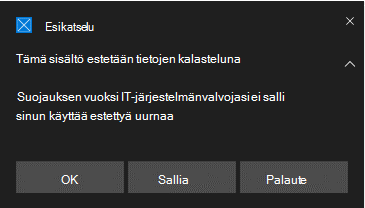

Varoita käyttökokemuksesta

Käyttäjä käy sivustossa:

Jos URL-osoitteen maine on tuntematon tai epävarma, ilmoitusruutu esittää käyttäjälle seuraavat vaihtoehdot:

Ok - Ilmoitusruutu julkaistaan (poistetaan), ja yritys käyttää sivustoa on päättynyt.

Poista esto - Käyttäjällä on sivuston käyttöoikeus 24 tunnin ajan. jonka jälkeen lohko voidaan palauttaa. Käyttäjä voi käyttää Poista esto -toimintoa sivuston käyttämiseen, kunnes järjestelmänvalvoja estää (estää) sivuston käyttämisen, mikä poistaa eston poistamisasetuksen.

Palaute – Ilmoitusruutu esittää käyttäjälle linkin palvelupyynnön lähettämiseen. Käyttäjä voi lähettää palautetta järjestelmänvalvojalle perustellakseen sivuston käyttöoikeuksia.

Huomautus

Tässä näytetyt kuvat varoittavat kokemuksesta ja estävät käyttökokemuksen (alla) molemmat luettelo "estetty URL" esimerkkinä paikkamerkkitekstinä; toimivassa ympäristössä todellinen URL-osoite tai toimialue näkyy luettelossa.

Estä käyttökokemus

Käyttäjä käy sivustossa:

- Jos URL-osoitteen maine on huono, ilmoitusruutu näyttää käyttäjälle seuraavat vaihtoehdot:

SmartScreen poista esto

Defender for Endpointin ilmaisimien avulla järjestelmänvalvojat voivat antaa käyttäjien ohittaa joillekin URL-osoitteille ja URL-osoitteille luodut varoitukset. Riippuen siitä, miksi URL-osoite estettiin, SmartScreen-lohkon kohdatessa se voi tarjota mahdollisuuden poistaa sivuston eston jopa 24 tunnin ajan. Tällaisissa tapauksissa näyttöön tulee Windowsin suojaus ilmoitusruutu, jonka avulla loppukäyttäjä voi poistaa URL-osoitteen tai IP-osoitteen eston määritetyn ajanjakson ajaksi.

Microsoft Defender for Endpoint järjestelmänvalvojat voivat määrittää SmartScreenin estotoiminnon Microsoft Defender portaalissa käyttämällä "salli"-ilmaisinta IPS:ille, URL-osoitteille ja toimialueille.

Katso Create URL-osoitteita ja URL-osoitteita/toimialueita koskevat ilmaisimet.

Verkon suojauksen käyttäminen

Verkon suojaus on käytössä laitetta kohden, mikä tehdään yleensä hallintainfrastruktuurin avulla. Tuetut menetelmät ovat kohdassa Verkon suojauksen ottaminen käyttöön.

Huomautus

Microsoft Defender on oltava aktiivinen, jotta verkkosuojaus voidaan ottaa käyttöön.

Voit ottaa verkon suojauksen käyttöön valvontatilassa tai estotilassa . Jos haluat arvioida verkon suojauksen käyttöönoton vaikutusta ennen IP-osoitteiden tai URL-osoitteiden estämistä, voit ottaa verkon suojauksen käyttöön valvontatilassa ja kerätä tietoja siitä, mikä estetään. Valvontatila kirjaa lokit, kun loppukäyttäjät ovat muodostaneet yhteyden osoitteeseen tai sivustoon, jonka verkkosuojaus olisi muuten estänyt. Huomaa, että jotta kompromissi-indikaattorit (IoC) tai verkkosisällön suodatus (WCF) toimivat, verkon suojauksen on oltava Estetty-tilassa.

Lisätietoja Linuxin ja macOS:n verkkosuojauksesta on kohdassa Linuxin verkkosuojaus ja macOS:n verkkosuojaus.

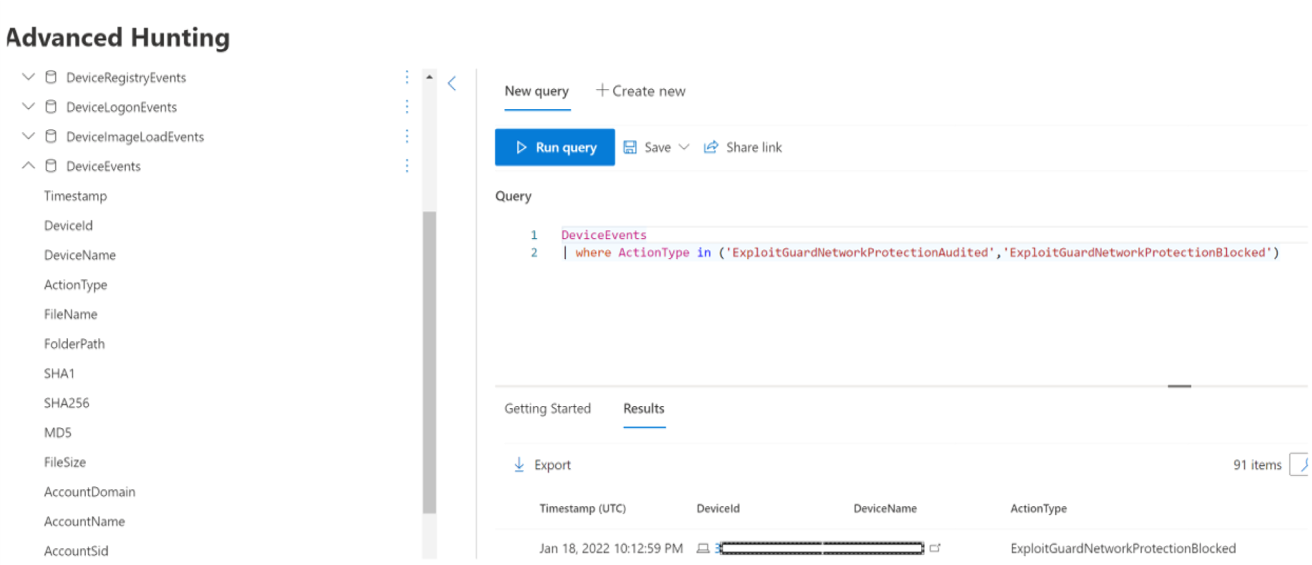

Tarkennettu etsintä

Jos käytät kehittynyttä metsästystä valvontatapahtumien tunnistamiseen, sinulla on konsolista saatavilla enintään 30 päivän historia. Katso Kehittynyt metsästys.

Voit etsiä valvontatapahtumat kehittyneestä metsästyksestä Defender for Endpoint -portaalista (https://security.microsoft.com).

Valvontatapahtumat ovat DeviceEvents-toiminnoissa, joiden ActionType-arvo ExploitGuardNetworkProtectionAuditedon . Lohkot näytetään, ja ActionType-arvo ExploitGuardNetworkProtectionBlockedon .

Tässä on esimerkkikysely verkon suojaustapahtumien tarkastelemiseen kolmannen osapuolen selaimissa:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Vihje

Nämä merkinnät sisältävät tietoja AdditionalFields-sarakkeessa , mikä antaa sinulle erinomaisia tietoja toiminnosta. Jos laajennat AdditionalField-kenttiä , saat myös kentät : IsAudit, ResponseCategory ja DisplayName.

Tässä on toinen esimerkki:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

Vastaus-luokka kertoo, mikä aiheutti tapahtuman, esimerkiksi:

| Vastauksen luokka | Tapahtumasta vastaava ominaisuus |

|---|---|

| Mukautettukäytäntö | WCF |

| Mukautettu Estoluettelo | Mukautetut ilmaisimet |

| CasbPolicy | Defender for Cloud Apps |

| Haittaohjelmien | WWW-uhat |

| Tietojenkalastelu | WWW-uhat |

Lisätietoja on kohdassa Päätepistelohkojen vianmääritys.

Huomaa, että erityisesti Microsoft Edge -selaimen SmartScreen-tapahtumien Microsoft Defender edellyttää eri kyselyä:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Voit käyttää tulokseksi saatavaa URL-osoitteiden ja URL-osoitteiden luetteloa määrittämään, mikä olisi estetty, jos laite olisi estotilassa ja mikä ominaisuus esti ne. Tarkista kaikki luettelon kohteet, jotta voit tunnistaa URL-osoitteet tai URL-osoitteet siitä, ovatko ympäristösi kannalta tarpeellisia. Jos löydät valvottuja merkintöjä, jotka ovat kriittisiä ympäristöllesi, luo ilmaisin, joka sallii ne verkossasi. Salli URL-osoite-/IP-ilmaisimien olla etusijalla mihin tahansa lohkoon nähden.

Kun olet luonut ilmaisimen, voit selvittää taustalla olevan ongelman:

- SmartScreen – pyydä tarkistusta

- Ilmaisin – muokkaa olemassa olevaa ilmaisinta

- MCA – tarkista sovellus, jota ei ole sallittu

- WCF – pyynnön uudelleenluokittuminen

Näiden tietojen avulla voit tehdä tietoisen päätöksen verkon suojauksen käyttöönotosta estotilassa. Katso Verkon suojauslohkojen käsittelyjärjestys.

Huomautus

Koska tämä on laitekohtainen asetus, jos on laitteita, jotka eivät voi siirtyä Esto-tilaan, voit jättää ne valvontatilaan, kunnes voit korjata haasteen ja saat silti valvontatapahtumat.

Lisätietoja epätosi-positiivisten tietojen ilmoittamisesta on kohdassa Raportoi epätosi-positiiviset.

Lisätietoja omien Power BI -raporttien luomisesta on artikkelissa Mukautettujen raporttien Create Power BI:n avulla.

Määritetään verkon suojausta

Lisätietoja verkon suojauksen käyttöönotosta on kohdassa Verkon suojauksen ottaminen käyttöön. Ota verkon suojaus käyttöön ja hallitse sitä verkossa ryhmäkäytäntö, PowerShellin tai MDM:n CSP:iden avulla.

Kun olet ottanut verkon suojauksen käyttöön, sinun on ehkä määritettävä verkkosi tai palomuurisi sallimaan yhteydet päätepistelaitteiden ja verkkopalveluiden välillä:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Verkon suojaustapahtumien tarkasteleminen

Verkon suojaus toimii parhaiten Microsoft Defender for Endpoint kanssa, jolloin saat yksityiskohtaisen raportoinnin hyödyntämissuojaustapahtumista ja -lohkoista osana hälytysten tutkintaskenaarioita.

Kun verkon suojaus estää yhteyden, toimintokeskuksesta tulee ilmoitus. Suojaustoimintatiimisi voi mukauttaa ilmoitusta organisaatiosi tiedoilla ja yhteystietoilla. Lisäksi yksittäiset hyökkäyspinnan vähentämissäännöt voidaan ottaa käyttöön ja mukauttaa tiettyjen valvottavien tekniikoiden mukaan.

Valvontatilan avulla voit myös arvioida, miten verkon suojaus vaikuttaisi organisaatioosi, jos se otetaan käyttöön.

Verkon suojaustapahtumien tarkistaminen Microsoft Defender portaalissa

Defender for Endpoint tarjoaa yksityiskohtaisen raportoinnin tapahtumista ja lohkoista osana hälytystutkimusskenaarioitaan. Voit tarkastella näitä tietoja Microsoft Defender portaalissa (https://security.microsoft.com) ilmoitusjonossa tai käyttämällä kehittynyttä metsästystä. Jos käytät valvontatilaa, voit käyttää kehittynyttä metsästystä nähdäksesi, miten verkon suojausasetukset vaikuttaisivat ympäristöösi, jos ne otetaan käyttöön.

Verkonsuojaustapahtumien tarkistaminen Windows Tapahtumienvalvonta

Voit tarkistaa Windowsin tapahtumalokista tapahtumat, jotka luodaan, kun verkon suojaus estää (tai auditoi) haitallisen IP-osoitteen tai toimialueen käytön:

Valitse OK.

Tämä toimintosarja luo mukautetun näkymän, joka suodattaa näyttämään vain seuraavat verkon suojaukseen liittyvät tapahtumat:

| Tapahtuman tunnus | Kuvaus |

|---|---|

| 5007 | Tapahtuma, kun asetuksia muutetaan |

| 1125 | Tapahtuma, kun verkon suojaus käynnistyy valvontatilassa |

| 1126 | Tapahtuma, kun verkon suojaus käynnistyy lohkotilassa |

Verkon suojaus ja TCP:n kolmisuuntainen kättely

Verkon suojauksen avulla määritetään, sallitaanko sivustolle pääsy vai estetäänkö se sen jälkeen, kun kolmitiekäsittely on suoritettu TCP/IP:n kautta. Näin ollen, kun verkkosuojaus estää sivuston, saatat nähdä -toimintotyypin ConnectionSuccessDeviceNetworkEvents Microsoft Defender portaalissa, vaikka sivusto on estetty. DeviceNetworkEvents ilmoitetaan TCP-kerroksesta, ei verkon suojauksesta. Kun kaksisuuntainen kättely on valmis, verkkosuojaus sallii tai estää sivuston käytön.

Tässä on esimerkki siitä, miten tämä toimii:

Oletetaan, että käyttäjä yrittää käyttää verkkosivustoa laitteessaan. Sivustoa isännöidä todennäköisesti vaarallisella toimialueella, ja verkkosuojaus tulisi estää.

Kolmisuuntainen kättely TCP/IP:n kautta alkaa. Ennen kuin se on valmis,

DeviceNetworkEventstoiminto kirjataan lokiin, ja senActionTypeluettelonaConnectionSuccesson . Kuitenkin heti, kun kaksisuuntainen kättelyprosessi on valmis, verkon suojaus estää pääsyn sivustoon. Kaikki tämä tapahtuu nopeasti. Samanlainen prosessi tapahtuu smartscreen-Microsoft Defender: kun kolmisuuntainen kädenpuristus valmistuu, määritys tehdään ja sivuston käyttö on joko estetty tai sallittu.Microsoft Defender portaalissa ilmoitus näkyy ilmoitusjonossa. Tämän ilmoituksen tiedot ovat sekä että

DeviceNetworkEventsAlertEvidence. Näet, että sivusto on estetty, vaikka sinulla on myös kohde, jonkaDeviceNetworkEventsActionType onConnectionSuccess.

Huomioon otettavia seikkoja Windowsin näennäistyöpöydällä, joka on käynnissä Windows 10 Enterprise usean istunnon ajan

Pidä mielessä seuraavat asiat, koska Windows 10 Enterprise on useita käyttäjää:

Verkon suojaus on koko laitteen laajuinen ominaisuus, eikä sitä voida kohdistaa tiettyihin käyttäjäistuntoihin.

Verkkosisällön suodatuskäytännöt ovat myös koko laitteessa.

Jos haluat erottaa käyttäjäryhmät toisistaan, harkitse erillisten Windowsin virtuaalityöpöydän isäntävarantojen ja määritysten luomista.

Testaa verkon suojaus valvontatilassa sen toiminnan arvioimiseksi ennen käyttöönottoa.

Harkitse käyttöönoton koon muuttamista, jos käyttäjiä on paljon tai istuntoja on paljon.

Vaihtoehtoinen vaihtoehto verkon suojaamiseen

Windows Server 2012R2/2016 unified MDE -asiakasohjelmassa, Windows Serverin versiossa 1803 tai uudemmat versiot, Windows Server 2019 tai uudemmat sekä Windows 10 Enterprise Multi-Session 1909 ja uudemmat versiot, joita käytetään Windows Virtual Desktopissa Azuressa, Microsoft Edgen verkkosuojaus voidaan ottaa käyttöön seuraavalla tavalla:

Ota verkkosuojaus käyttöön ja ota käytäntösi käyttöön noudattamalla ohjeita.

Suorita seuraavat PowerShell-komennot:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Huomautus

Joissakin tapauksissa infrastruktuurista, liikenteen määrästä ja muista ehdoista Set-MpPreference -AllowDatagramProcessingOnWinServer 1 riippuen tämä voi vaikuttaa verkon suorituskykyyn.

Windows Server -palvelimien verkkosuojaus

Seuraavassa on tietoja, jotka koskevat Windows-palvelimia.

Varmista, että verkkosuojaus on käytössä

Tarkista Rekisteri-Kirjoitusavustaja avulla, onko verkkosuojaus käytössä paikallisessa laitteessa.

Avaa Rekisteri-Kirjoitusavustaja valitsemalla tehtäväpalkista Käynnistä-painike ja kirjoittamalla regedit.

Valitse HKEY_LOCAL_MACHINE sivuvalikosta.

Siirry sisäkkäiset valikot kohtaan SOFTWARE>Policies>Microsoft>Windows defender>Windows Defender Exploit Guard>Network Protection.

(Jos avainta ei ole, siirry SOFTWARE-kohtaan>Microsoft>> Windows Defender Windows Defender Exploit Guardin>verkkosuojaus)

Valitse EnableNetworkProtection , niin näet laitteen verkon suojauksen nykyisen tilan:

- 0 = Ei käytössä

- 1 = Käytössä (käytössä)

- 2 = Valvontatila

Lisätietoja on kohdassa : Verkon suojauksen ottaminen käyttöön

Verkon suojausehdotus

Windows Server 2012R2/2016:n yhdistetyssä MDE-asiakasohjelmassa, Windows Serverin versiossa 1803 tai uudemmat versiot, Windows Server 2019:ssä tai uudemmat versioissa sekä Windows 10 Enterprise Multi-Session 1909 ja uudemmat versiot (käytetään Azuren Windows Virtual Desktopissa) on otettava käyttöön muita rekisteriavaimia:

HKEY_LOCAL_MACHINE\OHJELMISTO\Microsoft\\ Windows Defender Windows Defender Exploit Guardin\verkkosuojaus

- AllowNetworkProtectionOnWinServer (dword) 1 (hex)

- EnableNetworkProtection (dword) 1 (hex)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) – vain Windows Server 2012R2 ja Windows Server 2016

Huomautus

Infrastruktuuristasi, liikenteen määrästä ja muista ehdoista riippuen HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) voi vaikuttaa verkon suorituskykyyn.

Lisätietoja on kohdassa : Verkon suojauksen ottaminen käyttöön

Windows Serversin ja Windowsin usean istunnon kokoonpano edellyttää PowerShellin

Windows-palvelimien ja Windowsin usean istunnon aikana on lisäkohteita, jotka sinun on otettava käyttöön PowerShellin cmdlet-komentojen avulla. Windows Server 2012R2/2016 unified MDE -asiakasohjelma, Windows Server 1803 tai uudempi, Windows Server 2019 tai uudempi sekä Windows 10 Enterprise Multi-Session 1909 tai uudempi, jota käytetään Azuren Windows Virtual Desktopissa.

- Set-MpPreference – EnableNetworkProtection käytössä

- Set-MpPreference – AllowNetworkProtectionOnWinServer 1

- Set-MpPreference - AllowNetworkProtectionDownLevel 1

- Set-MpPreference – AllowDatagramProcessingOnWinServer 1

Huomautus

Joissakin tapauksissa Set-MpPreference –AllowDatagramProcessingOnWinServer 1 voi vaikuttaa verkon suorituskykyyn infrastruktuurin, liikenteen määrän ja muiden ehtojen mukaan.

Verkon suojauksen vianmääritys

Verkon suojauksen suorittamisympäristön vuoksi toiminto ei ehkä tunnista käyttöjärjestelmän välityspalvelimen asetuksia. Joissakin tapauksissa verkkosuojausasiakkaat eivät pääse pilvipalveluun. Voit ratkaista yhteysongelman määrittämällä staattisen välityspalvelimen Microsoft Defender virustentorjuntaa varten.

Verkon suojauksen suorituskyvyn optimointi

Verkon suojauksessa on nyt suorituskyvyn optimointi, jonka avulla Block-tila voi aloittaa asynkronisesti tarkistamalla pitkäaikaiset yhteydet, mikä voi parantaa suorituskykyä ja auttaa myös sovellusten yhteensopivuusongelmissa. Tämä optimointiominaisuus on oletusarvoisesti käytössä. Voit poistaa tämän ominaisuuden käytöstä käyttämällä seuraavaa PowerShellin cmdlet-komentoa:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Tutustu myös seuraaviin ohjeartikkeleihin:

- Verkon suojauksen arviointi | Ryhdy nopeaan skenaarioon, joka esittelee, miten ominaisuus toimii ja mitä tapahtumia yleensä luodaan.

- Ota verkon suojaus käyttöön | Ota verkon suojaus käyttöön ja hallitse sitä verkossa ryhmäkäytäntö, PowerShellin tai MDM:n CSP:iden avulla.

- Hyökkäysalueen vähentämisominaisuuksien määrittäminen Microsoft Intune

- Linux-verkkosuojaus | Lisätietoja Microsoft Network Protectionin käytöstä Linux-laitteissa.

- MacOS:n verkkosuojaus | Lisätietoja Microsoftin macOS-verkkosuojauksesta

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle