Luotettujen ARC-tiivistemerkkien määrittäminen

Sähköpostitodennus auttaa vahvistamaan Microsoft 365 -organisaatioosi ja Microsoft 365 :stä lähetetyt viestit, jotta estetään huijatut lähettäjät, joita käytetään yrityssähköpostien kompromississa (BEC), kiristyshaittaohjelmissa ja muissa tietojenkalasteluhyökkäyksissä.

Jotkin lailliset sähköpostipalvelut saattavat kuitenkin muokata viestejä, ennen kuin ne toimitetaan Microsoft 365 -organisaatioosi. Siirrettävien saapuvien viestien muokkaaminen voi ja todennäköisesti aiheuttaa seuraavat sähköpostin todennusvirheet Microsoft 365:ssä:

- SPF epäonnistuu uuden viestilähteen (IP-osoitteen) vuoksi.

- DKIM epäonnistuu sisällön muokkauksen vuoksi.

- DMARC epäonnistuu SPF- ja DKIM-virheiden vuoksi.

Todennettu vastaanotettu ketju (ARC) auttaa vähentämään saapuvia sähköpostin todennusvirheitä viestien muokkaamisesta laillisilla sähköpostipalveluilla. ARC säilyttää alkuperäiset sähköpostin todennustiedot sähköpostipalvelussa. Voit määrittää Microsoft 365 -organisaatiosi luottamaan viestiä muokanneessa palveluun ja käyttämään näitä alkuperäisiä tietoja sähköpostin todennustarkistuksissa.

Milloin kannattaa käyttää luotettuja ARC-tiivistintä?

Microsoft 365 -organisaation on tunnistettava luotetut ARC-tiivisteet vain, kun Microsoft 365 -vastaanottajille toimitettuihin viesteihin vaikuttavat säännöllisesti seuraavat keinot:

- Välittäjäpalvelu muokkaa viestin otsikko- tai sähköpostisisältöä.

- Viestin muokkaukset aiheuttavat todennuksen epäonnistumisen muista syistä (esimerkiksi poistamalla liitteitä).

Kun järjestelmänvalvoja lisää luotetun ARC-sinetin Defender-portaaliin, Microsoft 365 käyttää ARC-sulkejan tarjoamia alkuperäisiä sähköpostin todennustietoja vahvistaakseen palvelun kautta Microsoft 365:een lähetetyt viestit.

Vihje

Lisää vain lailliset pakolliset palvelut luotettuina ARC-sinetreinä Microsoft 365 -organisaatiossasi. Tämä toiminto auttaa asianomaisia viestejä läpäisemään sähköpostin todennustarkistukset ja estää luotettavien viestien toimittamisen Roskaposti-kansioon, karanteeniin tai hylätyksi sähköpostin todennusvirheiden vuoksi.

Mitä on hyvä tietää ennen aloittamista?

Avaat Microsoft Defender -portaalin osoitteessa https://security.microsoft.com. Jos haluat siirtyä suoraan Sähköpostin todennusasetukset -sivulle, käytä -https://security.microsoft.com/authentication

Jos haluat muodostaa yhteyden Exchange Online PowerShelliin, katso Yhdistä Exchange Online PowerShelliin. Jos haluat muodostaa yhteyden erilliseen EOP PowerShelliin, lue ohjeartikkeli Yhteyden muodostaminen Exchange Online Protection PowerShelliin.

Sinulla on oltava käyttöoikeudet, ennen kuin voit suorittaa tämän artikkelin menettelyt. Voit valita seuraavat vaihtoehdot:

Microsoft Defender XDR Unified role based access control (RBAC) (If Email & collaboration>Defender for Office 365 permissions is

Active. Vaikuttaa vain Defender-portaaliin, ei PowerShelliin: Valtuutus ja asetukset/Suojausasetukset/Ydinsuojausasetukset (hallinta) tai Valtuutus ja asetukset/Suojausasetukset/Ydinsuojausasetukset (lue).

Active. Vaikuttaa vain Defender-portaaliin, ei PowerShelliin: Valtuutus ja asetukset/Suojausasetukset/Ydinsuojausasetukset (hallinta) tai Valtuutus ja asetukset/Suojausasetukset/Ydinsuojausasetukset (lue).Exchange Online -käyttöoikeudet: Organisaation hallinnan tai suojauksen järjestelmänvalvojan rooliryhmien jäsenyys.

Microsoft Entra -käyttöoikeudet: Yleisen järjestelmänvalvojan tai suojauksen järjestelmänvalvojan* roolien jäsenyys antaa käyttäjille microsoft 365:n muiden ominaisuuksien vaaditut käyttöoikeudet.

Tärkeää

* Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Alemman käyttöoikeuden auttaminen parantaa organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Luotettujen ARC-tiivistemerkkien lisääminen Microsoft Defender -portaalin avulla

Siirry Microsoft Defender -portaalissa osoitteessa https://security.microsoft.comkohtaan Sähköposti & Yhteistyökäytännöt>& Säännöt>Uhkakäytännöt>Sähköpostin todennusasetukset Säännöt-osiossa >ARC . Jos haluat siirtyä suoraan Sähköpostin todennusasetukset -sivulle, käytä -parametria https://security.microsoft.com/authentication.

Tarkista Sähköpostin todennusasetukset -sivulla, että ARC-välilehti on valittuna, ja valitse

sitten Lisää.

sitten Lisää.Vihje

Jos luotetut sinetrit on jo lueteltu ARC-välilehdellä , valitse

Muokkaa.

Muokkaa.Kirjoita avautuvaan Lisää luotetut ARC-tiivisteet - pikaikkunaan luotettu allekirjoitustoimialue -ruutuun (esimerkiksi fabrikam.com).

Toimialuenimen on vastattava toimialuetta, joka näkyy D-arvossa ARC-Seal- ja ARC-Message-Signature-otsikoissa kyseisissä viesteissä. Voit tarkastella viestin otsikkoa seuraavien menetelmien avulla:

- Näytä Internet-viestien otsikot Outlookissa.

- Käytä viestin otsikon analysointia osoitteessa https://mha.azurewebsites.net.

Toista tämä vaihe niin monta kertaa kuin on tarpeen. Jos haluat poistaa olemassa olevan merkinnän, valitse

merkinnän vieressä.

merkinnän vieressä.Kun olet valmis Lisää luotetut ARC-tiivisteet - pikaikkunassa, valitse Tallenna

Luotettujen ARC-tiivistemerkkien lisääminen Exchange Online PowerShellin avulla

Jos haluat tarkastella, lisätä tai poistaa luotettuja ARC-sinetreja PowerShellin avulla, muodosta yhteys Exchange Online PowerShelliin ja suorita seuraavat komennot.

Näytä olemassa olevat luotetut ARC-tiivisteet

Get-ArcConfigJos luotettuja ARC-sinetrejä ei ole määritetty, komento ei palauta tuloksia.

Luotettujen ARC-tiivistemerkkien lisääminen tai poistaminen

Korvaa olemassa olevat ARC-tiivisteet määrittämilläsi arvoilla käyttämällä seuraavaa syntaksia:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"TenantId\-arvoa ei tarvita omassa organisaatiossasi, vain delegoiduissa organisaatioissa. Se on GUID-tunnus, joka näkyy useissa hallintaportaalin URL-osoitteissa Microsoft 365:ssä (

tid=arvo). Esimerkiksi a32d39e2-3702-4ff5-9628-31358774c091.Tässä esimerkissä määritetään "cohovineyard.com" ja "tailspintoys.com" organisaation ainoaksi luotetuksi ARC-tiivistimiksi.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Jos haluat säilyttää olemassa olevat arvot, muista sisällyttää ARC-tiivisteet, jotka haluat pitää mukana uusissa ARC-tiivistimissä, jotka haluat lisätä.

Jos haluat lisätä tai poistaa ARC-tiivistettä vaikuttamatta muihin merkintöihin, katso Esimerkit-osio Set-ArcConfig-kohdassa.

Luotetun ARC-tiivisteen vahvistaminen

Jos palvelusta löytyy ARC-sinetti ennen kuin viesti saapuu Microsoft 365:een, tarkista uusimmat ARC-otsikot viestin toimittamisen jälkeen viestien otsikosta.

Etsi viimeisestä ARC-Authentication-Results-otsikosta ja arc=passoda=1. Nämä arvot ilmaisevat:

- Edellinen ARC on vahvistettu.

- Edelliseen ARC-tiivistimeen luotetaan.

- Edellistä läpivientitulosta voidaan käyttää nykyisen DMARC-virheen ohittamiseen.

Esimerkki:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Jos haluat tarkistaa, käytettiinkö ARC-tulosta DMARC-virheen ohittamiseen, etsi ja reason=130 viimeisen compauth=passtodennustulosten otsikosta. Esimerkki:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

Luotetut ARC-tiivisteen postinkulkukaaviot

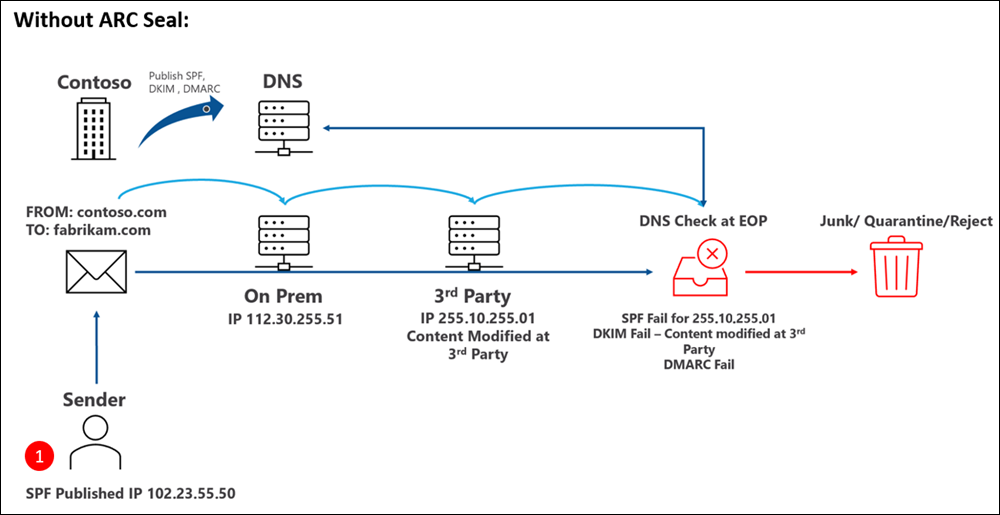

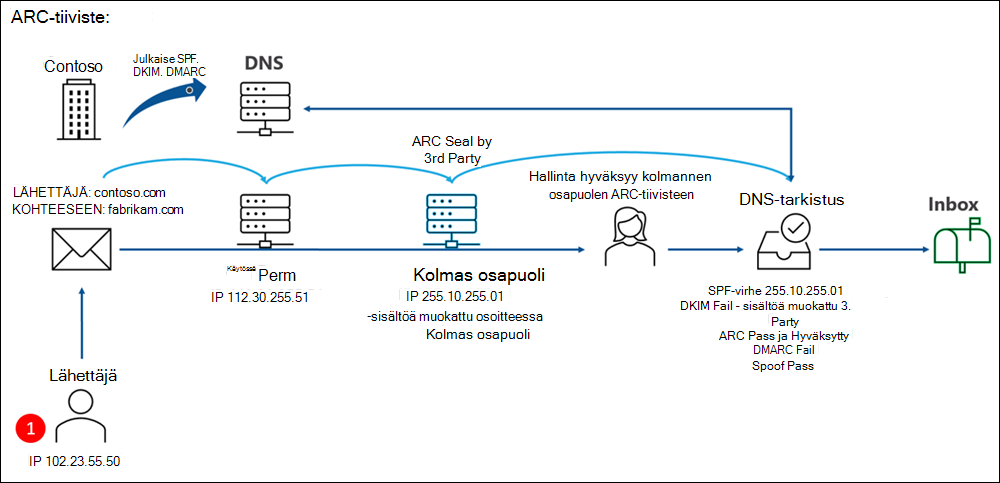

Tämän osion kaaviot ovat ristiriidassa postin kulun ja sähköpostin todennustulosten vaikutuksen kanssa ja ilman luotettavaa ARC-tiivistintä. Molemmissa kaavioissa Microsoft 365 -organisaatio käyttää laillista sähköpostipalvelua, joka muokkaa saapuvaa sähköpostia ennen Microsoft 365:een toimittamista. Tämä muokkaus keskeyttää postinkulun, mikä voi aiheuttaa sähköpostin todennusvirheitä muuttamalla lähteen IP-osoitetta ja päivittämällä sähköpostiviestin otsikon.

Tässä kaaviossa esitetään tulos ilman luotettavaa ARC-tiivistintä:

Tässä kaaviossa esitetään tulos luotetulla ARC-tiivistimellä:

Seuraavat vaiheet

Tarkista ARC-otsikot viestiotsikoiden analysoinnilla osoitteessa https://mha.azurewebsites.net.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle