Muistiinpano

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää kirjautua sisään tai vaihtaa hakemistoa.

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää vaihtaa hakemistoa.

Microsoft Defender XDR korreloi miljoonia yksittäisiä signaaleja tunnistaakseen aktiiviset kiristyshaittaohjelmakampanjat tai muut kehittyneet hyökkäykset ympäristössä suurella luotettavuudella. Kun hyökkäys on käynnissä, Defender XDR häiritsee hyökkäystä sisältämällä automaattisesti vaarantuneita resursseja, joita hyökkääjä käyttää automaattisen hyökkäyshäiriön kautta.

Automaattinen hyökkäyshäiriö rajoittaa sivuttaista liikkumista varhaisessa vaiheessa ja vähentää hyökkäyksen kokonaisvaikutusta, siihen liittyvistä kustannuksista tuottavuuden menetykseen. Samalla se jättää suojaustoimintaryhmät täysin hallintaansa resurssien tutkimisessa, korjaamisessa ja palauttamisessa takaisin verkkoon.

Tässä artikkelissa on yleiskatsaus automatisoiduista hyökkäyshäiriöistä ja linkkejä seuraaviin vaiheisiin ja muihin resursseihin.

Miten automaattinen hyökkäyshäiriö toimii

Automaattisen hyökkäyshäiriön tarkoituksena on sisältää käynnissä olevia hyökkäyksiä, rajoittaa vaikutusta organisaation varoihin ja antaa tietoturvatiimeille enemmän aikaa korjata hyökkäys kokonaan. Hyökkäyshäiriöt käyttävät koko laajat tunnistus- ja reagointisignaalimme (XDR) ottaen koko hyökkäyksen huomioon toimiakseen tapahtumatasolla. Tämä ominaisuus on erilainen kuin tunnetut suojausmenetelmät, kuten yhden kompromissi-indikaattorin estäminen ja estäminen.

Vaikka monet XDR- ja suojauksen orkestrointi-, automaatio- ja reagointiympäristöt (SOAR) mahdollistavat automaattisten reagointitoimintojen luomisen, automaattinen hyökkäyshäiriö on sisäänrakennettu ja käyttää Microsoftin tietoturvatutkijoiden ja kehittyneiden tekoälymallien merkityksellisiä tietoja edistyneiden hyökkäysten monimutkaisuuden torjumiseksi. Automaattinen hyökkäyshäiriö ottaa huomioon eri lähteistä peräisin olevien signaalien koko kontekstin vaarantuneiden resurssien määrittämiseksi.

Automaattinen hyökkäyshäiriö toimii kolmessa avainvaiheessa:

- Se käyttää Defender XDR kykyä korreloida signaaleja monista eri lähteistä yksittäiseksi, erittäin luotettavaksi tapahtumaksi päätepisteiden, käyttäjätietojen, sähköposti- ja yhteistyötyökalujen ja SaaS-sovellusten merkityksellisten tietojen avulla.

- Se tunnistaa hyökkääjän hallitsemat resurssit ja hyökkäyksen levittämiseen käytetyt resurssit.

- Se suorittaa automaattisesti vastaustoimet asiaankuuluvissa Microsoft Defender tuotteissa, jotta hyökkäys voidaan sisältää reaaliaikaisesti sisältämällä ja poistamalla käytöstä kyseiset resurssit.

Tämä peliä muuttava ominaisuus rajoittaa uhkanäyttelijän edistymistä varhaisessa vaiheessa ja vähentää dramaattisesti hyökkäyksen kokonaisvaikutusta, siihen liittyvistä kustannuksista tuottavuuden menetykseen.

Erittäin luotettavan toiminnon luominen automaattisia toimia suoritettaessa

Ymmärrämme, että automaattisten toimien suorittaminen aiheuttaa joskus epäröintiä tietoturvatiimeiltä, kun otetaan huomioon, miten se voi vaikuttaa organisaatioon. Siksi Defender XDR automaattisen hyökkäyksen häiriötoiminnot on suunniteltu luottamaan korkean tiheyden signaaleihin. Se käyttää myös Defender XDR tapausten korrelaatiota miljoonien Defenderin tuotesignaaleiden kanssa sähköpostissa, käyttäjätiedoilla, sovelluksissa, asiakirjoissa, laitteissa, verkoissa ja tiedostoissa. Microsoftin tietoturvatutkimusryhmän tuhansien tapausten jatkuvasta tutkimuksesta saat merkitykselliset tiedot varmistavat, että automaattisen hyökkäyksen häiriöillä on suuri signaalien ja melun suhde (SNR).

Tutkimukset ovat olennainen osa signaaliemme ja hyökkäyksen uhkamaiseman seurantaa laadukkaan ja tarkan suojauksen varmistamiseksi.

Vihje

Tässä artikkelissa kuvataan, miten hyökkäyshäiriöt toimivat. Lisätietoja näiden ominaisuuksien määrittämisestä on artikkelissa Hyökkäyshäiriöiden ominaisuuksien määrittäminen Microsoft Defender XDR.

Automaattiset vastaustoiminnot

Automaattinen hyökkäyshäiriö käyttää Microsoft-pohjaisia XDR-vastaustoimintoja. Esimerkkejä näistä toiminnoista ovat:

Laite sisältää – Microsoft Defender for Endpoint ominaisuuden perusteella tämä toiminto on epäilyttävän laitteen automaattinen eristäminen estämään saapuva/ lähtevä tietoliikenne kyseisen laitteen kanssa.

- Lisäksi Defender for Endpoint sisältää automaattisesti haitallisia IP-osoitteita, jotka liittyvät koskemattomiin tai ei-perehdyttämättömiin laitteisiin, jotta voidaan estää sivuttaisten siirtojen ja salauksen toiminta muihin Defenderin päätepisteisiin perehdytetyille/havaituille laitteille. Se tekee tämän Contain IP (Preview) -käytäntönsä kautta. Lisäksi vaarantuneiden kriittisten resurssien IP-osoitteet sisältyvät automaattisesti tiettyihin estomekanismeihin hyökkäyksen estämiseksi samalla kun vältetään tuottavuuden menetys.

Poista käyttäjä käytöstä – Microsoft Defender for Identity ominaisuuden perusteella tämä toiminto on vaarantuneen tilin automaattinen keskeyttäminen, jotta estetään lisävahingot, kuten sivuttaisten liikkeiden, haittaohjelmien käyttö tai haittaohjelmien suorittaminen. Poista käyttäjän toiminto käytöstä toimii eri tavalla sen mukaan, miten käyttäjää isännöidtiin ympäristössäsi.

- Kun käyttäjätiliä isännöidään Active Directoryssa: Defender for Identity käynnistää käyttäjän toiminnon toimialueen ohjauskoneissa, jotka suorittaa Defender for Identity -agenttia.

- Kun käyttäjätiliä isännöidään Active Directoryssa ja se synkronoidaan Microsoft Entra ID: Defender for Identity käynnistää käyttäjän toiminnon käytöstä käyttöönoton toimialueen ohjauskoneiden kautta. Hyökkäyshäiriö poistaa käytöstä myös synkronoitujen Entra ID -tilien käyttäjätilin.

- Kun käyttäjätiliä isännöidään vain Entra-tunnuksella (pilven alkuperäinen tili): hyökkäyshäiriö poistaa käyttäjätilin käytöstä synkronoidulla Entra ID -tilillä.

Huomautus

Käyttäjätilin poistaminen käytöstä Microsoft Entra ID ei ole riippuvainen Microsoft Defender for Identity käyttöönotosta.

Sisällytä käyttäjä – Microsoft Defender for Endpoint ominaisuuden perusteella tämä vastaustoiminto sisältää automaattisesti epäilyttäviä käyttäjätietoja, jotka auttavat estämään sivuttaissiirrot ja etäsalauksen, jotka liittyvät saapuvaan viestintään Defender for Endpointin perehdytetyissä laitteissa.

Lisätietoja on Microsoft Defender XDR kohdassa Korjaustoiminnot.

Tunnista, milloin hyökkäyshäiriö tapahtuu ympäristössäsi

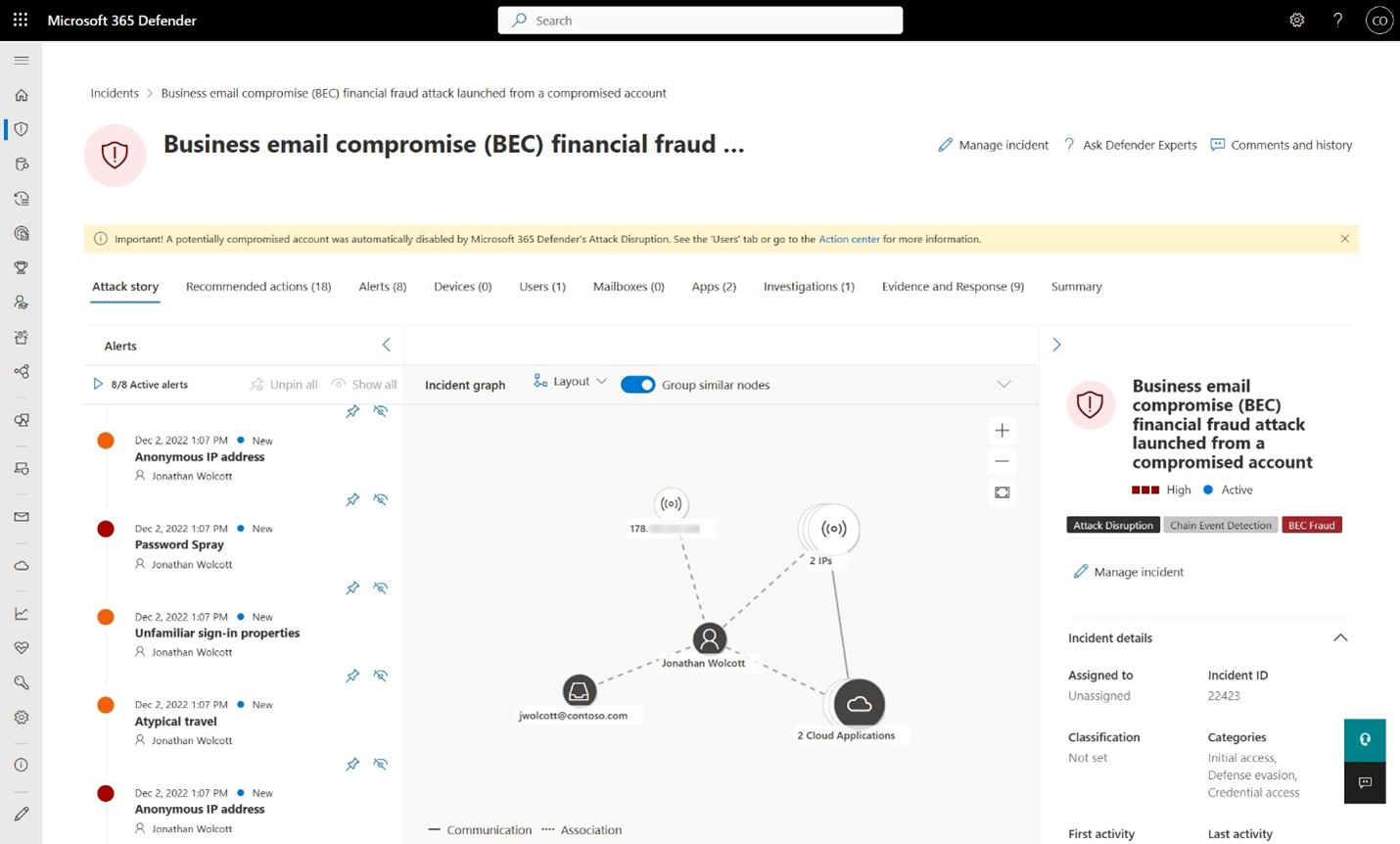

Defender XDR tapahtumasivulla näkyvät automaattiset hyökkäyshäiriötoiminnot hyökkäystarinan kautta ja keltaisen palkin ilmaisema tila (kuva 1). Tapahtuma näyttää erillisen häiriötunnisteen, korostaa tapauskaavion sisältämien resurssien tilan ja lisää toiminnon toimintokeskukseen.

kuvassa 1. Tapausnäkymä, jossa näkyy keltainen palkki, jossa automaattinen hyökkäyshäiriö ryhtyi toimiin

kuvassa 1. Tapausnäkymä, jossa näkyy keltainen palkki, jossa automaattinen hyökkäyshäiriö ryhtyi toimiin

Defender XDR käyttökokemus sisältää nyt lisää visuaalisia vihjeitä näiden automaattisten toimintojen näkyvyyden varmistamiseksi. Löydät ne seuraavista käyttökokemuksista:

Tapausjonossa:

- Hyökkäyshäiriöt-tunniste näkyy tapahtumien vieressä

Tapaussivulla:

- Tunniste nimeltä Hyökkäyshäiriöt

- Sivun yläreunassa oleva keltainen nauha, joka korostaa automaattisen toiminnon

- Nykyinen resurssin tila näkyy tapauskaaviossa, jos toiminto tehdään resurssille, esimerkiksi tili poistettu käytöstä tai laitteen sisältämä

Ohjelmointirajapinnan kautta:

(hyökkäyshäiriön) merkkijono lisätään tapausten otsikkojen loppuun suurella luotettavuudella, joka todennäköisesti häiritsee automaattisesti. Esimerkki:

BEC:n talouspetoshyökkäys käynnistetty vaarantuneelta tililtä (hyökkäyshäiriöt)

Lisätietoja on artikkelissa Hyökkäyshäiriöiden tietojen ja tulosten tarkasteleminen.

Seuraavat vaiheet

- Automaattisen hyökkäyshäiriön määrittäminen

- Näytä tiedot ja tulokset

- Sähköposti-ilmoitusten saaminen vastaustoiminnoista

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.