Automaattisten hyökkäyshäiriöiden ominaisuuksien määrittäminen Microsoft Defender XDR:ssä

Microsoft Defender XDR sisältää tehokkaita automaattisen hyökkäyksen häiriötoimintoja , jotka voivat suojata ympäristöäsi kehittyneiltä, suurivaikutteiselta hyökkäyksiltä.

Tässä artikkelissa kuvataan, miten voit määrittää automaattisen hyökkäyksen häiriötoiminnot Microsoft Defender XDR :ssä seuraavien vaiheiden avulla:

Kun olet valmis, voit tarkastella ja hallita eristämistoimintoja tapahtumat- ja toimintokeskuksessa. Voit myös tarvittaessa tehdä muutoksia asetuksiin.

Automaattisen hyökkäyksen häiriöiden edellytykset Microsoft Defender XDR:ssä

| Vaatimus | Tiedot |

|---|---|

| Tilausvaatimukset | Jokin näistä tilauksista:

|

| Käyttöönottovaatimukset |

|

| Käyttöoikeudet | Jos haluat määrittää automaattisen hyökkäyksen häiriötoiminnot, sinulla on oltava jokin seuraavista rooleista määritettynä joko Microsoft Entra ID:ssä (https://portal.azure.com) tai Microsoft 365 -hallintakeskuksessa (https://admin.microsoft.com):

|

Microsoft Defender for Endpoint -edellytykset

Pienin sense-asiakasversio (MDE-asiakas)

Pienin seurannan agentin versio, joka tarvitaan Käyttäjän sisällyttämisen toimintoon, on v10.8470. Voit tunnistaa laitteen Sense Agent -version suorittamalla seuraavan PowerShell-komennon:

Get-ItemProperty –Rekisteri::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection -Nimi "InstallLocation"

Organisaatiosi laitteiden automaatioasetus

Tarkista laiteryhmäkäytäntöjesi määritetty automaatiotaso, miksi automaattinen tutkinta suoritetaan ja tehdäänkö korjaustoimet automaattisesti vai vain, kun laitteiden hyväksyntä on riippuvainen tietyistä asetuksista. Sinun on oltava yleinen järjestelmänvalvoja tai suojauksen järjestelmänvalvoja, jotta voit suorittaa seuraavat toimet:

Siirry Microsoft Defender -portaaliin (https://security.microsoft.com) ja kirjaudu sisään.

Valitse Asetukset>Päätepisteet>Laiteryhmät kohdassa Käyttöoikeudet.

Tarkista laiteryhmäkäytännöt. Tutustu automaatiotason sarakkeeseen. Suosittelemme, että käytät täysin korjaavia uhkia automaattisesti. Laiteryhmiä on ehkä luotava tai muokattava, jotta saat haluamasi automaatiotason. Jos haluat sulkea laiteryhmän pois automatisoidusta eristämisestä, aseta sen automaatiotasoksi ei automaattista vastausta. Huomaa, että tämä ei ole erittäin suositeltavaa, ja se tulisi tehdä vain rajoitetulle määrälle laitteita.

Laitteiden etsinnän määritykset

Laitteen etsintäasetukset on otettava käyttöön vähintään Standard Discovery -määrityksessä. Lue, miten voit määrittää laitteiden etsinnän kohdassa Laiteetsintä.

Huomautus

Hyökkäyshäiriöt voivat toimia laitteissa, jotka ovat riippumattomia laitteen Microsoft Defenderin virustentorjuntaohjelman käyttötilasta. Toimintatila voi olla aktiivinen, passiivinen tai EDR-lohkotila.

Microsoft Defender for Identity -edellytykset

Valvonnan määrittäminen toimialueen ohjauskoneissa

Lue, miten voit määrittää valvonnan toimialueen ohjauskoneissa kohdassa Windowsin tapahtumalokien valvontakäytäntöjen määrittäminen sen varmistamiseksi, että vaaditut valvontatapahtumat määritetään toimialueen ohjauskoneissa, joissa Defender for Identity -tunnistin otetaan käyttöön.

Vahvista toimintotilit

Defender for Identityn avulla voit suorittaa korjaustoimia, jotka kohdistuvat paikallisiin Active Directory -tileihin, jos käyttäjätiedot vaarantuvat. Näiden toimintojen suorittamiseksi Defender for Identityllä on oltava siihen tarvittavat oikeudet. Oletusarvoisesti Defender for Identity -tunnistin tekeytyy toimialueen ohjauskoneen LocalSystem-tiliksi ja suorittaa toiminnot. Koska oletusarvoa voidaan muuttaa, tarkista, että Defender for Identityllä on tarvittavat oikeudet tai että se käyttää oletusarvoista LocalSystem-tiliä.

Lisätietoja toimintotileistä on kohdassa Määritä Microsoft Defender for Identity -toimintotilit

Defender for Identity -tunnistin on otettava käyttöön toimialueen ohjauskoneessa, jossa Active Directory -tili poistetaan käytöstä.

Huomautus

Jos käytössäsi on automaatioita käyttäjän aktivoimiseksi tai estämiseksi, tarkista, voivatko automaatiot häiritä häiriöitä. Jos käytössä on esimerkiksi automaatio, jolla tarkistetaan ja valvotaan säännöllisesti, että kaikki aktiiviset työntekijät ovat ottaneet tilit käyttöön, tämä voi tahattomasti aktivoida tilejä, jotka hyökkäyshäiriöt ovat poistaneet aktivoinnin hyökkäyksen havaitsemisen aikana.

Microsoft Defender for Cloud Appsin edellytykset

Microsoft Office 365 -yhdistin

Microsoft Defender for Cloud Apps on yhdistettävä Microsoft Office 365:een liittimen kautta. Lisätietoja Defender for Cloud Appsin yhdistämisestä on artikkelissa Microsoft 365:n yhdistäminen Microsoft Defender for Cloud Appsiin.

Sovellusten hallinta

Sovellusten hallinta on otettava käyttöön. Katso sovellusten hallinnan dokumentaatiosta , miten se on käytössä.

Microsoft Defender for Office 365:n edellytykset

Postilaatikoiden sijainti

Postilaatikoita on isännöidä Exchange Onlinessa.

Postilaatikon valvontaloki

Seuraavat postilaatikon tapahtumat on valvottava minimin mukaan:

- MailItemsAccessed

- UpdateInboxRules

- MoveToDeletedItems

- Pehmeäpoista

- Kovapoista

Lue postilaatikoiden valvonnan hallinnasta lisätietoja postilaatikoiden valvonnan hallinnasta.

Safelinks-käytännön on oltava käytössä.

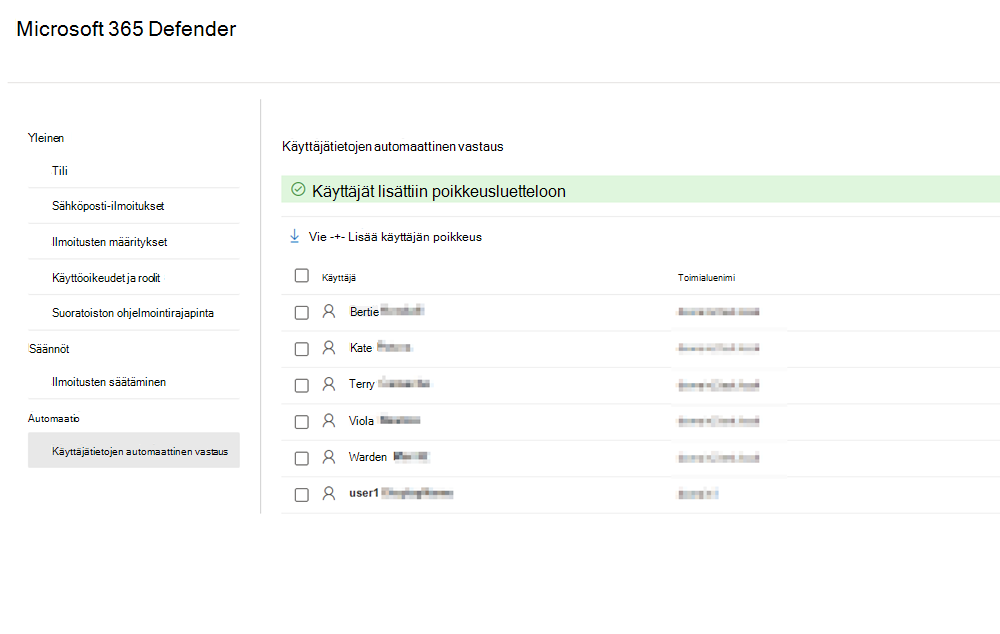

Käyttäjien automaattisten vastausten poissulkemisten tarkistaminen tai muuttaminen

Automaattinen hyökkäyshäiriö mahdollistaa tiettyjen käyttäjätilien sulkemisen pois automatisoiduista eristämistoimista. Hyökkäyshäiriön aiheuttamat automatisoidut toiminnot eivät vaikuta pois jätettyihin käyttäjiin. Sinun on oltava yleinen järjestelmänvalvoja tai suojauksen järjestelmänvalvoja, jotta voit suorittaa seuraavat toimet:

Siirry Microsoft Defender -portaaliin (https://security.microsoft.com) ja kirjaudu sisään.

Siirry kohtaan Asetukset>Microsoft Defenderin XDR-käyttäjätietojen>automaattinen vastaus. Valitse käyttäjäluettelo, jos haluat jättää tilit pois.

Jos haluat sulkea pois uuden käyttäjätilin, valitse Lisää käyttäjän poissulkeminen.

Käyttäjätilien pois jättäminen ei ole suositeltavaa, eikä tähän luetteloon lisättyjä tilejä jäädytetä kaikissa tuetuissa hyökkäystyypeissä, kuten yrityssähköpostin kompromississa (BEC) ja ihmisen ylläpitämässä kiristyshaittaohjelmassa.

Seuraavat vaiheet

Tutustu myös seuraaviin ohjeartikkeleihin:

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.