Defender for Office 365:n pilottikoe ja käyttöönotto

Koskee seuraavia:

- Microsoft Defender XDR

Tässä artikkelissa on työnkulku Microsoft Defender for Office 365:n pilotointiin ja käyttöönottoon organisaatiossasi. Näiden suositusten avulla voit lisätä Microsoft Defender for Office 365:n henkilökohtaisena kyberturvallisuustyökaluna tai osana päästä päähän -ratkaisua Microsoft Defender XDR:n kanssa.

Tässä artikkelissa oletetaan, että käytössäsi on Microsoft 365 -tuotantovuokraaja ja että olet luomassa ja ottamassa käyttöön Microsoft Defender for Office 365:tä tässä ympäristössä. Tämä käytäntö säilyttää kaikki pilottikokeilun aikana määrittämäsi asetukset ja mukautukset täyttä käyttöönottoa varten.

Defender for Office 365 osallistuu Zero Trust -arkkitehtuuriin auttamalla estämään tai vähentämään murron aiheuttamia liiketoimintavaurioita. Lisätietoja on Microsoft Zero Trustin käyttöönoton kehyksessä Liiketoimintavaurioiden estäminen tai vähentäminen murron liiketoimintaskenaariosta.

Microsoft Defender XDR:n päästä päähän -käyttöönotto

Tämä on sarjan artikkeli 3/6, jonka avulla voit ottaa käyttöön Microsoft Defender XDR:n osia, mukaan lukien tapahtumien tutkiminen ja niihin vastaaminen.

Tämän sarjan artikkelit:

| Vaihe | Linkki |

|---|---|

| A. Käynnistä pilotti | Käynnistä pilotti |

| B. Microsoft Defenderin XDR-osien pilottikoe ja käyttöönotto | - Defender for Identityn pilottikoe ja käyttöönotto - Defender for Office 365:n pilottikoe ja käyttöönotto (tämä artikkeli) - Defender for Endpointin pilottikoe ja käyttöönotto - Microsoft Defender for Cloud Appsin pilottikoe ja käyttöönotto |

| C. Tutki uhkia ja reagoi niihin | Tapausten tutkinnan ja reagointikäytännön harjoittaminen |

Defender for Office 365:n pilotti- ja käyttöönottotyönkulku

Seuraavassa kaaviossa esitetään yleinen prosessi tuotteen tai palvelun käyttöönottoon IT-ympäristössä.

Aloitat arvioimalla tuotetta tai palvelua ja sitä, miten se toimii organisaatiossasi. Sen jälkeen voit kokeilla tuotetta tai palvelua sopivan pienellä osajoukolla tuotantoinfrastruktuuristasi testausta, oppimista ja mukauttamista varten. Kasvata sitten käyttöönottoa asteittain, kunnes koko infrastruktuuri tai organisaatio on katettu.

Tässä on työnkulku Defender for Office 365:n pilotointiin ja käyttöönottoon tuotantoympäristössäsi.

Toimi seuraavasti:

- Julkisen MX-tietueen valvonta ja tarkistaminen

- Hyväksyttyjen toimialueiden valvonta

- Saapuvien liittimien valvonta

- Aktivoi arviointi

- Luo pilottiryhmiä

- Suojauksen määrittäminen

- Kokeile ominaisuuksia

Seuraavassa on kunkin käyttöönottovaiheen suositellut vaiheet.

| Käyttöönottovaihe | Kuvaus |

|---|---|

| Arvioida | Suorita Tuotteen arviointi Defender for Office 365:lle. |

| Pilot | Suorita vaiheet 1–7 pilottiryhmille. |

| Täysi käyttöönotto | Määritä pilottikäyttäjäryhmät vaiheessa 5 tai lisää käyttäjäryhmiä, jotta ne laajentuvat pilottikokeilun ulkopuolelle ja lopulta sisältävät kaikki käyttäjätilisi. |

Defender for Office 365 :n arkkitehtuuri ja vaatimukset

Seuraavassa kaaviossa esitetään Microsoft Defender for Office 365:n perusarkkitehtuuri, joka voi sisältää kolmannen osapuolen SMTP-yhdyskäytävän tai paikallisen integroinnin. Yhdistelmäkäyttötilanteet (eli tuotannon postilaatikot ovat sekä paikallisia että online-tilassa) edellyttävät monimutkaisempia määrityksiä, eikä niitä käsitellä tässä artikkelissa tai arviointiohjeissa.

Seuraavassa taulukossa kuvataan tämä kuva.

| Kuvateksti | Kuvaus |

|---|---|

| 1 | Ulkoisen lähettäjän isäntäpalvelin suorittaa yleensä julkisen DNS-haun MX-tietueelle, joka antaa kohdepalvelimen viestin välittämiseen. Tämä suositus voi olla joko suoraan Exchange Online (EXO) tai SMTP-yhdyskäytävä, joka on määritetty välittämään EXO:ta vastaan. |

| 2 | Exchange Online Protection neuvottelee ja vahvistaa saapuvan yhteyden ja tarkistaa viestin otsikot ja sisällön määrittääkseen, mitä lisäkäytäntöjä, tunnisteita tai käsittelyä tarvitaan. |

| 3 | Exchange Online integroituu Microsoft Defender for Office 365:een tarjotakseen kehittyneempää uhkien suojausta, lievennystä ja korjausta. |

| 4 | Viesti, joka ei ole haitallinen, estetty tai karanteenissa, käsitellään ja toimitetaan vastaanottajalle EXO:ssa, jossa roskapostiin, postilaatikon sääntöihin tai muihin asetuksiin liittyvät käyttäjäasetukset arvioidaan ja käynnistetään. |

| 5 | Integrointi paikalliseen Active Directoryyn voidaan ottaa käyttöön Microsoft Entra Connectin avulla, jos haluat synkronoida ja valmistella sähköpostia käyttäviä objekteja ja tilejä Microsoft Entra ID:hen ja lopulta Exchange Onlineen. |

| 6 | Kun integroit paikallisen ympäristön, on suositeltavaa käyttää Exchange-palvelinta sähköpostiin liittyvien määritteiden, asetusten ja määritysten tuettuun hallintaan ja hallintaan. |

| 7 | Microsoft Defender for Office 365 jakaa signaaleja Microsoft Defender XDR:lle laajennettua tunnistamista ja reagointia (XDR) varten. |

Paikallinen integrointi on yleistä, mutta valinnaista. Jos ympäristösi on vain pilvipalvelu, nämä ohjeet toimivat myös sinulle.

Onnistunut Defender for Office 365 -arviointi tai tuotantopilotti edellyttää seuraavia edellytyksiä:

- Kaikki vastaanottajan postilaatikot ovat tällä hetkellä Exchange Onlinessa.

- Julkinen MX-tietueesi ratkaistaan suoraan EOP:ksi tai kolmannen osapuolen SMTP (Simple Mail Transfer Protocol) -yhdyskäytäväksi, joka välittää saapuvan ulkoisen sähköpostin suoraan EOP:iin.

- Ensisijainen sähköpostitoimialue on määritetty exchange onlinessa tärkeäksi .

- Olet ottanut käyttöön ja määrittänyt hakemistopohjaisen edge blockingin (DBEB) tarpeen mukaan. Lisätietoja on kohdassa Directory-Based Edgen esto virheellisille vastaanottajille lähetettyjen viestien hylkääminen.

Tärkeää

Jos nämä vaatimukset eivät ole sovellettavissa tai olet edelleen yhdistelmäkäyttöskenaariossa, Microsoft Defender for Office 365-arviointi voi vaatia monimutkaisempia tai edistyneempiä määrityksiä, joita ei käsitellä täysin näissä ohjeissa.

Vaihe 1: Julkisen MX-tietueen valvonta ja tarkistaminen

Microsoft Defender for Office 365:n arvioimiseksi on tärkeää, että saapuva ulkoinen sähköposti välitetään vuokraajaan liittyvän Exchange Online Protection (EOP) -esiintymän kautta.

- M365-hallintaportaalissa osoitteessa https://admin.microsoft.com, laajenna ... Näytä kaikki tarvittaessa, laajenna Asetukset ja valitse sitten Toimialueet. Voit myös siirtyä suoraan Toimialueet-sivulle valitsemalla https://admin.microsoft.com/Adminportal/Home#/Domains.

- Valitse Toimialueet-sivulla vahvistettu sähköpostitoimialue napsauttamalla mitä tahansa muuta merkintää kuin valintaruutua.

- Valitse avautuvasta toimialueen tietojen pikaikkunasta DNS-tietueet-välilehti . Kirjaa muistiin MX-tietue, joka luodaan ja määritetään EOP-vuokraajallesi.

- Käytä ulkoista (julkista) DNS-vyöhykettä ja tarkista sähköpostisi toimialueeseen liittyvä ensisijainen MX-tietue:

- Jos julkinen MX-tietue vastaa tällä hetkellä määritettyä EOP-osoitetta (esimerkiksi contoso-com.mail.protection.outlook.com), reititysmuutoksia ei enää tarvita.

- Jos julkinen MX-tietue tällä hetkellä ratkaistaan kolmannen osapuolen yhdyskäytäväksi tai paikalliseksi SMTP-yhdyskäytäväksi, saatat tarvita lisää reititysmäärityksiä.

- Jos julkinen MX-tietue tällä hetkellä ratkaistaan paikalliseksi Exchangeksi, saatat edelleen olla yhdistelmämallissa, jossa joitakin vastaanottajien postilaatikoita ei ole vielä siirretty EXO:hen.

Vaihe 2: Audit accepted domains

- Laajenna Exchange-hallintakeskuksessa (EAC) osoitteessa https://admin.exchange.microsoft.com, laajenna Postin kulku ja valitse sitten Hyväksytyt toimialueet. Voit myös siirtyä suoraan Hyväksytyt toimialueet -sivulle käyttämällä -parametria https://admin.exchange.microsoft.com/#/accepteddomains.

- Kirjoita Hyväksytty toimialueet -sivulla muistiin ensisijaisen sähköpostitoimialueesi Toimialuetyyppi-arvo .

- Jos toimialuetyypiksi on määritetty Authoritative, oletetaan, että kaikki organisaatiosi vastaanottajien postilaatikot sijaitsevat tällä hetkellä Exchange Onlinessa.

- Jos toimialuetyypiksi on määritetty InternalRelay, saatat edelleen olla yhdistelmämallissa, jossa jotkin vastaanottajan postilaatikot ovat edelleen paikallisia.

Vaihe 3: Saapuvien liittimien valvonta

- Laajenna Exchange-hallintakeskuksessa (EAC) osoitteessa https://admin.exchange.microsoft.com, laajenna Postin kulku ja valitse sitten Liittimet. Voit myös siirtyä suoraan Liittimet-sivulle valitsemalla https://admin.exchange.microsoft.com/#/connectors.

- Merkitse Liittimet-sivulla muistiin kaikki liittimet, joilla on seuraavat asetukset:

- From-arvo on kumppani org, joka saattaa korreloida kolmannen osapuolen SMTP-yhdyskäytävään.

- Mistä-arvo on Organisaatiosi, joka voi osoittaa, että olet edelleen hybridiskenaariossa.

Vaihe 4: Aktivoi arviointi

Aktivoi Microsoft Defender for Office 365 -arviointi Microsoft Defender -portaalista ohjeiden avulla.

Lisätietoja on artikkelissa Kokeile Microsoft Defender for Office 365:tä.

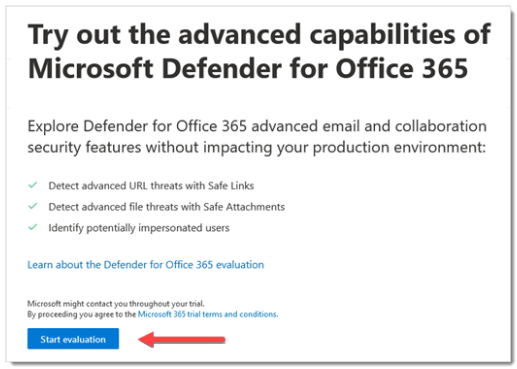

Laajenna Microsoft Defender -portaalin kohdassa https://security.microsoft.comSähköposti & yhteistyö> valitsemalla Käytännöt & säännöt> valitse Uhkakäytännöt> vieritä alaspäin Muut-osioon ja valitse sitten Arviointitila. Voit myös siirtyä suoraan Arviointitila-sivulle valitsemalla https://security.microsoft.com/atpEvaluation.

Valitse Arviointitila-sivullaAloita arviointi.

Valitse Ota suojaus käyttöön -valintaikkunassa Ei, haluan vain raportoinnin ja valitse sitten Jatka.

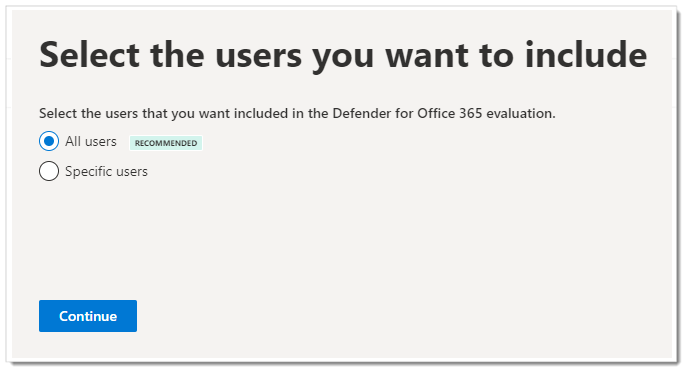

Valitse Valitse käyttäjät, jotka haluat sisällyttää -valintaikkunassa Kaikki käyttäjät ja valitse sitten Jatka.

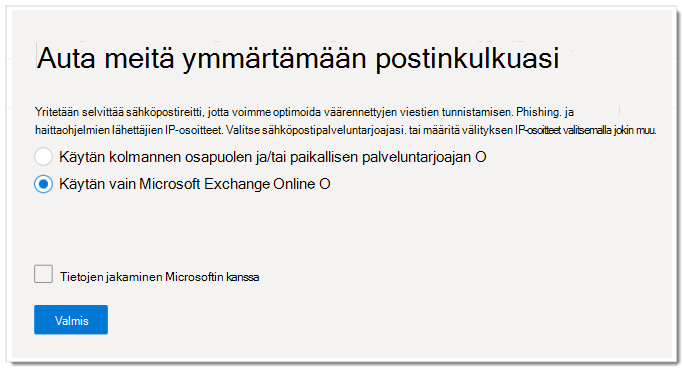

Auta meitä ymmärtämään postinkulkua -valintaikkunassa yksi seuraavista vaihtoehdoista valitaan automaattisesti toimialueesi MX-tietueen tunnistamisen perusteella:

Käytän vain Microsoft Exchange Onlinea: Toimialueesi MX-tietueet osoittavat Microsoft 365:een. Määritettävää kohdetta ei ole jäljellä, joten valitse Valmis.

Käytössäni on kolmannen osapuolen ja/tai paikallinen palveluntarjoaja: Valitse tulevissa näytöissä toimittajan nimi sekä saapuva liitin, joka hyväksyy kyseisen ratkaisun sähköpostit. Päätät myös, tarvitsetko Exchange Onlinen postinkulkusäännön (tunnetaan myös siirtosääntönä), joka ohittaa saapuvan viestin roskapostisuodattimen kolmannen osapuolen suojauspalvelusta tai laitteesta. Kun olet valmis, valitse Valmis.

Vaihe 5: Luo pilottiryhmiä

Kun pilotoit Microsoft Defender for Office 365:tä, voit pilottikokeilla tiettyjä käyttäjiä, ennen kuin otat käyttöön ja pakotat käytäntöjä koko organisaatiossasi. Jakeluryhmien luominen voi auttaa käyttöönottoprosessien hallinnassa. Voit esimerkiksi luoda ryhmiä, kuten Defender for Office 365 Users - Standard Protection, Defender for Office 365 Users - Strict Protection, Defender for Office 365 Users - Custom Protection tai Defender for Office 365 Users – Poikkeukset.

Ei ehkä ole selvää, miksi "Standard" ja "Strict" ovat näissä ryhmissä käytettyjä ehtoja, mutta se käy selväksi, kun tutustut tarkemmin Defender for Office 365:n suojauksen esiasetuksia. Nimeämisryhmät "mukautetut" ja "poikkeukset" puhuvat puolestaan, ja vaikka useimpien käyttäjiesi tulisi kuulua vakio - ja tiukkojen, mukautettujen ja poikkeusryhmien piiriin, ne keräävät sinulle arvokkaita tietoja riskien hallinnasta.

Jakeluryhmiä voidaan luoda ja määrittää suoraan Exchange Onlinessa tai synkronoida paikallisesta Active Directorysta.

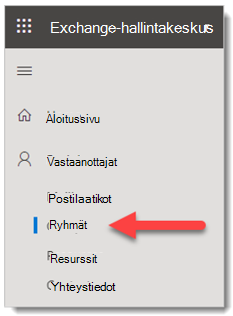

Kirjaudu Exchange-hallintakeskukseen (EAC) https://admin.exchange.microsoft.com käyttämällä tiliä, jolle on myönnetty vastaanottajien järjestelmänvalvojan oikeudet tai jolle on annettu ryhmän hallintaoikeudet.

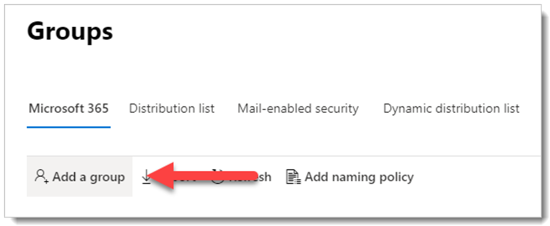

Siirry Vastaanottajat-ryhmiin>.

Valitse Ryhmät-sivulla

Lisää ryhmä.

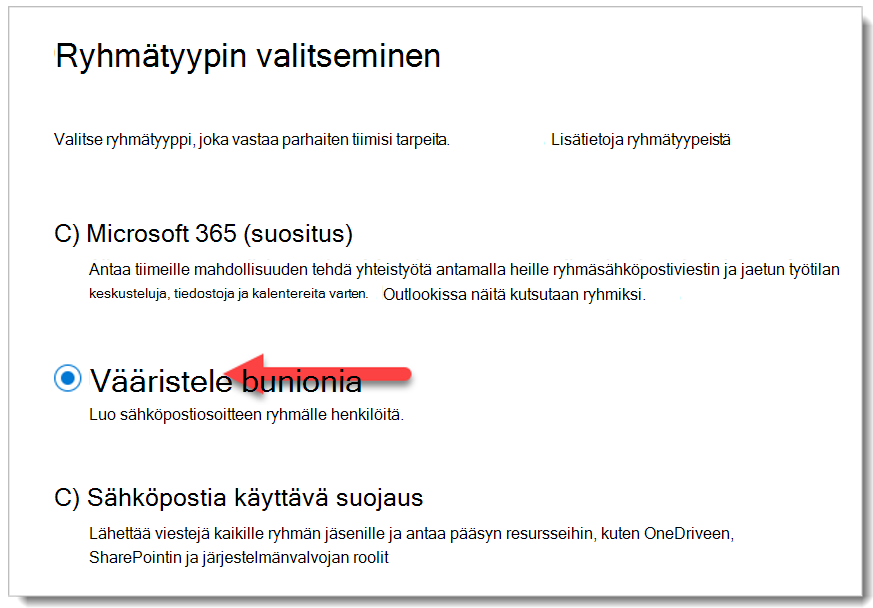

Lisää ryhmä.Valitse ryhmätyypiksi Jakelu ja valitse sitten Seuraava.

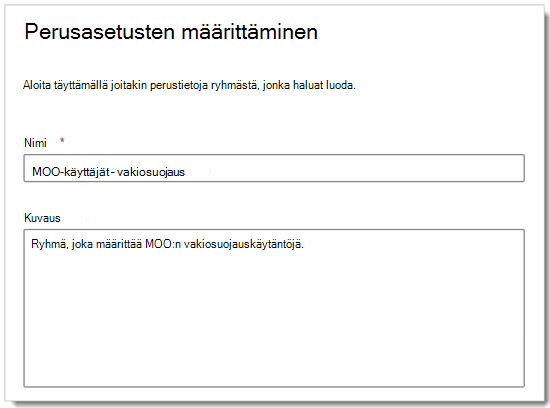

Anna ryhmälle nimi ja valinnainen kuvaus ja valitse sitten Seuraava.

Määritä muilla sivuilla omistaja, lisää jäseniä ryhmään, määritä sähköpostiosoite, liittymisen rajoitukset ja muut asetukset.

Vaihe 6: Suojauksen määrittäminen

Jotkin Defender for Office 365:n ominaisuudet on määritetty ja otettu käyttöön oletusarvoisesti, mutta suojaustoiminnot saattavat haluta nostaa suojaustasoa oletusarvosta.

Joitakin ominaisuuksia ei ole vielä määritetty. Voit määrittää suojauksen seuraavilla vaihtoehdoilla (joita on helppo muuttaa myöhemmin):

Määritä käyttäjät ennalta määritettyihin suojauskäytäntöihin: Ennalta määritettyjä suojauskäytäntöjä suositellaan määrittämään nopeasti yhtenäinen suojaustaso kaikille ominaisuuksista. Voit valita standard- tai Strict protection -vaihtoehdon. Standard- ja Strict-asetukset on kuvattu taulukoissa täällä. Standard- ja Strict-arvojen erot on esitetty taulukossa tässä.

Valmiiksi määritettyjen suojauskäytäntöjen etuna on, että suojaat käyttäjäryhmiä mahdollisimman nopeasti käyttämällä Microsoftin suositeltuja asetuksia palvelinkeskuksissa olevien havaintojen perusteella. Kun uusia suojausominaisuuksia lisätään ja suojausmaisema muuttuu, esiasetusten suojauskäytäntöjen asetukset päivitetään automaattisesti suositeltuihin asetuksiin.

Ennalta määritettyjen suojauskäytäntöjen haittana on se, että et voi mukauttaa käytännöllisesti katsoen mitään suojausasetuksia valmiiksi määritetyissä suojauskäytännöissä (et voi esimerkiksi muuttaa toimintoa toimituksesta roskapostiksi karanteeniin tai päinvastoin). Poikkeuksena ovat merkinnät ja valinnaiset poikkeukset käyttäjäksi tekeytymisen ja toimialueen tekeytymissuojausta varten, jotka sinun on määritettävä manuaalisesti.

Muista myös, että ennalta määritettyjä suojauskäytäntöjä käytetään aina ennen mukautettuja käytäntöjä. Jos siis haluat luoda ja käyttää mukautettuja käytäntöjä, sinun on jätettävä mukautettujen käytäntöjen käyttäjät pois ennalta määritetyistä suojauskäytännöistä.

Mukautettujen suojauskäytäntöjen määrittäminen: Jos haluat määrittää ympäristön itse, vertaa oletusarvoisia, vakio- ja tiukkoja asetuksia kohdassa EOP- ja Microsoft Defender for Office 365 -suojauksen suositellut asetukset. Säilytä laskentataulukko siitä, missä mukautettu koontiversiosi poikkeaa.

Määritysanalysaattorin avulla voit myös verrata mukautettujen käytäntöjen asetuksia Standard- ja Strict-arvoihin.

Lisätietoja ennalta määritettyjen suojauskäytäntöjen ja mukautettujen käytäntöjen valitsemisesta on kohdassa Suojauskäytäntöstrategian määrittäminen.

Määritä valmiiksi määritetyt suojauskäytännöt

Suosittelemme, että aloitat EOP:n ja Defender for Office 365:n ennalta määritetyillä suojauskäytännöillä nopeasti määrittämällä ne tietyille pilottikäyttäjille tai määritetyille ryhmille osana arviointia. Valmiiksi määritetyt käytännöt tarjoavat perustason Standard-suojausmallin tai aggressiivisemman Strict Protection -mallin, joka voidaan määrittää itsenäisesti.

Esimerkiksi pilottiarviointien EOP-ehtoa voidaan soveltaa, jos vastaanottajat kuuluvat määritettyyn EOP Standard Protection - ryhmään ja joita hallitaan lisäämällä tilejä ryhmään tai poistamalla tili ryhmästä.

Samoin voidaan soveltaa Defender for Office 365 -ehtoa pilottikokeilun arviointeihin, jos vastaanottajat ovat määritetyn Defender for Office 365 Standard Protection -ryhmän jäseniä ja niitä hallitaan lisäämällä tai poistamalla tilejä ryhmän kautta.

Katso täydelliset ohjeet kohdasta Microsoft Defender -portaalin käyttö vakio- ja tiukan esiasetettavan suojauskäytännön määrittämiseksi käyttäjille.

Mukautettujen suojauskäytäntöjen määrittäminen

Esimääritetyt Standard - tai Strict Defender for Office 365 -käytäntömallit antavat pilottikokeilun käyttäjille suositellun perussuojauksen. Voit kuitenkin myös luoda ja määrittää mukautettuja suojauskäytäntöjä osana arviointiasi.

On tärkeää olla tietoinen siitä, miten etusijalla nämä suojauskäytännöt ovat, kun niitä käytetään ja pakotetaan, kuten on selitetty esimääritettävien suojauskäytäntöjen ja muiden käytäntöjen käsittelyjärjestyksessä.

Suojauskäytäntöjen määrittäminen -toiminnon selitys ja taulukko tarjoavat kätevän viittauksen siihen, mitä sinun on määritettävä.

Vaihe 7: Kokeile ominaisuuksia

Nyt kun pilottikokeilu on määritetty ja määritetty, on hyödyllistä tutustua raportointi-, valvonta- ja hyökkäyssimulaatiotyökaluihin, jotka ovat ainutlaatuisia Microsoft Defender for Microsoft 365:lle.

| Valmiudet | Kuvaus | Lisätietoja |

|---|---|---|

| Threat Explorer | Threat Explorer on tehokas lähes reaaliaikainen työkalu, jonka avulla tietoturvatiimit voivat tutkia uhkia ja vastata niihin sekä näyttää tietoja havaituista haittaohjelmistoista ja tietojenkalastelusta sähköpostissa ja tiedostoissa Office 365:ssä sekä muita tietoturvauhkia ja -riskejä organisaatiollesi. | Tietoja Uhkienhallinnasta |

| Hyökkäyssimulaatiokoulutus | Voit käyttää Hyökkäyssimulaatiokoulutus Microsoft Defender -portaalissa realististen hyökkäysskenaarioiden suorittamiseen organisaatiossasi, mikä auttaa tunnistamaan ja löytämään haavoittuvassa asemassa olevia käyttäjiä, ennen kuin todellinen hyökkäys vaikuttaa ympäristöösi. | Hyökkäyssimulaatiokoulutuksen käytön aloittaminen |

| Raportit-koontinäyttö | Valitse vasemmassa siirtymisvalikossa Raportit ja laajenna Sähköposti & yhteistyö -otsikko. Sähköposti & yhteistyöraporteissa on kyse suojaustrendien havaitsemisesta, joista joidenkin avulla voit ryhtyä toimiin (painikkeilla, kuten "Siirry lähetyksiin"), ja toisissa se näyttää trendejä. Nämä mittarit luodaan automaattisesti. | Sähköpostin suojausraporttien tarkasteleminen Microsoft Defender -portaalissa Näytä Defender for Office 365 -raportit Microsoft Defender -portaalissa |

SIEM-integrointi

Voit integroida Defender for Office 365:n Microsoft Sentineliin tai yleiseen suojaustieto- ja tapahtumahallintapalveluun (SIEM), jos haluat ottaa käyttöön yhdistettyjen sovellusten ilmoitusten ja toimintojen keskitetyn seurannan. Microsoft Sentinelin avulla voit analysoida organisaatiosi suojaustapahtumia kattavammin ja luoda pelikirjoja tehokkaaksi ja välittömäksi reagoinnille.

Microsoft Sentinel sisältää Defender for Office 365 -liittimen. Lisätietoja on artikkelissa Microsoft Defender for Office 365:n ilmoitusten yhdistäminen.

Microsoft Defender for Office 365 voidaan integroida myös muihin SIEM-ratkaisuihin Office 365 Activity Management -ohjelmointirajapinnan avulla. Lisätietoja integroinnista yleisiin SIEM-järjestelmiin on kohdassa Yleinen SIEM-integrointi.

Seuraavat vaiheet

Sisällytä Microsoft Defender for Office 365 Security Operations Guide -sovelluksen tiedot SecOps-prosesseihin.

Seuraava vaihe Microsoft Defender XDR:n päästä päähän -käyttöönotossa

Jatka Päästä päähän -käyttöönottoa Microsoft Defender XDR:ssä Pilotilla ja ota Defender for Endpoint käyttöön.

Vihje

Haluatko tietää lisää? Ota yhteyttä Microsoft Security -yhteisöön Tech Community -yhteisössä: Microsoft Defender XDR Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle