Microsoft Defender for Cloud Apps -ohjausobjektien käyttäminen Power BI:ssä

Käyttämällä Defender for Cloud Appsia Power BI:n kanssa voit suojata Power BI -raportteja, tietoja ja palveluita tahattomilta vuodoilta tai rikkomuksilta. Defender for Cloud Appsin avulla voit luoda ehdollisia käyttöoikeuskäytäntöjä organisaatiosi tiedoille Microsoft Entra ID:n reaaliaikaisilla istuntosäätimillä, jotka auttavat varmistamaan, että Power BI -analytiikkasi on suojattu. Kun nämä käytännöt on määritetty, järjestelmänvalvojat voivat valvoa käyttäjien käyttöoikeuksia ja toimintaa, tehdä reaaliaikaisia riskianalyyseja ja määrittää otsikkokohtaisia ohjausobjekteja.

Muistiinpano

Microsoft Defender for Cloud Apps on nyt osa Microsoft Defender XDR: ää. Lisätietoja on kohdassa Microsoft Defender for Cloud Apps -sovellus Microsoft Defender XDR:ssä.

Voit määrittää Defender for Cloud Appsin kaikenlaisille sovelluksille ja palveluille, et vain Power BI:lle. Sinun on määritettävä Defender for Cloud Apps toimimaan Power BI:n kanssa, jotta voit hyötyä Defender for Cloud Appsin suojauksista Power BI -tiedoille ja analytiikalle. Lisätietoja Defender for Cloud Appsista, kuten yleiskatsaus sen toiminnasta, koontinäytöstä ja sovelluksen riskeistä, on Defender for Cloud Apps -dokumentaatiossa.

Defender for Cloud Apps -käyttöoikeudet

Jotta voit käyttää Defender for Cloud Appsia Power BI:n kanssa, sinun on käytettävä asianmukaisia Microsoftin tietoturvapalveluja ja määritettävä ne. Osa määritteistä tehdään Power BI:n ulkopuolella. Jotta voit saada Defender for Cloud Appsin vuokraajaasi, sinulla on oltava jokin seuraavista käyttöoikeuksista:

- Microsoft Defender for Cloud Apps: Tarjoaa Defender for Cloud Apps -ominaisuuksia kaikille tuetuille sovelluksille, jotka kuuluvat EMS E5- ja Microsoft 365 E5 -patteihin.

- Office 365 Cloud App Security: Tarjoaa Defender for Cloud Apps -ominaisuuksia vain Office 365:lle, joka kuuluu Office 365 E5 -pakettiin.

Power BI:n reaaliaikaisten ohjausobjektien määrittäminen Defender for Cloud Appsin avulla

Muistiinpano

Defender for Cloud Appsin reaaliaikainen hallinta edellyttää Microsoft Entra ID P1 -käyttöoikeutta.

Seuraavissa osioissa kuvataan vaiheet Power BI:n reaaliaikaisten ohjausobjektien määrittämiseen Defender for Cloud Appsilla.

Istuntokäytäntöjen määrittäminen Microsoft Entra -tunnuksella (pakollinen)

Istunnonsäätimien määrittämiseen vaadittavat vaiheet suoritetaan Microsoft Entra ID- ja Defender for Cloud Apps -portaaleissa. Microsoft Entra -hallintakeskuksessa luot ehdollisen käyttöoikeuskäytännön Power BI:lle ja reititat Power BI:ssä käytettyjä istuntoja Defender for Cloud Apps -palvelun kautta.

Defender for Cloud Apps toimii käänteisessä välityspalvelinarkkitehtuurissa, ja se on integroitu Microsoft Entran ehdollisen käyttöoikeuden kanssa valvomaan Power BI -käyttäjien toimintaa reaaliaikaisesti. Seuraavat vaiheet auttavat sinua ymmärtämään prosessia, ja yksityiskohtaiset vaiheittaiset ohjeet on annettu kunkin seuraavan vaiheen linkitetyssä sisällössä. Lisätietoja koko prosessista on kohdassa Defender for Cloud Apps.

- Luo Microsoft Entran ehdollisen käyttöoikeuden testikäytäntö

- Kirjaudu kuhunkin sovellukseen käyttämällä käytäntöön liitettyä käyttäjää

- Varmista, että sovellukset on määritetty käyttämään käyttöoikeuksien valvontaa ja istuntosäätimiä

- Sovelluksen ottaminen käyttöön organisaatiossasi

- Testaa käyttöönottoa

Istuntokäytäntöjen määrittämisprosessi on kuvattu yksityiskohtaisesti kohdassa Istuntokäytännöt.

Poikkeamien tunnistamiskäytäntöjen määrittäminen Power BI -toimintojen seurantaa varten (suositus)

Voit määrittää erikseen määritettävät Power BI:n poikkeamien tunnistuskäytännöt, jotka koskevat vain niitä käyttäjiä ja ryhmiä, jotka haluat sisällyttää käytäntöön tai jättää pois käytännöstä. Lisätietoja on kohdassa Poikkeamien tunnistamisen käytännöt.

Defender for Cloud Appsilla on kaksi erillistä, sisäistä tunnistusta Power BI:lle. Katso Power BI:n sisäiset Defender for Cloud Apps -tunnistuksia koskevat ohjeet.

Luottamuksellisuustunnisteiden käyttäminen Microsoft Purview Information Protectionista (suositus)

Luottamuksellisuustunnisteiden avulla voit luokitella ja auttaa suojaamaan arkaluontoista sisältöä, jolloin organisaatiosi käyttäjät voivat tehdä yhteistyötä organisaatiosi ulkopuolisten kumppanien kanssa mutta silti olla huolellisia ja tietoisia arkaluonteisesta sisällöstä ja tiedosta.

Jos haluat lisätietoja luottamuksellisuustunnisteiden käytöstä Power BI:ssä, lue ohjeartikkeli Luottamuksellisuustunnisteet Power BI:ssä. Tutustu myöhemmin tässä Artikkelissa esimerkkiin Power BI -käytännöstä, joka perustuu luottamuksellisuustunnisteisiin.

Mukautetut käytännöt, jotka ilmoittavat epäilyttävästä käyttäjän toiminnasta Power BI:ssä

Defender for Cloud Appsin toimintakäytäntöjen avulla järjestelmänvalvojat voivat määrittää omia mukautettuja sääntöjään, joiden avulla he voivat havaita normista poikkeavan käyttäjän käyttäytymisen ja mahdollisesti toimia sen kanssa automaattisesti, jos se tuntuu liian vaaralliselta. Esimerkkejä:

Suuri luottamuksellisuustunnisteiden poistaminen. Ilmoita esimerkiksi, kun yksi käyttäjä poistaa luottamuksellisuustunnisteet 20 eriraportista alle 5 minuuttia lyhyemmässä aikaikkunassa.

Luottamuksellisuustunnisteen salauksen aleneminen. Ilmoita esimerkiksi, kun raportti, jolla oli erittäin luottamuksellinen luottamuksellisuustunniste, luokitellaan nyt julkiseksi.

Muistiinpano

Power BI -artefaktien ja luottamuksellisuustunnisteiden yksilölliset tunnisteet (tunnukset) löytyvät Power BI REST -ohjelmointirajapintojen avulla. Katso Semanttisten mallien hankkiminen tai Raporttien hankkiminen.

Mukautetut toimintakäytännöt määritetään Defender for Cloud Apps -portaalissa. Lisätietoja on kohdassa Toimintokäytännöt.

Sisäänrakennettu Defender for Cloud Apps -tunnistuksia Power BI:lle

Defender for Cloud Apps -tunnistuksilla järjestelmänvalvojat voivat seurata valvotun sovelluksen tiettyjä toimintoja. Power BI:lle on tällä hetkellä kaksi erillistä, sisäistä Defender for Cloud Apps -tunnistusta:

Epäilyttävä jako – havaitsee, kun käyttäjä jakaa arkaluontoisen raportin tuntemattoman (organisaation ulkopuolisen) sähköpostin kanssa. Arkaluontoinen raportti on raportti, jonka luottamuksellisuustunnisteeksi on määritetty VAIN SISÄISET tai tätä korkeampi.

Raporttien massaosuus – havaitsee, kun käyttäjä jakaa valtavan määrän raportteja yksittäisessä istunnossa.

Näiden tunnistusten asetukset määritetään Defender for Cloud Apps -portaalissa. Lisätietoja on kohdassa Epätavalliset toimet (käyttäjän mukaan).

Power BI -järjestelmänvalvojan rooli Defender for Cloud Appsissa

Power BI -järjestelmänvalvojille luodaan uusi rooli, kun Defender for Cloud Appsia käytetään Power BI:n kanssa. Kun kirjaudut sisään Defender for Cloud Apps -portaalin Power BI -järjestelmänvalvojana, sinulla on rajoitettu pääsy tietoihin, hälytyksiin, riskialttiisiin käyttäjiin, toimintalokeihin ja muihin Power BI:hin liittyviä tietoja.

Huomioitavat asiat ja rajoitukset

Defender for Cloud Appsin käyttäminen Power BI:n avulla on suunniteltu suojaamaan organisaatiosi sisältöä ja tietoja sekä tunnistuksia, jotka valvovat käyttäjäistuntoja ja niiden toimintaa. Kun käytät Defender for Cloud Appsia Power BI:n kanssa, sinun kannattaa huomioida muutamat seikat ja rajoitukset:

- Defender for Cloud Apps voi toimia vain Excel-, PowerPoint- ja PDF-tiedostoissa.

- Jos haluat käyttää luottamuksellisuustunnisteiden ominaisuuksia Power BI:n istuntokäytännöissä, tarvitset Azure Information Protection Premium P1- tai Premium P2 -käyttöoikeuden. Microsoft Azure Information Protectionin voi ostaa joko erillisenä tuotteena tai jonkin Microsoftin käyttöoikeuspaketin kautta. Lisätietoja on artikkelissa Azure Information Protectionin hinnoittelu. Lisäksi luottamuksellisuustunnisteiden on oltava käytössä Power BI -resursseissä.

- Istunnon hallinta on käytettävissä kaikilla tärkeillä käyttöjärjestelmien selaimilla. Suosittelemme käyttämään uusinta Microsoft Edge-, Google Chrome-, Mozilla-, Firefox- tai Apple Safari -versiota. Power BI:n julkisia ohjelmointirajapintakutsuja ja muita ei-selainpohjaisia istuntoja ei tueta osana Defender for Cloud Apps -istunnon hallintaa. Katso lisätietoja artikkelista Tuetut sovellukset ja asiakkaat.

- Jos kohtaat kirjautumisvaikeuksia, kuten kirjautumista useammin kuin kerran, se voi liittyä tapaan, jolla jotkin sovellukset käsittelevät todentamista. Lisätietoja on vianmääritysartikkelissa Hidas kirjautuminen.

Varoitus

Istuntokäytännön "Toiminto"-osan "suojaa"-ominaisuus toimii vain, jos kohteella ei ole tunnistetta. Jos tunniste on jo olemassa, "suojaa"-toimintoa ei käytetä. Et voi ohittaa aiemmin luotua tunnistetta, joka on jo otettu käyttöön kohteelle Power BI:ssä.

Esimerkki

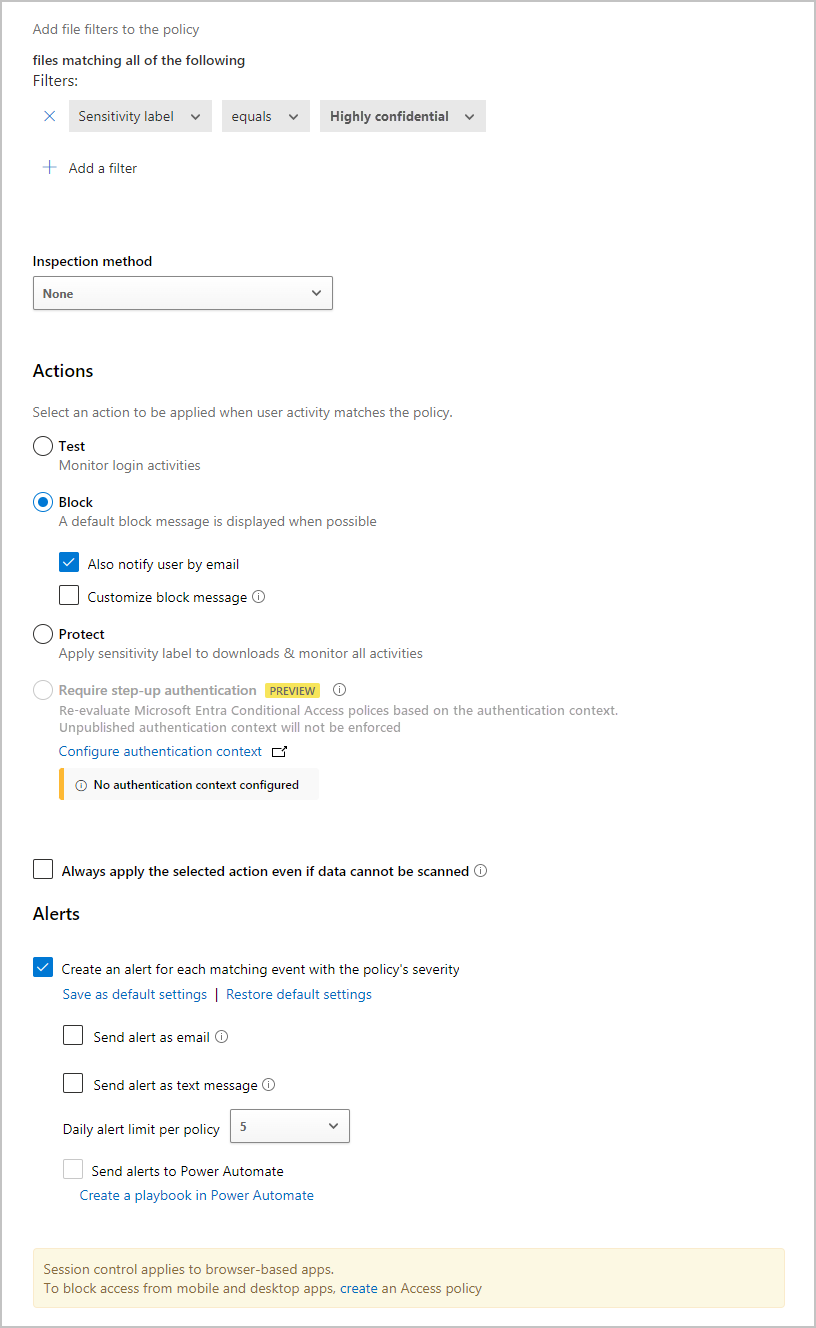

Seuraavassa esimerkissä näytetään, miten voit luoda uuden istuntokäytännön käyttämällä Defender for Cloud Appsia Power BI:n kanssa.

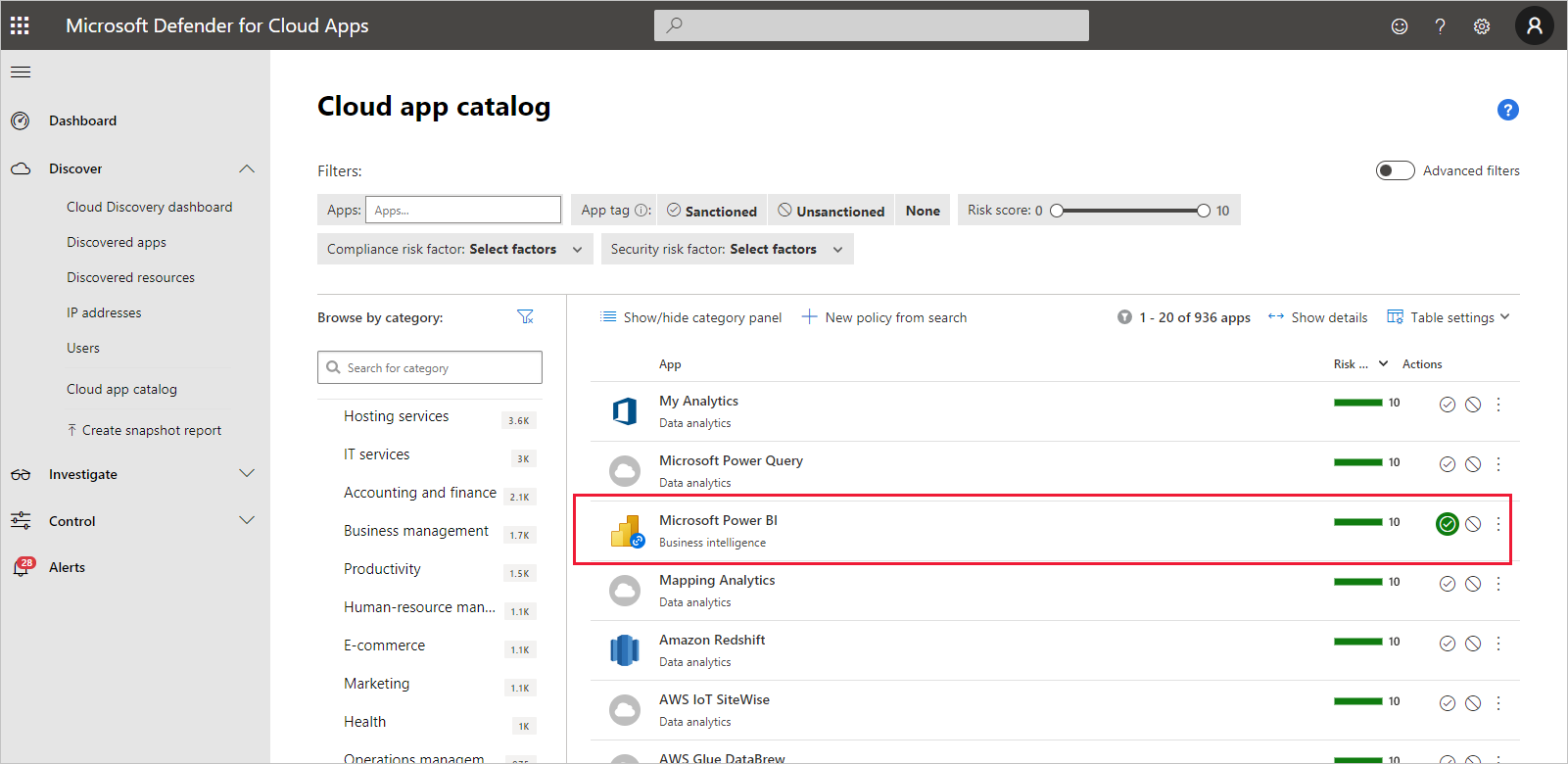

Luo ensin uusi istuntokäytäntö. Valitse Defender for Cloud Apps - portaalissa Siirtymisruudusta Käytännöt . Valitse sitten Käytäntö-sivulla Luo käytäntö ja valitse Istuntokäytäntö.

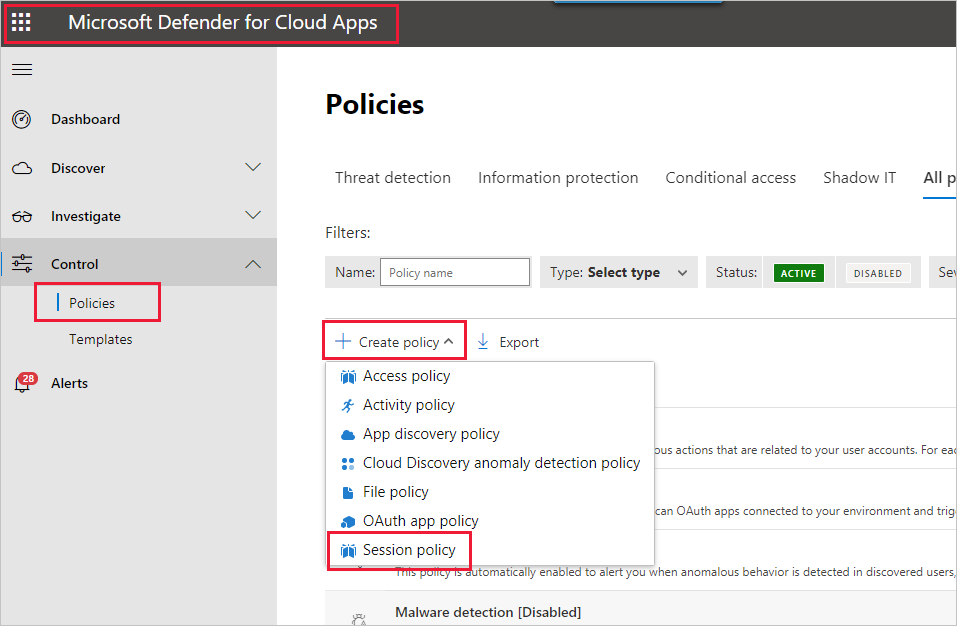

Luo istuntokäytäntö näyttöön tulevasta ikkunasta. Numeroiduissa vaiheissa kuvataan seuraavan kuvan asetukset.

Valitse avattavasta Käytäntömalli-valikosta Ei mallia.

Anna istuntokäytännöllesi asianmukainen nimi Käytännön nimi -kohtaan.

Valitse Istunto-ohjausobjektin tyypiksiOhjaustiedoston lataus (tarkastuksilla) (DLP:lle).

Valitse Aktiviteetin lähde -osiossa tarvittavat estokäytännöt. Suosittelemme estämään hallitsemattomat ja yhteensopimattomat laitteet. Valitse latausten esto, kun istunto on Power BI:ssä.

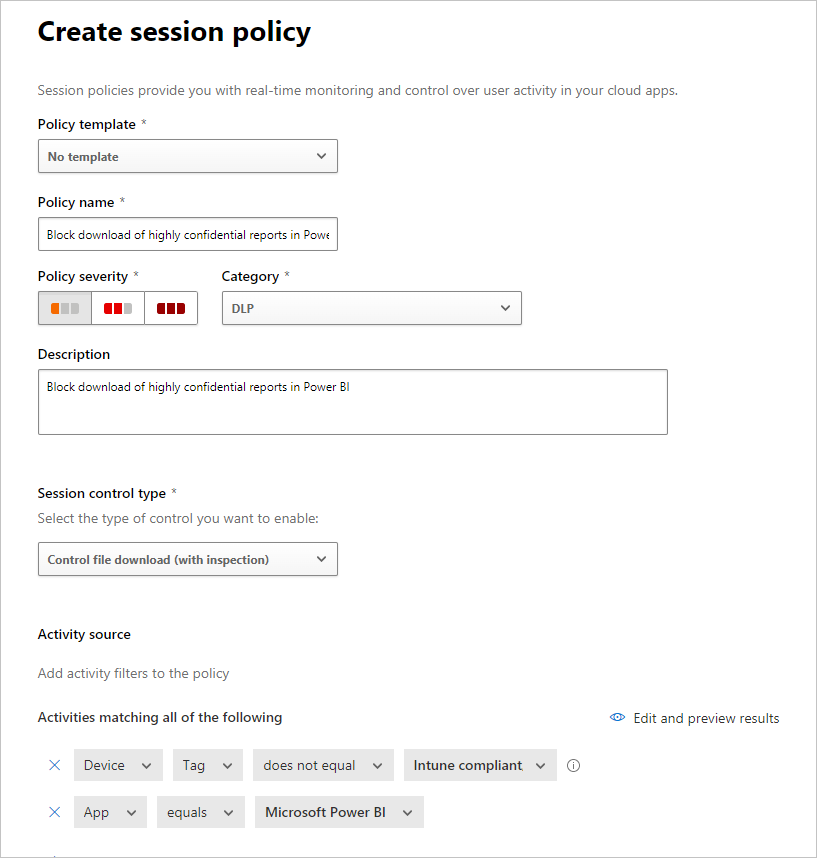

Enemmän vaihtoehtoja tulee näkyviin, kun vierität alaspäin. Vaihtoehdot näkyvät seuraavassa kuvassa muiden esimerkkien kanssa.

Luo luottamuksellisuustunnisteen suodatin ja valitse erittäin luottamuksellinen tai parhaiten organisaatiollesi sopiva vaihtoehto.

Muuta tarkastusmenetelmäksi Ei mitään.

Valitse Estä-vaihtoehto, joka sopii tarpeisiisi.

Luo hälytys tällaista toimintoa varten.

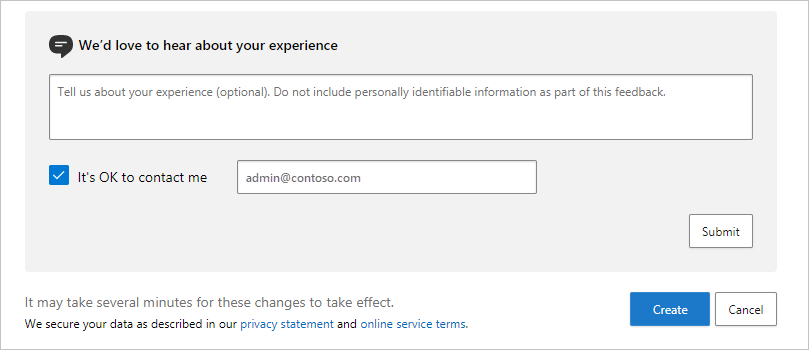

Viimeistele istuntokäytäntö valitsemalla Luo .

Liittyvä sisältö

Tässä artikkelissa kerrottiin, miten Defender for Cloud Apps voi tarjota Power BI:lle tietoja ja sisällön suojauksia. Lisätietoja Power BI:n tietojen suojaamisesta ja sen mahdollistavien Azure-palveluiden tuesta on seuraavissa ohjeissa:

- Power BI:n luottamuksellisuustunnisteet

- Luottamuksellisuustunnisteiden käyttöönotto Power BI:ssä

- Luottamuksellisuustunnisteiden käyttö Power BI:ssä

Lisätietoja Azure- ja tietoturvaartikkeleista on seuraavissa artikkeleissa:

- Suojaa sovelluksia Microsoft Defender for Cloud Appsin ehdollisten käyttöoikeuksien sovellusten hallinnalla

- Luettelosovellusten ehdollisten käyttöoikeuksien sovellusten hallinnan käyttöönotto Microsoft Entra -tunnuksella

- Istuntokäytännöt

- Lue lisätietoja luottamuksellisuustunnisteista

- Tietojen suojaamisen tulosraportti

- Power BI:n toteutuksen suunnittelu: Defender for Cloud Apps for Power BI