Kehittyneitä käyttöönotto-ohjeita Linux-Microsoft Defender for Endpoint varten

Koskee seuraavia:

Tässä artikkelissa on tarkennetun käyttöönoton ohjeet linux Microsoft Defender for Endpoint käyttöönottoa varten. Saat lyhyen yhteenvedon käyttöönoton vaiheista, saat tietoja järjestelmävaatimuksista ja sinut ohjataan käyttöönoton varsinaisten vaiheiden läpi. Opit myös varmistamaan, että laite on otettu oikein käyttöön.

Lisätietoja Microsoft Defender for Endpoint ominaisuuksista on kohdassa Lisäasetukset Microsoft Defender for Endpoint.

Jos haluat lisätietoja muista tavoista ottaa Microsoft Defender for Endpoint käyttöön Linuxissa, katso:

- Manuaalinen käyttöönotto

- Puppet-pohjainen käyttöönotto

- Ansible-pohjainen käyttöönotto

- Defender for Endpoint Linuxissa käyttönotto Chefin kanssa

Käyttöönoton yhteenveto

Lue yleisistä ohjeista, jotka koskevat tyypillistä Linux-käyttöönottoa koskevaa Microsoft Defender for Endpoint. Joidenkin vaiheiden soveltuvuus määräytyy Linux-ympäristön vaatimusten mukaan.

Käytä palomuurin, välityspalvelimen ja verkkopalvelun järjestelmänvalvojaa.

Tallenna suorituskykytiedot päätepisteestä.

Huomautus

Harkitse seuraavien valinnaisten kohteiden tekemistä, vaikka ne eivät ole Microsoft Defender for Endpoint tarkkoja, mutta niillä on taipumus parantaa suorituskykyä Linux-järjestelmissä.

(Valinnainen) Tarkista tiedostojärjestelmän virheet 'fsck' (muistuttaa chkdskiä).

(Valinnainen) Päivitä tallennustilan alijärjestelmän ohjaimet.

Varmista, että järjestelmävaatimukset ja resurssisuositukset täyttyvät.

Lisää aiemmin luotu ratkaisusi virustentorjunta Microsoft Defender poissulkemisluetteloon.

Määritä Microsoft Defender for Endpoint Linuxin haittaohjelmien torjunta-asetuksissa.

Lataa Microsoft Defender for Endpoint Linux-perehdytyspaketista Microsoft Defender-portaalista.

Ansiblen, Puppetin tai Chefin avulla voit hallita Microsoft Defender for Endpoint Linuxissa.

Microsoft Defender for Endpoint Linux-asennusongelmien vianmääritys.

Tarkista tietoliikenne Microsoft Defender for Endpoint taustan kanssa.

Varmista, että saat käyttöympäristön Päivitykset (agentin päivitykset).

Varmista, että saat suojaustiedot Päivitykset (allekirjoitukset/määritelmäpäivitykset).

Linux Microsoft Defender for Endpoint puuttuvien tapahtumien tai ilmoitusten ongelmien vianmääritys.

Isv-, Linux-sovellusten tai komentosarjojen suorittimen suuren käytön vianmääritys.

1. Käytä palomuuria, välityspalvelinta ja verkkopalvelun järjestelmänvalvojaa

Voit lisätä Microsoft Defender for Endpoint URL-osoitteet sallittujen luetteloon palomuurin, välityspalvelimen ja verkkopalvelun järjestelmänvalvojan kanssa ja estää sen SSL-tarkistusten estämisen.

Lisätietoja on kohdassa Pilvipalveluun liittyvien yhteysongelmien vianmääritys.

Microsoft Defender for Endpoint verkkoyhteys

Tarkista Microsoft Defender for Endpoint verkkoyhteys seuraavien ohjeiden avulla:

Katso Salli url-osoitteet Microsoft Defender for Endpoint liikenteelle sallitun Microsoft Defender for Endpoint liikenteen osalta.

Jos Linux-palvelimet ovat välityspalvelimen takana, määritä välityspalvelimen asetukset. Lisätietoja on kohdassa Välityspalvelimen asetusten määrittäminen.

Varmista, että SSL-tarkastus (TLS-tarkastus) ei tarkista liikennettä. Tämä on yleisin verkkoon liittyvä ongelma, kun määritetään Microsoft Defender päätepistettä. Katso kohta Tarkista, että SSL-tarkastusta ei tehdä verkkoliikenteelle.

Huomautus

Yleensä on suositeltavaa, että SSL-tarkastus (TLS-tarkastus) ei tarkasta Defender for Endpoint -liikennettä. Tämä koskee kaikkia tuettuja käyttöjärjestelmiä (Windows, Linux ja MacOS).

Vaihe 1: Salli Microsoft Defender for Endpoint liikenteen URL-osoitteet

Lataa kaupallisten asiakkaiden Microsoft Defender for Endpoint URL-osoiteluettelo tai Gov/GCC/DoD-Microsoft Defender for Endpoint URL-luettelo palveluluettelolle ja niihin liittyville URL-osoitteille, jotka verkkosi on voitava yhdistää.

Varmista Geography-sarakkeesta , että seuraavat valintaruudut ovat valittuina:

- EU tai Yhdistynyt kuningaskunta tai Yhdysvallat

- WW

- (Tyhjät)

Huomautus

Varmista, ettei ole palomuurin tai verkon suodatussääntöjä, jotka estäisivät näiden URL-osoitteiden käytön. Jos sääntöjä on, sinun on ehkä luotava niille nimenomaan sallittava sääntö.

Käytä palomuurin,välityspalvelimen tai verkkopalvelun järjestelmänvalvojia asianmukaisten URL-osoitteiden sallimiseksi.

Vaihe 2: Välityspalvelimen asetusten määrittäminen

Jos Linux-palvelimet ovat välityspalvelimen takana, noudata seuraavia asetusten ohjeita.

Seuraavassa taulukossa on lueteltu tuetut välityspalvelimen asetukset:

| Tueta | Ei tuettu |

|---|---|

| Läpinäkyvä välityspalvelin | Välityspalvelimen automaattinen määritys (PAC, todennetun välityspalvelimen tyyppi) |

| Manuaalinen staattisen välityspalvelimen määritys | Verkkovälityspalvelimen automaattisen haun protokolla (WPAD, todennetun välityspalvelimen tyyppi) |

- Verkkoyhteydet

- Täysi määritysprofiili

- Staattisen välityspalvelimen määritys

- Yhteysongelmien vianmääritys staattisessa välityspalvelimessa

Vaihe 3: Varmista, että SSL-tarkastusta ei tehdä verkkoliikenteelle

Jotta voidaan estää keskitason hyökkäykset, kaikki Microsoft Azuren isännöimä liikenne käyttää varmenteen kiinnittymistä. Tämän seurauksena suurten palomuurijärjestelmien SSL-tarkastuksia ei sallita. Sinun on ohitettava Microsoft Defender for Endpoint URL-osoitteiden SSL-tarkastus.

Pilviyhteysongelmien vianmääritys

Lisätietoja on artikkelissa Linux-Microsoft Defender for Endpoint pilvipalveluun liittyvien yhteysongelmien vianmääritys.

2. Tallenna suorituskykytiedot päätepisteestä

Tallenna suorituskykytiedot päätepisteistä, joihin on asennettu Defender for Endpoint. Tämä sisältää levytilan käytettävyyden kaikissa asennetuissa osioissa, muistin käytön, prosessiluettelon ja suorittimen käytön (kooste kaikissa ytimiä).

3. (Valinnainen) Tarkista tiedostojärjestelmän virheet 'fsck' (muistuttaa chkdskiä)

Mikä tahansa tiedostojärjestelmä saattaa vioittua, joten ennen uuden ohjelmiston asentamista olisi hyvä asentaa se kunnossa olevaan tiedostojärjestelmään.

4. (Valinnainen) Päivitä tallennustilan alijärjestelmän ohjaimet

Uudempi tallennusosajärjestelmän ohjain tai laiteohjelmisto voi auttaa suorituskyvyn ja/tai luotettavuuden kanssa.

5. (Valinnainen) Päivitä nnic-ohjaimet

Uudempi ohjain/laiteohjelmisto NIC- tai NIC-tiimiohjelmistossa voi auttaa w/ suorituskykyä ja/tai luotettavuutta.

6. Varmista, että järjestelmävaatimukset ja resurssisuositukset täyttyvät

Seuraavassa osiossa on tietoja tuetuista Linux-versioista ja resurssisuosituksista.

Yksityiskohtainen luettelo tuetuista Linux-distroista on kohdassa Järjestelmävaatimukset.

| Resurssi | Suositus |

|---|---|

| Levytila | Vähintään: 2 Gt HUOMAUTUS: Levytilaa saattaa olla tarpeen lisätä, jos kaatumiskokoelmien pilvidiagnostiikka on käytössä. |

| RAM | 1 Gt Suositeltava arvo on 4 Gt |

| CPU | Jos Linux-järjestelmässä on käytössä vain yksi vcpu, suosittelemme sen lisäämistä kahteen vcp:hen 4 ydintä ovat suositeltavia |

| Käyttöjärjestelmän versio | Ytimen suodatinohjain | Kommentit |

|---|---|---|

| RHEL 7.x, RHEL 8.x ja RHEL 9.x | Ei ydinsuodatinohjainta, fanotify kernel -asetus on otettava käyttöön | muistuttaa Filter Manageria (fltmgr, käytettävissä fltmc.exe) Windowsissa |

| RHEL 6.x | TALPA-ydinohjain |

7. Lisää olemassa oleva ratkaisusi Microsoft Defender virustentorjunnan poissulkemisluetteloon

Määritysprosessin tässä vaiheessa lisätään Defender for Endpoint olemassa olevan päätepisteen suojausratkaisun ja muiden organisaatiosi käyttämien suojaustuotteiden poissulkemisluetteloon. Voit valita useista tavoista lisätä poissulkemiset Microsoft Defender virustentorjuntaan.

Vihje

Jos haluat ohjeita poissulkemisten määrittämiseen, katso ratkaisujen palveluntarjoajan dokumentaatio.

Kykysi suorittaa Microsoft Defender for Endpoint Linuxissa muun kuin Microsoftin haittaohjelmistontorjuntatuotteen rinnalla riippuu kyseisen tuotteen toteutustiedoista. Jos toinen haittaohjelmien torjuntatuote käyttää fanotifya, se on poistettava, jotta voidaan poistaa suorituskyky- ja vakauspuolen vaikutukset, jotka johtuvat kahden ristiriitaisen agentin suorittamisesta.

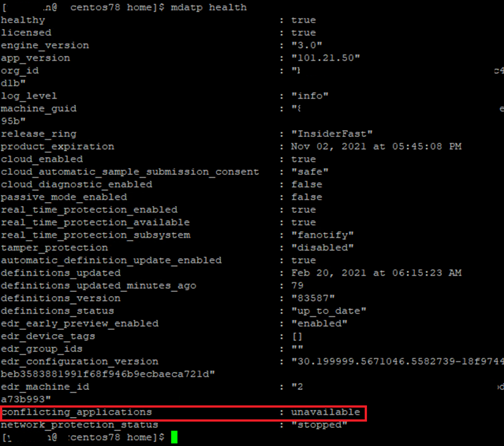

Jos haluat tarkistaa, onko faNotify-toimintoa suorittava muu kuin Microsoftin haittaohjelmien torjuntaohjelma, voit suorittaa

mdatp health-komennon ja tarkistaa sitten tuloksen:

Jos näet kohdassa "conflicting_applications" muun tuloksen kuin "ei käytettävissä", poista muu kuin Microsoftin haittaohjelmien torjuntaohjelma.

Jos et poista muiden kuin Microsoftin haittaohjelmien torjuntatuotteen asennusta, saatat kohdata odottamattomia ongelmia, kuten suorituskykyongelmia, vakausongelmia, kuten järjestelmien riippumista tai ytimen paniikkia.

Jos haluat tunnistaa Linux-prosessien ja -polkujen Microsoft Defender for Endpoint, jotka tulisi jättää pois haittaohjelmien vastaisesta tuotteesta, suorita

systemctl status -l mdatp.Jätä pois seuraavat prosessit ei-Microsoftin haittaohjelmien torjunnan tuotteesta:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Jätä pois seuraavat polut tuotteesta, joka ei ole Microsoftin haittaohjelmien torjuntatuote:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Pidä mielessä seuraavat poissulkemisia koskevat seikat

Kun lisäät poissulkemisia Microsoft Defender virustentorjuntatarkistukset, lisää polku ja prosessin poikkeukset.

Huomautus

- Virustentorjuntaohjelman poikkeukset koskevat virustentorjuntaohjelmaa.

- Ilmaisimet sallivat tai estävät virustentorjuntaohjelman käytön.

Pidä mielessä seuraavat asiat:

- Polkupoikkeukset sulkevat pois tietyt tiedostot ja kyseisten tiedostojen käyttöoikeudet.

- Prosessin poissulkemiset sulkevat pois prosessin kosketukset, mutta eivät itse prosessia.

- Luettele poikkeukset niiden koko polun perusteella, ei vain niiden nimen perusteella. (Vain nimi -menetelmän suojaus on heikompi.)

- Jos luettelet kunkin suoritettavan tiedoston sekä polkupoikkeuksen että prosessin poissulkemisena, prosessi ja sen kosketukset jätetään pois.

Vihje

Tarkista "Yleisiä virheitä, joita kannattaa välttää poissulkemisten määrittämisessä", erityisesti Kansiosijainnit ja Käsittelee Linux- ja macOS-käyttöympäristöjen osiot.

9. Create laiteryhmät

Määritä laiteryhmät, laitekokoelmat ja organisaatioyksiköt Laiteryhmien, laitekokoelmien ja organisaatioyksiköiden avulla tietoturvatiimi voi hallita ja määrittää suojauskäytäntöjä tehokkaasti ja tehokkaasti. Seuraavassa taulukossa kuvataan kukin näistä ryhmistä ja niiden määrittäminen. Organisaatiosi ei ehkä käytä kaikkia kolmea kokoelmatyyppiä.

| Kokoelman tyyppi | Mitä tehdä? |

|---|---|

| Laiteryhmien (aiemmin koneryhmien) avulla suojaustiimi voi määrittää suojausominaisuuksia, kuten automatisoidun tutkinnan ja korjaamisen. Laiteryhmät ovat hyödyllisiä myös kyseisten laitteiden käyttöoikeuksien määrittämisessä, jotta suojaustoimintatiimisi voi tarvittaessa suorittaa korjaustoimia. Laiteryhmiä luodaan hyökkäyksen havaitsemisen ja pysäyttämisen aikana. Ilmoitukset, kuten "ensimmäinen käyttöoikeushälytys", käynnistyivät ja ilmestyivät Microsoft Defender portaalissa. |

1. Siirry Microsoft Defender portaaliin (https://security.microsoft.com). 2. Valitse vasemmassa siirtymisruudussa Asetukset>Päätepisteet>Käyttöoikeudet>Laiteryhmät. 3. Valitse + Lisää laiteryhmä. 4. Määritä laiteryhmän nimi ja kuvaus. 5. Valitse automaatiotason luettelosta vaihtoehto. (Suosittelemme täyttä - korjaa uhat automaattisesti.) Lisätietoja eri automaatiotasoista on artikkelissa Uhkien korjaaminen. 6. Määritä ehdot vastaavalle säännölle sen määrittämiseksi, mitkä laitteet kuuluvat laiteryhmään. Voit esimerkiksi valita toimialueen, käyttöjärjestelmäversiot tai jopa käyttää laitetunnisteita. 7. Määritä Käyttöoikeudet-välilehdessä roolit, joilla on oltava käyttöoikeus laiteryhmään kuuluviin laitteisiin. 8. Valitse Valmis. |

| Laitekokoelmien avulla suojaustoimintatiimisi voi hallita sovelluksia, ottaa yhteensopivuusasetuksia käyttöön tai asentaa ohjelmistopäivityksiä organisaatiosi laitteisiin. Laitekokoelmat luodaan käyttämällä Configuration Manager. |

Noudata kokoelman Create ohjeita. |

| Organisaation yksiköiden avulla voit ryhmitillä loogisesti objekteja, kuten käyttäjätilejä, palvelutilejä tai tietokonetilejä. Voit sitten määrittää järjestelmänvalvojia tiettyihin organisaatioyksiköihin ja ottaa käyttöön ryhmäkäytännön kohdennettujen määritysasetusten pakottamiseksi. Organisaatioyksiköt on määritetty Microsoft Entra -toimialuepalvelut. |

Noudata Microsoft Entra -toimialuepalvelut hallitun toimialueen organisaatioyksikön Create ohjeita. |

10. Määritä Microsoft Defender for Endpoint Linuxin haittaohjelmien torjunta-asetuksissa

Ennen aloittamista:

Jos käytät Linux-palvelimillesi jo muuta kuin Microsoftin haittaohjelmistontorjuntatuotetta, saatat joutua kopioimaan olemassa olevat poikkeukset linux-Microsoft Defender for Endpoint.

Jos et käytä Linux-palvelimillesi muuta kuin Microsoftin haittaohjelmien torjuntatuotetta, hanki luettelo kaikista Linux-sovelluksistasi ja tarkista, onko toimittajilla verkkosivustossa poikkeuksia.

Jos käytössäsi on muu kuin Microsoftin haittaohjelmien torjuntatuote, lisää prosessit/polut Microsoft Defender for Endpoint virustentorjunnan poissulkemisluetteloon. Jos haluat lisätietoja, tutustu muihin kuin Microsoftin haittaohjelmien torjuntadokumentaatioihin tai ota yhteyttä heidän tukeensa.

Jos testaat yhdellä koneella, voit määrittää poikkeukset komentorivin avulla:

Jos testaat useita koneita, käytä seuraavaa

mdatp_managed.jsontiedostoa. Jos olet kotoisin Windowsista, tämä muistuttaa Defender for Endpointin ryhmäkäytäntöä Linuxissa.Voit muokata tiedostoa tarpeiden mukaan:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Suositukset:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Huomautus

Linuxissa (ja macOS:ssä) tuetaan polkuja, joissa se alkaa yleismerkillä.

Seuraavassa taulukossa kuvataan asetukset, joita suositellaan osana mdatp_managed.json tiedostoa:

| Asetukset | Kommentit |

|---|---|

exclusionsMergePolicy on määritetty arvoon admin_only |

Estää paikallista järjestelmänvalvojaa lisäämästä paikallisia poissulkemisia (bashin (komentokehotteen) kautta). |

disallowedThreatActions on määritetty arvoon allow and restore |

Estää paikallista järjestelmänvalvojaa palauttamasta karanteeniin asetettua kohdetta (bashin kautta (komentokehote)). |

threatTypeSettingsMergePolicy on määritetty arvoon admin_only |

Estää paikallista järjestelmänvalvojaa lisäämästä epätosi-positiivisia tai true-positiivisia arvoja, jotka ovat hyvänlaatuisia uhkatyypeille (bashin (komentokehotteen) kautta). |

- Tallenna asetus tiedostona

mdatp_managed.json. - Kopioi asetus tähän polkuun

/etc/opt/microsoft/mdatp/managed/. Lisätietoja on kohdassa Microsoft Defender for Endpoint asetusten määrittäminen Linuxissa. - Lisää muut kuin Microsoftin haittaohjelmien torjuntaprosessit ja -polut aiemman vaiheen poissulkemisluetteloon.

- Varmista, että olet lisännyt aiemmat poikkeukset ei-Microsoftin haittaohjelmien torjuntaratkaisustasi aiempaan vaiheeseen.

Sovellukset, joihin Microsoft Defender for Endpoint voivat vaikuttaa

Suuret I/O-kuormitukset, kuten Postgres, OracleDB, Jira ja Jenkins, saattavat vaatia muita poissulkemisia sen mukaan, kuinka paljon toimintaa käsitellään (ja valvoo Defender for Endpoint). On parasta noudattaa muiden kuin Microsoftin sovellustarjoajien ohjeita niiden poissulkemisten osalta, jos suorituskyky heikkenee Defender for Endpointin asentamisen jälkeen. Muista myös Microsoft Defender virustentorjunnan yleiset poissulkemisvirheet.

Jos suorituskyky heikkenee, tutustu seuraaviin resursseihin:

- Microsoft Defender for Endpoint Linuxin suorituskykyongelmien vianmääritys.

- AuditD:n suorituskykyongelmien vianmääritys Linuxin Microsoft Defender for Endpoint kanssa.

11. Lataa Microsoft Defender for Endpoint Linux-perehdytyspaketti

Lisätietoja on artikkelissa Perehdyttämispaketin lataaminen Microsoft Defender portaalista.

Huomautus

Tämä lataus rekisteröi Microsoft Defender for Endpoint Linuxissa tietojen lähettämiseksi Microsoft Defender for Endpoint esiintymään.

Kun olet ladannut tämän paketin, voit käyttää manuaalisia asennusohjeita tai Linux-hallintaympäristöä Ottaaksesi käyttöön ja hallitaksesi Defender for Endpointia Linuxissa.

12. Ansible-, Puppet- ja Chef-esimerkkejä, joiden avulla voit hallita Microsoft Defender for Endpoint Linuxissa

Defender for Endpoint on Linux on suunniteltu mahdollistamaan lähes kaikki hallintaratkaisut, jotta Defender for Endpoint -asetukset voidaan ottaa helposti käyttöön ja hallita Linuxissa. Ansible, Puppet ja Chef ovat yleisiä Linux-hallintaympäristöjä. Seuraavissa asiakirjoissa on esimerkkejä siitä, miten voit määrittää nämä hallintaympäristöt ottamaan käyttöön ja määrittämään Defender for Endpointin Linuxissa.

Microsoft Defender for Endpoint käyttöönotto Linuxissa sätkynukkella

Microsoft Defender for Endpoint käyttöönotto Linuxissa Ansiblen avulla

Microsoft Defender for Endpoint käyttöönotto Linuxissa Chefin avulla

Huomautus

Uudelleenkäynnistystä EI tarvita Microsoft Defender for Endpoint Linuxissa asentamisen tai päivittämisen jälkeen, paitsi silloin, kun valvonta on käynnissä muuttumattomassa tilassa.

Ajoitetun skannauksen cronjob-asetuksen toimittaminen

Ajoita virustentorjuntatarkistus Anakronin avulla Linuxin Microsoft Defender for Endpoint. Lisätietoja on artikkelissa Virustentorjuntatarkistuksen ajoittaminen Anakronin avulla Linuxin Microsoft Defender for Endpoint.

Päivitä Microsoft Defender for Endpoint Linux-agentin cronjob-asetuksissa

Ajoita Microsoft Defender for Endpoint päivitys Linuxissa. Lisätietoja on ohjeaiheessa Microsoft Defender for Endpoint päivityksen ajoittaminen Linuxissa.

13. Microsoft Defender for Endpoint asennusongelmien vianmääritys Linuxissa

Lue, miten voit tehdä asennuksen aikana mahdollisesti ilmeneviä vianmääritysohjeita kohdasta Microsoft Defender for Endpoint Linuxin asennusongelmien vianmääritys.

14. Tarkista resurssien käyttötilastot

Tarkista suorituskykytilastot ja vertaa esikäyttöönoton käyttöä käyttöönoton jälkeiseen käyttöön verrattuna.

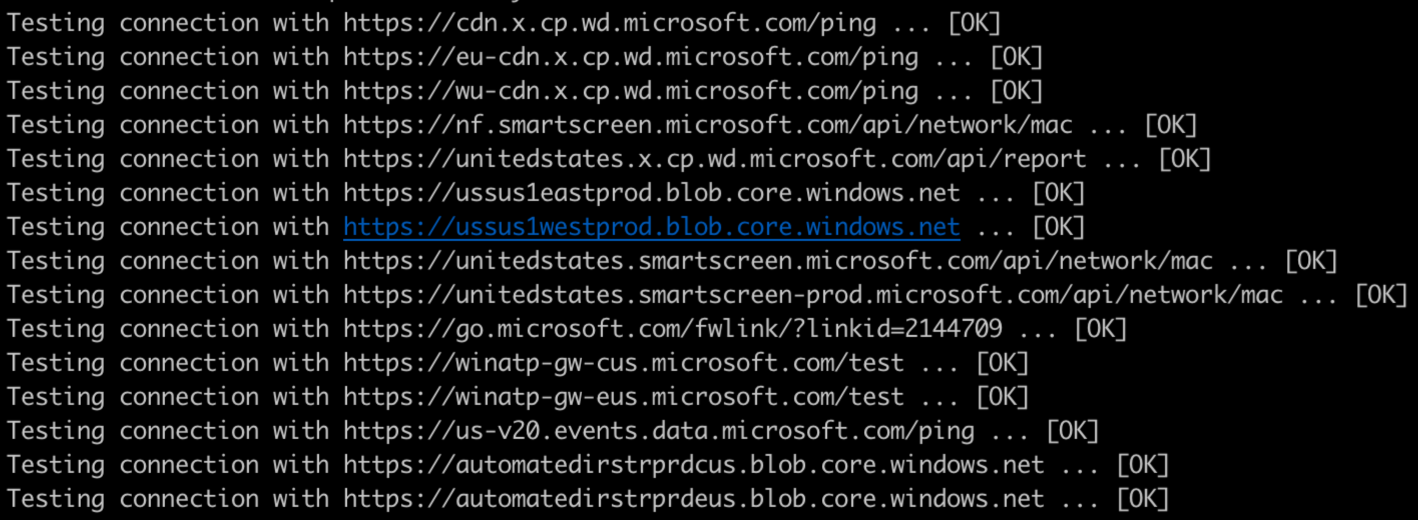

15. Tarkista tietoliikenne Microsoft Defender for Endpoint taustan kanssa

Jos haluat varmistaa Linux-yhteyden Microsoft Defender for Endpoint pilvipalveluun nykyisillä verkkoasetuksilla, suorita seuraava yhteystesti komentoriviltä:

mdatp connectivity test

Seuraava kuva näyttää odotetun tuloksen testistä:

Lisätietoja on kohdassa Yhteyksien vahvistus.

16. Tutki agentin terveysongelmia

Tutki agentin kunto-ongelmia komentoa suoritettaessa palautettujen mdatp health arvojen perusteella. Lisätietoja on artikkelissa Agentin terveysongelmien tutkiminen.

17. Varmista, että pystyt saamaan käyttöympäristöpäivityksiä (agentin päivitykset)

Vahvista Linux-ympäristön päivitysten Microsoft Defender for Endpoint suorittamalla seuraava komentorivi:

sudo yum update mdatp

TAI

apt-get update mdatp

paketinhallinnan mukaan.

Lisätietoja on artikkelissa Laitteen kunto ja Microsoft Defender haittaohjelmien torjunta kuntoraportti.

Löydät uusimman Broad-kanavajulkaisun artikkelista Microsoft Defender for Endpoint Linuxin uudet ominaisuudet.

Microsoft Defender for Endpoint päivittäminen Linuxissa

Microsoft julkaisee säännöllisesti ohjelmistopäivityksiä suorituskyvyn ja suojauksen parantamiseksi ja uusien ominaisuuksien toimittamiseksi. Päivittää Microsoft Defender for Endpoint Linuxissa. Lisätietoja on kohdassa Microsoft Defender for Endpoint päivitysten käyttöönotto Linuxissa.

Huomautus

Jos käytössäsi on Redhat's Satellite (WSUS-satelliitti Windowsissa), voit hankkia päivitetyt paketit siitä.

Vihje

Automatisoi agentin päivitys kuukausittaisen (suositellun) aikataulun mukaisesti cron-työn avulla. Lisätietoja on ohjeaiheessa Microsoft Defender for Endpoint päivityksen ajoittaminen Linuxissa.

Muut kuin Windows-päätepisteet

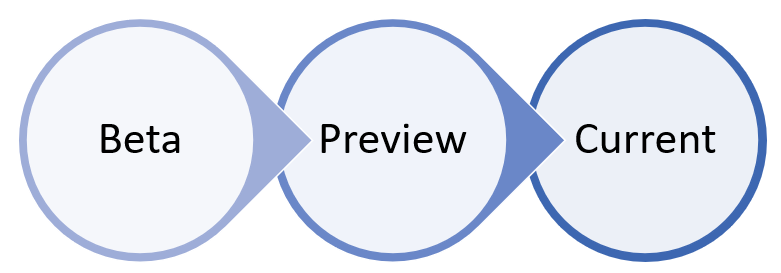

MacOS:n ja Linuxin avulla voit käyttää muutamia järjestelmiä ja suorittaa niitä beetakanavalla.

Huomautus

Ihannetapauksessa sinun pitäisi sisällyttää yksi kustakin Linux-järjestelmästä, jota käytät Esikatselu-kanavalla, jotta löydät yhteensopivuuden, suorituskyvyn ja luotettavuusongelmat ennen kuin koontiversiosta tulee Nykyinen kanava.

Kanavan valinta määrittää laitteellesi tarjottavien päivitysten tyypin ja esiintymistiheyden. Beetalaitteet ovat ensimmäisiä, jotka saavat päivityksiä ja uusia ominaisuuksia, joita seuraa myöhemmin esikatselu ja lopuksi Current.

Jotta voit esikatsella uusia ominaisuuksia ja antaa varhaista palautetta, on suositeltavaa määrittää jotkin yrityksesi laitteet käyttämään joko beetaa tai esikatselua.

Varoitus

Kanavan vaihtaminen ensimmäisen asennuksen jälkeen edellyttää tuotteen uudelleenasentamista. Tuotekanavan vaihtaminen: poista aiemmin luodun paketin asennus, määritä laite uudelleen käyttämään uutta kanavaa ja asenna paketti uudesta sijainnista tämän asiakirjan ohjeiden mukaisesti.

18. Varmista, että pystyt hankkimaan tietoturvatietopäivityksiä (allekirjoitukset/määritelmäpäivitykset)

Tarkista Linux-allekirjoitusten/määrityspäivitysten Microsoft Defender for Endpoint suorittamalla seuraava komentorivi:

mdatp definitions update

Lisätietoja on artikkelissa Uuden laitteen kuntoraportointi Microsoft Defender haittaohjelmien torjuntaa varten.

19. Testitunnistimet

Jos haluat varmistaa, että laite on oikein otettu käyttöön ja että se raportoidaan palvelulle, suorita seuraava tunnistustesti:

Haittaohjelmien tunnistuksia:

curl -o /tmp/eicar.com.txt https://www.eicar.org/download/eicar.com.txtJos tunnistaminen ei näy, olet ehkä määrittänyt "sallitut vaarat" sallimaan mieltymykset Ansiblen tai Puppetin kautta.

Päätepisteen tunnistuksen ja vastauksen (EDR) tunnistuksia: Lisätietoja on artikkelissa Käyttökokemus Microsoft Defender for Endpoint simuloitujen hyökkäysten kautta. Jos tunnistaminen ei näy, portaalista saattaa puuttua tapahtumia tai ilmoituksia. Lisätietoja on artikkelissa Puuttuvien tapahtumien tai ilmoitusten ongelmien vianmääritys Microsoft Defender for Endpoint Linuxissa.

Lisätietoja Microsoft Defender XDR yhdistetyistä lähetteistä ja false-positiivisten ja false-negatiivisten lähettämisestä portaalin kautta on artikkelissa Yhdistetyt lähetykset Microsoft Defender XDR nyt Yleisesti saatavilla! - Microsoft Tech Community.

20. Linux-Microsoft Defender for Endpoint puuttuvien tapahtumien tai ilmoitusten ongelmien vianmääritys

Lisätietoja on kohdassa Puuttuvien tapahtumien tai ilmoitusten ongelmien vianmääritys Microsoft Defender for Endpoint Linuxissa.

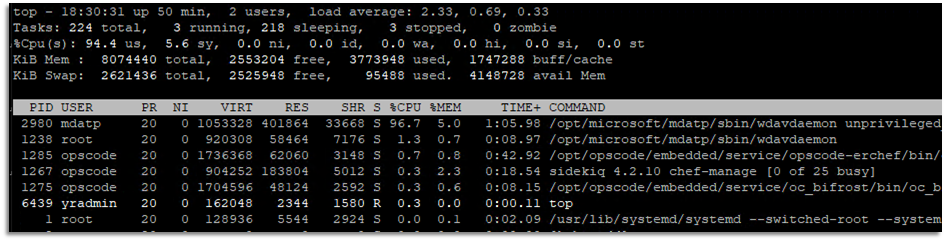

21. Isv-, Linux-sovellusten tai komentosarjojen suorittimen suuren käytön vianmääritys

Jos huomaat, että kolmannen osapuolen ohjelmistotoimittajien, sisäisesti kehitettyjen Linux-sovellusten tai komentosarjojen suorittimen korkea käyttöaste on suuri, tutki syy toimimalla seuraavasti.

- Tunnista oireen aiheuttava säie tai prosessi.

- Suorita muita vianmääritysvaiheita tunnistetun prosessin perusteella ongelman korjaamiseksi.

Vaihe 1: Linux-säikeessä olevan Microsoft Defender for Endpoint tunnistaminen, mikä aiheuttaa oireen

Seuraavien syntaksien avulla voit tunnistaa prosessin, joka aiheuttaa suorittimen yleiskustannuksia:

Saat ongelman aiheuttavan Microsoft Defender for Endpoint prosessin tunnuksen suorittamalla:

sudo top -cSaat lisätietoja Microsoft Defender for Endpoint prosessista suorittamalla:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpJos haluat tunnistaa tietyn Microsoft Defender for Endpoint säikeen tunnuksen, joka aiheuttaa prosessin suurimman suorittimen käytön, suorita:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

Seuraavassa taulukossa on lueteltu prosessit, jotka saattavat aiheuttaa suuren suoritinkäytön:

| Prosessin nimi | Käytetty osa | MDE käytetty moduuli |

|---|---|---|

| wdavdaemon | FaNotify | Virustentorjuntaohjelman & EDR |

| wdavdaemon ei ole delegoitu | Virustentorjuntaohjelma | |

| wdavdaemon edr | EDR-moduuli | |

| mdatp_audisp_plugin | valvontakehys (tarkastettu) | Valvontalokien käsittely |

Vaihe 2: Suorita muita diagnostiikkavaiheita tunnistetun prosessin perusteella

Nyt kun olet tunnistanut prosessin, joka aiheuttaa suuren suoritinkäytön, käytä seuraavan osion vastaavia diagnostiikkaohjeita.

Esimerkiksi edellisessä vaiheessa tunnistettiin prosessiksi, wdavdaemon unprivileged joka aiheutti suuren suoritinkäytön. Tuloksen perusteella voit käyttää ohjeita tarkistaaksesi wdavdaemon-prosessin, jota ei ole delegoitu.

Seuraavan taulukon avulla voit tehdä suorittimen suuren käytön vianmäärityksen:

| Prosessin nimi | Käytetty osa | Microsoft Defender for Endpoint käytetty moduuli | Ohjeet |

|---|---|---|---|

| wdavdaemon | FaNotify | Virustentorjuntaohjelman & EDR | - lataa ja suorita Microsoft Defender for Endpoint Client Analyzer. Lisätietoja on artikkelissa Asiakasanalysaattorin suorittaminen macOS- tai Linux-käyttöjärjestelmissä. – kerätä diagnostiikkatietoja Client Analyzer -työkalun avulla. – Avaa CSS-tukipyyntö Microsoftilla. Lisätietoja on ohjeaiheessa CSS-suojauksen tukitapaus. |

| wdavdaemon ei ole delegoitu | N/A | Virustentorjuntaohjelma | Seuraavassa kaaviossa näytetään työnkulku ja vaiheet, jotka tarvitaan virustentorjunnan poissulkemisten lisäämiseksi.

Yleiset vianmääritysohjeet - Jos sinulla on sisäisiä sovelluksia/komentosarjoja tai kelvollisia kolmansien osapuolten sovelluksia/komentosarjoja, jotka merkitään, Microsoftin tietoturvatutkijat analysoivat epäilyttäviä tiedostoja selvittääkseen, ovatko ne uhkia, ei-toivottuja sovelluksia vai normaaleja tiedostoja. Lähetä tiedostoja, jotka ovat mielestäsi haittaohjelmia tai tiedostoja, jotka on luokiteltu virheellisesti haittaohjelmiksi käyttämällä yhdistettyä lähetyskokemusta (lisätietoja on artikkelissa Yhdistetyt lähetyskokemukset) tai tiedostojen lähettämistä. - Katso linux Microsoft Defender for Endpoint suorituskykyongelmien vianmääritys. - lataa ja suorita Microsoft Defender for Endpoint Client Analyzer. Lisätietoja on artikkelissa Asiakasanalysaattorin suorittaminen macOS- tai Linux-käyttöjärjestelmissä. – kerätä diagnostiikkatietoja Client Analyzer -työkalun avulla. – Avaa CSS-tukipyyntö Microsoftilla. Lisätietoja on ohjeaiheessa CSS-suojauksen tukitapaus. |

| wdavdaemon edr | N/A | EDR-moduuli | Seuraavasta kaaviosta näet työnkulun ja vaiheet wdavedaemon_edr prosessiongelmien vianmääritykseen.

Yleiset vianmääritysohjeet - Jos sinulla on sisäisiä sovelluksia/komentosarjoja tai kelvollisia kolmansien osapuolten sovelluksia/komentosarjoja, jotka merkitään, Microsoftin tietoturvatutkijat analysoivat epäilyttäviä tiedostoja selvittääkseen, ovatko ne uhkia, ei-toivottuja sovelluksia vai normaaleja tiedostoja. Lähetä tiedostoja, joiden uskot olevan haittaohjelmia tai tiedostoja, jotka ovat mielestäsi luokiteltu virheellisesti haittaohjelmiksi käyttämällä yhdistettyä lähetyskokemusta (lisätietoja on artikkelissa Yhdistettyjen lähetysten kokemus) tai Tiedostojen lähettämistä. - Katso linux Microsoft Defender for Endpoint suorituskykyongelmien vianmääritys. - lataa ja suorita Microsoft Defender for Endpoint Client Analyzer. Lisätietoja on artikkelissa Asiakasanalysaattorin suorittaminen macOS- tai Linux-käyttöjärjestelmissä. – kerätä diagnostiikkatietoja Client Analyzer -työkalun avulla. – Avaa CSS-tukipyyntö Microsoftilla. Lisätietoja on ohjeaiheessa CSS-suojauksen tukitapaus. |

| mdatp_audisp_plugin | Valvontakehys | Valvontalokien käsittely | Katso AuditD:n suorituskykyongelmien vianmääritys Microsoft Defender for Endpoint Linuxissa. |

22. Poista muun kuin Microsoft-ratkaisun asennus

Jos tässä vaiheessa sinulla on:

- Organisaation laitteet on otettu käyttöön Defender for Endpointissa ja

- Microsoft Defender virustentorjunta on asennettu ja otettu käyttöön,

Seuraava vaihe on poistaa muun kuin Microsoftin virustentorjunta-, haittaohjelmiston- ja päätepisteen suojausratkaisun asennus. Kun poistat muun kuin Microsoft-ratkaisun asennuksen, muista päivittää määrityksesi ja vaihtaa passiivitilasta aktiiviseksi, jos asetat Defender for Endpointin passiivitilaan asennuksen tai määrityksen aikana.

Diagnostiikka- ja vianmääritysresurssit

- Linux-asennusongelmien Microsoft Defender for Endpoint vianmääritys.

- Selvitä, mistä asennusongelmien yksityiskohtaiset lokit löytyvät.

- Vianmääritysvaiheet ympäristöissä, joissa ei ole välityspalvelinta tai läpinäkyvää välityspalvelinta.

- Staattista välityspalvelinta sisältävien ympäristöjen vianmääritysvaiheet.

- Kerää diagnostiikkatietoja.

- Poista Defenderin asennus Linux-päätepisteelle.

- Microsoft Defender for Endpoint Linuxin suorituskykyongelmien vianmääritys.

- AuditD:n suorituskykyongelmien vianmääritys Linuxin Microsoft Defender for Endpoint kanssa.

Microsoft Defender for Endpoint lisäominaisuudet

Parannetut haittaohjelmien torjuntamoduulin ominaisuudet Linuxissa ja macOS:ssä

Tehosta Linux-tilan suojausta käyttäytymisen seurannalla

Huomautus

Toiminnan valvontatoiminto täydentää olemassa olevia vahvoja sisältöpohjaisia ominaisuuksia, mutta sinun on arvioitava tämä ominaisuus huolellisesti ympäristössäsi, ennen kuin otat sen käyttöön laajasti, koska käyttäytymisseurannan ottaminen käyttöön kuluttaa enemmän resursseja ja voi aiheuttaa suorituskykyongelmia.

Ilmoitus macOS:n ja Linuxin reaaliaikaisen vastauksen julkaisemisesta

Lisätietoja

Vihje

Haluatko tietää lisää? Engage Microsoft security -yhteisön kanssa teknologiayhteisössämme: Microsoft Defender for Endpoint Tech Community.

Palaute

Tulossa pian: Vuoden 2024 aikana poistamme asteittain GitHub Issuesin käytöstä sisällön palautemekanismina ja korvaamme sen uudella palautejärjestelmällä. Lisätietoja on täällä: https://aka.ms/ContentUserFeedback.

Lähetä ja näytä palaute kohteelle