Huomautus

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää kirjautua sisään tai vaihtaa hakemistoa.

Tämän sivun käyttö edellyttää valtuutusta. Voit yrittää vaihtaa hakemistoa.

Kertakirjautumisen (SSO) avulla Power BI -raportit ja -koontinäytöt voivat helposti päivittää tiedot, jotka ovat peräisin paikallisista lähteistä, samalla kun niissä noudatetaan kyseisissä lähteissä määritettyjä käyttäjätason käyttöoikeuksia. Käytä rajoitettua Kerberos-delegointia ottaaksesi saumattoman kertakirjautumisen käyttöön.

Tässä artikkelissa kuvataan vaiheet, jotka sinun on suoritettava määrittääksesi Kerberos-pohjaisen kertakirjautumisen Power BI -palvelusta paikallisiin tietolähteisiin.

edellytykset

Useita kohteita on määritettävä, jotta rajoitettu Kerberos-delegointi toimisi oikein, muun muassa palvelun päänimet (SPN) ja palvelutilien delegointiasetukset.

Huomautus

DNS-aliaksen käyttämistä kertakirjautumisen kanssa ei tueta.

Määritysten jäsennys

Alla on esitelty yhdyskäytävän kertakirjautumisen määrittämiseen tarvittavat vaiheet.

Suorita kaikki osion 1 vaiheet: Perusmääritys.

Riippuen Active Directory -ympäristöstäsi ja käytettävistä tietolähteistä sinun on ehkä suoritettava joitakin tai kaikki osiossa 2: Ympäristökohtainen määritys kuvattu määritys.

Alla on lueteltu mahdolliset skenaariot, jotka saattavat edellyttää lisämäärityksiä:

Skenaario Siirry Active Directory -ympäristösi suojaus on jännittynyt. Lisää yhdyskäytävän palvelutili Windows-valtuutustietoihin ja käyttöoikeusryhmään Yhdyskäytävän palvelutili ja käyttäjätilit, joksi yhdyskäytävä tekeytyy, ovat eri toimialueilla tai toimialuepuuryhmässä. Lisää yhdyskäytävän palvelutili Windows-valtuutustietoihin ja käyttöoikeusryhmään Sinulla ei ole Microsoft Entra Connectin käyttäjätilin synkronointia määritettynä, eikä Käyttäjien Power BI:ssä käytettävä käyttäjätunnus vastaa paikallisen Active Directory -ympäristön tavallista käyttäjätunnusta. Käyttäjien yhdistämisen määritysparametrien määrittäminen yhdyskäytäväkoneessa Aiot käyttää SAP HANA -tietolähdettä kertakirjautumisen kanssa. Viimeistele tietolähdekohtaiset määritysvaiheet Aiot käyttää SAP BW -tietolähdettä kertakirjautumisen kanssa. Viimeistele tietolähdekohtaiset määritysvaiheet Teradata-tietolähdettä aiotaan käyttää kertakirjautumisen kanssa. Viimeistele tietolähdekohtaiset määritysvaiheet Vahvista määritykset kohdassa 3 kuvatulla tavalla : Vahvista määritys varmistaaksesi, että kertakirjautuminen on määritetty oikein.

Osa 1: Perusmääritys

Vaihe 1: Asenna ja määritä Paikallinen Microsoft-tietoyhdyskäytävä

Paikallinen tietoyhdyskäytävä tukee suoraa päivitystä ja aiemmin luotujen yhdyskäytävien asetusten haltuunottoa .

Vaihe 2: Toimialueen järjestelmänvalvojan oikeuksien hankkiminen päänimien (SetSPN) ja rajoitetun Kerberos-delegoinnin asetusten määrittämiseksi

Palvelun päänimien ja Kerberos-delegoinnin asetusten määrittämiseksi toimialueen järjestelmänvalvojan tulisi välttää oikeuksien myöntämistä jollekulle, jolla ei ole toimialueen järjestelmänvalvojan oikeuksia. Seuraavassa osiossa käsittelemme suositeltuja määritysvaiheita tarkemmin.

Vaihe 3: Määritä yhdyskäytävän palvelutili

Alla oleva vaihtoehto A on pakollinen määritys, ellei sinulla ole määritettynä sekä Microsoft Entra Connectia että käyttäjätilejä synkronoidaan. Tässä tapauksessa suosittelemme vaihtoehtoa B.

Vaihtoehto A: Suorita yhdyskäytävän Windows-palvelu toimialuetilinä palvelun päänimen kanssa

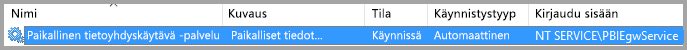

Normaalissa asennuksessa yhdyskäytävä toimii tietokoneen paikallisena palvelutilinä, NT Service\PBIEgwService.

Jotta rajoitettu Kerberos-delegointi voidaan ottaa käyttöön, yhdyskäytävän on toimia toimialuetilinä, ellei Microsoft Entra -esiintymää ole jo synkronoitu paikallisen Active Directory -esiintymän kanssa (käyttämällä Microsoft Entra DirSynciä/Connectia). Jos haluat vaihtaa toimialuetiliin, katso Yhdyskäytävän palvelutilin muuttaminen.

SpN:n määrittäminen yhdyskäytävän palvelutilille

Selvitä ensin, onko yhdyskäytävän palvelutilinä käytetylle toimialuetilille luotu jo SPN:

Käynnistä toimialueen järjestelmänvalvojana MMC-konsolin Active Directory -käyttäjät ja -tietokoneet -laajennus.

Napsauta vasemmassa ruudussa toimialueen nimeä hiiren kakkospainikkeella, valitse Etsi ja kirjoita sitten yhdyskäytävän palvelutilin nimi.

Napsauta hakutuloksissa yhdyskäytävän palvelutiliä hiiren kakkospainikkeella ja valitse Ominaisuudet.

Jos Delegointi-välilehti näkyy Ominaisuudet-valintaikkunassa , palvelun päänimi on jo luotu ja voit siirtyä kohtaan Määritä rajoitettu Kerberos-delegointi.

Jos Delegointi-välilehteä ei näy Ominaisuudet-valintaikkunassa, voit luoda palvelun päänimen kyseiselle tilille manuaalisesti ottaaksesi sen käyttöön. Käytä setspn-työkalua , joka sisältyy Windowsiin (palvelun päänimen luominen edellyttää toimialueen järjestelmänvalvojan oikeuksia).

Oletetaan esimerkiksi, että yhdyskäytävän palvelutili on Contoso\GatewaySvc ja yhdyskäytäväpalvelua suoritettaessa tietokoneessa nimeltä OmaYhdyskäytäväkone. Jotta yhdyskäytävän palvelutilille voidaan määrittää palvelun päänimi, suorita seuraava komento:

setspn -S gateway/MyGatewayMachine Contoso\GatewaySvcVoit määrittää palvelun päänimen myös MMC-laajennuksen Active Directory -käyttäjät ja -tietokoneet -laajennuksen avulla.

Vaihtoehto B: Tietokoneen määrittäminen Microsoft Entra Connectia varten

Jos Microsoft Entra Connect on määritetty ja käyttäjätilit synkronoidaan, yhdyskäytäväpalvelun ei tarvitse tehdä paikallisia hakuja Microsoft Entrasta suorituksen aikana. Sen sijaan voit vain käyttää paikallista palvelun suojaustunnusta (SID) yhdyskäytäväpalvelussa suorittaaksesi kaikki vaaditut määritykset Microsoft Entra -tunnuksella. Tässä artikkelissa kuvatut rajoitetun Kerberos-delegoinnin määritysvaiheet ovat samat kuin Microsoft Entra -kontekstissa vaaditut määritysvaiheet. Niitä sovelletaan Microsoft Entra -tunnukseen yhdyskäytävän tietokoneobjektiin (paikallisen palvelun suojaustunnuksen mukaan) toimialuetilin sijaan. Paikallisen palvelun SID NT SERVICE/PBIEgwServicelle on seuraava:

S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079

Jotta voit luoda tämän SID-tunnuksen palvelun päänimen Power BI Gateway -tietokoneelle, sinun on suoritettava seuraava komento järjestelmänvalvojan komentokehotteesta (korvaa <COMPUTERNAME> Power BI Gateway -tietokoneen nimellä):

SetSPN -s HTTP/S-1-5-80-1835761534-3291552707-3889884660-1303793167-3990676079 <COMPUTERNAME>

Huomautus

Paikallisten suojausasetusten mukaan sinun on ehkä lisättävä yhdyskäytävän palvelutili NT SERVICE\PBIEgwService yhdyskäytäväkoneen paikalliseen Järjestelmänvalvojat-ryhmään ja yhdyskäytäväpalvelu yhdyskäytäväsovelluksessa. Tätä asetusta ei tueta tilanteissa, joissa on useita yhdyskäytäviä, koska Active Directory käyttää yksilöllisiä palvelun päänimiä koko toimialuepuuryhmässä. Käytä näissä skenaarioissa vaihtoehtoa A .

Vaihe 4: Rajoitetun Kerberos-delegoinnin määrittäminen

Voit määrittää delegointiasetukset joko vakiomuotoiselle rajoitetulle Kerberos-delegoinnille tai resurssipohjaiselle rajoitetulle Kerberos-delegoinnille. Lisätietoja näiden kahden delegointitavan eroista on rajoitetun Kerberos-delegoinnin yleiskatsauksessa.

Seuraavat palvelutilit vaaditaan:

- Yhdyskäytävän palvelutili: Palvelukäyttäjä, joka edustaa Active Directoryn yhdyskäytävää. Palvelun päänimi on määritetty vaiheessa 3.

- Tietolähteen palvelutili: Palvelukäyttäjä, joka edustaa Active Directory -tietolähdettä ja palvelun päänimi on yhdistetty tietolähteeseen.

Huomautus

Yhdyskäytävän ja tietolähteen palvelutilien on oltava erilliset. Samaa palvelutiliä ei voi käyttää sekä yhdyskäytävän että tietolähteen esittämiseen.

Siirry johonkin seuraavista osioista sen mukaan, mitä lähestymistapaa haluat käyttää. Älä suorita molempia osioita.

- Vaihtoehto A: Vakiomuotoinen rajoitettu Kerberos-delegointi. Tämä on oletussuositus useimmissa ympäristöissä.

- Vaihtoehto B: Resurssipohjainen rajoitettu Kerberos-delegointi. Tämä vaaditaan, jos tietolähteesi kuuluu eri toimialueeseen kuin yhdyskäytäväsi.

Vaihtoehto A: Vakiomuotoinen rajoitettu Kerberos-delegointi

Määritämme nyt yhdyskäytävän palvelutilin delegointiasetukset. Voit suorittaa nämä vaiheet useilla eri työkaluilla. Tässä esimerkissä käytetään Active Directory -käyttäjät ja -tietokoneet -MMC-laajennusta, jonka avulla voit hallita ja julkaista tietoja hakemistossa. Se on käytettävissä toimialueen ohjauskoneissa oletusarvoisesti. voit ottaa sen käyttöön Windowsin toimintojen määrityksen kautta.

Rajoitettu Kerberos-delegointi on määritettävä protokollan siirtymällä. Rajoitetussa delegoinnissa on määritettävä yksityiskohtaisesti, mille palveluille sallit yhdyskäytävän delegoitujen tunnistetietojen esittelyn. Esimerkiksi vain SQL Server tai SAP HANA -palvelin hyväksyy delegointikutsuja yhdyskäytävän palvelutililtä.

Tässä osassa oletetaan, että olet jo määrittänyt spn:t pohjana olevia tietolähteitä varten (kuten SQL Server, SAP HANA, SAP BW, Teradata tai Spark). Lisätietoja kyseisten tietolähteiden palvelimen palvelun päänimien määrittämisestä on vastaavan tietokantapalvelimen teknisissä ohjeissa ja osiossa What SPN does your app require? blogikirjoituksessa My Kerberos Checklist .

Seuraavissa vaiheissa oletuksena on paikallinen ympäristö, jossa on kaksi konetta samalla toimialueella: yhdyskäytäväkone ja SQL Serveriä käyttävä tietokantapalvelin, joka on jo määritetty Kerberos-pohjaiselle kertakirjautumiselle. Vaiheet voidaan hyväksyä jossakin muussa tuetussa tietolähteessä, kunhan tietolähde on jo määritetty Kerberos-pohjaiselle kertakirjautumiselle. Tässä esimerkissä käytetään seuraavia asetuksia:

- Active Directory -toimialue (Netbios): Contoso

- Yhdyskäytäväkoneen nimi: OmaYhdyskäytäväkone

- Yhdyskäytävän palvelutili: Contoso\GatewaySvc

- SQL Server -tietolähteen koneen nimi: TestSQLServer

- SQL Serverin tietolähteen palvelutili: Contoso\SQLService

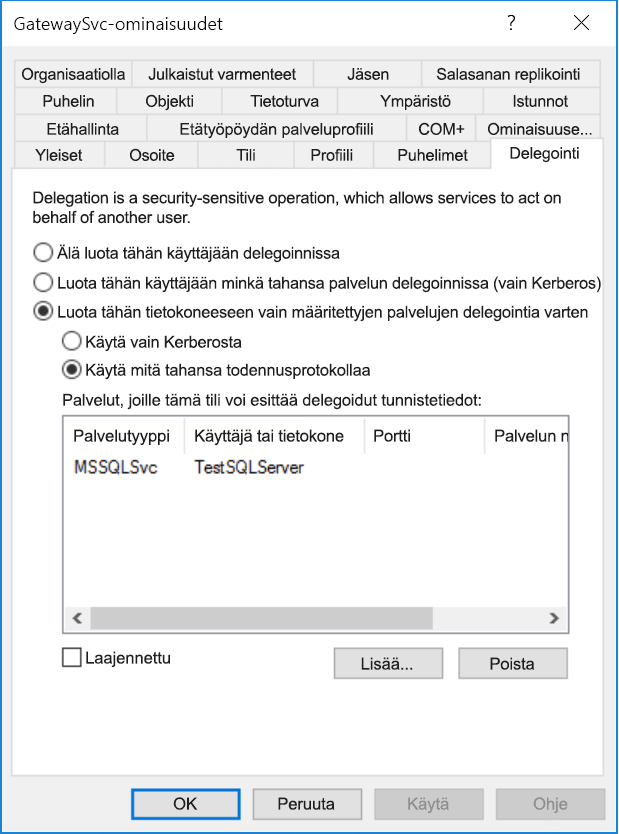

Voit määrittää delegoinnin asetukset seuraavasti:

Avaa Active Directory -käyttäjät ja -tietokoneet -MMC-laajennus toimialueen järjestelmänvalvojan oikeuksilla.

Napsauta yhdyskäytävän palvelutiliä (Contoso\GatewaySvc) hiiren kakkospainikkeella ja valitse Ominaisuudet.

Valitse Delegointi-välilehti.

Valitse Luota tähän tietokoneeseen vain määritettyihin palveluihin delegointia vartenja valitse käytä> mitä tahansa todennusprotokollaa.

Valitse Palvelut, joille tämä tili voi esittää delegoidut tunnistetiedot -kohdassa Lisää.

Valitse uudessa valintaikkunassa Käyttäjät tai tietokoneet.

Anna tietolähteen palvelutili ja valitse sitten OK.

Esimerkiksi SQL Server -tietolähteellä voi olla palvelutili, kuten Contoso\SQLService. Tälle tilille on jo määritetty asianmukainen palvelun päänimi tietolähteelle.

Valitse SPN, jonka loit tietokantapalvelimelle.

Tässä esimerkissä SPN:n alussa on MSSQLSvc. Jos olet lisännyt tietokantapalvelulle sekä FQDN:n että NetBIOSin SPN:n, valitse molemmat. Saatat nähdä vain yhden.

Valitse OK.

Sinun pitäisi nyt nähdä palvelun päänimi niiden palveluiden luettelossa, joille yhdyskäytäväpalvelutili voi esittää delegoidut tunnistetiedot.

Jatka määritysprosessia jatkaen kohtaan Myönnä paikallisen käytännön oikeudet yhdyskäytävän palvelutilille yhdyskäytäväkoneessa.

Vaihtoehto B: Resurssipohjainen rajoitettu Kerberos-delegointi

Käytät resurssipohjaista rajoitettua Kerberos-delegointia kertakirjautumisyhteyden käyttöönottamiseksi Windows Server 2012:ssa ja uudemmissa versioissa. Tämäntyyppinen delegointi sallii edustan ja taustan palveluiden olevan eri toimialueilla. Jotta tämä toimisi, taustapalvelun toimialueen on luotettava edustapalvelun toimialueeseen.

Seuraavissa vaiheissa oletuksena on paikallinen ympäristö, jossa on kaksi konetta eri toimialueilla: yhdyskäytäväkone ja SQL Serveriä käyttävä tietokantapalvelin, joka on jo määritetty Kerberos-pohjaiselle kertakirjautumiselle. Nämä vaiheet voidaan hyväksyä jossakin muussa tuetussa tietolähteessä, kunhan tietolähde on jo määritetty Kerberos-pohjaiselle kertakirjautumiselle. Tässä esimerkissä käytetään seuraavia asetuksia:

- Active Directory -edustatoimialue (Netbios): ContosoFrontEnd

- Active Directory -taustatoimialue (Netbios): ContosoBackEnd

- Yhdyskäytäväkoneen nimi: OmaYhdyskäytäväkone

- Yhdyskäytävän palvelutili: ContosoFrontEnd\GatewaySvc

- SQL Server -tietolähteen koneen nimi: TestSQLServer

- SQL Serverin tietolähteen palvelutili: ContosoBackEnd\SQLService

Suorita seuraavat määritysvaiheet:

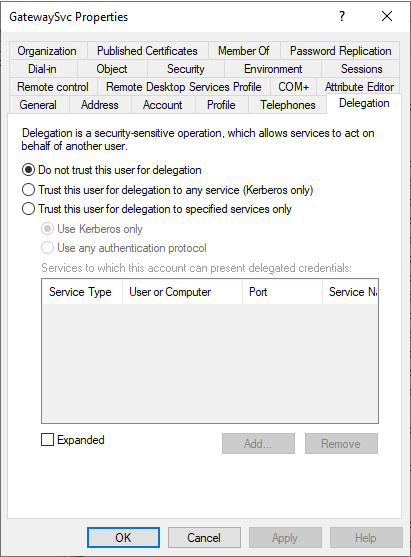

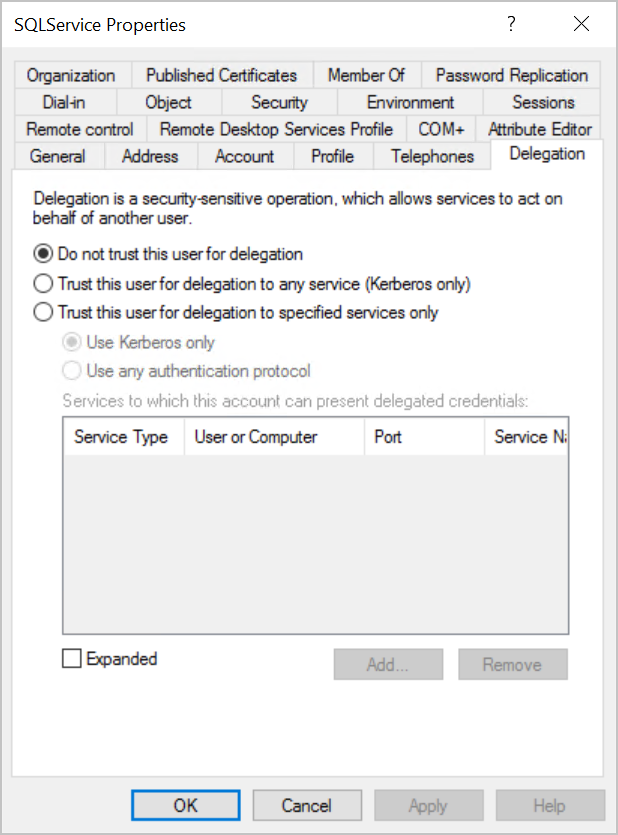

Käytä MMC-koodauksen Active Directory -käyttäjät ja -tietokoneet -laajennusta toimialueen ohjauskoneessa ContosoFrontEnd-toimialueelle ja tarkista, että yhdyskäytävän palvelutiliin ei sovelleta delegointiasetuksia.

Käytä Active Directory -käyttäjät ja -tietokoneet -laajennusta toimialueen ohjauskoneessa ContosoBackEnd-toimialueelle ja tarkista, että taustapalvelutiliin ei sovelleta delegointiasetuksia.

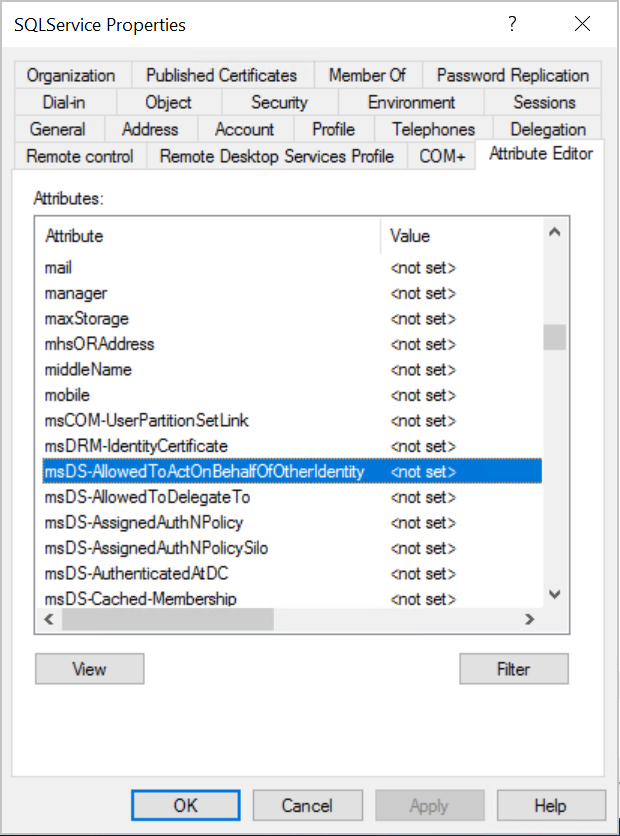

Tarkista tilin ominaisuuksien Ominaisuuseditori-välilehdeltä , että msDS-AllowedToActOnBehalfOfOtherIdentity-määritettä ei ole määritetty.

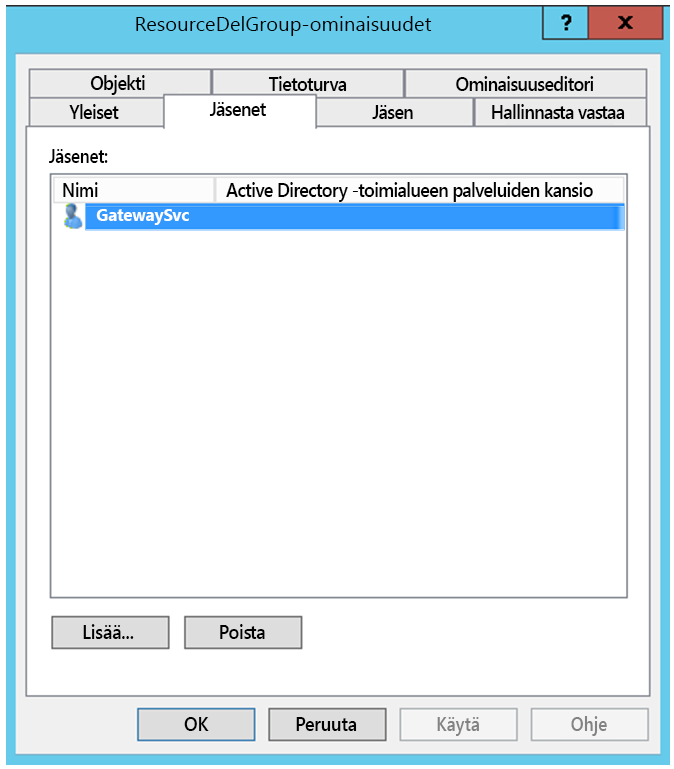

Luo Active Directory -käyttäjät ja -tietokoneet -ruudussa toimialueen ohjauskoneessa ryhmä ContosoBackEnd-toimialueelle . Lisää GatewaySvc-yhdyskäytävän palvelutili ResourceDelGroup-ryhmään .

Jos haluat lisätä käyttäjiä luotetusta toimialueesta, ryhmällä on oltava toimialueen paikallinen laajuus.

Avaa komentokehote ja suorita seuraavat komennot toimialueen ohjauskoneessa ContosoBackEnd-toimialueelle taustapalvelutilin msDS-AllowedToActOnBehalfOfOtherIdentity-määritteen päivittämiseksi:

$c = Get-ADGroup ResourceDelGroup Set-ADUser SQLService -PrincipalsAllowedToDelegateToAccount $cVarmista Active Directory -käyttäjät ja -tietokoneet -moduulissa, että päivitys näkyy taustapalvelutilin ominaisuuksien Ominaisuuseditori-välilehdessä .

Vaihe 5: Ota AES-salaus käyttöön palvelutileissä

Käytä seuraavia asetuksia yhdyskäytävän palvelutiliin ja jokaiseen tietolähteen palvelutiliin, johon yhdyskäytävä voi delegoida:

Huomautus

Jos palvelutileille on määritetty aiemmin luotuja enctype-tyyppejä, ota yhteyttä Active Directory -järjestelmänvalvojaan, koska alla olevien vaiheiden noudattaminen korvaa olemassa olevat enctypes-arvot ja saattaa rikkoa asiakasohjelmia.

Avaa Active Directory -käyttäjät ja -tietokoneet -MMC-laajennus toimialueen järjestelmänvalvojan oikeuksilla.

Napsauta yhdyskäytävän tai tietolähteen palvelutiliä hiiren kakkospainikkeella ja valitse Ominaisuudet.

Valitse Tili-välilehti.

Ota Tilin asetukset -kohdassa käyttöön vähintään yksi (tai molemmat) seuraavista vaihtoehdoista. Huomaa, että samat asetukset on otettava käyttöön kaikille palvelutileille.

- Tämä tili tukee 128-bittistä Kerberos AES -salausta

- Tämä tili tukee Kerberos AES 256 -bittistä salausta

Huomautus

Jos et ole varma, mitä salausmallia käytetään, ota yhteyttä Active Directory -järjestelmänvalvojaan.

Vaihe 6: myönnä paikallisen käytännön oikeudet yhdyskäytävän palvelutilille yhdyskäytäväkoneessa

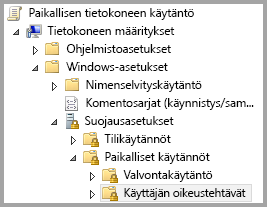

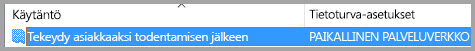

Lopuksi koneessa, joka suorittaa yhdyskäytäväpalvelua (esimerkissämme OmaYhdyskäytäväkone ), myönnä yhdyskäytävän palvelutilille paikalliset käytännöt Asiakkaaksi tekeytyminen todentamisen jälkeen ja Käyttöjärjestelmän osana toimiminen (SeTcbPrivilege).. Suorita tämä määritys paikallisessa ryhmäkäytäntöeditorissa (gpedit.msc).

Suorita yhdyskäytäväkoneessa gpedit.msc.

Siirry kohtaan Paikallisen tietokoneenkäytäntöTietokoneAsetukset>>Windowsin>suojausasetukset>Paikalliset käytännöt>Käyttäjän oikeuksien osoitus.

Valitse Järjestelmäoikeuksien osoitus -kohdan käytäntöluettelosta Asiakkaaksi tekeytyminen todentamisen jälkeen.

Napsauta käytäntöä hiiren kakkospainikkeella, avaa Ominaisuudet ja tarkastele sitten tililuetteloa.

Luettelon on sisällettävä yhdyskäytäväpalvelutili (Contoso\GatewaySvc tai ContosoFrontEnd\GatewaySvc riippuen rajoitetun delegoinnin tyypistä).

Valitse Järjestelmäoikeuksien osoitus -kohdan käytäntöluettelosta Käyttöjärjestelmän osana toimiminen (SeTcbPrivilege ). Varmista, että yhdyskäytävän palvelutili sisältyy tililuetteloon.

Käynnistä Paikallinen tietoyhdyskäytävä - palveluprosessi uudelleen.

Vaihe 7: Windows-tili voi käyttää yhdyskäytäväkonetta

Kertakirjautuminen käyttää Windows-todennusta, joten varmista, että Windows-tili voi käyttää yhdyskäytäväkonetta. Jos et ole varma, lisää NT-AUTHORITY\Authenticated Users (S-1-5-11) paikallisen tietokoneen Käyttäjät-ryhmään.

Osa 2: Ympäristökohtainen määritys

Lisää yhdyskäytävän palvelutili Windows-valtuutustietoihin ja käyttöoikeusryhmään

Käy läpi tämä osio, jos jokin seuraavista tilanteista on voimassa:

- Active Directory -ympäristösi suojaus on jännittynyt.

- Yhdyskäytävän palvelutili ja käyttäjätilit, joksi yhdyskäytävä tekeytyy, ovat eri toimialueilla tai toimialuepuuryhmässä.

Voit myös lisätä yhdyskäytäväpalvelun tilin Windows-valtuutustietoihin ja käyttöoikeusryhmään tilanteissa, joissa toimialuetta tai toimialuepuuryhmää ei ole jähmennetty, mutta se ei ole pakollista.

Lisätietoja on artikkelissa Windows-käyttöoikeuksien myöntäminen.

Suorita tämä määritysvaihe jokaisen toimialueen osalta, joka sisältää Active Directory -käyttäjiä, joiksi haluat yhdyskäytäväpalvelun tilin voivan tekeytyä:

- Kirjaudu sisään tietokoneelle, jonka toimialue on toimialue, ja käynnistä Active Directory -käyttäjät ja -tietokoneet -MMC-laajennus.

- Etsi ryhmä Windows-valtuutustiedot ja käyttöoikeusryhmä, jotka löytyvät yleensä Builtin-säilöstä.

- Kaksoisnapsauta ryhmää ja valitse Jäsenet-välilehti .

- Valitse Lisää ja muuta toimialueen sijainti toimialueelle, jolla yhdyskäytävän palvelutili sijaitsee.

- Kirjoita yhdyskäytäväpalvelun tilin nimi ja tarkista, että yhdyskäytäväpalvelun tili on käytettävissä, valitsemalla Tarkista nimet .

- Valitse OK.

- Valitse Käytä.

- Käynnistä yhdyskäytäväpalvelu uudelleen.

Käyttäjien yhdistämisen määritysparametrien määrittäminen yhdyskäytäväkoneessa

Käy läpi tämä osio, jos:

- Sinulla ei ole Microsoft Entra Connectin käyttäjätilin synkronointiin määritettyä AND-määritettä

- Power BI:n käyttäjille käytettävä käyttäjätunnus ei vastaa paikallisen Active Directory -ympäristön tavallista käyttäjätunnusta.

Jokaisella tällä tavalla yhdistetyllä Active Directory -käyttäjällä on oltava tietolähteesi kertakirjautumisoikeudet.

Avaa yhdyskäytävän päämääritystiedosto

Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll. Tämä tiedosto tallennetaan oletusarvoisesti kohteeseenC:\Program Files\On-premises data gateway.Valitse ADUserNameLookupProperty-arvo käyttämättömälle Active Directory -määritteelle. Käytämme tätä seuraavissa

msDS-cloudExtensionAttribute1vaiheissa. Tämä määrite on käytettävissä vain Windows Server 2012:ssa ja sitä uudemmissa versioissa.Määritä ADUserNameReplacementProperty-arvoksi

SAMAccountNameja tallenna määritystiedosto.Huomautus

Usean toimialueen skenaarioissa sinun on ehkä määritettävä ADUserNameReplacementProperty säilyttääksesi

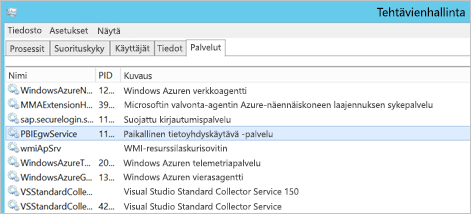

userPrincipalNamekäyttäjän toimialuetiedot.Napsauta Tehtävienhallinnan Palvelut-välilehdessä yhdyskäytäväpalvelua hiiren kakkospainikkeella ja valitse Käynnistä uudelleen.

Määritä

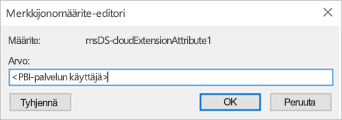

msDS-cloudExtensionAttribute1jokaiselle Power BI -palvelun käyttäjälle, jolle haluat ottaa käyttöön Kerberos-kertakirjautumisen, paikallisen Active Directory käyttäjän -ominaisuus (kertakirjautumisoikeuksilla tietolähteeseen) Power BI -palvelun käyttäjän täydelliseksi käyttäjänimeksi (UPN:ksi). Jos esimerkiksi kirjaudut Power BI -palveluun nimellä test@contoso.com ja haluat yhdistää tämän käyttäjän paikalliseen Active Directory -käyttäjään, test@LOCALDOMAIN.COMjolla onmsDS-cloudExtensionAttribute1kertakirjautumisoikeudet (esimerkiksi ), määritä käyttäjän -määritteeksi test@contoso.com.Voit määrittää -ominaisuuden

msDS-cloudExtensionAttribute1Active Directory -käyttäjät ja -tietokoneet -MMC-laajennuksen avulla:Käynnistä Active Directory Users and Computers toimialueen järjestelmänvalvojana.

Napsauta toimialueen nimeä hiiren kakkospainikkeella, valitse Etsi ja kirjoita yhdistettävän paikallisen Active Directory -käyttäjän tilin nimi.

Valitse Ominaisuuseditori-välilehti .

msDS-cloudExtensionAttribute1Etsi ominaisuus ja kaksoisnapsauta sitä. Määritä sen arvoksi sen käyttäjän täydellinen käyttäjänimi (UPN), jota käytät kirjautuessasi sisään Power BI -palveluun.Valitse OK.

Valitse Käytä. Varmista, että oikea arvo on määritetty Arvo-sarakkeeseen .

Viimeistele tietolähdekohtaiset määritysvaiheet

SAP HANA-, SAP BW- ja Teradata-tietolähteiden kohdalla yhdyskäytävän kertakirjautumisen kanssa tarvitaan lisämäärityksiä:

- Käytä Kerberosta SSO:ta varten SAP HANA:ssa.

- Käytä Kerberos-kertakirjautumista kertakirjautumista varten SAP BW:hen CommonCryptoLibin (sapcrypto.dll) avulla.

- Käytä Kerberosta Teradatan kertakirjautumista varten.

Huomautus

Vaikka muut SNC-kirjastot saattavat toimia BW-kertakirjautumisen kanssa, Microsoft ei virallisesti tue niitä.

Osa 3: Määrityksen vahvistaminen

Vaihe 1: Tietolähteiden määrittäminen Power BI:ssä

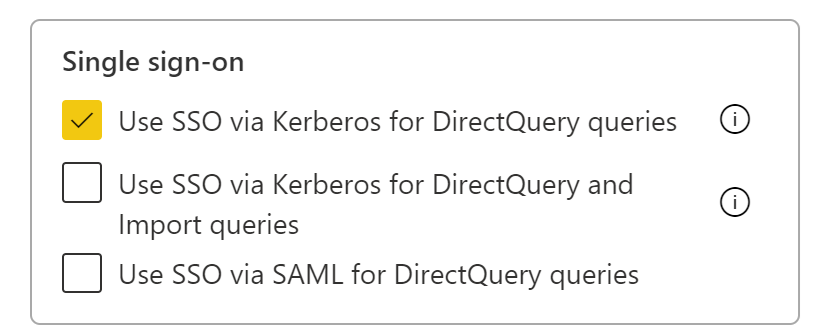

Kun olet suorittanut kaikki määritysvaiheet, käytä Power BI:n yhdyskäytävän hallintasivua kertakirjautumisessa käytettävän tietolähteen määrittämiseen. Jos sinulla on useita yhdyskäytäviä, varmista, että valitset yhdyskäytävän, jonka olet määrittänyt Kerberos-kertakirjautumiselle. Varmista sitten tietolähteen asetukset - kohdassa, että Käytä DirectQuery-kyselyissä kertakirjautumista Kerberoksen kautta tai Käytä DirectQuery- ja tuontikyselyissä kertakirjautumista Kerberoksen kautta -kohta on valittu directQuery-pohjaisille raporteille. Käytä DirectQuery- ja tuontikyselyissä kertakirjautumista Kerberoksen kautta -kohta on valittuna tuontipohjaisia raportteja varten.

Asetukset Käytä DirectQuery-kyselyissä kertakirjautumista Kerberoksen kautta ja käytä DirectQuery- ja tuontikyselyissä kertakirjautumista Kerberoksen kautta -toimintoa, antavat erilaisen toiminnan DirectQuery-pohjaisissa raporteissa ja tuontipohjaisissa raporteissa.

Käytä DirectQuery-kyselyissä kertakirjautumista Kerberoksen kautta:

- DirectQuery-pohjaisissa raporteissa käytetään käyttäjän kertakirjautumistunnuksia.

- Tuontipohjaisissa raporteissa kertakirjautumisen tunnistetietoja ei käytetä, mutta tietolähdesivulle annettuja tunnistetietoja käytetään.

Käytä DirectQuery- ja tuontikyselyissä kertakirjautumista Kerberoksen kautta:

- DirectQuery-pohjaisissa raporteissa käytetään käyttäjän kertakirjautumistunnuksia.

- Tuontipohjaisissa raporteissa käytetään semanttisen mallin omistajan kertakirjautumistunnuksia riippumatta siitä, mikä käyttäjä käynnistää tuonnin.

Vaihe 2: Testaa kertakirjautumista

Siirry Testaa kertakirjautumista (SSO) -määritykseen ja varmista nopeasti, että määritykset on määritetty oikein, ja määritä yleisten ongelmien vianmääritys.

Vaihe 3: Power BI -raportin suorittaminen

Kun julkaiset, valitse yhdyskäytävä, jonka olet määrittänyt kertakirjautumiselle, jos sinulla on useita yhdyskäytäviä.

Liittyvä sisältö

Lisätietoja paikallisesta tietoyhdyskäytävästä ja DirectQuerysta on seuraavissa resursseissa: