Afficher et organiser la file d’attente d’alertes Microsoft Defender pour point de terminaison

S’applique à :

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

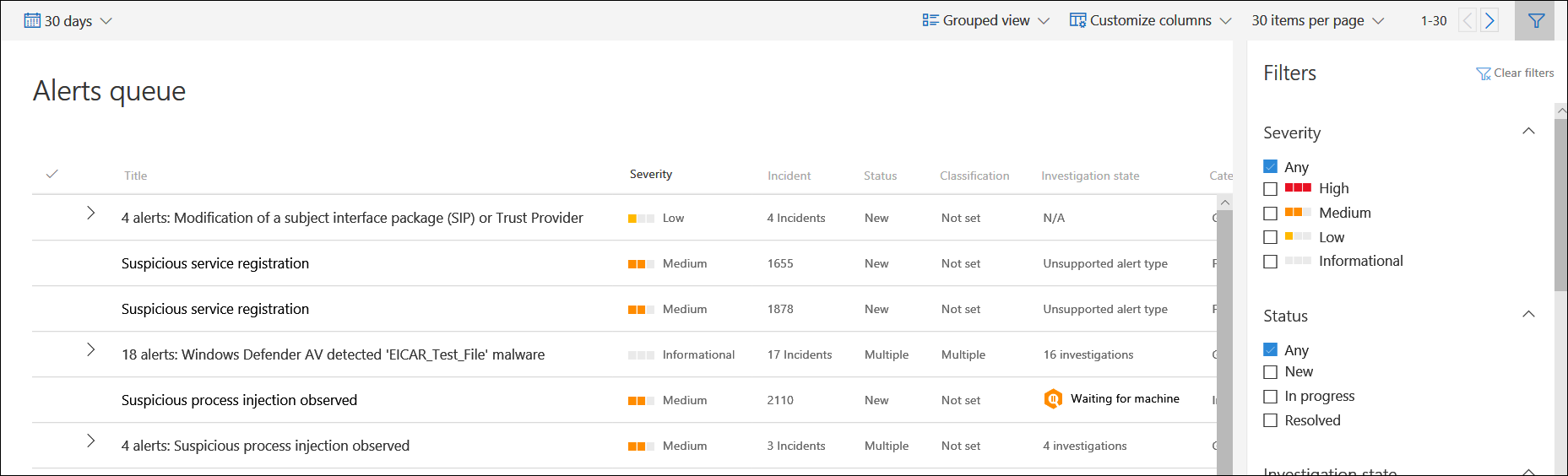

La file d’attente Alertes affiche une liste d’alertes qui ont été signalées à partir d’appareils de votre réseau. Par défaut, la file d’attente affiche les alertes affichées au cours des 7 derniers jours dans une vue groupée. Les alertes les plus récentes sont affichées en haut de la liste, ce qui vous permet de voir les alertes les plus récentes en premier.

Remarque

Les alertes sont considérablement réduites grâce à l’investigation et à la correction automatisées, ce qui permet aux experts en opérations de sécurité de se concentrer sur des menaces plus sophistiquées et d’autres initiatives de grande valeur. Lorsqu’une alerte contient une entité prise en charge pour l’investigation automatisée (par exemple, un fichier) dans un appareil qui dispose d’un système d’exploitation pris en charge pour elle, une investigation et une correction automatisées peuvent démarrer. Pour plus d’informations sur les investigations automatisées, consultez Vue d’ensemble des enquêtes automatisées.

Vous avez le choix entre plusieurs options pour personnaliser l’affichage des alertes.

Dans le volet de navigation supérieur, vous pouvez :

- Personnaliser des colonnes pour ajouter ou supprimer des colonnes

- Appliquer des filtres

- Afficher les alertes pour une durée particulière telle que 1 jour, 3 jours, 1 semaine, 30 jours et 6 mois

- Exporter la liste des alertes vers Excel

- Gérer les alertes

Trier et filtrer les alertes

Vous pouvez appliquer les filtres suivants pour limiter la liste des alertes et obtenir une vue plus ciblée des alertes.

Severity

| Gravité de l’alerte | Description |

|---|---|

| Élevé (Rouge) |

Alertes couramment observées associées aux menaces persistantes avancées (APT). Ces alertes indiquent un risque élevé en raison de la gravité des dommages qu’elles peuvent infliger aux appareils. Voici quelques exemples : les activités d’outils de vol d’informations d’identification, les activités de ransomware qui ne sont associées à aucun groupe, la falsification des capteurs de sécurité ou toute activité malveillante indiquant un adversaire humain. |

| Moyen (Orange) |

Alertes provenant de la détection des points de terminaison et des comportements de réponse post-violation qui peuvent faire partie d’une menace persistante avancée (APT). Ces comportements incluent des comportements observés typiques des phases d’attaque, une modification anormale du registre, l’exécution de fichiers suspects, etc. Bien que certains puissent faire partie des tests de sécurité internes, ils nécessitent une investigation, car ils peuvent également faire partie d’une attaque avancée. |

| Faible (Jaune) |

Alertes sur les menaces associées à des programmes malveillants répandus. Par exemple, les outils de piratage, les outils de piratage non malveillants, tels que l’exécution de commandes d’exploration, l’effacement des journaux, etc., qui n’indiquent souvent pas une menace avancée ciblant le organization. Il peut également provenir d’un outil de sécurité isolé testé par un utilisateur de votre organization. |

| Informatif (Gris) |

Les alertes qui peuvent ne pas être considérées comme dangereuses pour le réseau, mais qui peuvent sensibiliser l’organisation à la sécurité sur les problèmes de sécurité potentiels. |

Comprendre la gravité de l’alerte

les gravités des alertes antivirus Microsoft Defender et Defender pour point de terminaison sont différentes, car elles représentent des étendues différentes.

La gravité de la menace Microsoft Defender antivirus représente la gravité absolue de la menace détectée (programme malveillant) et est attribuée en fonction du risque potentiel pour l’appareil individuel, s’il est infecté.

La gravité de l’alerte Defender pour point de terminaison représente la gravité du comportement détecté, le risque réel pour l’appareil, mais surtout le risque potentiel pour l’organization.

Ainsi, par exemple :

- La gravité d’une alerte Defender pour point de terminaison concernant une menace détectée par l’antivirus Microsoft Defender qui a été évitée et n’a pas infecté l’appareil est classée comme « Information », car il n’y a pas eu de dommages réels.

- Une alerte concernant un programme malveillant commercial a été détectée lors de l’exécution, mais bloquée et corrigée par Microsoft Defender Antivirus, est classée comme « Faible », car elle peut avoir causé des dommages à l’appareil individuel, mais ne constitue aucune menace organisationnelle.

- Une alerte concernant un programme malveillant détecté lors de l’exécution qui peut constituer une menace non seulement pour l’appareil individuel, mais pour le organization, qu’il ait été finalement bloqué, peut être classée comme « Moyen » ou « Élevé ».

- Les alertes comportementales suspectes, qui n’ont pas été bloquées ou corrigées, seront classées « Faible », « Moyenne » ou « Élevée » selon les mêmes considérations relatives aux menaces organisationnelles.

État

Vous pouvez choisir de filtrer la liste des alertes en fonction de leur état.

Remarque

Si vous voyez une alerte de type d’alerte non prise en charge status, cela signifie que les fonctionnalités d’investigation automatisée ne peuvent pas récupérer cette alerte pour exécuter une investigation automatisée. Toutefois, vous pouvez examiner ces alertes manuellement.

Catégories

Nous avons redéfini les catégories d’alerte pour les aligner sur les tactiques d’attaque d’entreprise dans la matrice MITRE ATT&CK. Les nouveaux noms de catégorie s’appliquent à toutes les nouvelles alertes. Les alertes existantes conservent les noms de catégorie précédents.

Sources de service

Vous pouvez filtrer les alertes en fonction des sources de service suivantes :

- Microsoft Defender pour l’identité

- Microsoft Defender for Cloud Apps

- Microsoft Defender pour point de terminaison

- Microsoft Defender XDR

- Microsoft Defender pour Office 365

- Gouvernance des applications

- Protection Microsoft Entra ID

Les clients microsoft Endpoint Notification peuvent désormais filtrer et voir les détections du service en filtrant par Microsoft Defender Experts imbriqués sous la source du service Microsoft Defender pour point de terminaison.

Remarque

Le filtre Antivirus s’affiche uniquement si les appareils utilisent Microsoft Defender Antivirus comme produit anti-programme malveillant de protection en temps réel par défaut.

Tags

Vous pouvez filtrer les alertes en fonction des balises attribuées aux alertes.

Stratégie

Vous pouvez filtrer les alertes en fonction des stratégies suivantes :

| Source de détection | Valeur de l’API |

|---|---|

| Capteurs tiers | ThirdPartySensors |

| Antivirus | WindowsDefenderAv |

| Investigation automatisée | AutomatedInvestigation |

| Détection personnalisée | CustomDetection |

| TI personnalisée | CustomerTI |

| EDR | WindowsDefenderAtp |

| Microsoft Defender XDR | MTP |

| Microsoft Defender pour Office 365 | OfficeATP |

| experts Microsoft Defender | ThreatExperts |

| Smartscreen | WindowsDefenderSmartScreen |

Entités

Vous pouvez filtrer les alertes en fonction du nom ou de l’ID de l’entité.

État d’analyse automatisée

Vous pouvez choisir de filtrer les alertes en fonction de leur état d’investigation automatisée.

Voir aussi

- Gérer les alertes Microsoft Defender pour point de terminaison

- Examiner les alertes Microsoft Defender pour point de terminaison

- Examiner un fichier associé à une alerte Microsoft Defender pour point de terminaison

- Examiner les appareils dans la liste des appareils Microsoft Defender pour point de terminaison

- Examiner une adresse IP associée à une alerte Microsoft Defender pour point de terminaison

- Examiner un domaine associé à une alerte Microsoft Defender pour point de terminaison

- Examiner un compte d’utilisateur dans Microsoft Defender pour point de terminaison

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.