Examiner les appareils dans la liste des appareils Microsoft Defender pour point de terminaison

S’applique à :

Vous voulez découvrir Defender pour point de terminaison ? Inscrivez-vous pour bénéficier d’un essai gratuit.

Examinez les détails d’une alerte déclenchée sur un appareil spécifique pour identifier d’autres comportements ou événements susceptibles d’être liés à l’alerte ou à l’étendue potentielle de la violation.

Remarque

Dans le cadre du processus d’investigation ou de réponse, vous pouvez collecter un package d’investigation à partir d’un appareil. Voici comment : collecter le package d’investigation à partir d’appareils.

Vous pouvez sélectionner les appareils concernés chaque fois que vous les voyez dans le portail pour ouvrir un rapport détaillé sur cet appareil. Les appareils affectés sont identifiés dans les domaines suivants :

- Liste des appareils

- File d’attente des alertes

- Toute alerte individuelle

- Vue des détails d’un fichier individuel

- Vue des détails de l’adresse IP ou du domaine

Lorsque vous examinez un appareil spécifique, vous voyez :

- Détails sur l'appareil

- Actions de réponse

- Onglets (vue d’ensemble, alertes, chronologie, recommandations de sécurité, inventaire logiciel, vulnérabilités découvertes, bases de connaissances manquantes)

- Cartes (alertes actives, utilisateurs connectés, évaluation de la sécurité, intégrité de l’appareil status)

Remarque

En raison de contraintes de produit, le profil d’appareil ne prend pas en compte toutes les preuves informatiques lors de la détermination de la période de « Dernière vue » (comme indiqué sur la page de l’appareil). Par exemple, la valeur « Dernière vue » dans la page Appareil peut afficher une période plus ancienne, même si des alertes ou des données plus récentes sont disponibles dans le chronologie de l’ordinateur.

Détails sur l'appareil

La section Détails de l’appareil fournit des informations telles que le domaine, le système d’exploitation et l’état d’intégrité de l’appareil. Si un package d’investigation est disponible sur l’appareil, un lien vous permet de télécharger le package.

Actions de réponse

Les actions de réponse s’exécutent en haut d’une page d’appareil spécifique et incluent :

- Afficher dans la carte

- Valeur de l’appareil

- Définir la criticité

- Gérer des balises

- Isoler l’appareil

- Restreindre l’exécution des applications

- Exécuter une analyse antivirus

- Collecter un package d’examen

- Lancer une session de réponse en direct

- Lancer une investigation automatisée

- Consulter un spécialiste des menaces

- Centre de notifications

Vous pouvez effectuer des actions de réponse dans le centre de notifications, dans une page d’appareil spécifique ou dans une page de fichiers spécifique.

Pour plus d’informations sur la façon d’agir sur un appareil, consultez Effectuer une action de réponse sur un appareil.

Pour plus d’informations, consultez Examiner les entités utilisateur.

Remarque

Afficher dans la carte et définir la criticité sont des fonctionnalités de Microsoft Exposure Management, qui est actuellement en préversion publique.

Onglets

Les onglets fournissent des informations pertinentes sur la sécurité et la prévention des menaces liées à l’appareil. Dans chaque onglet, vous pouvez personnaliser les colonnes affichées en sélectionnant Personnaliser les colonnes dans la barre au-dessus des en-têtes de colonne.

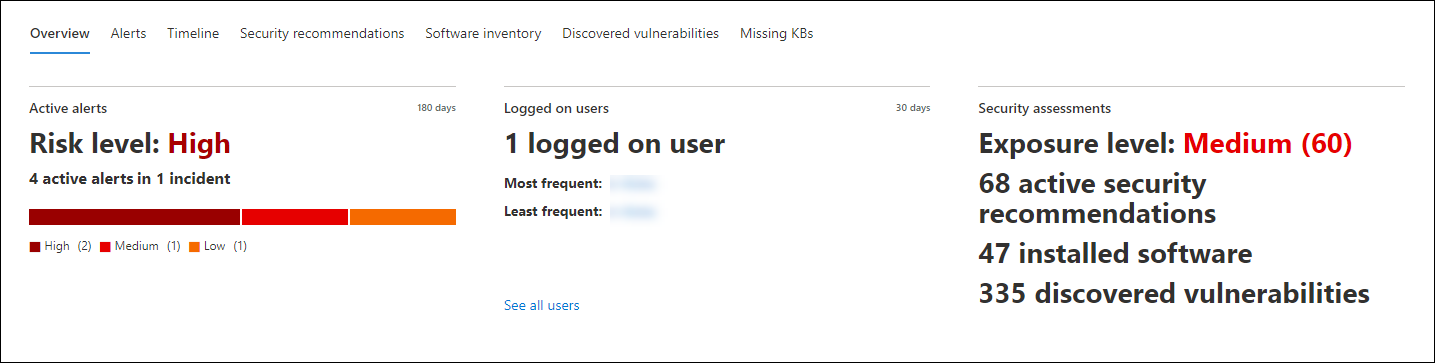

Vue d’ensemble

L’onglet Vue d’ensemble affiche les cartes pour les alertes actives, les utilisateurs connectés et l’évaluation de la sécurité.

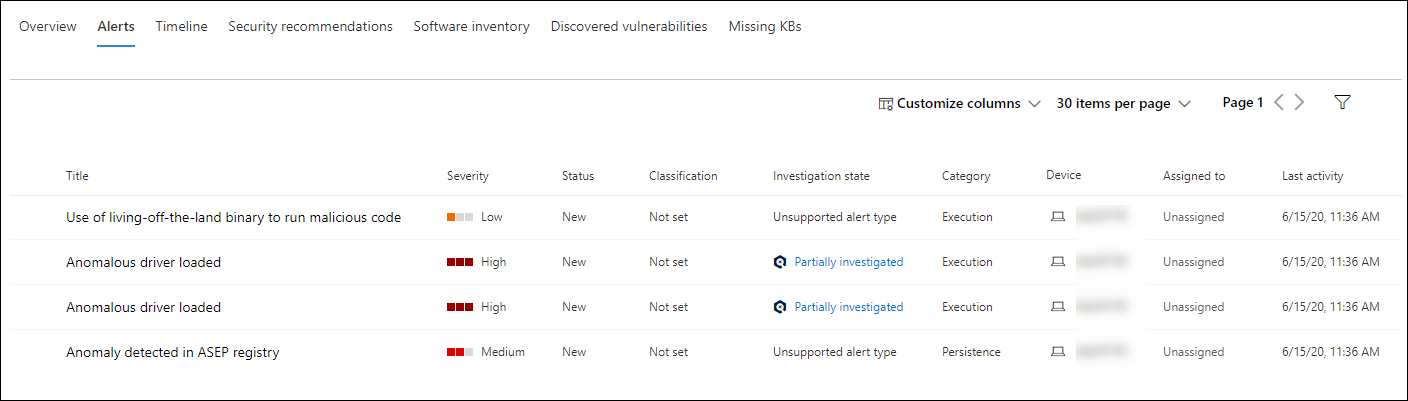

Incidents et alertes

L’onglet Incidents et alertes fournit une liste des incidents et des alertes associés à l’appareil. Cette liste est une version filtrée de la file d’attente Des alertes et affiche une brève description de l’incident, de l’alerte, de la gravité (élevée, moyenne, faible, informationnelle), de status dans la file d’attente (nouveau, en cours, résolu), de la classification (non définie, fausse alerte, vraie alerte), de l’état d’investigation, de la catégorie d’alerte, de la personne qui traite l’alerte et de la dernière activité. Vous pouvez également filtrer les alertes.

Lorsqu’une alerte est sélectionnée, un menu volant s’affiche. À partir de ce panneau, vous pouvez gérer l’alerte et afficher plus de détails, tels que le numéro d’incident et les appareils associés. Plusieurs alertes peuvent être sélectionnées à la fois.

Pour afficher une page entière d’une alerte, sélectionnez le titre de l’alerte.

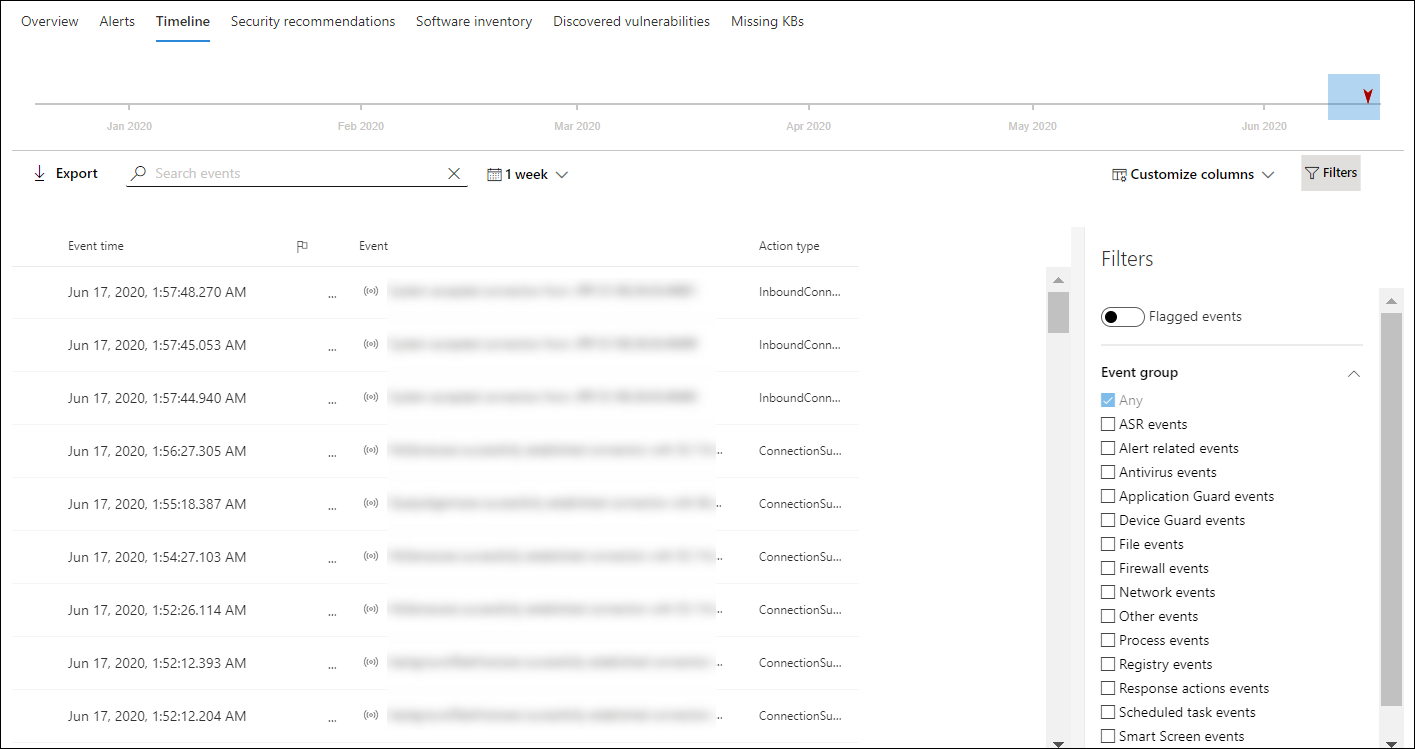

Chronologie

L’onglet Chronologie fournit une vue chronologique des événements et des alertes associées qui ont été observés sur l’appareil. Cela peut vous aider à mettre en corrélation tous les événements, fichiers et adresses IP en relation avec l’appareil.

La chronologie vous permet également d’explorer de manière sélective les événements qui se sont produits au cours d’une période donnée. Vous pouvez afficher la séquence temporelle des événements qui se sont produits sur un appareil sur une période sélectionnée. Pour contrôler davantage votre affichage, vous pouvez filtrer par groupes d’événements ou personnaliser les colonnes.

Remarque

Pour afficher les événements de pare-feu, vous devez activer la stratégie d’audit, consultez Auditer la connexion à la plateforme de filtrage.

Le pare-feu couvre les événements suivants :

Voici quelques-unes des fonctionnalités suivantes :

- Recherche pour des événements spécifiques

- Utilisez la barre de recherche pour rechercher des événements chronologie spécifiques.

- Filtrer les événements à partir d’une date spécifique

- Sélectionnez l’icône de calendrier en haut à gauche du tableau pour afficher les événements du dernier jour, de la semaine, des 30 jours ou de la plage personnalisée. Par défaut, la chronologie de l’appareil est définie pour afficher les événements des 30 derniers jours.

- Utilisez la chronologie pour passer à un moment précis dans le temps en mettant en surbrillance la section . Les flèches sur le chronologie identifient les enquêtes automatisées

- Exporter des événements de chronologie d’appareil détaillés

- Exportez l’appareil chronologie pour la date actuelle ou une plage de dates spécifiée jusqu’à sept jours.

Pour plus d’informations sur certains événements, consultez la section Informations supplémentaires . Ces détails varient en fonction du type d’événement, par exemple :

- Contenu par Protection d'application : l’événement de navigateur web a été limité par un conteneur isolé

- Détection d’une menace active : la détection de la menace s’est produite pendant l’exécution de la menace

- Échec de la correction : une tentative de correction de la menace détectée a été appelée, mais a échoué

- Correction réussie : la menace détectée a été arrêtée et nettoyée

- Avertissement contourné par l’utilisateur : l’avertissement Windows Defender SmartScreen a été ignoré et remplacé par un utilisateur

- Script suspect détecté : un script potentiellement malveillant a été détecté en cours d’exécution

- Catégorie d’alerte : si l’événement a conduit à la génération d’une alerte, la catégorie d’alerte (mouvement latéral, par exemple) est fournie

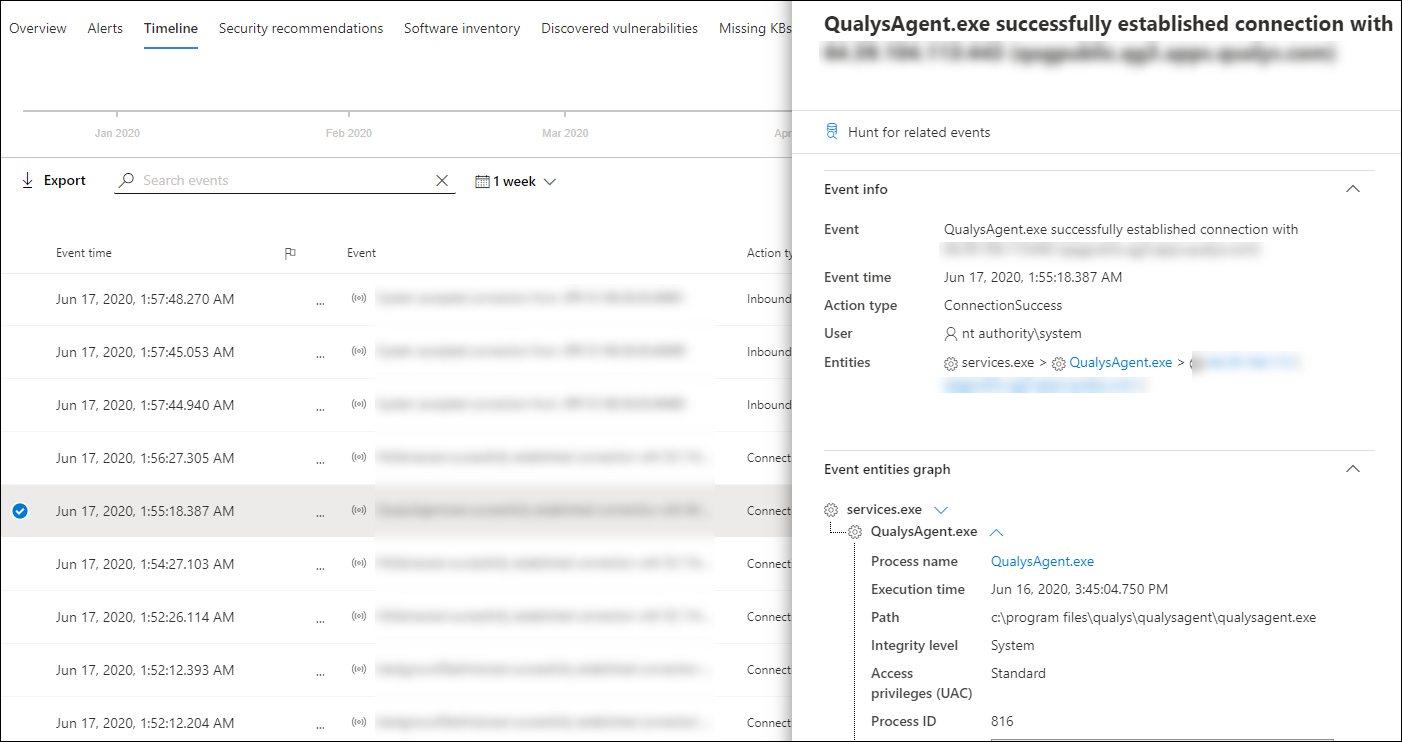

Détails de l'événement

Sélectionnez un événement pour afficher les détails pertinents sur cet événement. Un panneau s’affiche pour afficher des informations générales sur les événements. Le cas échéant et que des données sont disponibles, un graphique montrant les entités associées et leurs relations est également affiché.

Pour inspecter plus en détail l’événement et les événements associés, vous pouvez rapidement exécuter une requête de repérage avancée en sélectionnant Rechercher les événements associés. La requête retourne l’événement sélectionné et la liste des autres événements qui se sont produits à peu près au même moment sur le même point de terminaison.

Recommandations de sécurité

Les recommandations de sécurité sont générées à partir de la fonctionnalité de gestion des vulnérabilités de Microsoft Defender pour point de terminaison. La sélection d’une recommandation affiche un panneau dans lequel vous pouvez afficher des détails pertinents tels que la description de la recommandation et les risques potentiels associés à la non-mise en œuvre. Pour plus d’informations, consultez Recommandation de sécurité .

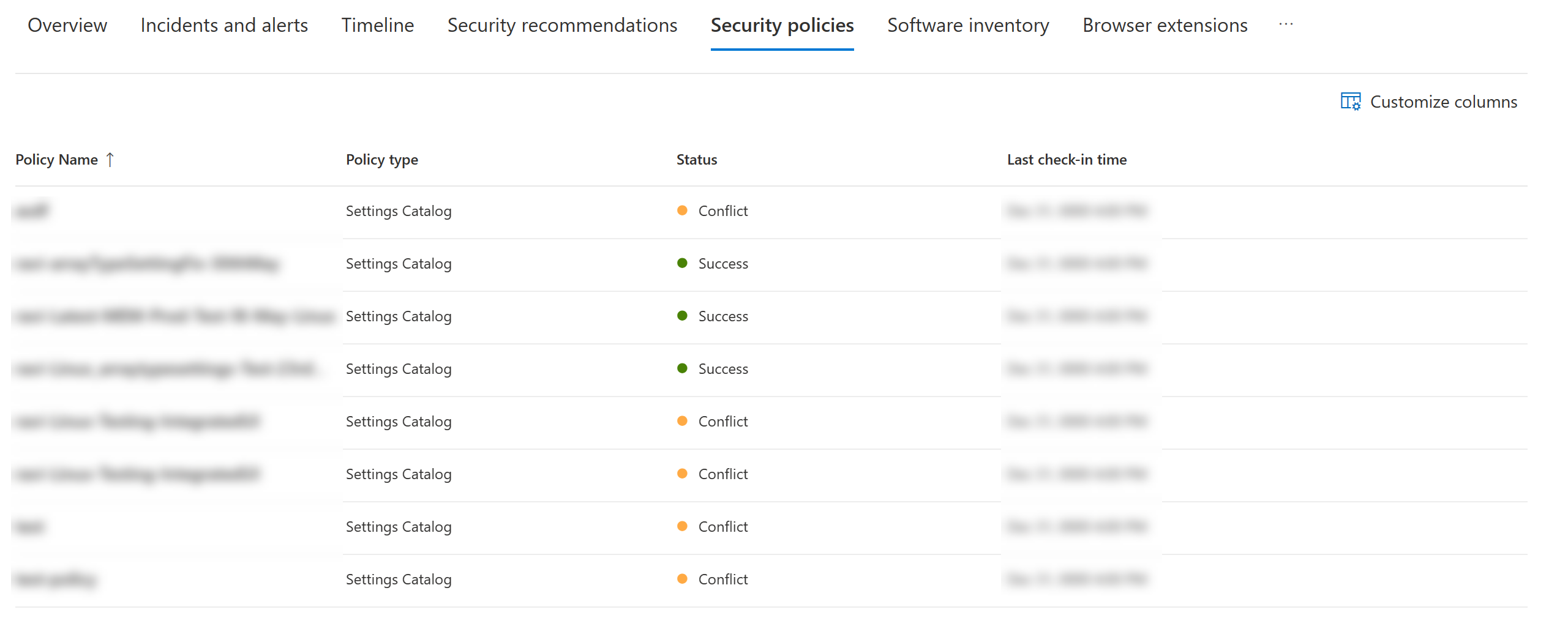

Stratégies de sécurité

L’onglet Stratégies de sécurité affiche les stratégies de sécurité de point de terminaison qui sont appliquées sur l’appareil. Vous voyez une liste de stratégies, de type, de status et de la dernière case activée dans le temps. Si vous sélectionnez le nom d’une stratégie, vous accédez à la page des détails de la stratégie où vous pouvez voir les paramètres de stratégie status, les appareils appliqués et les groupes attribués.

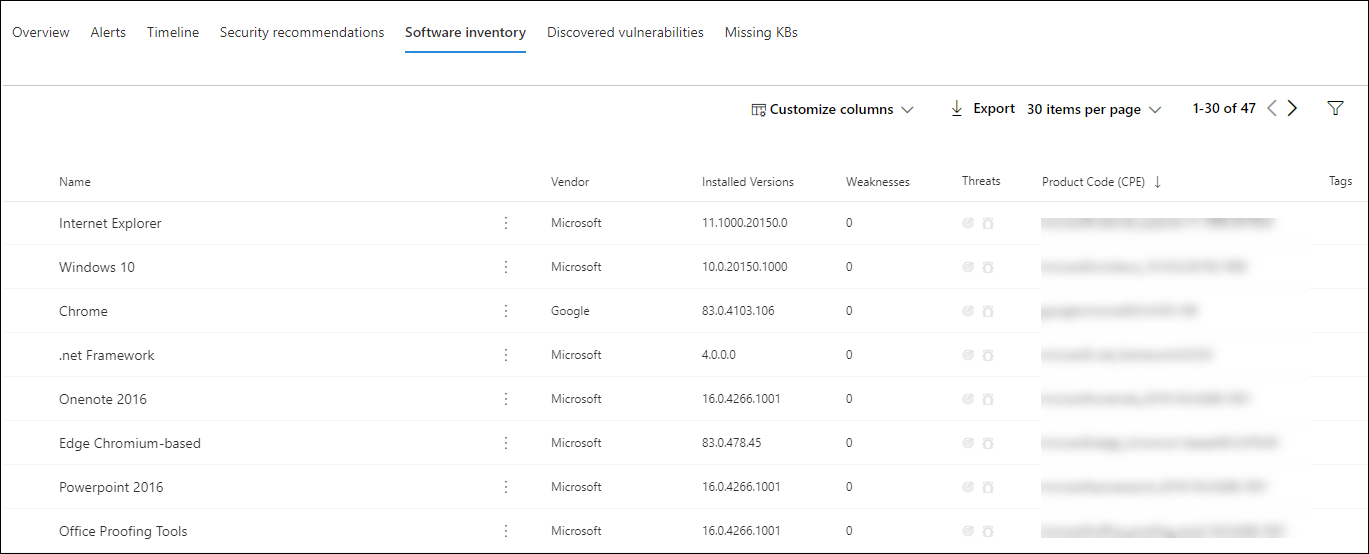

Inventaire de logiciels

L’onglet Inventaire logiciel vous permet d’afficher les logiciels sur l’appareil, ainsi que les faiblesses ou menaces. La sélection du nom du logiciel vous permet d’accéder à la page des détails du logiciel, où vous pouvez afficher les recommandations de sécurité, les vulnérabilités découvertes, les appareils installés et la distribution des versions. Pour plus d’informations, consultez Inventaire logiciel .

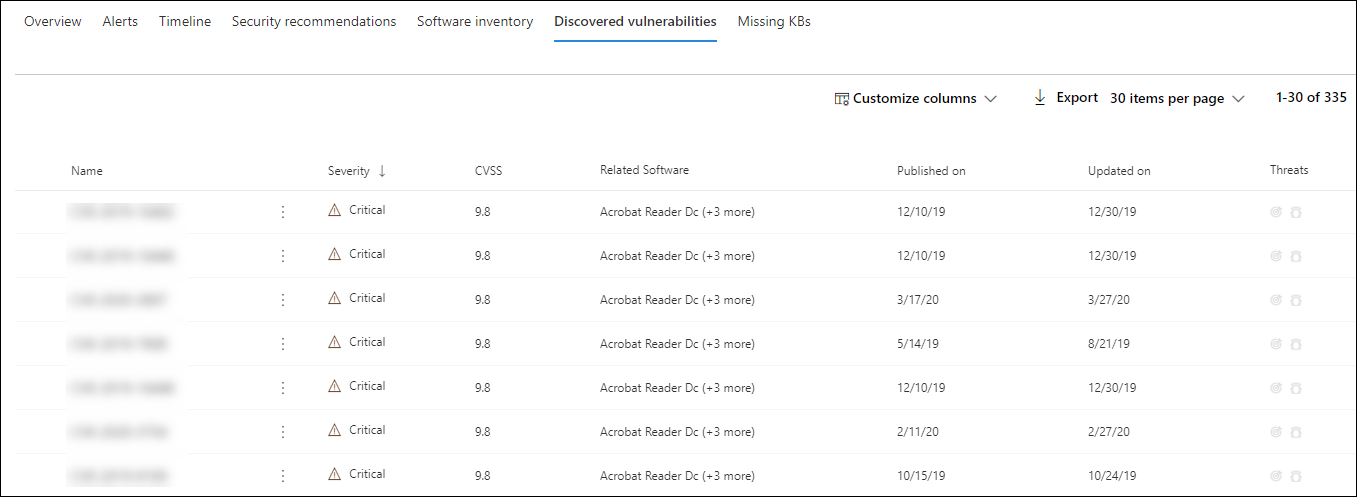

Vulnérabilités découvertes

L’onglet Vulnérabilités découvertes affiche le nom, la gravité et les insights sur les menaces des vulnérabilités découvertes sur l’appareil. Si vous sélectionnez une vulnérabilité spécifique, une description et des détails s’affichent.

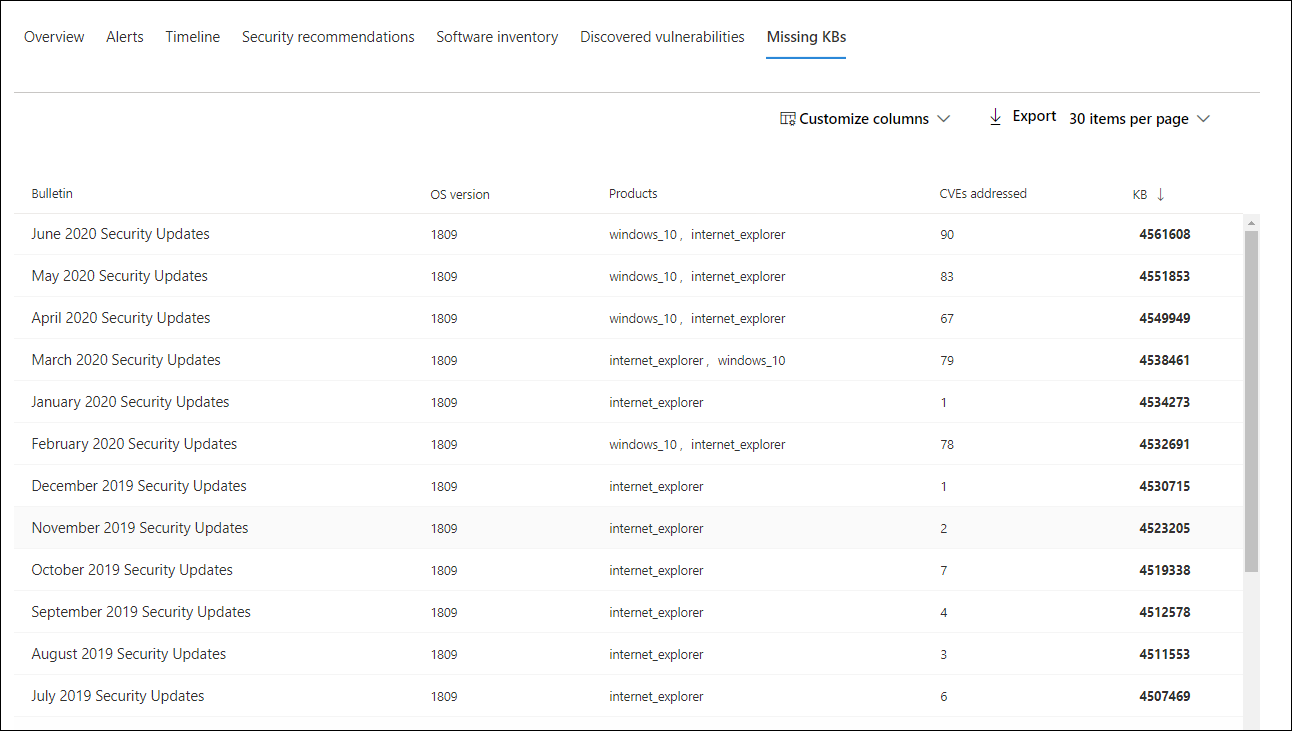

Ko manquants

L’onglet Bases de connaissances manquantes répertorie les mises à jour de sécurité manquantes pour l’appareil.

Cartes

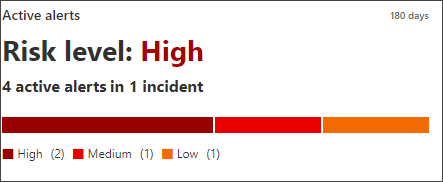

Alertes actives

Le carte Azure Advanced Threat Protection affiche une vue d’ensemble générale des alertes liées à l’appareil et à leur niveau de risque, si vous utilisez la fonctionnalité Microsoft Defender pour Identity et qu’il existe des alertes actives. Vous trouverez plus d’informations dans l’exploration des alertes .

Remarque

Vous devez activer l’intégration sur Microsoft Defender pour Identity et Defender pour point de terminaison pour utiliser cette fonctionnalité. Dans Defender pour point de terminaison, vous pouvez activer cette fonctionnalité dans les fonctionnalités avancées. Pour plus d’informations sur l’activation des fonctionnalités avancées, consultez Activer les fonctionnalités avancées.

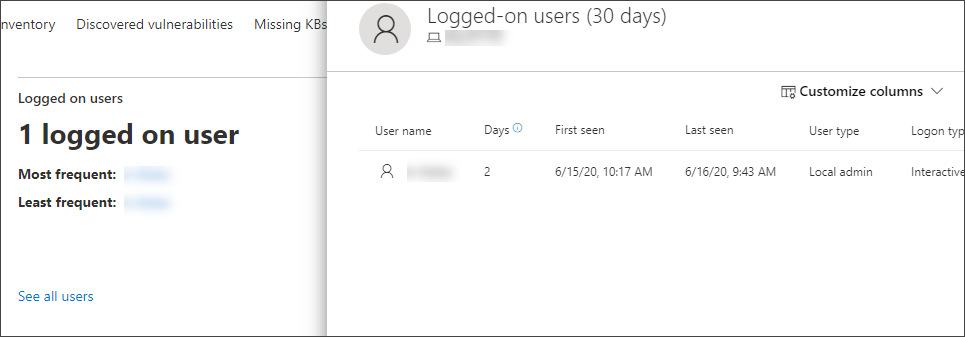

Utilisateurs connectés

Le carte utilisateurs connectés indique le nombre d’utilisateurs connectés au cours des 30 derniers jours, ainsi que les utilisateurs les plus fréquents et les moins fréquents. La sélection du lien Afficher tous les utilisateurs ouvre le volet d’informations, qui affiche des informations telles que le type d’utilisateur, le type de connexion et le moment où l’utilisateur a été vu pour la première et la dernière fois. Pour plus d’informations, consultez Examiner les entités utilisateur.

Remarque

La valeur utilisateur la plus fréquente est calculée uniquement en fonction des preuves des utilisateurs qui se sont connectés de manière interactive. Toutefois, le volet latéral Tous les utilisateurs calcule toutes sortes de connexions utilisateur, de sorte qu’il est supposé voir des utilisateurs plus fréquents dans le volet latéral, étant donné que ces utilisateurs peuvent ne pas être interactifs.

Tests d’évaluation de la sécurité

Le carte Évaluations de la sécurité indique le niveau d’exposition global, les recommandations de sécurité, les logiciels installés et les vulnérabilités découvertes. Le niveau d’exposition d’un appareil est déterminé par l’impact cumulé de ses recommandations de sécurité en attente.

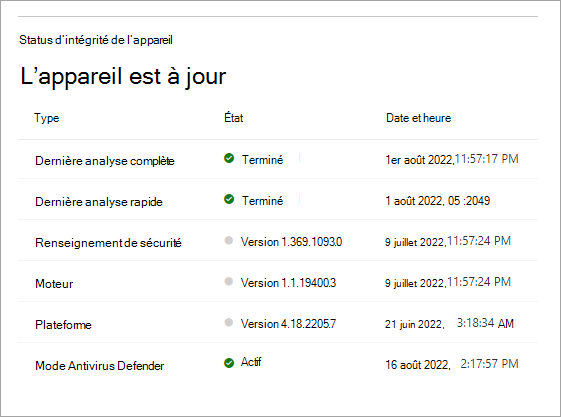

État d’intégrité de l’appareil

Le status d’intégrité de l’appareil carte affiche un rapport d’intégrité résumé pour l’appareil spécifique. L’un des messages suivants s’affiche en haut de la carte pour indiquer la status globale de l’appareil (dans l’ordre de priorité la plus élevée à la plus basse) :

- Antivirus Defender non actif

- Le renseignement de sécurité n’est pas à jour

- Le moteur n’est pas à jour

- Échec de l’analyse rapide

- Échec de l’analyse complète

- La plateforme n’est pas à jour

- Le status de mise à jour du renseignement de sécurité est inconnu

- Le status de mise à jour du moteur est inconnu

- Le status d’analyse rapide est inconnu

- La status d’analyse complète est inconnue

- Le status de mise à jour de la plateforme est inconnu

- L’appareil est à jour

- État non disponible pour macOS & Linux

Les autres informations contenues dans le carte incluent : la dernière analyse complète, la dernière analyse rapide, la version de mise à jour security intelligence, la version de mise à jour du moteur, la version de mise à jour de la plateforme et le mode Antivirus Defender.

Un cercle gris indique que les données sont inconnues.

Remarque

Le message de status global pour les appareils macOS et Linux s’affiche actuellement sous la forme « État non disponible pour macOS & Linux ». Actuellement, le résumé status est disponible uniquement pour les appareils Windows. Toutes les autres informations de la table sont à jour pour afficher les états individuels de chaque signal d’intégrité d’appareil pour toutes les plateformes prises en charge.

Pour obtenir une vue détaillée du rapport d’intégrité de l’appareil, vous pouvez accéder à Rapports > Sur l’intégrité des appareils. Pour plus d’informations, consultez Rapport sur l’intégrité et la conformité des appareils dans Microsoft Defender pour point de terminaison.

Remarque

La date et l’heure du mode Antivirus Defender ne sont actuellement pas disponibles.

Articles connexes

- Afficher et organiser la file d’attente d’alertes Microsoft Defender pour point de terminaison

- Gérer les alertes Microsoft Defender pour point de terminaison

- Examiner les alertes Microsoft Defender pour point de terminaison

- Examiner un fichier associé à une alerte Defender pour point de terminaison

- Examiner une adresse IP associée à une alerte Defender pour point de terminaison

- Examiner un domaine associé à une alerte Defender pour point de terminaison

- Examiner un compte d’utilisateur dans Defender pour point de terminaison

- Recommandation de sécurité

- Inventaire des logiciels

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.