Gérer la clé client

Après avoir configuré la clé client, créez et affectez une ou plusieurs stratégies de chiffrement des données (DEPs). Après avoir affecté vos DEP, gérez vos clés comme décrit dans cet article. Pour en savoir plus sur la clé client, consultez les articles connexes.

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment des fonctionnalités Supplémentaires purview peuvent aider vos organization à gérer les besoins en matière de sécurité et de conformité des données. Commencez dès maintenant au hub d’essais portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Windows 365 prise en charge de la clé client Microsoft Purview est en préversion publique et est susceptible d’être modifiée. Pour plus d’informations, consultez Clé client Microsoft Purview pour les PC cloud Windows 365.

Create un DEP à utiliser avec plusieurs charges de travail pour tous les utilisateurs du locataire

Avant de commencer, veillez à effectuer les tâches requises pour configurer la clé client. Pour plus d’informations, consultez Configurer la clé client. Pour créer le DEP, vous avez besoin des URI Key Vault que vous avez obtenus lors de l’installation. Pour plus d’informations, consultez Obtenir l’URI pour chaque clé Key Vault Azure.

Pour créer un DEP à plusieurs charges de travail, procédez comme suit :

Sur votre ordinateur local, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général ou d’administrateur de conformité dans votre organization, connectez-vous à Exchange Online PowerShell.

Pour créer un DEP, utilisez l’applet de commande New-M365DataAtRestEncryptionPolicy.

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]Où :

« PolicyName » est le nom que vous souhaitez utiliser pour la stratégie. Les noms ne peuvent pas contenir d’espaces. Par exemple, Contoso_Global.

« KeyVaultURI1 » est l’URI de la première clé de la stratégie. Par exemple :

"https://contosoWestUSvault1.vault.azure.net/keys/Key_01".« KeyVaultURI2 » est l’URI de la deuxième clé de la stratégie. Par exemple :

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02". Séparez les deux URI par une virgule et un espace.« Description de la stratégie » est une description conviviale de la stratégie qui vous permet de vous rappeler à quoi sert la stratégie. Vous pouvez inclure des espaces dans la description. Par exemple, « Stratégie racine pour plusieurs charges de travail pour tous les utilisateurs du locataire ».

Exemple :

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

Affecter une stratégie multi-charges de travail

Affectez le DEP à l’aide de l’applet de commande Set-M365DataAtRestEncryptionPolicyAssignment. Une fois que vous avez attribué la stratégie, Microsoft 365 chiffre les données avec la clé identifiée dans le DEP.

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

Où PolicyName est le nom de la stratégie, par exemple. Contoso_Global

Exemple :

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

Pour Windows 365, dans les 3 à 4 heures suivant cette étape, le centre d’administration Intune est mis à jour. Effectuez les étapes dans le centre d’administration pour chiffrer les PC cloud existants. Pour plus d’informations, consultez Configurer des clés client pour vos PC cloud Windows 365.

Create un DEP à utiliser avec des boîtes aux lettres Exchange Online

Avant de commencer, veillez à effectuer les tâches requises pour configurer Azure Key Vault. Pour plus d’informations, consultez Configurer la clé client. Effectuez ces étapes dans Exchange Online PowerShell.

Un DEP est associé à un ensemble de clés stockés dans Azure Key Vault. Vous affectez un DEP à une boîte aux lettres dans Microsoft 365. Microsoft 365 utilise les clés identifiées dans la stratégie pour chiffrer la boîte aux lettres. Pour créer le DEP, vous avez besoin des URI Key Vault que vous avez obtenus lors de l’installation. Pour plus d’informations, consultez Obtenir l’URI pour chaque clé Key Vault Azure.

Rappelez-vous! Lorsque vous créez un DEP, vous spécifiez deux clés dans deux coffres de clés Azure différents. Pour éviter la géoredondance, créez ces clés dans deux régions Azure distinctes.

Pour créer un DEP à utiliser avec une boîte aux lettres, procédez comme suit :

Sur votre ordinateur local, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général ou Exchange Online dans votre organization, connectez-vous à Exchange Online PowerShell.

Pour créer un DEP, utilisez l’applet de commande New-DataEncryptionPolicy en tapant la commande suivante.

New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>Où :

PolicyName est le nom que vous souhaitez utiliser pour la stratégie. Les noms ne peuvent pas contenir d’espaces. Par exemple, USA_mailboxes.

La description de la stratégie est une description conviviale de la stratégie qui vous permet de vous rappeler à quoi sert la stratégie. Vous pouvez inclure des espaces dans la description. Par exemple, « Clé racine pour les boîtes aux lettres aux États-Unis et dans leurs territoires ».

KeyVaultURI1 est l’URI de la première clé de la stratégie. Par exemple :

https://contoso_EastUSvault01.vault.azure.net/keys/USA_key_01.KeyVaultURI2 est l’URI de la deuxième clé de la stratégie. Par exemple :

https://contoso_EastUS2vault01.vault.azure.net/keys/USA_Key_02. Séparez les deux URI par une virgule et un espace.

Exemple :

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez New-DataEncryptionPolicy.

Affecter un DEP à une boîte aux lettres

Affectez le DEP à une boîte aux lettres à l’aide de l’applet de commande Set-Mailbox. Une fois que vous avez affecté la stratégie, Microsoft 365 peut chiffrer la boîte aux lettres avec la clé identifiée dans le DEP.

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

Où MailboxIdParameter spécifie une boîte aux lettres utilisateur. Pour plus d’informations sur l’applet de commande Set-Mailbox, consultez Set-Mailbox.

Dans les environnements hybrides, vous pouvez affecter un DEP aux données de boîte aux lettres locales qui sont synchronisées dans votre locataire Exchange Online. Pour affecter un DEP à ces données de boîte aux lettres synchronisées, utilisez l’applet de commande Set-MailUser. Pour plus d’informations sur les données de boîte aux lettres dans l’environnement hybride, consultez Boîtes aux lettres locales à l’aide d’Outlook pour iOS et Android avec l’authentification moderne hybride.

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

Où MailUserIdParameter spécifie un utilisateur de messagerie (également appelé utilisateur à extension messagerie). Pour plus d’informations sur l’applet de commande Set-MailUser, consultez Set-MailUser.

Create un DEP à utiliser avec SharePoint et OneDrive

Avant de commencer, veillez à effectuer les tâches requises pour configurer Azure Key Vault. Pour plus d’informations, consultez Configurer la clé client.

Pour configurer la clé client pour SharePoint et OneDrive, procédez comme suit dans SharePoint PowerShell.

Vous associez un DEP à un ensemble de clés stockés dans Azure Key Vault. Vous appliquez un DEP à toutes vos données dans un emplacement géographique, également appelé géo. Si vous utilisez la fonctionnalité multigéographique de Microsoft 365, vous pouvez créer un DEP par zone géographique avec la possibilité d’utiliser différentes clés par zone géographique. Si vous n’utilisez pas la multigéographique, vous pouvez créer un DEP dans votre organization à utiliser avec SharePoint et OneDrive. Microsoft 365 utilise les clés identifiées dans le DEP pour chiffrer vos données dans cette zone géographique. Pour créer le DEP, vous avez besoin des URI Key Vault que vous avez obtenus lors de l’installation. Pour plus d’informations, consultez Obtenir l’URI pour chaque clé Key Vault Azure.

Rappelez-vous! Lorsque vous créez un DEP, vous spécifiez deux clés dans deux coffres de clés Azure différents. Pour éviter la géoredondance, créez ces clés dans deux régions Azure distinctes.

Pour créer un DEP, vous devez utiliser SharePoint PowerShell.

Sur votre ordinateur local, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général dans votre organization, connectez-vous à SharePoint PowerShell.

Dans Microsoft SharePoint Management Shell, exécutez l’applet de commande Register-SPODataEncryptionPolicy comme suit :

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>Exemple :

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'Lorsque vous inscrivez le DEP, le chiffrement commence sur les données dans la zone géographique. Le chiffrement peut prendre un certain temps. Pour plus d’informations sur l’utilisation de ce paramètre, consultez Register-SPODataEncryptionPolicy.

Afficher les points de réception que vous avez créés pour Exchange Online boîtes aux lettres

Pour afficher la liste de toutes les PDP que vous avez créées pour les boîtes aux lettres, utilisez l’applet de commande PowerShell Get-DataEncryptionPolicy.

À l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général dans votre organization, connectez-vous à Exchange Online PowerShell.

Pour retourner toutes les PDP de votre organization, exécutez l’applet de commande Get-DataEncryptionPolicy sans aucun paramètre.

Get-DataEncryptionPolicyPour plus d’informations sur l’applet de commande Get-DataEncryptionPolicy, consultez Get-DataEncryptionPolicy.

Affecter un DEP avant de migrer une boîte aux lettres vers le cloud

Lorsque vous attribuez le DEP, Microsoft 365 chiffre le contenu de la boîte aux lettres à l’aide du DEP attribué pendant la migration. Ce processus est plus efficace que la migration de la boîte aux lettres, l’attribution du DEP, puis l’attente du chiffrement, ce qui peut prendre des heures, voire des jours.

Pour affecter un DEP à une boîte aux lettres avant de la migrer vers Microsoft 365, exécutez l’applet de commande Set-MailUser dans Exchange Online PowerShell :

À l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général dans votre organization, connectez-vous à Exchange Online PowerShell.

Exécutez l’applet de commande Set-MailUser.

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>Où GeneralMailboxOrMailUserIdParameter spécifie une boîte aux lettres et DataEncryptionPolicyIdParameter est l’ID du DEP. Pour plus d’informations sur l’applet de commande Set-MailUser, consultez Set-MailUser.

Déterminer le DEP affecté à une boîte aux lettres

Pour déterminer le DEP affecté à une boîte aux lettres, utilisez l’applet de commande Get-MailboxStatistics. L’applet de commande retourne un identificateur unique (GUID).

À l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général dans votre organization, connectez-vous à Exchange Online PowerShell.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyIDOù GeneralMailboxOrMailUserIdParameter spécifie une boîte aux lettres et DataEncryptionPolicyID retourne le GUID du DEP. Pour plus d’informations sur l’applet de commande Get-MailboxStatistics, consultez Get-MailboxStatistics.

Exécutez l’applet de commande Get-DataEncryptionPolicy pour connaître le nom convivial du dep auquel la boîte aux lettres est affectée.

Get-DataEncryptionPolicy <GUID>Où GUID est le GUID retourné par l’applet de commande Get-MailboxStatistics à l’étape précédente.

Vérifier que le chiffrement de la clé client est terminé

Que vous ayez inscrit une clé client, affecté un nouveau DEP ou migré une boîte aux lettres, suivez les étapes décrites dans cette section pour vous assurer que le chiffrement se termine.

Vérifier que le chiffrement est terminé pour les boîtes aux lettres Exchange Online

Le chiffrement d’une boîte aux lettres peut prendre un certain temps. Pour le premier chiffrement, la boîte aux lettres doit également être complètement déplacée d’une base de données à une autre avant que le service puisse chiffrer la boîte aux lettres.

Utilisez l’applet de commande Get-MailboxStatistics pour déterminer si une boîte aux lettres est chiffrée.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

La propriété IsEncrypted renvoie la valeur true si la boîte aux lettres est chiffrée et la valeur false si la boîte aux lettres n’est pas chiffrée. La durée de déplacement des boîtes aux lettres dépend du nombre de boîtes aux lettres auxquelles vous affectez un DEP pour la première fois et de la taille des boîtes aux lettres. Si les boîtes aux lettres ne sont pas chiffrées après une semaine à partir de l’heure à laquelle vous avez attribué le DEP, contactez Microsoft.

L’applet de commande New-MoveRequest n’est plus disponible pour les déplacements de boîtes aux lettres locales. Pour plus d’informations, consultez cette annonce.

Vérifier que le chiffrement est terminé pour SharePoint amd OneDrive

Vérifiez la status du chiffrement en exécutant l’applet de commande Get-SPODataEncryptionPolicy comme suit :

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

La sortie de cette applet de commande inclut :

URI de la clé primaire.

URI de la clé secondaire.

Le status de chiffrement pour la zone géographique. Les états possibles sont les suivants :

Non: Le chiffrement de clé client n’est pas appliqué.

Enregistrement: Le chiffrement de clé client est appliqué et vos fichiers sont en cours de chiffrement. Si la clé de la zone géographique est en cours d’inscription, des informations sur le pourcentage de sites dans la zone géographique sont affichées afin que vous puissiez surveiller la progression du chiffrement.

Enregistré: Le chiffrement de clé client est appliqué et tous les fichiers de tous les sites sont chiffrés.

Roulement: Un rouleau de clé est en cours. Si la clé de la zone géographique est propagée, des informations sur le pourcentage de sites terminés l’opération de roll de clé sont affichées afin que vous puissiez surveiller la progression.

La sortie inclut le pourcentage de sites intégrés.

Obtenir des détails sur les PDP que vous utilisez avec plusieurs charges de travail

Pour obtenir des détails sur toutes les PDP que vous avez créées à utiliser avec plusieurs charges de travail, procédez comme suit :

Sur votre ordinateur local, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général ou d’administrateur de conformité dans votre organization, connectez-vous à Exchange Online PowerShell.

Pour retourner la liste de toutes les PDP à charges de travail multiples dans le organization, exécutez cette commande.

Get-M365DataAtRestEncryptionPolicyPour retourner des détails sur un DEP spécifique, exécutez cette commande. Cet exemple retourne des informations détaillées pour le DEP nommé « Contoso_Global »

Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

Obtenir des informations sur l’affectation DEP à charge de travail multiple

Pour savoir quel DEP est actuellement affecté à votre locataire, procédez comme suit.

Sur votre ordinateur local, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général ou d’administrateur de conformité dans votre organization, connectez-vous à Exchange Online PowerShell.

Tapez cette commande.

Get-M365DataAtRestEncryptionPolicyAssignment

Désactiver un DEP à charges de travail multiples

Avant de désactiver un DEP à plusieurs charges de travail, annulez l’affectation du DEP des charges de travail de votre locataire. Pour désactiver un DEP utilisé avec plusieurs charges de travail, procédez comme suit :

Sur votre ordinateur local, à l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général ou d’administrateur de conformité dans votre organization, connectez-vous à Exchange Online PowerShell.

Exécutez l’applet de commande Set-M365DataAtRestEncryptionPolicy.

Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $false

Où « PolicyName » est le nom ou l’ID unique de la stratégie. Par exemple, Contoso_Global.

Exemple :

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Restaurer des clés Key Vault Azure

Avant d’effectuer une restauration, utilisez les fonctionnalités de récupération fournies par la suppression réversible. La suppression réversible doit être activée pour toutes les clés utilisées avec la clé client. La suppression réversible agit comme une corbeille et permet la récupération pendant jusqu’à 90 jours sans qu’il soit nécessaire de restaurer. La restauration ne doit être nécessaire que dans des circonstances extrêmes ou inhabituelles, par exemple si la clé ou le coffre de clés est perdu. Si vous devez restaurer une clé à utiliser avec la clé client, dans Azure PowerShell, exécutez l’applet de commande Restore-AzureKeyVaultKey comme suit :

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

Par exemple :

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

Si le coffre de clés contient déjà une clé portant le même nom, l’opération de restauration échoue. Restore-AzKeyVaultKey restaure toutes les versions de clé et toutes les métadonnées de la clé, y compris le nom de la clé.

Gérer les autorisations du coffre de clés

Plusieurs applets de commande sont disponibles qui vous permettent d’afficher et, si nécessaire, de supprimer les autorisations du coffre de clés. Vous devrez peut-être supprimer des autorisations, par exemple lorsqu’un employé quitte l’équipe. Pour chacune de ces tâches, utilisez Azure PowerShell. Pour plus d’informations sur Azure PowerShell, consultez Vue d’ensemble des Azure PowerShell.

Pour afficher les autorisations du coffre de clés, exécutez l’applet de commande Get-AzKeyVault.

Get-AzKeyVault -VaultName <vault name>

Par exemple :

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

Pour supprimer les autorisations d’un administrateur, exécutez l’applet de commande Remove-AzKeyVaultAccessPolicy :

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

Par exemple :

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

Restaurer la clé client vers les clés gérées par Microsoft

Si vous devez revenir aux clés gérées par Microsoft, vous pouvez le faire. Lorsque vous effectuez une restauration, vos données sont rechiffrées à l’aide du chiffrement par défaut pris en charge par chaque charge de travail individuelle. Par exemple, les PC cloud Exchange Online et Windows 365 prennent en charge le chiffrement par défaut à l’aide de clés gérées par Microsoft.

Importante

La restauration n’est pas la même qu’une vidage des données. Un vidage des données supprime définitivement les données de votre organization de Microsoft 365, ce qui n’est pas le cas de la restauration. Vous ne pouvez pas effectuer de vidage des données pour une stratégie de charge de travail multiple.

Restaurer à partir de la clé client pour plusieurs charges de travail

Si vous décidez de ne plus utiliser la clé client pour l’attribution de plusieurs points de vente à charge de travail, créez un ticket de support sur Support Microsoft et fournissez les détails suivants dans votre demande :

- Nom de domaine complet du locataire

- Contact du locataire pour la demande de restauration

- Motif de départ

- Inclure l’incident #

Vous devez toujours conserver vos akv de clé client et vos clés de chiffrement avec les autorisations appropriées pour que les données soient réencapsulées à l’aide de clés gérées par Microsoft.

Restaurer à partir de la clé client pour Exchange Online

Si vous ne souhaitez plus chiffrer des boîtes aux lettres individuelles à l’aide des adresses DEP au niveau de la boîte aux lettres, vous pouvez annuler l’affectation des adresses DEP au niveau de la boîte aux lettres de toutes vos boîtes aux lettres.

Pour annuler l’affectation des adresses DEP de boîte aux lettres, utilisez l’applet de commande PowerShell Set-Mailbox.

À l’aide d’un compte professionnel ou scolaire disposant d’autorisations d’administrateur général dans votre organization, connectez-vous à Exchange Online PowerShell.

Exécutez l’applet de commande Set-Mailbox.

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

L’exécution de cette applet de commande annule l’affectation du DEP actuellement affecté et rechiffre la boîte aux lettres à l’aide du DEP associé aux clés gérées par Microsoft par défaut. Vous ne pouvez pas annuler l’affectation du DEP utilisé par les clés gérées par Microsoft. Si vous ne souhaitez pas utiliser de clés gérées par Microsoft, vous pouvez affecter une autre clé client DEP à la boîte aux lettres.

Restaurer à partir de la clé client pour SharePoint et OneDrive

La restauration de la clé client vers les clés gérées par Microsoft n’est pas prise en charge pour SharePoint et OneDrive.

Révoquer vos clés et démarrer le processus de vidage des données

Vous contrôlez la révocation de toutes les clés racines, y compris la clé de disponibilité. La clé client vous permet de contrôler l’aspect de planification des sorties des exigences réglementaires. Si vous décidez de révoquer vos clés pour vider vos données et quitter le service, le service supprime la clé de disponibilité une fois le processus de vidage des données terminé. Cette fonctionnalité est prise en charge pour les points DEP de clé client qui sont affectés à des boîtes aux lettres individuelles.

Microsoft 365 audite et valide le chemin de vidage des données. Pour plus d’informations, consultez le rapport SSAE 18 SOC 2 disponible sur le portail d’approbation de services. En outre, Microsoft recommande les documents suivants :

La purge de la protection de charge de données à charges de travail multiples n’est pas prise en charge pour la clé client. Le DEP à charges de travail multiples est utilisé pour chiffrer les données sur plusieurs charges de travail sur tous les utilisateurs du locataire. La purge de ce DEP aurait pour effet que les données de plusieurs charges de travail deviennent inaccessibles. Si vous décidez de quitter complètement les services Microsoft 365, découvrez comment supprimer un locataire dans Microsoft Entra ID.

Révoquez vos clés client et la clé de disponibilité pour Exchange Online

Lorsque vous lancez le chemin de vidage des données pour Exchange Online, vous définissez une demande de vidage des données permanente sur un DEP. Cela supprime définitivement les données chiffrées dans les boîtes aux lettres auxquelles ce DEP est affecté.

Étant donné que vous ne pouvez exécuter l’applet de commande PowerShell que sur un seul DEP à la fois, envisagez de réaffecter un seul DEP à toutes vos boîtes aux lettres avant de lancer le chemin de vidage des données.

Avertissement

N’utilisez pas le chemin de vidage des données pour supprimer un sous-ensemble de vos boîtes aux lettres. Ce processus est uniquement destiné aux clients qui quittent le service.

Pour lancer le chemin de vidage des données, procédez comme suit :

Supprimez les autorisations wrap et unwrap pour « O365 Exchange Online » d’Azure Key Vaults.

À l’aide d’un compte professionnel ou scolaire disposant de privilèges d’administrateur général dans votre organization, connectez-vous à Exchange Online PowerShell.

Pour chaque DEP qui contient des boîtes aux lettres que vous souhaitez supprimer, exécutez l’applet de commande Set-DataEncryptionPolicy comme suit.

Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>Si la commande échoue, veillez à supprimer les autorisations Exchange Online des deux clés dans Azure Key Vault comme indiqué précédemment dans cette tâche. Une fois que vous avez défini le commutateur « PermanentDataPurgeRequested » à l’aide de l’applet de commande Set-DataEncryptionPolicy, l’affectation de ce DEP aux boîtes aux lettres n’est plus prise en charge.

Contactez le support Microsoft et demandez l’eDocument de vidage des données.

À votre demande, Microsoft vous envoie un document légal pour confirmer et autoriser la suppression des données. La personne de votre organization qui s’est inscrite en tant qu’approbateur dans l’offre FastTrack pendant l’intégration doit signer ce document. Normalement, cette personne est un dirigeant ou une autre personne désignée de votre entreprise qui est légalement autorisé à signer les documents au nom de votre organization.

Une fois que votre représentant a signer le document légal, retournez-le à Microsoft (généralement par le biais d’une signature eDoc).

Une fois que Microsoft a reçu le document juridique, Microsoft exécute des applets de commande pour déclencher le vidage des données, qui supprime d’abord la stratégie, marque les boîtes aux lettres pour suppression définitive, puis supprime la clé de disponibilité. Une fois le processus de vidage des données terminé, les données sont purgées, inaccessibles à Exchange Online et ne sont pas récupérables.

Révoquer vos clés client et la clé de disponibilité pour SharePoint et OneDrive

La purge des PDP SharePoint et OneDrive n’est pas prise en charge dans la clé client. Si vous décidez de quitter complètement les services Microsoft 365, vous pouvez poursuivre le chemin de suppression de locataire selon le processus documenté. Découvrez comment supprimer un locataire dans Microsoft Entra ID.

Migration de vos coffres de clés de l’utilisation du modèle de stratégie d’accès hérité à l’utilisation de RBAC

Si vous avez intégré la clé client à l’aide de la méthode de stratégie d’accès héritée, suivez les instructions pour migrer tous les coffres de clés Azure afin d’utiliser la méthode RBAC. Pour comparer les différences et voir pourquoi Microsoft recommande le contrôle d’accès en fonction du rôle Azure, consultez Contrôle d’accès en fonction du rôle Azure (RBAC Azure) et stratégies d’accès (héritées) .

Supprimer les stratégies d’accès existantes

Pour supprimer les stratégies d’accès existantes de vos coffres de clés, utilisez l’applet de commande « Remove-AzKeyVaultAccessPolicy ».

Pour supprimer des autorisations, connectez-vous à votre abonnement Azure avec Azure PowerShell. Pour obtenir des instructions, consultez Se connecter avec Azure PowerShell.

Exécutez l’applet de commande Remove-AzKeyVaultAccessPolicy à l’aide de la syntaxe suivante pour supprimer l’autorisation sur le principal de service Microsoft 365 :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4Exécutez l’applet de commande Remove-AzKeyVaultAccessPolicy à l’aide de la syntaxe suivante pour supprimer l’autorisation d’Exchange Online principal :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000Exécutez l’applet de commande Remove-AzKeyVaultAccessPolicy à l’aide de la syntaxe suivante pour supprimer l’autorisation d’accès à SharePoint et OneDrive pour le principal de service professionnel ou scolaire :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

Modification du modèle d’autorisation de configuration d’accès

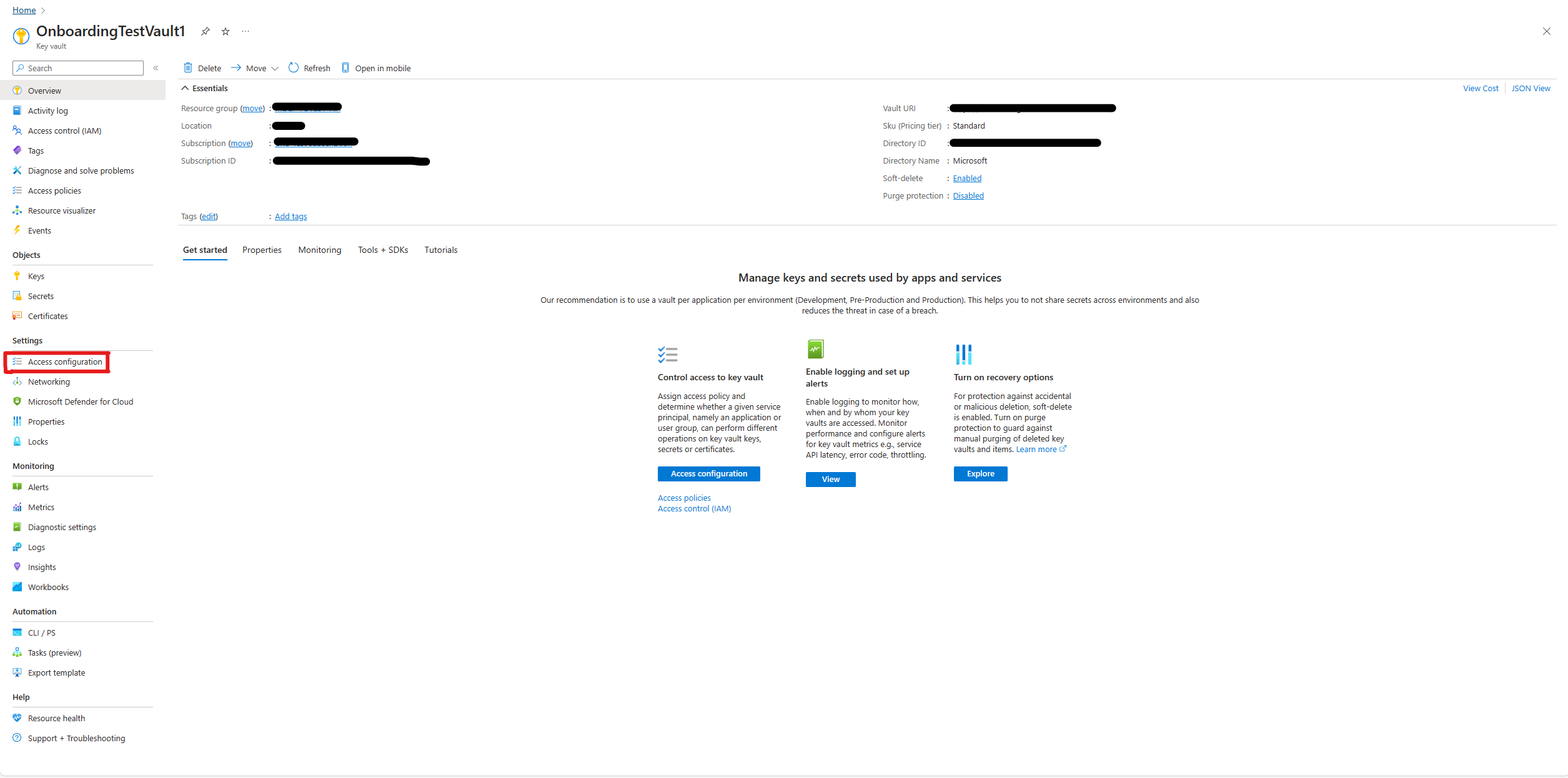

Après avoir supprimé les stratégies d’accès au coffre existantes, accédez à votre coffre de clés dans le Portail Azure. Sur chaque coffre, accédez à l’onglet « Configuration de l’accès » sur le côté gauche, sous la liste déroulante « Paramètres ».

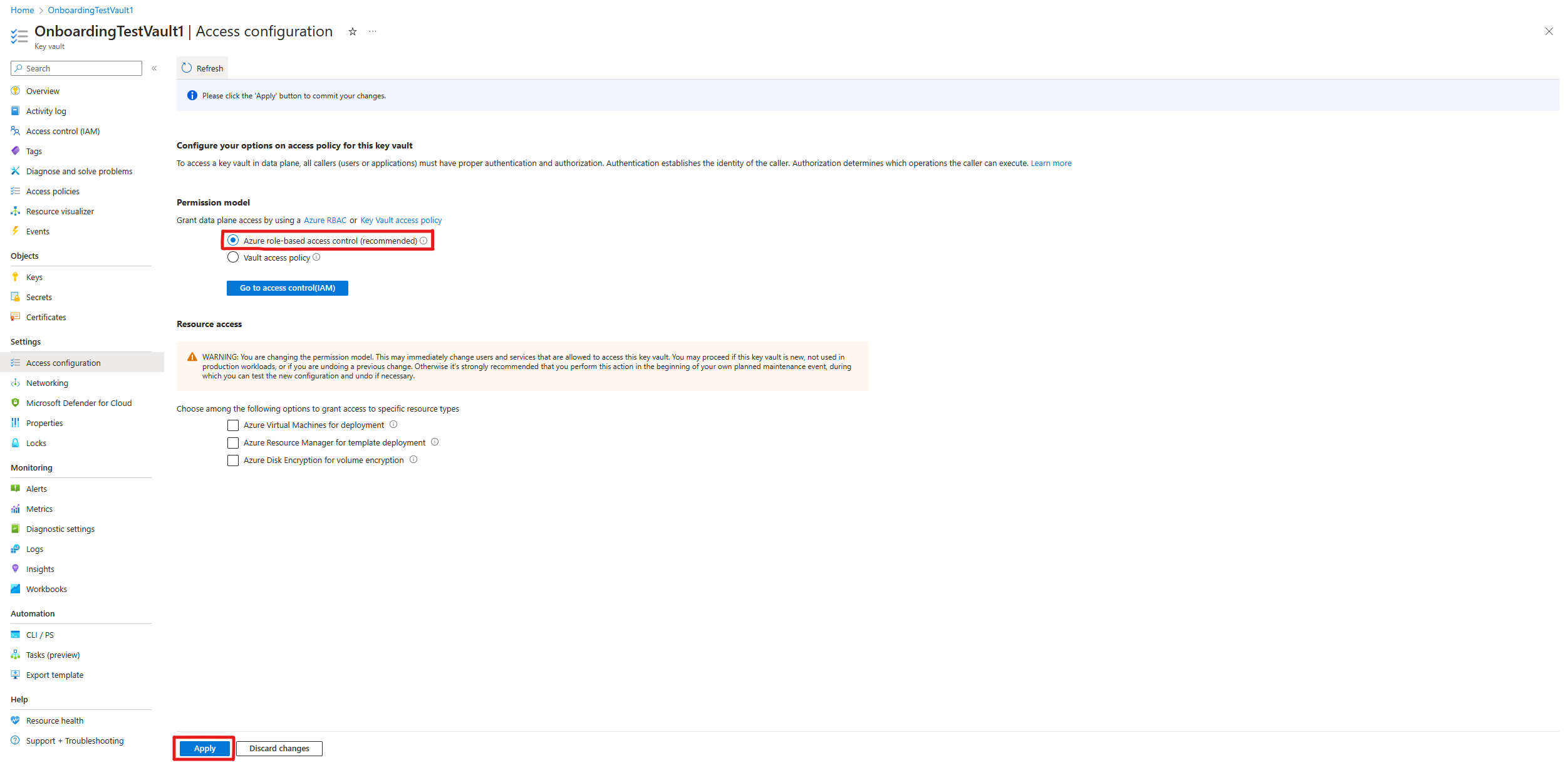

Sous « Modèle d’autorisation », sélectionnez « Contrôle d’accès en fonction du rôle Azure », puis sélectionnez « Appliquer » en bas de l’écran.

Attribution d’autorisations RBAC

Enfin, pour attribuer des autorisations RBAC à vos coffres de clés Azure, consultez Attribuer des autorisations à chaque Key Vault.