Bien démarrer avec les alertes de protection contre la perte de données

Vos stratégies de Protection contre la perte de données Microsoft Purview (DLP) peuvent être configurées pour générer des alertes lorsque les conditions d’une stratégie sont mises en correspondance.

Pour obtenir une brève vue d’ensemble des alertes, consultez :

Cet article inclut les détails des licences et des autorisations, ainsi que d’autres informations cruciales dont vous avez besoin lorsque vous utilisez des alertes.

Les alertes DLP peuvent être examinées et gérées dans le tableau de bord Microsoft Defender XDR et dans le portail de conformité Microsoft Purview. Le tableau de bord Microsoft Defender XDR est l’emplacement recommandé pour examiner et gérer les alertes DLP. Le portail de conformité Microsoft Purview est l’emplacement recommandé pour la création et la modification des stratégies DLP.

Conseil

Bien démarrer avec Microsoft Security Copilot pour explorer de nouvelles façons de travailler plus intelligemment et plus rapidement à l’aide de la puissance de l’IA. En savoir plus sur Microsoft Security Copilot dans Microsoft Purview.

Types d’alertes

Les alertes peuvent être envoyées chaque fois qu’une activité correspond à une règle, ce qui peut être bruyant ou être agrégée en fonction du nombre de correspondances ou du volume d’éléments sur une période définie. Il existe deux types d’alertes qui peuvent être configurés dans les stratégies DLP.

Les alertes à événement unique sont généralement utilisées dans les stratégies qui surveillent les événements hautement sensibles qui se produisent dans un faible volume, comme un e-mail unique avec au moins 10 numéros de carte de crédit client envoyés en dehors de votre organization.

Les alertes d’événement d’agrégation sont généralement utilisées dans les stratégies qui surveillent les événements qui se produisent dans un volume plus élevé sur une période donnée. Par exemple, une alerte agrégée peut être déclenchée lorsque 10 e-mails individuels avec chacun un numéro de carte de crédit client sont envoyés en dehors de votre organisation pendant 48 heures.

Avant de commencer

Avant de commencer, vérifiez que vous disposez des prérequis nécessaires :

Gestion des licences pour les options de configuration des alertes

- Configuration des alertes à événement unique : les organisations disposant d’un abonnement E1, F1 ou G1 ou d’un abonnement E3 ou G3 peuvent configurer des stratégies pour générer une alerte pour chaque fois qu’une activité de déclenchement se produit.

-

Configuration des alertes agrégées : pour configurer des stratégies d’alerte agrégées en fonction d’un seuil, vous devez disposer de l’une des configurations suivantes :

- Un abonnement A5

- Un abonnement E5 ou G5

- Un abonnement E1, F1 ou G1 ou un abonnement E3 ou G3 qui inclut l’une des fonctionnalités suivantes :

- Office 365 – Protection avancée contre les menaces Plan 2

- Microsoft 365 E5 Conformité

- Licence du module complémentaire Microsoft 365 eDiscovery et Audit

Les clients qui utilisent endpoint DLP et qui sont éligibles à Teams DLP verront leurs alertes de stratégie DLP de point de terminaison et leurs alertes de stratégie DLP Teams dans le tableau de bord de gestion des alertes DLP.

Rôles et Groupes de rôles

Si vous souhaitez afficher le tableau de bord de gestion des alertes DLP ou modifier les options de configuration des alertes dans une stratégie DLP, vous devez être membre de l’un des groupes de rôles suivants :

- Administrateur de conformité

- Administrateur de conformité des données

- Administrateur de sécurité

- Opérateur de sécurité

- Lecteur de sécurité

- Administrateur Information Protection

- Analyste Information Protection

- Enquêteur Information Protection

- Lecteur Information Protection

Pour en savoir plus à leur sujet, consultez Autorisations dans le portail de conformité Microsoft Purview

Voici une liste des groupes de rôles applicables. Pour en savoir plus, consultez Autorisations dans la portail de conformité Microsoft Purview.

- Protection des informations

- Administrateurs Information Protection

- Analystes Information Protection

- Enquêteurs Information Protection

- Lecteurs Information Protection

Pour accéder au tableau de bord de gestion des alertes DLP, vous avez besoin du rôle Gérer les alertes et de l’un de ces deux rôles :

- Gestion de la conformité DLP

- View-Only gestion de la conformité DLP

Pour accéder à la fonctionnalité d’aperçu du contenu et aux fonctionnalités de contenu sensible et de contexte mis en correspondance, vous devez être membre du groupe de rôles Visionneuse de contenu Explorer de contenu, dont le rôle visionneuse de contenu classification des données est préassigné.

Conseil

Si l’administrateur a besoin d’accéder aux alertes, mais pas aux informations contextuelles/sensibles, vous pouvez créer et attribuer un rôle personnalisé qui n’inclut pas l’autorisation Visionneuse de contenu de classification des données.

Configuration de l’alerte DLP

Pour savoir comment configurer une alerte dans votre stratégie DLP, consultez Créer et déployer des stratégies de protection contre la perte de données. Il existe différentes expériences de configuration des alertes en fonction de votre licence.

Remarque

La génération d’alertes peut prendre jusqu’à 3 heures après avoir configuré ou modifié des alertes existantes dans une stratégie DLP.

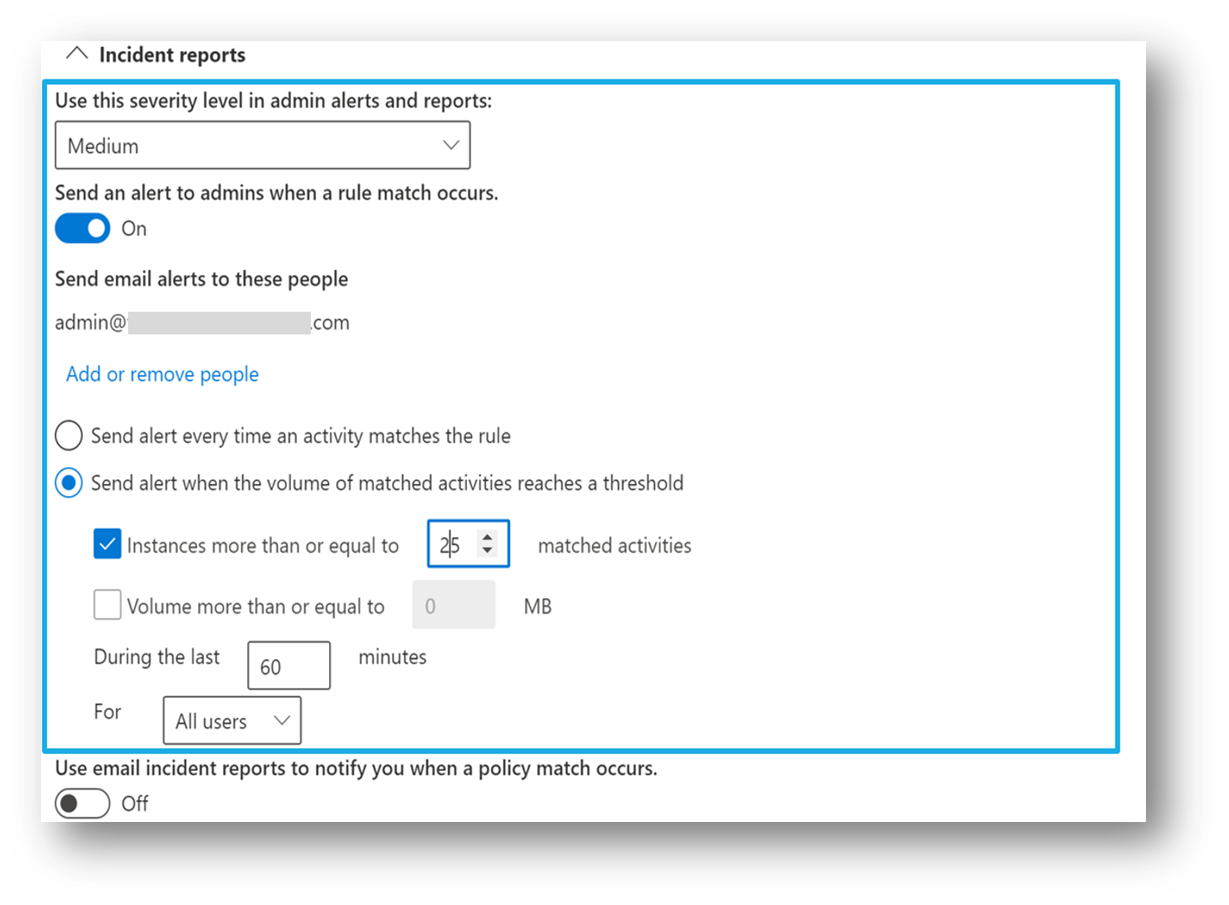

Configuration des alertes d’événement d’agrégation

Si vous disposez d’une licence pour les options de configuration des alertes agrégées, ces options s’affichent lorsque vous créez ou modifiez une stratégie DLP.

Cette configuration vous permet de configurer une stratégie pour générer une alerte :

- chaque fois qu’une activité correspond aux conditions de stratégie

- lorsque le seuil défini est atteint ou dépassé

- en fonction du nombre d’activités

- en fonction du volume de données exfiltrées

Pour éviter un flot d’e-mails de notification, toutes les correspondances qui se produisent dans une fenêtre de temps d’une minute pour la même règle DLP et au même emplacement sont regroupées dans la même alerte. La fonctionnalité de fenêtre de temps d’agrégation d’une minute est disponible dans :

- Un abonnement E5 ou G5

- Un abonnement E1, F1 ou G1 ou un abonnement E3 ou G3 qui inclut l’une des fonctionnalités suivantes :

- Office 365 – Protection avancée contre les menaces Plan 2

- Microsoft 365 E5 Conformité

- Licence du module complémentaire Microsoft 365 eDiscovery et Audit

Pour les organisations qui ont un abonnement E1, F1 ou G1 ou un abonnement E3 ou G3, la fenêtre de temps d’agrégation est de 15 minutes.

Configuration d’une alerte d’événement unique

Si vous disposez d’une licence pour les options de configuration d’alerte à événement unique, ces options s’affichent lorsque vous créez ou modifiez une stratégie DLP. Utilisez cette option pour créer une alerte qui est déclenchée chaque fois qu’une correspondance de règle DLP se produit.

Types d’événements

Voici quelques-uns des événements associés à une alerte. Dans le tableau de bord Alerte, vous pouvez choisir un événement particulier pour afficher ses détails.

Détails de l'événement

| Nom de la propriété | Description | Types d’événements |

|---|---|---|

| ID | ID unique associé à l’événement | tous les événements |

| Emplacement | charge de travail dans laquelle l’événement a été détecté | tous les événements |

| heure de l’activité | heure de l’activité de l’utilisateur correspondant aux critères de la stratégie DLP |

Entités affectées

| Nom de la propriété | Description | Types d’événements |

|---|---|---|

| utilisateur | utilisateur qui a effectué l’action à l’origine de la correspondance de stratégie | tous les événements |

| nom d’hôte | nom d’hôte de l’ordinateur sur lequel la correspondance de stratégie DLP s’est produite | événements d’appareil |

| Adresse IP | Adresse IP de l’ordinateur sur lequel la correspondance de stratégie DLP s’est produite | événements d’appareil |

| sha1 | Hachage SHA-1 du fichier | événements d’appareil |

| sha256 | Hachage SHA-256 du fichier | événements d’appareil |

| ID d’appareil MDATP | ID MDATP de l’appareil de point de terminaison | |

| taille du fichier | taille du fichier | Événements SharePoint, OneDrive et appareils |

| chemin d’accès du fichier | chemin d’accès absolu de l’élément impliqué dans la correspondance de stratégie DLP | Événements SharePoint, OneDrive et appareils |

| destinataires de l’e-mail | si un e-mail était l’élément sensible qui correspondait à la stratégie DLP, ce champ inclut les destinataires de cet e-mail | Événements Exchange |

| Objet de l’e-mail | objet de l’e-mail correspondant à la stratégie DLP | Événements Exchange |

| pièces jointes d’e-mail | noms des pièces jointes dans l’e-mail correspondant à la stratégie DLP | Événements Exchange |

| propriétaire du site | nom du propriétaire du site | Événements SharePoint et OneDrive |

| URL du site | pleine de l’URL du site SharePoint ou OneDrive où la correspondance de stratégie DLP s’est produite | Événements SharePoint et OneDrive |

| fichier créé | heure de création du fichier correspondant à la stratégie DLP | Événements SharePoint et OneDrive |

| dernière modification du fichier | la dernière fois que le fichier correspondant à la stratégie DLP a été modifié | Événements SharePoint et OneDrive |

| taille du fichier | taille du fichier correspondant à la stratégie DLP | Événements SharePoint et OneDrive |

| propriétaire du fichier | propriétaire du fichier correspondant à la stratégie DLP | Événements SharePoint et OneDrive |

Détails de la stratégie

| Nom de la propriété | Description | Types d’événements |

|---|---|---|

| Stratégie DLP correspondante | nom de la stratégie DLP correspondante | tous les événements |

| règle de correspondance | nom de la règle de stratégie DLP correspondante | tous les événements |

| types d’informations sensibles (SIT) détectés | Les SIT détectés dans le cadre de la stratégie DLP correspondent | tous les événements |

| actions prises | actions qui ont été effectuées à l’origine de la correspondance de la stratégie DLP | tous les événements |

| violation de l’action | sur l’appareil de point de terminaison qui a déclenché l’alerte DLP | événements d’appareil |

| stratégie de sur-érosion de l’utilisateur | l’utilisateur a-t-il substitué la stratégie via un conseil de stratégie ? | tous les événements |

| utiliser la justification de remplacement | texte de la raison fournie par l’utilisateur pour la substitution | tous les événements |

Importante

La stratégie de rétention du journal d’audit de votre organization contrôle la durée pendant laquelle une alerte reste visible dans la console. Pour plus d’informations, voir gérer les stratégies de rétention du journal d’audit.

Voir aussi

- Alertes dans les stratégies DLP : décrit les alertes dans le contexte d’une stratégie DLP.

- Prise en main des alertes de protection contre la perte de données : couvre la liscensing, les autorisations et les prérequis nécessaires pour les alertes DLP et les détails de référence des alertes.

- Créer et déployer des stratégies de protection contre la perte de données : inclut des conseils sur la configuration des alertes dans le contexte de la création d’une stratégie DLP.

- En savoir plus sur l’examen des alertes de protection contre la perte de données : couvre les différentes méthodes d’examen des alertes DLP.

- Examiner les incidents de perte de données avec Microsoft Defender XDR : Comment examiner les alertes DLP dans Microsoft Defender portail.