Qu’est-ce qu’un ransomware ?

En pratique, une attaque par ransomware bloque l’accès à vos données jusqu’à ce qu’une rançon soit payée.

En fait, un ransomware est un type de cyberattaque par programme malveillant ou par hameçonnage qui détruit ou chiffre les fichiers et les dossiers d’un ordinateur, d’un serveur ou d’un appareil.

Une fois que les appareils ou fichiers sont verrouillés ou chiffrés, les cybercriminels peuvent extorquer de l’argent du propriétaire de l’entreprise ou de l’appareil en échange d’une clé permettant de déverrouiller les données chiffrées. Mais, même lorsqu’ils sont payés, les cybercriminels peuvent ne jamais donner la clé au propriétaire de l’entreprise ou de l’appareil, et bloquer l’accès définitivement.

Comment fonctionnent les attaques par ransomware ?

Les ransomwares peuvent être automatisés ou impliquer une intervention humaine sur un clavier – une attaque effectuée par un humain.

Attaques automatisées par ransomware

Les attaques par ransomware de base sont souvent automatisées. Ces cyberattaques peuvent se propager comme un virus, infecter des appareils via des méthodes comme l'hameçonnage par e-mail et la remise de programmes malveillants, et nécessiter une correction du programme malveillant.

Cela signifie qu’une des techniques de protection contre les ransomwares consiste à protéger votre système de messagerie avec Microsoft Defender pour Office 365, qui protège contre les programmes malveillants et le hameçonnage. Microsoft Defender for Endpoint fonctionne avec Defender pour Office 365 pour détecter et bloquer automatiquement les activités suspectes sur vos appareils, tandis que Microsoft Defender XDR détecte au plus tôt les programmes malveillants et les tentatives d’hameçonnage.

Attaques par ransomware exploité par l'homme

Un rançongiciel d'origine humaine est le résultat d'une attaque active perpétrée par des cybercriminels qui infiltrent l'infrastructure informatique locale ou cloud d'une organisation, élèvent leurs privilèges et déploient un rançongiciel sur des données critiques.

Ces attaques effectuées « directement au clavier » ciblent généralement des organisations plutôt qu’un appareil spécifique.

Directement au clavier signifie aussi qu’il y a un attaquant humain utilisant ses connaissances sur les configurations incorrectes des systèmes et de la sécurité. L’objectif est d’infiltrer l’organisation, de naviguer dans le réseau et de s’adapter à l’environnement et à ses faiblesses.

Ces attaques par ransomware exploitées par l’homme comprennent généralement le vol d’informations d’identification et le mouvement latéral avec élévation des privilèges pour les comptes volés.

Ces activités peuvent se produire au cours de fenêtres de maintenance et impliquer des lacunes dans la configuration de sécurité découvertes par les cybercriminels. L'objectif est le déploiement d'une charge utile de ransomware vers les ressources métier à impact élevé choisies par les attaquants.

Important

Ces attaques peuvent être catastrophiques pour l’activité de l’entreprise et sont difficiles à effacer car elles nécessitent une éviction complète de l’adversaire pour se protéger contre de futures attaques. Contrairement aux ransomwares de base qui ne demandent généralement qu’une correction de programme malveillant, les ransomwares opérés par l’homme continuent de menacer l’activité de l’entreprise même après la rencontre initiale.

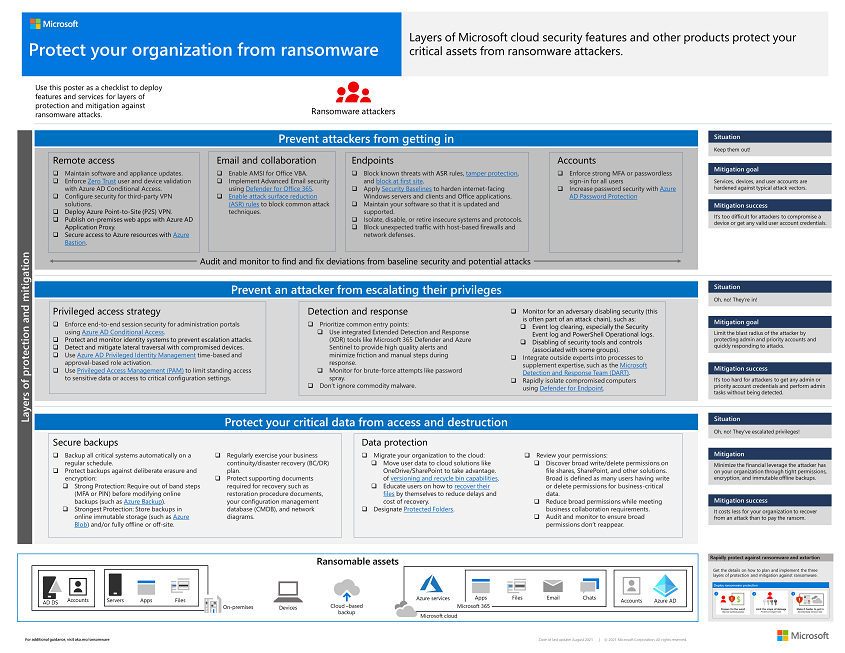

Ce graphique montre comment les attaques basées sur l’extorsion augmentent en impact et en probabilité.

Impact des attaques par ransomware opérées par l’homme et probabilité qu’elles se poursuivent

Protection contre les ransomwares pour votre organisation

Commencez par empêcher l’hameçonnage et les programmes malveillants avec Microsoft Defender pour Office 365 qui protège contre les programmes malveillants et le hameçonnage, Microsoft Defender for Endpoint qui détecte et bloque automatiquement les activités suspectes sur vos appareils, et Microsoft Defender XDR qui détecte les tentatives de programmes malveillants et d’hameçonnage tôt.

Pour obtenir une vue d’ensemble globale des ransomwares et de l’extorsion et pour savoir comment protéger votre organisation, consultez la présentation PowerPoint décrivant le plan de projet d’atténuation des risques liés aux ransomwares contrôlés par l’homme .

Voici un résumé des recommandations :

- Les enjeux des attaques basées sur les ransomware et l’extorsion sont importants.

- Cependant, les attaques présentent des faiblesses qui peuvent réduire la probabilité d'être attaqué.

- La configuration de votre infrastructure en vue d’exploiter les faiblesses des attaques se déroule en trois étapes.

Pour découvrir les trois étapes permettant d’exploiter les faiblesses des attaques, consultez la solution Protéger votre organisation contre les ransomwares et l’extorsion pour savoir comment configurer rapidement votre infrastructure informatique et bénéficier d’une protection optimale :

- Préparez votre organisation pour récupérer vos données suite à une attaque sans verser de rançon.

- Limitez l'étendue des dommages causés par une attaque par ransomware en protégeant les rôles privilégiés.

- Rendez la tâche plus difficile à un attaquant qui tente d'accéder à votre environnement en éliminant les risques de manière incrémentielle.

Téléchargez l’affiche Protéger votre organisation contre les ransomwares pour obtenir une vue d’ensemble des trois phases en tant que couches de protection contre les attaques par ransomware.

Autres ressources de prévention contre les ransomwares

Informations clés de Microsoft :

- The growing threat of ransomware, billet du blog Microsoft On the Issues, publié le 20 juillet 2021

- Se protéger rapidement contre les rançongiciels et l'extorsion

- Microsoft Digital Defense - Rapport 2023

- Rapport analytique des menaces Ransomware : une menace omniprésente et continue dans le portail Microsoft Defender

- L'approche et les meilleures pratiques de l'équipe de détection et d'intervention de Microsoft (DART) en matière de rançongiciel et étude de cas

Microsoft 365 :

- Déployer la protection contre les rançongiciels pour votre client Microsoft 365

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Récupération après une attaque par ransomware

- Protection contre les programmes malveillants et les ransomware

- Protégez votre PC Windows 10 contre les ransomware

- Gestion des ransomware dans SharePoint en ligne

- Rapports analytiques des menaces pour les ransomwares dans le portail Microsoft Defender XDR

Microsoft Defender XDR :

Microsoft Defender for Cloud Apps :

Microsoft Azure :

- Azure Defenses for Ransomware Attack

- Optimiser la résilience contre les ransomwares avec Azure et Microsoft 365

- Plan de sauvegarde et restauration pour la protection contre les rançongiciels

- Protégez vos applications contre les ransomware avec la Sauvegarde Microsoft Azure (vidéo de 26 minutes)

- Récupération après une compromission de l'identité système

- Détection avancée des attaques multiphases dans Microsoft Sentinel

- Détection de fusion des rançongiciels dans Microsoft Sentinel

Billets de blog de l'équipe de sécurité Microsoft :

Pour obtenir la liste la plus récente des articles sur les ransomwares dans le blog Microsoft Security, cliquez ici.

3 steps to prevent and recover from ransomware (septembre 2021)

Guide de lutte contre les rançongiciels d'origine humaine : partie 1 (septembre 2021)

-

Étapes clés sur la façon dont l'équipe de détection et d'intervention de Microsoft (DART) effectue des enquêtes sur les incidents de rançongiciels.

Guide de lutte contre les rançongiciels d'origine humaine : partie 2 (septembre 2021)

Avis aux défenseurs : Cas d’investigations post-ransomware (octobre 2023)

Recommandations et meilleures pratiques.

-

Cf. section Ransomware.

Human-operated ransomware attacks: A preventable disaster (Attaques par ransomware dirigées par une main humaine : un incident évitable) (mars 2020)

Inclut des analyses de chaîne d'attaque des attaques courantes.

Réponse aux rançongiciels : payer ou ne pas payer ? (Décembre 2019)

Norsk Hydro responds to ransomware attack with transparency (Norsk Hydro répond avec transparence à une attaque par ransomware) (décembre 2019)

Commentaires

Prochainement : Tout au long de l'année 2024, nous supprimerons progressivement les GitHub Issues en tant que mécanisme de retour d'information pour le contenu et nous les remplacerons par un nouveau système de retour d'information. Pour plus d’informations, voir: https://aka.ms/ContentUserFeedback.

Soumettre et afficher des commentaires pour