Activer les applications WebLogic Java pour connecter des utilisateurs et accéder à Microsoft Graph

Cet article illustre une application WebLogic Java qui connecte les utilisateurs et obtient un jeton d’accès pour appeler Microsoft Graph. Il utilise la bibliothèque d’authentification Microsoft (MSAL) pour Java.

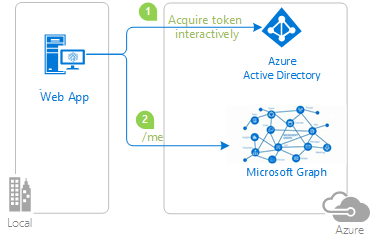

Le diagramme suivant illustre la topologie de l’application :

L’application cliente utilise MSAL pour Java (MSAL4J) pour se connecter à un utilisateur et obtenir un jeton d’accès pour Microsoft Graph à partir de l’ID Microsoft Entra. Le jeton d’accès prouve que l’utilisateur est autorisé à accéder au point de terminaison de l’API Microsoft Graph tel que défini dans l’étendue.

Prérequis

- Java 8 ou version ultérieure

- Maven 3

- Un locataire Microsoft Entra ID. Pour plus d’informations, consultez Comment obtenir un locataire Microsoft Entra ID.

- Un compte d’utilisateur dans votre propre locataire Microsoft Entra ID si vous souhaitez utiliser des comptes dans votre annuaire organisationnel uniquement , c’est-à-dire en mode monolocataire. Si vous n’avez pas encore créé de compte d’utilisateur dans votre locataire, vous devez le faire avant de continuer. Pour plus d’informations, consultez Comment créer, inviter et supprimer des utilisateurs.

- Un compte d’utilisateur dans le locataire Microsoft Entra ID d’une organisation si vous souhaitez utiliser des comptes dans n’importe quel annuaire organisationnel, c’est-à-dire en mode multilocataire. Cet exemple doit être modifié pour fonctionner avec un compte Microsoft personnel. Si vous n’avez pas encore créé de compte d’utilisateur dans votre locataire, vous devez le faire avant de continuer. Pour plus d’informations, consultez Comment créer, inviter et supprimer des utilisateurs.

- Un compte Microsoft personnel ( par exemple, Xbox, Hotmail, Live, et ainsi de suite) si vous souhaitez utiliser des comptes Microsoft personnels.

Recommandations

- Certaines familiarités avec java / Jakarta Servlets.

- Vous connaissez bien le terminal Linux/OSX ou Windows PowerShell.

- jwt.ms pour inspecter vos jetons.

- Fiddler pour la supervision de votre activité réseau et la résolution des problèmes.

- Suivez le blog Microsoft Entra ID pour rester à jour avec les derniers développements.

Configurer l’exemple

Les sections suivantes vous montrent comment configurer l’exemple d’application.

Cloner ou télécharger l’exemple de référentiel

Pour cloner l’exemple, ouvrez une fenêtre Bash et utilisez la commande suivante :

git clone https://github.com/Azure-Samples/ms-identity-java-servlet-webapp-authentication.git

cd 2-Authorization-I/call-graph

Vous pouvez également accéder au référentiel ms-identity-java-servlet-webapp-authentication , puis le télécharger en tant que fichier .zip et l’extraire sur votre disque dur.

Important

Pour éviter les limitations de longueur du chemin de fichier sur Windows, clonez ou extrayez le référentiel dans un répertoire près de la racine de votre disque dur.

Inscrire l’exemple d’application auprès de votre locataire Microsoft Entra ID

Il existe un projet dans cet exemple. Pour inscrire l’application sur le Portail Azure, vous pouvez suivre les étapes de configuration manuelles ou utiliser un script PowerShell. Le script effectue les tâches suivantes :

- Crée les applications Microsoft Entra ID et les objets associés, tels que les mots de passe, les autorisations et les dépendances.

- Modifie les fichiers de configuration du projet.

- Par défaut, configure une application qui fonctionne avec des comptes dans votre annuaire organisationnel uniquement.

Pour exécuter le script PowerShell, procédez comme suit :

Sur Windows, ouvrez PowerShell et accédez à la racine du répertoire cloné.

Utilisez la commande suivante pour définir la stratégie d’exécution pour PowerShell :

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope Process -ForceUtilisez les commandes suivantes pour exécuter le script de configuration :

cd .\AppCreationScripts\ .\Configure.ps1Remarque

D’autres méthodes d’exécution des scripts sont décrites dans les scripts de création d’application. Les scripts fournissent également un guide pour l’inscription, la configuration et la suppression automatisées des applications, ce qui peut vous aider dans vos scénarios CI/CD.

Configurer l’application (java-servlet-webapp-call-graph) pour utiliser votre inscription d’application

Pour configurer l’application, procédez comme suit :

Remarque

Dans les étapes suivantes, ClientID il s’agit de la même chose que Application ID ou AppId.

Ouvrez le projet dans votre IDE.

Ouvrez le fichier ./src/main/resources/authentication.properties .

Recherchez la chaîne

{enter-your-tenant-id-here}. Remplacez la valeur existante par l’une des valeurs suivantes :- Votre ID de locataire Microsoft Entra ID si vous avez inscrit votre application auprès des comptes dans cette option d’annuaire organisationnel uniquement .

- Mot

organizationssi vous avez inscrit votre application auprès des comptes dans n’importe quelle option d’annuaire organisationnel . - Mot

commonsi vous avez inscrit votre application auprès des comptes dans n’importe quel annuaire organisationnel et option de comptes Microsoft personnels. - Mot

consumerssi vous avez inscrit votre application avec l’option Comptes Microsoft personnels.

Recherchez la chaîne

{enter-your-client-id-here}et remplacez la valeur existante par l’ID d’application ouclientIdl’applicationjava-servlet-webapp-call-graphcopiée à partir du Portail Azure.Recherchez la chaîne

{enter-your-client-secret-here}et remplacez la valeur existante par la valeur que vous avez enregistrée lors de la création de l’applicationjava-servlet-webapp-call-graph, dans le Portail Azure.

Générer l’exemple

Pour générer l’exemple à l’aide de Maven, accédez au répertoire contenant le fichier pom.xml de l’exemple, puis exécutez la commande suivante :

mvn clean package

Cette commande génère un fichier .war que vous pouvez exécuter sur différents serveurs d’applications.

Déployer l'exemple

Ces instructions supposent que vous avez installé WebLogic et configuré un domaine serveur.

Avant de pouvoir déployer sur WebLogic, procédez comme suit pour apporter des modifications de configuration dans l’exemple lui-même, puis générer ou reconstruire le package :

Dans l’exemple, recherchez le fichier application.properties ou authentication.properties dans lequel vous avez configuré l’ID client, le locataire, l’URL de redirection, et ainsi de suite.

Dans ce fichier, modifiez les références vers

localhost:8080oulocalhost:8443vers l’URL et le port sur lesquels WebLogic s’exécute, ce qui doit êtrelocalhost:7001par défaut .Vous devez également apporter la même modification dans l’inscription d’application Azure, où vous l’avez définie dans le Portail Azure comme valeur d’URI de redirection sous l’onglet Authentification.

Procédez comme suit pour déployer l’exemple sur WebLogic via la console web :

Démarrez le serveur WebLogic avec DOMAIN_NAME\bin\startWebLogic.cmd.

Accédez à la console web WebLogic dans votre navigateur à l’adresse

http://localhost:7001/console.Accédez aux déploiements de structure>de domaine, sélectionnez Installer, sélectionnez Charger vos fichiers, puis recherchez le fichier .war que vous avez créé à l’aide de Maven.

Sélectionnez Installer ce déploiement en tant qu’application, sélectionnez Suivant, Terminer, puis Sélectionnez Enregistrer.

La plupart des paramètres par défaut doivent être corrects, sauf que vous devez nommer l’application pour qu’elle corresponde à l’URI de redirection que vous avez défini dans l’exemple de configuration ou l’inscription d’application Azure. Autrement dit, si l’URI de redirection est

http://localhost:7001/msal4j-servlet-auth, vous devez nommer l’applicationmsal4j-servlet-auth.Revenez aux déploiements de structure>de domaine et démarrez votre application.

Une fois l’application démarrée, accédez à

http://localhost:7001/<application-name>/, et vous devriez être en mesure d’accéder à l’application.

Explorer l’exemple

Pour explorer l’exemple, procédez comme suit :

- Notez que l’état de connexion ou de déconnexion s’affiche au centre de l’écran.

- Sélectionnez le bouton contextuel dans le coin. Ce bouton lit la connexion lorsque vous exécutez l’application pour la première fois.

- Dans la page suivante, suivez les instructions et connectez-vous avec un compte dans le locataire Microsoft Entra ID.

- Sur l’écran de consentement, notez les étendues demandées.

- Notez que le bouton contextuel indique maintenant se déconnecter et affiche votre nom d’utilisateur.

- Sélectionnez Détails du jeton d’ID pour afficher certaines revendications décodées du jeton d’ID.

- Sélectionnez Call Graph pour effectuer un appel au point de terminaison /me de Microsoft Graph et voir une sélection des détails de l’utilisateur obtenus.

- Utilisez le bouton dans le coin pour vous déconnecter.

À propos du code

Cet exemple utilise MSAL pour Java (MSAL4J) pour connecter un utilisateur et obtenir un jeton pour l’API Microsoft Graph. Il utilise le Kit de développement logiciel (SDK) Microsoft Graph pour Java pour obtenir des données à partir de Graph. Vous devez ajouter ces bibliothèques à vos projets à l’aide de Maven.

Si vous souhaitez répliquer le comportement de cet exemple, vous pouvez copier le fichier pom.xml et le contenu des dossiers d’assistanceet d’authentification dans le dossier src/main/java/com/microsoft/azuresamples/msal4j. Vous avez également besoin du fichier authentication.properties . Ces classes et fichiers contiennent du code générique que vous pouvez utiliser dans un large éventail d’applications. Vous pouvez également copier le reste de l’exemple, mais les autres classes et fichiers sont créés spécifiquement pour traiter l’objectif de cet exemple.

Contenu

Le tableau suivant montre le contenu de l’exemple de dossier de projet :

| Fichier/Dossier | Description |

|---|---|

| AppCreationScripts/ | Scripts pour configurer automatiquement les inscriptions d’applications Microsoft Entra ID. |

| src/main/java/com/microsoft/azuresamples/msal4j/callgraphwebapp/ | Ce répertoire contient les classes qui définissent la logique métier principale de l’application. |

| src/main/java/com/microsoft/azuresamples/msal4j/authservlets/ | Ce répertoire contient les classes utilisées pour les points de terminaison de connexion et de déconnexion. |

| ____Servlet.java | Tous les points de terminaison disponibles sont définis dans .java classes se terminant par ____Servlet.java.. |

| src/main/java/com/microsoft/azuresamples/msal4j/helpers/ | Classes d’assistance pour l’authentification. |

| AuthenticationFilter.java | Redirige les demandes non authentifiées vers des points de terminaison protégés vers une page 401. |

| src/main/resources/authentication.properties | Configuration de l’ID et du programme Microsoft Entra. |

| src/main/webapp/ | Ce répertoire contient l’interface utilisateur - Modèles JSP |

| CHANGELOG.md | Liste des modifications apportées à l’exemple. |

| CONTRIBUTING.md | Instructions pour contribuer à l’exemple. |

| LICENCE | Licence de l’exemple. |

ConfidentialClientApplication

Une ConfidentialClientApplication instance est créée dans le fichier AuthHelper.java , comme illustré dans l’exemple suivant. Cet objet permet d’élaborer l’URL d’autorisation d’ID Microsoft Entra et d’échanger le jeton d’authentification pour un jeton d’accès.

// getConfidentialClientInstance method

IClientSecret secret = ClientCredentialFactory.createFromSecret(SECRET);

confClientInstance = ConfidentialClientApplication

.builder(CLIENT_ID, secret)

.authority(AUTHORITY)

.build();

Les paramètres suivants sont utilisés pour l’instanciation :

- ID client de l’application.

- Secret client, qui est une exigence pour les applications clientes confidentielles.

- Autorité d’IDENTIFICATION Microsoft Entra, qui inclut votre ID de locataire Microsoft Entra.

Dans cet exemple, ces valeurs sont lues à partir du fichier authentication.properties à l’aide d’un lecteur de propriétés dans le fichier Config.java.

Procédure pas-à-pas

Les étapes suivantes fournissent une procédure pas à pas des fonctionnalités de l’application :

La première étape du processus de connexion consiste à envoyer une demande au

/authorizepoint de terminaison sur votre locataire Microsoft Entra ID. L’instance MSAL4JConfidentialClientApplicationest utilisée pour construire une URL de demande d’autorisation. L’application redirige le navigateur vers cette URL, qui est l’emplacement où l’utilisateur se connecte.final ConfidentialClientApplication client = getConfidentialClientInstance(); AuthorizationRequestUrlParameters parameters = AuthorizationRequestUrlParameters.builder(Config.REDIRECT_URI, Collections.singleton(Config.SCOPES)) .responseMode(ResponseMode.QUERY).prompt(Prompt.SELECT_ACCOUNT).state(state).nonce(nonce).build(); final String authorizeUrl = client.getAuthorizationRequestUrl(parameters).toString(); contextAdapter.redirectUser(authorizeUrl);La liste suivante décrit les fonctionnalités de ce code :

AuthorizationRequestUrlParameters: paramètres qui doivent être définis pour générer un AuthorizationRequestUrl.REDIRECT_URI: Où Microsoft Entra ID redirige le navigateur, ainsi que le code d’authentification, après avoir collecté les informations d’identification de l’utilisateur. Il doit correspondre à l’URI de redirection dans l’inscription de l’application Microsoft Entra ID dans le Portail AzureSCOPES: les étendues sont des autorisations demandées par l’application.- Normalement, les trois étendues

openid profile offline_accesssuffisent pour recevoir une réponse de jeton d’ID. - Vous trouverez la liste complète des étendues demandées par l’application dans le fichier authentication.properties . Vous pouvez ajouter d’autres étendues telles que User.Read, etc.

- Normalement, les trois étendues

L’utilisateur reçoit une invite de connexion de Microsoft Entra ID. Si la tentative de connexion réussit, le navigateur de l’utilisateur est redirigé vers le point de terminaison de redirection de l’application. Une demande valide adressée à ce point de terminaison contient un code d’autorisation.

L’instance

ConfidentialClientApplicationéchange ensuite ce code d’autorisation pour un jeton d’ID et un jeton d’accès à partir de Microsoft Entra ID.// First, validate the state, then parse any error codes in response, then extract the authCode. Then: // build the auth code params: final AuthorizationCodeParameters authParams = AuthorizationCodeParameters .builder(authCode, new URI(Config.REDIRECT_URI)).scopes(Collections.singleton(Config.SCOPES)).build(); // Get a client instance and leverage it to acquire the token: final ConfidentialClientApplication client = AuthHelper.getConfidentialClientInstance(); final IAuthenticationResult result = client.acquireToken(authParams).get();La liste suivante décrit les fonctionnalités de ce code :

AuthorizationCodeParameters: paramètres qui doivent être définis pour échanger le code d’autorisation pour un ID et/ou un jeton d’accès.authCode: code d’autorisation reçu au point de terminaison de redirection.REDIRECT_URI: l’URI de redirection utilisé à l’étape précédente doit être repassé.SCOPES: les étendues utilisées à l’étape précédente doivent être passées à nouveau.

Si

acquireTokenréussit, les revendications du jeton sont extraites. Si la nonce case activée passe, les résultats sont placés danscontext- une instance deIdentityContextData- et enregistrées dans la session. L’application peut ensuite instancier laIdentityContextDatasession à partir d’une instance de chaque fois qu’elle a besoin d’yIdentityContextAdapterServletaccéder, comme indiqué dans le code suivant :// parse IdToken claims from the IAuthenticationResult: // (the next step - validateNonce - requires parsed claims) context.setIdTokenClaims(result.idToken()); // if nonce is invalid, stop immediately! this could be a token replay! // if validation fails, throws exception and cancels auth: validateNonce(context); // set user to authenticated: context.setAuthResult(result, client.tokenCache().serialize());

Protéger les itinéraires

Pour plus d’informations sur la façon dont l’exemple d’application filtre l’accès aux itinéraires, consultez AuthenticationFilter.java. Dans le fichier authentication.properties , la app.protect.authenticated propriété contient les itinéraires séparés par des virgules auxquels seuls les utilisateurs authentifiés peuvent accéder, comme illustré dans l’exemple suivant :

# for example, /token_details requires any user to be signed in and does not require special roles or groups claim(s)

app.protect.authenticated=/token_details, /call_graph

Graphique d’appel

Lorsque l’utilisateur accède à /call_graph, l’application crée une instance du IGraphServiceClient Kit de développement logiciel (SDK) Java Graph en passant le jeton d’accès de l’utilisateur connecté. Le client Graph place le jeton d’accès dans les Authorization en-têtes de ses requêtes. L’application demande ensuite au client Graph d’appeler le /me point de terminaison pour obtenir des détails pour l’utilisateur actuellement connecté.

Le code suivant est tout ce qui est nécessaire pour qu’un développeur d’applications écrive pour accéder au /me point de terminaison, à condition qu’il dispose déjà d’un jeton d’accès valide pour le service Graph avec l’étendue User.Read .

//CallGraphServlet.java

User user = GraphHelper.getGraphClient(contextAdapter).me().buildRequest().get();

Étendues

Les étendues indiquent à Microsoft Entra ID le niveau d’accès demandé par l’application.

En fonction des étendues demandées, l’ID Microsoft Entra présente un dialogue de consentement à l’utilisateur lors de la connexion. Si l’utilisateur consent à une ou plusieurs étendues et obtient un jeton, les étendues consentées sont encodées dans le résultat access_token.

Pour connaître les étendues demandées par l’application, consultez authentication.properties. Par défaut, l’application définit la valeur User.Readdes étendues sur . Cette étendue d’API Microsoft Graph particulière consiste à accéder aux informations de l’utilisateur connecté actuel. Le point de terminaison Graph pour accéder à ces informations est https://graph.microsoft.com/v1.0/me. Toutes les demandes valides adressées à ce point de terminaison doivent contenir une access_token étendue User.Read dans l’en-tête Authorization .

Plus d’informations

- Bibliothèque d’authentification Microsoft (MSAL) pour Java

- Plateforme d'identités Microsoft (ID Microsoft Entra pour les développeurs)

- Démarrage rapide : Inscrire une application à l’aide de la plateforme d’identités Microsoft

- Présentation des expériences de consentement de l’application Microsoft Entra ID

- Comprendre le consentement de l’utilisateur et de l’administrateur

- Exemples de code MSAL

Étape suivante

Déployer des applications WebLogic Java sur WebLogic sur Azure Machines Virtuelles

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour