Créer des stratégies pour contrôler les applications OAuth

En plus de l’investigation existante des applications OAuth connectées à votre environnement, vous pouvez définir des stratégies d’autorisation pour recevoir des notifications automatisées quand une application OAuth répond à certains critères. Par exemple, vous pouvez être alerté automatiquement quand des applications nécessitent un niveau d’autorisation élevé et sont autorisées par plus de 50 utilisateurs.

Les stratégies d’application OAuth vous permettent de rechercher les autorisations exigées par chaque application et quels utilisateurs les ont autorisés pour Microsoft 365, Google Workspace et Salesforce. Vous pouvez également marquer ces autorisations comme approuvées ou interdites. Si vous les marquez comme interdites, l’application d’entreprise correspondante est désactivée.

Avec un ensemble intégré de fonctionnalités permettant de détecter le comportement anormal de l’application et de générer des alertes basées sur des algorithmes d’apprentissage automatique, les stratégies d’applications représentent un moyen pour :

- Spécifiez les conditions par lesquelles la gouvernance des applications peut vous avertir du comportement de l’application pour une correction automatique ou manuelle.

- Implémentez les politiques de conformité des applications pour votre organisation.

Remarque

Si vous avez activé la gouvernance des applications pour votre organisation, vous pouvez également spécifier des conditions pour les alertes de gouvernance des applications et implémenter des stratégies de conformité des applications pour votre organisation. Pour plus d’informations, consultez Créer des stratégies d’application dans la gouvernance des applications.

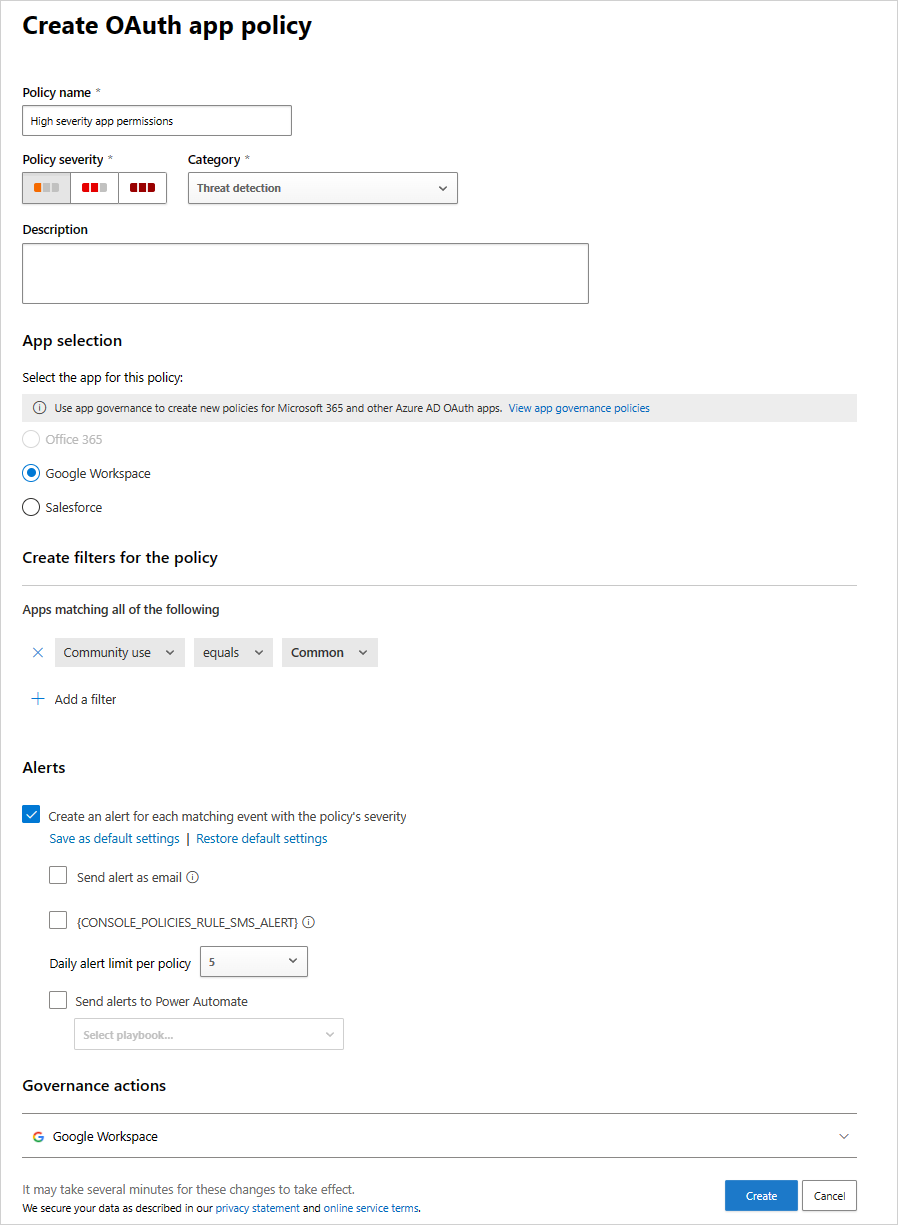

Créer une stratégie d’application OAuth

Il existe deux façons de créer une stratégie d’application OAuth. La première se trouve sous Examiner, tandis que la seconde se trouve sous Contrôler.

Pour créer une stratégie d’application OAuth :

Dans le portail Microsoft Defender, sous Applications cloud, sélectionnez Applications OAuth.

Si les fonctionnalités en préversion et la gouvernance des applications sont activées, sélectionnez plutôt la page Gouvernance des applications.

Filtrez les applications selon vos besoins. Par exemple, vous pouvez afficher toutes les applications qui demandent une Autorisation pour Modifier les calendriers dans votre boîte aux lettres.

Vous pouvez utiliser le filtre Utilisation communautaire pour savoir si l’octroi d’autorisation à cette application est courant, peu courant ou rare. Ce filtre peut être utile si vous avez une application rare qui exige une autorisation avec un haut niveau de gravité ou qui exige une autorisation auprès de nombreux utilisateurs.

Sélectionnez le bouton Nouvelle stratégie à partir de la recherche.

Vous pouvez définir la stratégie en fonction du groupe auquel appartiennent les utilisateurs qui ont autorisé les applications. Par exemple, un administrateur peut décider de définir une stratégie de révocation des applications rares demandant des autorisations élevées, sauf si l’utilisateur qui a accordé les autorisations est membre du groupe Administrateurs.

Vous pouvez également créer la stratégie dans le portail Microsoft Defender en accédant à Applications cloud-<>Stratégies ->Gestion de la stratégie. Sélectionnez ensuite Créer une stratégie, puis Stratégie d’application OAuth.

Remarque

Les stratégies d’applications OAuth déclenchent des alertes uniquement sur les stratégies autorisées par les utilisateurs du client.

Stratégies de détection d’anomalie d’application OAuth

En plus des politiques d’application OAuth que vous pouvez créer, voici les politiques de détection d’anomalies prêtes à l’emploi qui profilent les métadonnées des applications OAuth pour identifier celles qui sont potentiellement malveillantes :

| Nom de stratégie | Description de stratégie |

|---|---|

| Nom d’application OAuth équivoque | Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application portant un nom trompeur est détectée. Des noms trompeurs, tels que des lettres étrangères qui ressemblent à des lettres latines, peuvent indiquer une tentative de déguisement d’une application malveillante en tant qu’application connue et approuvée. |

| Nom d’éditeur équivoque pour une application OAuth | Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application portant un nom d’éditeur trompeur est détectée. Des noms d’éditeur trompeurs, tels que des lettres étrangères qui ressemblent à des lettres latines, peuvent indiquer une tentative de déguisement d’une application malveillante en tant qu’application provenant d’un éditeur connu et approuvé. |

| Consentement de l’application OAuth malveillante | Analyse les applications OAuth connectées à votre environnement et déclenche une alerte lorsqu’une application potentiellement malveillante est autorisée. Les applications OAuth malveillantes peuvent être utilisées dans le cadre d’une campagne d’hameçonnage dans le cadre d’une tentative de compromission des utilisateurs. Cette détection utilise la recherche de sécurité Microsoft et de l’expertise en matière de veille des menaces pour identifier les applications malveillantes. |

| Activités de téléchargement suspectes du fichier d’application OAuth | Consultez Stratégies de détection des anomalies |

Remarque

- Les stratégies de détection des anomalies ne sont disponibles que pour les applications OAuth autorisées dans votre Microsoft Entra ID.

- La gravité des stratégies de détection des anomalies d’application OAuth ne peut pas être modifiée.

Étapes suivantes

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, veuillez ouvrir un ticket de support.