Repérage des menaces dans le Explorer des menaces et détections en temps réel dans Microsoft Defender pour Office 365

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Les organisations Microsoft 365 qui ont Microsoft Defender pour Office 365 incluses dans leur abonnement ou achetées en tant que module complémentaire ont Explorer (également appelées détections de menaces Explorer) ou en temps réel. Ces fonctionnalités sont des outils puissants et quasiment en temps réel pour aider les équipes d’opérations de sécurité (SecOps) à examiner les menaces et à y répondre. Pour plus d’informations, consultez À propos des détections Explorer de menaces et en temps réel dans Microsoft Defender pour Office 365.

Les détections de Explorer de menaces ou en temps réel vous permettent d’effectuer les actions suivantes :

- Consultez les programmes malveillants détectés par Microsoft 365 fonctionnalités de sécurité.

- Affichez l’URL d’hameçonnage et cliquez sur les données de verdict.

- Démarrez un processus automatisé d’investigation et de réponse (menace Explorer uniquement).

- Examiner les e-mails malveillants.

- Et bien plus encore.

Regardez cette courte vidéo pour découvrir comment rechercher et examiner les menaces basées sur les e-mails et la collaboration à l’aide de Defender for Office 365.

Conseil

La chasse avancée dans Microsoft Defender XDR prend en charge un générateur de requêtes facile à utiliser qui n’utilise pas le Langage de requête Kusto (KQL). Pour plus d’informations, consultez Générer des requêtes à l’aide du mode guidé.

Les informations suivantes sont disponibles dans cet article :

- Procédure pas à pas générale des détections de Explorer de menaces et en temps réel

- L’expérience de repérage des menaces à l’aide des détections de Explorer de menaces et en temps réel

- Fonctionnalités étendues dans Threat Explorer

Conseil

Pour les scénarios de messagerie utilisant des détections de Explorer de menaces et en temps réel, consultez les articles suivants :

- Email la sécurité avec le Explorer des menaces et les détections en temps réel dans Microsoft Defender pour Office 365

- Examiner les e-mails malveillants qui ont été remis dans Microsoft 365

Si vous recherchez des attaques basées sur des URL malveillantes incorporées dans des codes QR, la valeur du filtre source URL code QR dans les affichages Tous les e-mails, Programmes malveillants et Hameçonnages dans les détections Explorer de menaces ou en temps réel vous permet de rechercher des messages électroniques avec des URL extraites des codes QR.

Ce qu'il faut savoir avant de commencer

Le Explorer des menaces est inclus dans Defender for Office 365 Plan 2. Les détections en temps réel sont incluses dans Defender pour Office Plan 1 :

- Les différences entre les détections Explorer de menaces et en temps réel sont décrites dans À propos des détections de menaces Explorer et détections en temps réel dans Microsoft Defender pour Office 365.

- Les différences entre Defender for Office 365 Plan 2 et Defender pour Office Plan 1 sont décrites dans l’aide-mémoire Defender for Office 365 Plan 1 et Plan 2.

Pour plus d’informations sur les autorisations et les exigences de licence pour les détections de Explorer de menaces et en temps réel, consultez Autorisations et licences pour les détections Explorer de menaces et en temps réel.

Procédure pas à pas Explorer des menaces et des détections en temps réel

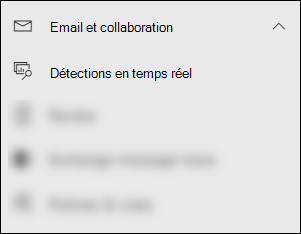

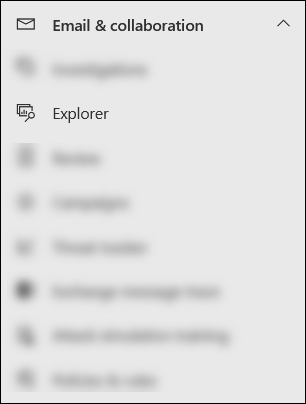

Les détections de Explorer de menaces ou en temps réel sont disponibles dans la section collaboration Email & du portail Microsoft Defender à l’adresse https://security.microsoft.com:

Les détections en temps réel sont disponibles dans Defender for Office 365 Plan 1. La page Détections en temps réel est disponible directement à l’adresse https://security.microsoft.com/realtimereportsv3.

La Explorer des menaces est disponible dans Defender for Office 365 Plan 2. La page Explorer est disponible directement à l’adresse https://security.microsoft.com/threatexplorerv3.

Les Explorer de menaces contiennent les mêmes informations et fonctionnalités que les détections en temps réel, mais avec les fonctionnalités supplémentaires suivantes :

- Plus de vues.

- Autres options de filtrage de propriétés, notamment l’option d’enregistrement des requêtes.

- Actions de repérage et de correction des menaces.

Pour plus d’informations sur les différences entre Defender for Office 365 Plan 1 et Plan 2, consultez l’aide-mémoire Defender for Office 365 Plan 1 et Plan 2.

Utilisez les onglets (vues) en haut de la page pour démarrer votre investigation.

Les vues disponibles dans Détections de Explorer de menaces et en temps réel sont décrites dans le tableau suivant :

| View | Menaces Explorer |

Temps réel Détections |

Description |

|---|---|---|---|

| Tous les e-mails | ✔ | Affichage par défaut des Explorer de menaces. Informations sur tous les messages électroniques envoyés par des utilisateurs externes dans votre organization, ou les e-mails envoyés entre les utilisateurs internes de votre organization. | |

| Programme malveillant | ✔ | ✔ | Affichage par défaut pour les détections en temps réel. Informations sur les messages électroniques qui contiennent des programmes malveillants. |

| Hameçonnage | ✔ | ✔ | Informations sur les messages électroniques qui contiennent des menaces d’hameçonnage. |

| Campagnes | ✔ | Informations sur les e-mails malveillants qui Defender for Office 365 Plan 2 identifiés dans le cadre d’une campagne coordonnée de hameçonnage ou de programmes malveillants. | |

| Programme malveillant de contenu | ✔ | ✔ | Informations sur les fichiers malveillants détectés par les fonctionnalités suivantes : |

| Clics d’URL | ✔ | Informations sur les clics de l’utilisateur sur les URL dans les e-mails, les messages Teams, les fichiers SharePoint et les fichiers OneDrive. |

Utilisez le filtre de date/heure et les propriétés de filtre disponibles dans la vue pour affiner les résultats :

- Pour obtenir des instructions sur la création de filtres, consultez Filtres de propriétés dans détections de Explorer de menaces et en temps réel.

- Les propriétés de filtre disponibles pour chaque vue sont décrites dans les emplacements suivants :

- Propriétés filtrables dans l’affichage Tous les e-mails dans Threat Explorer

- Propriétés filtrables dans la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

- Propriétés filtrables dans la vue Hameçonnage dans les détections de Explorer de menaces et en temps réel

- Propriétés filtrables dans l’affichage Campagnes dans Threat Explorer

- Propriétés filtrables dans l’affichage Contenu des programmes malveillants dans Détections de Explorer de menaces et en temps réel

- Propriétés filtrables dans l’affichage des clics d’URL dans Menace Explorer

Conseil

N’oubliez pas de sélectionner Actualiser après avoir créé ou mis à jour le filtre. Les filtres affectent les informations contenues dans le graphique et la zone de détails de l’affichage.

Vous pouvez envisager d’affiner le focus dans les détections de Explorer de menaces ou en temps réel en tant que couches pour faciliter le suivi de vos étapes :

- La première couche est la vue que vous utilisez.

- Le deuxième plus tard est les filtres que vous utilisez dans cette vue.

Par exemple, vous pouvez retracer les étapes que vous avez effectuées pour trouver une menace en enregistrant vos décisions comme suit : Pour trouver le problème dans la Explorer des menaces, j’ai utilisé la vue Programmes malveillants et utilisé un focus de filtre destinataire.

Veillez également à tester vos options d’affichage. Différents publics (par exemple, la gestion) peuvent réagir mieux ou pire à différentes présentations des mêmes données.

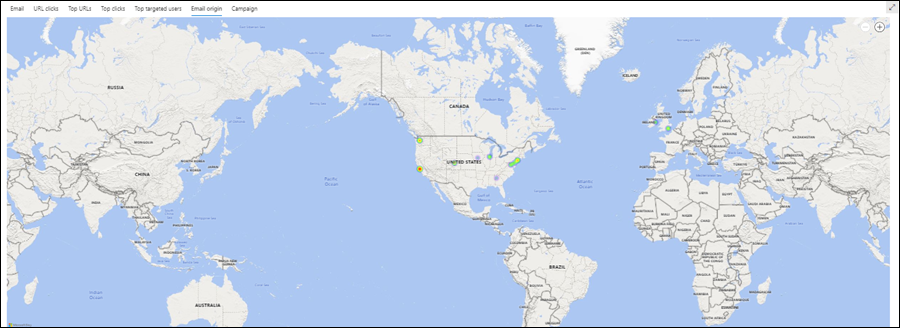

Par exemple, dans Menace Explorer l’affichage Tous les e-mails, les affichages origine Email et Campagnes (onglets) sont disponibles dans la zone d’informations en bas de la page :

Pour certains publics, la carte du monde dans l’onglet Email’origine peut mieux montrer à quel point les menaces détectées sont répandues.

D’autres peuvent trouver les informations détaillées dans le tableau de l’onglet Campagnes plus utiles pour transmettre les informations.

Vous pouvez utiliser ces informations pour obtenir les résultats suivants :

- Pour montrer le besoin de sécurité et de protection.

- Pour démontrer ultérieurement l’efficacité de toutes les actions.

Email enquête

Dans les affichages Tous les e-mails, Programmes malveillants ou Hameçonnages dans détections des menaces Explorer ou En temps réel, les résultats des messages électroniques sont affichés dans un tableau dans l’onglet Email (affichage) de la zone de détails sous le graphique.

Lorsque vous voyez un e-mail suspect, cliquez sur la valeur Objet d’une entrée dans le tableau. Le menu volant de détails qui s’ouvre contient ![]() l’entité Ouvrir l’e-mail en haut du menu volant.

l’entité Ouvrir l’e-mail en haut du menu volant.

La page d’entité Email rassemble tout ce que vous devez savoir sur le message et son contenu afin que vous puissiez déterminer si le message est une menace. Pour plus d’informations, consultez Email vue d’ensemble de la page d’entité.

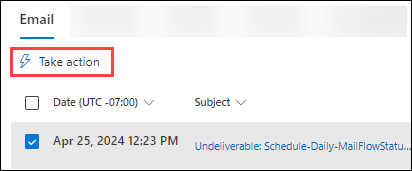

correction Email

Une fois que vous avez déterminé qu’un e-mail est une menace, l’étape suivante consiste à y remédier. Vous corrigez la menace dans les détections de menaces Explorer ou en temps réel à l’aide ![]() de Prendre des mesures.

de Prendre des mesures.

L’action est disponible dans les affichages Tous les e-mails, Programmes malveillants ou Hameçonnages dans Détections de menaces Explorer ou En temps réel sous l’onglet Email (affichage) de la zone d’informations sous le graphique :

Sélectionnez une ou plusieurs entrées dans la table en sélectionnant la zone case activée en regard de la première colonne.

Effectuer une action est disponible directement dans l’onglet .

Effectuer une action est disponible directement dans l’onglet .Conseil

Effectuer une action remplace la liste déroulante Actions de message .

Si vous sélectionnez 100 entrées ou moins, vous pouvez effectuer plusieurs actions sur les messages dans l’Assistant Action .

Si vous sélectionnez 101 à 200 000 entrées, seules les actions suivantes sont disponibles dans l’Assistant Action :

- Menace Explorer : Déplacer ou supprimer et Proposer une correction sont disponibles, mais ils s’excluent mutuellement (vous pouvez sélectionner l’un ou l’autre).

- Détections en temps réel : Seules les entréesd’autorisation /de blocage correspondantes dans la liste Autoriser/Bloquer du locataire sont disponibles pour examen et pour la création d’entrées d’autorisation/de blocage correspondantes.

Cliquez sur la valeur Objet d’une entrée dans le tableau. Le menu volant de détails qui s’ouvre contient

Effectuer une action en haut du menu volant.

Effectuer une action en haut du menu volant.

Assistant Action

Si vous sélectionnez ![]() Effectuer une action , l’Assistant Action s’ouvre dans un menu volant. Les actions disponibles dans l’Assistant Action dans Defender for Office 365 Plan 2 et Defender for Office 365 Plan 1 sont répertoriées dans le tableau suivant :

Effectuer une action , l’Assistant Action s’ouvre dans un menu volant. Les actions disponibles dans l’Assistant Action dans Defender for Office 365 Plan 2 et Defender for Office 365 Plan 1 sont répertoriées dans le tableau suivant :

| Action | Defender pour Office 365 Plan 2 |

Defender pour Office 365 Plan 1 |

|---|---|---|

| Déplacer ou supprimer | ✔¹ | |

| Libérer les messages mis en quarantaine pour certains ou tous les destinataires d’origine² | ✔ | |

| Envoyer à Microsoft pour révision | ✔ | ✔ |

| Autoriser ou bloquer les entrées dans la liste verte/bloquée du locataire | ✔ | ✔ |

| Lancer une investigation automatisée | ✔ | |

| Proposer une correction | ✔ |

¹ Cette action nécessite le rôle Rechercher et vider dans Email & autorisations de collaboration ou l’autorisation Opérations de sécurité/Données de sécurité/Email & collaboration actions avancées (gérer) dans Microsoft Defender XDR contrôle d’accès en fonction du rôle unifié (RBAC). Par défaut, le rôle Rechercher et vider est attribué uniquement aux groupes de rôles Enquêteur de données et Gestion de l’organisation . Vous pouvez ajouter des utilisateurs à ces groupes de rôles, ou vous pouvez créer un groupe de rôles avec le rôle Rechercher et vider attribué et ajouter les utilisateurs au groupe de rôles personnalisé.

² Cette option est disponible pour les messages mis en quarantaine lorsque vous sélectionnez Boîte de réception comme emplacement de déplacement.

³ Cette action est disponible sous Envoyer à Microsoft pour révision.

L’Assistant Action est décrit dans la liste suivante :

Dans la page Choisir les actions de réponse , les options suivantes sont disponibles :

Afficher toutes les actions de réponse : cette option est disponible uniquement dans Threat Explorer.

Par défaut, certaines actions sont indisponibles/grisées en fonction de la valeur Emplacement de remise le plus récent du message. Pour afficher toutes les actions de réponse disponibles, faites glisser le bouton bascule sur

Activé.

Activé.Déplacer ou supprimer : sélectionnez l’une des valeurs disponibles qui s’affichent :

Courrier indésirable : déplacez le message vers le dossier Email indésirable.

Boîte de réception : déplacez le message vers la boîte de réception. La sélection de cette valeur peut également révéler les options suivantes :

Revenir au dossier Éléments envoyés : si le message a été envoyé par un expéditeur interne et que le message a été supprimé de manière réversible (déplacé vers le dossier Éléments récupérables\Suppressions), la sélection de cette option tente de déplacer le message vers le dossier Éléments envoyés. Cette option est une action d’annulation si vous avez précédemment sélectionné Déplacer ou supprimer>des éléments supprimés de manière réversible et que vous avez également sélectionné Supprimer la copie de l’expéditeur sur un message.

Pour les messages avec la valeur Quarantaine pour la propriété Dernier emplacement de remise , la sélection de la boîte de réception libère le message de la quarantaine, de sorte que les options suivantes sont également disponibles :

- Libérer un ou plusieurs des destinataires d’origine de l’e-mail : si vous sélectionnez cette valeur, une zone s’affiche dans laquelle vous pouvez sélectionner ou désélectionner les destinataires d’origine du message mis en quarantaine.

- Mise en production pour tous les destinataires

Éléments supprimés : déplacez le message vers le dossier Éléments supprimés.

Éléments supprimés de manière réversible : déplacez le message vers le dossier Éléments récupérables\Suppressions, ce qui équivaut à supprimer le message du dossier Éléments supprimés. Le message est récupérable par l’utilisateur et les administrateurs.

Supprimer la copie de l’expéditeur : si le message a été envoyé par un expéditeur interne, essayez également de supprimer de manière réversible le message du dossier Éléments envoyés de l’expéditeur.

Éléments supprimés en dur : videz le message supprimé. Les administrateurs peuvent récupérer des éléments supprimés en dur à l’aide de la récupération d’un seul élément. Pour plus d’informations sur les éléments supprimés en dur et supprimés de manière réversible, consultez Éléments supprimés de manière réversible et supprimés de manière définitive.

Envoyer à Microsoft pour révision : sélectionnez l’une des valeurs disponibles qui s’affichent :

J’ai confirmé qu’il est propre : sélectionnez cette valeur si vous êtes sûr que le message est propre. Les options suivantes s’affichent :

-

Autoriser les messages comme celui-ci : si vous sélectionnez cette valeur, les entrées d’autorisation sont ajoutées à la liste verte/bloquée du locataire pour l’expéditeur et toutes les URL ou pièces jointes associées dans le message. Les options suivantes s’affichent également :

- Supprimer l’entrée après : la valeur par défaut est 1 jour, mais vous pouvez également sélectionner 7 jours, 30 jours ou une date spécifique inférieure à 30 jours.

- Autoriser la note d’entrée : entrez une note facultative qui contient des informations supplémentaires.

-

Autoriser les messages comme celui-ci : si vous sélectionnez cette valeur, les entrées d’autorisation sont ajoutées à la liste verte/bloquée du locataire pour l’expéditeur et toutes les URL ou pièces jointes associées dans le message. Les options suivantes s’affichent également :

Il apparaît propre ou Il semble suspect : sélectionnez l’une de ces valeurs si vous n’êtes pas sûr et que vous souhaitez un verdict de La part de Microsoft.

J’ai confirmé qu’il s’agit d’une menace : sélectionnez cette valeur si vous êtes sûr que l’élément est malveillant, puis sélectionnez l’une des valeurs suivantes dans la section Choisir une catégorie qui s’affiche :

- Hameçonnage

- Programme malveillant

- Courrier indésirable

Après avoir sélectionné l’une de ces valeurs, un menu volant Sélectionner des entités pour bloquer s’ouvre, dans lequel vous pouvez sélectionner une ou plusieurs entités associées au message (adresse de l’expéditeur, domaine de l’expéditeur, URL ou pièces jointes de fichiers) à ajouter en tant qu’entrées de bloc à la liste Autoriser/Bloquer du locataire.

Après avoir sélectionné les éléments à bloquer, sélectionnez Ajouter pour bloquer la règle pour fermer le menu volant Sélectionner des entités pour bloquer . Vous pouvez également sélectionner aucun élément, puis Annuler.

De retour dans la page Choisir les actions de réponse , sélectionnez une option d’expiration pour les entrées de bloc :

-

Expirer le : sélectionnez une date d’expiration des entrées de bloc.

Expirer le : sélectionnez une date d’expiration des entrées de bloc. -

N’expirez jamais

N’expirez jamais

Le nombre d’entités bloquées est indiqué (par exemple, 4/4 entités à bloquer). Sélectionnez

Modifier pour rouvrir la règle Ajouter pour bloquer et apporter des modifications.

Modifier pour rouvrir la règle Ajouter pour bloquer et apporter des modifications.

Lancer une investigation automatisée : Explorer des menaces uniquement. Sélectionnez l’une des valeurs suivantes qui s’affichent :

- Examiner les e-mails

- Examiner le destinataire

- Examiner l’expéditeur : cette valeur s’applique uniquement aux expéditeurs de votre organization.

- Contacter les destinataires

Proposer une correction : sélectionnez l’une des valeurs suivantes qui s’affichent :

Créer : cette valeur déclenche une action d’e-mail de suppression réversible en attente qui doit être approuvée par un administrateur dans le Centre de notifications. Ce résultat est également appelé approbation en deux étapes.

Ajouter à l’existant : utilisez cette valeur pour appliquer des actions à ce message électronique à partir d’une correction existante. Dans la zone Envoyer un e-mail aux corrections suivantes , sélectionnez la correction existante.

Conseil

Le personnel SecOps qui ne dispose pas des autorisations suffisantes peut utiliser cette option pour créer une correction, mais une personne disposant d’autorisations doit approuver l’action dans le Centre de notifications.

Lorsque vous avez terminé sur la page Choisir les actions de réponse , sélectionnez Suivant.

Dans la page Choisir des entités cibles , configurez les options suivantes :

- Nom et description : entrez un nom unique et descriptif et une description facultative pour suivre et identifier l’action sélectionnée.

Le reste de la page est une table qui répertorie les ressources affectées. La table est organisée par les colonnes suivantes :

-

Ressource impactée : ressources affectées de la page précédente. Par exemple :

- Adresse de messagerie du destinataire

- Locataire entier

-

Action : actions sélectionnées pour les ressources de la page précédente. Par exemple :

- Valeurs de Submit to Microsoft for review :

- Signaler en tant que propre

- Report

- Signaler en tant que programme malveillant, Signaler comme courrier indésirable ou Signaler en tant que hameçonnage

- Bloquer l’expéditeur

- Bloquer le domaine de l’expéditeur

- URL de blocage

- Bloquer la pièce jointe

- Valeurs de Lancer l’investigation automatisée :

- Examiner les e-mails

- Examiner le destinataire

- Examiner l’expéditeur

- Contacter les destinataires

- Valeurs de Proposer une correction :

- Créer une correction

- Ajouter à la correction existante

- Valeurs de Submit to Microsoft for review :

-

Entité cible : par exemple :

- Valeur d’ID de message réseau du message électronique.

- Adresse e-mail de l’expéditeur bloqué.

- Domaine de l’expéditeur bloqué.

- URL bloquée.

- Pièce jointe bloquée.

-

Expire le : les valeurs existent uniquement pour les entrées d’autorisation ou de blocage dans la liste des locataires/autoriser les blocs. Par exemple :

- N’expirez jamais pour les entrées de bloc.

- Date d’expiration des entrées d’autorisation ou de blocage.

- Étendue : en règle générale, cette valeur est MDO.

À ce stade, vous pouvez également annuler certaines actions. Par exemple, si vous souhaitez uniquement créer une entrée de bloc dans la liste verte/bloquée du locataire sans soumettre l’entité à Microsoft, vous pouvez le faire ici.

Lorsque vous avez terminé d’accéder à la page Choisir les entités cibles , sélectionnez Suivant.

Dans la page Vérifier et envoyer , passez en revue vos sélections précédentes.

Sélectionnez

Exporter pour exporter les ressources affectées vers un fichier CSV. Par défaut, le nom de fichier est impacté assets.csv situé dans le dossier Téléchargements .

Exporter pour exporter les ressources affectées vers un fichier CSV. Par défaut, le nom de fichier est impacté assets.csv situé dans le dossier Téléchargements .Sélectionnez Retour pour revenir en arrière et modifier vos sélections.

Lorsque vous avez terminé d’accéder à la page Vérifier et envoyer , sélectionnez Envoyer.

Conseil

Les actions peuvent prendre du temps pour apparaître sur les pages associées, mais la vitesse de la correction n’est pas affectée.

L’expérience de repérage des menaces à l’aide des détections de Explorer de menaces et en temps réel

Les détections de Explorer de menaces ou en temps réel aident votre équipe des opérations de sécurité à examiner les menaces et à y répondre efficacement. Les sous-sections suivantes expliquent comment les détections de menaces Explorer et en temps réel peuvent vous aider à trouver les menaces.

Repérage des menaces à partir des alertes

La page Alertes est disponible dans le portail Defender à l’adresse Incidents & alertes>Alertes, ou directement à l’adresse https://security.microsoft.com/alerts.

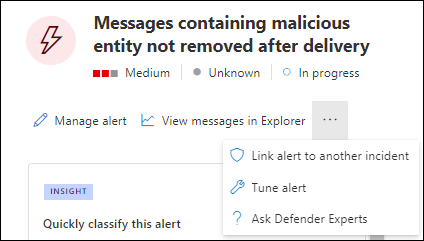

De nombreuses alertes avec la valeur Source de détectionMDO ont l’action Afficher les ![]() messages dans Explorer disponible en haut du menu volant détails de l’alerte.

messages dans Explorer disponible en haut du menu volant détails de l’alerte.

Le menu volant détails de l’alerte s’ouvre lorsque vous cliquez n’importe où sur l’alerte autre que la zone case activée en regard de la première colonne. Par exemple :

- Un clic d’URL potentiellement malveillant a été détecté

- Administration résultat de la soumission terminée

- Email messages contenant une URL malveillante supprimée après la remise

- Messages électroniques supprimés après la remise

- Messages contenant une entité malveillante non supprimée après la remise

- Hameçonnage non zapé, car ZAP est désactivé

Si vous sélectionnez Afficher les messages dans Explorer, Explorer menace s’ouvre dans l’affichage Tous les e-mails avec le filtre de propriétés ID d’alerte sélectionné pour l’alerte. La valeur ID d’alerte est une valeur GUID unique pour l’alerte (par exemple, 89e00cdc-4312-7774-6000-08dc33a24419).

L’ID d’alerte est une propriété filtrable dans les affichages suivants dans détections Explorer de menaces et en temps réel :

- Affichage Tous les e-mails dans Menace Explorer.

- Affichage des programmes malveillants dans les détections de Explorer de menaces et en temps réel

- La vue **Hameçonnage dans les détections de Explorer de menaces et en temps réel

Dans ces affichages, l’ID d’alerte est disponible en tant que colonne sélectionnable dans la zone de détails sous le graphique sous les onglets suivants (vues) :

- Vue Email pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

- Vue Email pour la zone de détails de la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

- Vue Email pour la zone de détails de la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Dans le menu volant détails de l’e-mail qui s’ouvre lorsque vous cliquez sur une valeur Objet dans l’une des entrées, le lien ID d’alerte est disponible dans la section Email détails du menu volant. La sélection du lien ID d’alerte ouvre la page Afficher les alertes sur https://security.microsoft.com/viewalertsv2 avec l’alerte sélectionnée et le menu volant de détails ouvert pour l’alerte.

Étiquettes dans threat Explorer

Dans Defender for Office 365 Plan 2, si vous utilisez des balises utilisateur pour marquer des comptes cibles à valeur élevée (par exemple, l’étiquette de compte prioritaire), vous pouvez utiliser ces balises comme filtres. Cette méthode montre les tentatives d’hameçonnage dirigées vers des comptes cibles à valeur élevée au cours d’une période spécifique. Pour plus d’informations sur les balises utilisateur, consultez Balises utilisateur.

Les étiquettes utilisateur sont disponibles aux emplacements suivants dans Threat Explorer :

- Affichage de tous les e-mails :

- Affichage des programmes malveillants :

- Vue hameçonnage :

- Affichage des clics d’URL :

Informations sur les menaces pour les messages électroniques

Les actions de pré-remise et de post-remise sur les messages électroniques sont regroupées dans un enregistrement unique, quels que soient les différents événements post-remise qui ont affecté le message. Par exemple :

- Vidage automatique de zéro heure (ZAP)

- Correction manuelle (action de l’administrateur).

- Livraison dynamique.

Le menu volant détails de l’e-mail à partir de l’onglet Email (vue) dans les affichages Tous les e-mails, Programmes malveillants ou Hameçonnage affiche les menaces associées et les technologies de détection correspondantes associées au message électronique. Un message peut comporter zéro, une ou plusieurs menaces.

Dans la section Détails de la remise , la propriété Technologie de détection affiche la technologie de détection qui a identifié la menace. La technologie de détection est également disponible sous la forme d’un tableau croisé dynamique de graphique ou d’une colonne dans le tableau des détails pour de nombreux affichages dans Détections Explorer de menaces et en temps réel.

La section URL affiche des informations sur les menaces spécifiques pour toutes les URL du message. Par exemple, Malware, Phish, **Spam ou None.

Conseil

L’analyse de verdict n’est pas nécessairement liée aux entités. Les filtres évaluent le contenu et d’autres détails d’un e-mail avant d’attribuer un verdict. Par exemple, un e-mail peut être classé comme hameçonnage ou courrier indésirable, mais aucune URL du message n’est marquée d’un verdict de hameçonnage ou de courrier indésirable.

Sélectionnez ![]() Ouvrir l’entité de messagerie en haut du menu volant pour afficher des détails exhaustifs sur le message électronique. Pour plus d’informations, consultez la page d’entité Email dans Microsoft Defender pour Office 365.

Ouvrir l’entité de messagerie en haut du menu volant pour afficher des détails exhaustifs sur le message électronique. Pour plus d’informations, consultez la page d’entité Email dans Microsoft Defender pour Office 365.

Fonctionnalités étendues dans Threat Explorer

Les sous-sections suivantes décrivent les filtres qui sont exclusifs aux Explorer de menaces.

Règles de flux de messagerie Exchange (règles de transport)

Pour rechercher les messages affectés par les règles de flux de messagerie Exchange (également appelées règles de transport), vous disposez des options suivantes dans les affichages Tous les e-mails, Programmes malveillants et Hameçonnages dans Explorer menaces (et non dans les détections en temps réel) :

- La règle de transport Exchange est une valeur sélectionnable pour les propriétés filtrables Source de substitution principale, Source de remplacement et Type de stratégie.

- La règle de transport Exchange est une propriété filtrable. Vous entrez une valeur de texte partielle pour le nom de la règle.

Pour plus d’informations, accédez aux liens suivants :

- Affichage de tous les e-mails dans threat Explorer

- Affichage des programmes malveillants dans la Explorer des menaces et détections en temps réel

- Vue Hameçonnage dans les détections de Explorer de menaces et en temps réel

L’onglet Email (affichage) pour la zone d’informations des affichages Tous les e-mails, programmes malveillants et hameçonnages dans Menace Explorer également une règle de transport Exchange comme colonne disponible qui n’est pas sélectionnée par défaut. Cette colonne affiche le nom de la règle de transport. Pour plus d’informations, accédez aux liens suivants :

- Email pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

- Email pour la zone de détails de la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

- vue Email pour la zone de détails de la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Conseil

Pour obtenir les autorisations requises pour rechercher des règles de flux de messagerie par nom dans Threat Explorer, consultez Autorisations et licences pour les détections de Explorer de menaces et en temps réel. Aucune autorisation spéciale n’est requise pour afficher les noms de règles dans les menus volants des détails de messagerie, les tables de détails et les résultats exportés.

Connecteurs entrants

Les connecteurs entrants spécifient des paramètres spécifiques pour les sources de courrier pour Microsoft 365. Pour plus d'informations, voir Configurer le flux de messagerie à l'aide de connecteurs dans Exchange Online.

Pour rechercher les messages qui ont été affectés par les connecteurs entrants, vous pouvez utiliser la propriété filtrable Connecteur pour rechercher des connecteurs par nom dans les affichages Tous les e-mails, Programmes malveillants et Hameçonnages dans threat Explorer (pas dans détections en temps réel). Vous entrez une valeur de texte partielle pour le nom du connecteur. Pour plus d’informations, accédez aux liens suivants :

- Affichage de tous les e-mails dans threat Explorer

- Affichage des programmes malveillants dans la Explorer des menaces et détections en temps réel

- Vue Hameçonnage dans les détections de Explorer de menaces et en temps réel

L’onglet Email (affichage) pour la zone d’informations des affichages Tous les e-mails, programmes malveillants et hameçonnages dans Threat Explorer également avoir Connecteur comme colonne disponible qui n’est pas sélectionnée par défaut. Cette colonne affiche le nom du connecteur. Pour plus d’informations, accédez aux liens suivants :

- Email pour la zone d’informations de l’affichage Tous les e-mails dans Menace Explorer

- Email pour la zone de détails de la vue Programmes malveillants dans Détections Explorer de menaces et en temps réel

- vue Email pour la zone de détails de la vue Hameçonnage dans Détections Explorer de menaces et en temps réel

Email scénarios de sécurité dans détections de Explorer de menaces et en temps réel

Pour des scénarios spécifiques, consultez les articles suivants :

- Email la sécurité avec le Explorer des menaces et les détections en temps réel dans Microsoft Defender pour Office 365

- Examiner les e-mails malveillants qui ont été remis dans Microsoft 365

Autres façons d’utiliser les détections Explorer de menaces et en temps réel

Outre les scénarios décrits dans cet article, vous disposez d’autres options dans les détections Explorer ou en temps réel. Si vous souhaitez en savoir plus, consultez les articles suivants :