En savoir plus sur la protection contre la perte de données

Les organisations ont des informations sensibles sous leur contrôle, telles que :

- données financières

- données propriétaires

- numéros de carte de crédit

- enregistrements d’intégrité

- numéros de sécurité sociale

Pour protéger ces données sensibles et réduire le risque de surpartage, ils ont besoin d’un moyen d’empêcher leurs utilisateurs de partager de manière inappropriée des données sensibles avec des personnes qui ne devraient pas les avoir. Cette pratique est appelée protection contre la perte de données (DLP).

Dans Microsoft Purview, vous implémentez la protection contre la perte de données en définissant et en appliquant des stratégies DLP. Avec une stratégie DLP, vous pouvez identifier, surveiller et protéger automatiquement les éléments sensibles dans :

- Services Microsoft 365 tels que Les comptes Teams, Exchange, SharePoint et OneDrive

- Applications Office telles que Word, Excel et PowerPoint

- Points de terminaison Windows 10, Windows 11 et macOS (trois dernières versions publiées)

- applications cloud non-Microsoft

- partages de fichiers locaux et SharePoint local

- Infrastructure et Power BI

DLP détecte les éléments sensibles à l’aide d’une analyse de contenu approfondie, et pas seulement par une simple analyse de texte. Le contenu est analysé :

- Pour les correspondances de données principales avec des mots clés

- Par l’évaluation des expressions régulières

- Par validation de fonction interne

- Par correspondances de données secondaires qui sont à proximité de la correspondance de données primaire

- DLP utilise également des algorithmes d’apprentissage automatique et d’autres méthodes pour détecter le contenu qui correspond à vos stratégies DLP

Conseil

Si vous n’êtes pas un client E5, utilisez la version d’évaluation de 90 jours des solutions Microsoft Purview pour découvrir comment les fonctionnalités supplémentaires de Purview peuvent aider votre organisation à gérer les besoins en matière de sécurité et de conformité des données. Commencez maintenant sur le hub d’essais du portail de conformité Microsoft Purview. En savoir plus sur les conditions d’inscription et d’essai.

Avant de commencer

Si vous débutez avec Microsoft Purview DLP, voici une liste des principaux articles dont vous aurez besoin lorsque vous implémenterez DLP :

- Unités administratives

- En savoir plus sur la protection contre la perte de données Microsoft Purview : l’article que vous lisez vous présente maintenant la discipline de protection contre la perte de données et l’implémentation par Microsoft de la protection contre la perte de données

- Planifier la protection contre la perte de données (DLP) : en suivant cet article, vous allez :

- Informations de référence sur la stratégie de protection contre la perte de données : cet article présente tous les composants d’une stratégie DLP et la façon dont chacun d’eux influence le comportement d’une stratégie

- Concevoir une stratégie DLP : cet article vous guide tout au long de la création d’une instruction d’intention de stratégie et de son mappage à une configuration de stratégie spécifique.

- Créer et déployer des stratégies de protection contre la perte de données : cet article présente certains scénarios d’intention de stratégie courants que vous mapperez aux options de configuration, puis vous guide dans la configuration de ces options.

- En savoir plus sur l’examen des alertes de protection contre la perte de données : cet article présente le cycle de vie des alertes depuis la création, jusqu’à la correction finale et au réglage de la stratégie. Il vous présente également les outils que vous utilisez pour examiner les alertes.

Licences et abonnements

Pour plus d’informations sur les abonnements qui prennent en charge la protection contre la perte de données, consultez les conseils microsoft 365 pour la sécurité & la conformité .

DLP fait partie de l’offre Microsoft Purview plus large

La protection contre la perte de données n’est qu’un des outils Microsoft Purview que vous utiliserez pour protéger vos éléments sensibles où qu’ils résident ou voyagent. Vous devez comprendre les autres outils de l’ensemble d’outils Microsoft Purview, comment ils s’interrent et fonctionnent mieux ensemble. Consultez Outils Microsoft Purview pour en savoir plus sur le processus de protection des informations.

Actions de protection des stratégies DLP

Les stratégies DLP permettent de surveiller les activités que les utilisateurs effectuent sur les éléments sensibles au repos, les éléments sensibles en transit ou les éléments sensibles en cours d’utilisation, puis d’effectuer des actions de protection. Par exemple, lorsqu’un utilisateur tente une action interdite, telle que la copie d’un élément sensible dans un emplacement non approuvé ou le partage d’informations médicales dans un e-mail, DLP peut :

- afficher un conseil de stratégie contextuelle à l’utilisateur qui l’avertit qu’il peut essayer de partager un élément sensible de manière inappropriée

- bloquer le partage et, via un conseil de stratégie, permettre à l’utilisateur de remplacer le bloc et de capturer la justification des utilisateurs

- bloquer le partage sans l’option de remplacement

- pour les données au repos, les éléments sensibles peuvent être verrouillés et déplacés vers un emplacement de quarantaine sécurisé

- pour la conversation Teams, les informations sensibles ne s’affichent pas

Toutes les activités supervisées par DLP sont enregistrées dans le journal d’audit Microsoft 365 par défaut et routées vers l’Explorateur d’activités.

Cycle de vie DLP

Une implémentation DLP suit généralement ces phases majeures.

- Planifier la DLP

- Préparer la protection contre la perte de données

- Déployer vos stratégies en production

Planifier la DLP

La surveillance et la protection DLP sont natives pour les applications que les utilisateurs utilisent quotidiennement. Cela permet de protéger les éléments sensibles de votre organisation contre les activités à risque, même si vos utilisateurs ne sont pas habitués à la réflexion et aux pratiques en matière de protection contre la perte de données. Si votre organisation et vos utilisateurs ne connaissent pas les pratiques de protection contre la perte de données, l’adoption de la protection contre la perte de données peut nécessiter une modification de vos processus métier, et il y aura un changement de culture pour vos utilisateurs. Toutefois, avec une planification, des tests et un réglage appropriés, vos stratégies DLP protègent vos éléments sensibles tout en minimisant les interruptions potentielles des processus métier.

Planification de la technologie pour DLP

Gardez à l’esprit que la technologie DLP peut surveiller et protéger vos données au repos, les données en cours d’utilisation et les données en mouvement sur les appareils des services Microsoft 365, Windows 10, Windows 11 et macOS (trois dernières versions publiées), les partages de fichiers locaux et SharePoint local. Il existe des implications de planification pour les différents emplacements, le type de données que vous souhaitez surveiller et protéger, ainsi que les actions à entreprendre lorsqu’une correspondance de stratégie se produit.

Planification des processus métier pour DLP

Les stratégies DLP peuvent empêcher les utilisateurs d’effectuer des activités interdites, telles que le partage inapproprié d’informations sensibles par e-mail. Lorsque vous planifiez vos stratégies DLP, vous devez identifier les processus métier qui touchent vos éléments sensibles. Les propriétaires de processus métier peuvent vous aider à identifier les comportements utilisateur appropriés qui doivent être autorisés et les comportements d’utilisateur inappropriés contre lesquels il faut se protéger. Vous devez planifier vos stratégies et les déployer en mode simulation et évaluer leur impact avant de les exécuter dans des modes plus restrictifs.

Planification de la culture organisationnelle pour DLP

Une implémentation DLP réussie dépend autant de la formation et de l’adaptation de vos utilisateurs aux pratiques de protection contre la perte de données que de stratégies bien planifiées et ajustées. Étant donné que vos utilisateurs sont fortement impliqués, veillez à planifier la formation pour eux aussi. Vous pouvez utiliser stratégiquement des conseils de stratégie pour sensibiliser vos utilisateurs avant de passer du mode de simulation à des modes plus restrictifs.

Préparer la protection contre la perte de données

Vous pouvez appliquer des stratégies DLP aux données au repos, aux données en cours d’utilisation et aux données en mouvement dans des emplacements tels que :

- E-mail Exchange Online

- Sites SharePoint

- Les comptes OneDrive

- conversation et messages de canal Teams

- Microsoft Defender for Cloud Apps (instances)

- Appareils Windows 10, Windows 11 et macOS (trois dernières versions publiées)

- Référentiels locaux

- Espaces de travail Fabric et Power BI

Chacun a des conditions préalables différentes. Les éléments sensibles dans certains emplacements, comme Exchange Online, peuvent être placés sous le parapluie DLP en configurant simplement une stratégie qui s’applique à eux. D’autres, comme les référentiels de fichiers locaux, nécessitent un déploiement du scanneur Microsoft Purview Information Protection. Vous devez préparer votre environnement, coder les stratégies de brouillons et les tester minutieusement avant d’activer des actions bloquantes.

Déployer vos stratégies en production

Concevoir vos stratégies

Commencez par définir vos objectifs de contrôle et comment ils s’appliquent à chaque charge de travail respective. Rédigez une politique qui reflète vos objectifs. N’hésitez pas à commencer avec une charge de travail à la fois, ou sur toutes les charges de travail : il n’y a pas encore d’impact. Pour plus d’informations, consultez Créer et déployer des stratégies de protection contre la perte de données.

Implémenter une stratégie en mode simulation

Évaluez l’impact des contrôles en les implémentant avec une stratégie DLP en mode simulation. Les actions définies dans une stratégie ne sont pas appliquées lorsque la stratégie est en mode simulation. Il est possible d’appliquer la stratégie à toutes les charges de travail en mode simulation, afin d’obtenir l’ensemble des résultats, mais vous pouvez commencer avec une seule charge de travail si nécessaire. Pour plus d’informations, consultez Déploiement de stratégie.

Surveiller les résultats et affiner la stratégie

En mode simulation, surveillez les résultats de la stratégie et ajustez-la afin qu’elle réponde à vos objectifs de contrôle tout en veillant à ce que vous n’ayez pas d’impact négatif ou involontaire sur la productivité et les workflows utilisateur valides. Voici quelques exemples de choses à ajuster :

- ajuster les emplacements et les personnes/lieux qui sont dans ou hors de l’étendue

- paramétrer les conditions utilisées pour déterminer si un élément et ce qui est fait avec lui correspondent à la stratégie

- définition(s) d’informations sensibles

- ajouter de nouveaux contrôles

- ajouter de nouvelles personnes

- ajouter de nouvelles applications restreintes

- ajouter de nouveaux sites restreints

Remarque

Arrêter le traitement d’autres règles ne fonctionne pas en mode simulation, même quand il est activé.

Activer le contrôle et paramétrer vos stratégies

Une fois que la stratégie répond à tous vos objectifs, activez-la. Continuez à surveiller les résultats de l’application de stratégie et réglez-les en fonction des besoins.

Remarque

En général, les stratégies prennent effet environ une heure après avoir été activées.

Vue d’ensemble de la configuration de la stratégie DLP

Vous disposez d’une certaine flexibilité dans la façon dont vous créez et configurez vos stratégies DLP. Vous pouvez commencer à partir d’un modèle prédéfini et créer une stratégie en quelques clics ou vous pouvez concevoir la vôtre à partir de zéro. Quel que soit votre choix, toutes les stratégies DLP nécessitent les mêmes informations de votre part.

Choisissez ce que vous souhaitez surveiller : la DLP est fournie avec de nombreux modèles de stratégie prédéfinis pour vous aider à commencer ou vous pouvez créer une stratégie personnalisée.

- Un modèle de stratégie prédéfini, tel que les données financières, les données médicales et de santé, les données de confidentialité pour différents pays et régions.

- Stratégie personnalisée qui utilise les types d’informations sensibles (SIT) disponibles, les étiquettes de rétention et les étiquettes de confidentialité disponibles.

Choisissez l’étendue administrative : DLP prend en charge l’attribution d’unités administratives aux stratégies. Les administrateurs affectés à une unité administrative peuvent uniquement créer et gérer des stratégies pour les utilisateurs, les groupes, les groupes de distribution et les comptes auxquels ils sont affectés. Par conséquent, les stratégies peuvent être appliquées à tous les utilisateurs et groupes par un administrateur non restreint, ou elles peuvent être étendues à des unités administratives. Pour plus d’informations spécifiques à la protection contre la perte de données, consultez Étendue de la stratégie. Pour plus d’informations sur les unités administratives dans Microsoft Purview Information Protection, consultez Unités administratives .

Choisir l’emplacement où vous souhaitez surveiller : vous choisissez un ou plusieurs emplacements que vous souhaitez que DLP surveille pour les informations sensibles. Vous pouvez surveiller :

emplacement Inclure/exclure par e-mail Exchange groupes de distribution sites SharePoint sites comptes OneDrive comptes ou groupes de distribution conversation et messages de canal Teams compte ou groupe de distribution Appareils Windows 10, Windows 11 et macOS (trois dernières versions publiées) utilisateurs ou groupe Microsoft Cloud App Security instance Référentiels locaux chemin d’accès au fichier de référentiel Infrastructure et Power BI Espaces Choisissez les conditions qui doivent être mises en correspondance pour qu’une stratégie soit appliquée à un élément : vous pouvez accepter des conditions préconfigurées ou vous pouvez définir des conditions personnalisées. En voici quelques exemples :

- item contient des types spécifiés d’informations sensibles qui sont utilisées dans un contexte donné. Par exemple, 95 numéros de sécurité sociale sont envoyés par e-mail au destinataire en dehors de votre organisation.

- l’élément a une étiquette de confidentialité spécifiée

- l’élément contenant des informations sensibles est partagé en interne ou en externe

Choisissez l’action à effectuer lorsque les conditions de stratégie sont remplies : les actions dépendent de l’emplacement où l’activité se produit. En voici quelques exemples :

- SharePoint/Exchange/OneDrive : empêcher les personnes extérieures à votre organisation d’accéder au contenu. Affichez un conseil à l’utilisateur et envoyez-lui une notification par e-mail indiquant qu’il effectue une action interdite par la stratégie DLP.

- Conversation et canal Teams : empêcher le partage d’informations sensibles dans la conversation ou le canal.

- Appareils Windows 10, Windows 11 et macOS (trois dernières versions publiées) : auditez ou limitez la copie d’un élément sensible sur un périphérique USB amovible.

- Applications Office : affiche une fenêtre contextuelle informant l’utilisateur qu’il se livre à un comportement à risque et bloque ou bloque, mais autorise la substitution.

- Partages de fichiers locaux : déplacez le fichier de l’emplacement où il est stocké vers un dossier de mise en quarantaine.

Remarque

Les conditions et les actions à effectuer sont définies dans un objet appelé règle.

Créer et déployer une stratégie DLP

Toutes les stratégies DLP sont créées et gérées dans le portail de conformité Microsoft Purview. Pour plus d’informations, consultez Créer et déployer des stratégies de protection contre la perte de données .

Après avoir créé une stratégie DLP dans le portail de conformité, elle est stockée dans un magasin de stratégies central, puis synchronisée avec les différentes sources de contenu, notamment :

- Exchange, et à partir de là vers Outlook sur le web et Outlook

- OneDrive

- Sites SharePoint

- Programmes de bureau Office (Excel, PowerPoint et Word)

- Canaux et messages de conversations Microsoft Teams

Une fois la stratégie synchronisée avec les emplacements appropriés, elle commence à évaluer le contenu et à appliquer des actions.

Affichage des résultats de l’application de stratégie

DLP signale une grande quantité d’informations à Microsoft Purview, de la surveillance aux correspondances de stratégie et aux actions, en passant par les activités des utilisateurs. Vous devez consommer et agir sur ces informations pour paramétrer vos stratégies et trier les actions effectuées sur les éléments sensibles. Les données de télémétrie sont d’abord entrées dans les journaux d’audit Microsoft 365 , sont traitées et accèdent à différents outils de création de rapports. Chaque outil de création de rapports a un objectif différent.

Volume élevé d’informations sensibles partagées ou enregistrées en externe

Microsoft 365 vous offre une visibilité sur les activités des utilisateurs à risque en dehors des stratégies DLP. La carte Volume élevé d’informations sensibles partagées ou enregistrées en externe sur la page d’accueil DLP affiche le nombre d’éléments sensibles dont disposent les utilisateurs :

- chargé vers les domaines suspects

- accessible avec une application suspecte

- copié sur un lecteur amovible

Microsoft 365 analyse les journaux d’audit à la recherche d’activités à risque et les exécute via un moteur de corrélation pour rechercher les activités qui se produisent à un volume élevé. Aucune stratégie DLP n’est requise.

Pour obtenir plus de détails sur les éléments que les utilisateurs copient ou déplacent en dehors de votre organisation (activités de sortie ou exfiltration), sélectionnez le lien En savoir plus sur la carte pour ouvrir un volet d’informations. Vous pouvez examiner les incidents pour la protection contre la perte de données Microsoft Purview (DLP) à partir du portail Microsoft Defender Incidents & alertes>Incidents. Consultez Examiner les incidents de perte de données avec Microsoft Defender XDR et Examiner les alertes dans Microsoft Defender XDR.

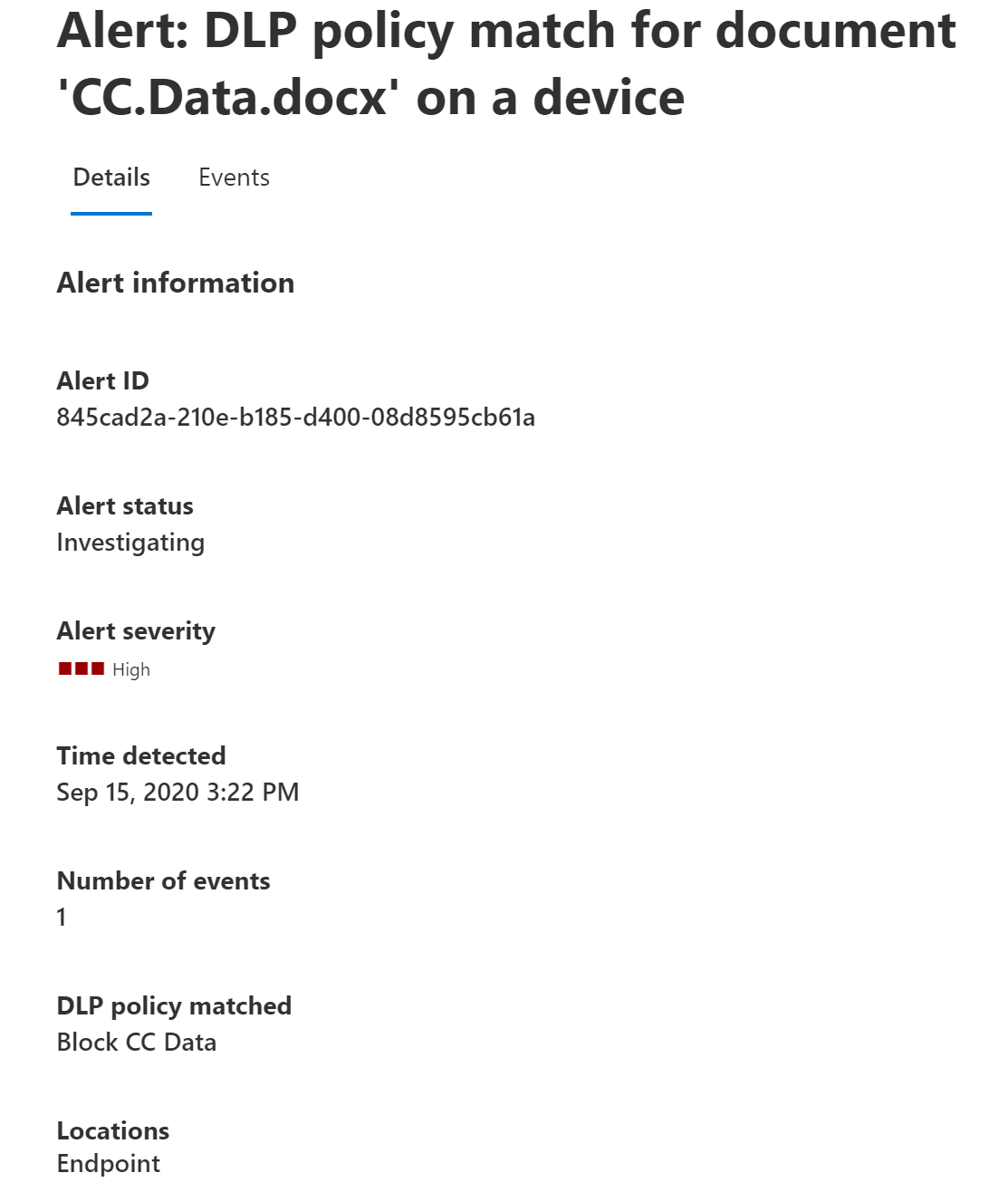

Alertes DLP

DLP génère une alerte lorsqu’un utilisateur effectue une action qui répond aux critères d’une stratégie DLP et que vous avez configuré des rapports d’incident pour générer des alertes. DLP publie l’alerte à des fins d’investigation dans le tableau de bord Alertes DLP. Utilisez le tableau de bord Alertes DLP pour afficher les alertes, les trier, définir l’état d’investigation et suivre la résolution. Les alertes sont également acheminées vers le portail Microsoft Defender , où vous pouvez effectuer toutes les tâches du tableau de bord des alertes, ainsi que d’autres tâches.

Conseil

Les alertes DLP sont disponibles dans le portail Microsoft Defender pendant six mois. Elles sont disponibles uniquement dans le tableau de bord des alertes DLP Microsoft Purview pendant 30 jours.

Remarque

Si vous êtes administrateur restreint d’unité administrative, vous verrez uniquement les alertes DLP pour votre unité administrative.

Voici un exemple d’alertes générées par des correspondances de stratégie et des activités à partir d’appareils Windows 10.

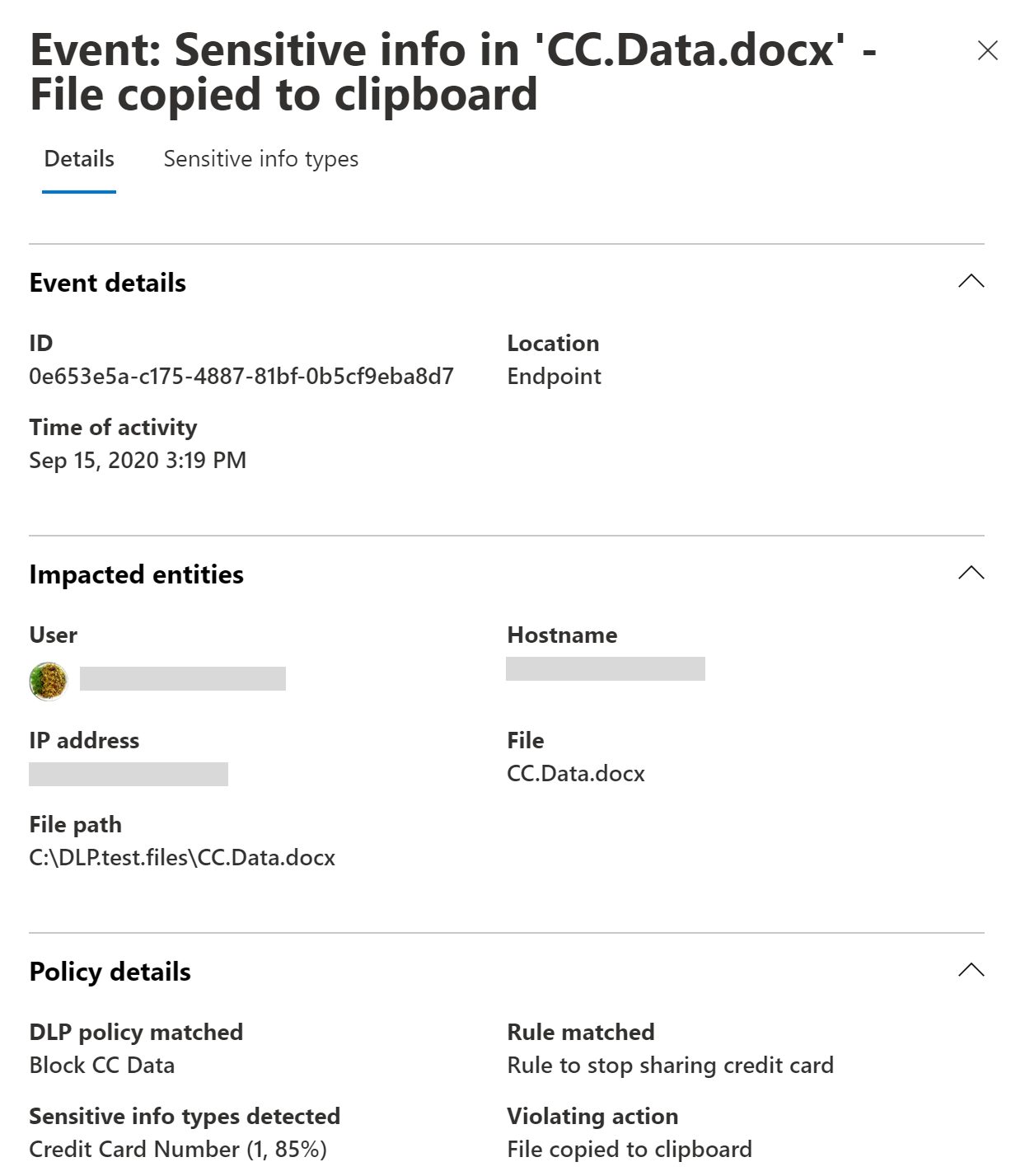

Vous pouvez également afficher les détails de l’événement associé avec des métadonnées enrichies dans le même tableau de bord.

Remarque

Les alertes sont générées différemment pour les e-mails que pour les éléments SharePoint ou OneDrive. Dans SharePoint et OneDrive, DLP analyse les éléments existants ainsi que les nouveaux et génère une alerte chaque fois qu’une correspondance est trouvée. Dans Exchange, les nouveaux messages électroniques sont analysés et une alerte est générée en cas de correspondance de stratégie. DLP n’analyse pas et ne correspond pas aux éléments d’e-mail existants qui sont stockés dans une boîte aux lettres ou une archive.

Pour plus d’informations sur les alertes, consultez :

- Alertes dans les stratégies DLP : décrit les alertes dans le contexte d’une stratégie DLP.

- Prise en main des alertes de protection contre la perte de données : couvre la liscensing, les autorisations et les prérequis nécessaires pour les alertes DLP et les détails de référence des alertes.

- Créer et déployer des stratégies de protection contre la perte de données : inclut des conseils sur la configuration des alertes dans le contexte de la création d’une stratégie DLP.

- En savoir plus sur l’examen des alertes de protection contre la perte de données : couvre les différentes méthodes d’examen des alertes DLP.

- Examiner les incidents de perte de données avec Microsoft Defender XDR : Comment examiner les alertes DLP dans le portail Microsoft Defender.

Explorateur d’activités DLP et rapports

L’onglet Explorateur d’activités de la page DLP comporte plusieurs filtres que vous pouvez utiliser pour afficher les événements DLP. Utilisez cet outil pour passer en revue l’activité liée au contenu qui contient des informations sensibles ou qui a des étiquettes appliquées, telles que les étiquettes qui ont été modifiées, les fichiers ont été modifiés et correspondent à une règle.

Vous pouvez afficher les 30 derniers jours d’informations DLP dans l’Explorateur d’activités à l’aide de ces filtres préconfigurés :

- Activités DLP de point de terminaison

- Fichiers contenant des types d’informations sensibles

- Activités de sortie

- Stratégies DLP qui ont détecté des activités

- Règles de stratégie DLP qui ont détecté des activités

| Pour afficher ces informations | Sélectionner cette activité |

|---|---|

| Remplacements par l’utilisateur | Annulation de la règle DLP |

| Éléments qui correspondent à une règle DLP | Règle DLP correspondante |

Vous pouvez également accéder au rapport DLP à l’aide de ces applets de commande dans powerShell Sécurité & Conformité.

Utilisez ces applets de commande :

Toutefois, les rapports DLP doivent extraire des données de Microsoft 365, y compris Exchange. Pour cette raison, les applets de commande suivantes pour les rapports DLP sont disponibles dans Exchange PowerShell. Pour utiliser les applets de commande pour ces rapports DLP, procédez comme suit :

Utilisez ces applets de commande :

Résumé contextuel

Vous pouvez voir le texte qui entoure le contenu correspondant, comme un numéro de carte de crédit dans un événement DLPRuleMatch dans l’Explorateur d’activités.

Les événements DLPRuleMatch sont associés à des activités de sortie utilisateur telles que « CopyToClipboard » ou « CloudEgress ». Ils doivent être juste à côté (ou du moins très proches) les uns des autres dans l’Explorateur d’activités. Vous voudrez examiner les deux, car l’activité utilisateur contient des détails sur la stratégie correspondante et l’événement DLPRuleMatch contient les détails sur le texte qui entoure le contenu correspondant.

Pour le point de terminaison, vérifiez que vous avez appliqué KB5016688 pour les appareils Windows 10 et KB5016691 pour les appareils Windows 11 ou version ultérieure.

Pour plus d’informations, consultez Prise en main de l’Explorateur d’activités.

Pour en savoir plus sur microsoft Purview DLP, consultez :

- Découvrir la protection contre la perte de données de point de terminaison

- En savoir plus sur la stratégie de protection par défaut contre la perte de données dans Microsoft Teams (préversion)

- En savoir plus sur le scanner local de prévention des pertes de données

- En savoir plus sur l’extension de la conformité Microsoft.

- Prise en main du tableau de bord Alertes de protection contre la perte de données

Pour savoir comment utiliser la protection contre la perte de données pour se conformer aux réglementations en matière de confidentialité des données, consultez Déployer la protection des informations pour les réglementations en matière de confidentialité des données avec Microsoft Purview (aka.ms/m365dataprivacy).