Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Remarque

Cet article décrit les alertes de sécurité dans Microsoft Defender XDR. Toutefois, vous pouvez utiliser des stratégies d’alerte pour envoyer des Notifications par e-mail à vous-même ou à d’autres administrateurs lorsque les utilisateurs effectuent des activités spécifiques dans Microsoft 365. Pour plus d’informations, consultez Stratégies d’alerte dans le portail Microsoft Defender.

Les alertes sont des signaux qui résultent de diverses activités de détection des menaces. Ces signaux sont produits par les nombreux services de sécurité qui résident dans le portail Microsoft Defender et ils indiquent l’occurrence d’événements malveillants ou suspects dans votre environnement.

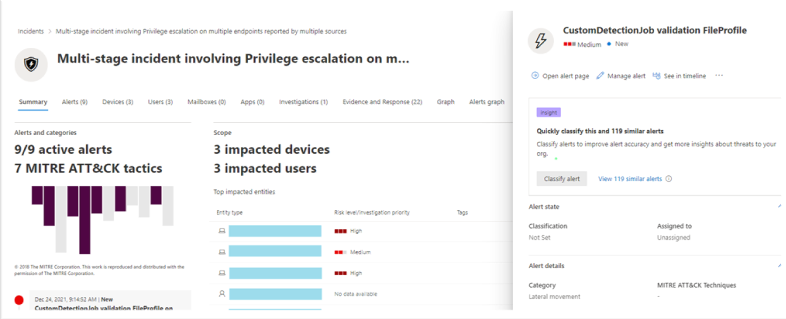

Ces événements suspects font généralement partie d’une histoire d’attaque plus large. Dans le portail Microsoft Defender, les alertes représentent des éléments de preuve individuels que Defender XDR corrèlent pour former des incidents. Les incidents racontent toute l’histoire de l’attaque ; Toutefois, l’analyse des alertes peut être utile quand une analyse plus approfondie est nécessaire.

La file d’attente Alertes affiche l’ensemble actuel d’alertes. Vous pouvez afficher l’intégralité de la file d’attente des alertes à partir des incidents & alertes > Alertes lors du lancement rapide du portail Microsoft Defender. Vous pouvez également voir les alertes pour chaque incident dans la file d’attente des incidents et sur la page de chaque incident individuel, sous l’onglet Alertes .

Alertes de différentes solutions de sécurité Microsoft telles que Microsoft Defender pour point de terminaison, Defender for Office 365, Microsoft Sentinel, Defender pour le cloud, Defender pour Identity, Defender for Cloud Apps, Defender XDR, Gouvernance des applications, Protection Microsoft Entra ID et Protection contre la perte de données Microsoft s’affichent ici.

Par défaut, la file d’attente des alertes dans le portail Microsoft Defender affiche les alertes nouvelles et en cours des sept derniers jours. L’alerte la plus récente se trouve en haut de la liste pour vous permettre de la voir en premier. Vous trouverez également le nombre total d’alertes dans la file d’attente indiquée à côté de la barre de recherche. Le nombre total d’alertes varie en fonction des filtres utilisés dans la file d’attente.

Dans la file d’attente des alertes par défaut, vous pouvez sélectionner Filtrer pour afficher tous les filtres disponibles à partir desquels vous pouvez spécifier un sous-ensemble des alertes. Voici un exemple.

Vous pouvez filtrer les alertes en fonction des critères suivants :

- Severity

- Statut

- Catégories

- Sources de service/détection

- Tags

- Règle de stratégie/de stratégie

- type d’alerte

- Nom du produit

- Entités (ressources impactées)

- État d’analyse automatisée

- Espace de travail

- Flux de données (charge de travail ou emplacement)

Remarque

Microsoft Defender XDR clients peuvent désormais filtrer les incidents avec des alertes lorsqu’un appareil compromis communique avec des appareils de technologie opérationnelle (OT) connectés au réseau d’entreprise via l’intégration de la découverte d’appareils de Microsoft Defender pour IoT et Microsoft Defender pour point de terminaison. Pour filtrer ces incidents, sélectionnez N’importe lequel dans les sources de service/détection, puis sélectionnez Microsoft Defender pour IoT dans le nom du produit ou consultez Examiner les incidents et les alertes dans Microsoft Defender pour IoT dans le portail Defender. Vous pouvez également utiliser des groupes d’appareils pour filtrer les alertes spécifiques au site. Pour plus d’informations sur les prérequis de Defender pour IoT, consultez Prise en main de la supervision IoT d’entreprise dans Microsoft Defender XDR.

Une alerte peut avoir des étiquettes système et/ou des balises personnalisées avec des arrière-plans de couleur. Les étiquettes personnalisées utilisent l’arrière-plan blanc, tandis que les balises système utilisent généralement des couleurs d’arrière-plan rouge ou noir. Les étiquettes système identifient les éléments suivants dans un incident :

- Un type d’attaque, comme le ransomware ou l’hameçonnage d’informations d’identification

- Actions automatiques, telles que l’investigation et la réponse automatiques et l’interruption automatique des attaques

- Les experts Defender gèrent un incident

- Ressources critiques impliquées dans l’incident

Conseil

Les Sécurité - Gestion de l’exposition de Microsoft, basées sur des classifications prédéfinies, étiquettent automatiquement les appareils, les identités et les ressources cloud en tant que ressources critiques. Cette fonctionnalité prête à l’emploi garantit la protection des ressources les plus précieuses et les plus importantes d’un organization. Il aide également les équipes des opérations de sécurité à hiérarchiser l’investigation et la correction. En savoir plus sur la gestion des ressources critiques.

Importante

Certaines informations contenues dans cet article concernent un produit pré-publié, qui peut être considérablement modifié avant sa commercialisation. Microsoft n’offre aucune garantie expresse ou implicite en ce qui concerne les informations fournies ici.

Vous pouvez rechercher des alertes à l’aide d’une plage de dates et d’heures personnalisée ou en utilisant la barre de recherche pour rechercher des alertes spécifiques. Pour rechercher des alertes dans une plage de dates ou d’heure spécifique, sélectionnez Plage personnalisée dans le sélecteur de dates, puis spécifiez les dates et heures de début et de fin.

Pour rechercher des alertes spécifiques, entrez le terme de recherche dans la barre de recherche. Vous pouvez rechercher des alertes en fonction du titre ou de l’ID d’alerte.

Rôles requis pour les alertes Defender for Office 365

Vous devez disposer de l’un des rôles suivants pour accéder aux alertes Microsoft Defender pour Office 365 :

Pour Microsoft Entra rôles globaux :

- Administrateur général

- Administrateur de sécurité

- Opérateur de sécurité

- Lecteur général

- Lecteur de sécurité

Office 365 groupes de rôles sécurité & conformité

- Administrateur de conformité

- Gestion de l’organisation

Remarque

Microsoft recommande d’utiliser des rôles avec moins d’autorisations pour une meilleure sécurité. Le rôle Administrateur général, qui dispose de nombreuses autorisations, doit être utilisé uniquement en cas d’urgence lorsqu’aucun autre rôle n’est approprié.

Analyser une alerte

Pour afficher la page d’alerte principale, sélectionnez le nom de l’alerte. Voici un exemple.

Vous pouvez également sélectionner l’action Ouvrir la page d’alerte main dans le volet Gérer l’alerte.

Une page d’alerte est composée des sections suivantes :

- Récit d’alerte, qui est la chaîne d’événements et d’alertes liées à cette alerte dans l’ordre chronologique

- Détails du résumé

Dans une page d’alerte, vous pouvez sélectionner les points de suspension (...) en regard de n’importe quelle entité pour voir les actions disponibles, telles que la liaison de l’alerte à un autre incident. La liste des actions disponibles dépend du type d’alerte.

Sources d’alerte

Microsoft Defender XDR alertes proviennent de solutions telles que Microsoft Defender pour point de terminaison, Defender for Office 365, Defender pour Identity, Defender for Cloud Apps, l’application module complémentaire de gouvernance pour les Microsoft Defender for Cloud Apps, les Protection Microsoft Entra ID et la protection contre la perte de données Microsoft. Vous remarquerez peut-être des alertes avec des caractères ajoutés dans l’alerte. Le tableau suivant fournit des conseils pour vous aider à comprendre le mappage des sources d’alerte en fonction du caractère ajouté à l’alerte.

Remarque

- Les GUID ajoutés sont spécifiques uniquement aux expériences unifiées telles que la file d’attente des alertes unifiées, la page des alertes unifiées, l’investigation unifiée et l’incident unifié.

- Le caractère ajouté ne modifie pas le GUID de l’alerte. La seule modification apportée au GUID est le composant ajouté.

| Source d’alerte | ID d’alerte avec des caractères ajoutés |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} pour les alertes de ThreatExpertsea{GUID} pour les alertes provenant de détections personnalisées |

| Microsoft Defender pour Office 365 | fa{GUID} Exemple : fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender pour point de terminaison | da{GUID} ed{GUID} pour les alertes provenant de détections personnalisées |

| Microsoft Defender pour l’identité | aa{GUID} ri{GUID} pour les alertes du moteur de détection XDRExemple : aa123a456b-c789-1d2e-12f1g33h445h6i, ri001122334455667788_-0123456789 |

| Microsoft Defender for Cloud Apps | ca{GUID} ma{GUID} pour les alertes des détections et stratégies de gouvernance des applicationsrm{GUID} pour les alertes du moteur de détection XDRExemple : ca123a456b-c789-1d2e-12f1g33h445h6i |

| Protection Microsoft Entra ID | ad{GUID} |

| Gouvernance des applications | ma{GUID} |

| Protection contre la perte de données Microsoft | dl{GUID} |

| Microsoft Defender pour le cloud | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

| Microsoft Purview : gestion des risques internes | ir{GUID} |

Remarque

Si vous disposez d’un accès provisionné à Gestion des risques internes Microsoft Purview, vous pouvez afficher et gérer les alertes de gestion des risques internes et rechercher les événements de gestion des risques internes dans le portail Microsoft Defender. Pour plus d’informations, consultez Examiner les menaces à risque internes dans le portail Microsoft Defender.

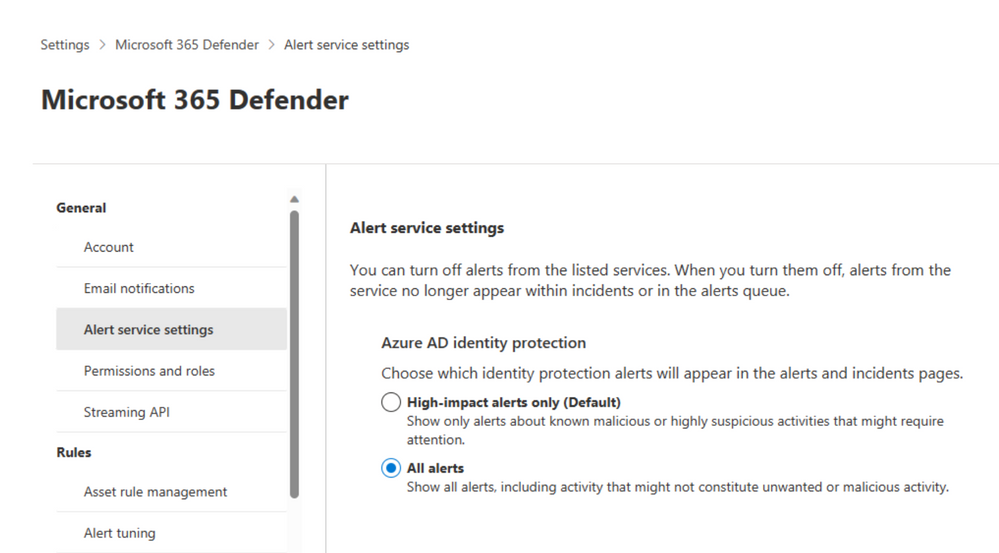

Configurer Microsoft Entra service d’alerte IP

Accédez au portail Microsoft Defender (security.microsoft.com), sélectionnez Paramètres>Microsoft Defender XDR.

Dans la liste, sélectionnez Paramètres du service d’alerte, puis configurez votre Protection Microsoft Entra ID service d’alerte.

Par défaut, seules les alertes les plus pertinentes pour le centre d’opérations de sécurité sont activées. Si vous souhaitez obtenir toutes les détections de risques Microsoft Entra IP, vous pouvez les modifier dans la section Paramètres du service d’alerte.

Vous pouvez également accéder aux paramètres du service d’alerte directement à partir de la page Incidents du portail Microsoft Defender.

Importante

Certaines informations ont trait à un produit préalablement publié, qui peut être modifié de manière significative avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Analyser les ressources affectées

La section Actions effectuées contient une liste des ressources concernées, telles que les boîtes aux lettres, les appareils et les utilisateurs affectés par cette alerte.

Vous pouvez également sélectionner Afficher dans le centre de notifications pour afficher l’onglet Historique du centre de notifications dans le portail Microsoft Defender.

Tracer le rôle d’une alerte dans l’histoire de l’alerte

Le scénario d’alerte affiche toutes les ressources ou entités associées à l’alerte dans une arborescence de processus. L’alerte dans le titre est celle qui se concentre lorsque vous accédez pour la première fois à la page de l’alerte sélectionnée. Les ressources de l’article d’alerte sont extensibles et cliquables. Ils fournissent des informations supplémentaires et accélèrent votre réponse en vous permettant de prendre des mesures directement dans le contexte de la page d’alerte.

Remarque

La section du récit d’alerte peut contenir plusieurs alertes, avec des alertes supplémentaires liées à la même arborescence d’exécution qui apparaissent avant ou après l’alerte que vous avez sélectionnée.

Afficher plus d’informations sur les alertes sur la page de détails

La page de détails affiche les détails de l’alerte sélectionnée, avec les détails et les actions associées. Si vous sélectionnez l’une des ressources ou entités affectées dans l’article d’alerte, la page de détails change pour fournir des informations contextuelles et des actions pour l’objet sélectionné.

Une fois que vous avez sélectionné une entité d’intérêt, la page de détails change pour afficher des informations sur le type d’entité sélectionné, des informations historiques lorsqu’elles sont disponibles et des options permettant d’agir sur cette entité directement à partir de la page d’alerte.

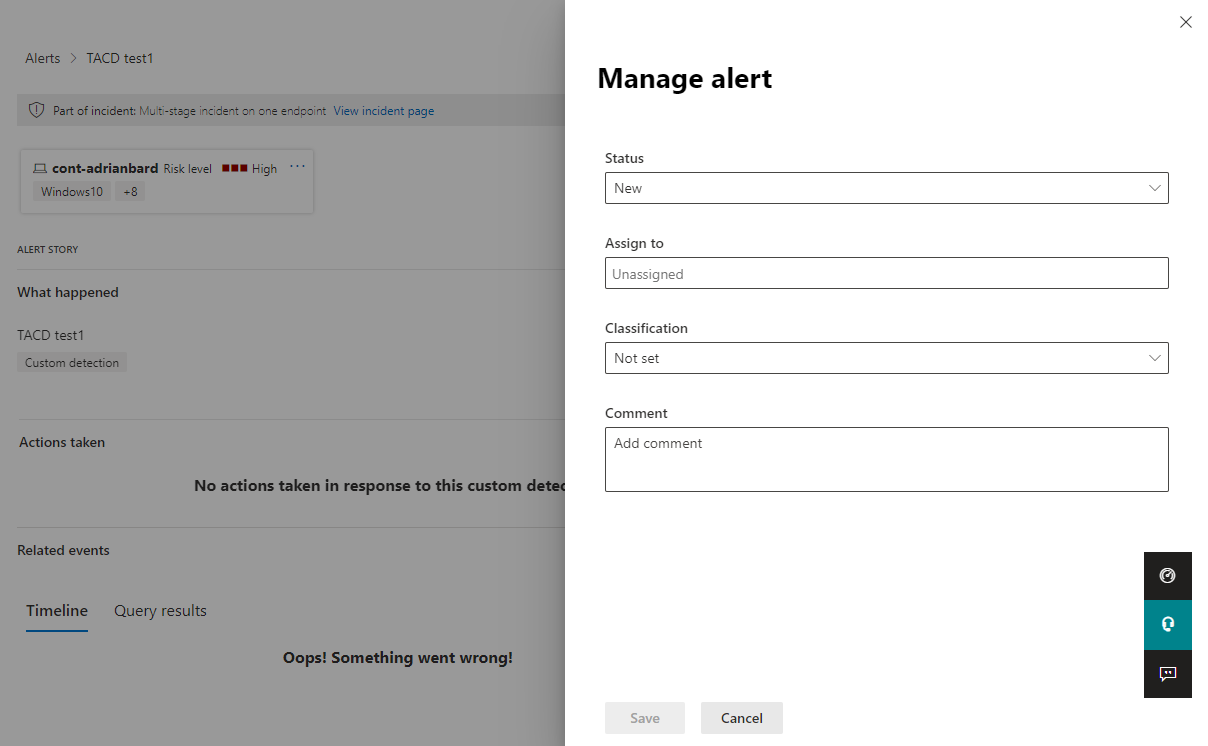

Gérer des alertes

Pour gérer une alerte, sélectionnez Gérer les d’alerte dans la section Résumé des détails de la page d’alerte. Pour une seule alerte, voici un exemple du volet Gérer l’alerte .

Le volet Gérer l’alerte vous permet d’afficher ou de spécifier :

- État de l’alerte (Nouveau, Résolu, En cours).

- Compte d’utilisateur auquel l’alerte a été attribuée.

- Classification de l’alerte :

- Non défini (par défaut).

- Vrai positif avec un type de menace. Utilisez cette classification pour les alertes qui indiquent avec précision une menace réelle. Si vous spécifiez ce type de menace, votre équipe de sécurité voit les modèles de menace et agit pour défendre vos organization contre eux.

- Activité d’information attendue avec un type d’activité. Utilisez cette option pour les alertes qui sont techniquement précises, mais qui représentent un comportement normal ou une activité de menace simulée. Vous souhaitez généralement ignorer ces alertes, mais vous vous attendez à ce qu’elles soient similaires à l’avenir, lorsque les activités sont déclenchées par des attaquants ou des programmes malveillants réels. Utilisez les options de cette catégorie pour classifier les alertes pour les tests de sécurité, l’activité de l’équipe rouge et le comportement inhabituel attendu des applications et des utilisateurs approuvés.

- Faux positif pour les types d’alertes qui ont été créés même en l’absence d’activité malveillante ou pour une fausse alarme. Utilisez les options de cette catégorie pour classifier les alertes qui sont identifiées par erreur comme des événements ou activités normaux comme malveillantes ou suspectes. Contrairement aux alertes pour « Information, activité attendue », qui peut également être utile pour intercepter des menaces réelles, vous ne souhaitez généralement pas voir ces alertes à nouveau. La classification des alertes comme faux positifs aide Microsoft Defender XDR à améliorer la qualité de leur détection.

- Commentaire sur l’alerte.

Remarque

En août 2022, les valeurs de détermination des alertes précédemment prises en charge (

AptetSecurityPersonnel) étaient déconseillées et ne sont plus disponibles via l’API.Une façon de gérer les alertes via l’utilisation d’étiquettes. La fonctionnalité d’étiquetage pour Microsoft Defender pour Office 365 est actuellement en préversion et est déployée de manière incrémentielle.

Actuellement, les noms de balise modifiés sont appliqués uniquement aux alertes créées après la mise à jour. Les alertes générées avant la modification ne reflètent pas le nom de la balise mise à jour.

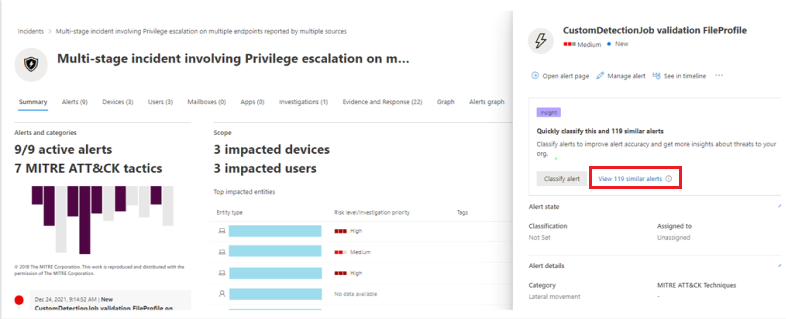

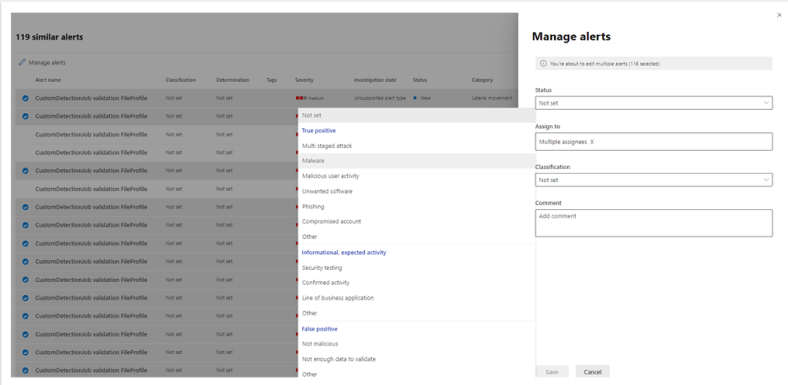

Pour gérer un ensemble d’alertes similaires à une alerte spécifique, sélectionnez Afficher les alertes similaires dans la zone INSIGHT de la section résumé des détails de la page d’alerte.

Dans le volet Gérer les alertes , vous pouvez classer toutes les alertes associées en même temps. Voici un exemple.

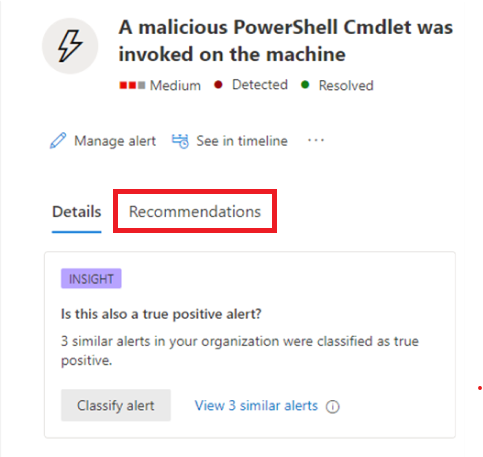

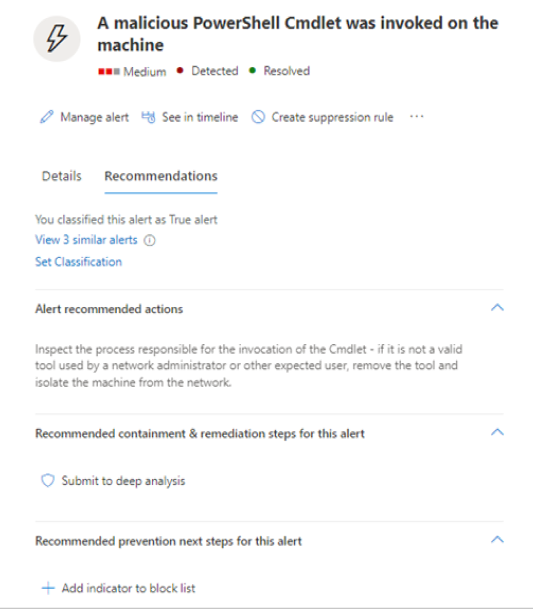

Si des alertes similaires ont déjà été classées dans le passé, vous pouvez gagner du temps en utilisant Microsoft Defender XDR recommandations pour découvrir comment les autres alertes ont été résolues. Dans la section Détails du résumé, sélectionnez Recommandations.

L’onglet recommandations fournit des actions et des conseils pour l’examen, la correction et la prévention. Voici un exemple.

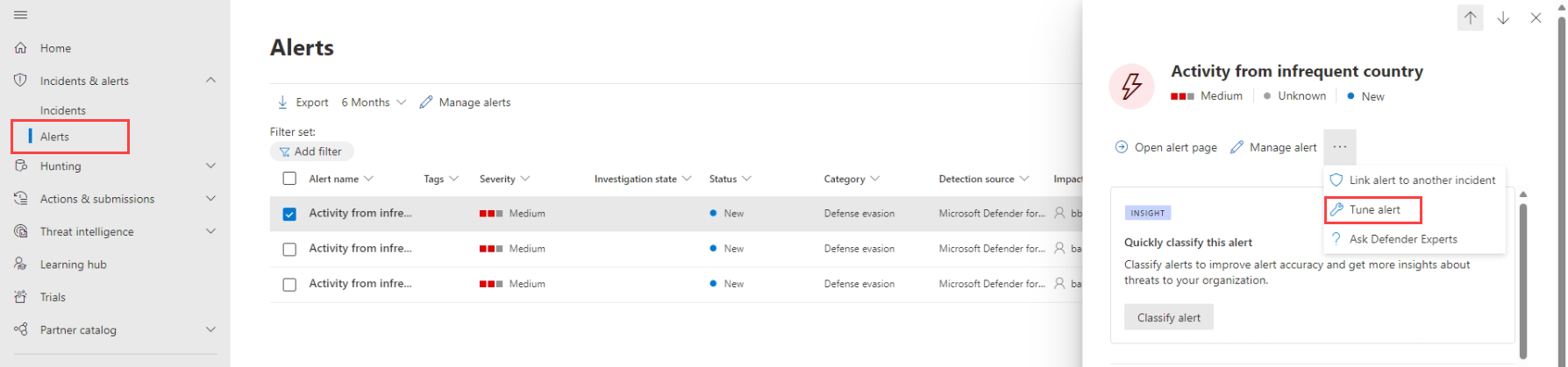

Paramétrer une alerte

En tant qu’analyste soc (Security Operations Center), l’un des principaux problèmes consiste à trier le nombre d’alertes déclenchées quotidiennement. Le temps d’un analyste est précieux, car il souhaite se concentrer uniquement sur les alertes de gravité élevée et de priorité élevée. Pendant ce temps, les analystes sont également tenus de trier et de résoudre les alertes de priorité inférieure, qui ont tendance à être un processus manuel.

Le réglage des alertes, précédemment appelé suppression des alertes, permet de régler et de gérer les alertes à l’avance. Cela simplifie la file d’attente des alertes et permet d’économiser le temps de triage en masquant ou en résolvant automatiquement les alertes, chaque fois qu’un certain comportement organisationnel attendu se produit et que les conditions de règle sont remplies.

Les règles de réglage des alertes prennent en charge des conditions basées sur des types de preuves tels que des fichiers, des processus, des tâches planifiées et d’autres types de preuves qui déclenchent des alertes. Après avoir créé une règle de paramétrage d’alerte, appliquez-la à l’alerte sélectionnée ou à tout type d’alerte qui remplit les conditions définies pour paramétrer l’alerte.

Le réglage des alertes en disponibilité générale capture les alertes uniquement à partir de Defender pour point de terminaison. Toutefois, en préversion, le réglage des alertes est également étendu à d’autres services Microsoft Defender XDR, notamment Defender for Office 365, Defender pour Identity, Defender for Cloud Apps Protection Microsoft Entra ID ( Microsoft Entra IP), et d’autres si elles sont disponibles sur votre plateforme et votre plan.

Attention

Nous vous recommandons d’utiliser le réglage des alertes avec précaution, pour les scénarios où des applications métier internes connues ou des tests de sécurité déclenchent une activité attendue et que vous ne souhaitez pas voir les alertes.

Créer des conditions de règle pour paramétrer les alertes

Créez des règles de réglage des alertes à partir de la zone Paramètres Microsoft Defender XDR ou à partir d’une page de détails d’alerte. Sélectionnez l’un des onglets suivants pour continuer.

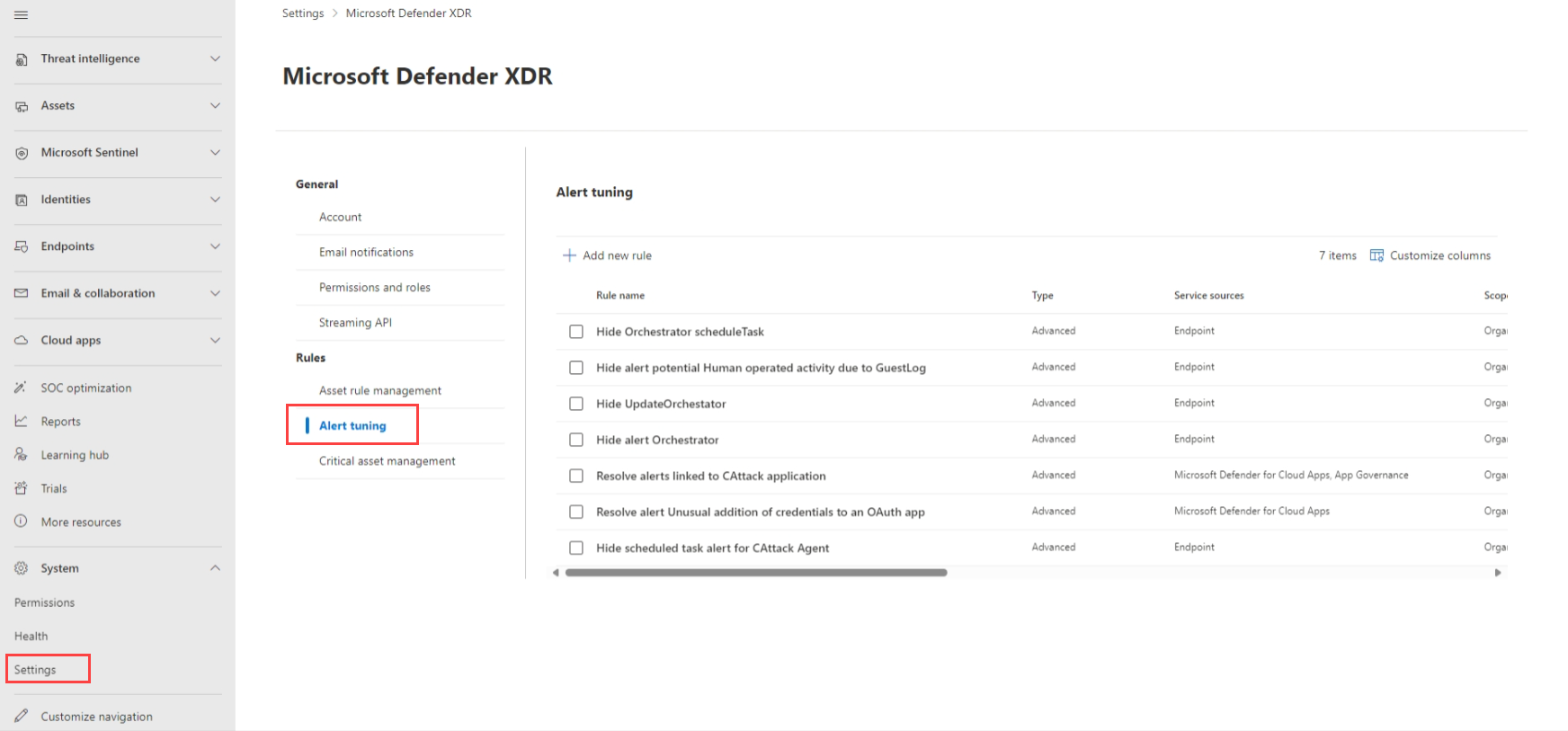

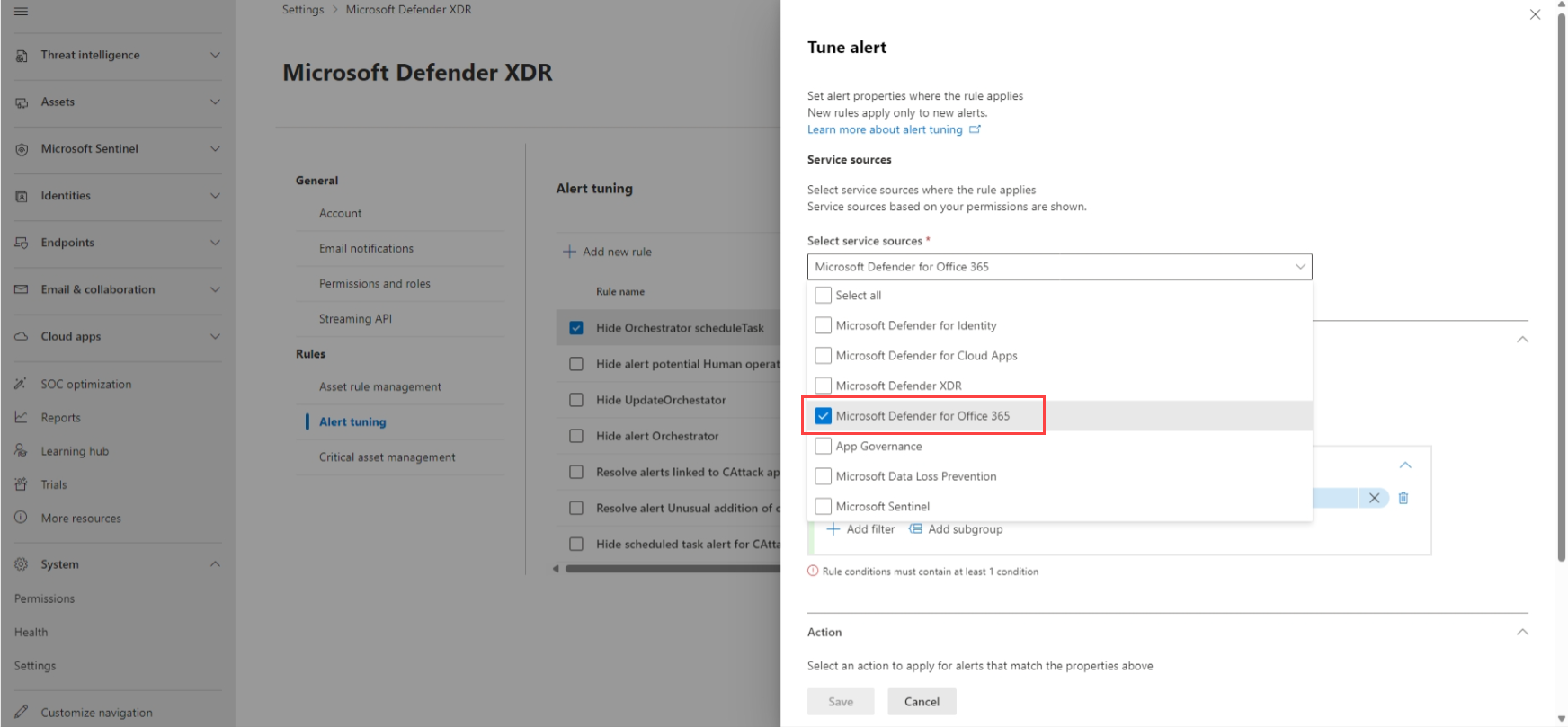

Dans le portail Microsoft Defender, sélectionnez Paramètres > Microsoft Defender XDR > Paramétrage des alertes.

Sélectionnez Ajouter une nouvelle règle pour paramétrer une nouvelle alerte, ou sélectionnez une ligne de règle existante pour apporter des modifications. La sélection du titre de la règle ouvre une page de détails de règle, dans laquelle vous pouvez afficher une liste d’alertes associées, modifier des conditions ou activer et désactiver la règle.

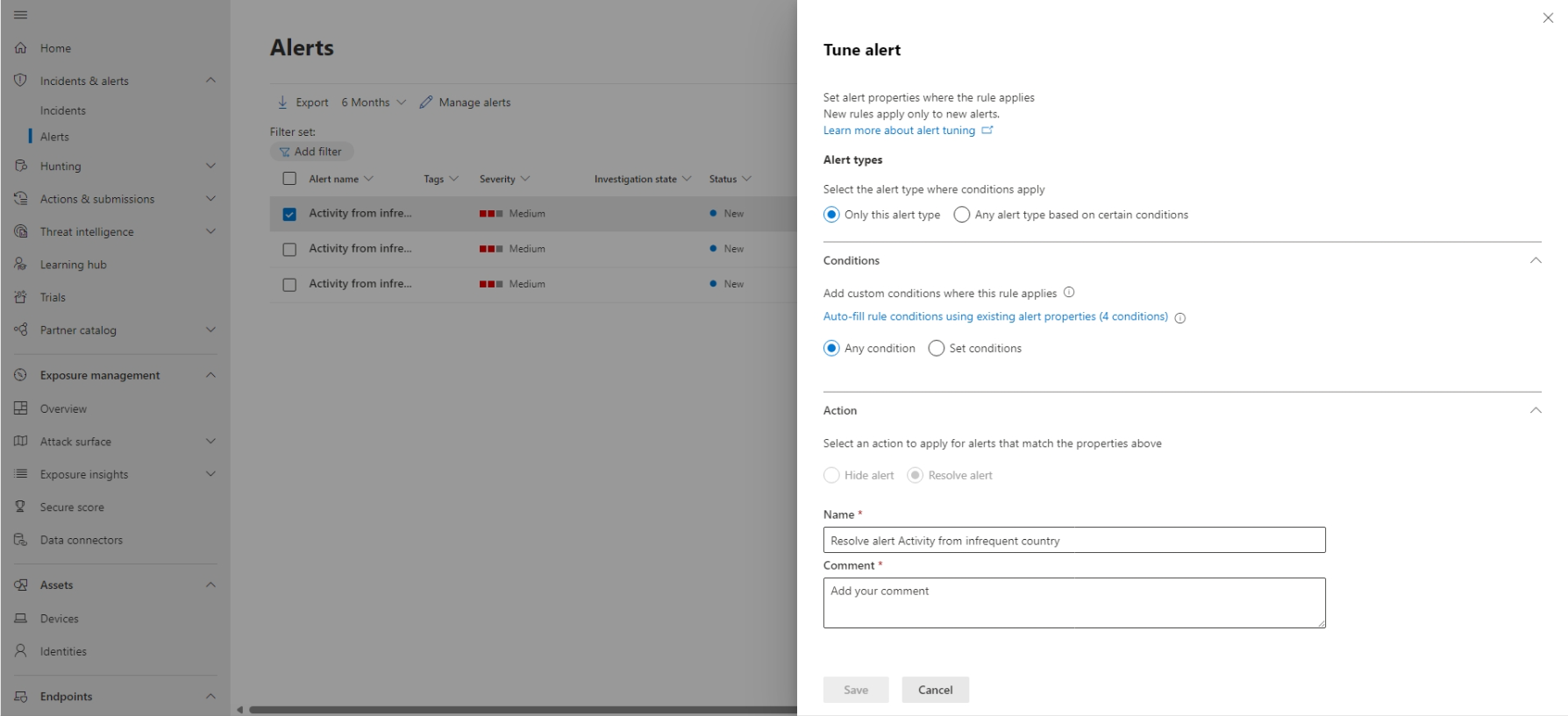

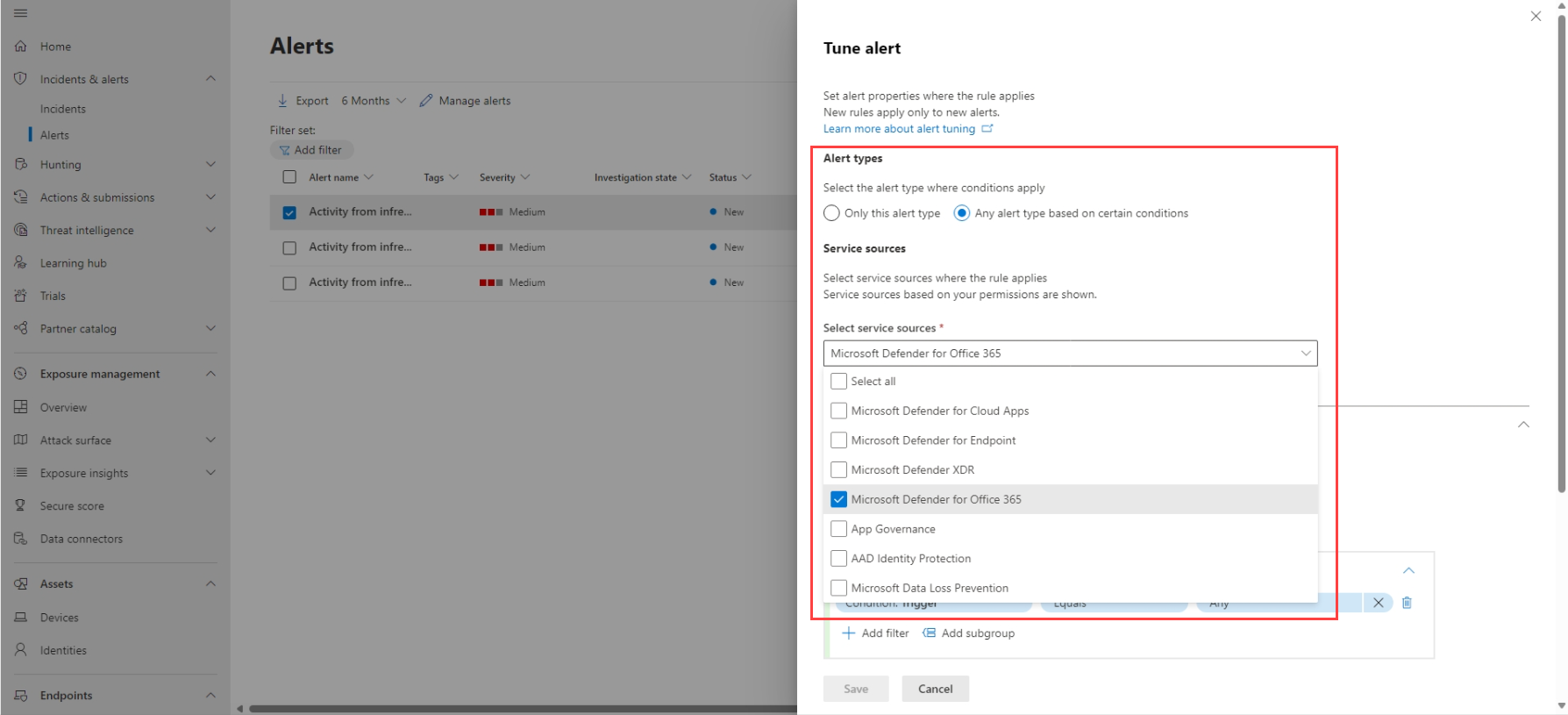

Dans le volet Paramétrer l’alerte , sous Sélectionner des sources de service, sélectionnez les sources de service auxquelles vous souhaitez appliquer la règle. Seuls les services pour lesquels vous disposez d’autorisations sont affichés dans la liste. Par exemple :

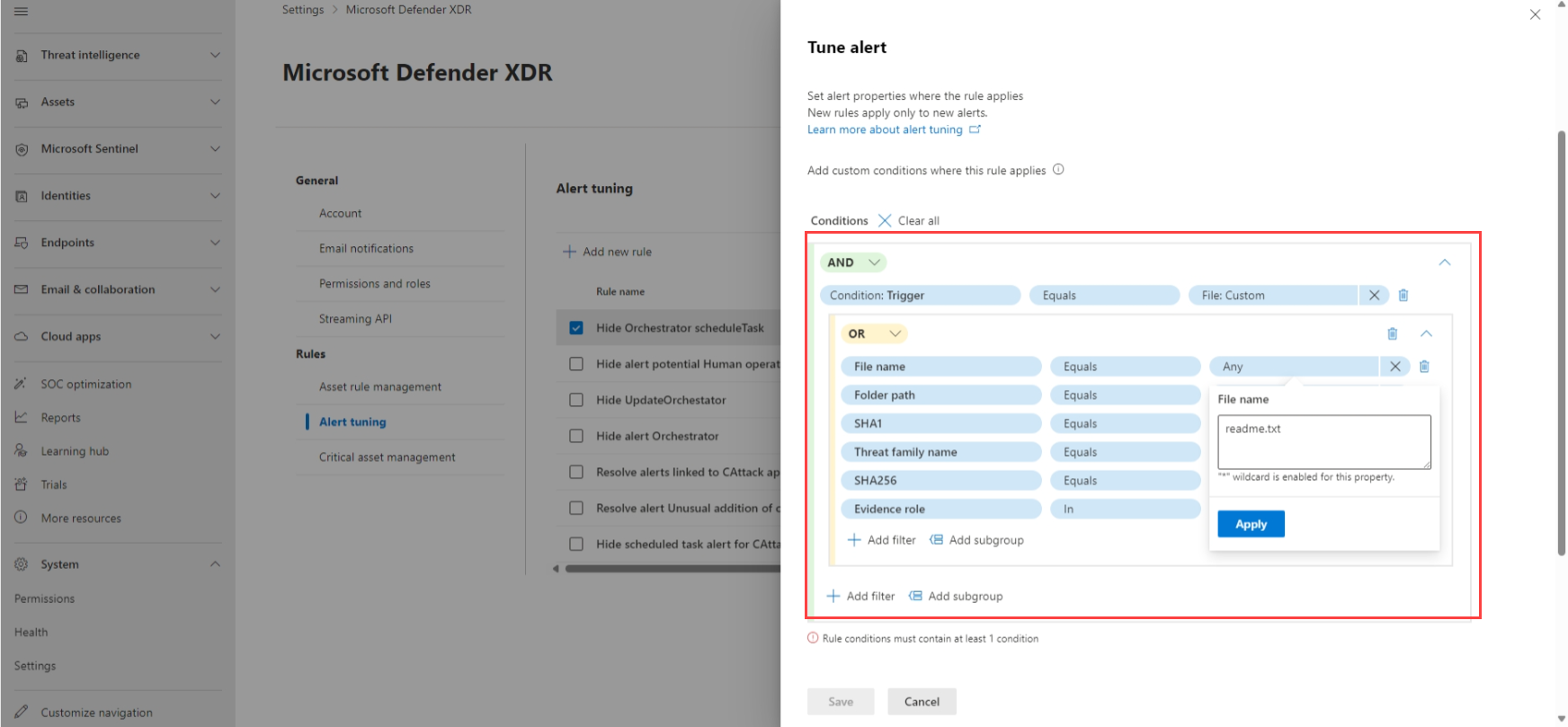

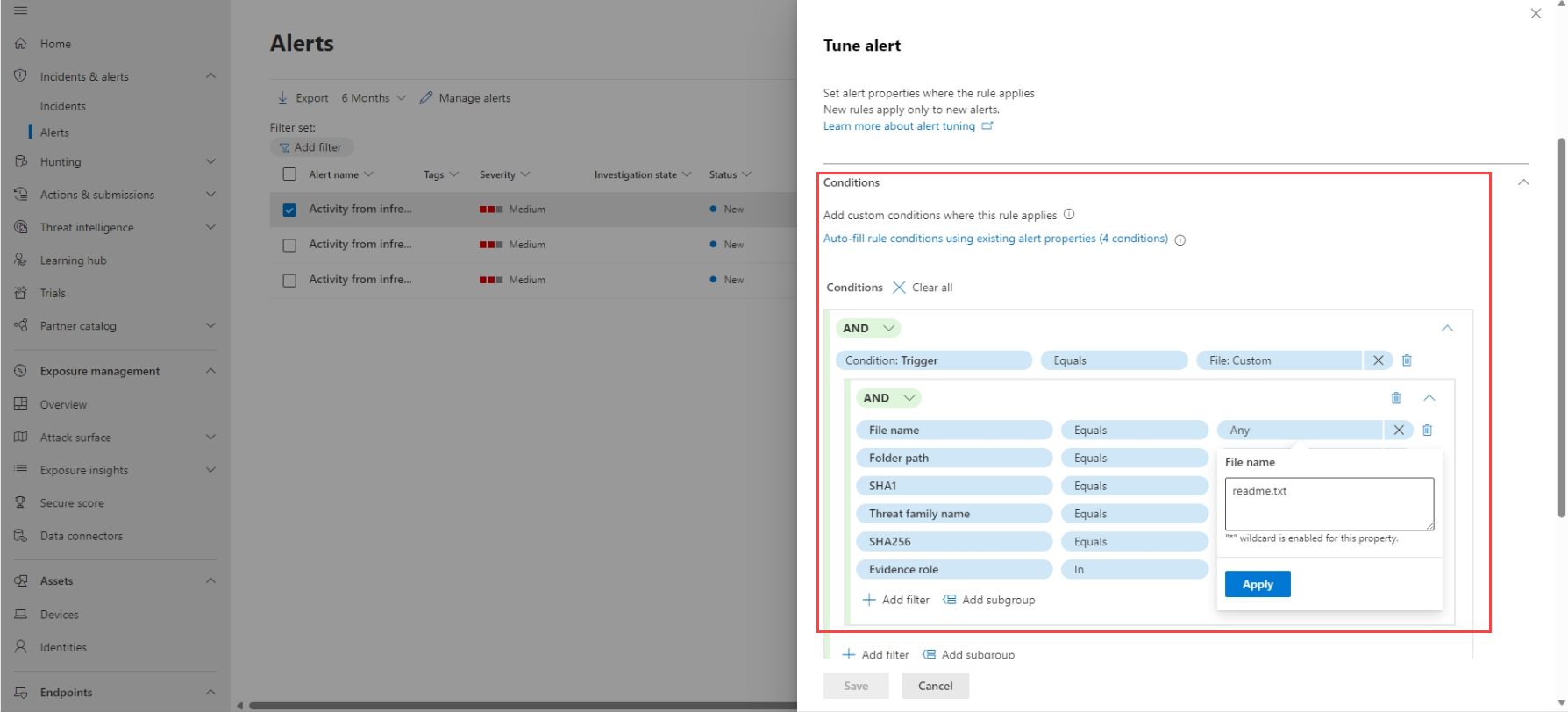

Dans la zone Conditions , ajoutez une condition pour les déclencheurs de l’alerte. Par exemple, si vous souhaitez empêcher le déclenchement d’une alerte lors de la création d’un fichier spécifique, définissez une condition pour le déclencheur File :Custom et définissez les détails du fichier :

Les déclencheurs répertoriés diffèrent selon les sources de service que vous avez sélectionnées. Les déclencheurs sont tous des indicateurs de compromission (IIC), tels que des fichiers, des processus, des tâches planifiées et d’autres types de preuves susceptibles de déclencher une alerte, y compris les scripts AMSI (AntiMalware Scan Interface), les événements WMI (Windows Management Instrumentation) ou les tâches planifiées.

Pour définir plusieurs conditions de règle, sélectionnez Ajouter un filtre et utilisez les options AND, OR et de regroupement pour définir les relations entre les types de preuves multiples qui déclenchent l’alerte. D’autres propriétés de preuve sont automatiquement remplies en tant que nouveau sous-groupe, où vous pouvez définir vos valeurs de condition. Les valeurs de condition ne respectent pas la casse et certaines propriétés prennent en charge les caractères génériques.

Dans la zone Action du volet Paramétrer l’alerte , sélectionnez l’action appropriée que vous souhaitez que la règle effectue, Masquer l’alerte ou Résoudre l’alerte.

Entrez un nom explicite pour votre alerte et un commentaire pour décrire l’alerte, puis sélectionnez Enregistrer.

Remarque

Le titre de l’alerte (Nom) est basé sur le type d’alerte (IoaDefinitionId) qui détermine le titre de l’alerte. Deux alertes qui ont le même type d’alerte peuvent passer à un titre d’alerte différent. La fonctionnalité Masquer l’alerte est disponible uniquement dans les alertes Defender pour point de terminaison.

Après avoir créé votre règle de paramétrage d’alerte à partir d’une page de détails d’alerte, dans la page Création de règle réussie qui s’affiche, ajoutez l’un des E/S liés aux alertes en tant qu’indicateurs à une liste verte pour éviter qu’ils ne soient bloqués à l’avenir. Les E/S qui sont configurées dans le cadre de la règle de réglage des alertes sont sélectionnées par défaut. Par exemple :

- Ajoutez un fichier à la liste Sélectionner la preuve (IOC) à autoriser . Par défaut, le fichier qui a déclenché l’alerte est déjà sélectionné.

- Définissez une étendue pour la valeur Sélectionner l’étendue à appliquer à la valeur . Par défaut, l’étendue qui s’applique à votre alerte est sélectionnée.

- Sélectionnez Enregistrer pour ajouter le fichier à une liste verte et l’empêcher d’être bloqué. -->

Résoudre une alerte

Une fois que vous avez terminé l’analyse d’une alerte et qu’elle peut être résolue, accédez au volet Gérer l’alerte pour l’alerte ou les alertes similaires et marquez l’status comme résolue, puis classez-la comme un vrai positif avec un type de menace, une activité d’information, attendue avec un type d’activité ou un faux positif.

La classification des alertes permet Microsoft Defender XDR d’améliorer la qualité de leur détection.

Utiliser Power Automate pour trier les alertes

Les équipes d’opérations de sécurité modernes (SecOps) ont besoin d’une automatisation pour travailler efficacement. Pour se concentrer sur la chasse et l’investigation des menaces réelles, les équipes SecOps utilisent Power Automate pour trier la liste des alertes et éliminer celles qui ne sont pas des menaces.

Critères de résolution des alertes

- L’utilisateur a activé le message d’absence du bureau

- L’utilisateur n’est pas marqué comme à haut risque

Si les deux sont vrais, SecOps marque l’alerte comme voyage légitime et la résout. Une notification est publiée dans Microsoft Teams une fois l’alerte résolue.

Connecter Power Automate à Microsoft Defender for Cloud Apps

Pour créer l’automatisation, vous aurez besoin d’un jeton d’API avant de pouvoir connecter Power Automate à Microsoft Defender for Cloud Apps.

Ouvrez Microsoft Defender et sélectionnez Paramètres>Jeton d’APICloud Apps>, puis sélectionnez Ajouter un jeton sous l’onglet Jetons d’API.

Fournissez un nom pour votre jeton, puis sélectionnez Générer. Enregistrez le jeton, car vous en aurez besoin ultérieurement.

Créer un flux automatisé

Regardez cette courte vidéo pour découvrir comment l’automatisation fonctionne efficacement pour créer un flux de travail fluide et comment connecter Power Automate à Defender for Cloud Apps.

Étapes suivantes

Si nécessaire pour les incidents in-process, poursuivez votre enquête.

Voir aussi

- Vue d’ensemble des incidents

- Gérer des incidents

- Examiner des incidents

- Examiner les alertes de protection contre la perte de données dans Defender

- Protection Microsoft Entra ID

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.